In diesem Dokument wird die Bereitstellungshierarchie für Google Distributed Cloud (GDC) Air-Gap beschrieben, die Universen, Regionen und Zonen umfasst. Um eine hohe Verfügbarkeit für Ihre Air-Gap-Ressourcen und -Infrastruktur zu gewährleisten, müssen Sie die Standorte kennen, an denen Ihre Umgebung gehostet wird, und die strategischen Grenzen, die verfügbare Konfigurationen für Ihre Anwendungen erzwingen.

Dieses Dokument richtet sich an die folgenden Zielgruppen:

- Operatoren in der Infrastrukturbetreibergruppe, die für die Bereitstellung und Verwaltung von GDC-Air-Gap-Zonen und der globalen Infrastruktur verantwortlich sind.

- Netzwerkadministratoren und IT-Administratoren in der Plattformadministratorgruppe, die für die Konfiguration von Diensten mit mehreren Zonen verantwortlich sind.

- Anwendungsentwickler in der Gruppe der Anwendungsoperatoren, die für die Entwicklung und Verwaltung von Anwendungen in einem GDC-Universum verantwortlich sind.

Weitere Informationen finden Sie unter Zielgruppen für die GDC-Dokumentation für Air-Gap-Umgebungen.

Übersicht über die Bereitstellungshierarchie

Eine GDC-Bereitstellung mit Air Gap folgt einer hierarchischen Struktur, die aus Universen, Regionen und Zonen besteht.

Ein Universum ist eine übergeordnete Gruppierung von miteinander verbundenen Zonen, die sowohl Netzwerkverbindungen als auch eine Steuerungsebene gemeinsam nutzen. Auch wenn Zonen geografisch weit voneinander entfernt sein können, wird eine regionale Grenze festgelegt, wenn sich verschiedene Zonen physisch nah genug befinden, um eine Kommunikation mit niedriger Latenz zu ermöglichen.

Eine Zone ist der Baustein Ihrer GDC-Bereitstellung ohne Internetverbindung. Jede Zone ist eine in sich geschlossene, air-gapped-Implementierung, die zu keinem Zeitpunkt eine Verbindung zu Google Cloud erfordert. Das bedeutet, dass sie ihre eigene Infrastruktur, Dienste, APIs und Tools über eine lokale Steuerungsebene verwaltet.

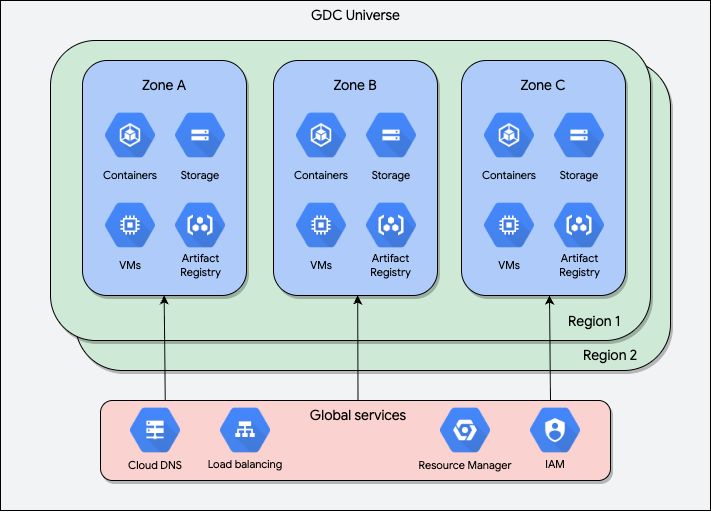

Das folgende Beispiel zeigt ein GDC-Universum mit mehreren Zonen, das nicht mit dem Internet verbunden ist:

Dieses Diagramm enthält zwei Regionen, die sich jeweils in einem einzelnen Universum befinden. Region 1 ist hervorgehoben und zeigt drei Zonen, in denen jeweils verschiedene zonale Dienste wie virtuelle Maschinen (VMs) und Containeranwendungen ausgeführt werden. Es gibt auch globale Dienste, die alle Zonen und Regionen umfassen, z. B. Identity and Access Management (IAM) und Load-Balancing.

Sie könnten beispielsweise ein GDC-Universum haben, das sich über weitläufige geografische Regionen erstreckt. Region 1 befindet sich in Virginia, USA, und hat drei Zonen:

- Zone A, z. B.

us-virginia1-a - Zone B, z. B.

us-virginia1-b - Zone C, z. B.

us-virginia1-c

Ebenso könnten Sie Region 2 in den Niederlanden ansiedeln und Zonen in Amsterdam einbeziehen:

- Zone A, z. B.

eu-ams1-a - Zone B, z. B.

eu-ams1-b - Zone C, z. B.

eu-ams1-c

Zonen innerhalb einer Region müssen geografisch nah beieinander liegen, Regionen können sich aber über große Entfernungen erstrecken. Eine Zone kann beispielsweise eine maximale Glasfaserentfernung von 50 km zu einer anderen Zone in derselben Region haben, die Region kann aber Hunderte von Kilometern von einer anderen Region entfernt sein. Wenden Sie sich an Ihre Infrastrukturbetreibergruppe, um weitere Informationen zu Ihren spezifischen Latenzanforderungen zu erhalten.

Zonen

Eine Zone enthält vier Ebenen, die unabhängig voneinander funktionieren können, ohne dass eine Verbindung zu Google Cloud oder zum öffentlichen Internet erforderlich ist:

- Hardware: Die grundlegende Ausrüstung, die vollständig in die Racks Ihres Rechenzentrums integriert ist. Diese Ebene bietet die Rechen-, Speicher-, Netzwerk- und GPU-Kapazität für Ihr System und die integrierten Arbeitslasten.

- Infrastruktur: Das zugrunde liegende Hardwareverwaltungssystem. Diese Ebene bietet Schnittstellen, die es der Software ermöglichen, ohne hardwarespezifische Konfigurationen ausgeführt zu werden.

- Service Platform: Das Framework zum Erstellen von Diensten auf GDC. Diese Ebene sorgt für Konsistenz zwischen verwalteten Diensten und Marketplace-Diensten.

- Verwaltete Dienste und Marketplace-Dienste: Cloud-Dienste für Kunden, die auf GDC ausgeführt werden. So wird eine einheitliche Implementierung der Datenebene für Arbeitslasten und Dienste ermöglicht.

Mit diesen Komponenten können Sie Ihre zonale Konfiguration an Ihre individuellen Verfügbarkeits- und Ausfallsicherheitsanforderungen anpassen. Wenn Sie diese Struktur verstehen, können Sie auch die gängigen Konfigurationen für Air-Gap-Zonen nachvollziehen.

Bereitstellungskonfigurationen

In den folgenden Abschnitten werden gängige Bereitstellungskonfigurationen für GDC Air-Gapped beschrieben.

Konfiguration für eine Zone

Mit einer Einzelzonenkonfiguration können Sie ein Universum bereitstellen, in dem eine Zone als einzige Region fungiert. Diese Konfiguration ist möglich, da jede Zone unabhängig arbeitet. Diese Einrichtung wird in der Regel für Erstbereitstellungen oder für Arbeitslasten verwendet, die keine Hochverfügbarkeit oder robuste Notfallwiederherstellung erfordern.

Die Haupteinschränkung für ein Universum mit einer einzelnen Zone besteht darin, dass es einen Single Point of Failure darstellt, wodurch Ihr System anfällig für Ausfälle ist. Ein Single Point of Failure tritt auf, wenn Sie Ressourcen ausschließlich in einer einzelnen Zone bereitstellen. Zonale Ressourcen sind als Gruppe betroffen, wenn in der jeweiligen Zone ein Ausfall oder eine Dienstunterbrechung auftritt.

Konfiguration für mehrere Zonen

Mit einer multizonalen Konfiguration können Sie Ihre Anwendungen und Dienste strategisch auf mehrere Zonen verteilen. Diese Konfiguration verbessert die Ausfallsicherheit und Fehlertoleranz Ihres Systems durch geografisch verteilte Ressourcen.

Diese Konfiguration bietet auch Hochverfügbarkeit, sodass Ihre Anwendung oder Ihr Dienst auch dann kontinuierlich zugänglich und betriebsbereit bleibt, wenn in einer Zone ein Ausfall auftritt. Sie erreichen Hochverfügbarkeit durch Redundanz, indem Sie Ressourcen in mehreren Zonen innerhalb eines Universums bereitstellen und verwalten. GDC bietet eine Teilmenge von Diensten mit globalen Funktionen. Die Ressource wird standardmäßig über mehrere Zonen in einem Universum hinweg verwaltet, ohne dass eine manuelle Replikation erforderlich ist. Globale Ressourcen erstrecken sich standardmäßig über mehrere Zonen hinweg und sind daher auch bei einem zonalen Ausfall verfügbar.

Ein wichtiger Vorteil einer Mehrzonenkonfiguration besteht darin, dass jede Zone als separate Notfallwiederherstellungsdomain fungieren kann. Eine Katastrophendomain ist eine Gruppe von Ressourcen, die aufgrund ihres gemeinsamen physischen Standorts oder ihrer Abhängigkeit gleichzeitig ausfallen können. Wenn Sie Zonen strategisch weit genug voneinander entfernt positionieren, wird Ihr System widerstandsfähiger gegen weitverbreitete Ausfälle.

Zonale Asymmetrie ermöglicht unterschiedliche Organisations- und Hardwarekonfigurationen in den Zonen eines GDC-Universums. Die zonale Asymmetrie ist ab Version 1.14.4 eine Vorschaufunktion.

Wichtige Funktionen einer Mehrzonenkonfiguration

Mit Mehrzonenkonfigurationen können Sie eine robuste Architektur einrichten, da jede Zone als separate Notfallwiederherstellungsdomäne fungieren kann. Durch die Verteilung von Ressourcen auf diese unabhängigen Katastrophendomains können Sie Ihre Air-Gap-Systeme mit den in den folgenden Abschnitten beschriebenen Schlüsselfunktionen erweitern.

Hochverfügbarkeit

Sie können hochverfügbare Anwendungen erstellen, um robuste Dienste bereitzustellen, die Ausfällen standhalten. Strategien für Hochverfügbarkeit wie Lastenausgleich und Datenreplikation wandeln anfällige zonale Anwendungen in robuste und zuverlässige globale Dienste um. Weitere Informationen finden Sie unter Hochverfügbarkeit für Ihre Apps.

Datenschutz

Mit einer Konfiguration für mehrere Zonen können Sie Ihre Daten auch bei einem Ausfall sicher und zugänglich halten. Dazu können Sie Strategien zum Schutz von Daten verwenden, mit denen Sie die Datenreplikation einrichten, um geografisch getrennte Back-ups zu erstellen. Weitere Informationen finden Sie unter Datenschutz mit Mehrzonenspeicher.

Netzwerkverkehr verwalten

Ein robustes Netzwerk ist für ein hochverfügbares GDC-System unerlässlich. Sie können Netzwerkstrategien über mehrere Zonen hinweg konfigurieren, um Failover-Prozeduren für den Fall eines potenziellen zonalen Ausfalls zu planen. Wenn Sie Ihren Netzwerk-Traffic auf Zonen verteilen, kann sich das auch positiv auf die Anwendungsleistung auswirken. Weitere Informationen finden Sie unter Netzwerk-Traffic für mehrere Zonen verwalten.

Berechtigungssteuerung

Sie können zonenübergreifende Rollen implementieren, um Zugriffssteuerungsstrategien global anzuwenden. Dadurch entfällt die zonenbezogene Berechtigungsverwaltung, die mühsam und schwierig zu verwalten sein kann. Ebenso können Sie die Authentifizierung über Zonen hinweg für Ihre menschlichen Nutzer und Dienste mit globalen Zugriffskonten nahtlos verwalten. Weitere Informationen finden Sie unter Berechtigungssteuerung für ein Universum mit mehreren Zonen.

Beschränkungen

Für GDC-Universen ohne Internetverbindung gelten die folgenden Einschränkungen:

- Ein Universum kann maximal sechs Zonen haben.

- Ein Universum kann ein oder zwei Operationszentren haben.

- Für ein Universum mit zwei Zonen kann keine automatisierte Wiederherstellungsstrategie bereitgestellt werden, unabhängig von der Regionskonfiguration. Es muss manuell wiederhergestellt werden. Bei Universen mit mindestens drei Zonen können Wiederherstellungsschritte automatisch ausgelöst werden.

- GDC bietet Regionen nur als Gruppierungskonzept und keine regionalen Dienste. Regionen in einem GDC-Universum werden bereitgestellt, um sich eng an die öffentliche Google CloudArchitektur anzupassen und für zukünftige Entwicklung und Planung.

Nächste Schritte

- Globale und zonale Ressourcentypen in einem GDC-Universum

- Im Leitfaden zur Hochverfügbarkeit erfahren Sie, wie Sie Ihre Anwendung vor Ausfällen lokaler Zonen schützen können.

- Weitere Informationen zur hierarchischen Verwaltung von Ressourcen innerhalb einer Zone finden Sie im Dokument Ressourcenhierarchie.