このページでは、Google Distributed Cloud(GDC)のエアギャップ環境に IP アドレスを割り当てる際に必要な計画プロセスと考慮事項について説明します。

IP アドレスのアーキテクチャを効果的に計画することで、ワークロードとサービスが変化する要件に合わせてスケーリングされる際の、将来のネットワーキングの中断を軽減できます。GDC のサブネットと IP アドレスの概要については、サブネットと IP アドレスをご覧ください。

このページは、組織内のサービスのネットワーク トラフィックの管理を担当する、プラットフォーム管理者グループ内のネットワーク管理者を対象としています。詳細については、GDC エアギャップの対象読者に関するドキュメントをご覧ください。

IP アドレスを慎重に計画するメリット

IP アドレスを慎重に計画すると、次のようなメリットがあります。

- 分離: 異なる組織間、管理プレーンとデータプレーン間の適切なネットワーク セグメンテーション。

- スケーラビリティ: 現在および将来のワークロードとサービスに十分な IP アドレス空間。組織のプロビジョニング後に追加の IP アドレス空間を割り当てることができない管理サービスなど。

- 接続: GDC のエアギャップ環境内のすべてのコンポーネントと、必要に応じて外部ネットワークへの正しいルーティングと到達可能性。

- コンプライアンス: 環境で義務付けられている特定のネットワーク アドレス指定スキームまたは制限の遵守。

GDC アーキテクチャでは、仮想ルーティングと転送(VRF)インスタンスを使用して、ネットワークの分離とセグメンテーションを実現します。管理する IP アドレス空間と、IO が独占的に所有する IP アドレス空間を把握することが、計画を成功させる鍵となります。

IP アドレス アーキテクチャのベスト プラクティス

組織のネットワーキング要件が変更されたときに適応できる永続 IP アドレス アーキテクチャを効果的にプロビジョニングするには、次の推奨事項を考慮する必要があります。

- 重複する IP アドレスと重複しない IP アドレス:

- Virtual Private Cloud(VPC)ネットワークは、異なる組織間で重複できますが、組織内のすべてのゾーンで一意であり、ピアリングするネットワークと一意である必要があります。

- 外部ネットワーク セグメントは、異なる組織が個別の相互接続を使用している場合、組織間で重複する可能性があります。相互接続を共有する場合、IP アドレスは、すべてのゾーンで同じ組織内で一意であり、ピアリングするネットワークと一意である必要があります。

- 最小 CIDR サイズ: 各ネットワーク セグメントに指定された最小 CIDR 接頭辞の長さに準拠して、システム コンポーネントと将来の拡張に十分なアドレス空間を割り当てます。

- RFC 1918 の優先度: ほとんどのマネージド ネットワークでパブリック IP アドレスを使用できますが、ゾーンがインターネットに接続されていない場合は、通常、内部 GDC エアギャップ ネットワークに RFC 1918 プライベート アドレスを使用することをおすすめします。

- OIQ の正確性: 組織の受け入れ質問票(OIQ)で IO に提供する情報は非常に重要です。IP アドレス範囲が不正確であったり、計画が不十分であったりすると、デプロイに大きな問題が生じる可能性があります。

- マルチゾーン: 組織の VPC と外部ネットワーク セグメントはグローバル組織全体に及びますが、そのグローバル組織内で重複しないゾーンごとに一意の IP アドレス割り当てが必要です。グローバル サブネットを使用して、特定の組織のゾーンごとに一意の IP アドレス範囲を割り当てます。

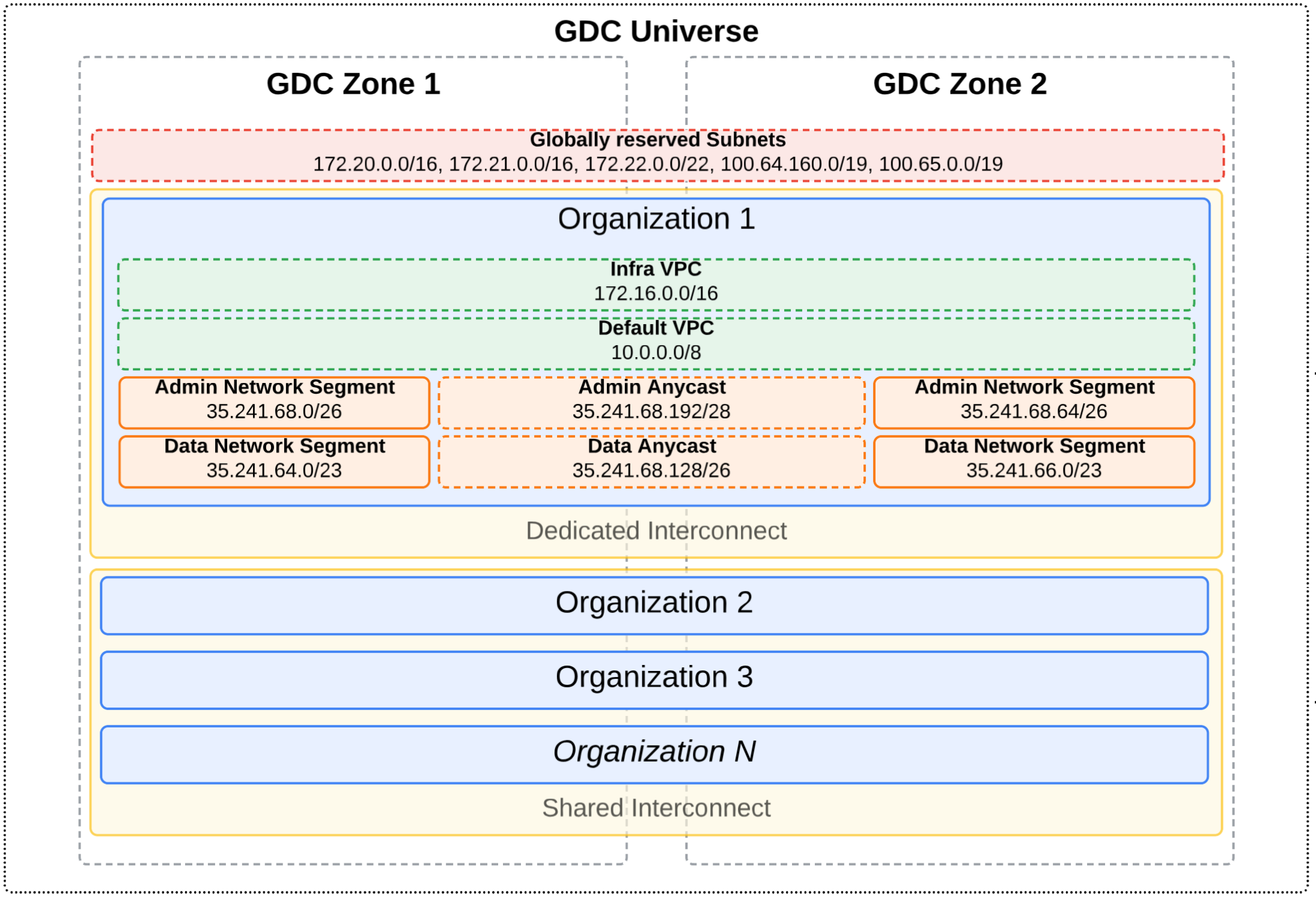

IP アドレス アーキテクチャの例については、次の図をご覧ください。

この図には、マルチゾーン ユニバースにまたがる 2 つの異なる相互接続(専用相互接続と共有相互接続)が示されています。このユニバースには複数の組織が定義されています。組織 1 は専用の相互接続内にあるため、外部スコープのサブネットはユニバース内の他の組織と重複できます。ただし、共有インターコネクト内の組織はすべて同じインターコネクト内に存在するため、外部スコープのサブネットを互いに重複させることはできません。

各組織は、VPC ネットワークと外部ネットワーク セグメントを定義します。この例では、エニーキャスト IP アドレスを使用してゾーン外部ネットワーク セグメント間でトラフィックをルーティングし、最も近いゾーンまたはパフォーマンスが最も高いゾーンがネットワーキング リクエストを処理します。エニーキャスト IP アドレスの詳細については、GDC の IP アドレスをご覧ください。

計画プロセス

組織が IO によってプロビジョニングされる前に、組織の IP アドレス アーキテクチャを決定する必要があります。IO がこれらの手順をご案内します。

組織のネットワーク IP アドレスを計画してプロビジョニングする大まかな手順は次のとおりです。

CIDR 範囲を定義する: ネットワーク チームと協力して、デフォルト VPC、インフラストラクチャ VPC、管理ネットワーク セグメント、データ ネットワーク セグメントに適した重複しない CIDR ブロックを決定します。

IO に CIDR 範囲を提供する: 新しい組織をリクエストする際に、これらの CIDR を OIQ の一部として IO に提供します。IO は CIDR を使用して、適切な API サーバーに必要なグローバル サブネットを構成します。

組織が IO によってプロビジョニングされた後、お客様は組織内の特定の IP アドレス空間の管理を担当します。これは主に、ワークロードのデプロイと外部サービスの公開を目的としています。

各ネットワークの詳細と、ネットワークごとに CIDR 範囲を選択する方法については、組織の IP アドレスに関する考慮事項をご覧ください。

組織の IP アドレスに関する考慮事項

CIDR 範囲を定義する OIQ を完了する前に、各ネットワークとそれらの設定に関するベスト プラクティスを確認します。

- デフォルト VPC: 内部ワークロードの内部 IP アドレスをホストします。組織のプロビジョニング後に、このネットワークに追加の IP アドレスを割り当てることができます。

- インフラストラクチャ VPC: ファーストパーティ GDC エアギャップ サービスの内部 IP アドレスをホストします。組織のプロビジョニング後に、このネットワークに追加の IP アドレスを割り当てることはできません。

- 管理ネットワーク セグメント: 管理サービスの外部 IP アドレスをホストします。組織のプロビジョニング後に、このネットワークに追加の IP アドレスを割り当てることはできません。

- データ ネットワーク セグメント: 外部サービスの外部 IP アドレスをホストします。組織がプロビジョニングされた後で、このネットワークに追加の IP アドレスを割り当てることができます。

ネットワークの説明と使用する IP アドレスの詳細については、GDC のネットワークをご覧ください。

VPC ネットワーク

組織の VPC ネットワーク内の IP アドレス空間のプロビジョニングのために、各 VPC ネットワーク タイプについて次の情報を準備し、IO に提供します。

デフォルト VPC

仮想マシン(VM)やコンテナなどの内部ワークロードは、デフォルト VPC からデプロイして管理します。

デフォルト VPC の IP アドレスは、ユニバースのすべてのゾーンにある他の VPC と、ピアリングされたネットワークの IP アドレスと重複しないようにする必要があります。この VPC の IP アドレスは、組織間で重複する可能性があり、RFC 1918 プライベート IP アドレスまたはパブリック IP アドレスにすることができます。組織のプロビジョニング後に、追加のデフォルト VPC サブネットを作成できます。

デフォルトの VPC ルート IP アドレス範囲について IO と連携する場合は、次の情報を考慮してください。対応する OIQ フィールドとグローバル ルート サブネット名は固定値であり、変更できません。

- OIQ Field:

defaultVPCCIDR - グローバル ルート サブネット名:

default-vpc-root-cidr - グローバル API サーバー: グローバル組織

- サブネットの最小サイズ: ゾーンあたり

/16 - サブネットの推奨サイズ: ゾーンあたり

/16

インフラストラクチャ VPC

ワークロードを Infra VPC に直接デプロイすることはありませんが、システム管理の GDC エアギャップ サービスで使用する IP アドレス範囲を指定する必要があります。

インフラストラクチャ VPC の IP アドレスは、ユニバースのすべてのゾーンにある他の VPC と、ピアリングされたネットワークの IP アドレスと重複しないようにする必要があります。この VPC の IP アドレスは、組織間で重複する可能性があり、RFC 1918 プライベート IP アドレスまたはパブリック IP アドレスにできます。組織のプロビジョニング後に、追加の Infra VPC サブネットを作成することはできません。

Infra VPC ルート IP アドレス範囲について IO と連携する場合は、次の情報を考慮してください。対応する OIQ フィールドとグローバル ルート サブネット名は固定値であり、変更できません。

- OIQ フィールド:

infraVPCCIDR - グローバル ルート サブネット名:

infra-vpc-root-cidr - グローバル API サーバー: グローバル ルート

- サブネットの最小サイズ: ゾーンあたり

/16 - サブネットの推奨サイズ: ゾーンあたり

/16

外部ネットワーク セグメント

組織の外部ネットワーク内の IP アドレス空間をプロビジョニングするために、外部ネットワーク セグメント タイプごとに次の情報を準備して IO に提供します。

管理者ネットワーク セグメント

外部サービスを管理ネットワーク セグメントに直接デプロイすることはありませんが、組織で実行される管理サービス(GDC コンソールや管理 API など)で使用する IP アドレス範囲を指定する必要があります。組織のプロビジョニング後に、このネットワークに追加の IP アドレスを割り当てることはできません。

組織が別々のインターコネクト アタッチメント グループを使用している場合、管理ネットワーク セグメントの IP アドレスは異なる組織間で重複する可能性があります。アタッチメント グループを共有する場合、IP アドレスは、すべてのゾーンにわたって同じ組織内で一意であり、ピアリングするネットワークと重複しないようにする必要があります。組織のプロビジョニング後に、追加の管理ネットワーク セグメント サブネットを作成することはできません。

Admin Network Segment のルート IP アドレス範囲について IO と連携する際は、次の情報を考慮してください。対応する OIQ フィールドとグローバル ルート サブネット名は固定値であり、変更できません。

- OIQ フィールド:

orgAdminExternalCIDR - グローバル ルート サブネット名:

admin-external-root-cidr - グローバル API サーバー: グローバル ルート

- サブネットの最小サイズ: ゾーンあたり

/26 - サブネットの推奨サイズ: ゾーンあたり

/26

データ ネットワーク セグメント

下り(外向き)ネットワーク アドレス変換(NAT)や外部ロードバランサなど、組織外で動作する外部サービスは、データ ネットワーク セグメント内にデプロイして管理します。組織がプロビジョニングされた後で、このネットワークに追加の IP アドレスを割り当てることができます。

組織が別々の相互接続アタッチメント グループを使用している場合、データ ネットワーク セグメントの IP アドレスは異なる組織間で重複する可能性があります。アタッチメント グループを共有する場合、IP アドレスは、すべてのゾーンにわたって同じ組織内で一意であり、ピアリングするネットワークと重複しないようにする必要があります。組織のプロビジョニング後に、追加のデータ ネットワーク セグメント サブネットを作成できます。

データ ネットワーク セグメントのルート IP アドレス範囲について IO と連携する際は、次の情報を考慮してください。対応する OIQ フィールドとグローバル ルート サブネット名は固定値であり、変更できません。

- OIQ フィールド:

orgDataExternalCIDR - グローバル ルート サブネット名:

data-external-root-cidr - グローバル API サーバー: グローバル ルート

- サブネットの最小サイズ: ゾーンあたり

/26 - サブネットの推奨サイズ: ゾーンあたり

/23