この概要ページでは、Google Distributed Cloud(GDC)のエアギャップ ユニバースにおける IP アドレスの運用モデルについて説明します。IP アドレスはサブネットワーク(サブネット)に分割され、サービスに割り当て可能な管理しやすいセグメントが提供されます。特定の IP アドレス範囲でサブネットを定義することも、動的割り当て用に構成することもできます。

このページは、プラットフォーム管理者グループのネットワーク管理者と、アプリケーション オペレーター グループのアプリケーション デベロッパーを対象としています。これらのユーザーは、GDC ユニバースでサービスのネットワーク トラフィックを管理する責任を負っています。詳細については、GDC エアギャップの対象読者に関するドキュメントをご覧ください。

GDC のネットワーク

GDC 組織で使用できるネットワーク タイプは 2 つあり、それぞれに IP アドレスを割り当てることができます。

- Virtual Private Cloud(VPC): 組織内のワークロードからのみアクセス可能な内部 IP アドレスが割り当てられたネットワーク。

- 外部ネットワーク セグメント: 組織に接続された外部ネットワークからアクセス可能な外部 IP アドレスが割り当てられたネットワーク。

各ネットワーク タイプ内でサブネットを割り当てて、特定の目標を達成できます。サブネットは、クラスレス ドメイン間ルーティング(CIDR)範囲で定義される IP アドレス ネットワークの論理的な細分化です。CIDR 範囲を使用すると、サービスで使用する IP アドレスと対応するネットワークを表すことができます。これらのネットワーク タイプの各ネットワークには、独立したサブネット ツリーがあります。

VPC 内のサブネットは GDC ネットワーク内からアクセスできますが、GDC の外部からアクセスすることはできません。VPC サブネットは、組織内の内部 IP アドレスの割り当てに使用できます。ネットワーク セグメント サブネットは、組織に接続された外部ネットワークに公開され、組織外のネットワークで使用可能な外部 IP アドレスを提供できます。

VPC ネットワーク

VPC ネットワークは、組織内でのみアクセス可能な内部 IP アドレスを使用します。この IP アドレスには、組織外のネットワークからアクセスできません。

GDC ユニバース内には、次の 2 つの VPC ネットワークがあります。

- デフォルト VPC: 複数のゾーン内で、コンテナや仮想マシン(VM)などの内部ワークロードに IP アドレスを割り当てる VPC。

- Infra VPC: Vertex AI、Observability API、GDC コンソールなどのファーストパーティ GDC エアギャップ サービスをホストするシステム管理 VPC。この VPC 内の IP アドレスは、組織の IP アドレス アーキテクチャを計画する場合にのみ定義します。

デフォルト VPC とインフラストラクチャ VPC 内の IP アドレスは、同じ組織内で重複できません。詳細については、IPv4 の使用と制限事項をご覧ください。

VPC ネットワークにサブネットを作成して、内部ワークロードに追加の IP アドレスを割り当てます。

外部ネットワーク セグメント

外部ネットワーク セグメントには、組織に接続されている外部ネットワークからアクセス可能な外部 IP アドレスが割り当てられます。GDC のネットワーク セグメントには、外部 IP アドレスのみが割り当てられます。

GDC は、次の論理的に分離されたネットワーク セグメントを提供します。

- 管理ネットワーク セグメント: 組織の作成時に、GDC コンソールや管理 API などの管理サービスに外部 IP アドレスが割り当てられるネットワーク。このネットワーク セグメント内の IP アドレスは、組織の IP アドレス アーキテクチャを計画する場合にのみ定義します。

- データ ネットワーク セグメント: 下り(外向き)ネットワーク アドレス変換(NAT)や外部ロードバランサなどのサービスに外部 IP アドレスが割り当てられるネットワーク。

個別の相互接続を使用して、ネットワーク セグメントを他の外部ネットワークに接続できます。ネットワーク セグメント内の IP アドレスは重複できません。詳細については、IPv4 の使用と制限事項をご覧ください。

ネットワーク セグメントにサブネットを作成して、GDC 組織外のネットワークに接続する必要があるサービスに追加の外部 IP アドレスを割り当てます。

サブネット階層

サブネットはタイプ別に分類されます。

- ルート: 他のサブネットを派生させることができる最上位のサブネット。組織のプロビジョニング時に、各ネットワークにグローバル ルート サブネットが作成されます。

- ブランチ: ルート サブネットまたは別のブランチ サブネットから派生したサブネット。IP アドレス空間をさらに細分化するために使用されます。

- リーフ: 最小のサブディビジョン。通常、特定のサービスまたはリソースの IP アドレスの割り当てに使用されます。

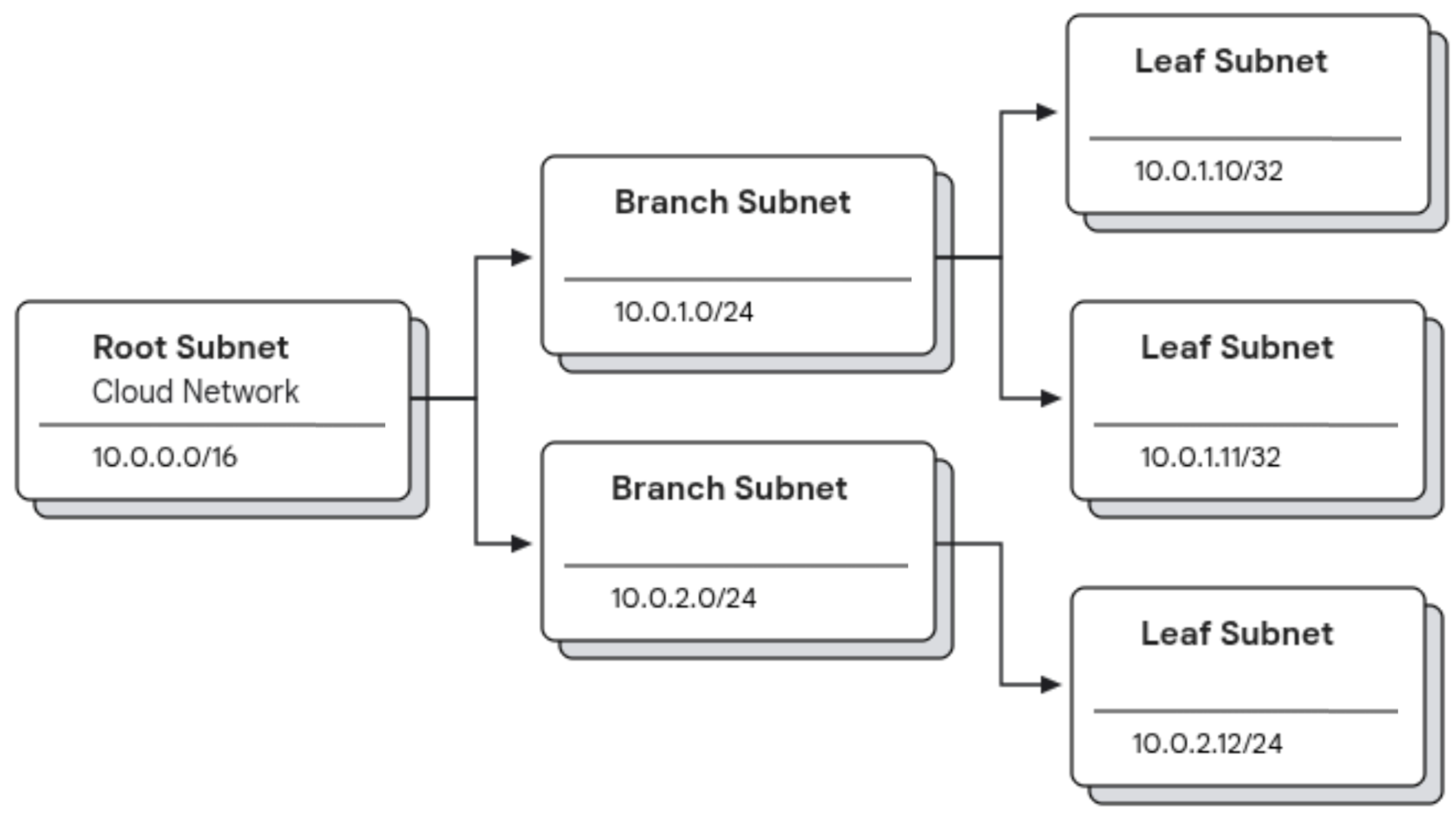

次の図は、さまざまなサブネット タイプが相互に接続される方法を示しています。

- 主要な IP アドレス割り当ての最上位ブロックとして機能する

10.0.0.0/16のルート サブネット。 - ルート サブネットから、

10.0.1.0/24と10.0.2.0/24の値を持つ 2 つのブランチ サブネットが派生します。これらのブランチ サブネットは、より具体的な目的で使用されるルートのアドレス空間のサブディビジョンを表します。 - ブランチ サブネットは、

10.0.1.10/32、10.0.1.11/32、10.0.2.12/24などの値を持つリーフ サブネットにさらに細分化されます。これらのリーフ サブネットは通常、最小のサブディビジョンであり、特定のサービスやリソースに単一の IP アドレスを割り当てることがよくあります。

このサブネットの階層構造により、ネットワーク内の IP アドレスに依存するワークロードとサービス全体でネットワークを効率的に委任して整理できます。

グローバル サブネットとゾーン サブネット

GDC では、ゾーンとグローバルの 2 つの異なるスコープ内でサブネットをプロビジョニングできます。ゾーン サブネットとグローバル サブネットは、別々の API サーバー内で定義され、動作し、異なる機能を提供します。

組織がプロビジョニングされると、各ネットワークには、組織のグローバル API サーバーでホストされるグローバル ルート サブネットが作成されます。グローバル ルート サブネットから IP アドレスをプロビジョニングするには、グローバル API サーバーにグローバル Subnet リソースを作成する必要があります。このリソースは、CIDR ブロックを 1 つのゾーンまたは複数のゾーンにプロビジョニングします。グローバル サブネット内で、propagationStrategy フィールドを定義して、ゾーン間で CIDR ブロックを割り当てる方法を指定します。この IP アドレス範囲は、ゾーンルート サブネットとしてゾーンにプロビジョニングされます。

ゾーンに独自のゾーンルート サブネットが設定されたら、ゾーンの管理 API サーバーでゾーン Subnet リソースを作成して、サブネットの IP アドレス範囲をゾーン内の追加のブランチ サブネット、またはゾーン内の個々のワークロードとサービスで使用可能なリーフ サブネットに分割できます。

グローバル サブネット

グローバル API サーバーでホストされているルート サブネットから GDC ユニバースの 1 つまたは複数のゾーンに IP アドレスを割り当てるには、グローバル サブネットを作成する必要があります。

グローバル サブネットは、ipam.global.gdc.goog/v1 API グループを使用してグローバル API サーバーに作成されます。また、zone や propagationStrategy などの省略可能なフィールドを含めて、特定のゾーンとのインタラクションを定義することもできます。

グローバル サブネットは、GDC ユニバースのゾーンで使用されるブランチ サブネット範囲として CIDR ブロックをホストします。グローバル サブネットの作成場所の詳細については、GDC のネットワークをご覧ください。

ゾーン サブネット

ゾーン サブネットは特定の運用ゾーンにリンクされ、多くの場合、直接ネットワーク構成が含まれます。ゾーン サブネットは単一のゾーン内で厳密に動作し、主にそのゾーン内の仮想マシンとコンテナのワークロード用に提供されます。ゾーン サブネットは、ゾーン用にすでにプロビジョニングされている IP アドレスをグローバル サブネットで使用できるように割り当てます。

ゾーン間の VPC 間通信が適切に機能するには、各ゾーンで重複しないサブネットを使用する必要があります。

ゾーン サブネットは、ipam.gdc.goog/v1 API グループを使用して管理 API サーバーに作成されます。仕様にはオプションの networkSpec フィールドが含まれているため、ゲートウェイや VLAN ID などのゾーン固有のネットワーク要素を定義できます。

サブネット グループ化ルール

サブネットは、Subnet カスタム リソースのラベルによってさまざまなカテゴリに分類されます。

| ネットワーク | ラベル |

|---|---|

| デフォルト VPC | ipam.gdc.goog/vpc: default-vpc |

| インフラストラクチャ VPC | ipam.gdc.goog/vpc: infra-vpc |

| 管理者ネットワーク セグメント | ipam.gdc.goog/network-segment: admin |

| データ ネットワーク セグメント | ipam.gdc.goog/network-segment: data |

4 つの CIDR 範囲は、ブートストラップ プロセスの一部として組織に設定されました。対応する 4 つのグローバル サブネットは、グローバル API サーバーに存在します。これらのグローバル サブネットは、組織内のすべてのゾーンにわたる各ネットワークのルートレベルの CIDR 範囲です。ルートレベルのグローバル サブネットにはすべて ipam.gdc.goog/usage: network-root-range というラベルが付いています。

各ゾーンでは、組織のプロビジョニングから発生するグローバル API サーバーで、ゾーン ネットワーク ルート サブネットが最初に利用可能になります。追加のルートサブネットを作成して、IP アドレス空間を拡張できます。各ルート サブネットは、特定のゾーンのネットワークの CIDR 範囲をホストし、論理的にはラベル ipam.gdc.goog/usage: zone-network-root-range を持つゾーン スコープのルート サブネットとして機能します。このルート サブネットは、最初にグローバル API サーバーで作成する必要があり、指定されたゾーンに自動的に伝播されます。サブネット スコープの詳細については、グローバル サブネットとゾーン サブネットをご覧ください。

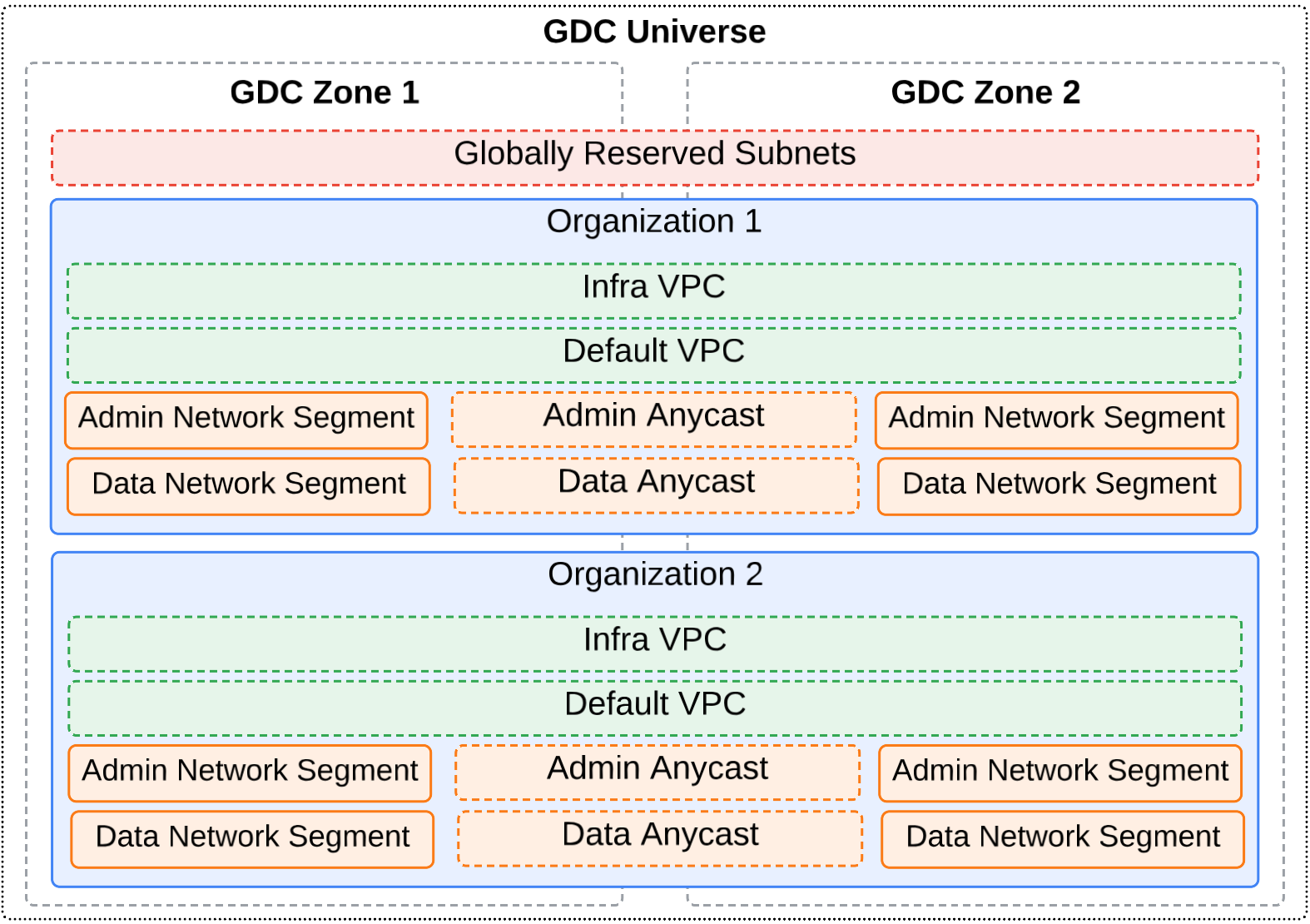

Subnet カスタム リソースを作成するときに、定義されたラベルを使用して、適切な GDC ネットワークに適用する必要があります。次の図は、GDC ユニバース内のグローバル ネットワークとゾーン ネットワークを示しています。

この図には、マルチゾーン ユニバースにまたがる 2 つの組織があります。各組織は、VPC ネットワークと外部ネットワーク セグメントを定義します。この例では、エニーキャスト IP アドレスを使用してゾーン外部ネットワーク セグメント間でトラフィックをルーティングし、最も近いゾーンまたはパフォーマンスが最も高いゾーンがネットワーキング リクエストを処理します。エニーキャスト IP アドレスの詳細については、GDC の IP アドレスをご覧ください。

静的 CIDR と動的 CIDR の構成

サブネットを定義するときに、CIDR ブロックの割り当てに静的構成または動的構成を使用できます。

静的 CIDR 構成を使用すると、サブネットの正確な CIDR ブロックを明示的に指定できます。IP アドレス空間を正確に制御する必要がある場合は、CIDR ブロックを静的に割り当てます。Subnet カスタム リソースの spec.ipv4Request.cidr フィールドを使用して、正確な事前定義済み IP アドレス範囲を指定します。

動的 CIDR 構成では、システムがサブネットの CIDR ブロックを自動的に割り振るため、柔軟性が向上します。完全な CIDR を指定する代わりに、spec.ipv4Request.prefixLength フィールドに必要なプレフィックス長を指定します。システムが IP アドレスをサブネットに自動的に委任するようにする場合は、CIDR ブロックを動的に割り振ります。これにより、ネットワーク計画が簡素化され、IP アドレスの競合のリスクが軽減されます。システムは、指定されたサイズの使用可能な CIDR ブロックを親ネットワークから選択します。

詳細については、SubnetRequest API をご覧ください。

GDC の IP アドレス

VM やロードバランサなどのリソースには、GDC の IP アドレスが割り当てられています。これらの IP アドレスにより、GDC リソースは組織内の他のリソースや、組織に接続された外部ネットワークと通信できます。GDC ユニバースでは、次の IP アドレス タイプを使用できます。

- 外部 IP アドレス

外部 IP アドレスは、組織に接続されている外部ネットワークにアドバタイズされます。ロードバランサや NAT などの外部 IP アドレスを持つリソースは、外部ネットワークと通信できます。GDC では、プライベート IP アドレスまたはパブリック IP アドレスを外部アドレスとして使用できます。リソースの外部 IPv4 アドレスは、次の方法で指定します。

- お客様所有の外部 IP アドレス(BYOIP): 組織にこれらの外部 IP アドレスを提供します。BYOIP 外部 IP アドレスは、同じ外部ネットワークに接続しない限り、他の組織と重複してもかまいません。

- IO 提供の外部 IP アドレス: 組織は、外部ネットワークに接続するときに、インフラストラクチャ オペレーター グループが提供する外部 IP アドレスを使用できます。インフラストラクチャ オペレーター グループは、そのネットワークへの接続のプロバイダです。

- 内部 IP アドレス

内部 IP アドレスは GDC の外部から直接到達できず、外部からのルーティングはできません。内部 IP アドレスは、VPC ネットワーク、VPC ネットワーク ピアリングを使用して接続された VPC ネットワーク、または Cloud VPN を使用して VPC ネットワークに接続されたオンプレミス ネットワークに対してローカルです。内部 IP アドレスを持つリソースは、他のリソースと同じプライベート ネットワーク上にあるかのように通信します。

- エニーキャスト IP アドレス

エニーキャスト IP アドレスは、常に GDC ユニバース全体にスコープ設定される特殊なタイプの外部アドレスです。GDC は、エニーキャスト IP アドレスと Border Gateway Protocol(BGP)を利用して、トラフィックを最も近いゾーンまたはパフォーマンスが最も高いゾーンにルーティングします。2 つ以上のゾーンで実行されている各グローバル レイヤ 4 サービスは、エニーキャスト サブネット(外部サブネット)からエニーキャスト IP アドレスを受け取ります。各ゾーンは同じエニーキャスト IP アドレスをアドバタイズしますが、ネットワークはルーティング ルールに基づいて最適なものを選択します。ゾーンに障害が発生すると、IP アドレスが取り消され、ネットワークはトラフィックを別のゾーンに自動的に再ルーティングします。この自動ルーティングにより、停止中もシームレスな接続が実現します。

- プライベート IP アドレス

プライベート IP アドレスは、インターネット上でルーティングできないアドレスです。プライベート IPv4 範囲の一覧については、有効な IPv4 範囲の表にあるプライベート IP アドレス範囲をご覧ください。

- パブリック IP アドレス

パブリック IP アドレスはインターネット ルーティング可能なアドレスです。GDC では、外部 IP アドレスはパブリックまたはプライベートにできます。VPC ネットワーク内のサブネットのプライマリ IPv4 アドレス範囲を構成するときに、パブリック IPv4 アドレスを内部アドレスとして使用することもできます。これらのアドレスは、プライベートで使用されるパブリック IP アドレスと呼ばれます。

IPv4 の使用量と制限事項

GDC ユニバースの各ネットワークには、IP アドレスの割り当て時に考慮する必要がある IPv4 アドレス範囲の使用制限があります。IPv6 アドレス範囲は、デフォルトの VPC とデータ ネットワーク セグメントではサポートされていません。他のネットワークでの IPv6 範囲の可能性については、インフラストラクチャ オペレーター グループにお問い合わせください。

すべての IPv4 サブネットの制限事項

これらの制限は、VPC ネットワーク サブネットと外部ネットワーク セグメント サブネットに適用されます。

- すべてのサブネットは、一意の有効な CIDR ブロックである必要があります。

- サブネットを作成した後は、アップスケール、置き換え、縮小はできません。

- GDC では、作成できる CIDR のサイズに上限は設けられていません。ただし、

/8より大きいほとんどの IP アドレス範囲では、追加の検証でこのサイズのサブネットを作成できなくなります。たとえば、サブネットを禁止されたサブネットと重複させることはできません。無効なサブネットを選択する可能性を最小限に抑えるため、サブネットの最大サイズを/8に制限することをおすすめします。 禁止されているサブネット、同じ VPC ネットワーク内の他のサブネット、接続されている外部ネットワーク セグメント内のサブネット、ピアリングされたネットワーク内のサブネットと重複するサブネットを作成することはできません。インフラストラクチャ オペレーター グループと協力して、これらのシナリオで重複するサブネットが作成されないようにする必要があります。

GDC は、サブネットに対応するルートを作成します。VPC ネットワーク サブネットには、組織の仮想ネットワーク スタックに作成されたルートがあり、外部ネットワーク セグメント サブネットには、外部ピアリングされたネットワークのルーティング テーブルに作成されたルートがあります。

マネージド VPN、共有または専用の相互接続を使用して VPC ネットワークを別のネットワークに接続している場合は、サブネットがオンプレミスの IP アドレス指定と競合していないことを確認します。

サブネットは、禁止されている範囲と一致する範囲や、それよりも狭い範囲または緩い範囲に設定することはできません。たとえば、

169.0.0.0/8は制限されているリンクローカル範囲169.254.0.0/16(RFC 3927)と重複しているため、有効なサブネットではありません。サブネットは、有効な IPv4 範囲で説明されているように、RFC 範囲とプライベートで使用されるパブリック IP アドレス範囲にまたがることはできません。たとえば、

172.0.0.0/10は172.16.0.0/12プライベート IP アドレス範囲とパブリック IP アドレスの両方が含まれているため、有効なサブネットではありません。サブネットは複数の RFC 範囲にまたがることはできません。たとえば、

192.0.0.0/8は192.168.0.0/16(RFC 1918)と192.0.0.0/24(RFC 6890)の両方を含むため、有効なサブネットではありません。ただし、192.168.0.0/16と192.0.0.0/24を使用して 2 つのサブネットを作成することはできます。

有効な IPv4 範囲

次の表に、有効な範囲を示します。

| 範囲 | 説明 |

|---|---|

| プライベート IPv4 アドレス範囲 | |

10.0.0.0/8172.16.0.0/12192.168.0.0/16

|

プライベート IP アドレス RFC 1918

|

100.64.0.0/10 |

共有アドレス空間 RFC 6598 |

192.0.0.0/24 |

IETF プロトコルの割り当て RFC 6890 |

192.0.2.0/24(TEST-NET-1)198.51.100.0/24(TEST-NET-2)203.0.113.0/24(TEST-NET-3) |

ドキュメント RFC 5737 |

192.88.99.0/24 |

IPv6 から IPv4 へのリレー(非推奨)RFC 7526 |

198.18.0.0/15 |

ベンチマーク テスト RFC 2544 |

240.0.0.0/4 |

RFC 5735 と RFC 1112 に記載されているとおり、将来の使用(クラス E)用に予約されています。 一部のオペレーティング システムではこの範囲を使用できません。この範囲を使用するサブネットを作成する前に、OS でサポートされていることを確認してください。 |

| プライベートで使用されるパブリック IP アドレス範囲 | |

| プライベートで使用されるパブリック IPv4 アドレス |

プライベートで使用されるパブリック IPv4 アドレス:

GDC エアギャップは、インターネットへの接続を前提としていません。その結果、GDC エアギャップは、パブリック IP アドレス範囲を組織のプライベート IP アドレス範囲であるかのようにアドバタイズします。 インポートしたお客様所有 IP(BYOIP)アドレスがパブリック IP アドレス範囲である場合は、外部ネットワークでネットワークの問題が発生しないことを確認する必要があります。BYOIP アドレスは、組織内の他のサブネットと重複しないようにする必要があります。 |

禁止されている IPv4 サブネット

次の表に示すように、禁止されたサブネット範囲には、一般的に予約されている RFC 範囲と、特定の GDC ユニバースでグローバルに予約されているサブネットが含まれます。これらの範囲は、サブネットに使用できません。

| 範囲 | 説明 |

|---|---|

| GDC インフラストラクチャの範囲 |

GDC システムで使用されるグローバルに予約された CIDR。この範囲が顧客インテーク アンケート(CIQ)の zone-infra-cidr フィールドで指定されていない場合、GDC はデフォルトで 172.16.0.0/12 を GDC インフラストラクチャ範囲として使用します。 |

| ユニバース固有の範囲 | インフラストラクチャ オペレータ グループによって予約された追加の範囲。 |

0.0.0.0/8

|

現在の(ローカル)ネットワーク RFC 1122 |

127.0.0.0/8

|

ローカルホスト RFC 1122 |

169.254.0.0/16

|

リンクローカル RFC 3927 |

224.0.0.0/4

|

マルチキャスト(クラス D)RFC 5771 |

255.255.255.255/32

|

ブロードキャストの宛先アドレスの制限(RFC 8190 と RFC 919) |

IPv4 サブネットで使用できないアドレス

GDC は、各サブネットの最初の 2 つと最後の 2 つの IPv4 アドレスを使用して、サブネットをホストします。

| 使用できない IPv4 アドレス | 説明 | 例 |

|---|---|---|

| ネットワーク アドレス | プライマリ IPv4 範囲内の最初のアドレス。 | 範囲 10.1.2.0/24 内の 10.1.2.0 |

| デフォルト ゲートウェイ アドレス | プライマリ IPv4 範囲内の 2 番目のアドレス。 | 範囲 10.1.2.0/24 内の 10.1.2.1 |

| 最後から 2 番目のアドレス | プライマリ IPv4 範囲内の最後から 2 番目のアドレス。 この範囲は、将来使用するために Google Cloud によって予約されています。 |

範囲 10.1.2.0/24 内の 10.1.2.254 |

| ブロードキャスト アドレス | プライマリ IPv4 範囲内の最後のアドレス。 | 範囲 10.1.2.0/24 内の 10.1.2.255 |

その他の考慮事項

一部の Google プロダクトやサードパーティ プロダクトでは、ゲスト オペレーティング システム内でのルーティングに 172.17.0.0/16 が使用されます。たとえば、デフォルトの Docker ブリッジ ネットワークではこの範囲が使用されます。172.17.0.0/16 を使用するプロダクトに依存している場合は、サブネットの IPv4 アドレス範囲でこの範囲を使用しないでください。