このページでは、Google Distributed Cloud(GDC)エアギャップ内でセキュリティを維持するための基本コンセプト、レイヤ、運用ロールの概要について説明します。GDC は、高度に安全な切断された環境と、厳格なデータ主権要件への準拠を目的として設計されています。

このページは、組織のセキュリティ管理を検討しているインフラストラクチャ オペレーター グループの IT 管理者や、アプリケーション オペレーター グループのセキュリティ エンジニアなどのユーザーを対象としています。詳細については、GDC エアギャップの対象読者に関するドキュメントをご覧ください。

このページでは、次のカテゴリの主なセキュリティ属性について説明します。

- コンプライアンス

- セキュリティ運用

- 信頼性の運用

- 暗号化

- Identity and Access Management(IAM)

- ネットワーク セキュリティ

- アプリケーションのセキュリティ

- ホストとノードのセキュリティ

- ハードウェア セキュリティ

- 施設のセキュリティ

セキュリティ戦略

GDC は、セキュリティファーストのアプローチを採用し、多層のセキュリティで最大限の制御を実現し、法令を遵守し、機密データを保護します。これは、ローカル データセンター内の専用の安全なハードウェアで実行するように設計されており、厳格なテナント分離を実現します。

GDC が提供するセキュリティ レイヤには、ハードウェア セキュリティ、ホストとノードのセキュリティ、アプリケーション セキュリティ、ネットワーク セキュリティ、暗号、Identity and Access Management(IAM)、セキュリティと信頼性の運用、コンプライアンス、セキュリティ サービスが含まれます。

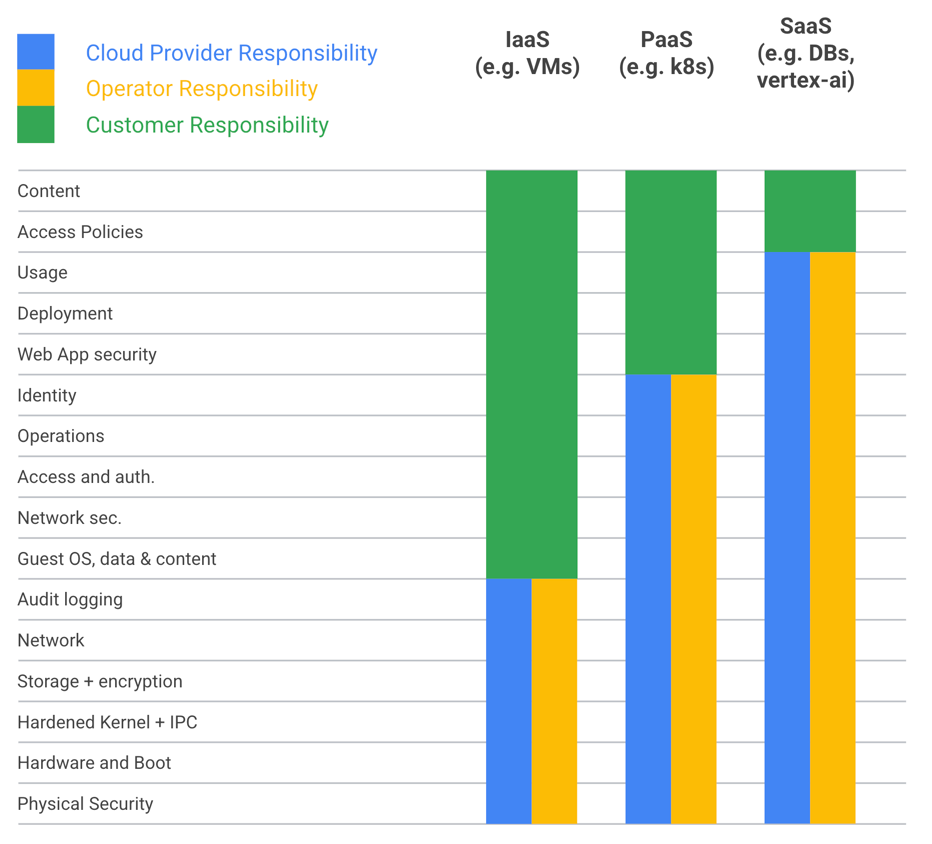

GDC は、アプリケーション スタック全体を保護するためのセキュリティの責任共有モデルを採用しています。GDC は、Infrastructure as a Service(IaaS)、Platform as a Service(PaaS)、Software as a Service(SaaS)を提供します。GDC のすべての構成において、Google と運用者はインフラストラクチャのレイヤのセキュリティを確保する責任があります。お客様は、アプリケーション コンテナ、ベースイメージ、依存関係を含む、プロジェクトのセットアップとアプリケーション レイヤのセキュリティを確保する責任があります。

セキュリティの観点から、GDC を運用するオーディエンス グループは次のとおりです。

インフラストラクチャ オペレータ グループ: システム インフラストラクチャの日々の運用を管理し、顧客データにアクセスできません。このペルソナは、システムの最上位管理者であり、主権制限の性質に応じて、Google、契約したサードパーティ、またはお客様である可能性があります。

プラットフォーム管理者グループ: プロジェクトのリソースと権限を管理するお客様のペルソナ。これは、お客様に付与される最高レベルの管理者権限であり、お客様のデータへのアクセスを許可できる唯一の管理レベルです。

アプリケーション オペレーター グループ: デプロイして実行するアプリケーションを開発し、GDC でリソースと権限をきめ細かく構成します。このペルソナは、プラットフォーム管理者(PA)が確立したポリシー内で作業し、システムがお客様のセキュリティとコンプライアンスの要件に沿っていることを確認します。

詳細については、ドキュメントの対象読者をご覧ください。

施設のセキュリティ

GDC は、お客様が指定したエアギャップ データセンターにデプロイできます。場所固有の物理セキュリティは、個々の顧客の要件によって異なります。地域の規制を遵守するために、データセンターで ISO 27001 などの認定が必要になることがあります。データセンターには、データセンターへの不正アクセスを防ぐための安全な境界防御システム、データセンター内のすべての活動を監視するための包括的なカメラ カバレッジ、承認された担当者のみがデータセンターにアクセスできるようにするための物理認証、データセンターを 24 時間年中無休で巡回し、セキュリティ インシデントに対応する警備員、担当者がデータセンターにアクセスして使用する方法を規制する厳格なアクセスとセキュリティ ポリシーなど、複数のセキュリティ対策が講じられている必要があります。これらのセキュリティ対策は、データセンターに保存されているデータを不正なアクセス、使用、開示、停止、変更、破壊から保護するための重要な初期レイヤです。

ハードウェアのセキュリティ

Google は、ハードウェアのセキュリティを確保するための厳格なプロセスを設けています。すべての GDC ハードウェアは、お客様固有の主権とサプライ チェーンの要件を満たすように審査され、認定されたパートナーから購入して組み立てられます。ハードウェアは、Google の厳格な内部標準と、セキュリティを重視するほとんどのお客様のニーズを満たすようにテストされ、承認されています。GDC ハードウェアのすべてのサブコンポーネントは、信頼できるサプライヤーから提供されており、信頼性が高いことが確認されています。GDC ラックへのハードウェアの統合は、Google が機密性の高いハードウェアの取り扱いを承認した施設である、リージョン認定センターで行われます。GDC ハードウェアを扱うすべての担当者はバックグラウンド チェックを受けており、承認された担当者のみがハードウェアにアクセスできるようになっています。また、リスクの高いハードウェア コンポーネントとファームウェア コンポーネントの実装は、専任チームによってセキュリティ レビューが行われます。これらのレビューでは、サプライ チェーン攻撃、物理攻撃、ハードウェア コンポーネントとファームウェア コンポーネントに対するローカル実行攻撃(持続的脅威を含む)などの脅威が考慮されます。これらのレビューにより、安全なファームウェアとファームウェア アップデート、ファームウェアの完全性、安全な起動、安全な管理とサービスなど、ハードウェア セキュリティ要件に直接反映される知識が構築されます。Google は、ハードウェアを使用するすべてのベンダーやチームと緊密な関係を維持し、最高レベルのセキュリティ機能が提供されるようにしています。つまり、Google はパートナーと常に連携して、ハードウェアのセキュリティを可能な限り高めています。Google は、ハードウェアとセキュリティの要件を改善し、インタラクティブなセキュリティ レビューを実施し、プロダクト チームと協力して GDC 向けに構築された新しいセキュリティ機能を実装することで、基準を引き上げています。これらの機能は、実際のハードウェアやファームウェアだけでなく、他のプロダクト機能とも深く統合されています。

ホストとノードのセキュリティ

GDC により、カスタム パッケージ化された安全な Node オペレーティング システム(OS)のみがデフォルトでシステムに読み込まれます。強化されたイメージと構成により、攻撃対象領域が大幅に縮小されます。保存データと転送中のデータを保護する暗号化モジュールは FIPS 140-2/3 認証取得済みです。つまり、セキュリティについて厳密なテストが行われ、独立した認定研究所によって検証済みだということです。GDC は、ベアメタルノードで実行されているオペレーティング システム用のマルウェア対策ソフトウェアと、ストレージ システムをスキャンするソリューションを提供します。Google はこれらのスキャナのアップデートをパッケージ化し、IO が GDC アップグレード プロセスを使用して適用する通常のシステム アップデートに含めています。検出アラートは IO に送信されます。GDC には、意図しない変更からシステムを保護するための完全性モニタリング ツールと違反検出ツールも用意されています。全体として、これらのセキュリティ対策は、さまざまな攻撃からシステムを保護するのに役立ちます。セキュリティ対策により、攻撃者がシステムにアクセスして脆弱性を悪用し、マルウェアをインストールすることが困難になります。

テナンシー

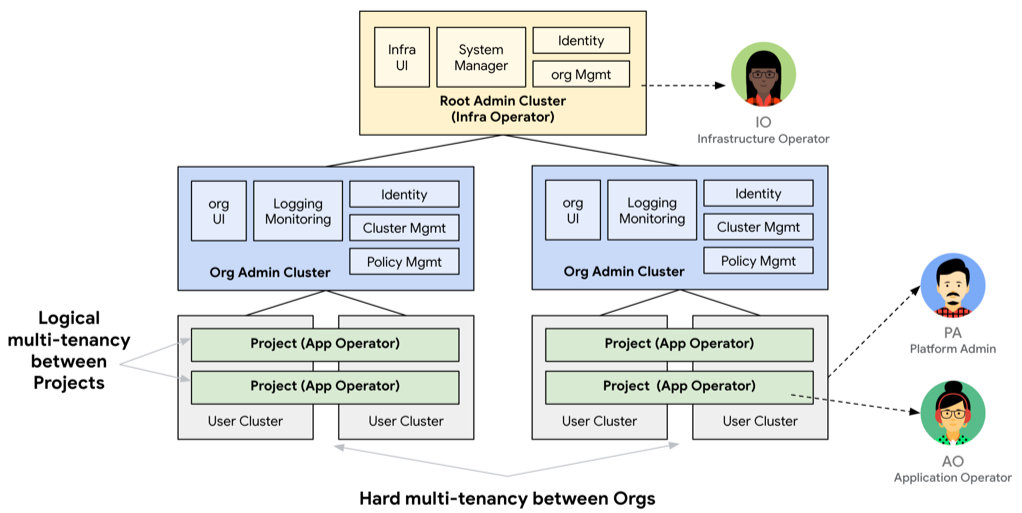

GDC は、Google Cloud Platform と同様のマルチテナント マネージド クラウド プラットフォームです。このアーキテクチャは、テナント間の強力な分離を実現するように設計されており、クラウドのユーザー間に強力な保護レイヤを提供し、ユーザーが厳格なワークロード認定基準を満たすことを可能にします。GDC には、2 つの階層のテナント分離が用意されています。最初の階層である組織は、強力な物理コンピューティング分離を提供します。2 番目の階層であるプロジェクトは、論理分離を通じてよりきめ細かいリソース割り当てオプションを提供します。

物理コンピューティング サーバーは組織間で共有されず、オペレーター レイヤもテナンシーを維持します。IO は PA レイヤにアクセスできません。同様に、AO は PA レイヤにもアクセスできません。

アプリケーションのセキュリティ

ソフトウェア サプライ チェーン攻撃から保護するために、すべての GDC ソフトウェアは、CNCF や Linux Foundation などの組織と提携して Google が開発したサプライ チェーン セキュリティ フレームワークであるソフトウェア アーティファクトのためのサプライ チェーン レベル(SLSA)に基づいて開発されています。

SLSA は、ソフトウェア サプライ チェーン内の不正行為を防止し、整合性を高め、パッケージを保護するための一連の標準と制御のチェックリストです。このチェックリストは、ソースコード リポジトリ、ビルドシステム、サードパーティの依存関係のパッケージを攻撃するエクスプロイトを防止するように設計されています。

すべての GDC ソースコードと依存関係は、安全な Google データセンターで分離され暗号化された Google バージョン管理システムに保存されます。すべてのコードに確認済みの履歴があり、変更がバージョン管理システムに受け入れられる前に、2 人目のユーザーによるコード変更のレビューが必要です。

ビルドは、Google Cloud Build と Google の自動テストツールを活用した Google リリース オーケストレーション システムを使用して配信されます。これにより、コンテナ イメージとバイナリのビルド、テスト、リリースが完全に自動化されます。すべてのビルドは分離され、密閉されており、ビルド アズ コードの原則を使用して定義されています。ソフトウェア配信プロセスで一方的にアクセスできる個人はいません。

すべてのイメージは、複数のアプリケーション セキュリティ スキャナを使用して脆弱性がスキャンされ、暗号署名と SHA256 チェックサムの組み合わせを使用して複数のポイントで検証されます。各リリースには、ソフトウェア コンポーネント、依存関係とライブラリ、配信されたデータに関する詳細を含むソフトウェア部品構成表(SBOM)が含まれています。

ネットワーク セキュリティ

このセクションでは、GDC ネットワーク セキュリティの概要について説明します。

物理ネットワーク

GDC は切断された環境で使用するように設計されていますが、実際には、GDC システムは、公共のインターネットから切断された状態を維持しながら、お客様の内部プライベート ネットワーク全体に接続された、より広範な保護環境に接続される可能性があります。

お客様のプライベート ネットワークと GDC システム間のすべてのネットワーク トラフィックは、ファイアウォールと侵入検知 / 防止(IDS / IPS)システムを通過します。ファイアウォールは、システムへのアクセスを制御する最初の防御線を提供します。ファイアウォールと IDS/IPS は、構成可能なセキュリティ ポリシーに基づいてインバウンド トラフィックとアウトバウンド トラフィックを制御し、機械学習を使用してトラフィックを自動的に分析し、不正なエントリをブロックします。IDS/IPS システムは、デフォルトでインフラストラクチャのすべての受信通信と送信通信を検査します。PA は、独自のワークロード トラフィック検査に IDS/IPS システムを使用することもできます。ファイアウォールと IDS/IPS は、顧客ワークロード用の組織のオブザーバビリティ スタックと、インフラストラクチャ用の IO の SIEM スタックにも統合されており、追加のセキュリティ分析とフォレンジックを可能にします。

ファイアウォールは、意図しないアクセスやデータ漏洩を防ぐための初期セキュリティ ポスチャーとして、デフォルトの拒否ルールを適用します。IO と PA には、必要に応じてアクセスルールをさらに定義するメソッドがあります。GDC 内には、管理機能と制御機能を顧客のワークロード データから分離するための、物理的に分離された 2 つのネットワークがあります。

アウトオブバンド管理(OOB)ネットワークは、ネットワーク デバイス、ストレージ アプライアンス、その他のハードウェア コンポーネントの構成変更などの管理機能にのみ使用されます。IO は OOB ネットワークにアクセスできますが、このアクセス権は例外的な場合にのみ付与されます。ネットワーク ACL は、IO 制御がルート管理者クラスタにあるサーバーのみがこのネットワークにアクセスできるように構成されています。データプレーン ネットワークは、ワークロード サーバーを相互に接続し、PA と AO からアクセスできます。

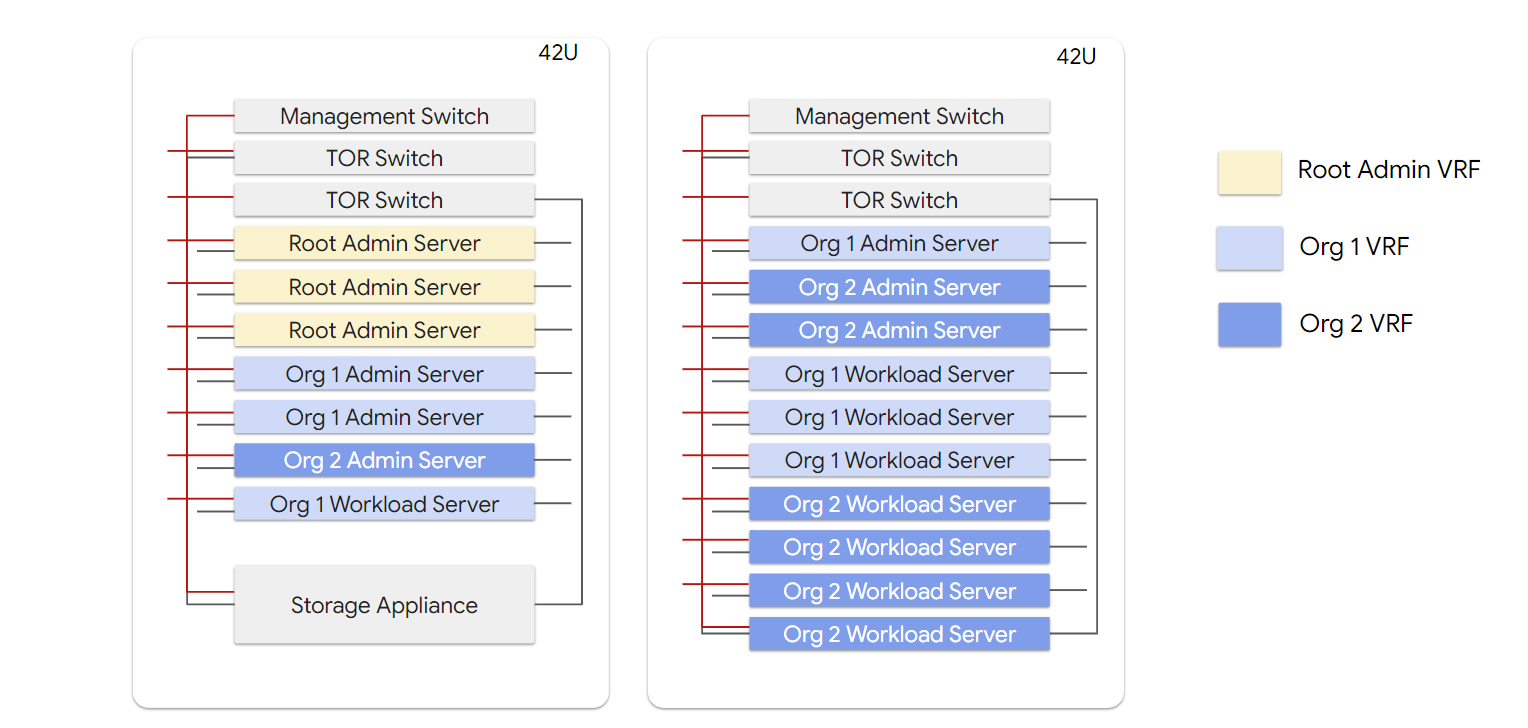

ソフトウェア定義ネットワーキング

データプレーン ネットワークは、テナント トラフィックの分離に仮想ルーティングと転送(VRF)に基づくオーバーレイ ネットワークです。各テナント組織には、外部 VRF ネットワークと内部 VRF ネットワークがあります。外部ロードバランサや下り(外向き)NAT などの外部向けサービスは、外部ドメインに配置されます。お客様のワークロードは内部 VRF に存在し、組織ごとに専用の NetApp ストレージ仮想マシン(SVM)があります。

内部ネットワークは、テナント内の通信に使用されます。たとえば、ノード間のワークロード トラフィックや、組織内のファイル ストレージとブロック ストレージへのトラフィックなどです。外部ネットワークは、組織外との通信に使用されます。アクセス制御機能にアクセスするテナント管理トラフィック、またはプロジェクトにアクセスする顧客トラフィックは、外部ネットワークを経由する必要があります。各顧客ワークロードには、上り(内向き)トラフィックと下り(外向き)トラフィック用に構成するロードバランサと NAT ゲートウェイがあります。

仮想ネットワーク

GDC 仮想ネットワーキングは、オーバーレイ ネットワーク上に構築された組織レベルのネットワーキング レイヤです。これは、GDC マネージド Container Network Interface(CNI)ドライバ(Anthos ネットワーキング データプレーン)によって実現されます。

GDC の仮想ネットワーキング レイヤは、組織内のソフト分離(プロジェクト)を提供します。このレイヤは、次のネットワーク セキュリティ機能を提供します。

- プロジェクト ネットワーク ポリシー: プロジェクト境界の保護。

- 組織のネットワーク ポリシー: 組織境界の保護。

プロジェクト ネットワークと組織のネットワーク ポリシーには、意図しないアクセスとデータ漏洩を防ぐためのデフォルトの拒否構成が初期設定として用意されています。

サービス拒否攻撃からの保護

GDC に入るすべてのトラフィックは、IDS/IPS と一連のロードバランサを通過します。IDS/IPS は、不正なトラフィックを検出してドロップし、セッション フラッドからリソースを保護します。ロードバランサは、サービスの中断を避けるためにトラフィックを適切に調整できます。外部接続はすべてお客様のプライベート ネットワークを介して処理されるため、お客様は分散攻撃に対するサービス拒否保護の追加レイヤを提供できます。

暗号化

このセクションでは、GDC 暗号の概要について説明します。

PKI

GDC は、インフラストラクチャ サービスの一元管理された X.509 CA のための公開鍵基盤(PKI)を提供します。デフォルトでは、GDC にはインストールごとにプライベート ルート CA と中間 CA があり、それらからリーフが配布されます。また、GDC は、顧客向けエンドポイントでの顧客発行証明書のインストールをサポートしているため、証明書の利用の柔軟性が向上します。GDC は信頼ストアの配布を一元的に調整するため、ワークロードとシステム サービスがアプリケーション トラフィックを認証して暗号化することが容易になります。全体として、GDC は、さまざまなインフラストラクチャ サービスを保護し、便利で厳密に制御された信頼管理を実現する強力な PKI ソリューションを提供します。

鍵管理サービス

GDC は、ハードウェア セキュリティ モジュール(HSM)で保護された鍵管理サービス(KMS)を提供します。KMS はファーストパーティ サービスです。鍵マテリアルは KMS 内に保持され、KMS は HSM によってバックアップされます。カスタム リソース定義(CRD)には、暗号化された鍵マテリアルが保持されます。メモリ内の生の鍵マテリアルにアクセスできるのは KMS だけです。組織ごとに 1 つの KMS があります。保存データはすべて、デフォルトで HSM バックアップ鍵を使用して暗号化されます。お客様ご自身で暗号鍵を管理することもできます。KMS は、FIPS 承認済みアルゴリズムと FIPS 検証済みモジュールをサポートしています。KMS は、鍵エスクロー、削除、障害復旧のユースケースで、鍵のインポートとエクスポートを安全な方法でサポートします。これらの機能により、KMS は暗号鍵を安全かつ確実に管理する方法となります。

GDC は、顧客管理の暗号鍵(CMEK)も提供しています。CMEK を使用すると、GDC の保存データを保護する鍵を制御できます。CMEK の導入の主な動機の一つは、暗号消去です。これは、データ漏洩の修復とオフボーディングのための高保証のデータ破壊方法です。鍵は、保護対象のデータとは別の方法で削除できます。組織内のすべてのデータは、プラットフォーム オペレーターが必要に応じてモニタリング、監査、削除できる一連の CMEK によって保護されます。CMEK 鍵は、HSM API を使用して管理できる暗号鍵です。CMEK を使用して、ブロック ストレージ、仮想マシン ディスク、データベース サービス、ユーザー コンテナ ワークロードのデータを暗号化できます。

暗号化

このセクションでは、GDC 暗号化の概要について説明します。

保存データ

ファイル ストレージ、ブロック ストレージ、オブジェクト ストレージに保存されているすべての GDC データは、複数のレベルの暗号化を使用して保存時に暗号化されます。マルチテナント環境では、各テナントのデータは、ファイル ストレージ、ブロック ストレージ、オブジェクト ストレージに書き込まれる前に、テナント固有の鍵で暗号化されます。

- ブロック ストレージ(アプリケーション ボリューム、VM ディスク、データベース ストレージ)は、次の 3 つのレベルで暗号化されます。

- ソフトウェア レイヤ: テナント専用のコンピューティング ハードウェア内で実行される LUKS(Linux Unified Key Setup)暗号化。ボリュームごと、HSM バックアップ鍵を使用し、顧客が管理します。

- アプライアンス レイヤ: 顧客が管理するテナントごとの HSM バックアップ鍵を使用して ONTAP ストレージ アプライアンス内で実行される Netapp ボリューム アグリゲート レベルの暗号化(NVE/NAE)。

- ディスクレイヤ: ドライブごとの HSM バックアップ鍵を備えた自己暗号化ドライブ(SED)。IO によって管理されます。

- オブジェクト ストレージは 2 つのレイヤで暗号化されます。

- バケットレイヤ: テナント専用のコンピューティング ハードウェア内で調整されるオブジェクト データの暗号化。バケットごと、HSM バックアップの鍵を使用し、顧客が管理します。

- ディスクレイヤ: ドライブごとの HSM バックアップ鍵を持つ SED。IO によって管理されます。

- サーバー ディスク ストレージ(単一テナントのシステム構成データ)は、1 つのレイヤで暗号化されます。

- ディスクレイヤ: ドライブごとの HSM バックアップ キーを使用する SED。顧客が管理します。

転送中のデータ

すべての GDC トラフィックは、FIPS 140-2 認定の暗号モジュールと、TLS 1.2 以降、HTTPS、IPSec トンネルなどの業界標準プロトコルを使用して、デフォルトで暗号化されます。また、お客様は、共有責任モデルに基づいて、アプリケーション レイヤで暗号化アルゴリズムを使用し、GDC 上にデプロイされたすべてのアプリケーションで暗号化要件が満たされるようにする必要があります。

Identity and Access Management(IAM)

システムへのアクセスは、最小権限の原則に基づいています。ユーザーには、必要なリソースへのアクセス権のみが付与されます。このプロセスにより、システムが不正アクセスや不正使用から保護されます。また、システムは一方的なアクセスを禁止するなど、職務の分離を強制します。1 人のユーザーが 1 つのシステムまたはプロセスを完全に制御することはありません。このプロセスは、不正行為やエラーを防ぐのに役立ちます。GDC は、お客様の既存の ID プロバイダと統合できます。このシステムは、IDP 連携に SAML 2.0 と OIDC をサポートしています。このサポートにより、ユーザーは既存の ID プロバイダを使用してシステム内のユーザーを認証し、1 か所でユーザーを管理できます。すべてのユーザーとワークロードは、システムにアクセスする前に認証されます。すべてのコントロール プレーンとデータアクセスを承認するために、RBAC と ABAC が使用されます。ユーザーがリソースにアクセスしてアクションを実行できるのは、認証と認可が完了している場合のみです。すべてのアクセスは監査ログに記録されるため、管理者は誰がいつリソースにアクセスしたかを追跡できます。このプロセスは、不正アクセスや不正使用の特定に役立ちます。

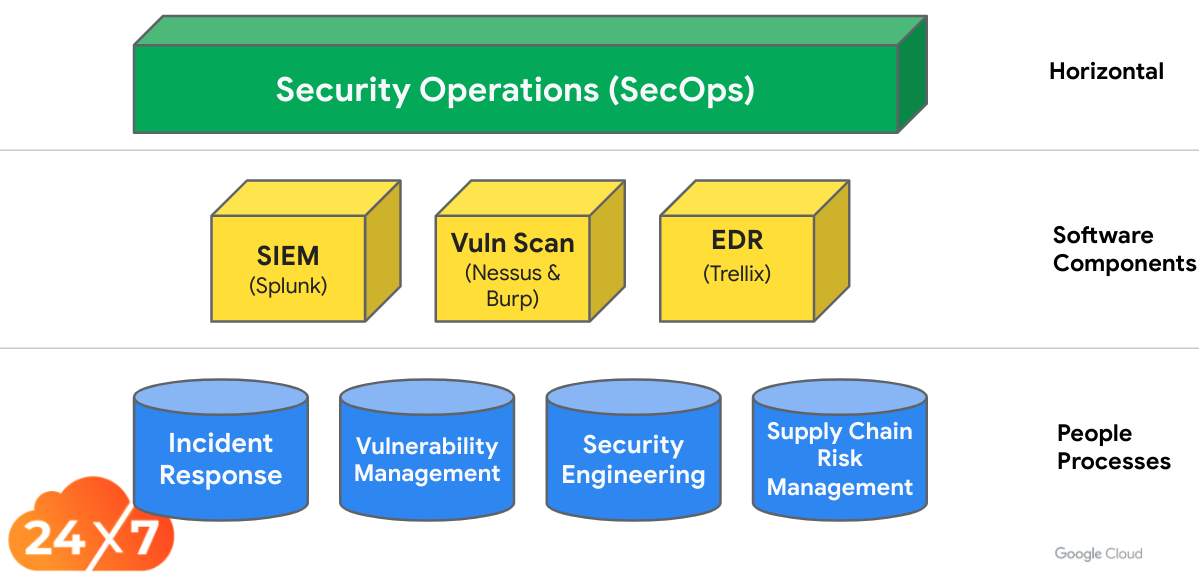

セキュリティ運用

GDC Security Operations(SecOps)は、厳しいセキュリティ、コンプライアンス、主権の要件を持つエンティティに情報保証を提供し、規制対象の顧客エアギャップ ワークロードの運用上の機密性、完全性、可用性を最大限に高めます。このセキュリティ アーキテクチャは、次の目標を達成することを目的としています。

- セキュリティ分析と対応のために GDC プラットフォームのロギングを関連付けます。

- セキュリティの脆弱性を迅速に特定、報告、追跡します。

- エンドポイントの検出と対応(EDR)を通じて、すべての OIC アセットと GDC アセットを保護します。

- SecOps オペレーション センターがサイバーセキュリティ インシデントの特定、封じ込め、根絶、復旧を継続的にモニタリングできるように、ツール、プロセス、ランブックを提供します。

| 機能 | 説明 |

|---|---|

| セキュリティ情報およびイベント管理 | Splunk Enterprise は、さまざまなソースからセキュリティ データを収集、インデックス登録、分析し、組織が脅威を検出して対応できるようにするセキュリティ情報およびイベント管理(SIEM)プラットフォームです。 |

| 脆弱性の管理 | Tenable Security Center は、組織がセキュリティの脆弱性を特定して修正するのに役立つ脆弱性管理プラットフォームです。 |

| エンドポイントにおける検出および対応 | Trellix HX、Windows Defender、ClamAV。組織のセキュリティ体制を包括的に把握し、脅威をより効果的に検出して対応できる統合セキュリティ プラットフォーム。 |

| 安全なケース管理 | ServiceNow Security Incident Response(SIR)モジュールは、組織がセキュリティ インシデントのライフサイクルを管理できるようにするソフトウェア ソリューションです。 |

GDC SecOps を使用すると、IO はセキュリティ オペレーション機能を配信できます。GDC SecOps チームは、インシデント対応、脆弱性管理、セキュリティ エンジニアリング、サプライ チェーン リスク管理などの人主導のプロセスを提供します。GDC SecOps を使用すると、セキュリティ オペレーション センター(SOC)で次のことが可能になります。

| 能力 | 説明 |

|---|---|

| 検出 | Google のセキュリティ インフラストラクチャは、潜在的な脅威と脆弱性を常に監視しています。脅威や脆弱性が検出されると、セキュリティ運用チームはすぐにレポートを受け取ります。 |

| トリアージ | セキュリティ オペレーション チームは、各インシデントをトリアージして、脅威の重大度と適切な対応を判断します。 |

| 封じ込め | セキュリティ運用チームは、脅威を封じ込め、拡散を防ぐための対策を講じます。 |

| 調査 | セキュリティ オペレーション チームは、インシデントを調査して根本原因を特定し、セキュリティ ポスチャーの弱点を特定します。 |

| レスポンス | セキュリティ オペレーション チームは、インシデントに対応し、発生した損害を軽減するための措置を講じます。 |

| 再設定 | セキュリティ オペレーション チームは、インシデントから復旧し、システムとネットワークを通常の状態に戻すための措置を講じます。 |

脆弱性の管理

GDC は、リリース前に本番前環境で複数の脆弱性特定プロセスを実行し、潜在的な共通脆弱性および露出(CVE)を常に把握しています。GDC は、ルーティン モニタリングとレポート作成を目的として、本番環境での脆弱性スキャンも提供します。本番環境のすべての検出結果は、脅威ハンティングの目的を追跡して軽減するために、セキュリティ オペレーション プロセスに統合されます。

セキュリティ インシデント対応

GDC にデプロイされたコードで脆弱性が発見された場合、またはシステム内でインシデントが発生した場合、IO と GDC セキュリティ チームがインシデント対応プロセスを実行して、影響を受ける関係者に通知し、セキュリティ パッチを作成して適用します。このインシデント管理プロセスは、GDC の切断された性質に合わせて変更された Google の標準インシデント管理プロセスと並行して行われます。

検出された CVE またはインシデントごとに、対応プロセスを実行するインシデント コマンダー(IC)が割り当てられます。IC は、インシデントの確認と検証、脆弱性への共通脆弱性スコアリング システム(CVSS)スコアの割り当て、パッチの作成と配信準備のプロセス管理、適切なコミュニケーションの作成など、プロセス管理を担当します。

信頼性の運用

このセクションでは、GDC の信頼性オペレーションの概要について説明します。

ロギングとモニタリング

GDC には、GDC プラットフォーム、サービス、ワークロードのモニタリング、ロギング、トレース、レポート機能を提供するオブザーバビリティ プラットフォームが付属しています。

ロギング サブシステムは、すべてのコア GDC プラットフォームとサービス、顧客のワークロードからログを取り込んで集約し、時系列データベースに格納します。また、インタラクティブなユーザー インターフェース(UI)と API を介してそのデータを利用できるようにします。

重要な監査ログイベントには、次の領域が含まれます。

- ユーザーの認証と認可のリクエスト。

- 認証トークンの生成と取り消し。

- すべての管理者アクセスと変更。

- すべてのコントロール プレーン API アクション。

- IDS、IPS、ファイアウォール、ウイルス対策など、すべてのセキュリティ イベント。

ブレークグラス アクセス(非常時用アクセス権限)

IO には顧客データへのアクセス権がありません。ただし、緊急時には、IO がお客様のデータにアクセスする必要がある場合があります。このような場合、GDC には、PA がトラブルシューティングのために IO へのアクセス権を明示的に付与するために使用する緊急アクセス手順が用意されています。

すべてのブレークグラス認証情報は、オフラインで金庫に保管されるか、HSM にルート化された鍵で暗号化されます。これらの認証情報へのアクセスは監査可能なイベントであり、アラートをトリガーできます。

たとえば、IAM 構成が破損してユーザー アクセスが妨げられている場合、IO は安全なワークステーションを介して SSH 証明書ベースの認証を使用し、アクセスを確立するために複数当事者の承認を必要とします。実行されたすべてのアクションは追跡可能で、監査可能です。緊急アクセス インシデントの後、SSH 認証鍵が変更されます。

障害復旧

GDC には、PA がクラスタ、Namespace、VM のバックアップ ポリシーを作成して管理できるバックアップ システムが付属しています。バックアップ システムには、スケジューリング、バックアップの実行、データの復元、レポート作成のための一般的なシステムが含まれています。

アップグレードとシステムの更新

GDC はエアギャップ環境であるため、Infrastructure Operator がお客様のシステムに対するすべての更新を処理します。Google は、バイナリ アップデートに署名して安全な場所に公開し、IO がダウンロードできるようにします。IO はバイナリを検証し、配布とデプロイのためにバイナリを GDC に移動します。

このシステムには、GDC ソフトウェア、ノードレベルの OS、アンチウイルスとマルウェアの定義とシグネチャ、ストレージとネットワーク アプライアンス、デバイスのアップデート、その他のバイナリ アップデートなど、すべてのソフトウェアとファームウェアのアップデートが含まれます。

変更管理 - Infrastructure as Code

GDC は Infrastructure as Code(IAC)を使用して、GDC 構成のプロビジョニングとデプロイを自動化します。IAC は、インフラストラクチャ運用チーム間で責任を分離します。たとえば、構成変更を提案するのと変更を承認するのを分離して、プロセス全体をより安全にします。GDC IAC では、すべての構成変更が複数の関係者によるレビューと承認プロセスを通じて検証され、承認された構成のみがデプロイされるようになっています。これらのレビューにより、透明性と監査可能性の高いプロセスが作成され、変更の一貫性が向上し、構成のドリフトが軽減されます。

コンプライアンスのプロセス

GDC は、NIST 800-53 や SOC 2 などの一般的な体制に準拠しており、FIPS 140-2 や 3 などの認証取得を支援します。GDC はさまざまな認証プロセスも経ており、Google レベルのセキュリティ標準を満たしています。コンプライアンスは継続的なプロセスです。このジャーニーでお客様とオペレーターを支援するために、GDC は継続的なモニタリングとテストを提供します。継続的モニタリング プロセスのセキュリティ対策の一環として、GDC は不明なソフトウェアやハードウェア、新しいソフトウェアやハードウェアの追加など、インベントリの変更を追跡します。GDC は、悪意のある行為者による攻撃をシミュレートして、定期的にペネトレーション テストを実施します。GDC はシステムでマルウェアを定期的にスキャンし、感染が確認された場合は GDC にアラートを送信します。障害復旧テスト プロセスでは、災害が発生した場合に GDC が復旧できるかどうかをテストします。これらのプロセスにより、GDC のデータとシステムが安全に保護されます。