Cette page décrit le processus de planification et les éléments à prendre en compte lorsque vous attribuez des adresses IP à votre univers Google Distributed Cloud (GDC) isolé.

Planifier efficacement l'architecture de vos adresses IP peut atténuer toute perturbation future du réseau pour vos charges de travail et vos services à mesure qu'ils s'adaptent aux exigences changeantes. Pour obtenir une présentation conceptuelle des sous-réseaux et des adresses IP dans GDC, consultez Sous-réseaux et adresses IP.

Cette page s'adresse aux administrateurs réseau du groupe des administrateurs de plate-forme, qui sont chargés de gérer le trafic réseau de leurs services au sein d'une organisation. Pour en savoir plus, consultez la documentation sur les audiences pour GDC en mode air-gapped.

Avantages d'une planification minutieuse des adresses IP

Une planification minutieuse des adresses IP offre les avantages suivants :

- Isolation : segmentation réseau appropriée entre les différentes organisations, et entre les plans de gestion et de données.

- Scalabilité : espace d'adresse IP suffisant pour les charges de travail et les services actuels et futurs, y compris les services administratifs auxquels il est impossible d'allouer un espace d'adresse IP supplémentaire une fois l'organisation provisionnée.

- Connectivité : routage et accessibilité corrects pour tous les composants de l'univers GDC isolé, et vers les réseaux externes si nécessaire.

- Conformité : respect des restrictions ou des schémas d'adressage réseau spécifiques imposés par votre environnement.

L'architecture GDC utilise des instances de routage et transfert virtuels (VRF) pour isoler et segmenter le réseau. Pour planifier efficacement votre migration, vous devez identifier les espaces d'adresses IP que vous gérez et ceux qui appartiennent exclusivement à votre OI.

Bonnes pratiques pour l'architecture d'adresses IP

Vous devez tenir compte des recommandations suivantes pour provisionner efficacement une architecture d'adresses IP durables capable de s'adapter lorsque les exigences réseau de votre organisation changent :

- Adresses IP qui se chevauchent et qui ne se chevauchent pas :

- Les réseaux de cloud privé virtuel (VPC) peuvent se chevaucher entre différentes organisations, mais doivent être uniques au sein d'une organisation dans toutes ses zones et uniques par rapport à tous les réseaux avec lesquels ils sont appairés.

- Les segments de réseau externes peuvent se chevaucher entre différentes organisations si celles-ci utilisent des interconnexions distinctes. Si elles partagent une interconnexion, les adresses IP doivent être uniques au sein de la même organisation dans toutes ses zones et uniques par rapport à tous les réseaux avec lesquels elles sont appairées.

- Tailles CIDR minimales : respectez les longueurs de préfixe CIDR minimales spécifiées pour chaque segment de réseau afin d'allouer suffisamment d'espace d'adressage pour les composants système et la croissance future.

- Préférence pour la RFC 1918 : bien que les adresses IP publiques puissent être utilisées dans la plupart de vos réseaux gérés, si la zone ne se connecte pas à Internet, les adresses privées RFC 1918 sont généralement recommandées pour les réseaux internes GDC isolés.

- Précision de l'OIQ : les informations que vous fournissez à votre IO dans le questionnaire d'intégration de l'organisation (OIQ) sont essentielles. Des plages d'adresses IP inexactes ou mal planifiées peuvent entraîner des difficultés de déploiement importantes.

- Multizone : les VPC d'organisation et les segments de réseau externe s'étendent à une organisation mondiale, mais nécessitent des allocations d'adresses IP uniques par zone qui ne se chevauchent pas au sein de cette organisation mondiale. Utilisez des sous-réseaux mondiaux pour allouer des plages d'adresses IP uniques par zone pour une organisation donnée.

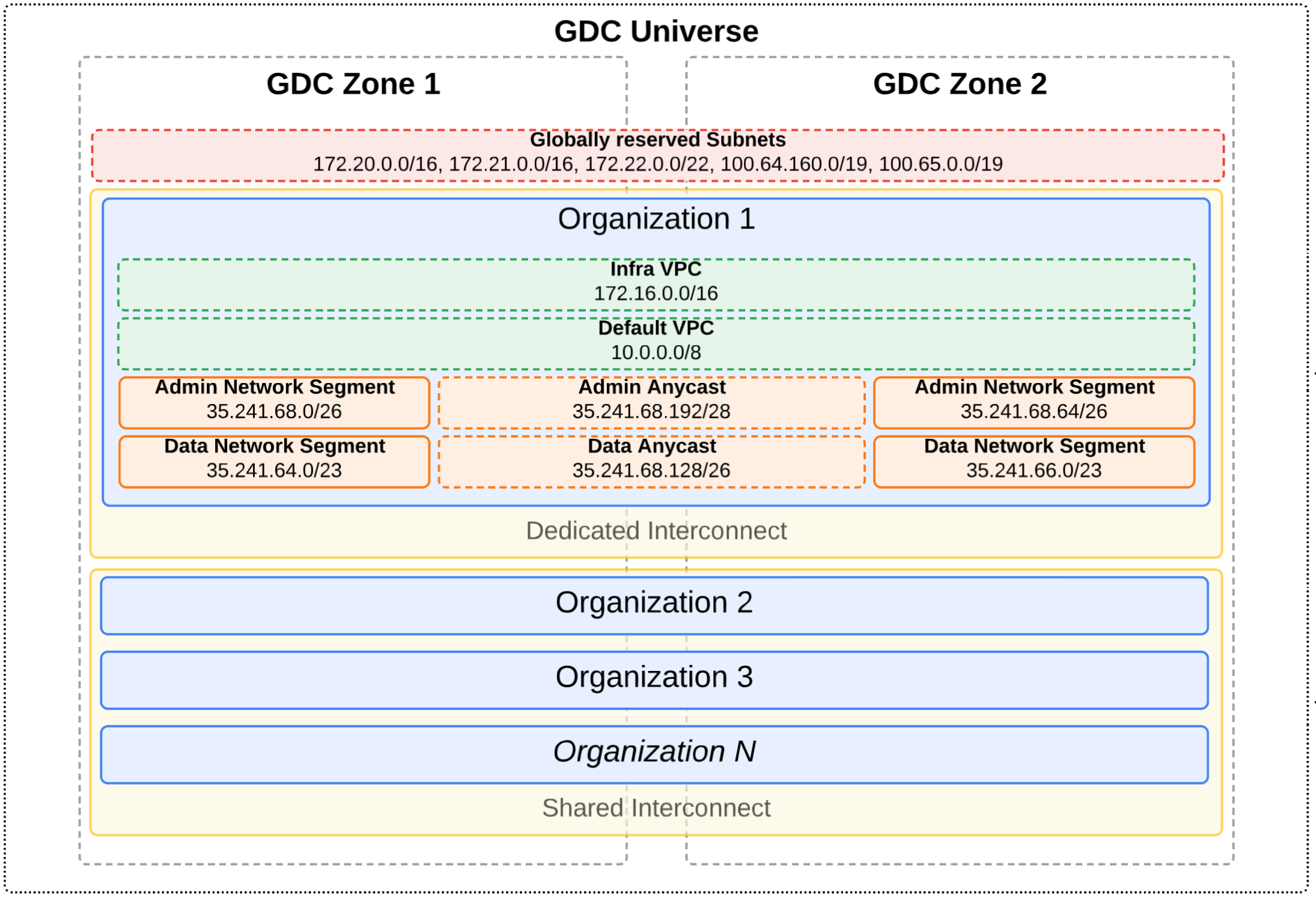

Pour obtenir un exemple d'architecture d'adresse IP, consultez le diagramme suivant :

Dans ce schéma, il existe deux interconnexions différentes qui couvrent un univers multizone : l'interconnexion dédiée et l'interconnexion partagée. Plusieurs organisations sont définies dans cet univers. L'organisation 1 se trouve dans une interconnexion dédiée. Ses sous-réseaux à portée externe peuvent donc chevaucher ceux d'autres organisations de l'univers. Toutefois, les organisations de l'interconnexion partagée ne peuvent pas avoir de sous-réseaux à portée externe qui se chevauchent, car elles résident toutes dans la même interconnexion.

Chaque organisation définit les réseaux VPC et les segments de réseau externe. Dans cet exemple, des adresses IP Anycast sont utilisées pour acheminer le trafic entre les segments de réseau externe zonaux. Ainsi, la zone la plus proche ou la plus performante traite la demande réseau. Pour en savoir plus sur les adresses IP anycast, consultez Adresses IP dans GDC.

Processus de planification

Avant que l'IO provisionne votre organisation, vous devez déterminer l'architecture d'adresse IP de votre organisation. L'IO vous guidera tout au long de ces étapes.

Voici le processus général de planification et de provisionnement des adresses IP du réseau d'une organisation :

Définissez des plages CIDR : collaborez avec votre équipe réseau pour déterminer les blocs CIDR appropriés et non chevauchants pour votre VPC par défaut, votre VPC d'infrastructure, votre segment de réseau d'administration et votre segment de réseau de données.

Fournir des plages CIDR à l'IO : fournissez ces CIDR à l'IO dans le cadre de l'OIQ lorsque vous demandez une nouvelle organisation. L'IO utilise les CIDR pour configurer les sous-réseaux mondiaux nécessaires dans les serveurs d'API appropriés.

Une fois votre organisation provisionnée par votre IO, vous êtes responsable de la gestion de certains espaces d'adresses IP au sein de l'organisation, principalement pour le déploiement de charges de travail et l'exposition de services externes.

Pour en savoir plus sur chaque réseau et sur la façon de sélectionner les plages CIDR par réseau, consultez Considérations relatives aux adresses IP pour une organisation.

Points à noter concernant les adresses IP pour une organisation

Avant de répondre au questionnaire sur l'infrastructure et la qualité opérationnelles pour définir les plages CIDR, examinez chaque réseau et les bonnes pratiques pour les configurer :

- VPC par défaut : héberge les adresses IP internes pour les charges de travail internes. Vous pourrez attribuer des adresses IP supplémentaires à ce réseau une fois votre organisation provisionnée.

- VPC d'infrastructure : héberge les adresses IP internes des services GDC first party isolés. Vous ne pourrez pas allouer d'adresses IP supplémentaires à ce réseau une fois votre organisation provisionnée.

- Segment réseau de l'administrateur : héberge les adresses IP externes pour les services d'administration. Vous ne pourrez pas attribuer d'adresses IP supplémentaires à ce réseau une fois votre organisation provisionnée.

- Segment de réseau de données : héberge les adresses IP externes pour les services externes. Vous pourrez allouer des adresses IP supplémentaires à ce réseau une fois votre organisation provisionnée.

Pour en savoir plus sur les descriptions de réseau et les adresses IP qu'elles utilisent, consultez Réseaux dans GDC.

Réseaux VPC

Préparez les informations suivantes pour chaque type de réseau VPC à fournir à votre IO pour le provisionnement de vos espaces d'adresses IP dans les réseaux VPC de votre organisation.

VPC par défaut

Vous déployez et gérez vos charges de travail internes, telles que les machines virtuelles (VM) et les conteneurs, à partir du VPC par défaut.

Les adresses IP du VPC par défaut doivent être uniques par rapport aux autres VPC de toutes les zones de votre univers et à toutes les adresses IP des réseaux appairés. Les adresses IP de ce VPC peuvent se chevaucher entre différentes organisations et peuvent être des adresses IP privées RFC 1918 ou des adresses IP publiques. Vous pouvez créer d'autres sous-réseaux VPC par défaut après le provisionnement de l'organisation.

Tenez compte des informations suivantes lorsque vous collaborez avec votre IO sur la plage d'adresses IP racine du VPC par défaut. Notez que le champ OIQ correspondant et le nom du sous-réseau racine global sont des valeurs fixes et ne peuvent pas être modifiés.

- Champ OIQ :

defaultVPCCIDR - Nom du sous-réseau racine global :

default-vpc-root-cidr - Serveur d'API global : organisation globale

- Taille minimale du sous-réseau :

/16par zone - Taille de sous-réseau recommandée :

/16par zone

VPC d'infrastructure

Vous ne déployez pas directement de charges de travail sur le VPC d'infrastructure, mais vous devez fournir la plage d'adresses IP pour la consommation par les services GDC isolés gérés par le système.

Les adresses IP du VPC d'infrastructure doivent être uniques par rapport aux autres VPC de toutes les zones de votre univers et à toutes les adresses IP des réseaux appairés. Les adresses IP de ce VPC peuvent se chevaucher entre différentes organisations et peuvent être des adresses IP privées RFC 1918 ou des adresses IP publiques. Vous ne pouvez pas créer de sous-réseaux VPC d'infrastructure supplémentaires une fois l'organisation provisionnée.

Tenez compte des informations suivantes lorsque vous collaborez avec votre IO sur la plage d'adresses IP racine InfraVPC. Notez que le champ OIQ et le nom du sous-réseau racine global correspondants sont des valeurs fixes et ne peuvent pas être modifiés.

- Champ OIQ :

infraVPCCIDR - Nom du sous-réseau racine mondial :

infra-vpc-root-cidr - Serveur d'API global : racine globale

- Taille minimale du sous-réseau :

/16par zone - Taille de sous-réseau recommandée :

/16par zone

Segments de réseau externes

Préparez les informations suivantes pour chaque type de segment de réseau externe à fournir à votre bon de commande pour le provisionnement de vos espaces d'adresses IP dans les réseaux externes de votre organisation.

Segment réseau de l'administrateur

Vous ne déployez pas directement de services externes dans le segment réseau d'administration, mais vous devez fournir la plage d'adresses IP pour la consommation par les services administratifs qui s'exécuteront dans votre organisation, tels que la console GDC et les API de gestion. Vous ne pourrez pas allouer d'adresses IP supplémentaires à ce réseau une fois votre organisation provisionnée.

Les adresses IP du segment réseau de l'administrateur peuvent se chevaucher entre différentes organisations si celles-ci utilisent des groupes d'attachements d'interconnexion distincts. Si elles partagent un groupe de pièces jointes, les adresses IP doivent être uniques au sein de la même organisation dans toutes ses zones et uniques par rapport à tous les réseaux avec lesquels elles sont appairées. Vous ne pouvez pas créer de sous-réseaux de segment réseau d'administration supplémentaires une fois l'organisation provisionnée.

Tenez compte des informations suivantes lorsque vous collaborez avec votre IO sur la plage d'adresses IP racine du segment réseau administrateur. Notez que le champ OIQ correspondant et le nom du sous-réseau racine global sont des valeurs fixes et ne peuvent pas être modifiés.

- Champ OIQ :

orgAdminExternalCIDR - Nom du sous-réseau racine mondial :

admin-external-root-cidr - Serveur d'API global : racine globale

- Taille minimale du sous-réseau :

/26par zone - Taille de sous-réseau recommandée :

/26par zone

Segment de réseau de données

Vous déployez et gérez vos services externes qui fonctionnent en dehors de votre organisation, tels que la traduction d'adresse réseau (NAT) de sortie et les équilibreurs de charge externes, dans le segment de réseau de données. Vous pourrez allouer des adresses IP supplémentaires à ce réseau une fois votre organisation provisionnée.

Les adresses IP du segment de réseau de données peuvent se chevaucher entre différentes organisations si celles-ci utilisent des groupes d'attachements d'interconnexion distincts. Si elles partagent un groupe de pièces jointes, les adresses IP doivent être uniques au sein de la même organisation dans toutes ses zones et uniques par rapport à tous les réseaux avec lesquels elles sont appairées. Vous pouvez créer des sous-réseaux de segment de réseau de données supplémentaires une fois l'organisation provisionnée.

Tenez compte des informations suivantes lorsque vous collaborez avec votre IO sur la plage d'adresses IP racine du segment de réseau de données. Notez que le champ OIQ correspondant et le nom du sous-réseau racine global sont des valeurs fixes et ne peuvent pas être modifiés.

- Champ OIQ :

orgDataExternalCIDR - Nom du sous-réseau racine mondial :

data-external-root-cidr - Serveur d'API global : racine globale

- Taille minimale du sous-réseau :

/26par zone - Taille de sous-réseau recommandée :

/23par zone

Étapes suivantes

- Présentation d'Interconnect

- Créer un groupe de pièces jointes

- Provisionner des adresses IP pour les charges de travail

- Utiliser vos propres adresses IP externes