Cette page présente les concepts de base, les couches et les rôles opérationnels permettant de maintenir la sécurité dans Google Distributed Cloud (GDC) air-gapped. GDC est conçu pour les environnements déconnectés et hautement sécurisés, et pour la conformité avec les exigences strictes en matière de souveraineté des données.

Cette page s'adresse à des audiences telles que les administrateurs informatiques du groupe des opérateurs d'infrastructure ou les ingénieurs en sécurité du groupe des opérateurs d'applications qui souhaitent gérer la sécurité de leur organisation. Pour en savoir plus, consultez la documentation sur les audiences pour GDC en mode air-gapped.

Cette page vous aide à comprendre les principaux attributs de sécurité dans les catégories suivantes :

- Conformité

- Opérations de sécurité

- Opérations de fiabilité

- Cryptographie

- Identity and Access Management (IAM)

- Sécurité du réseau

- Sécurité des applications

- Sécurité de l'hôte et des nœuds

- Sécurité matérielle

- Sécurité des installations

Stratégie de sécurité

GDC adopte une approche axée sur la sécurité avec plusieurs niveaux de sécurité pour offrir un contrôle maximal, rester conforme aux réglementations légales et protéger les données confidentielles. Il est conçu pour s'exécuter sur du matériel dédié et sécurisé dans un centre de données local afin de fournir une isolation stricte des locataires.

Les couches de sécurité fournies par GDC incluent la sécurité matérielle, la sécurité des hôtes et des nœuds, la sécurité des applications, la sécurité réseau, la cryptographie, Identity and Access Management (IAM), les opérations de sécurité et de fiabilité, la conformité et les offres de sécurité.

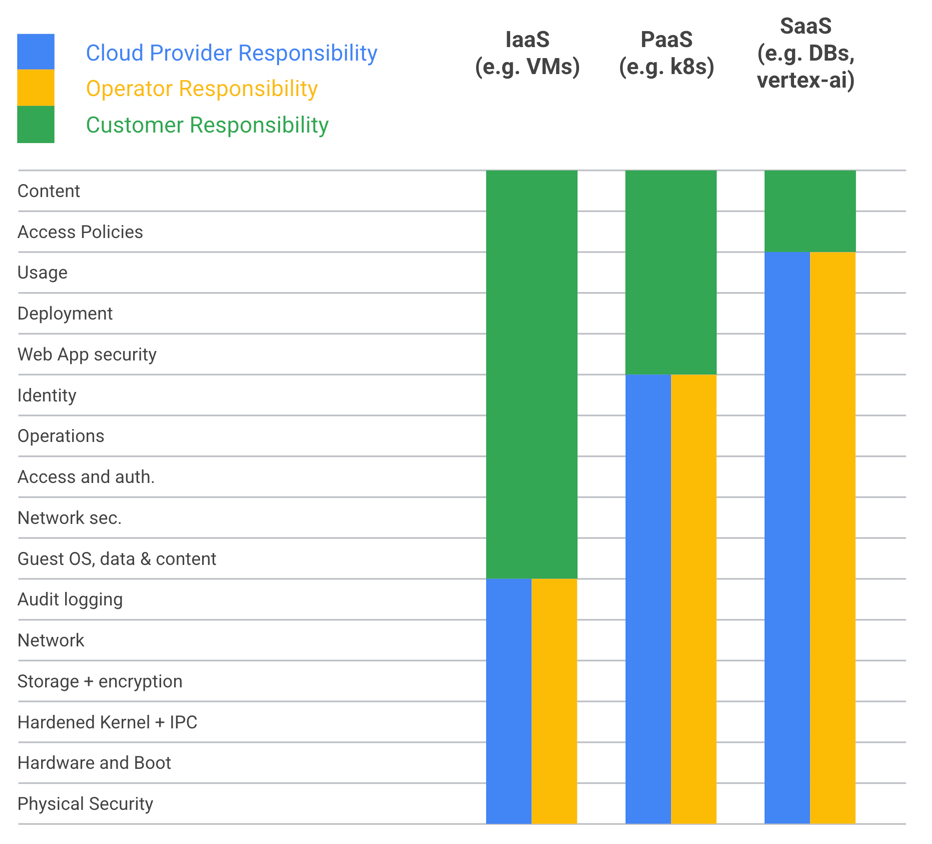

GDC repose sur un modèle de sécurité partagée pour sécuriser l'ensemble de la pile d'applications. GDC fournit des services IaaS (Infrastructure as a Service), PaaS (Platform as a Service) et SaaS (Software as a Service). Dans toutes les configurations de GDC, Google et l'opérateur sont responsables de la sécurisation des couches de l'infrastructure. Le client est responsable de la sécurisation de la configuration du projet et de la couche application, y compris les conteneurs d'application, les images de base et les dépendances.

Du point de vue de la sécurité, les groupes d'audience suivants exploitent GDC :

Groupe des opérateurs d'infrastructure : gère les opérations quotidiennes de l'infrastructure système et n'a pas accès aux données client. Cette personne est l'administrateur de plus haut niveau du système. Il peut s'agir de Google, d'un tiers sous contrat ou du client, selon la nature des restrictions de souveraineté.

Groupe d'administrateurs de plate-forme : persona client qui gère les ressources et les autorisations pour les projets. Il s'agit du niveau de privilège administratif le plus élevé accordé au client. C'est le seul niveau administratif qui peut accorder l'accès aux données client.

Groupe d'opérateurs d'applications : développe des applications à déployer et à exécuter, et configure des ressources et des autorisations précises sur GDC. Ce persona travaille dans le respect des règles établies par l'administrateur de plate-forme (AP) pour s'assurer que ses systèmes sont conformes aux exigences du client en termes de sécurité et de conformité.

Pour en savoir plus, consultez Publics de la documentation.

Sécurité des établissements

Vous pouvez déployer GDC dans des centres de données isolés désignés par le client. La sécurité physique spécifique à un emplacement varie en fonction des exigences de chaque client. Pour respecter les réglementations locales, les centres de données peuvent avoir besoin d'une accréditation, par exemple ISO 27001. Le centre de données doit disposer de plusieurs mesures de sécurité, telles que des systèmes de défense périmétrique sécurisés pour empêcher tout accès non autorisé au centre de données, une couverture complète par caméras pour surveiller toute l'activité dans le centre de données, une authentification physique pour s'assurer que seul le personnel autorisé peut accéder au centre de données, une équipe d'agents de sécurité pour patrouiller dans le centre de données 24h/24 et 7j/7 et répondre à tout incident de sécurité, des règles strictes d'accès et de sécurité pour réglementer la façon dont le personnel accède au centre de données et l'utilise. Ces mesures de sécurité constituent une première couche de protection importante pour protéger les données stockées dans le centre de données contre tout accès, utilisation, divulgation, perturbation, modification ou destruction non autorisés.

Sécurité matérielle

Google applique un processus rigoureux pour assurer la sécurité de son matériel. Tout le matériel GDC est acheté et assemblé auprès de partenaires approuvés et certifiés pour répondre aux exigences spécifiques des clients en matière de souveraineté et de chaîne d'approvisionnement. Le matériel est testé et approuvé pour répondre aux normes internes strictes de Google et aux besoins de la plupart des clients soucieux de la sécurité. Tous les sous-composants du matériel GDC proviennent de fournisseurs fiables, vérifiés et reconnus pour leur fiabilité. L'intégration du matériel dans les racks GDC est effectuée dans des centres certifiés régionaux, qui sont des installations que Google a approuvées pour la gestion du matériel sensible. Tous les membres du personnel qui manipulent du matériel GDC font l'objet d'une vérification des antécédents, ce qui garantit que seul le personnel autorisé y a accès. De plus, l'implémentation réelle de certains composants matériels et micrologiciels à haut risque est examinée par une équipe dédiée. Ces examens tiennent compte des menaces telles que les attaques de la chaîne d'approvisionnement, les attaques physiques et les attaques d'exécution locale sur les composants matériels et logiciels, y compris les menaces persistantes. Ces examens permettent d'acquérir des connaissances qui éclairent directement nos exigences en matière de sécurité matérielle, y compris le micrologiciel sécurisé et les mises à jour du micrologiciel, l'intégrité du micrologiciel, le démarrage sécurisé, la gestion et la maintenance sécurisées. Google entretient des relations étroites avec tous les fournisseurs et toutes les équipes qui utilisent le matériel pour s'assurer que des fonctionnalités de sécurité de haut niveau sont fournies. Cela signifie que Google collabore constamment avec ses partenaires pour s'assurer que le matériel est aussi sécurisé que possible. Google repousse les limites en améliorant les exigences matérielles et de sécurité, en effectuant des examens de sécurité interactifs et en collaborant avec les équipes produit pour implémenter de nouvelles fonctionnalités de sécurité spécialement conçues pour GDC et profondément intégrées non seulement au matériel et au micrologiciel, mais aussi à d'autres fonctionnalités produit.

Sécurité de l'hôte et des nœuds

GDC garantit que seul notre système d'exploitation Node sécurisé et personnalisé peut être chargé sur les systèmes par défaut. Les images et configurations renforcées réduisent considérablement les surfaces d'attaque. Les modules de chiffrement qui protègent les données au repos et en transit sont certifiés FIPS 140-2/3, ce qui signifie qu'ils ont été rigoureusement testés pour la sécurité et vérifiés par un laboratoire indépendant accrédité. GDC fournit un logiciel anti-malware pour le système d'exploitation exécuté sur les nœuds bare metal et une solution pour analyser les systèmes de stockage. Google regroupe les mises à jour de ces scanners, qui sont incluses dans les mises à jour système régulières que l'IO applique à l'aide de la procédure de mise à niveau GDC. Les alertes de détection sont envoyées à l'IO. GDC fournit également des outils de surveillance de l'intégrité et de détection des cas de non-respect pour protéger le système contre les modifications involontaires. Globalement, ces mesures de sécurité permettent de protéger le système contre diverses attaques. Les mesures de sécurité rendent difficile l'accès au système, l'exploitation des failles et l'installation de logiciels malveillants par les pirates informatiques.

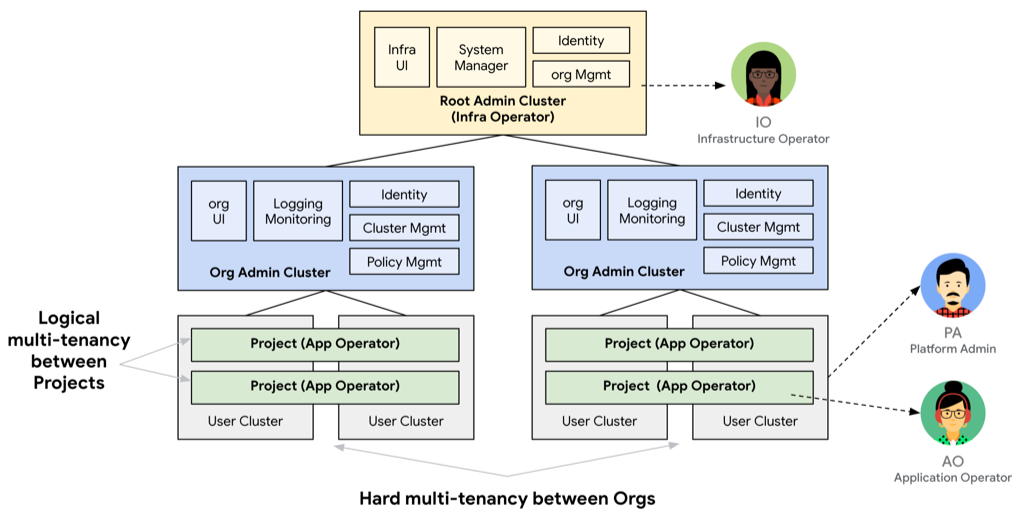

Tenancy

GDC est une plate-forme cloud gérée mutualisée semblable à la plate-formeGoogle Cloud . L'architecture est conçue pour offrir un isolement fort entre les locataires, ce qui constitue une couche de protection solide entre les utilisateurs du cloud et leur permet de répondre à des normes d'accréditation strictes pour les charges de travail. GDC propose deux niveaux d'isolation des locataires. Le premier niveau, appelé "Organisations", offre un fort isolement physique du calcul, tandis que le deuxième niveau, "Projets", propose des options d'allocation des ressources plus précises grâce à la séparation logique.

Aucun serveur de calcul physique n'est partagé entre les organisations, et les couches d'opérateur maintiennent également la location. Les OI ne sont pas autorisés à accéder aux calques PA. De même, les AO ne peuvent pas accéder aux calques PA.

Sécurité des applications

Pour se protéger contre les attaques sur la chaîne d'approvisionnement logicielle, tous les logiciels GDC sont développés conformément à SLSA (Supply-chain Levels for Software Artifacts), un framework de sécurité de la chaîne d'approvisionnement que Google a développé en partenariat avec des organisations telles que la CNCF et la Linux Foundation.

SLSA est une liste de contrôle des normes et des contrôles permettant d'éviter les accès non autorisés, d'améliorer l'intégrité et de sécuriser les packages dans la chaîne d'approvisionnement logicielle. Cette checklist est conçue pour prévenir les exploitations qui attaquent les dépôts de code source, les systèmes de compilation et les packages de dépendances tierces.

L'ensemble du code source et des dépendances de GDC sont stockés dans un système de gestion des versions Google isolé et chiffré dans des centres de données Google sécurisés. L'historique de tout le code est vérifié et une deuxième personne doit examiner les modifications du code avant qu'elles ne soient acceptées dans le système de contrôle des versions.

Les compilations sont fournies à l'aide d'un système d'orchestration des versions Google qui exploiteGoogle Cloud Build et les outils de test automatisés de Google pour une compilation, un test et une publication entièrement automatisés des images de conteneurs et des binaires. Toutes les compilations sont isolées, hermétiques et définies selon le principe de la compilation en tant que code. Aucun individu n'a d'accès unilatéral au processus de livraison des logiciels.

Toutes les images sont analysées pour détecter les failles à l'aide de plusieurs scanners de sécurité des applications. Elles sont également validées à plusieurs points à l'aide d'une combinaison de signatures cryptographiques et de sommes de contrôle SHA256. Chaque version contient une nomenclature logicielle (SBOM) qui inclut des informations sur les composants logiciels, les dépendances et les bibliothèques, ainsi que les données fournies.

Sécurité du réseau

Cette section présente la sécurité réseau de GDC.

Réseau physique

Bien que GDC soit conçu pour être utilisé dans des environnements déconnectés, en pratique, les systèmes GDC sont susceptibles d'être connectés à un environnement protégé plus vaste qui est connecté au réseau privé interne d'un client, tout en restant déconnecté de l'Internet public.

Tout le trafic réseau entre le réseau privé du client et les systèmes GDC transite par des pare-feu et des systèmes de détection et de prévention des intrusions (IDS/IPS). Le pare-feu constitue la première ligne de défense pour contrôler l'accès au système. Le pare-feu et le système de détection/prévention des intrusions (IDS/IPS) contrôlent le trafic entrant et sortant en fonction de règles de sécurité configurables. Ils utilisent le machine learning pour analyser automatiquement le trafic et bloquer les accès non autorisés. Par défaut, le système IDS/IPS inspecte toutes les communications entrantes et sortantes de l'infrastructure. Les AP peuvent également utiliser le système IDS/IPS pour inspecter le trafic de leurs propres charges de travail. Les pare-feu et IDS/IPS sont également intégrés à la pile d'observabilité de l'organisation pour les charges de travail des clients et à la pile SIEM de l'IO pour l'infrastructure, afin de permettre des analyses de sécurité et des investigations supplémentaires.

Les pare-feu appliquent des règles de refus par défaut comme posture de sécurité initiale pour empêcher les accès involontaires et les fuites de données. L'IO et l'AP disposent de méthodes permettant de définir d'autres règles d'accès si nécessaire. Dans GDC, deux réseaux physiquement distincts permettent d'isoler les fonctions d'administration et de contrôle des données de charge de travail des clients.

Le réseau de gestion hors bande (OOB) est uniquement utilisé pour les fonctions administratives telles que les modifications de configuration des périphériques réseau, des appliances de stockage et d'autres composants matériels. Seul l'IO a accès au réseau OOB, et uniquement dans des cas exceptionnels. Les LCA réseau sont configurées de sorte que seuls les serveurs du cluster d'administrateur racine auxquels les contrôles d'E/S sont associés soient autorisés à accéder à ce réseau. Le réseau du plan de données connecte les serveurs de charge de travail entre eux et est accessible aux administrateurs de parc et aux administrateurs d'organisation.

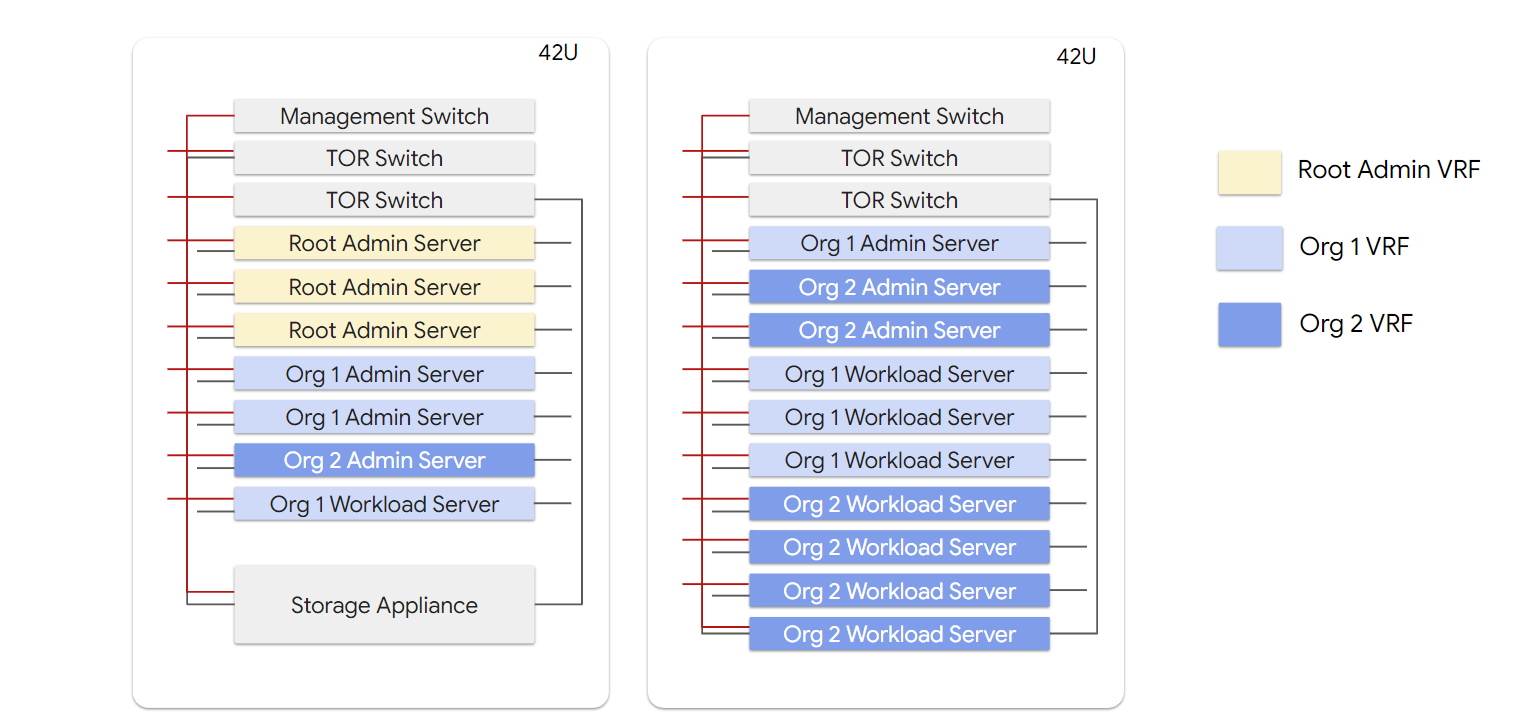

Réseau défini par logiciel

Le réseau du plan de données est un réseau superposé basé sur le routage et le transfert virtuels (VRF) pour l'isolation du trafic des locataires. Chaque organisation locataire dispose d'un réseau VRF externe et interne. Les services orientés vers l'extérieur, par exemple l'équilibreur de charge externe et le NAT de sortie, se trouveraient dans le domaine externe. Les charges de travail client résident dans le VRF interne.

Le réseau interne est utilisé pour la communication au sein du locataire, par exemple le trafic de charge de travail entre les nœuds et vers le stockage de fichiers et par blocs au sein de l'organisation. Le réseau externe est utilisé pour communiquer en dehors d'une organisation. Le trafic de gestion des locataires pour accéder aux fonctions de contrôle des accès ou le trafic client pour accéder aux projets doivent passer par le réseau externe. Chaque charge de travail client comporte des équilibreurs de charge et des passerelles NAT à configurer pour le trafic entrant et sortant.

Réseau virtuel

La mise en réseau virtuelle GDC est une couche de mise en réseau au niveau de l'organisation, basée sur le réseau superposé. Il est optimisé par le pilote CNI (Container Network Interface) géré par GDC, qui est le plan de données de mise en réseau Anthos.

La couche de mise en réseau virtuelle de GDC fournit une isolation logicielle au sein de l'organisation, appelée "projet". Cette couche fournit les fonctionnalités de sécurité réseau suivantes :

- Règle de réseau du projet : pour la protection des limites du projet.

- Règle de réseau de l'organisation : pour la protection des limites de l'organisation.

Les règles de réseau du projet et de l'organisation sont configurées par défaut sur "Refuser" pour vous protéger contre les accès non souhaités et les fuites de données.

Protection contre le déni de service

Tout le trafic entrant dans GDC passe par le système de détection et de prévention des intrusions (IDS/IPS) et un ensemble d'équilibreurs de charge. Les systèmes IDS/IPS détectent et abandonnent le trafic non autorisé, et protègent les ressources contre les inondations de sessions. Les équilibreurs de charge peuvent limiter le trafic de manière appropriée pour éviter toute perte de service. Toute connectivité externe étant gérée via le réseau privé du client, celui-ci peut fournir une couche supplémentaire de protection contre le déni de service pour les attaques distribuées.

Cryptographie

Cette section présente la cryptographie GDC.

PKI

GDC fournit une infrastructure à clé publique (PKI) pour la gestion centralisée des autorités de certification X.509 pour les services d'infrastructure. Par défaut, GDC dispose d'autorités de certification racine privées par installation, ainsi que d'autorités intermédiaires et de feuilles distribuées à partir de celles-ci. De plus, GDC peut prendre en charge l'installation de certificats émis par les clients au niveau des points de terminaison destinés aux clients, ce qui augmente la flexibilité d'utilisation des certificats. GDC coordonne de manière centralisée la distribution des magasins de confiance, ce qui permet aux charges de travail et aux services système d'authentifier et de chiffrer plus facilement le trafic des applications. Globalement, GDC fournit une solution PKI puissante pour sécuriser divers services d'infrastructure et gérer la confiance de manière pratique, mais rigoureuse.

Service de gestion des clés

GDC fournit un service de gestion des clés (KMS) reposant sur des modules de sécurité matériels (HSM). Le KMS est un service propriétaire. Le matériel de clé reste dans le KMS, qui est lui-même soutenu par des HSM. Les définitions de ressources personnalisées (CRD) contiennent le matériel de clé chiffré. Seul le KMS a accès au matériel de clé brute en mémoire. Il n'y a qu'un seul KMS par organisation. Toutes les données au repos sont chiffrées par défaut à l'aide de clés soutenues par un HSM. Les clients peuvent également choisir de gérer leurs propres clés cryptographiques. Le KMS est compatible avec les algorithmes approuvés par la norme FIPS et les modules validés par la norme FIPS. Le KMS permet d'importer et d'exporter des clés de manière sécurisée pour les scénarios de séquestre de clés, de suppression ou de reprise après sinistre. Ces fonctionnalités font de KMS un moyen sécurisé et fiable de gérer les clés cryptographiques.

GDC propose également des clés de chiffrement gérées par le client (CMEK). Les CMEK permettent aux clients de contrôler les clés qui protègent leurs données au repos dans GDC. L'une des principales motivations de l'adoption de CMEK est l'effacement cryptographique, une méthode de destruction des données à haute fiabilité pour la correction des fuites de données et le désabonnement. Les clés peuvent être supprimées en dehors des données qu'elles protègent. Toutes les données de votre organisation sont protégées par un ensemble de clés CMEK que vos opérateurs de plate-forme peuvent surveiller, auditer et supprimer si nécessaire. Les clés CMEK sont des clés de chiffrement que vous pouvez gérer à l'aide des API HSM. La fonctionnalité CMEK peut être utilisée pour chiffrer les données des charges de travail de stockage par blocs, des disques de machines virtuelles, des services de base de données et des conteneurs utilisateur.

Chiffrement

Cette section présente le chiffrement GDC.

Données au repos

Toutes les données GDC stockées dans le stockage de fichiers, de blocs et d'objets sont chiffrées au repos à l'aide de plusieurs niveaux de chiffrement. Dans les environnements multitenants, les données de chaque locataire sont chiffrées avec une clé spécifique au locataire avant d'être écrites dans le stockage de fichiers, de blocs et d'objets :

- Le stockage de blocs (volumes d'application, disques de VM, stockage de base de données) est chiffré à trois niveaux :

- Couche logicielle : chiffrement Linux Unified Key Setup (LUKS) effectué dans un matériel de calcul dédié au locataire avec des clés par volume, soutenues par HSM et gérées par le client.

- Couche Appliance : chiffrement au niveau de l'agrégat de volumes (NVE/NAE) effectué dans l'appliance de stockage avec des clés par locataire, basées sur HSM et gérées par le client.

- Couche de disque : disques à chiffrement automatique (SED) avec des clés par disque, soutenues par un HSM et gérées par l'IO.

- Le stockage d'objets est chiffré à deux niveaux.

- Couche de bucket : chiffrement des données d'objet coordonné dans le matériel de calcul dédié au locataire avec des clés par bucket, soutenues par HSM, gérées par le client.

- Couche de disque : disques auto-chiffrés avec des clés par disque basées sur HSM, gérées par l'IO.

- Le stockage sur disque du serveur, qui contient les données de configuration du système pour un seul locataire, est chiffré sur une seule couche :

- Couche de disque : disques auto-chiffrés avec des clés par disque basées sur HSM, gérées par le client.

Données en transit

Tout le trafic GDC est chiffré par défaut à l'aide de modules de chiffrement certifiés FIPS 140-2 et de protocoles standards de l'industrie tels que TLS 1.2+, HTTPS et les tunnels IPsec. Les clients sont également tenus d'utiliser des algorithmes chiffrés au niveau de l'application, en fonction du modèle de responsabilité partagée, pour s'assurer que les exigences de chiffrement sont respectées pour toutes les applications déployées sur GDC.

Identity and Access Management (IAM)

L'accès au système est basé sur le principe du moindre privilège. Les utilisateurs n'ont accès qu'aux ressources dont ils ont besoin. Ce processus protège le système contre les accès non autorisés et les utilisations abusives. De plus, le système applique la séparation des tâches, par exemple en interdisant l'accès unilatéral. Aucune personne n'a le contrôle total d'un système ou d'un processus. Ce processus permet d'éviter les fraudes et les erreurs. GDC peut s'intégrer au fournisseur d'identité existant des clients. Le système est compatible avec SAML 2.0 et OIDC pour la fédération de fournisseurs d'identité. Cette compatibilité permet aux utilisateurs d'authentifier les utilisateurs au sein du système à l'aide de leur fournisseur d'identité existant pour gérer les utilisateurs à un seul endroit. Tous les utilisateurs et toutes les charges de travail sont authentifiés avant d'accéder au système. Le RBAC et l'ABAC sont utilisés pour autoriser l'accès au plan de contrôle et aux données. Les utilisateurs ne sont autorisés à accéder aux ressources et à effectuer des actions que s'ils sont authentifiés et autorisés. Tous les accès sont enregistrés dans des journaux d'audit, ce qui permet aux administrateurs de savoir qui a accédé à une ressource et quand. Ce processus permet d'identifier les accès non autorisés et les utilisations abusives.

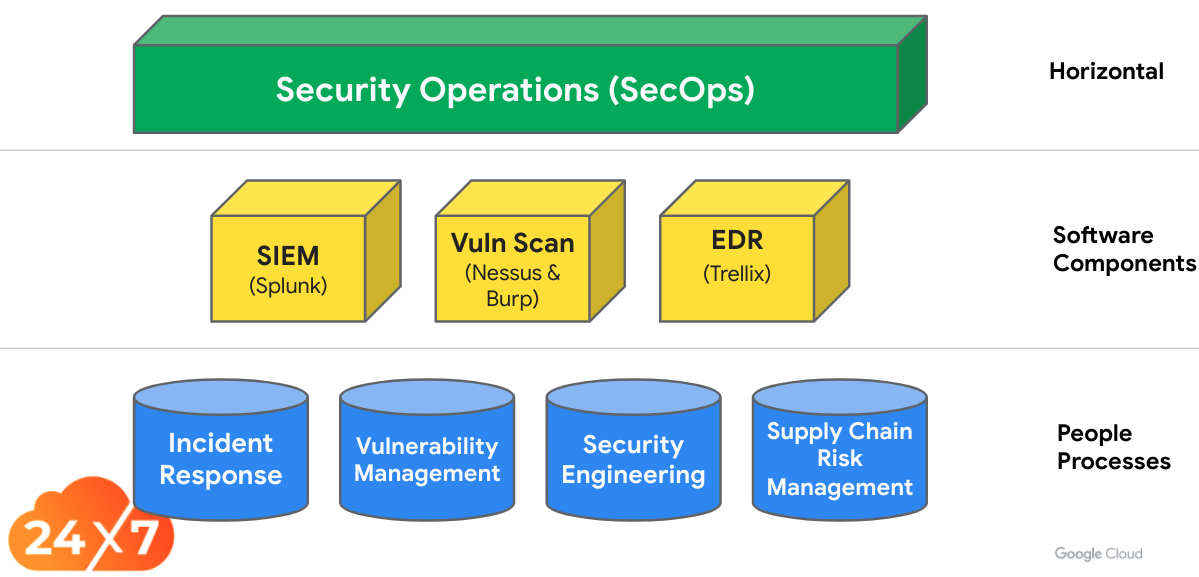

Opérations de sécurité

GDC Security Operations (SecOps) assure la protection des informations pour les entités ayant des exigences strictes en matière de sécurité, de conformité et de souveraineté. Il permet de garantir une confidentialité, une intégrité et une disponibilité opérationnelles maximales pour les charges de travail réglementées des clients sous air gap. Cette architecture de sécurité vise à atteindre les objectifs suivants :

- Corrélez la journalisation de la plate-forme GDC pour l'analyse et la réponse en matière de sécurité.

- Identifier, signaler et suivre rapidement les failles de sécurité

- Protégez tous les composants OIC et GDC grâce à la solution EDR (Endpoint Detection and Response).

- Fournissez des outils, des processus et des runbooks pour permettre au centre d'opérations SecOps de surveiller en continu l'identification, la maîtrise, l'éradication et la récupération en cas d'incidents de cybersécurité.

| Fonctionnalité | Description |

|---|---|

| Gestion des informations et des événements de sécurité | Splunk Enterprise est une plate-forme de gestion des informations et des événements de sécurité (SIEM) qui collecte, indexe et analyse les données de sécurité provenant de diverses sources pour aider les entreprises à détecter les menaces et à y répondre. |

| Gestion des failles | Tenable Security Center est une plate-forme de gestion des failles qui aide les entreprises à identifier et à corriger les failles de sécurité. |

| Détection et réponse au niveau des points de terminaison | Trellix HX, Windows Defender et ClamAV. Des plates-formes de sécurité unifiées qui offrent aux entreprises une vue complète de leur posture de sécurité pour détecter les menaces et y répondre plus efficacement. |

| Gestion sécurisée des demandes | Solution logicielle qui permet aux entreprises de gérer le cycle de vie des incidents de sécurité. |

GDC SecOps permet aux équipes d'ingénieurs d'exploitation de fournir des fonctions d'opérations de sécurité. L'équipe GDC SecOps fournit des processus axés sur les personnes, y compris la réponse aux incidents, la gestion des failles, l'ingénierie de la sécurité et la gestion des risques liés à la chaîne d'approvisionnement. GDC SecOps permet à un centre des opérations de sécurité (SOC) d'accomplir les tâches suivantes :

| Capacité | Description |

|---|---|

| Détection | Notre infrastructure de sécurité surveille en permanence les menaces et les failles potentielles. Lorsqu'une menace ou une faille est détectée, l'équipe chargée des opérations de sécurité reçoit immédiatement un rapport. |

| Évaluation | L'équipe des opérations de sécurité trie chaque incident pour déterminer la gravité de la menace et la réponse appropriée. |

| Confinement | L'équipe chargée des opérations de sécurité prend des mesures pour contenir la menace et l'empêcher de se propager. |

| Enquête | L'équipe des opérations de sécurité examine l'incident pour en déterminer la cause première et identifier les faiblesses de notre stratégie de sécurité. |

| Réponse | L'équipe des opérations de sécurité prend des mesures pour répondre à l'incident et atténuer les dommages causés. |

| Récupération | L'équipe des opérations de sécurité prend des mesures pour se remettre de l'incident et rétablir l'état normal de nos systèmes et réseaux. |

Gestion des failles

GDC exécute plusieurs processus d'identification des failles dans l'environnement de préproduction avant chaque version afin de détecter toute faille et exposition courantes (CVE) potentielles. GDC fournit également une analyse des failles dans l'environnement de production à des fins de surveillance et de reporting de routine. Tous les résultats de l'environnement de production sont intégrés aux processus des opérations de sécurité pour suivre et atténuer les objectifs de recherche des menaces.

Réponse aux incidents de sécurité

Lorsqu'une faille est détectée dans le code déployé sur GDC ou qu'un incident se produit dans le système, un ensemble de processus de réponse aux incidents sont disponibles et exécutés par l'équipe IO et de sécurité GDC pour atténuer les problèmes, créer et appliquer des correctifs de sécurité, et communiquer avec les parties concernées. Ce processus de gestion des incidents est parallèle au processus standard de gestion des incidents de Google, avec des modifications pour tenir compte de la nature déconnectée de GDC.

Pour chaque CVE ou incident découvert, un responsable des incidents (IC) est désigné pour gérer le processus de réponse. L'équipe chargée des incidents est responsable de la gestion du processus, qui inclut la vérification et la validation de l'incident, l'attribution d'un score CVSS (Common Vulnerability Scoring System) à la faille, la gestion du processus de création et de préparation d'un correctif, et la création des communications appropriées.

Opérations de fiabilité

Cette section présente les opérations de fiabilité de GDC.

Journaliser et surveiller

GDC est fourni avec une plate-forme d'observabilité qui offre des fonctionnalités de surveillance, de journalisation, de traçage et de création de rapports pour la plate-forme, les services et les charges de travail GDC.

Le sous-système de journalisation ingère et agrège les journaux de toutes les plates-formes et services GDC principaux, ainsi que les charges de travail des clients, dans une base de données de séries temporelles. Il met ensuite ces données à disposition via une interface utilisateur (UI) interactive et des API.

Les événements critiques du journal d'audit concernent les domaines suivants :

- Demandes d'authentification et d'autorisation des utilisateurs.

- Génération et révocation des jetons d'authentification.

- Tous les accès et modifications administratives.

- Toutes les actions de l'API du plan de contrôle.

- Tous les événements de sécurité, y compris IDS, IPS, pare-feu et antivirus.

Accès d'urgence ("bris de glace")

L'OI n'a pas accès aux données client. Toutefois, dans des situations d'urgence, il peut arriver que l'IO ait besoin d'accéder aux données client. Dans ce cas, le GDC dispose d'un ensemble de procédures d'accès d'urgence qu'un PA utilise pour accorder explicitement l'accès à l'IO à des fins de dépannage.

Tous les identifiants Break Glass sont stockés hors connexion dans un coffre-fort ou chiffrés avec des clés ancrées dans le HSM. L'accès à ces identifiants est un événement auditable qui peut déclencher des alertes.

Par exemple, dans le cas où la configuration IAM a été corrompue et empêche l'accès des utilisateurs, l'IO utilise une authentification basée sur un certificat SSH via des postes de travail sécurisés et nécessite une approbation multipartite pour établir l'accès. Toutes les actions effectuées sont suivies et peuvent être auditées. Les clés SSH changent après un incident d'accès d'urgence.

Reprise après sinistre

GDC est fourni avec un système de sauvegarde qui permet aux administrateurs de plate-forme de créer et de gérer des règles de sauvegarde pour les clusters, les espaces de noms ou les VM. Le système de sauvegarde contient les systèmes habituels de planification, d'exécution des sauvegardes, de restauration des données et de création de rapports.

Mettre à niveau et à jour le système

Étant donné que GDC est un environnement isolé, l'opérateur d'infrastructure traite toutes les mises à jour des systèmes des clients. Google signe et publie les mises à jour binaires dans un emplacement sécurisé pour que l'OI puisse les télécharger. L'équipe d'E/S valide les binaires et les déplace dans GDC pour la distribution et le déploiement.

Ce système inclut toutes les mises à jour logicielles et du micrologiciel, y compris les mises à jour du logiciel GDC, de l'OS au niveau du nœud, des définitions et signatures antivirus et antimalware, des appliances de stockage et réseau, des mises à jour des appareils et de toute autre mise à jour binaire.

Gestion des modifications : Infrastructure as Code

GDC utilise l'infrastructure en tant que code (IAC) pour automatiser le provisionnement et le déploiement des configurations GDC. L'IaC sépare les responsabilités au sein de l'équipe chargée des opérations d'infrastructure. Par exemple, proposer une modification de configuration au lieu de l'autoriser, afin de rendre l'ensemble du processus plus sécurisé. Avec GDC IAC, toutes les modifications de configuration sont validées par des processus d'examen et d'approbation multipartites pour garantir que seules les configurations autorisées sont déployées. Ces examens créent un processus transparent et auditable, améliorent la cohérence des modifications et réduisent la dérive de configuration.

Processus de conformité

GDC est conforme aux régimes courants tels que NIST 800-53, SOC 2 et aux certifications telles que FIPS 140-2 et 3. GDC est également soumis à divers processus de certification et répond aux normes de sécurité de Google. La conformité est un processus continu. Pour aider les clients et les opérateurs dans ce parcours, GDC fournit une surveillance et des tests continus. Dans le cadre des pratiques de sécurité du processus de surveillance continue, GDC suit les modifications apportées à l'inventaire, telles que les logiciels et matériels inconnus, ou l'ajout de nouveaux logiciels ou matériels. GDC effectue régulièrement des tests d'intrusion en simulant des attaques d'acteurs malveillants. GDC analyse régulièrement les systèmes pour détecter les logiciels malveillants et alerte GDC en cas d'infection. Le processus de test de reprise après sinistre permet de tester la capacité de GDC à se rétablir après un sinistre. Ces processus garantissent la sécurité des données et des systèmes GDC.