Cette page de présentation explique le modèle opérationnel des adresses IP dans un univers Google Distributed Cloud (GDC) isolé. Les adresses IP sont divisées en sous-réseaux pour fournir des segments gérables que vous pouvez allouer à vos services. Vous pouvez définir des sous-réseaux avec des plages d'adresses IP spécifiques ou les configurer pour l'allocation dynamique.

Cette page s'adresse aux administrateurs réseau du groupe des administrateurs de plate-forme et aux développeurs d'applications du groupe des opérateurs d'applications, qui sont chargés de gérer le trafic réseau de leurs services dans un univers GDC. Pour en savoir plus, consultez la documentation sur les audiences pour GDC en mode air-gapped.

Réseaux dans GDC

Dans une organisation GDC, deux types de réseaux distincts sont disponibles pour lesquels vous pouvez allouer des adresses IP :

- Cloud privé virtuel (VPC) : réseau auquel sont attribuées des adresses IP internes qui ne sont accessibles qu'aux charges de travail de votre organisation.

- Segment de réseau externe : réseau auquel sont attribuées des adresses IP externes accessibles par les réseaux externes connectés à votre organisation.

Vous pouvez allouer des sous-réseaux dans chaque type de réseau pour atteindre des objectifs spécifiques. Un sous-réseau est une subdivision logique d'un réseau d'adresses IP, défini par des plages CIDR (Classless Inter-Domain Routing). Les plages CIDR vous permettent de représenter les adresses IP et les réseaux correspondants qu'un service peut utiliser. Chaque réseau de ces types de réseaux possède un arbre de sous-réseaux indépendant.

Les sous-réseaux d'un VPC sont accessibles depuis le réseau GDC, mais pas en dehors. Les sous-réseaux VPC sont disponibles pour allouer des adresses IP internes au sein de votre organisation. Les sous-réseaux de segments réseau sont exposés aux réseaux externes connectés à une organisation. Ils vous permettent de fournir des adresses IP externes disponibles pour les réseaux en dehors de votre organisation.

Réseau VPC

Un réseau VPC utilise des adresses IP internes qui ne sont accessibles qu'au sein de votre organisation et qui ne peuvent pas être atteintes par des réseaux extérieurs à votre organisation.

Deux réseaux VPC sont disponibles dans votre univers GDC :

- VPC par défaut : un VPC auquel sont attribuées des adresses IP pour les charges de travail internes, telles que les conteneurs et les machines virtuelles (VM), dans plusieurs zones et entre elles.

- VPC d'infrastructure : VPC géré par le système qui héberge les services GDC air-gapped propriétaires, tels que Vertex AI, les API d'observabilité et la console GDC. Vous ne définissez des adresses IP dans ce VPC que lorsque vous planifiez l'architecture d'adresses IP de votre organisation.

Les adresses IP du VPC par défaut et du VPC d'infrastructure ne peuvent pas se chevaucher au sein d'une même organisation. Pour en savoir plus, consultez Utilisation et limites d'IPv4.

Créez un sous-réseau dans un réseau VPC pour allouer des adresses IP supplémentaires aux charges de travail internes.

Segment de réseau externe

Un segment de réseau externe se voit attribuer des adresses IP externes accessibles par les réseaux externes connectés à votre organisation. Dans GDC, les segments de réseau ne sont attribués qu'à des adresses IP externes.

GDC fournit les segments réseau isolés logiquement suivants :

- Segment réseau de l'administrateur : réseau auquel sont attribuées des adresses IP externes pour les services d'administration lors de la création de l'organisation, comme la console GDC et les API de gestion. Vous ne définissez des adresses IP dans ce segment de réseau que lorsque vous planifiez l'architecture d'adresses IP de votre organisation.

- Segment de réseau de données : réseau auquel sont attribuées des adresses IP externes pour des services tels que la traduction d'adresse réseau (NAT) de sortie et les équilibreurs de charge externes.

Vous pouvez utiliser des interconnexions distinctes pour connecter des segments de réseau à d'autres réseaux externes. Les adresses IP des segments réseau ne peuvent pas se chevaucher. Pour en savoir plus, consultez Utilisation et limites d'IPv4.

Créez un sous-réseau dans un segment de réseau pour allouer des adresses IP externes supplémentaires aux services qui doivent se connecter à des réseaux en dehors de votre organisation GDC.

Hiérarchie des sous-réseaux

Les sous-réseaux sont classés par type :

- Racine : sous-réseaux de premier niveau à partir desquels d'autres sous-réseaux peuvent être dérivés. Un sous-réseau racine global est créé dans chaque réseau lors du provisionnement de votre organisation.

- Sous-réseau de branche : sous-réseaux dérivés d'un sous-réseau racine ou d'un autre sous-réseau de branche, utilisés pour subdiviser davantage l'espace d'adresses IP.

- Feuille : la plus petite subdivision, généralement utilisée pour allouer des adresses IP à un service ou une ressource spécifique.

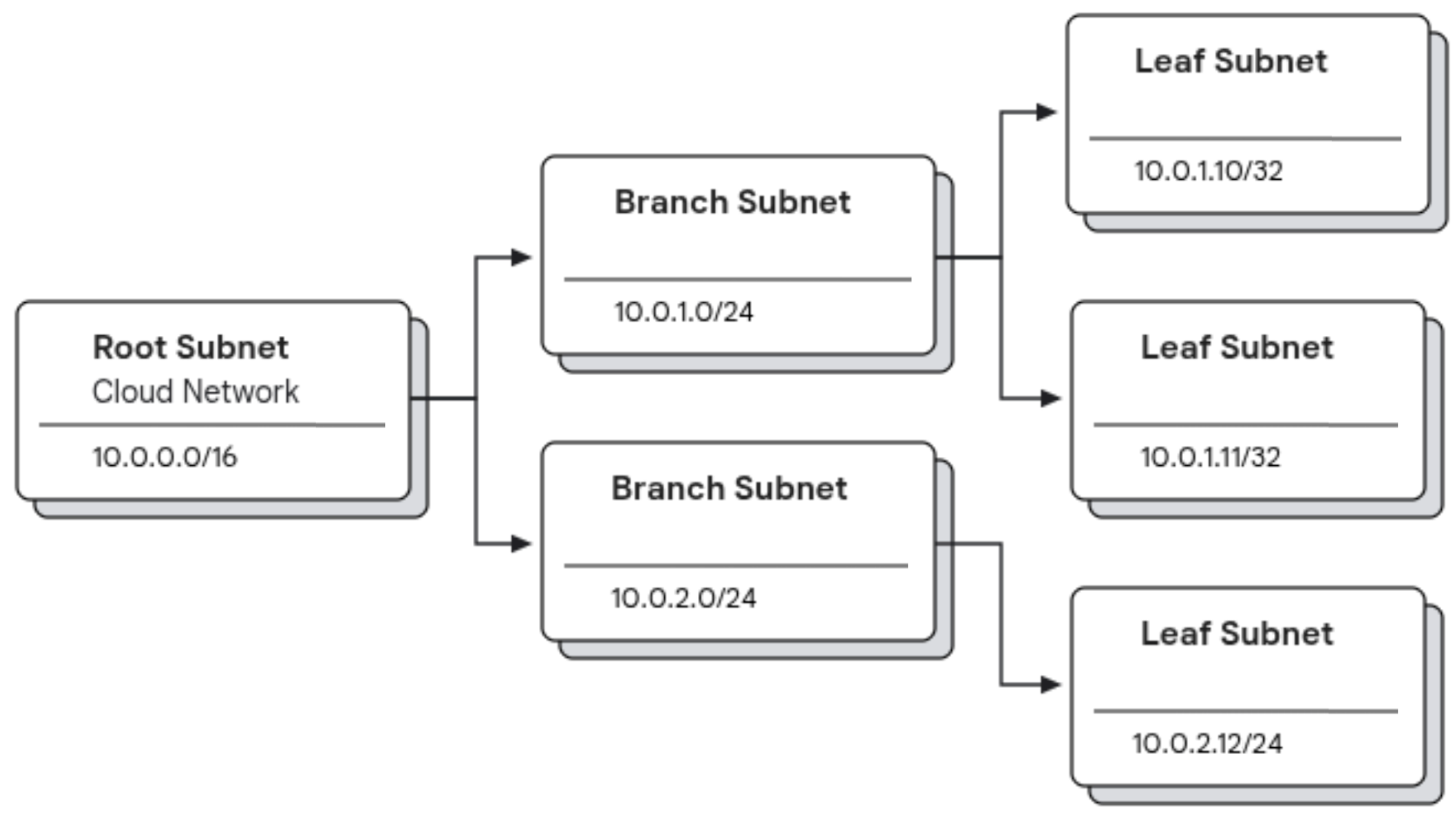

Le diagramme ci-dessous illustre la façon dont les différents types de sous-réseaux sont connectés les uns aux autres :

- Un sous-réseau racine de

10.0.0.0/16qui sert de bloc de niveau supérieur pour les principales allocations d'adresses IP. - À partir du sous-réseau racine, deux sous-réseaux de branche avec les valeurs

10.0.1.0/24et10.0.2.0/24sont dérivés. Ces sous-réseaux de branche représentent des subdivisions de l'espace d'adressage de la racine, destinées à des fins plus spécifiques. - Les sous-réseaux de branche sont ensuite subdivisés en sous-réseaux feuilles avec des valeurs telles que

10.0.1.10/32,10.0.1.11/32et10.0.2.12/24. Ces sous-réseaux feuilles sont généralement les plus petites subdivisions, allouant souvent des adresses IP uniques pour des services ou des ressources spécifiques.

Cette structure hiérarchique de sous-réseaux vous permet de déléguer et d'organiser efficacement votre réseau pour les charges de travail et les services qui s'appuient sur les adresses IP de votre réseau.

Sous-réseaux mondiaux et zonaux

Dans GDC, vous pouvez provisionner des sous-réseaux dans deux champs d'application différents : zonal et global. Les sous-réseaux zonaux et mondiaux sont définis et fonctionnent dans des serveurs d'API distincts, et offrent des fonctionnalités différentes.

Une fois votre organisation provisionnée, chaque réseau dispose d'un sous-réseau racine global hébergé sur le serveur d'API global de votre organisation. Pour provisionner des adresses IP à partir du sous-réseau racine global, vous devez créer une ressource Subnet globale dans le serveur d'API global qui provisionne un bloc CIDR dans une zone ou dans plusieurs zones. Dans le sous-réseau mondial, vous définissez le champ propagationStrategy pour indiquer comment vous souhaitez allouer votre bloc CIDR aux zones. Cette plage d'adresses IP est provisionnée dans une zone en tant que sous-réseau racine zonal.

Une fois qu'une zone possède son propre sous-réseau racine zonal, vous pouvez créer des ressources Subnet zonales dans le serveur d'API de gestion de la zone pour diviser davantage la plage d'adresses IP du sous-réseau en sous-réseaux de branche supplémentaires dans la zone, ou en sous-réseaux feuilles disponibles pour les charges de travail et les services individuels dans la zone.

Sous-réseaux mondiaux

Vous devez créer un sous-réseau global pour attribuer des adresses IP du sous-réseau racine hébergé sur le serveur d'API global à une ou plusieurs zones de votre univers GDC.

Les sous-réseaux mondiaux sont créés dans le serveur d'API mondial à l'aide du groupe d'API ipam.global.gdc.goog/v1 et incluent des champs facultatifs tels que zone et propagationStrategy pour définir leur interaction avec des zones spécifiques.

Les sous-réseaux mondiaux hébergent un bloc CIDR en tant que plage de sous-réseaux de branche, qui est utilisée par les zones d'un univers GDC. Pour savoir où créer vos sous-réseaux mondiaux, consultez Réseaux dans GDC.

Sous-réseaux zonaux

Un sous-réseau zonal est associé à une zone opérationnelle spécifique, qui inclut souvent des configurations réseau directes. Les sous-réseaux zonaux fonctionnent strictement dans une seule zone et sont principalement fournis pour les charges de travail de machines virtuelles et de conteneurs dans cette zone. Un sous-réseau zonal alloue en outre les adresses IP qui ont déjà été provisionnées pour la zone à utiliser par un sous-réseau mondial.

Pour que la communication de VPC à VPC entre les zones fonctionne correctement, des sous-réseaux non chevauchants doivent être utilisés dans chaque zone.

Les sous-réseaux zonaux sont créés dans le serveur de l'API de gestion à l'aide du groupe d'API ipam.gdc.goog/v1 et incluent un champ networkSpec facultatif dans leur spécification. Vous pouvez ainsi définir des éléments réseau spécifiques à une zone, tels que des passerelles et des ID de VLAN.

Règles de regroupement des sous-réseaux

Les sous-réseaux sont regroupés dans différentes catégories par libellés dans la ressource personnalisée Subnet :

| Réseau | Libellé |

|---|---|

| VPC par défaut | ipam.gdc.goog/vpc: default-vpc |

| VPC d'infrastructure | ipam.gdc.goog/vpc: infra-vpc |

| Segment réseau de l'administrateur | ipam.gdc.goog/network-segment: admin |

| Segment de réseau de données | ipam.gdc.goog/network-segment: data |

Les quatre plages CIDR ont été définies dans votre organisation lors du processus d'amorçage. Les quatre sous-réseaux mondiaux correspondants résident dans le serveur d'API mondial.

Ces sous-réseaux mondiaux sont la plage CIDR de niveau racine pour chaque réseau dans toutes les zones d'une organisation. Tous les sous-réseaux globaux de niveau racine portent le libellé ipam.gdc.goog/usage: network-root-range.

Pour chaque zone, un sous-réseau racine du réseau zonal est initialement disponible dans le serveur d'API mondial qui provient du provisionnement de l'organisation. Vous pouvez créer des sous-réseaux racine supplémentaires pour étendre votre espace d'adresses IP. Chaque sous-réseau racine héberge une plage CIDR pour un réseau dans la zone spécifique et sert logiquement de sous-réseau racine à portée zonale avec le libellé ipam.gdc.goog/usage: zone-network-root-range.

Ce sous-réseau racine doit être créé initialement dans le serveur d'API global et est automatiquement propagé à une zone spécifiée. Pour en savoir plus sur les étendues de sous-réseau, consultez Sous-réseaux globaux et zonaux.

Vous devez utiliser les libellés définis lorsque vous créez une ressource personnalisée Subnet pour l'appliquer au réseau GDC approprié.

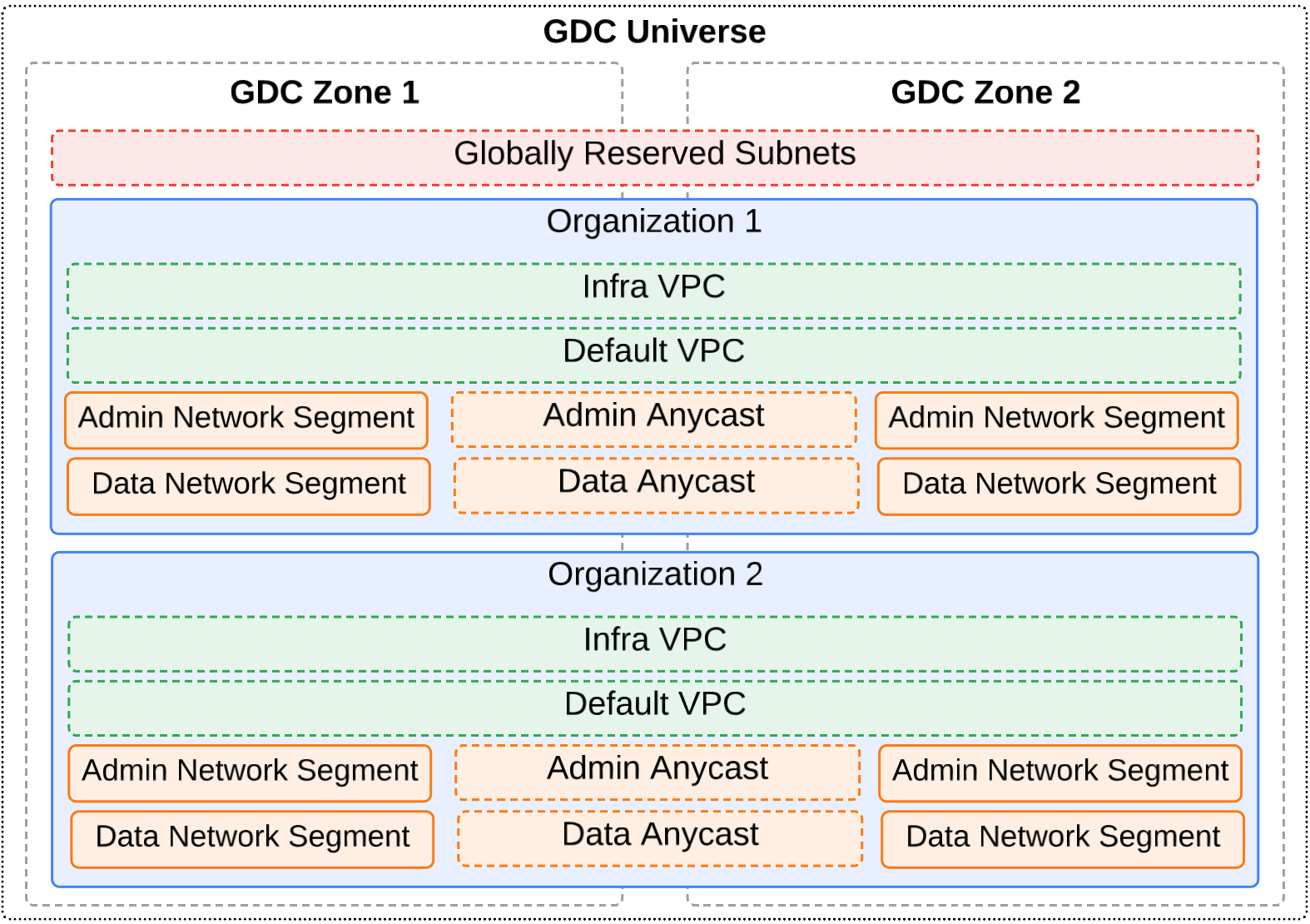

Le schéma suivant illustre les réseaux mondiaux et zonaux dans un univers GDC :

Dans ce diagramme, deux organisations couvrent un univers multizone. Chaque organisation définit les réseaux VPC et les segments de réseau externe. Dans cet exemple, des adresses IP Anycast sont utilisées pour acheminer le trafic entre les segments de réseau externe zonaux. Ainsi, la zone la plus proche ou la plus performante traite la demande réseau. Pour en savoir plus sur les adresses IP anycast, consultez Adresses IP dans GDC.

Configuration statique et dynamique des CIDR

Lorsque vous définissez des sous-réseaux, vous pouvez utiliser une configuration statique ou dynamique pour attribuer les blocs CIDR.

La configuration CIDR statique vous permet de spécifier explicitement le bloc CIDR exact pour votre sous-réseau. Allouez statiquement votre bloc CIDR lorsque vous avez besoin d'un contrôle précis sur votre espace d'adressage IP. Utilisez le champ spec.ipv4Request.cidr dans la ressource personnalisée Subnet pour spécifier la plage d'adresses IP exacte et prédéfinie.

La configuration CIDR dynamique offre une plus grande flexibilité en permettant au système d'allouer automatiquement un bloc CIDR à votre sous-réseau. Au lieu de fournir un CIDR complet, vous spécifiez la longueur de préfixe requise dans le champ spec.ipv4Request.prefixLength. Allouez dynamiquement votre bloc CIDR si vous préférez que le système délègue automatiquement des adresses IP à vos sous-réseaux. Cela simplifie la planification du réseau et réduit le risque de conflits d'adresses IP. Le système sélectionne un bloc CIDR disponible de la taille spécifiée à partir du réseau parent.

Pour en savoir plus, consultez l'API SubnetRequest.

Adresses IP dans GDC

Les ressources telles que les VM et les équilibreurs de charge disposent d'adresses IP dans GDC. Ces adresses IP permettent aux ressources GDC de communiquer avec d'autres ressources au sein d'une organisation ou avec des réseaux externes connectés à votre organisation. Les types d'adresses IP suivants sont disponibles dans un univers GDC :

- Adresse IP externe

Les adresses IP externes sont annoncées aux réseaux externes connectés à une organisation. Les ressources dotées d'adresses IP externes, telles que les équilibreurs de charge et le NAT, peuvent communiquer avec des réseaux externes. Avec GDC, vous pouvez utiliser des adresses IP privées ou publiques comme adresses externes. Fournissez des adresses IPv4 externes pour les ressources de l'une des manières suivantes :

- Utiliser vos propres adresses IP externes (BYOIP) : vous fournissez ces adresses IP externes pour votre organisation. Les adresses IP externes BYOIP peuvent chevaucher celles d'autres organisations, à condition qu'elles ne se connectent pas au même réseau externe.

- Adresses IP externes fournies par l'OI : les organisations peuvent utiliser les adresses IP externes fournies par le groupe d'opérateurs d'infrastructure lorsqu'elles se connectent à un réseau externe. Le groupe d'opérateurs d'infrastructure est le fournisseur de la connectivité à ce réseau.

- Adresse IP interne

Les adresses IP internes ne sont pas accessibles directement depuis l'extérieur de GDC et ne peuvent pas être routées publiquement. Les adresses IP internes sont locales à un réseau VPC, à un réseau VPC connecté à l'aide de l'appairage de réseaux VPC, ou à un réseau sur site connecté à un réseau VPC à l'aide de Cloud VPN. Les ressources dotées d'adresses IP internes communiquent avec d'autres ressources comme si elles se trouvaient toutes sur le même réseau privé.

- Adresse IP Anycast

Les adresses IP Anycast sont un type spécial d'adresse externe qui est toujours limité à l'ensemble de l'univers GDC. GDC utilise des adresses IP anycast ainsi que le protocole BGP (Border Gateway Protocol) pour acheminer le trafic vers la zone la plus proche ou la plus performante. Chaque service global de couche 4 s'exécutant sur deux zones ou plus reçoit une adresse IP anycast du sous-réseau anycast, qui est un sous-réseau externe. Chaque zone annonce la même adresse IP anycast, mais votre réseau choisit la meilleure en fonction de ses règles de routage. En cas de défaillance d'une zone, son adresse IP est retirée et votre réseau redirige automatiquement le trafic vers une autre zone. Ce routage automatique assure une connectivité fluide, même en cas de panne.

- Adresse IP privée

Les adresses IP privées sont des adresses qui ne peuvent pas être routées sur Internet. Pour obtenir la liste des plages IPv4 privées, consultez les entrées des plages d'adresses IP privées dans le tableau Plages IPv4 valides.

- Adresse IP publique

Les adresses IP publiques sont des adresses routables sur Internet. Dans GDC, les adresses IP externes peuvent être publiques ou privées. Vous pouvez également utiliser des adresses IPv4 publiques en tant qu'adresses internes lorsque vous configurez la plage d'adresses IPv4 principale d'un sous-réseau de votre réseau VPC. Ces adresses sont appelées "adresses IP publiques utilisées en mode privé".

Utilisation et limites d'IPv4

Chaque réseau de votre univers GDC présente des limites d'utilisation de plages d'adresses IPv4 dont vous devez tenir compte lorsque vous allouez des adresses IP. Les plages d'adresses IPv6 ne sont pas compatibles avec le VPC par défaut ni le segment de réseau de données. Contactez votre groupe d'opérateurs d'infrastructure pour connaître les plages d'adresses IPv6 possibles dans d'autres réseaux.

Limites pour tous les sous-réseaux IPv4

Ces limites s'appliquent aux sous-réseaux de réseau VPC et aux sous-réseaux de segments de réseau externes.

- Tous les sous-réseaux doivent correspondre à un bloc CIDR valide unique.

- Une fois un sous-réseau créé, vous ne pouvez pas l'étendre, le remplacer ni le réduire.

- GDC n'impose aucune limite à la taille du CIDR pouvant être créé. Toutefois, pour la plupart des plages d'adresses IP supérieures à

/8, des validations supplémentaires vous empêchent de créer un sous-réseau de cette taille. Par exemple, un sous-réseau ne peut pas chevaucher un sous-réseau interdit. Pour réduire les risques de choisir un sous-réseau non valide, nous vous recommandons de limiter la taille maximale de votre sous-réseau à/8. Vous ne pouvez pas créer de sous-réseaux qui chevauchent des sous-réseaux interdits, d'autres sous-réseaux du même réseau VPC, des sous-réseaux d'un segment de réseau externe associé ou des sous-réseaux d'un réseau appairé. Vous devez collaborer avec votre groupe d'opérateurs d'infrastructure pour vous assurer de ne pas créer de sous-réseaux qui se chevauchent dans ces scénarios.

GDC crée les routes correspondantes pour les sous-réseaux. Des routes sont créées pour les sous-réseaux du réseau VPC dans la pile de réseau virtuel de votre organisation, et des routes sont créées pour les sous-réseaux du segment de réseau externe dans la table de routage de votre réseau appairé externe.

Vérifiez que les sous-réseaux n'entrent pas en conflit avec l'adressage IP sur site si vous avez connecté votre réseau VPC à un autre réseau à l'aide d'un VPN géré ou d'une interconnexion partagée ou dédiée.

Les sous-réseaux ne doivent pas être identiques à une plage interdite, ni être plus étroits ou plus larges. Par exemple,

169.0.0.0/8n'est pas un sous-réseau valide, car il chevauche la plage de liaison locale169.254.0.0/16(RFC 3927), qui est restreinte.Les sous-réseaux ne doivent pas couvrir une plage RFC, comme décrit dans Plages IPv4 valides, ni une plage d'adresses IP publiques utilisées en mode privé. Par exemple,

172.0.0.0/10n'est pas un sous-réseau valide, car il inclut à la fois la plage d'adresses IP privées172.16.0.0/12et des adresses IP publiques.Les sous-réseaux ne doivent pas s'étendre sur plusieurs plages RFC. Par exemple,

192.0.0.0/8n'est pas un sous-réseau valide, car il inclut à la fois192.168.0.0/16(RFC 1918) et192.0.0.0/24(RFC 6890). Cependant, vous pouvez créer deux sous-réseaux, l'un avec192.168.0.0/16et l'autre avec192.0.0.0/24.

Plages IPv4 valides

Le tableau suivant décrit les plages valides.

| Plage | Description |

|---|---|

| Plages d'adresses IPv4 privées | |

10.0.0.0/8172.16.0.0/12192.168.0.0/16

|

Adresses IP privées RFC 1918 Pour plus d'informations sur l'utilisation de la plage |

100.64.0.0/10 |

Espace d'adressage partagé RFC 6598 |

192.0.0.0/24 |

Attributions de protocole IETF RFC 6890 |

192.0.2.0/24 (TEST-NET-1)198.51.100.0/24 (TEST-NET-2)203.0.113.0/24 (TEST-NET-3) |

Documentation RFC 5737 |

192.88.99.0/24 |

Relais IPv6 vers IPv4 (obsolète) RFC 7526 |

198.18.0.0/15 |

Série de tests comparatifs RFC 2544 |

240.0.0.0/4 |

Réservée pour une utilisation future (classe E), comme décrit dans les normes RFC 5735 et RFC 1112. Certains systèmes d'exploitation ne sont pas compatibles avec l'utilisation de cette plage. Par conséquent, assurez-vous que votre système d'exploitation est compatible avant de créer des sous-réseaux qui l'utilisent. |

| Plages d'adresses IP publiques utilisées en mode privé | |

| Adresses IPv4 publiques utilisées en mode privé |

Adresses IPv4 publiques utilisées en mode privé :

GDC air-gapped ne suppose pas de connectivité à Internet. Par conséquent, GDC air-gapped annonce toutes les plages d'adresses IP publiques comme si elles étaient privées pour votre organisation. Si vos adresses IP (BYOIP) importées sont des plages d'adresses IP publiques, vous devez vérifier qu'elles ne causent pas de problèmes de réseau dans les réseaux externes. Vos adresses BYOIP ne doivent pas chevaucher d'autres sous-réseaux de votre organisation. |

Sous-réseaux IPv4 interdits

Les plages de sous-réseaux interdites incluent les plages RFC couramment réservées et tous les sous-réseaux réservés au niveau mondial dans votre univers GDC spécifique, comme décrit dans le tableau suivant. Ces plages ne peuvent pas être utilisées pour les sous-réseaux.

| Plage | Description |

|---|---|

| Gamme d'infrastructures GDC |

CIDR réservé au niveau mondial et utilisé par le système GDC. Si cette plage n'est pas spécifiée pour le champ zone-infra-cidr du questionnaire d'accueil des clients (CIQ, Customer Intake Questionnaire), GDC utilise 172.16.0.0/12 comme plage d'infrastructure GDC par défaut. |

| Plages spécifiques à l'univers | Plages supplémentaires réservées par le groupe d'opérateurs d'infrastructure. |

0.0.0.0/8

|

Réseau actuel (local) RFC 1122 |

127.0.0.0/8

|

Hôte local RFC 1122 |

169.254.0.0/16

|

Liaison locale RFC 3927 |

224.0.0.0/4

|

Multidiffusion (classe D) RFC 5771 |

255.255.255.255/32

|

Adresse de destination de diffusion limitée RFC 8190 et RFC 919 |

Adresses inutilisables dans les sous-réseaux IPv4

GDC utilise les deux premières et les deux dernières adresses IPv4 de chaque sous-réseau pour héberger le sous-réseau.

| Adresse IPv4 inutilisable | Description | Exemple |

|---|---|---|

| Adresse du réseau | Première adresse dans la plage IPv4 principale. | 10.1.2.0 dans la plage 10.1.2.0/24 |

| Adresse de passerelle par défaut | Deuxième adresse dans la plage d'adresses IPv4 principale. | 10.1.2.1 dans la plage 10.1.2.0/24 |

| Avant-dernière adresse | Avant-dernière adresse dans la plage d'adresses IPv4 principale.

Cette plage est réservée par Google Cloud en vue d'une utilisation future. |

10.1.2.254 dans la plage 10.1.2.0/24 |

| Adresse de broadcast | Dernière adresse dans la plage d'adresses IPv4 principale. | 10.1.2.255 dans la plage 10.1.2.0/24 |

Informations complémentaires

Certains produits Google et certains produits tiers utilisent la plage 172.17.0.0/16 pour le routage au sein du système d'exploitation invité. Par exemple, le réseau de la liaison Docker par défaut utilise cette plage. Si vous dépendez d'un produit qui fait appel à la plage 172.17.0.0/16, ne l'utilisez pas comme plage d'adresses IPv4 d'un sous-réseau.

Étapes suivantes

- Présentation de la mise en réseau

- Provisionner des adresses IP pour les charges de travail

- Utiliser vos propres adresses IP externes

- Présentation des zones multiples