Esta página de vista geral explica o modelo de funcionamento dos endereços IP num universo isolado do Google Distributed Cloud (GDC). Os endereços IP são divididos em sub-redes ou subnets para fornecer segmentos geríveis que pode atribuir aos seus serviços. Pode definir sub-redes com intervalos de endereços IP específicos ou configurá-las para atribuição dinâmica.

Esta página destina-se aos administradores de rede no grupo de administradores da plataforma e aos programadores de aplicações no grupo de operadores de aplicações, que são responsáveis pela gestão do tráfego de rede dos respetivos serviços num universo do GDC. Para mais informações, consulte a documentação sobre públicos-alvo para GDC com isolamento de ar.

Redes na GDC

Existem dois tipos de redes distintos disponíveis numa organização do GDC para os quais pode atribuir endereços IP:

- Nuvem virtual privada (VPC): uma rede à qual são atribuídos endereços IP internos que só são acessíveis por cargas de trabalho na sua organização.

- Segmento de rede externo: uma rede que tem endereços IP externos atribuídos que são acessíveis por redes externas ligadas à sua organização.

Pode atribuir sub-redes em cada tipo de rede para alcançar objetivos específicos. Uma sub-rede é uma subdivisão lógica de uma rede de endereços IP, definida por intervalos de encaminhamento interdomínios sem classe (CIDR). Os intervalos CIDR permitem-lhe representar endereços IP e as respetivas redes para utilização por um serviço. Cada rede nestes tipos de redes tem uma árvore de sub-rede independente.

As sub-redes numa VPC são acessíveis a partir da rede do GDC e não podem ser alcançadas fora do GDC. As sub-redes da VPC estão disponíveis para atribuir endereços IP internos na sua organização. Os segmentos de rede são expostos a redes externas ligadas a uma organização e permitem-lhe fornecer endereços IP externos disponíveis para redes fora da sua organização.

Rede da VPC

Uma rede VPC usa endereços IP internos que só são acessíveis na sua organização e que não podem ser alcançados por redes fora da sua organização.

Existem duas redes VPC disponíveis no seu universo do GDC:

- VPC predefinida: uma VPC que tem endereços IP atribuídos para cargas de trabalho internas, como contentores e máquinas virtuais (VM), em várias zonas.

- Infra VPC: uma VPC gerida pelo sistema que aloja serviços isolados do GDC de origem, como o Vertex AI, as APIs de observabilidade e a consola do GDC. Só define endereços IP nesta VPC quando planeia a arquitetura de endereços IP da sua organização.

Os endereços IP na VPC predefinida e na VPC de infraestrutura não podem sobrepor-se entre si na mesma organização. Para mais informações, consulte o artigo Utilização e limitações do IPv4.

Crie uma sub-rede numa rede VPC para atribuir endereços IP adicionais a cargas de trabalho internas.

Segmento de rede externo

Um segmento de rede externo tem endereços IP externos atribuídos que são acessíveis por redes externas ligadas à sua organização. Os segmentos de rede no GDC só têm endereços IP externos atribuídos.

O GDC fornece os seguintes segmentos de rede logicamente isolados:

- Segmento de rede de administração: uma rede à qual são atribuídos endereços IP externos para serviços administrativos durante a criação da organização, como a consola do GDC e as APIs de gestão. Só define endereços IP neste segmento de rede quando planear a arquitetura de endereços IP da sua organização.

- Segmento de rede de dados: uma rede à qual são atribuídos endereços IP externos para serviços como tradução de endereços de rede (NAT) de saída e balanceadores de carga externos.

Pode usar interligações distintas para ligar segmentos de rede a outras redes externas. Os endereços IP nos segmentos de rede não podem sobrepor-se. Para mais informações, consulte o artigo Utilização e limitações do IPv4.

Crie uma sub-rede num segmento de rede para atribuir endereços IP externos adicionais a serviços que têm de estabelecer ligação a redes fora da sua organização do GDC.

Hierarquia de sub-redes

As sub-redes são categorizadas pelo respetivo tipo:

- Raiz: sub-redes de nível superior a partir das quais podem ser derivadas outras sub-redes. É criada uma sub-rede raiz global em cada rede durante o aprovisionamento da sua organização.

- Ramificação: sub-redes derivadas de uma raiz ou de outra sub-rede de ramificação, usadas para subdividir ainda mais o espaço de endereços IP.

- Folha: a subdivisão mais pequena, normalmente usada para atribuir endereços IP para um serviço ou um recurso específico.

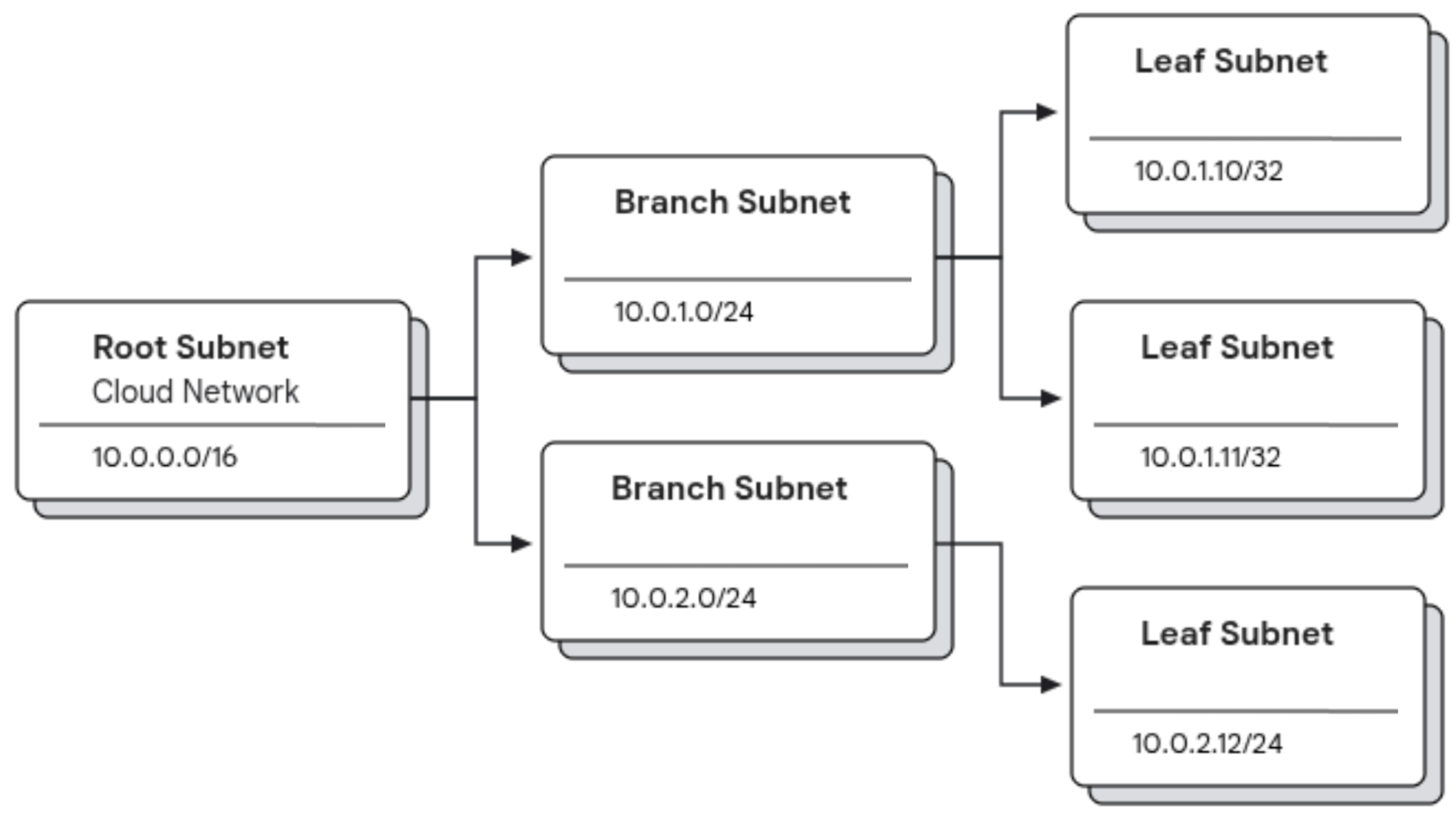

Este diagrama de exemplo ilustra como os diferentes tipos de sub-redes se ligam entre si:

- Uma sub-rede raiz de

10.0.0.0/16que funciona como o bloco de nível superior para as principais atribuições de endereços IP. - Da sub-rede raiz, são derivadas duas sub-redes ramificadas com valores de

10.0.1.0/24e10.0.2.0/24. Estas sub-redes de ramificações representam subdivisões do espaço de endereços da raiz, destinadas a fins mais específicos. - As sub-redes de ramificação são ainda subdivididas em sub-redes de folhas com valores como

10.0.1.10/32,10.0.1.11/32e10.0.2.12/24. Normalmente, estas sub-redes de folhas são as subdivisões mais pequenas, que atribuem frequentemente endereços IP únicos para serviços ou recursos específicos.

Esta estrutura hierárquica de sub-redes permite-lhe delegar e organizar a sua rede de forma eficiente nas cargas de trabalho e nos serviços que dependem dos endereços IP na sua rede.

Sub-redes globais e zonais

No GDC, pode aprovisionar sub-redes em dois âmbitos diferentes: zonal e global. As sub-redes zonais e globais são definidas e funcionam em servidores da API distintos e oferecem capacidades diferentes.

Após o aprovisionamento da sua organização, cada rede tem uma sub-rede raiz global

que está alojada no servidor de API global da sua organização. Para aprovisionar endereços IP

da sub-rede raiz global, tem de criar um recurso Subnet

global no servidor da API global que aprovisiona um bloco CIDR numa zona ou

em várias zonas. Na sub-rede global, define o campo

propagationStrategy

para indicar como quer alocar o seu bloco CIDR em várias zonas. Este intervalo de endereços IP foi aprovisionado para uma zona como uma sub-rede raiz zonal.

Depois de uma zona ter a sua própria sub-rede raiz zonal, pode criar Subnetrecursos zonais no servidor da API de gestão da zona para dividir ainda mais o intervalo de endereços IP da sub-rede em sub-redes de ramificação adicionais na zona ou sub-redes folha que estão disponíveis para cargas de trabalho e serviços individuais na zona.

Sub-redes globais

Tem de criar uma sub-rede global para atribuir endereços IP da sub-rede raiz alojada no servidor da API global a uma ou várias zonas no seu universo do GDC.

As sub-redes globais são criadas no servidor API global através do grupo de APIs ipam.global.gdc.goog/v1 e incluem campos opcionais, como zone e propagationStrategy, para definir a respetiva interação com zonas específicas.

As sub-redes globais alojam um bloco CIDR como um intervalo de sub-redes de ramificação que é consumido por zonas num universo do GDC. Para mais informações sobre onde criar as suas sub-redes globais, consulte o artigo Redes no GDC.

Sub-redes zonais

Uma sub-rede zonal está associada a uma zona operacional específica, incluindo frequentemente configurações de rede diretas. As sub-redes zonais operam estritamente numa única zona e são fornecidas principalmente para cargas de trabalho de máquinas virtuais e contentores nessa zona. Uma sub-rede zonal atribui ainda mais endereços IP que já foram aprovisionados para a zona para utilização por uma sub-rede global.

Para que a comunicação VPC para VPC entre zonas funcione corretamente, têm de ser usadas sub-redes não sobrepostas em cada zona.

As sub-redes zonais são criadas no servidor da API de gestão através do grupo de APIs ipam.gdc.goog/v1 e incluem um campo networkSpec opcional na respetiva especificação, para que possa definir elementos de rede específicos da zona, como gateways e IDs de VLAN.

Regras de agrupamento de sub-redes

As sub-redes são agrupadas em diferentes categorias por etiquetas no recurso personalizado Subnet:

| Rede | Etiqueta |

|---|---|

| VPC predefinido | ipam.gdc.goog/vpc: default-vpc |

| VPC de infraestrutura | ipam.gdc.goog/vpc: infra-vpc |

| Segmento de rede de administrador | ipam.gdc.goog/network-segment: admin |

| Segmento de rede de dados | ipam.gdc.goog/network-segment: data |

Os quatro intervalos CIDR foram definidos na sua organização como parte do processo de arranque. As quatro sub-redes globais correspondentes residem no servidor de API global.

Essas sub-redes globais são o intervalo CIDR ao nível da raiz para cada rede em todas as zonas de uma organização. Todas as sub-redes globais ao nível da raiz têm a etiqueta

ipam.gdc.goog/usage: network-root-range.

Para cada zona, uma sub-rede raiz da rede zonal está inicialmente disponível no servidor da API global que tem origem no aprovisionamento da organização. Pode criar sub-redes raiz adicionais para expandir o seu espaço de endereços IP. Cada sub-rede raiz aloja um intervalo CIDR para uma rede na zona específica e serve logicamente como a sub-rede raiz com âmbito zonal com a etiqueta ipam.gdc.goog/usage: zone-network-root-range.

Esta sub-rede raiz tem de ser criada inicialmente no servidor de API global e é propagada automaticamente para uma zona especificada. Para mais

informações sobre os âmbitos das sub-redes, consulte

Sub-redes globais e zonais.

Tem de usar as etiquetas definidas quando criar um Subnetrecurso personalizado para o

aplicar à rede do GDC adequada.

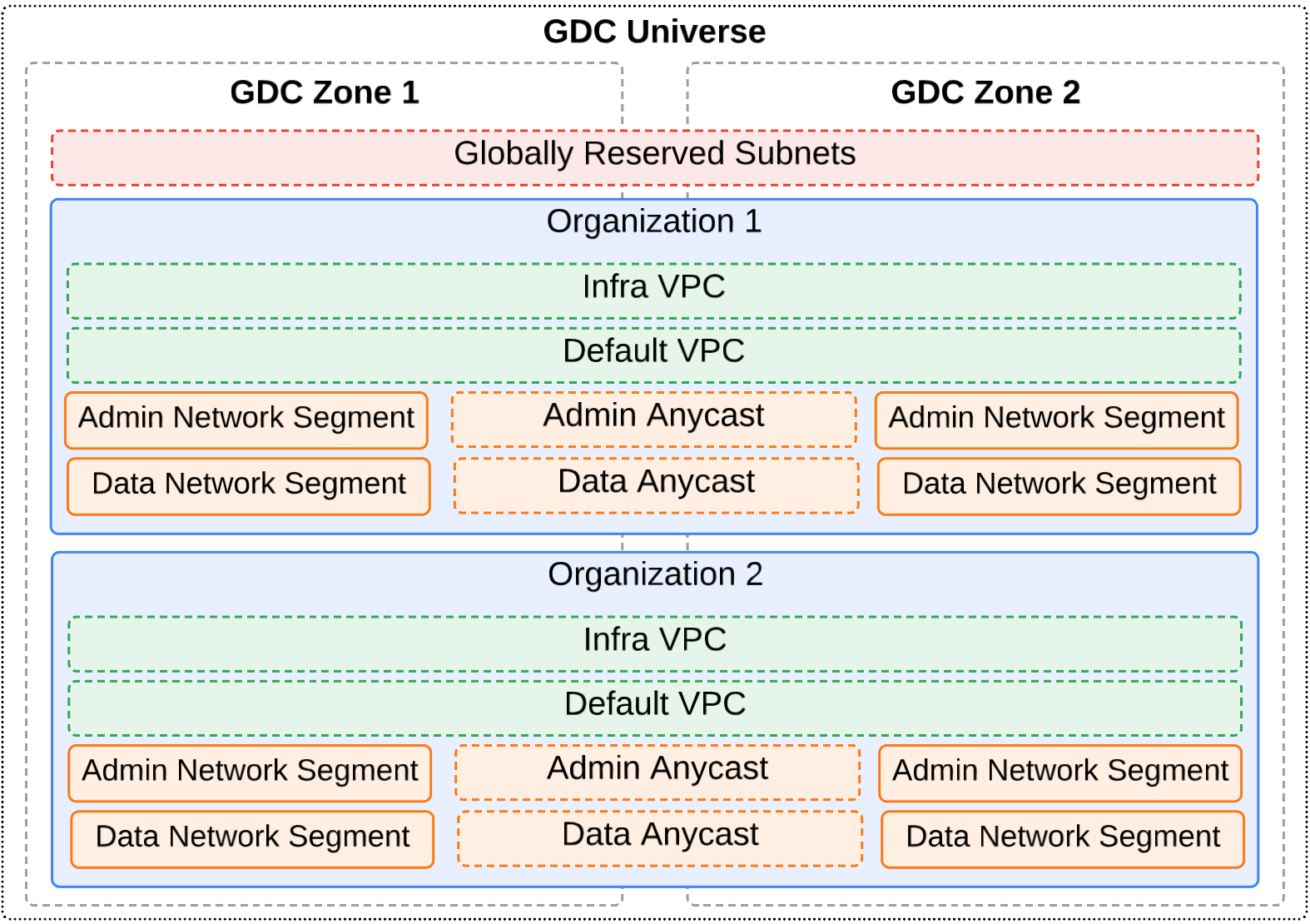

O diagrama seguinte ilustra as redes globais e zonais num universo da GDC:

Neste diagrama, existem duas organizações que abrangem um universo de várias zonas. Cada organização define as redes de VPC e os segmentos de rede externos. Neste exemplo, os endereços IP de anycast são usados para encaminhar o tráfego entre os segmentos de rede externos zonais, para que a zona mais próxima ou com melhor desempenho sirva o pedido de rede. Para mais informações sobre endereços IP anycast, consulte o artigo Endereços IP no GDC.

Configuração de CIDR estática e dinâmica

Quando define sub-redes, pode usar uma configuração estática ou dinâmica para atribuir os blocos CIDR.

A configuração CIDR estática permite-lhe especificar explicitamente o bloco CIDR exato para a sua sub-rede. Atribua estaticamente o seu bloco CIDR quando precisar de um controlo preciso do seu espaço de endereços IP. Use o campo spec.ipv4Request.cidr no recurso personalizado Subnet para especificar o intervalo de endereços IP exato e predefinido.

A configuração CIDR dinâmica oferece maior flexibilidade, permitindo que o sistema atribua automaticamente um bloco CIDR para a sua sub-rede. Em vez de fornecer um CIDR completo, especifica o comprimento do prefixo necessário no campo spec.ipv4Request.prefixLength. Alocar dinamicamente o seu bloco CIDR se preferir que o sistema delegue automaticamente endereços IP nas suas sub-redes, simplificando o planeamento de rede e reduzindo o risco de conflitos de endereços IP. O sistema seleciona um bloco CIDR disponível do tamanho especificado na rede principal.

Para mais informações, consulte a API

SubnetRequest.

Endereços IP no GDC

Os recursos, como as VMs e os balanceadores de carga, têm endereços IP no GDC. Estes endereços IP permitem que os recursos do GDC comuniquem com outros recursos numa organização ou com redes externas ligadas à sua organização. Os seguintes tipos de endereços IP estão disponíveis num universo da GDC:

- Endereço IP externo

Os endereços IP externos são anunciados a redes externas ligadas a uma organização. Os recursos com endereços IP externos, como balanceadores de carga e NAT, podem comunicar com redes externas. Com o GDC, pode usar endereços IP privados ou públicos como endereços externos. Forneça endereços IPv4 externos para recursos das seguintes formas:

- Use os seus próprios endereços IP externos (BYOIP): fornece estes endereços IP externos para a sua organização. Os endereços IP externos BYOIP podem sobrepor-se a outras organizações, desde que não se liguem à mesma rede externa.

- Endereços IP externos fornecidos pelo IO: as organizações podem usar os endereços IP externos fornecidos pelo grupo de operadores de infraestrutura quando se ligam a uma rede externa. O grupo de operadores de infraestrutura é o fornecedor da conetividade a essa rede.

- Endereço IP interno

Não é possível aceder aos endereços IP internos a partir do exterior do GDC diretamente, e estes não são encaminháveis publicamente. Os endereços IP internos são locais para uma rede VPC, uma rede VPC ligada através do peering de redes VPC ou uma rede no local ligada a uma rede VPC através da Cloud VPN. Os recursos com endereços IP internos comunicam com outros recursos como se estivessem todos na mesma rede privada.

- Endereço IP anycast

Os endereços IP Anycast são um tipo especial de endereço externo que está sempre no âmbito de todo o universo do GDC. O GDC tira partido dos endereços IP de anycast juntamente com o Border Gateway Protocol (BGP) para encaminhar o tráfego para a zona mais próxima ou com melhor desempenho. Cada serviço global de camada 4 em execução em duas ou mais zonas recebe um endereço IP de anycast da sub-rede de anycast, uma sub-rede externa. Cada zona anuncia o mesmo endereço IP de anycast, mas a sua rede escolhe o melhor com base nas respetivas regras de encaminhamento. Se uma zona falhar, retira o respetivo endereço IP e a sua rede reencaminha automaticamente o tráfego para outra zona. Este encaminhamento automático oferece uma conetividade perfeita, mesmo durante interrupções.

- Endereço IP privado

Os endereços IP privados são endereços que não podem ser encaminhados na Internet. Para ver uma lista de intervalos IPv4 privados, consulte as entradas para intervalos de endereços IP privados na tabela Intervalos IPv4 válidos.

- Endereço IP público

Os endereços IP públicos são endereços encaminháveis pela Internet. No GDC, os endereços IP externos podem ser públicos ou privados. Também pode usar endereços IPv4 públicos como endereços internos quando configura o intervalo de endereços IPv4 principal de uma sub-rede na sua rede VPC. Estes endereços são denominados endereços IP públicos usados de forma privada.

Utilização e limitações do IPv4

Cada rede no seu universo do GDC tem algumas limitações de utilização do intervalo de endereços IPv4 que tem de considerar quando atribui endereços IP. Os intervalos de endereços IPv6 não são suportados na VPC predefinida e no segmento de rede de dados. Contacte o seu grupo de operadores de infraestrutura para conhecer as possibilidades de intervalo IPv6 noutras redes.

Limitações para todas as sub-redes IPv4

Estas limitações aplicam-se a sub-redes de rede VPC e sub-redes de segmentos de rede externos.

- Todas as sub-redes têm de ser um bloco CIDR válido exclusivo.

- Depois de criar uma sub-rede, não é possível aumentá-la, substituí-la nem reduzi-la.

- O GDC não aplica um limite ao tamanho de um CIDR que pode ser criado. No entanto, para a maioria dos intervalos de endereços IP superiores a

/8, as validações adicionais impedem a criação de uma sub-rede com esta dimensão. Por exemplo, uma sub-rede não pode sobrepor-se a uma sub-rede proibida. Para minimizar a probabilidade de escolher uma sub-rede inválida, recomendamos que limite o tamanho máximo da sub-rede a/8. Não pode criar sub-redes que se sobreponham a quaisquer sub-redes proibidas, a qualquer outra sub-rede na mesma rede VPC, a qualquer sub-rede num segmento de rede externo anexado ou a qualquer sub-rede numa rede em peering. Tem de trabalhar com o seu grupo de operadores de infraestrutura para se certificar de que não cria sub-redes sobrepostas nestes cenários.

O GDC cria rotas correspondentes para sub-redes. As sub-redes da rede VPC têm rotas criadas na pilha de rede virtual da sua organização, e as sub-redes do segmento de rede externo têm rotas criadas na tabela de encaminhamento da rede com peering externo.

Verifique se as sub-redes não entram em conflito com o endereçamento IP no local se tiver ligado a sua rede VPC a outra rede através de uma VPN gerida ou de uma interligação partilhada ou dedicada.

As sub-redes não podem corresponder, ser mais restritas nem mais amplas do que um intervalo proibido. Por exemplo,

169.0.0.0/8não é uma sub-rede válida porque se sobrepõe ao intervalo local de ligação169.254.0.0/16(RFC 3927), que é restrito.As sub-redes não podem abranger um intervalo RFC, conforme descrito em Intervalos IPv4 válidos, e um intervalo de endereços IP públicos usados de forma privada. Por exemplo,

172.0.0.0/10não é uma sub-rede válida porque inclui o intervalo de endereços IP privados172.16.0.0/12e endereços IP públicos.As sub-redes não podem abranger vários intervalos RFC. Por exemplo,

192.0.0.0/8não é uma sub-rede válida porque inclui192.168.0.0/16(RFC 1918) e192.0.0.0/24(RFC 6890). No entanto, pode criar duas sub-redes, uma com192.168.0.0/16e outra com192.0.0.0/24.

Intervalos de IPv4 válidos

A tabela seguinte descreve os intervalos válidos.

| Intervalo | Descrição |

|---|---|

| Intervalos de endereços IPv4 privados | |

10.0.0.0/8172.16.0.0/12192.168.0.0/16

|

Endereços IP privados RFC 1918 Para informações sobre a utilização da funcionalidade |

100.64.0.0/10 |

Espaço de endereço partilhado RFC 6598 |

192.0.0.0/24 |

Atribuições de protocolos da IETF RFC 6890 |

192.0.2.0/24 (TEST-NET-1)198.51.100.0/24 (TEST-NET-2)203.0.113.0/24 (TEST-NET-3) |

Documentação RFC 5737 |

192.88.99.0/24 |

Relatório de IPv6 para IPv4 (obsoleto) RFC 7526 |

198.18.0.0/15 |

Testes de referência RFC 2544 |

240.0.0.0/4 |

Reservado para utilização futura (classe E), conforme indicado em RFC 5735 e RFC 1112. Alguns sistemas operativos não suportam a utilização deste intervalo. Por isso, verifique se o seu SO o suporta antes de criar sub-redes que utilizem este intervalo. |

| Intervalos de endereços IP públicos usados de forma privada | |

| Endereços IPv4 públicos usados de forma privada |

Endereços IPv4 públicos usados de forma privada:

O GDC air-gapped não pressupõe a conetividade à Internet. Como resultado, o GDC com isolamento de ar anuncia todos os intervalos de endereços IP públicos como se fossem privados para a sua organização. Se os seus endereços de IP próprios (BYOIP) importados forem intervalos de endereços IP públicos, tem de verificar se não causam problemas de rede em redes externas. Os seus endereços BYOIP não podem sobrepor-se a outras sub-redes na sua organização. |

Sub-redes IPv4 proibidas

Os intervalos de sub-redes proibidos incluem intervalos de RFC reservados comuns e quaisquer sub-redes reservadas globalmente no seu universo de GDC específico, conforme descrito na tabela seguinte. Não é possível usar estes intervalos para sub-redes.

| Intervalo | Descrição |

|---|---|

| Intervalo de infraestrutura do GDC |

Um CIDR reservado a nível global usado pelo sistema GDC. Se este intervalo não for especificado para o campo zone-infra-cidr do questionário de admissão de clientes (CIQ), o GDC usa 172.16.0.0/12 como o intervalo de infraestrutura do GDC por predefinição. |

| Intervalos específicos do universo | Intervalos adicionais reservados pelo grupo de operadores de infraestrutura. |

0.0.0.0/8

|

Rede atual (local) RFC 1122 |

127.0.0.0/8

|

Anfitrião local RFC 1122 |

169.254.0.0/16

|

Link-local RFC 3927 |

224.0.0.0/4

|

Multicast (classe D) RFC 5771 |

255.255.255.255/32

|

Endereço de destino de transmissão limitada RFC 8190 e RFC 919 |

Endereços inutilizáveis em sub-redes IPv4

O GDC usa os dois primeiros e os dois últimos endereços IPv4 em cada sub-rede para alojar a sub-rede.

| Endereço IPv4 inutilizável | Descrição | Exemplo |

|---|---|---|

| Endereço de rede | Primeiro endereço no intervalo IPv4 principal. | 10.1.2.0 do intervalo 10.1.2.0/24 |

| Endereço do gateway predefinido | Segundo endereço no intervalo IPv4 principal. | 10.1.2.1 do intervalo 10.1.2.0/24 |

| Penúltima morada | O penúltimo endereço no intervalo IPv4 principal.

Este intervalo está reservado pela Google Cloud para potencial utilização futura. |

10.1.2.254 do intervalo 10.1.2.0/24 |

| Endereço de transmissão | Último endereço no intervalo IPv4 principal. | 10.1.2.255 do intervalo 10.1.2.0/24 |

Considerações adicionais

Alguns produtos Google e de terceiros usam 172.17.0.0/16 para o encaminhamento no sistema operativo convidado. Por exemplo, a rede de ponte do Docker predefinida usa este intervalo. Se depender de um produto que use 172.17.0.0/16, não o use como um intervalo de endereços IPv4 de sub-rede.

O que se segue?

- Vista geral das redes

- Aprovisione endereços IP para cargas de trabalho

- Use os seus próprios endereços IP externos

- Vista geral de várias zonas