Este documento explica a hierarquia de implementação do Google Distributed Cloud (GDC) air-gapped, que inclui universos, regiões e zonas. Para oferecer elevada disponibilidade aos seus recursos e infraestrutura isolados, tem de compreender as localizações que alojam o seu ambiente e os limites estratégicos que aplicam as configurações disponíveis para as suas aplicações.

Este documento destina-se aos seguintes grupos de públicos-alvo:

- Operadores no grupo de operadores de infraestruturas, que são responsáveis pela implementação e gestão de zonas isoladas do GDC e infraestrutura global.

- Administradores de rede e administradores de TI no grupo de administradores da plataforma, que são responsáveis pela configuração de serviços multizona.

- Programadores de aplicações no grupo de operadores de aplicações, que são responsáveis pelo desenvolvimento e gestão de aplicações num universo da GDC.

Para mais informações, consulte a documentação sobre públicos-alvo para GDC com isolamento de ar.

Vista geral da hierarquia de implementação

Uma implementação com lacuna de ar da GDC segue uma estrutura hierárquica composta por universos, regiões e zonas.

Um universo é um agrupamento de alto nível de zonas interligadas que partilham a conetividade de rede e um painel de controlo. Embora as zonas possam estar geograficamente distantes, é estabelecido um limite regional quando as zonas distintas estão fisicamente próximas o suficiente para ter uma comunicação de baixa latência.

Uma zona é a base da sua implementação isolada do GDC. Cada zona é uma implementação autónoma com isolamento de ar que não requer conetividade em nenhum momento, o que significa que gere a sua própria infraestrutura, serviços, APIs e ferramentas através de um plano de controlo local. Google Cloud

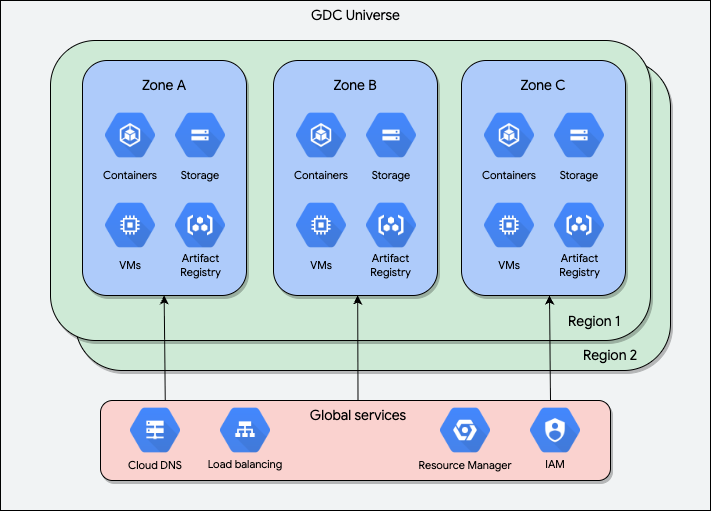

Por exemplo, a imagem seguinte ilustra um universo multizonal isolado do GDC:

Este diagrama tem duas regiões, cada uma existente num único universo. A Região 1 está realçada para mostrar três zonas que operam vários serviços zonais, como máquinas virtuais (VM) e aplicações de contentores. Também existem serviços globais que abrangem todas as zonas e regiões no universo, como a gestão de identidade e acesso (IAM) e o equilíbrio de carga.

Por exemplo, pode ter um universo da GDC que abranja regiões geográficas de grande alcance. Considere que a Região 1 existe na Virgínia, nos EUA, com três zonas:

- Zona A, como

us-virginia1-a - Zona B, como

us-virginia1-b - Zona C, como

us-virginia1-c

Da mesma forma, a região 2 pode estar localizada nos Países Baixos e incluir zonas em Amesterdão:

- Zona A, como

eu-ams1-a - Zona B, como

eu-ams1-b - Zona C, como

eu-ams1-c

As zonas numa região têm de estar geograficamente próximas umas das outras, mas as regiões podem abranger grandes distâncias. Por exemplo, uma zona pode ter um limite máximo de distância de fibra ótica de 50 km para outra zona na mesma região, mas a região pode abranger centenas de km de outra região. Contacte o seu grupo de operadores de infraestrutura para obter mais informações sobre os seus requisitos de latência específicos.

Compreender uma zona

Uma zona contém quatro camadas que podem funcionar isoladamente sem necessitar de conetividade com Google Cloud ou a Internet pública:

- Hardware: o equipamento fundamental totalmente integrado nos racks do seu centro de dados. Esta camada fornece a capacidade de computação, armazenamento, rede e GPU para o seu sistema e cargas de trabalho integradas.

- Infraestrutura: o sistema de gestão de hardware subjacente. Esta camada fornece interfaces que permitem que o software seja executado sem precisar de configurações específicas do hardware.

- Plataforma de serviços: a estrutura para criar serviços no GDC. Esta camada oferece consistência entre os serviços geridos e os serviços do mercado.

- Serviços geridos e do Marketplace: serviços na nuvem virados para o cliente executados no GDC. Isto oferece uma implementação consistente do plano de dados para cargas de trabalho e serviços.

Estes componentes oferecem-lhe a flexibilidade de ajustar a configuração zonal para cumprir os seus requisitos exclusivos de disponibilidade e resiliência. A compreensão desta estrutura fornece a base para compreender as configurações comuns de zonas isoladas.

Configurações de implementação

As secções seguintes descrevem as configurações de implementação comuns que pode usar para o GDC com isolamento de ar.

Configuração de zona única

Uma configuração de zona única permite-lhe implementar um universo onde uma zona atua como a única região. Esta configuração é possível porque cada zona funciona de forma independente. Normalmente, usa esta configuração para implementações iniciais ou para cargas de trabalho que não requerem elevada disponibilidade nem uma recuperação de desastres robusta.

A principal limitação de um universo de zona única é que cria um único ponto de falha, o que torna o seu sistema vulnerável a interrupções. Um ponto único de falha ocorre quando implementa recursos exclusivamente numa única zona. Os recursos zonais são afetados como um grupo quando ocorre uma indisponibilidade ou uma interrupção do serviço nessa zona específica.

Configuração de várias zonas

Uma configuração de várias zonas permite-lhe distribuir estrategicamente as suas aplicações e serviços por várias zonas. Esta configuração melhora a resiliência e a tolerância a falhas do seu sistema, fornecendo recursos distribuídos geograficamente.

Esta configuração também oferece alta disponibilidade, o que permite que a sua aplicação ou serviço permaneça continuamente acessível e operacional, mesmo que uma zona sofra uma interrupção. Alcança uma elevada disponibilidade através da redundância ao implementar e gerir recursos em várias zonas num universo. O GDC oferece um subconjunto de serviços que fornecem capacidades globais para que o recurso seja gerido em várias zonas num universo por predefinição sem replicação manual. Os recursos globais abrangem várias zonas por predefinição, o que os torna disponíveis mesmo durante uma interrupção zonal.

Uma das principais vantagens de uma configuração de várias zonas é que cada zona pode funcionar como um domínio de desastre distinto. Um domínio de desastre é um grupo de recursos suscetíveis de falha simultânea devido à respetiva localização física ou dependência partilhada. Ao posicionar estrategicamente as zonas a uma distância suficiente, o seu sistema torna-se mais resiliente contra falhas generalizadas.

A assimetria zonal permite que as configurações de hardware e da organização sejam diferentes entre zonas num universo do GDC. A assimetria zonal é uma funcionalidade de pré-visualização a partir da versão 1.14.4.

Principais capacidades de uma configuração multizona

As configurações de várias zonas permitem estabelecer uma arquitetura resiliente, uma vez que cada zona pode funcionar como domínios de desastre distintos. A distribuição de recursos nestes domínios de desastres independentes permite-lhe melhorar os seus sistemas isolados com as principais capacidades descritas nas secções seguintes.

Alta disponibilidade

Pode criar aplicações de elevada disponibilidade para fornecer serviços duradouros que são capazes de resistir a interrupções. As estratégias de alta disponibilidade, como o equilíbrio de carga e a replicação de dados, transformam as aplicações zonais frágeis em serviços globais resilientes e fiáveis. Para mais informações, consulte o artigo Elevada disponibilidade para as suas apps.

Proteção de dados

Pode usar uma configuração de várias zonas para manter os seus dados seguros e acessíveis, mesmo em caso de indisponibilidade, através de estratégias de proteção de dados que lhe permitem configurar a replicação de dados para criar cópias de segurança geograficamente separadas. Para mais informações, consulte Proteção de dados com armazenamento em várias zonas.

Gestão do tráfego de rede

A criação de uma rede duradoura é essencial para criar um sistema GDC de elevada disponibilidade. Pode configurar estratégias de rede em várias zonas para planear procedimentos de comutação por falha durante uma potencial indisponibilidade zonal. O equilíbrio do tráfego da rede entre zonas também pode ter um impacto positivo no desempenho da aplicação. Para mais informações, consulte o artigo Gestão do tráfego de rede para várias zonas.

Controlo de autorizações

Pode implementar funções entre zonas para aplicar estratégias de controlo de acesso à escala global, o que remove a gestão de autorizações específicas da zona que pode ser tediosa e difícil de gerir. Da mesma forma, pode gerir perfeitamente a autenticação em todas as zonas para os seus utilizadores humanos e serviços com contas de acesso global. Para mais informações, consulte o artigo Controlo de autorizações para um universo multizona.

Limitações

Os universos com lacunas de ar da GDC têm as seguintes limitações:

- Um universo pode ter um máximo de seis zonas.

- Um universo pode ter um ou dois centros de operações.

- Um universo com duas zonas não pode fornecer uma estratégia de recuperação automática, independentemente da configuração da região, e tem de ser recuperado manualmente. Os universos com três ou mais zonas podem acionar automaticamente passos de recuperação.

- O GDC fornece regiões apenas como um conceito de agrupamento e não fornece serviços regionais. As regiões num universo da GDC são fornecidas para se alinharem estreitamente com a arquitetura Google Cloudpública e para planeamento e desenvolvimento futuros.

O que se segue?

- Saiba mais sobre os tipos de recursos globais e zonais disponíveis num universo do GDC.

- Explore o guia de alta disponibilidade para garantir que a sua aplicação é resiliente a falhas de zonas locais.

- Leia o documento Hierarquia de recursos para mais informações sobre como os recursos são geridos hierarquicamente numa zona.