Pode criar um cluster de comutação por falha com o Windows Server na Google Cloud Platform (GCP). Um grupo de servidores funciona em conjunto para oferecer maior disponibilidade (HA) para as suas aplicações Windows. Se um nó do cluster falhar, outro nó pode assumir a execução do software. Pode configurar a comutação por falha para ocorrer automaticamente, que é a configuração habitual, ou pode acionar manualmente uma comutação por falha.

Este tutorial pressupõe que tem conhecimentos sobre clustering de comutação por falha, Active Directory (AD) e administração do Windows Server.

Para uma breve vista geral das redes no GCP, consulte o artigo GCP para profissionais de centros de dados: redes.

Arquitetura

Este tutorial explica como criar um exemplo de cluster de comutação por falha no Compute Engine. O sistema de exemplo contém os dois servidores seguintes:

- Uma instância de VM do Compute Engine primária que executa o Windows Server 2016 na zona

a. - Uma segunda instância, configurada para corresponder à instância principal na zona

b.

Além disso, implementa um controlador de domínio do AD que, para este tutorial, tem os seguintes objetivos:

- Fornece um domínio do Windows.

- Resolve nomes de anfitriões em endereços IP.

- Apresenta o file share witness que atua como um terceiro "voto" para alcançar o quorum necessário para o cluster.

Pode criar o controlador de domínio em qualquer zona. Este tutorial usa a zona c.

Num sistema de produção, pode alojar o testemunho de partilha de ficheiros noutro local e não precisa de um sistema AD separado apenas para suportar o cluster de comutação por falha. Consulte a secção

O que fazer a seguir

para ver links para artigos sobre a utilização do AD no GCP.

Os dois servidores que vai usar para implementar o cluster de comutação por falha estão localizados em zonas diferentes para garantir que cada servidor está numa máquina física diferente e para se proteger contra a possibilidade improvável de uma falha zonal.

O diagrama seguinte descreve a arquitetura que implementa seguindo este tutorial.

Opções de armazenamento partilhado

Este tutorial não aborda a configuração de um servidor de ficheiros para armazenamento partilhado de alta disponibilidade.

Google Cloud suporta várias soluções de armazenamento partilhado que pode usar com o clustering de comutação por falha do Windows Server, incluindo:

Para informações sobre outras possíveis soluções de armazenamento partilhado, consulte:

Compreender o encaminhamento de rede

Quando o cluster falha, os pedidos têm de ser enviados para o nó recentemente ativo. Normalmente, a tecnologia de clustering processa o encaminhamento através do protocolo de resolução de endereços (ARP), que associa endereços IP a endereços MAC. No GCP, o sistema de nuvem virtual privada (VPC) usa redes definidas por software, que não tiram partido dos endereços MAC. Isto significa que as alterações transmitidas pelo ARP não afetam o encaminhamento. Para que o encaminhamento funcione, o cluster requer alguma ajuda ao nível do software do equilibrador de carga interno.

Normalmente, o equilíbrio de carga interno distribui o tráfego de rede recebido entre várias instâncias de back-end internas à sua VPC para partilhar a carga. Para o clustering de comutação por falha, usa o balanceamento de carga interno para encaminhar todo o tráfego para apenas uma instância: o nó do cluster atualmente ativo. Veja como o balanceamento de carga interno deteta o nó correto:

- Cada instância de VM executa uma instância do agente do Compute Engine que oferece suporte para clustering de comutação por falha do Windows. O agente monitoriza os endereços IP da instância de VM.

- O front-end do balanceador de carga fornece o endereço IP para o tráfego recebido para a aplicação.

- O back-end do balanceador de carga fornece uma verificação de funcionamento. O processo de verificação do estado de funcionamento envia pingues periodicamente ao agente em cada nó do cluster através do endereço IP fixo da instância de VM através de uma porta específica. A porta predefinida é 59998.

- A verificação do estado de funcionamento inclui o endereço IP da aplicação como um payload no pedido.

- O agente compara o endereço IP no pedido com a lista de endereços IP da VM anfitriã. Se o agente encontrar uma correspondência, responde com um valor de 1. Caso contrário, responde com 0.

- O balanceador de carga marca qualquer VM que passe na verificação de funcionamento como em bom estado. Em qualquer momento, apenas uma VM passa na verificação de estado porque apenas uma VM tem o endereço IP para a carga de trabalho.

O que acontece durante uma comutação por falha

Quando ocorre uma comutação por falha no cluster, são feitas as seguintes alterações:

- O clustering de failover do Windows altera o estado do nó ativo para indicar que falhou.

- O clustering de comutação por falha move todos os recursos e funções do cluster do nó com falhas para o melhor nó, conforme definido pelo quórum. Esta ação inclui a movimentação dos endereços IP associados.

- O clustering de comutação por falha transmite pacotes ARP para notificar os routers de rede baseados em hardware de que os endereços IP foram movidos. Para este cenário, as redes GCP ignoram estes pacotes.

- Após a mudança, o agente do Compute Engine na VM do nó com falhas altera a respetiva resposta à verificação de estado de 1 para 0, porque a VM já não aloja o endereço IP especificado no pedido.

- O agente do Compute Engine na VM do nó recentemente ativo também altera a respetiva resposta à verificação de estado de 0 para 1.

- O balanceador de carga interno deixa de encaminhar tráfego para o nó com falhas e, em vez disso, encaminha tráfego para o nó recentemente ativo.

A reunir tudo

Agora que reviu alguns dos conceitos, seguem-se alguns detalhes a ter em atenção acerca do diagrama de arquitetura:

- O agente do Compute Engine para a VM denominada

wsfc-2está a responder à verificação de estado com o valor 1, o que indica que é o nó do cluster ativo. Parawsfc-1, a resposta é 0. - O balanceador de carga está a encaminhar pedidos para

wsfc-2, conforme indicado pela seta. - O balanceador de carga e o

wsfc-2têm o endereço IP10.0.0.9. Para o balanceador de carga, este é o endereço IP da interface especificado. Para a VM, é o endereço IP da aplicação. O cluster de comutação por falha define este endereço IP no nó atualmente ativo. - O cluster de comutação por falha e o

wsfc-2têm o endereço IP10.0.0.8. A VM tem este endereço IP porque aloja atualmente os recursos do cluster.

Conselhos para seguir este tutorial

Este tutorial tem muitos passos. Por vezes, é-lhe pedido que siga os passos em documentos externos, como a documentação da Microsoft. Não perca as notas neste documento que fornecem detalhes para seguir os passos externos.

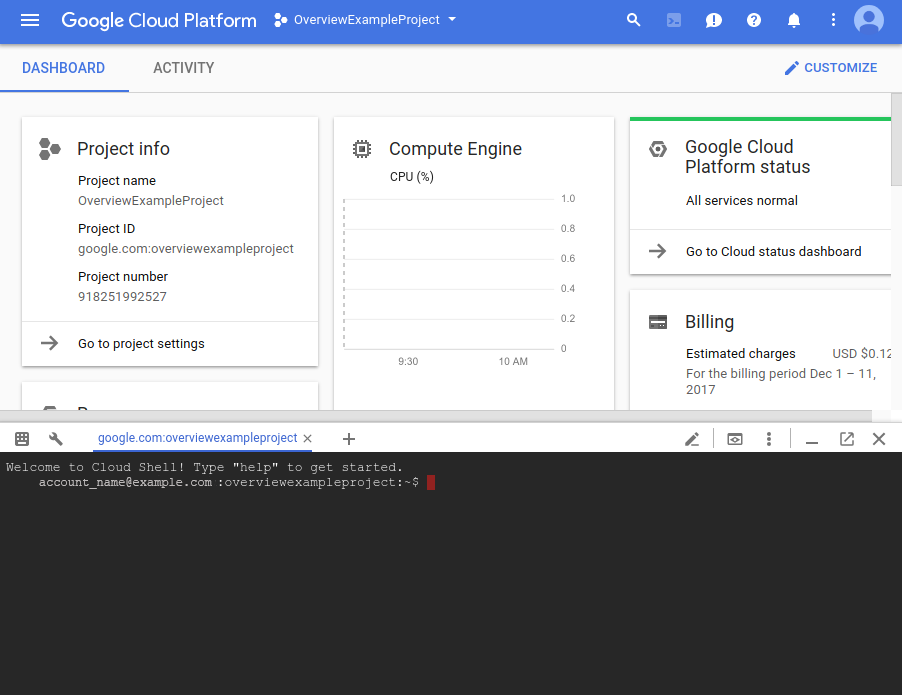

Este tutorial usa o Cloud Shell na Google Cloud consola. Embora seja possível usar a interface do utilizador da consola ou a CLI gcloud para configurar o clustering de failover, este tutorial usa principalmente o Cloud Shell para facilitar o processo. Google Cloud Esta abordagem ajuda a concluir o tutorial mais rapidamente. Quando for mais adequado, alguns passos usam a Google Cloud consola.

É uma boa ideia tirar instantâneos dos seus Persistent Disks do Compute Engine ao longo do processo. Se algo correr mal, pode usar uma captura instantânea para evitar começar tudo de novo. Este tutorial sugere boas alturas para tirar as fotos instantâneas.

Se verificar que as coisas não estão a funcionar como esperado, podem existir instruções na secção que está a ler. Caso contrário, consulte a secção Resolução de problemas.

Objetivos

- Crie uma rede.

- Instale o Windows Server 2016 em duas VMs do Compute Engine.

- Instale e configure o Active Directory numa terceira instância do Windows Server.

- Configure o cluster de failover, incluindo um testemunho de partilha de ficheiros para o quorum e uma função para a carga de trabalho.

- Configure o balanceador de carga interno.

- Teste a operação de comutação por falha para verificar se o cluster está a funcionar.

Pré-requisitos

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Compute Engine API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Compute Engine API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Inicie uma instância do Cloud Shell.

Aceda ao Cloud Shell

A criar a rede

O seu cluster requer uma rede personalizada. Use a VPC para criar uma rede personalizada e uma sub-rede executando comandos gcloud na Cloud Shell.

Crie a rede:

gcloud compute networks create wsfcnet --subnet-mode customO nome da rede que criou é

wsfcnet.Crie uma sub-rede. Substitua

[YOUR_REGION]por uma região da GCP próxima:gcloud compute networks subnets create wsfcnetsub1 --network wsfcnet --region [YOUR_REGION] --range 10.0.0.0/16O nome da sub-rede que criou é

wsfcnetsub1.

Repare que o intervalo CIDR para endereços IP nesta sub-rede é 10.0.0.0/16. Este é um exemplo

de intervalo usado para este tutorial. Nos sistemas de produção, trabalhe com os administradores de rede para atribuir intervalos adequados aos endereços IP dos seus sistemas.

Crie regras de firewall

Por predefinição, a sua rede está fechada ao tráfego externo. Tem de abrir portas na firewall para ativar as ligações remotas aos servidores. Use comandos gcloud na Cloud Shell para criar as regras.

Para este tutorial, abra a porta 3389 na rede principal para ativar as ligações RDP. No comando seguinte, substitua

[YOUR_IPv4_ADDRESS]pelo endereço IP do computador que usa para estabelecer ligação às suas instâncias de VM. Num sistema de produção, pode fornecer um intervalo de endereços IP ou uma série de endereços.gcloud compute firewall-rules create allow-rdp --network wsfcnet --allow tcp:3389 --source-ranges [YOUR_IPv4_ADDRESS]Na sub-rede, permita todos os protocolos em todas as portas para permitir que os servidores comuniquem entre si. Nos sistemas de produção, considere abrir apenas portas específicas, conforme necessário.

gcloud compute firewall-rules create allow-all-subnet --network wsfcnet --allow all --source-ranges 10.0.0.0/16Repare que o valor

source-rangescorresponde ao intervalo CIDR que usou para criar a sub-rede.Veja as suas regras de firewall:

gcloud compute firewall-rules listDeverá ver uma saída semelhante à seguinte:

NAME NETWORK DIRECTION PRIORITY ALLOW DENY DISABLED allow-all-subnet wsfcnet INGRESS 1000 all False allow-rdp wsfcnet INGRESS 1000 tcp:3389 False

Ativar o clustering de comutação por falha no Compute Engine

Para ativar o clustering de comutação por falha no agente do Compute Engine, tem de adicionar a flag enable-wsfc=true às definições da VM, especificando-a como metadados personalizados para a VM ou criando um ficheiro de configuração em cada VM, conforme descrito na documentação do Compute Engine.

Este tutorial define a flag como metadados personalizados quando as VMs são criadas, conforme descrito na secção seguinte. O tutorial também se baseia no comportamento predefinido de wsfc-addrs e wsfc-agent-port, pelo que não precisa de definir estes valores.

Criar os servidores

Em seguida, crie os 3 servidores. Use o comando gcloud no Cloud Shell.

Crie o primeiro servidor de nó de cluster

Crie uma nova instância do Compute Engine. Configure a instância da seguinte forma:

- Atribua um nome à instância

wsfc-1. - Defina o sinalizador

--zonepara uma zona conveniente perto de si. Por exemplo,us-central1-a. - Defina a flag

--machine-typecomon1-standard-2. - Defina a flag

--image-projectcomowindows-cloud. - Defina a flag

--image-familycomowindows-2016. - Defina a flag

--scopescomohttps://www.googleapis.com/auth/compute. - Defina a flag

--can-ip-forwardpara ativar o encaminhamento de IP. - Defina a flag

--private-network-ipcomo10.0.0.4. - Defina a rede como

wsfcnete a sub-rede comowsfcnetsub1. - Use o parâmetro

--metadatapara definirenable-wsfc=true.

Execute o seguinte comando, substituindo [YOUR_ZONE_1] pelo nome da sua primeira zona:

gcloud compute instances create wsfc-1 --zone [YOUR_ZONE_1] --machine-type n1-standard-2 --image-project windows-cloud --image-family windows-2016 --scopes https://www.googleapis.com/auth/compute --can-ip-forward --private-network-ip 10.0.0.4 --network wsfcnet --subnet wsfcnetsub1 --metadata enable-wsfc=true

Crie o segundo servidor de nó de cluster

Para o segundo servidor, siga os mesmos passos, exceto:

- Defina o nome da instância como:

wsfc-2. - Defina a flag

--zonepara uma zona diferente da que usou para o primeiro servidor. Por exemplo,us-central1-b. - Defina a flag

--private-network-ipcomo10.0.0.5.

Substitua [YOUR_ZONE_2] pelo nome da segunda zona:

gcloud compute instances create wsfc-2 --zone [YOUR_ZONE_2] --machine-type n1-standard-2 --image-project windows-cloud --image-family windows-2016 --scopes https://www.googleapis.com/auth/compute --can-ip-forward --private-network-ip 10.0.0.5 --network wsfcnet --subnet wsfcnetsub1 --metadata enable-wsfc=true

Crie o terceiro servidor para o Active Directory

Para o controlador de domínio, siga os mesmos passos, exceto:

- Defina o nome da instância como:

wsfc-dc. - Defina a flag

--zonepara uma zona diferente das zonas que usou para os outros servidores. Por exemplo,us-central1-c. - Defina a flag

--private-network-ipcomo10.0.0.6. - Omitir

--metadata enable-wsfc=true.

Substitua [YOUR_ZONE_3] pelo nome da sua zona:

gcloud compute instances create wsfc-dc --zone [YOUR_ZONE_3] --machine-type n1-standard-2 --image-project windows-cloud --image-family windows-2016 --scopes https://www.googleapis.com/auth/compute --can-ip-forward --private-network-ip 10.0.0.6 --network wsfcnet --subnet wsfcnetsub1

Veja as suas instâncias

Pode ver os detalhes sobre as instâncias que criou.

gcloud compute instances list

Vai ver um resultado semelhante ao seguinte:

NAME ZONE MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS wsfc-1 us-central1-a n1-standard-2 10.0.0.4 35.203.131.133 RUNNING wsfc-2 us-central1-b n1-standard-2 10.0.0.5 35.203.130.194 RUNNING wsfc-dc us-central1-c n1-standard-2 10.0.0.6 35.197.27.2 RUNNING

Estabelecer ligação às suas VMs

Para estabelecer ligação a uma VM baseada no Windows, tem de gerar primeiro uma palavra-passe para a VM. Em seguida, pode estabelecer ligação à VM através do RDP.

Gerar palavras-passe

Na Google Cloud consola, aceda à página Instâncias de VM.

Clique no nome da instância de VM para a qual precisa de uma nova palavra-passe.

Na página de detalhes da instância, clique no botão Definir palavra-passe do Windows. É gerada uma palavra-passe para si. Copie a palavra-passe e guarde-a num local seguro.

Estabelecer ligação através do RDP

A documentação do Compute Engine fornece detalhes sobre como estabelecer ligação às suas instâncias de VM do Windows através do RDP. Pode:

- Use um cliente existente.

- Adicione um plug-in RDP do Chrome ao navegador e, em seguida, ligue-se através daGoogle Cloud consola.

Sempre que este tutorial lhe indicar que deve estabelecer ligação a uma instância do Windows, use a sua ligação RDP preferencial.

Configurar rede do Windows

Os endereços IP internos que atribuiu quando criou as VMs são estáticos. Para garantir que o Windows trata os endereços IP como estáticos, tem de adicioná-los, juntamente com os endereços IP do gateway predefinido e do servidor DNS, à configuração de rede do Windows Server.

Use o RDP para se ligar a wsfc-1, wsfc-2 e wsfc-dc,

e repita os seguintes passos para cada instância:

- No Gestor do servidor, no painel do lado esquerdo, selecione Servidor local.

- Na entrada Ethernet do painel Propriedades, clique em Endereço IPv4 atribuído por DHCP, IPv6 ativado.

- Clique com o botão direito do rato em Ethernet e selecione Propriedades.

- Clique duas vezes em Protocolo de Internet, versão 4 (TCP/IPv4).

- Selecione Usar o seguinte endereço IP.

Introduza o endereço IP interno que atribuiu à VM quando a criou.

- Para

wsfc-1, introduza "10.0.0.4". - Para

wsfc-2, introduza "10.0.0.5". - Para

wsfc-dc, introduza "10.0.0.6".

- Para

Para Máscara de sub-rede, introduza "255.255.0.0".

Para Gateway predefinido, introduza

10.0.0.1, o endereço IP que foi reservado automaticamente para o gateway predefinido quando criou a sub-redewsfcnetsub1.O endereço IP do gateway predefinido é sempre o segundo endereço no intervalo de IP principal de uma sub-rede. Consulte o artigo Endereços não utilizáveis em intervalos de sub-redes IPv4.

Apenas para

wsfc-1ewsfc-2:Clique em Usar os seguintes endereços de servidor DNS.

Para o Servidor DNS preferencial, introduza "10.0.0.6".

Feche todas as caixas de diálogo.

Perde a conetividade RDP porque estas alterações repõem o adaptador de rede virtual para a instância de VM.

Feche a sessão RDP e, em seguida, volte a estabelecer ligação à instância. Se uma caixa de diálogo do passo anterior ainda estiver aberta, feche-a.

Na secção de propriedades do servidor local, verifique se a definição de Ethernet reflete o endereço IP do servidor local (

10.0.0.4,10.0.0.5,ou10.0.0.6). Se não funcionar, reabra a caixa de diálogo Internet Protocol Version 4 (TCP/IPv4) e atualize a definição.

Esta é uma boa altura para tirar instantâneos de wsfc-1 e wsfc-2.

Configurar o Active Directory

Agora, configure o controlador de domínio.

- Use o RDP para estabelecer ligação ao servidor denominado

wsfc-dc. - Usando a app de computador de gestão do Windows, defina uma palavra-passe para a conta de administrador local.

- Ative a conta de administrador local.

Siga os passos nas instruções da Microsoft abaixo para configurar o controlador de domínio, com estas notas adicionais. Pode usar os valores predefinidos para a maioria das definições.

- Selecione a caixa de verificação da função Servidor DNS. Este passo não está especificado nas instruções.

- Selecione a caixa de verificação Reiniciar automaticamente o servidor de destino se necessário.

- Promova o servidor de ficheiros a controlador de domínio.

- Durante o passo Adicionar uma nova floresta, atribua o nome "WSFC.TEST" ao seu domínio.

- Defina o nome do domínio NetBIOS como "WSFC" (o predefinido).

Esta é uma boa altura para fazer um instantâneo de wsfc-dc.

Crie a conta de utilizador do domínio

O reinício do wsfc-dc pode demorar algum tempo. Antes de associar servidores ao domínio, use o RDP para iniciar sessão no wsfc-dc e validar se o controlador de domínio está em execução.

Precisa de um utilizador do domínio com privilégios de administrador para os servidores do cluster. Siga estes passos:

- No controlador de domínio (

wsfc-dc), clique em Iniciar e, de seguida, escreva dsa para encontrar e abrir a app Utilizadores e computadores do Active Directory. - Clique com o botão direito do rato em WSFC.TEST, aponte para Novo e, de seguida, clique em Utilizador.

- Para o Nome completo e o Nome de início de sessão do utilizador, introduza

cluster-admin. - Clicar em Seguinte.

- Introduza e confirme uma palavra-passe para o utilizador. Selecione as opções de palavra-passe na caixa de diálogo. Por exemplo, pode definir que a palavra-passe nunca expire.

- Confirme as definições e, de seguida, clique em Concluir.

Definir

cluster-admincomo administrador emwsfc-dc:- Clique com o botão direito do rato em

cluster-admine selecione Adicionar a um grupo. - Escreva Administradores e clique em OK.

- Clique com o botão direito do rato em

Este tutorial usa a conta WSFC.TEST\cluster-admin como uma conta de administrador

sempre que tal conta for necessária. Num sistema de produção, siga as suas práticas de segurança habituais para atribuir contas e autorizações. Para mais

informações, consulte o artigo

Vista geral das contas do Active Directory necessárias para um cluster de failover.

Associe os servidores ao domínio

Adicione os dois servidores de nó do cluster ao domínio WSFC.TEST. Execute os seguintes passos em cada servidor de nó de cluster (wsfc-1 e wsfc-2):

- Em Server Manager > Local Server, no painel Properties, clique em WORKGROUP.

- Clique em Alterar.

- Selecione Domínio e, de seguida, introduza "WSFC.TEST".

- Clique em OK.

- Indique as credenciais para

WSFC.TEST\cluster-adminpara aderir ao domínio. - Clique em OK.

- Feche as caixas de diálogo e siga as instruções para reiniciar o servidor.

No Gestor de servidores, torne

cluster-adminadministrador emwsfc-1ewsfc-2. Em alternativa, pode gerir os privilégios administrativos através de uma política de grupo.- No menu Ferramentas, selecione Gestão do computador > Utilizadores e grupos locais > Grupos > Administradores e, de seguida, clique em Adicionar.

- Introduza "cluster-admin" e clique em Verificar nomes.

- Clique em OK.

Este é um bom ponto para tirar instantâneos de todas as três VMs.

Configurar clustering de comutação por falha

Reserve um endereço IP para o cluster no Compute Engine

Quando cria o cluster de comutação por falha, atribui um endereço IP para criar um ponto de acesso administrativo. Num ambiente de produção, pode usar um endereço IP de uma sub-rede separada. No entanto, neste tutorial, reserva um endereço IP da sub-rede que já criou. A reserva do endereço IP evita conflitos com outras atribuições de IP.

Abra um terminal numa VM anfitriã ou abra o Cloud Shell.

Reserve um endereço IP. Para este tutorial, use

10.0.0.8:gcloud compute addresses create cluster-access-point --region [YOUR_REGION] --subnet wsfcnetsub1 --addresses 10.0.0.8

Para confirmar a reserva do endereço IP:

gcloud compute addresses list

Crie o cluster

Para criar e configurar o cluster de comutação por falha:

- Use o RDP para ligar

wsfc-1ewsfc-2. Siga os passos nas instruções da Microsoft abaixo, com estas notas adicionais:

- Instale a funcionalidade de clustering de failover no

wsfc-1e nowsfc-2. Não instale a funcionalidade de clustering de failover nowsfc-dc. - Execute a app Gestor de cluster de comutação por falha como utilizador do domínio

WSFC.TEST\cluster-admin. Caso contrário, pode ter problemas de autorizações. É uma boa ideia executar sempre o Gestor de clusters de failover desta forma ou ligar-se a um servidor comocluster-adminpara garantir que tem as autorizações necessárias. - Adicione

wsfc-1ewsfc-2ao cluster como nós. Ao validar a configuração:

- Na página Opções de teste, selecione Executar apenas os testes que selecionar e, de seguida, clique em Seguinte.

Na página Seleção de testes, desmarque a opção Armazenamento, uma vez que a opção Armazenamento falha quando executada no Compute Engine (tal como aconteceria com servidores físicos autónomos separados).

Seguem-se alguns problemas comuns que pode encontrar durante a validação de clusters:

- Apenas uma interface de rede entre réplicas. Pode ignorar esta opção, uma vez que não se aplica a uma configuração baseada na nuvem.

- As atualizações do Windows não são iguais em ambas as réplicas. Se configurou as suas instâncias do Windows para aplicar atualizações automaticamente, um dos nós pode ter aplicado atualizações que o outro ainda não transferiu. Deve manter os servidores com configurações idênticas.

- Reinício pendente. Fez alterações a um dos servidores e é necessário reiniciar para as aplicar. Não ignore este.

- Nem todos os servidores têm a mesma função de domínio. Pode ignorar esta.

- Os servidores não estão todos na mesma unidade organizacional (UO). Este tutorial não usa nenhuma UO, mas, num sistema de produção, considere colocar o cluster na sua própria UO. As instruções da Microsoft descrevem esta prática recomendada.

- Foram encontrados controladores não assinados. Pode ignorar esta.

Na página Resumo, pode selecionar Criar o cluster agora com os nós validados para continuar a criar o cluster, em vez de fechar o assistente e reabri-lo.

No assistente de criação de clusters, na página Ponto de acesso:

- Dê o nome "testcluster" ao cluster.

- No campo Endereço, introduza o endereço IP que reservou anteriormente,

10.0.0.8.

- Instale a funcionalidade de clustering de failover no

Adicione o administrador do cluster

Adicionar uma conta de domínio como administrador do cluster permite-lhe

realizar ações no cluster a partir de ferramentas como o Windows PowerShell. Adicione a conta de domínio cluster-admin como administrador do cluster.

- No nó do cluster que aloja os recursos do cluster, no Gestor de clusters de failover, selecione o cluster no painel do lado esquerdo e, de seguida, clique em Propriedades no painel do lado direito.

- Selecione o separador Permissões do cluster.

- Clique em Adicionar e, de seguida, adicione

cluster-admin. - Com

cluster-adminselecionado na lista de nomes de grupos ou utilizadores, selecione Controlo total no painel Autorizações. - Clique em Aplicar e OK.

Este é um bom ponto para tirar instantâneos.

Criar o testemunho de partilha de ficheiros

Tem um cluster de comutação por falha de dois nós, mas o cluster usa um mecanismo de votação para decidir que nó deve estar ativo. Para alcançar um quórum, pode adicionar um monitor de partilha de ficheiros.

Este tutorial adiciona simplesmente uma pasta partilhada ao servidor do controlador de domínio. Se este servidor ficar offline ao mesmo tempo que um dos nós do cluster está a ser reiniciado, todo o cluster pode deixar de funcionar porque o servidor restante não pode votar sozinho. Para este tutorial, partimos do princípio de que as funcionalidades de infraestrutura da GCP, como a migração em direto e o reinício automático, oferecem fiabilidade suficiente para manter a pasta partilhada ativa.

Se quiser criar um testemunho de partilha de ficheiros de maior disponibilidade, tem as seguintes opções:

- Use um cluster de servidores Windows para fornecer a partilha através do Storage Spaces Direct. Esta funcionalidade do Windows Server 2016 pode fornecer uma partilha altamente disponível para a testemunha de quorum. Por exemplo, pode criar um cluster para o controlador de domínio do Active Directory para fornecer serviços de domínio altamente disponíveis e fornecer o testemunho de partilha de ficheiros em simultâneo.

- Use software de replicação de dados, como o SIOS Datakeeper, com o clustering de servidores de failover do Windows para replicação síncrona ou assíncrona.

Siga estes passos para criar a partilha de ficheiros para a testemunha:

- Ligue-se a

wsfc-dc. Este servidor aloja a partilha de ficheiros. - No Explorador, procure a unidade

C. - Na barra de título, clique no botão Nova pasta.

- Atribua o nome

sharesà nova pasta. - Clique duas vezes na pasta

sharespara a abrir. - Adicione uma nova pasta e atribua-lhe o nome

clusterwitness-testcluster.

Configure a partilha para o testemunho de partilha de ficheiros

Tem de definir autorizações na pasta de testemunho de partilha de ficheiros para permitir que o cluster a use.

- No Explorador, clique com o botão direito do rato na pasta

clusterwitness-testclustere selecione Propriedades. - No separador Partilhar, clique em Partilha avançada.

- Selecione Partilhar esta pasta.

- Clique em Autorizações e, de seguida, em Adicionar.

- Clique em Tipos de objetos, selecione Computadores e, de seguida, clique em OK.

- Adicione a conta de máquina

testcluster$. - Conceda autorizações de Controlo total a

testcluster$. - Clique em Aplicar e, de seguida, feche todas as caixas de diálogo.

Adicione a testemunha de partilha de ficheiros ao cluster de replicação de recurso

Agora, configure o cluster de comutação por falha para usar o teste de partilha de ficheiros como um voto de quorum.

- No computador que aloja os recursos do cluster (

wsfc-1), abra o Gestor de clusters de failover. - No painel do lado esquerdo, clique com o botão direito do rato no nome do cluster (testcluster.WSFC.TEST), aponte para Mais ações e, de seguida, clique em Configurar definições de quorum do cluster.

- No painel Selecionar opção de configuração do quórum, escolha Selecionar testemunha do quórum.

- No painel Selecionar testemunha de quorum, escolha Configurar uma testemunha de partilha de ficheiros.

- Para o Caminho de partilha de ficheiros, introduza o caminho para a pasta partilhada, como

\\wsfc-dc\clusterwitness-testcluster. - Confirme as definições e, de seguida, clique em Concluir.

Testar o cluster de comutação por falha

O cluster de failover do Windows Server já deve estar a funcionar. Pode testar a movimentação manual de recursos do cluster entre as suas instâncias. Ainda não terminou, mas este é um bom ponto de verificação para validar se tudo o que fez até agora está a funcionar.

- No

wsfc-1, tome nota do nome do servidor anfitrião atual no Gestor de clusters de comutação por falha. - Execute o Windows PowerShell como

cluster-admin. No PowerShell, execute o seguinte comando para alterar o servidor anfitrião atual:

Move-ClusterGroup -Name "Cluster Group"

Deve ver o nome do servidor anfitrião atual mudar para a outra VM.

Se isto não funcionar, reveja os passos anteriores e verifique se se esqueceu de algo. O problema mais comum é uma regra de firewall em falta que está a bloquear o acesso na rede. Consulte a secção Resolução de problemas para ver mais problemas a verificar.

Caso contrário, já pode avançar para a configuração do equilibrador de carga interno, que é necessário para encaminhar o tráfego de rede para o servidor anfitrião atual no cluster.

Esta é uma boa altura para tirar instantâneos.

Adicionar uma função ao cluster de comutação por falha

No clustering de failover do Windows, as funções alojam cargas de trabalho em cluster. Pode usar uma função para especificar no cluster o endereço IP que a sua aplicação usa. Para este tutorial, adiciona uma função para a carga de trabalho de teste, que é o servidor Web dos Internet Information Services (IIS), e atribui um endereço IP à função.

Reserve um endereço IP para a função no Compute Engine

Para evitar conflitos de endereços IP na sua sub-rede no Compute Engine, reserve o endereço IP para a função.

Abra um terminal numa VM anfitriã ou abra o Cloud Shell.

Reserve um endereço IP. Para este tutorial, use

10.0.0.9:gcloud compute addresses create load-balancer-ip --region [YOUR_REGION] --subnet wsfcnetsub1 --addresses 10.0.0.9

Para confirmar a reserva do endereço IP:

gcloud compute addresses list

Adicione a função

Siga estes passos:

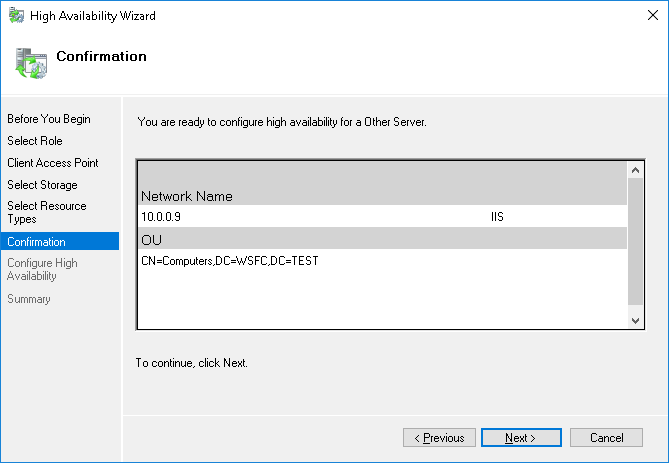

- No Gestor de clusters de failover, no painel Ações, selecione Configurar função.

- Na página Selecionar função, selecione Outro servidor.

- Na página Ponto de acesso do cliente, introduza o nome

IIS. - Definir a morada para

10.0.0.9. - Ignore as opções Selecionar armazenamento e Selecionar tipos de recursos.

- Confirme as definições e, de seguida, clique em Concluir.

Criar o balanceador de carga interno

Crie e configure o equilibrador de carga interno, que é necessário para encaminhar o tráfego de rede para o nó anfitrião do cluster ativo. Vai usar a Google Cloud consola, porque a interface do utilizador dá-lhe uma boa perspetiva de como o equilíbrio de carga interno está organizado.

Também cria um grupo de instâncias do Compute Engine para cada zona no cluster, que o equilibrador de carga usa para gerir os nós do cluster.

Crie os grupos de instâncias

Crie um grupo de instâncias em cada zona que contenha um nó do cluster e, em seguida, adicione cada nó ao grupo de instâncias na respetiva zona.

Não adicione o controlador de domínio wsfc-dc a um grupo de instâncias.

Crie um grupo de instâncias para cada zona no cluster, substituindo

[ZONE_1]pelo nome da primeira zona e[ZONE_2]pelo nome da segunda:gcloud compute instance-groups unmanaged create wsfc-group-1 --zone=[ZONE_1]

gcloud compute instance-groups unmanaged create wsfc-group-2 --zone=[ZONE_2]

Adicione o servidor em cada zona ao grupo de instâncias dessa zona:

gcloud compute instance-groups unmanaged add-instances wsfc-group-1 --instances wsfc-1 --zone [ZONE_1]

gcloud compute instance-groups unmanaged add-instances wsfc-group-2 --instances wsfc-2 --zone [ZONE_2]

Confirme que os grupos de instâncias foram criados e que cada grupo contém uma instância:

gcloud compute instance-groups unmanaged list

NAME ZONE NETWORK NETWORK_PROJECT MANAGED INSTANCES wsfc-group-1 us-central1-a wsfcnet exampleproject No 1 wsfc-group-2 us-central1-b wsfcnet exampleproject No 1

Crie o balanceador de carga

Inicie a configuração

Na Google Cloud consola, aceda à página Equilíbrio de carga.

- Clique em Criar equilibrador de carga.

- Para Tipo de balanceador de carga, selecione Balanceador de carga de rede (TCP/UDP/SSL) e clique em Seguinte.

- Para Proxy ou passagem, selecione Passagem do balanceador de carga e clique em Seguinte.

- Para Público ou interno, selecione Interno e clique em Seguinte.

- Clique em Configurar.

Configuração básica

- Para Nome, introduza "wsfc-lb".

- Selecione a sua região atual.

- Selecione

wsfcnetpara Rede.

Configure o back-end

Lembre-se de que o balanceador de carga interno do GCP usa uma verificação de estado periódica para determinar o nó ativo. A verificação de estado envia pings para o agente anfitrião do cluster do Compute Engine que está a ser executado no nó do cluster ativo. A carga útil da verificação de estado é o endereço IP da aplicação, que é representado pela função agrupada. O agente responde com um valor de 1 se o nó estiver ativo ou 0 se não estiver.

- Clique em Configuração de back-end.

- Em Back-ends, adicione cada grupo de instâncias que criou selecionando o respetivo nome e clicando em Concluído.

Crie uma verificação de funcionamento.

- Em Nome, introduza "wsfc-hc".

- Aceite a definição Protocolo predefinida de TCP e altere a Porta para "59998" para respostas do agente anfitrião do cluster.

- Para Pedido, introduza "10.0.0.9".

- Para Resposta, introduza "1".

- Para Intervalo de verificação, introduza "2".

- Para Limite de tempo, introduza "1".

- Clique em Guardar e continuar.

Configure a interface

A configuração do front-end cria uma regra de encaminhamento que define como o balanceador de carga processa os pedidos recebidos. Para este tutorial, para simplificar, vai testar o sistema fazendo pedidos entre as VMs na sub-rede.

No seu sistema de produção, provavelmente, vai querer abrir o sistema ao tráfego externo, como o tráfego da Internet. Para o fazer, pode criar um anfitrião bastion que aceite tráfego externo e o encaminhe para a sua rede interna. A utilização de um anfitrião de bastião não é abordada neste tutorial.

- No painel central, clique em Configuração do front-end.

- Para Nome, introduza "wsfc-lb-fe".

- Selecione a sua sub-rede (

wsfcnetsub1). - Para IP interno, selecione load-balancer-ip (10.0.0.9). Este é o mesmo endereço IP que definiu para a função.

- Para Portas, introduza "80".

- Clique em Concluído.

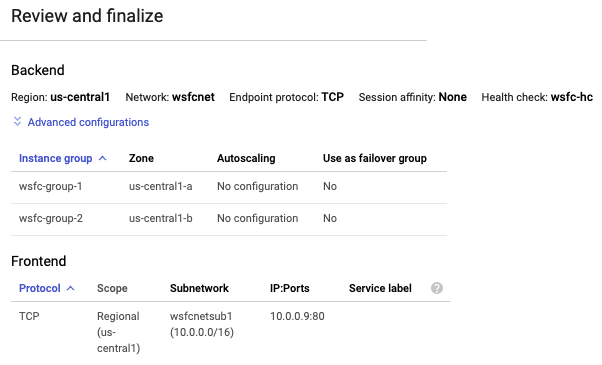

Reveja e finalize

- Para ver um resumo das definições do equilibrador de carga interno, no painel central, clique em Rever e finalizar. O resumo aparece no painel à direita.

Clique em Criar. A criação do balanceador de carga demora alguns instantes.

Crie regras de firewall para a verificação de funcionamento

Pode ter reparado que a consola lhe enviou uma notificação a indicar que o sistema de verificação de funcionamento requer uma regra de firewall para permitir que as verificações de funcionamento alcancem os respetivos destinos. Google Cloud Nesta secção, configura a regra de firewall.

Na Google Cloud consola, aceda ao Cloud Shell.

Execute o seguinte comando para criar a regra de firewall:

gcloud compute firewall-rules create allow-health-check --network wsfcnet --source-ranges 130.211.0.0/22,35.191.0.0/16 --allow tcp:59998

Abra a Firewall do Windows

Em cada nó do cluster, wsfc-1 e wsfc-2, crie uma regra de firewall na firewall do Windows para permitir que o equilibrador de carga aceda a cada sistema Windows.

Abra a app Firewall do Windows com Segurança Avançada.

No painel de navegação do lado esquerdo, selecione Regras de entrada.

No painel de navegação do lado direito, selecione Nova regra.

No painel Tipo de regra, selecione Personalizada como o tipo de regra e clique em Seguinte.

No painel Programa, aceite a predefinição e clique em Seguinte.

No painel Protocolo e portas:

- No campo Tipo de protocolo:, selecione TCP.

- No campo Porta local:, selecione Portas específicas e introduza

59998.

No painel Âmbito, em A que endereços IP remotos se aplica esta regra:

- Selecione Estes endereços IP:.

Adicione cada um dos seguintes endereços IP ao campo Este endereço IP ou sub-rede clicando em Adicionar:

130.211.0.0/2235.191.0.0/16

Clicar em Seguinte.

No painel Ação, aceite Permitir a ligação e clique em Seguinte.

No painel Perfil, aceite as predefinições e clique em Seguinte.

Especifique um nome para a regra de firewall e clique em Concluir.

Validar o balanceador de carga

Depois de o balanceador de carga interno estar em execução, pode inspecionar o respetivo estado para validar se consegue encontrar uma instância em bom estado e, em seguida, testar novamente a comutação por falha.

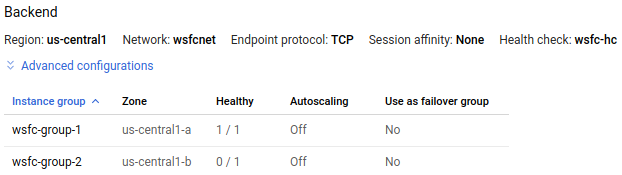

Na Google Cloud consola, aceda à página Equilíbrio de carga.

Clique no nome do balanceador de carga (

wsfc-lb).Na secção Backend do resumo, deve ver os grupos de instâncias listados.

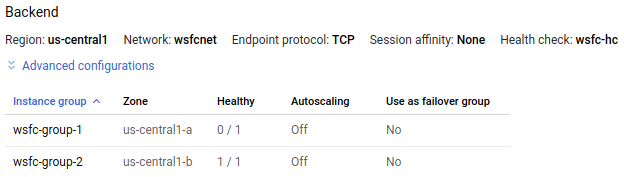

Na imagem seguinte da página de detalhes do balanceador de carga, o grupo de instâncias

wsfc-group-1contém o nó ativo, conforme indicado por 1 / 1 na coluna Em bom estado.wsfc-lbO grupo de instânciaswsfc-group-2contém o nó inativo, conforme indicado por 0 / 1.

Se ambos os grupos de instâncias mostrarem 0 / 1, o equilibrador de carga ainda pode estar a sincronizar com os nós. Por vezes, tem de realizar, pelo menos, uma ação de comutação por falha para que o equilibrador de carga encontre o endereço IP.

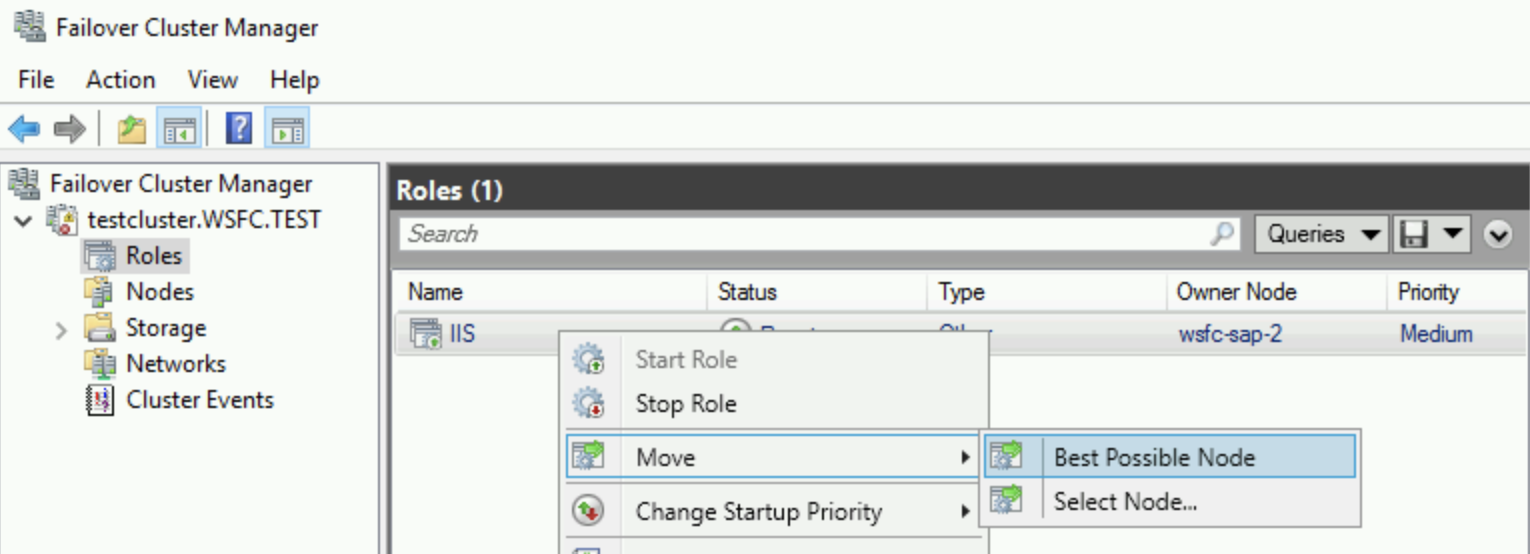

No Gestor de clusters de comutação por falha, expanda o nome do cluster e clique em Funções. Na coluna Nó proprietário, tome nota do nome do servidor para a função IIS.

Inicie uma comutação por falha clicando com o botão direito do rato na função IIS e selecionando Mover > Melhor nó possível. Esta ação move a função para o outro nó, conforme mostrado na coluna Nó proprietário.

Aguarde até que o Estado apresente Em execução.

Regresse à página Detalhes do equilibrador de carga, clique em Atualizar e verifique se os valores 1 / 1 e 0 / 1 na coluna Em bom estado mudaram os grupos de instâncias.

gcloud compute backend-services get-health wsfc-lb --region=[REGION]

O resultado tem o seguinte aspeto:

backend: https://compute.googleapis.com/compute/v1/projects/exampleproject/zones/us-central1-a/instanceGroups/wsfc-group-1

status:

healthStatus:

- healthState: HEALTHY

instance: https://compute.googleapis.com/compute/v1/projects/exampleproject/zones/us-central1-a/instances/wsfc-1

ipAddress: 10.0.0.4

port: 80

kind: compute#backendServiceGroupHealth

---

backend: https://compute.googleapis.com/compute/v1/projects/exampleproject/zones/us-central1-b/instanceGroups/wsfc-group-2

status:

healthStatus:

- healthState: UNHEALTHY

instance: https://compute.googleapis.com/compute/v1/projects/exampleproject/zones/us-central1-b/instances/wsfc-2

ipAddress: 10.0.0.5

port: 80

kind: compute#backendServiceGroupHealthInstalar a sua aplicação

Agora que tem um cluster, pode configurar a sua aplicação em cada nó e configurá-la para ser executada num ambiente de cluster.

Para este tutorial, tem de configurar algo que possa demonstrar que o cluster está realmente a funcionar com o equilibrador de carga interno. Configure o IIS em cada VM para publicar uma página Web simples.

Não está a configurar o IIS para HA no cluster. Está a criar instâncias do IIS separadas que publicam cada uma uma página Web diferente. Após uma comutação por falha, o servidor Web publica o seu próprio conteúdo e não conteúdo partilhado.

A configuração da sua aplicação ou IIS para HA está fora do âmbito deste tutorial.

Configure o IIS

Em cada nó do cluster, instale o IIS.

- Na página Selecionar serviços de funções, certifique-se de que a opção Documento predefinido está selecionada em Funcionalidades HTTP comuns.

- Na página Confirmação, selecione a caixa de verificação que permite o reinício automático do servidor de destino.

Valide se cada servidor Web está a funcionar.

- Use o RDP para estabelecer ligação à VM denominada

wsfc-dc. - No Gestor do servidor, clique em Servidor local no painel de navegação do lado esquerdo da janela.

- Na secção Propriedades na parte superior, desative a Configuração de segurança melhorada do IE.

- Abra o Internet Explorer.

Navegue para o endereço IP de cada servidor:

http://10.0.0.4/

http://10.0.0.5/

- Use o RDP para estabelecer ligação à VM denominada

Em cada caso, vê a página Boas-vindas, que é a página Web do IIS predefinida.

Edite as páginas Web predefinidas

Altere cada página Web predefinida para poder ver facilmente que servidor está atualmente a apresentar a página.

- Use o RDP para estabelecer ligação à VM denominada

wsfc-1. - Execute o Bloco de notas como administrador.

- Abra o ficheiro

C:\inetpub\wwwroot\iisstart.htmno Bloco de notas. Lembre-se de procurar Todos os ficheiros e não apenas ficheiros de texto. No elemento

<title>, altere o texto para o nome do servidor atual. Por exemplo:<title>wsfc-1</title>Guarde o ficheiro HTML.

Repita estes passos para

wsfc-2, definindo o elemento<title>comowsfc-2.

Agora, quando visualiza uma página Web publicada a partir de um destes servidores, o nome do servidor aparece como o título no separador do Internet Explorer.

Teste a comutação por falha

- Use o RDP para estabelecer ligação à VM denominada

wsfc-dc. - Abra o Internet Explorer.

Navegue para o endereço IP da função de balanceador de carga:

http://10.0.0.9/É apresentada a página Boas-vindas com o nome do servidor atual apresentado no título do separador.

Pare o servidor atual para simular uma falha. No Cloud Shell, execute o seguinte comando, substituindo

[INSTANCE_NAME]pelo nome do servidor atual que viu no passo anterior, comowsfc-1:gcloud compute instances stop [INSTANCE_NAME] --zone=[ACTIVE_ZONE]Mude para a ligação RDP a

wsfc-dc.O equilibrador de carga pode demorar alguns momentos a detetar a mudança e a redirecionar o tráfego.

Após cerca de 30 segundos, atualize a página no Internet Explorer.

O nome do novo nó ativo é apresentado no título do separador. Por exemplo, se começou com

wsfc-1ativo, agora vêwsfc-2no título. Se não vir a alteração imediatamente ou vir um erro de página não encontrada, atualize o navegador novamente.

Parabéns! Agora, tem um cluster de comutação por falha do Windows Server 2016 em funcionamento no GCP.

Resolução de problemas

Seguem-se alguns problemas comuns que pode verificar se as coisas não estiverem a funcionar.

As regras de firewall da GCP bloqueiam a verificação de estado

Se a verificação de estado não estiver a funcionar, verifique novamente se tem uma regra de firewall para ativar o tráfego de entrada dos endereços IP que o sistema de verificação de estado usa: 130.211.0.0/22e 35.191.0.0/16.

A firewall do Windows bloqueia a verificação de funcionamento

Certifique-se de que a porta 59998 está aberta na Firewall do Windows em cada nó do cluster. Consulte o artigo Abra a Firewall do Windows.

Agrupe nós através do DHCP

É importante que cada VM no cluster tenha um endereço IP estático. Se uma VM estiver configurada para usar DHCP no Windows, altere as definições de rede no Windows para fazer com que o endereço IPv4 corresponda ao endereço IP da VM, conforme mostrado na Google Cloud consola. Defina também o endereço IP do gateway para corresponder ao endereço do gateway da sub-rede na VPC do GCP.

Etiquetas de rede da GCP em regras de firewall

Se usar etiquetas de rede nas regras da firewall, certifique-se de que as etiquetas corretas estão definidas em todas as instâncias de VM. Este tutorial não usa etiquetas, mas se as tiver definido por algum outro motivo, têm de ser usadas de forma consistente.