Questo documento mostra come configurare il provisioning di utenti e gruppi tra Active Directory e il tuo account Cloud Identity o Google Workspace utilizzando Google Cloud Directory Sync (GCDS).

Per seguire questa guida, devi disporre di un utente Active Directory autorizzato a gestire utenti e gruppi in Active Directory. Inoltre, se non hai ancora un account Cloud Identity o Google Workspace, devi disporre dell'accesso amministrativo alla zona DNS per verificare i domini. Se hai già un account Cloud Identity o Google Workspace, assicurati che il tuo utente disponga dei privilegi di super amministratore.

Obiettivi

- Installa GCDS e connettilo ad Active Directory e a Cloud Identity o Google Workspace.

- Configura GCDS per eseguire il provisioning di utenti e, facoltativamente, gruppi in Google Cloud.

- Configura un'attività pianificata per il provisioning continuo.

Costi

Se utilizzi la versione gratuita di Cloud Identity, seguendo questa guida non utilizzerai componenti Google Cloud fatturabili.

Prima di iniziare

- Assicurati di comprendere come la gestione delle identità di Active Directory può essere estesa a Google Cloud.

Decidi come mappare identità, gruppi e domini. In particolare, assicurati di aver risposto alle seguenti domande:

- Quale dominio DNS prevedi di utilizzare come dominio principale per Cloud Identity o Google Workspace? Quali domini DNS aggiuntivi prevedi di utilizzare come domini secondari?

- Devi utilizzare la sostituzione del dominio?

- Intendi utilizzare l'indirizzo email (

mail) o il nome principale utente (userPrincipalName) come identificatori comuni per gli utenti? - Hai intenzione di eseguire il provisioning dei gruppi e, in caso affermativo, intendi

utilizzare il nome comune (

cn) o l'indirizzo email (mail) come identificatori comuni per i gruppi?

Per indicazioni su come prendere queste decisioni, consulta il documento di panoramica sull'estensione di Identity and Access Management di Active Directory a Google Cloud.

Prima di connettere Active Directory di produzione a Google Cloud, valuta la possibilità di utilizzare un ambiente di test di Active Directory per configurare e testare il provisioning degli utenti.

Registrati a Cloud Identity se non hai ancora un account e aggiungi ulteriori domini DNS se necessario.

Se utilizzi la versione gratuita di Cloud Identity e intendi eseguire il provisioning di più di 50 utenti, richiedi un aumento del numero totale di utenti di Cloud Identity Free tramite il tuo contatto di assistenza.

Se sospetti che uno dei domini che prevedi di utilizzare per Cloud Identity possa essere stato utilizzato dai dipendenti per registrare account consumer, valuta la possibilità di eseguire prima la migrazione di questi account utente. Per maggiori dettagli, vedi Valutazione degli account utente esistenti.

Pianificare il deployment di GCDS

Le sezioni seguenti descrivono come pianificare l'implementazione di GCDS.

Decidi dove eseguire il deployment di GCDS

GCDS può eseguire il provisioning di utenti e gruppi da una directory LDAP a Cloud Identity o Google Workspace. Fungendo da intermediario tra il server LDAP e Cloud Identity o Google Workspace, GCDS esegue query nella directory LDAP per recuperare le informazioni necessarie dalla directory e utilizza l'API Directory per aggiungere, modificare o eliminare utenti nel tuo account Cloud Identity o Google Workspace.

Poiché Active Directory Domain Services si basa su LDAP, GCDS è ideale per implementare il provisioning degli utenti tra Active Directory e Cloud Identity o Google Workspace.

Quando colleghi un'infrastruttura Active Directory on-premise a Google Cloud, puoi eseguire GCDS on-premise o su una macchina virtuale Compute Engine in Google Cloud. Nella maggior parte dei casi, è meglio eseguire GCDS on-premise:

- Poiché le informazioni gestite da Active Directory includono informazioni che consentono l'identificazione personale e sono generalmente considerate sensibili, potresti non voler che Active Directory sia accessibile dall'esterno della rete locale.

- Per impostazione predefinita, Active Directory utilizza LDAP non criptato. Se accedi ad Active Directory da remoto da Google Cloud, devi utilizzare la comunicazione criptata. Sebbene sia possibile criptare la connessione utilizzando LDAPS (LDAP+SSL) o Cloud VPN.

- La comunicazione da GCDS a Cloud Identity o Google Workspace viene eseguita tramite HTTPS e richiede modifiche minime o nulle alla configurazione del firewall.

Puoi eseguire GCDS su Windows o Linux. Sebbene sia possibile eseguire il deployment di GCDS sul domain controller, è consigliabile eseguirlo su un computer separato. Questa macchina deve soddisfare i requisiti di sistema e avere accesso LDAP ad Active Directory. Sebbene non sia un prerequisito per l'aggiunta del computer al dominio o l'esecuzione di Windows, questa guida presuppone che Cloud Directory Sync venga eseguito su un computer Windows aggiunto al dominio.

Per facilitare la configurazione del provisioning, GCDS include un'interfaccia utente grafica (GUI) chiamata Configuration Manager. Se il server su cui intendi eseguire GCDS ha un'esperienza desktop, puoi eseguire Configuration Manager sul server stesso. In caso contrario, devi eseguire Configuration Manager in locale e poi copiare il file di configurazione risultante sul server, dove puoi utilizzarlo per eseguire GCDS. Questa guida presuppone che tu esegua Configuration Manager su un server con una GUI.

Decidere da dove recuperare i dati

GCDS utilizza LDAP per interagire con Active Directory e recuperare informazioni su utenti e gruppi. Per rendere possibile questa interazione, GCDS richiede di fornire un nome host e una porta nella configurazione. In un piccolo ambiente Active Directory che esegue un solo server di catalogo globale (GC), fornire un nome host e una porta non è un problema perché puoi indirizzare GCDS direttamente al server di catalogo globale.

In un ambiente più complesso che esegue server GC ridondanti, indirizzare GCDS a un singolo server non utilizza la ridondanza ed è quindi non ideale. Sebbene sia possibile configurare un load balancer che distribuisca le query LDAP su più server GC e tenga traccia dei server che potrebbero non essere temporaneamente disponibili, è preferibile utilizzare il meccanismo DC Locator per individuare i server in modo dinamico.

Per impostazione predefinita, GCDS richiede di specificare esplicitamente l'endpoint di un server LDAP e non supporta l'utilizzo del meccanismo di individuazione del controller di dominio. In questa guida, integri GCDS con un piccolo script PowerShell che attiva il meccanismo di ricerca del controller di dominio in modo da non dover configurare staticamente gli endpoint dei server del catalogo globale.

Prepara il tuo account Cloud Identity o Google Workspace

Questa sezione descrive come creare un utente per GCDS. Per consentire a GCDS di interagire con l'API Directory e l'API Domain Shared Contacts di Cloud Identity e Google Workspace, l'applicazione ha bisogno di un account utente con privilegi amministrativi.

Al momento della registrazione a Cloud Identity o Google Workspace, hai già creato un utente super amministratore. Sebbene tu possa utilizzare questo utente per GCDS, è preferibile creare un utente separato utilizzato esclusivamente da Cloud Directory Sync:

- Apri la Console di amministrazione e accedi utilizzando l'utente super amministratore che hai creato durante la registrazione a Cloud Identity o Google Workspace.

Creare un utente. Per istruzioni dettagliate, vedi Aggiungere un account per un nuovo utente o Aggiungere un account per più utenti (beta).

Quando crei l'account utente, fornisci un nome e un indirizzo email appropriati, ad esempio:

- Nome:

Google Cloud - Cognome:

Directory Sync - Email principale:

cloud-directory-sync

Mantieni il dominio principale nell'indirizzo email, anche se il dominio non corrisponde alla foresta da cui esegui il provisioning.

- Nome:

Configurare una password:

- Se l'opzione per la password è disponibile nella pagina, assicurati che l'opzione Genera automaticamente una nuova password non sia selezionata, quindi inserisci una password. Assicurati che l'opzione Richiedi di cambiare la password all'accesso successivo non sia selezionata.

- Se l'opzione per la password non è disponibile nella pagina, salva il nuovo account utente e poi reimposta la password dell'utente.

Per consentire a GCDS di creare, elencare ed eliminare account utente e gruppi, l'utente ha bisogno di privilegi aggiuntivi. Inoltre, è consigliabile esentare l'utente dal Single Sign-On, altrimenti potresti non essere in grado di riautorizzare GCDS quando riscontri problemi con il Single Sign-On. Entrambe le operazioni possono essere eseguite impostando l'utente come super amministratore:

- Nel menu, vai a Directory > Utenti.

- Individua l'utente appena creato nell'elenco e aprilo.

- Nella sezione Ruoli e privilegi di amministratore, fai clic su Assegna ruoli.

- Attiva il ruolo Super amministratore.

- Fai clic su Salva.

Configurare il provisioning degli utenti

Le sezioni seguenti descrivono come configurare il provisioning degli utenti.

Crea un utente Active Directory per GCDS

Per consentire a GCDS di recuperare informazioni su utenti e gruppi da Active Directory, GCDS richiede anche un utente di dominio con accesso sufficiente. Anziché riutilizzare un utente Windows esistente per questo scopo, crea un utente dedicato per GCDS:

Interfaccia grafica

- Apri lo snap-in MMC Utenti e computer di Active Directory dal menu Start.

- Vai al dominio e all'unità organizzativa in cui vuoi creare l'utente. Se nella foresta sono presenti più domini, crea l'utente nello stesso dominio della macchina GCDS.

- Fai clic con il tasto destro del mouse sul riquadro della finestra a destra e scegli Nuovo > Utente.

- Fornisci un nome e un indirizzo email appropriati, ad esempio:

- Nome:

Google Cloud - Cognome:

Directory Sync - Nome di accesso utente:

gcds - Nome di accesso utente (precedente a Windows 2000):

gcds

- Nome:

- Fai clic su Avanti.

- Fornisci una password che soddisfi i criteri per le password.

- Deseleziona L'utente deve modificare la password al prossimo accesso.

- Seleziona La password non scade mai.

- Fai clic su Avanti e poi su Fine.

PowerShell

- Apri una console PowerShell come amministratore.

Crea un utente eseguendo il seguente comando:

New-ADUser -Name "Google Cloud Directory Sync" ` -GivenName "Google Cloud" ` -Surname "Directory Sync" ` -SamAccountName "gcds" ` -UserPrincipalName (-Join("gcds@",(Get-ADDomain).DNSRoot)) ` -AccountPassword(Read-Host -AsSecureString "Type password for User") ` -Enabled $True

Ora hai i prerequisiti per installare GCDS.

Installare GCDS

Sulla macchina su cui eseguirai GCDS, scarica ed esegui il programma di installazione di GCDS. Anziché utilizzare un browser per eseguire il download, puoi utilizzare il seguente comando PowerShell per scaricare il programma di installazione:

(New-Object net.webclient).DownloadFile("https://dl.google.com/dirsync/dirsync-win64.exe", "$(pwd)\dirsync-win64.exe")

Al termine del download, puoi avviare la procedura guidata di installazione eseguendo il seguente comando:

.\dirsync-win64.exe

Se hai già installato GCDS, puoi aggiornare GCDS per assicurarti di utilizzare la versione più recente.

Crea una cartella per la configurazione di GCDS

GCDS archivia la sua configurazione in un file XML. Poiché questa configurazione include un token di aggiornamento OAuth che GCDS utilizza per l'autenticazione con Google, assicurati di proteggere correttamente la cartella utilizzata per la configurazione.

Inoltre, poiché GCDS non richiede l'accesso a risorse locali diverse da questa cartella, puoi configurare GCDS per l'esecuzione come utente limitato, LocalService:

- Sulla macchina su cui hai installato GCDS, accedi come amministratore locale.

- Apri una console PowerShell con privilegi amministrativi.

Esegui i seguenti comandi per creare una cartella denominata

$Env:ProgramData\gcdsper archiviare la configurazione e per applicare un elenco di controllo dell'accesso (ACL) in modo che solo GCDS e gli amministratori abbiano accesso:$gcdsDataFolder = "$Env:ProgramData\gcds" New-Item -ItemType directory -Path $gcdsDataFolder &icacls "$gcdsDataFolder" /inheritance:r &icacls "$gcdsDataFolder" /grant:r "CREATOR OWNER:(OI)(CI)F" /T &icacls "$gcdsDataFolder" /grant "BUILTIN\Administrators:(OI)(CI)F" /T &icacls "$gcdsDataFolder" /grant "Domain Admins:(OI)(CI)F" /T &icacls "$gcdsDataFolder" /grant "LOCAL SERVICE:(OI)(CI)F" /T

Per determinare la posizione della cartella ProgramData, esegui il comando

Write-Host $Env:ProgramData. Nelle versioni in inglese di Windows, questo percorso è in generec:\ProgramData. Avrai bisogno di questo percorso in un secondo momento.

Connessione a Google

Ora utilizzerai Configuration Manager per preparare la configurazione di GCDS. Questi passaggi presuppongono che tu esegua Configuration Manager sullo stesso server su cui prevedi di eseguire GCDS.

Se utilizzi un altro computer per eseguire Configuration Manager, assicurati di copiare il file di configurazione sul server GCDS in un secondo momento. Tieni presente che il test della configurazione su un'altra macchina potrebbe non essere possibile.

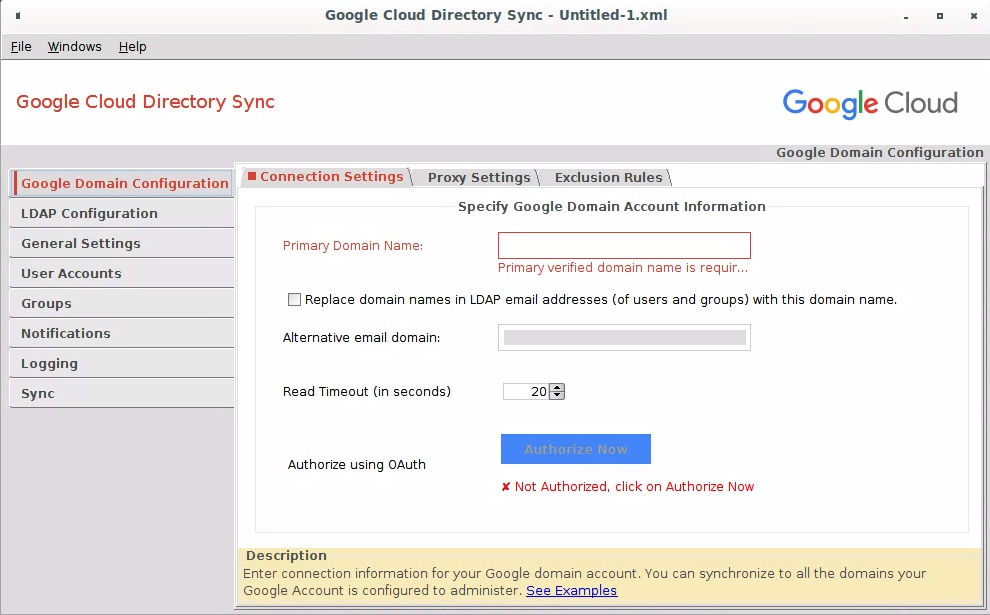

- Avvia Configuration Manager. Puoi trovare Configuration Manager nel menu Start di Windows in Google Cloud Directory Sync > Configuration Manager.

Fai clic su Configurazione del dominio Google > Impostazioni di connessione.

Nel menu, fai clic su File > Salva con nome.

Nella finestra di dialogo dei file, inserisci

PROGRAM_DATA\gcds\config.xmlcome nome file. SostituisciPROGRAM_DATAcon il percorso della cartellaProgramDatarestituita dal comando PowerShell quando l'hai eseguito in precedenza.Fai clic su Salva e poi su Ok.

Connettersi ad Active Directory

Il passaggio successivo consiste nel configurare GCDS per la connessione ad Active Directory:

- In Configuration Manager, fai clic su Configurazione LDAP > Impostazioni di connessione.

- Configura le impostazioni di connessione LDAP:

- Tipo di server: seleziona MS Active Directory.

- Tipo di connessione: seleziona LDAP standard o LDAP+SSL.

- Nome host: inserisci il nome di un server GC. Questa impostazione viene utilizzata solo per i test. In seguito, automatizzerai il rilevamento del server GC.

- Porta: 3268 (GC) o 3269 (GC su SSL). L'utilizzo di un server GC anziché di un domain controller consente di eseguire il provisioning degli utenti da tutti i domini della foresta di Active Directory. Inoltre, garantisci l'autenticazione dopo l'aggiornamento ADV190023 Microsoft.

- Tipo di autenticazione: Semplice.

- Utente autorizzato: inserisci il nome principale utente (UPN) dell'utente del dominio che hai creato in precedenza:

gcds@UPN_SUFFIX_DOMAIN. SostituisciUPN_SUFFIX_DOMAINcon il suffisso del dominio UPN appropriato per l'utente. In alternativa, puoi anche specificare l'utente utilizzando la sintassiNETBIOS_DOMAIN_NAME\gcds. - ND di base: lascia vuoto questo campo per assicurarti che le ricerche vengano eseguite in tutti i domini della foresta.

- Per verificare le impostazioni, fai clic su Prova connessione. Se la connessione non va a buon fine, controlla di aver specificato il nome host di un server GC e che il nome utente e la password siano corretti.

- Fai clic su Chiudi.

Decidi cosa eseguire il provisioning

Ora che hai connesso correttamente GCDS, puoi decidere quali elementi eseguire il provisioning:

- In Configuration Manager, fai clic su Impostazioni generali.

- Assicurati che sia selezionata l'opzione Account utente.

- Se intendi eseguire il provisioning dei gruppi, assicurati che sia selezionata l'opzione Gruppi; in caso contrario, deseleziona la casella di controllo.

- La sincronizzazione delle unità organizzative non rientra nell'ambito di questa guida, quindi lascia deselezionata l'opzione Unità organizzative.

- Lascia deselezionate le opzioni Profili utente e Schemi personalizzati.

Per maggiori dettagli, vedi Decidi cosa eseguire il provisioning.

Eseguire il provisioning degli utenti

Per eseguire il provisioning degli utenti, configura la mappatura degli utenti tra Active Directory:

- In Configuration Manager, fai clic su User Accounts (Account utente) > Additional User Attributes (Attributi utente aggiuntivi).

- Fai clic su Usa valori predefiniti per compilare automaticamente gli attributi per

Nome e Cognome con

givenNameesn, rispettivamente.

Le impostazioni rimanenti dipendono dal fatto che tu intenda utilizzare l'UPN o l'indirizzo email per mappare Active Directory agli utenti in Cloud Identity o Google Workspace e se devi applicare sostituzioni del nome di dominio. Se non sai quale opzione è la migliore per te, consulta l'articolo su come la gestione delle identità di Active Directory può essere estesa a Google Cloud.

UPN

- In Configuration Manager, fai clic su User Accounts > User Attributes (Account utente > Attributi utente).

- Fai clic su Utilizza valori predefiniti.

- Modifica Email Address Attribute (Attributo indirizzo email) in

userPrincipalName. - Fai clic su

proxyAddresses>Removese non vuoi sincronizzare gli indirizzi alias. - Fai clic sulla scheda Regole di ricerca e poi su Aggiungi regola di ricerca.

Inserisci le seguenti impostazioni:

- Ambito: sottoalbero

Regola:

(&(objectCategory=person)(objectClass=user)(!(userAccountControl:1.2.840.113556.1.4.803:=2))(!(userPrincipalName=gcds@*)))

Questa regola corrisponde a tutti gli utenti non disattivati, ma ignora gli account di servizio gestiti e i computer, nonché l'account utente

gcds.DN di base: lascia vuoto per cercare in tutti i domini della foresta.

Fai clic su Ok per creare la regola.

UPN: sostituzione del dominio

- In Configuration Manager, fai clic sulla scheda User Accounts (Account utente) > User Attributes (Attributi utente).

- Fai clic su Utilizza valori predefiniti.

- Modifica Attributo indirizzo email in

userPrincipalName - Fai clic su

proxyAddresses>Removese non vuoi sincronizzare gli indirizzi alias. - Fai clic sulla scheda Regole di ricerca e poi su Aggiungi regola di ricerca.

Inserisci le seguenti impostazioni:

- Ambito: sottoalbero

Regola:

(&(objectCategory=person)(objectClass=user)(!(userAccountControl:1.2.840.113556.1.4.803:=2))(!(userPrincipalName=gcds@*)))

Questa regola corrisponde a tutti gli utenti non disattivati, ma ignora gli account di servizio gestiti e i computer, nonché l'account utente

gcds.DN di base: lascia vuoto per cercare in tutti i domini della foresta.

Fai clic su Ok per creare la regola.

Fai clic su Configurazione del dominio Google > Impostazioni di connessione e scegli Sostituisci i nomi di dominio negli indirizzi email LDAP con questo nome di dominio.

- In Configuration Manager, fai clic su User Accounts (Account utente) > User Attributes (Attributi utente).

- Fai clic su Utilizza valori predefiniti.

- Fai clic sulla scheda Regole di ricerca e poi su Aggiungi regola di ricerca.

Inserisci le seguenti impostazioni:

- Ambito: sottoalbero

Regola:

(&(objectCategory=person)(objectClass=user)(mail=*)(!(userAccountControl:1.2.840.113556.1.4.803:=2)))

Questa regola corrisponde a tutti gli utenti non disattivati con un indirizzo email non vuoto, ma ignora i computer e gli account di servizio gestiti.

DN di base: lascia vuoto per cercare in tutti i domini della foresta.

Fai clic su Ok per creare la regola.

Email: sostituzione del dominio

- In Configuration Manager, fai clic su User Accounts (Account utente) > User Attributes (Attributi utente).

- Fai clic su Utilizza valori predefiniti.

- Fai clic su

proxyAddresses>Removese non vuoi sincronizzare gli indirizzi alias. - Fai clic sulla scheda Regole di ricerca, quindi su Usa impostazioni predefinite.

- Fai clic su Google Domain Configuration (Configurazione del dominio Google) > Connection Settings (Impostazioni di connessione) e scegli Sostituisci i nomi di dominio negli indirizzi email LDAP con questo nome di dominio.

Per ulteriori dettagli sul mapping degli attributi utente, vedi Impostare la sincronizzazione con Configuration Manager.

Criterio di eliminazione

Finora, la configurazione si è concentrata sull'aggiunta e l'aggiornamento degli utenti in Cloud Identity o Google Workspace. Tuttavia, è anche importante che gli utenti disattivati o eliminati in Active Directory vengano sospesi o eliminati in Cloud Identity o Google Workspace.

Nell'ambito del processo di provisioning, GCDS genera un elenco di utenti in

Cloud Identity o Google Workspace che non hanno corrispondenze

nei risultati della query LDAP di Active Directory. Poiché la query LDAP

incorpora la clausola (!(userAccountControl:1.2.840.113556.1.4.803:=2)), tutti

gli utenti disattivati o eliminati in Active Directory dall'ultimo

provisioning verranno inclusi in questo elenco. Il comportamento predefinito di GCDS è eliminare questi utenti in Cloud Identity o Google Workspace, ma puoi personalizzare questo comportamento:

- In Configuration Manager, fai clic su User Accounts > User Attributes (Account utente > Attributi utente).

- In Google Domain Users Deletion/Suspension Policy (Criteri di eliminazione/sospensione degli utenti del dominio Google), assicurati che l'opzione Don't suspend or delete Google domain admins not found in LDAP (Non sospendere né eliminare gli amministratori di domini Google non esistenti in LDAP) sia selezionata. Questa impostazione garantisce che GCDS non sospenda o elimini l'utente super amministratore che hai utilizzato per configurare l'account Cloud Identity o Google Workspace.

- (Facoltativo) Modifica il criterio di eliminazione per gli utenti non amministratori.

Se utilizzi più istanze separate di GCDS per eseguire il provisioning di domini o foreste diversi in un unico account Cloud Identity o Google Workspace, assicurati che le diverse istanze di GCDS non interferiscano tra loro. Per impostazione predefinita, gli utenti di Cloud Identity o Google Workspace di cui è stato eseguito il provisioning da un'altra origine verranno erroneamente identificati in Active Directory come eliminati. Per evitare questa situazione, puoi spostare tutti gli utenti che non rientrano nell'ambito del dominio o della foresta di cui stai eseguendo il provisioning in un'unica unità organizzativa ed escluderla.

- In Configuration Manager, fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: percorso completo dell'organizzazione

- Tipo di corrispondenza: corrispondenza esatta

Regola di esclusione: inserisci il percorso dell'unità organizzativa e il relativo nome. Ad esempio:

ROOT OU/EXCLUDED OU

Sostituisci

ROOT OU/EXCLUDED OUcon il percorso dell'unità organizzativa e il nome dell'unità organizzativa esclusa.

Fai clic su Ok per creare la regola.

In alternativa, se l'esclusione di una singola unità organizzativa non è adatta alla tua attività, puoi escludere il dominio o la foresta in base agli indirizzi email degli utenti.

UPN

- In Configuration Manager, fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: Indirizzo email utente

- Tipo di corrispondenza: Espressione regolare

Regola di esclusione: se utilizzi un singolo dominio suffisso UPN, inserisci la seguente espressione regolare:

.*@((?!UPN_SUFFIX_DOMAIN).*)$

UPN_SUFFIX_DOMAINcon il dominio suffisso UPN, come in questo esempio:.*@((?!corp.example.com).*)$

Se utilizzi più di un dominio suffisso UPN, estendi l'espressione come mostrato:

.*@((?!corp.example.com|branch.example.com).*)$

Fai clic su Ok per creare la regola.

UPN: sostituzione del dominio

- In Configuration Manager, fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: Indirizzo email utente

- Tipo di corrispondenza: Espressione regolare

Regola di esclusione: se utilizzi un singolo dominio suffisso UPN, inserisci la seguente espressione regolare:

.*@((?!SUBSTITUTION_DOMAIN).*)$

Sostituisci

SUBSTITUTION_DOMAINcon il dominio che utilizzi per sostituire il dominio suffisso UPN, come in questo esempio:.*@((?!corp.example.com).*)$

Fai clic su Ok per creare la regola.

- In Configuration Manager, fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: Indirizzo email utente

- Tipo di corrispondenza: Espressione regolare

Regola di esclusione: se utilizzi un singolo dominio suffisso UPN, inserisci la seguente espressione regolare:

.*@((?!MX_DOMAIN).*)$

Sostituisci

MX_DOMAINcon il nome di dominio che utilizzi negli indirizzi email, come in questo esempio:.*@((?!corp.example.com).*)$

Se utilizzi più di un dominio suffisso UPN, estendi l'espressione come mostrato:

.*@((?!corp.example.com|branch.example.com).*)$

Fai clic su Ok per creare la regola.

Email: sostituzione del dominio

- In Configuration Manager, fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: Indirizzo email utente

- Tipo di corrispondenza: Espressione regolare

Regola di esclusione: se utilizzi un singolo dominio suffisso UPN, inserisci la seguente espressione regolare:

.*@((?!SUBSTITUTION_DOMAIN).*)$

Sostituisci

SUBSTITUTION_DOMAINcon il dominio che utilizzi per sostituire il dominio email, come in questo esempio:.*@((?!corp.example.com).*)$

Fai clic su Ok per creare la regola.

Per ulteriori dettagli sulle impostazioni di eliminazione e sospensione, vedi Scopri di più sulle opzioni di Configuration Manager.

Provisioning dei gruppi

Il passaggio successivo consiste nel configurare la mappatura dei gruppi tra Active Directory e Cloud Identity o Google Workspace. Questa procedura varia a seconda che tu intenda mappare i gruppi in base al nome comune o all'indirizzo email.

Configurare le mappature dei gruppi in base al nome comune

Innanzitutto, devi identificare i tipi di gruppi di sicurezza che intendi eseguire il provisioning e poi formulare una query LDAP appropriata. La tabella seguente contiene le query comuni che puoi utilizzare.

| Tipo | Query LDAP |

|---|---|

| Gruppi locali del dominio | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483652)) |

| Gruppi globali | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483650)) |

| Gruppi universali | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483656)) |

| Gruppi globali e universali | (&(objectCategory=group)(|(groupType:1.2.840.113556.1.4.803:=2147483650)(groupType:1.2.840.113556.1.4.803:=2147483656))) |

| Tutti i gruppi | (objectCategory=group) |

La query per i gruppi globali copre anche i gruppi definiti da Active Directory, come

i domain controller. Puoi filtrare questi gruppi limitando la ricerca per unità organizzativa (ou).

Le impostazioni rimanenti dipendono dal fatto che tu intenda utilizzare l'UPN o l'indirizzo email per mappare Active Directory agli utenti in Cloud Identity o Google Workspace.

UPN

- In Configuration Manager, fai clic su Gruppi > Regole di ricerca.

- Fai clic su Usa valori predefiniti per aggiungere due regole predefinite.

- Fai clic sulla prima icona di modifica della regola.

- Modifica Rule (Regola) per sostituire la query LDAP.

- Nella casella Gruppi, inserisci le seguenti impostazioni:

- Group Email Address Attribute (Attributo indirizzo email di gruppo):

cn - Attributo indirizzo email utente:

userPrincipalName

- Group Email Address Attribute (Attributo indirizzo email di gruppo):

- Fai clic sulla scheda Prefisso-Suffisso.

Nella casella Indirizzo email del gruppo, inserisci le seguenti impostazioni:

Suffisso:

@PRIMARY_DOMAIN, dove sostituisci@PRIMARY_DOMAINcon il dominio principale del tuo account Cloud Identity o Google Workspace. Sebbene l'impostazione sembri ridondante perché GCDS aggiunge automaticamente il dominio, devi specificare l'impostazione in modo esplicito per impedire a più istanze di GCDS di cancellare i membri del gruppo che non aveva aggiunto.Esempio:

@example.comFai clic su OK.

Fai clic sulla seconda icona a forma di croce per eliminare la regola.

- In Configuration Manager, fai clic su Gruppi > Regole di ricerca.

- Fai clic su Usa valori predefiniti per aggiungere un paio di regole predefinite.

- Fai clic sulla prima icona di modifica della regola.

- Modifica Rule (Regola) per sostituire la query LDAP.

- Nella casella Gruppi, modifica Attributo indirizzo email del gruppo per inserire l'impostazione

cn. - Fai clic su OK.

Le stesse impostazioni si applicano anche se hai utilizzato la sostituzione del dominio durante la mappatura degli utenti.

Configurare le mappature dei gruppi per indirizzo email

Innanzitutto, devi identificare i tipi di gruppi di sicurezza che intendi eseguire il provisioning e poi formulare una query LDAP appropriata. La tabella seguente contiene le query comuni che puoi utilizzare.

| Tipo | Query LDAP |

|---|---|

| Gruppi locali del dominio con indirizzo email | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483652)(mail=*)) |

| Gruppi globali con indirizzo email | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483650)(mail=*)) |

| Gruppi universali con indirizzo email | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483656)(mail=*)) |

| Gruppi globali e universali con indirizzo email | (&(objectCategory=group)(|(groupType:1.2.840.113556.1.4.803:=2147483650)(groupType:1.2.840.113556.1.4.803:=2147483656))(mail=*)) |

| Tutti i gruppi con indirizzo email | (&(objectCategory=group)(mail=*)) |

Le impostazioni rimanenti dipendono dal fatto che tu intenda utilizzare il nome principale utente o l'indirizzo email per mappare Active Directory agli utenti in Cloud Identity o Google Workspace.

UPN

- In Configuration Manager, fai clic su Gruppi > Regole di ricerca.

- Fai clic su Usa valori predefiniti per aggiungere due regole predefinite.

- Fai clic sulla prima icona di modifica della regola.

- Modifica Rule (Regola) per sostituire la query LDAP.

- Nella casella Gruppi, modifica Attributo nome email utente per inserire l'impostazione

userPrincipalName. - Fai clic su OK.

- Fai clic sulla seconda icona a forma di croce per eliminare la regola.

- In Configuration Manager, fai clic su Gruppi > Regole di ricerca.

- Fai clic su Usa valori predefiniti per aggiungere un paio di regole predefinite.

- Fai clic sulla prima icona di modifica della regola.

- Modifica Rule (Regola) per sostituire la query LDAP.

- Fai clic su OK.

- Fai clic sulla seconda icona a forma di croce per rimuovere questa regola.

Se hai attivato l'opzione Sostituisci i nomi di dominio negli indirizzi email LDAP con questo nome di dominio, questa si applica anche agli indirizzi email di gruppi e membri.

Criterio di eliminazione

GCDS gestisce l'eliminazione dei gruppi in modo simile all'eliminazione degli utenti. Se utilizzi più istanze separate di GCDS per eseguire il provisioning di domini o foreste diversi in un unico account Cloud Identity o Google Workspace, assicurati che le diverse istanze di GCDS non interferiscano tra loro.

Per impostazione predefinita, un membro di un gruppo in Cloud Identity o Google Workspace di cui è stato eseguito il provisioning da un'altra origine verrà erroneamente identificato in Active Directory come eliminato. Per evitare questa situazione, configura GCDS in modo che ignori tutti i membri del gruppo che non rientrano nell'ambito del dominio o della foresta da cui esegui il provisioning.

UPN

- Fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: Indirizzo email membro del gruppo

- Tipo di corrispondenza: Espressione regolare

Regola di esclusione: se utilizzi un singolo dominio suffisso UPN, inserisci la seguente espressione regolare:

.*@((?!UPN_SUFFIX_DOMAIN).*)$

Sostituisci

UPN_SUFFIX_DOMAINcon il dominio suffisso UPN, come nel seguente esempio:.*@((?!corp.example.com).*)$

Se utilizzi più di un dominio suffisso UPN, estendi l'espressione come mostrato:

.*@((?!corp.example.com|branch.example.com).*)$

Fai clic su Ok per creare la regola.

UPN: sostituzione del dominio

- Fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: Indirizzo email membro del gruppo

- Tipo di corrispondenza: Espressione regolare

Regola di esclusione: se utilizzi un singolo dominio suffisso UPN, inserisci la seguente espressione regolare:

.*@((?!SUBSTITUTION_DOMAIN).*)$

Sostituisci

SUBSTITUTION_DOMAINcon il dominio che utilizzi per sostituire il dominio suffisso UPN, come in questo esempio:.*@((?!corp.example.com).*)$

Fai clic su Ok per creare la regola.

- Fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: Indirizzo email membro del gruppo

- Tipo di corrispondenza: Espressione regolare

Regola di esclusione: se utilizzi un singolo dominio suffisso UPN, inserisci la seguente espressione regolare:

.*@((?!MX_DOMAIN).*)$

Sostituisci

MX_DOMAINcon il nome di dominio che utilizzi negli indirizzi email, come nel seguente esempio:.*@((?!corp.example.com).*)$

Se utilizzi più di un dominio suffisso UPN, estendi l'espressione come mostrato:

.*@((?!corp.example.com|branch.example.com).*)$

Fai clic su Ok per creare la regola.

Email: sostituzione del dominio

- Fai clic su Google Domain Configuration (Configurazione del dominio Google) > Exclusion Rules (Regole di esclusione).

- Fai clic su Aggiungi regola di esclusione.

Configura le seguenti impostazioni:

- Tipo: Indirizzo email membro del gruppo

- Tipo di corrispondenza: Espressione regolare

Regola di esclusione: se utilizzi un singolo dominio suffisso UPN, inserisci la seguente espressione regolare:

.*@((?!SUBSTITUTION_DOMAIN).*)$

Sostituisci

SUBSTITUTION_DOMAINcon il dominio che utilizzi per sostituire il dominio email, come nel seguente esempio:.*@((?!corp.example.com).*)$

Fai clic su Ok per creare la regola.

Per maggiori informazioni sulle impostazioni dei gruppi, consulta Scopri di più sulle opzioni di Configuration Manager.

Configurare logging e notifiche

Per mantenere sincronizzati gli utenti, devi eseguire GCDS in base a una pianificazione. Per consentirti di monitorare l'attività di GCDS e i potenziali problemi, puoi controllare come e quando GCDS scrive il file di log:

- In Configuration Manager, fai clic su Logging (Registrazione nel log).

- Imposta Nome file su

PROGRAM_DATA\gcds\gcds_sync.#{timestamp}.log. SostituisciPROGRAM_DATAcon il percorso della cartellaProgramDatarestituito dal comando PowerShell quando l'hai eseguito in precedenza. Fai clic su File > Salva per salvare le modifiche alla configurazione sul disco, poi fai clic su Ok.

Oltre alla registrazione, GCDS può inviare notifiche via email. Per attivare questo servizio, fai clic su Notifiche e fornisci le informazioni di connessione per il tuo server della posta.

Simulare il provisioning degli utenti

Hai completato la configurazione di GCDS. Per verificare che la configurazione funzioni come previsto, devi prima salvarla su disco e poi simulare un'esecuzione del provisioning utenti. Durante la simulazione, GCDS non apporterà modifiche al tuo account Cloud Identity o Google Workspace, ma segnalerà le modifiche che apporterebbe durante una normale esecuzione del provisioning.

- In Configuration Manager, fai clic su Sync (Sincronizzazione).

- Nella parte inferiore dello schermo, seleziona Svuota cache, quindi fai clic su Simula sincronizzazione.

- Al termine della procedura, esamina la sezione Modifiche proposte del log visualizzato nella metà inferiore della finestra di dialogo e verifica che non siano presenti modifiche indesiderate, ad esempio l'eliminazione o la sospensione di utenti o gruppi.

Provisioning iniziale degli utenti

Ora puoi attivare il provisioning iniziale degli utenti:

Avvisi

- L'attivazione del provisioning degli utenti apporterà modifiche permanenti a utenti e gruppi nel tuo account Cloud Identity o Google Workspace.

- Se devi eseguire il provisioning di un numero elevato di utenti, valuta la possibilità di modificare temporaneamente la query LDAP in modo che corrisponda solo a un sottoinsieme di questi utenti. Utilizzando questo sottoinsieme di utenti, puoi testare la procedura e modificare le impostazioni, se necessario. Dopo aver convalidato correttamente i risultati, modifica di nuovo la query LDAP e esegui il provisioning degli utenti rimanenti.

- Evita di modificare o eliminare ripetutamente un numero elevato di utenti durante i test, perché queste azioni potrebbero essere segnalate come comportamento illecito.

Attiva un'esecuzione del provisioning nel seguente modo:

- In Configuration Manager, fai clic su Sync (Sincronizzazione).

Nella parte inferiore dello schermo, seleziona Svuota cache e poi fai clic su Sincronizza e applica le modifiche.

Viene visualizzata una finestra di dialogo che mostra lo stato.

Al termine della procedura, controlla il log visualizzato nella metà inferiore della finestra di dialogo:

- In Modifiche utente riuscite, verifica che sia stato creato almeno un utente.

- In Errori, verifica che non si siano verificati errori.

Provisioning della pianificazione

Per assicurarti che le modifiche apportate in Active Directory vengano propagate al tuo account Cloud Identity o Google Workspace, configura un'attività pianificata che attivi un'esecuzione del provisioning ogni ora:

- Apri una console PowerShell come amministratore.

Controlla se il modulo PowerShell di Active Directory è disponibile sul sistema:

import-module ActiveDirectory

Se il comando non riesce, scarica e installa Remote Server Administration Tools e riprova.

In Blocco note, crea un file, copia al suo interno i seguenti contenuti e salvalo in

%ProgramData%\gcds\sync.ps1. Al termine, chiudi il file.[CmdletBinding()] Param( [Parameter(Mandatory=$True)] [string]$config, [Parameter(Mandatory=$True)] [string]$gcdsInstallationDir ) import-module ActiveDirectory # Stop on error. $ErrorActionPreference ="stop" # Ensure it's an absolute path. $rawConfigPath = [System.IO.Path]::Combine((pwd).Path, $config) # Discover closest GC in current domain. $dc = Get-ADDomainController -discover -Service "GlobalCatalog" -NextClosestSite Write-Host ("Using GC server {0} of domain {1} as LDAP source" -f [string]$dc.HostName, $dc.Domain) # Load XML and replace the endpoint. $dom = [xml](Get-Content $rawConfigPath) $ldapConfigNode = $dom.SelectSingleNode("//plugin[@class='com.google.usersyncapp.plugin.ldap.LDAPPlugin']/config") # Tweak the endpoint. $ldapConfigNode.hostname = [string]$dc.HostName $ldapConfigNode.ldapCredMachineName = [string]$dc.HostName $ldapConfigNode.port = "3268" # Always use GC port # Tweak the tsv files location $googleConfigNode = $dom.SelectSingleNode("//plugin[@class='com.google.usersyncapp.plugin.google.GooglePlugin']/config") $googleConfigNode.nonAddressPrimaryKeyMapFile = [System.IO.Path]::Combine((pwd).Path, "nonAddressPrimaryKeyFile.tsv") $googleConfigNode.passwordTimestampFile = [System.IO.Path]::Combine((pwd).Path, "passwordTimestampCache.tsv") # Save resulting config. $targetConfigPath = $rawConfigPath + ".autodiscover" $writer = New-Object System.IO.StreamWriter($targetConfigPath, $False, (New-Object System.Text.UTF8Encoding($False))) $dom.Save($writer) $writer.Close() # Start provisioning. Start-Process -FilePath "$gcdsInstallationDir\sync-cmd" ` -Wait -ArgumentList "--apply --config ""$targetConfigPath"""Configuration Manager ha creato una chiave segreta per criptare le credenziali nel file di configurazione. Per assicurarti che GCDS possa comunque leggere la configurazione quando viene eseguito come attività pianificata, esegui i seguenti comandi per copiare la chiave segreta dal tuo profilo al profilo di

NT AUTHORITY\LOCAL SERVICE:New-Item -Path Registry::HKEY_USERS\S-1-5-19\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp -Force; Copy-Item -Path Microsoft.PowerShell.Core\Registry::HKEY_CURRENT_USER\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp\util ` -Destination Microsoft.PowerShell.Core\Registry::HKEY_USERS\S-1-5-19\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp\utilSe i comandi non vanno a buon fine, assicurati di aver avviato la console PowerShell come amministratore.

Crea un'attività pianificata eseguendo i seguenti comandi. L'attività pianificata verrà attivata ogni ora e richiama lo script

sync.ps1comeNT AUTHORITY\LOCAL SERVICE.$taskName = "Synchronize to Cloud Identity" $gcdsDir = "$Env:ProgramData\gcds" $action = New-ScheduledTaskAction -Execute 'PowerShell.exe' ` -Argument "-ExecutionPolicy Bypass -NoProfile $gcdsDir\sync.ps1 -config $gcdsDir\config.xml -gcdsInstallationDir '$Env:Programfiles\Google Cloud Directory Sync'" ` -WorkingDirectory $gcdsDir $trigger = New-ScheduledTaskTrigger ` -Once ` -At (Get-Date) ` -RepetitionInterval (New-TimeSpan -Minutes 60) ` -RepetitionDuration (New-TimeSpan -Days (365 * 20)) $principal = New-ScheduledTaskPrincipal -UserID "NT AUTHORITY\LOCAL SERVICE" -LogonType ServiceAccount Register-ScheduledTask -Action $action -Trigger $trigger -Principal $principal -TaskName $taskName $task = Get-ScheduledTask -TaskName "$taskName" $task.Settings.ExecutionTimeLimit = "PT12H" Set-ScheduledTask $task

Per saperne di più, consulta Programmare sincronizzazioni automatiche.

Testare il provisioning degli utenti

Hai completato l'installazione e la configurazione di GCDS e l'attività pianificata attiverà un'esecuzione del provisioning ogni ora.

Per attivare manualmente un'esecuzione del provisioning, passa alla console PowerShell ed esegui questo comando:

Start-ScheduledTask "Synchronize to Cloud Identity"

Esegui la pulizia

Per rimuovere GCDS:

- Apri il Pannello di controllo di Windows e fai clic su Programmi > Disinstalla un programma.

- Seleziona Google Cloud Directory Sync e fai clic su Disinstalla/Modifica per avviare la procedura guidata di disinstallazione. Dopodiché segui le istruzioni della procedura guidata.

Apri una console PowerShell ed esegui il seguente comando per rimuovere l'attività pianificata:

$taskName = "Synchronize to Cloud Identity" Unregister-ScheduledTask -TaskName $taskName -Confirm:$False

Esegui questo comando per eliminare i file di configurazione e di log:

Remove-Item -Recurse -Force "$Env:ProgramData\gcds" Remove-Item -Recurse -Path Registry::HKEY_USERS\S-1-5-19\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp

Passaggi successivi

- Configura il Single Sign-On tra Active Directory e Google Cloud.

- Consulta le best practice per GCDS e le domande frequenti.

- Scopri come risolvere i problemi comuni di GCDS.

- Scopri le best practice per la pianificazione di account e organizzazioni e le best practice per la federazione Google Cloud con un provider di identità esterno.

- Acquisisci familiarità con le best practice per la gestione degli utenti super amministratori.