Questo tutorial spiega come creare un'applicazione sicura con due servizi in esecuzione su Cloud Run. Questa applicazione è un editor Markdown che include un servizio "frontend" pubblico che chiunque può utilizzare per comporre testo Markdown e un servizio "backend" privato che esegue il rendering del testo Markdown in HTML.

Il servizio di backend è privato e utilizza la funzionalità di autenticazione da servizio a servizio basata su IAM integrata di Cloud Run, che limita chi può chiamare il servizio. Entrambi i servizi sono creati in base al principio del privilegio minimo, senza accesso al resto di Google Cloud , tranne quando necessario.

Limitazioni o non obiettivi di questo tutorial

Questo tutorial non mostra l'autenticazione degli utenti finali, che utilizza Identity Platform o Firebase Authentication per generare token ID utente e verificare manualmente le identità degli utenti. Per saperne di più sull'autenticazione dell'utente finale, consulta il tutorial di Cloud Run per l'autenticazione dell'utente finale.

Questo tutorial non mostra la combinazione di metodi di autenticazione basati su IAM e token ID perché non è supportata.

Configurazione dei valori predefiniti di gcloud

Per configurare gcloud con i valori predefiniti per il tuo servizio Cloud Run:

Imposta il progetto predefinito:

gcloud config set project PROJECT_ID

Sostituisci PROJECT_ID con il nome del progetto che hai creato per questo tutorial.

Configura gcloud per la regione scelta:

gcloud config set run/region REGION

Sostituisci REGION con la regione Cloud Run supportata che preferisci.

Località Cloud Run

Cloud Run è regionale, il che significa che l'infrastruttura che esegue i tuoi servizi Cloud Run si trova in una regione specifica ed è gestita da Google per essere disponibile in modo ridondante in tutte le zone all'interno di quella regione.

Il rispetto dei requisiti di latenza, disponibilità o durabilità sono fattori

primari per la selezione della regione in cui vengono eseguiti i servizi Cloud Run.

In genere puoi selezionare la regione più vicina ai tuoi utenti, ma devi considerare

la posizione degli altri Google Cloud

prodotti utilizzati dal tuo servizio Cloud Run.

L'utilizzo combinato dei prodotti Google Cloud in più località può influire sulla latenza e sui costi del servizio.

Cloud Run è disponibile nelle seguenti regioni:

Soggetto ai prezzi di Livello 1

asia-east1(Taiwan)asia-northeast1(Tokyo)asia-northeast2(Osaka)asia-south1(Mumbai, India)europe-north1(Finlandia)Bassi livelli di CO2

europe-north2(Stoccolma)Bassi livelli di CO2

europe-southwest1(Madrid)Bassi livelli di CO2

europe-west1(Belgio)Bassi livelli di CO2

europe-west4(Paesi Bassi)Bassi livelli di CO2

europe-west8(Milano)europe-west9(Parigi)Bassi livelli di CO2

me-west1(Tel Aviv)northamerica-south1(Messico)us-central1(Iowa)Bassi livelli di CO2

us-east1(Carolina del Sud)us-east4(Virginia del Nord)us-east5(Columbus)us-south1(Dallas)Bassi livelli di CO2

us-west1(Oregon)Bassi livelli di CO2

Soggetto ai prezzi di Livello 2

africa-south1(Johannesburg)asia-east2(Hong Kong)asia-northeast3(Seul, Corea del Sud)asia-southeast1(Singapore)asia-southeast2(Giacarta)asia-south2(Delhi, India)australia-southeast1(Sydney)australia-southeast2(Melbourne)europe-central2(Varsavia, Polonia)europe-west10(Berlino)europe-west12(Torino)europe-west2(Londra, Regno Unito)Bassi livelli di CO2

europe-west3(Francoforte, Germania)europe-west6(Zurigo, Svizzera)A basse emissioni di CO2

me-central1(Doha)me-central2(Dammam)northamerica-northeast1(Montreal)Bassi livelli di CO2

northamerica-northeast2(Toronto)Bassi livelli di CO2

southamerica-east1(San Paolo, Brasile)Bassi livelli di CO2

southamerica-west1(Santiago, Cile)Bassi livelli di CO2

us-west2(Los Angeles)us-west3(Salt Lake City)us-west4(Las Vegas)

Se hai già creato un servizio Cloud Run, puoi visualizzare la regione nella dashboard Cloud Run nella consoleGoogle Cloud .

Recupero dell'esempio di codice

Per recuperare l'esempio di codice da utilizzare:

Clona il repository dell'app di esempio in Cloud Shell o sulla tua macchina locale:

Node.js

git clone https://github.com/GoogleCloudPlatform/nodejs-docs-samples.git

In alternativa, puoi scaricare il campione come file ZIP ed estrarlo.

Python

git clone https://github.com/GoogleCloudPlatform/python-docs-samples.git

In alternativa, puoi scaricare il campione come file ZIP ed estrarlo.

Vai

git clone https://github.com/GoogleCloudPlatform/golang-samples.git

In alternativa, puoi scaricare il campione come file ZIP ed estrarlo.

Java

git clone https://github.com/GoogleCloudPlatform/java-docs-samples.git

In alternativa, puoi scaricare il campione come file ZIP ed estrarlo.

C#

git clone https://github.com/GoogleCloudPlatform/dotnet-docs-samples.git

In alternativa, puoi scaricare il campione come file ZIP ed estrarlo.

Passa alla directory che contiene il codice campione di Cloud Run:

Node.js

cd nodejs-docs-samples/run/markdown-preview/

Python

cd python-docs-samples/run/markdown-preview/

Vai

cd golang-samples/run/markdown-preview/

Java

cd java-docs-samples/run/markdown-preview/

C#

cd dotnet-docs-samples/run/markdown-preview/

Revisione del servizio di rendering Markdown privato

Dal punto di vista del frontend, esiste una semplice specifica API per il servizio Markdown:

- Un endpoint a

/ - Si aspetta richieste POST

- Il corpo della richiesta POST è testo Markdown

Ti consigliamo di esaminare tutto il codice per verificare la presenza di problemi di sicurezza o semplicemente per

scoprirne di più esplorando la directory ./renderer/. Tieni presente che

il tutorial non spiega il codice di trasformazione Markdown.

Spedizione del servizio privato di rendering Markdown

Per spedire il codice, esegui la build con Cloud Build, caricalo in Artifact Registry ed esegui il deployment in Cloud Run:

Passa alla directory

renderer:Node.js

cd renderer/

Python

cd renderer/

Vai

cd renderer/

Java

cd renderer/

C#

cd Samples.Run.MarkdownPreview.Renderer/

Crea un Artifact Registry:

gcloud artifacts repositories create REPOSITORY \ --repository-format docker \ --location REGION

Sostituisci:

- REPOSITORY con un nome univoco per il repository. Per ogni posizione del repository in un progetto, i nomi dei repository devono essere univoci.

- REGION con la regione Google Cloud da utilizzare per il repository Artifact Registry.

Esegui il comando seguente per creare il container e pubblicarlo su Artifact Registry.

Node.js

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

Dove PROJECT_ID è l'ID progetto Google Cloud e

rendererè il nome che vuoi dare al servizio.In caso di esito positivo, vedrai un messaggio di operazione riuscita contenente l'ID, l'ora di creazione e il nome dell'immagine. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

Python

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

Dove PROJECT_ID è l'ID progetto Google Cloud e

rendererè il nome che vuoi dare al servizio.In caso di esito positivo, vedrai un messaggio di operazione riuscita contenente l'ID, l'ora di creazione e il nome dell'immagine. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

Vai

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

Dove PROJECT_ID è l'ID progetto Google Cloud e

rendererè il nome che vuoi dare al servizio.In caso di esito positivo, vedrai un messaggio di operazione riuscita contenente l'ID, l'ora di creazione e il nome dell'immagine. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

Java

Questo esempio utilizza Jib per creare immagini Docker utilizzando strumenti Java comuni. Jib ottimizza le build dei container senza la necessità di un Dockerfile o di Docker installato. Scopri di più sulla creazione di container Java con Jib.

Utilizza l'assistente per le credenziali gcloud per autorizzare Docker a eseguire il push su Artifact Registry.

gcloud auth configure-docker

Utilizza il plug-in Jib Maven per creare ed eseguire il push del container in Artifact Registry.

mvn compile jib:build -Dimage=REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

Dove PROJECT_ID è l'ID progetto Google Cloud e

rendererè il nome che vuoi dare al servizio.In caso di esito positivo, verrà visualizzato il messaggio BUILD SUCCESS. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

C#

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer

Dove PROJECT_ID è l'ID progetto Google Cloud e

rendererè il nome che vuoi dare al servizio.In caso di esito positivo, vedrai un messaggio di operazione riuscita contenente l'ID, l'ora di creazione e il nome dell'immagine. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

Esegui il deployment come servizio privato con accesso limitato.

Cloud Run fornisce funzionalità di controllo dell'accesso e di identità del servizio pronte all'uso. Il controllo dell'accesso fornisce un livello di autenticazione che impedisce a utenti e altri servizi di richiamare il servizio. L'identità del servizio consente di limitare l'accesso del servizio ad altre risorseGoogle Cloud creando un account di servizio dedicato con autorizzazioni limitate.

Crea un account di servizio che funga da "identità di calcolo" del servizio di rendering. Per impostazione predefinita, non dispone di privilegi diversi dall'appartenenza al progetto.

Riga di comando

gcloud iam service-accounts create renderer-identity

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base.

Il servizio di rendering Markdown non si integra direttamente con altri elementi in Google Cloud. Non richiede ulteriori autorizzazioni.

Esegui il deployment con il account di servizio

renderer-identitye nega l'accesso non autenticato.Riga di comando

gcloud run deploy renderer \ --image REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/renderer \ --service-account renderer-identity \ --no-allow-unauthenticated

Cloud Run può utilizzare il nome del account di servizio in formato breve anziché l'indirizzo email completo se ilaccount di serviziot fa parte dello stesso progetto.

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base.

Prova del servizio di rendering Markdown privato

I servizi privati non possono essere caricati direttamente da un browser web. Utilizza invece curl

o uno strumento CLI per richieste HTTP simile che consenta di inserire un'intestazione Authorization.

Per inviare del testo in grassetto al servizio e vedere la conversione degli asterischi Markdown in tag HTML <strong>:

Recupera l'URL dall'output del deployment.

Utilizza

gcloudper derivare un token di identità speciale solo per lo sviluppo per l'autenticazione:TOKEN=$(gcloud auth print-identity-token)

Crea una richiesta curl che trasmetta il testo Markdown non elaborato come parametro della stringa di query con escape URL:

curl -H "Authorization: Bearer $TOKEN" \ -H 'Content-Type: text/plain' \ -d '**Hello Bold Text**' \ SERVICE_URL

Sostituisci SERVICE_URL con l'URL fornito dopo il deployment del servizio di rendering Markdown.

La risposta deve essere uno snippet HTML:

<strong>Hello Bold Text</strong>

Revisione dell'integrazione tra l'editor e i servizi di rendering

Il servizio di editor fornisce una semplice interfaccia utente per l'inserimento di testo e uno spazio per visualizzare l'anteprima HTML. Prima di continuare, rivedi il codice recuperato in precedenza aprendo la

directory ./editor/.

Successivamente, esplora le sezioni di codice seguenti che integrano in modo sicuro i due servizi.

Node.js

Il modulo render.js crea richieste autenticate al servizio di rendering privato. Utilizza il server di metadati Google Cloud nell'ambiente Cloud Run per creare un token di identità e aggiungerlo alla richiesta HTTP come parte di un'intestazione Authorization.

In altri ambienti, render.js utilizza le

credenziali predefinite dell'applicazione

per richiedere un token dai server di Google.

Analizza il markdown da JSON e invialo al servizio Renderer per la trasformazione in HTML.

Python

Il metodo new_request crea richieste autenticate ai servizi privati.

Utilizza il server di metadati Google Cloud nell'ambiente Cloud Run per creare un token di identità e aggiungerlo alla richiesta HTTP come parte di un'intestazione Authorization.

In altri ambienti, new_request richiede un token ID dai server di Google autenticandosi con le credenziali predefinite dell'applicazione.

Analizza il markdown da JSON e invialo al servizio Renderer per la trasformazione in HTML.

Vai

RenderService crea richieste autenticate ai servizi privati. Utilizza il server di metadati Google Cloud nell'ambiente Cloud Run per creare un token di identità e aggiungerlo alla richiesta HTTP come parte di un'intestazione Authorization.

In altri ambienti, RenderService richiede un token ID dai server di Google autenticandosi con le credenziali predefinite dell'applicazione.

La richiesta viene inviata al servizio Renderer dopo l'aggiunta del testo in markdown da trasformare in HTML. Gli errori di risposta vengono gestiti per distinguere i problemi di comunicazione dalla funzionalità di rendering.

Java

makeAuthenticatedRequest crea richieste autenticate ai servizi privati. Utilizza il server di metadati Google Cloud nell'ambiente Cloud Run per creare un token di identità e aggiungerlo alla richiesta HTTP come parte di un'intestazione Authorization.

In altri ambienti, makeAuthenticatedRequest richiede un token ID

dai server di Google autenticandosi con le

credenziali predefinite dell'applicazione.

Analizza il markdown da JSON e invialo al servizio Renderer per la trasformazione in HTML.

C#

GetAuthenticatedPostResponse crea richieste autenticate ai servizi privati. Utilizza il server di metadati Google Cloud nell'ambiente Cloud Run per creare un token di identità e aggiungerlo alla richiesta HTTP come parte di un'intestazione Authorization.

In altri ambienti, GetAuthenticatedPostResponse richiede un token ID

dai server di Google autenticandosi con le

credenziali predefinite dell'applicazione.

Analizza il markdown da JSON e invialo al servizio Renderer per la trasformazione in HTML.

Spedizione del servizio di editor pubblico

Per creare ed eseguire il deployment del codice:

Passa alla directory

editor:Node.js

cd ../editor

Python

cd ../editor

Vai

cd ../editor

Java

cd ../editor

C#

cd ../Samples.Run.MarkdownPreview.Editor/

Esegui il comando seguente per creare il container e pubblicarlo su Artifact Registry.

Node.js

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

Dove PROJECT_ID è l'ID progetto Google Cloud e

editorè il nome che vuoi dare al servizio.In caso di esito positivo, vedrai un messaggio di operazione riuscita contenente l'ID, l'ora di creazione e il nome dell'immagine. L'immagine è archiviata in Container Registry e, se lo desideri, può essere riutilizzata.

Python

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

Dove PROJECT_ID è l'ID progetto Google Cloud e

editorè il nome che vuoi dare al servizio.In caso di esito positivo, vedrai un messaggio di operazione riuscita contenente l'ID, l'ora di creazione e il nome dell'immagine. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

Vai

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

Dove PROJECT_ID è l'ID progetto Google Cloud e

editorè il nome che vuoi dare al servizio.In caso di esito positivo, vedrai un messaggio di operazione riuscita contenente l'ID, l'ora di creazione e il nome dell'immagine. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

Java

Questo esempio utilizza Jib per creare immagini Docker utilizzando strumenti Java comuni. Jib ottimizza le build dei container senza la necessità di un Dockerfile o di Docker installato. Scopri di più sulla creazione di container Java con Jib.mvn compile jib:build -Dimage=REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

Dove PROJECT_ID è l'ID progetto Google Cloud e

editorè il nome che vuoi dare al servizio.In caso di esito positivo, verrà visualizzato il messaggio BUILD SUCCESS. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

C#

gcloud builds submit --tag REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor

Dove PROJECT_ID è l'ID progetto Google Cloud e

editorè il nome che vuoi dare al servizio.In caso di esito positivo, vedrai un messaggio di operazione riuscita contenente l'ID, l'ora di creazione e il nome dell'immagine. L'immagine è archiviata in Artifact Registry e, se lo desideri, può essere riutilizzata.

Esegui il deployment come servizio privato con accesso speciale al servizio di rendering.

Crea un account di servizio che funga da "identità di calcolo" del servizio privato. Per impostazione predefinita, non dispone di privilegi diversi dall'appartenenza al progetto.

Riga di comando

gcloud iam service-accounts create editor-identity

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base.

Il servizio Editor non deve interagire con nient'altro in Google Cloud se non con il servizio di rendering Markdown.

Concedi l'accesso all'identità di calcolo

editor-identityper richiamare il servizio di rendering di Markdown. Qualsiasi servizio che lo utilizza come identità di calcolo avrà questo privilegio.Riga di comando

gcloud run services add-iam-policy-binding renderer \ --member serviceAccount:editor-identity@PROJECT_ID.iam.gserviceaccount.com \ --role roles/run.invoker

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base.

Poiché a questo servizio viene assegnato il ruolo di invoker nel contesto del servizio di rendering, il servizio di rendering è l'unico servizio Cloud Run privato che l'editor può richiamare.

Esegui il deployment con il account di servizio

editor-identitye consenti l'accesso pubblico non autenticato.Riga di comando

gcloud run deploy editor --image REGION-docker.pkg.dev/PROJECT_ID/REPOSITORY/editor \ --service-account editor-identity \ --set-env-vars EDITOR_UPSTREAM_RENDER_URL=SERVICE_URL \ --allow-unauthenticated

Sostituisci:

- PROJECT_ID con l'ID progetto

- SERVICE_URL con l'URL fornito dopo il deployment del servizio di rendering Markdown.

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base.

Esegui il deployment del servizio di editor:

Concedi l'autorizzazione

allUsersper richiamare il servizio:

Comprendere il traffico HTTPS

Il rendering di Markdown utilizzando questi servizi prevede tre richieste HTTP.

editor-identity richiama il

servizio di rendering. editor-identity e

renderer-identity dispongono di autorizzazioni limitate, pertanto qualsiasi exploit di sicurezza o iniezione di codice ha accesso limitato ad altre risorse Google Cloud .

Prova

Per provare l'applicazione completa con due servizi:

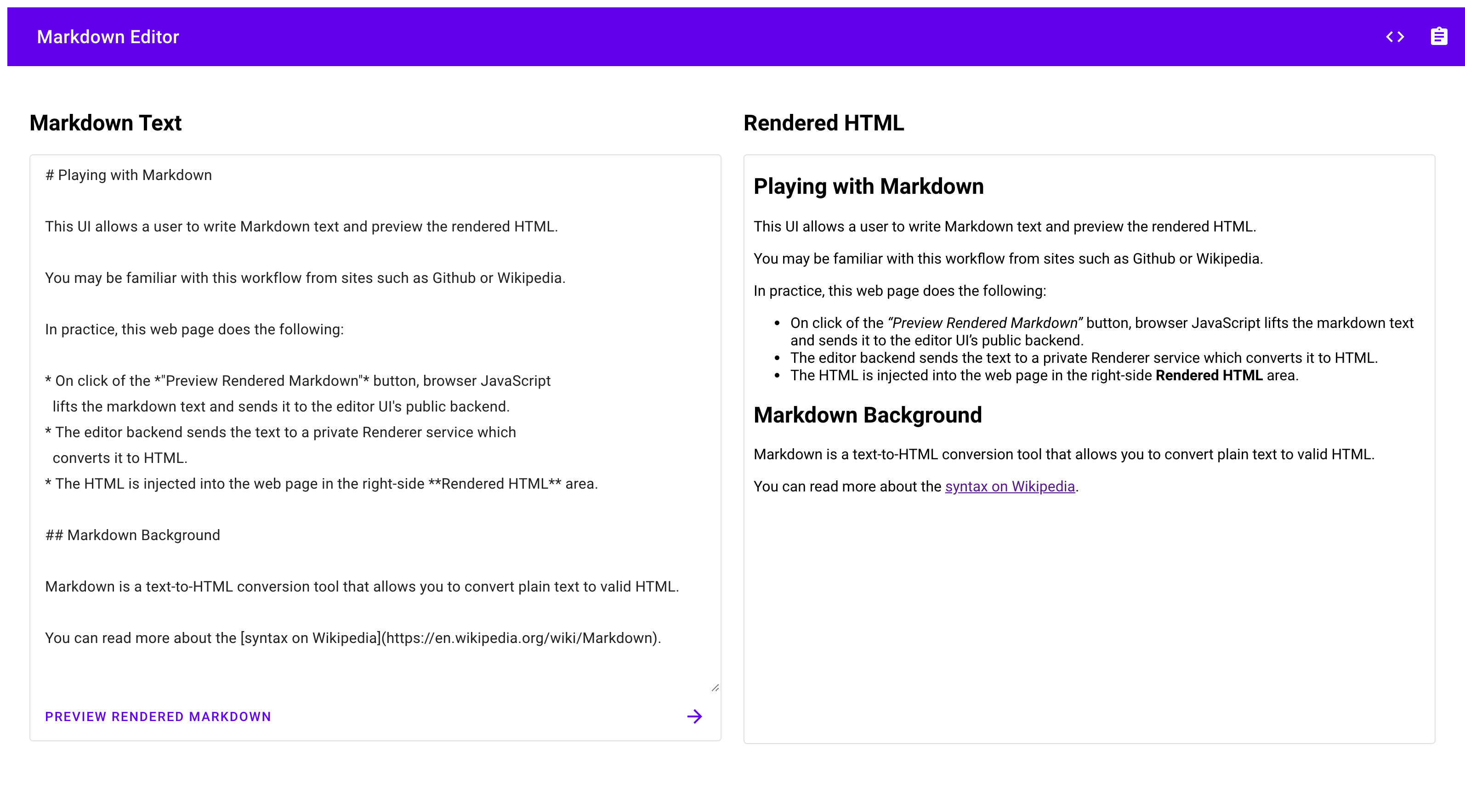

Nel browser, vai all'URL fornito nel passaggio di deployment precedente.

Prova a modificare il testo Markdown a sinistra e fai clic sul pulsante per visualizzarne l'anteprima a destra.

Dovrebbe avere il seguente aspetto:

Se scegli di continuare a sviluppare questi servizi, ricorda che hanno accesso Identity and Access Management (IAM) limitato al resto di Google Cloud e dovranno essere assegnati ruoli IAM aggiuntivi per accedere a molti altri servizi.