Puoi consentire al servizio o al job Cloud Run di inviare traffico a una rete VPC condivisa utilizzando il traffico VPC diretto in uscita senza richiedere un connettore di accesso VPC serverless.

Questa pagina descrive come configurare le autorizzazioni IAM di Cloud Run per utilizzare la subnet della rete VPC condiviso e quindi inserire il servizio o il job nella subnet condivisa.

Prima di iniziare

Esamina le seguenti sezioni di configurazione dell'indirizzo IP:

Allocazione degli indirizzi IP per indicazioni sull'allocazione degli indirizzi IP dalla tua subnet.

Strategie di esaurimento degli indirizzi IP per l'utilizzo di intervalli di indirizzi IP alternativi.

Limitazioni

Ai servizi, ai job e ai pool di worker di Cloud Run si applicano le seguenti limitazioni:

- Potresti riscontrare ritardi di un minuto o più nella creazione della connessione all'avvio dell'istanza quando utilizzi l'uscita VPC diretto. Ti consigliamo di configurare un probe di avvio HTTP che testa una connessione a una destinazione di uscita utilizzata dall'applicazione prima che l'applicazione accetti le richieste. Questo test di connettività in uscita deve implementare i tentativi o la sonda di avvio deve essere impostata con configurazioni di periodo e soglia appropriate per fungere da tentativo.

- Cloud Run supporta una velocità effettiva fino a 1 Gbps per singola istanza. Il superamento di questo importo comporta la limitazione delle prestazioni.

Una quota di utilizzo di Cloud Run limita il numero massimo di istanze che puoi configurare per utilizzare il traffico in uscita VPC diretto. Il numero massimo è configurato per revisione o esecuzione del job Cloud Run. Per aumentare i limiti predefiniti, vedi come aumentare le quote.

- I servizi, i job e i pool di worker di Cloud Run potrebbero subire interruzioni della connessione durante gli eventi di manutenzione dell'infrastruttura di rete. Ti consigliamo di utilizzare librerie client in grado di gestire ripristini occasionali della connessione.

- Il supporto dell'uscita VPC diretta per il traffico IPv6 interno è disponibile solo in anteprima.

- NAT privato è disponibile solo in anteprima.

I seguenti elementi non sono supportati dal traffico VPC diretto in uscita:

- I log di flusso VPC non forniscono il nome del servizio o della revisione Cloud Run.

- I log di flusso VPC non vengono segnalati da risorse non VM come Cloud Run o macchine on-premise.

- Mirroring pacchetto

- Network Intelligence Center, inclusi Connectivity Tests

- Traffico IPv6 esterno su una rete VPC

- Tag di rete o identità di servizio nelle regole firewall in entrata.

- Le regole firewall non possono utilizzare i tag Resource Manager collegati ai carichi di lavoro Cloud Run.

- I job Cloud Run che vengono eseguiti per più di un'ora potrebbero subire

interruzioni della connessione. Questi possono verificarsi durante

eventi di manutenzione

che migrano il job da una macchina all'altra. Il container riceve un segnale

SIGTSTP10 secondi prima dell'evento e un segnaleSIGCONTdopo l'evento. Dopo che il contenitore riceve il segnaleSIGCONT, riprova a effettuare la connessione.

Configura le autorizzazioni IAM

Prima che Cloud Run in un progetto di servizio VPC condiviso possa accedere a una rete VPC condivisa, devi prima assicurarti che il service agent Cloud Run disponga di autorizzazioni sufficienti per utilizzare la subnet.

Per accedere alla rete VPC condiviso, concedi autorizzazioni sufficienti all'agente di servizio Cloud Run aggiungendo uno dei seguenti ruoli:

Utente di rete Compute (

compute.networkUser) nel progetto host VPC condiviso.Ad esempio, esegui questo comando:

gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member "serviceAccount:service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com" \ --role "roles/compute.networkUser"

Sostituisci quanto segue:

- HOST_PROJECT_ID: l'ID del progetto host VPC condiviso.

- SERVICE_PROJECT_NUMBER: il numero del progetto di servizio VPC condiviso in cui esegui il deployment del servizio o del job Cloud Run.

Visualizzatore rete Compute (

compute.networkViewer) nel progetto host VPC condiviso e il ruolo Utente rete Compute (compute.networkUser) nella subnet VPC condiviso.Ad esempio, per concedere il ruolo Utente di rete Compute sulla subnet, esegui il seguente comando:

gcloud compute networks subnets add-iam-policy-binding SUBNET_NAME \ --region REGION \ --member "serviceAccount:service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com" \ --role "roles/compute.networkUser" \ --project HOST_PROJECT_ID

Sostituisci quanto segue:

- SUBNET_NAME: il nome della risorsa completo della subnet in cui vuoi eseguire i servizi Cloud Run.

- REGION: la regione per il servizio Cloud Run, che deve corrispondere alla regione della subnet.

- SERVICE_PROJECT_NUMBER: il numero del progetto di servizio VPC condiviso in cui esegui il deployment del servizio o del job Cloud Run.

- HOST_PROJECT_ID: l'ID del progetto host VPC condiviso.

L'agente di servizio Cloud Run richiede il ruolo Agente di servizio Cloud Run nel tuo progetto Cloud Run. Puoi verificare che il ruolo non sia stato rimosso manualmente eseguendo questo comando:

gcloud projects get-iam-policy SERVICE_PROJECT_ID \ --flatten bindings \ --filter "bindings.role:roles/run.serviceAgent"

Sostituisci SERVICE_PROJECT_ID con l'ID progetto del tuo servizio o job Cloud Run.

Per un controllo più granulare, puoi assicurarti che l'agente di servizio Cloud Run disponga delle seguenti autorizzazioni:

compute.networks.getsul progetto host VPC condivisocompute.subnetworks.getsul progetto host o sulla subnet specificacompute.subnetworks.usesul progetto host o sulla subnet specificacompute.addresses.getsul progetto di servizio del VPC condivisocompute.addresses.listsul progetto di servizio del VPC condivisocompute.addresses.createInternalsul progetto di servizio del VPC condivisocompute.addresses.deleteInternalsul progetto di servizio del VPC condivisocompute.regionOperations.getsul progetto di servizio del VPC condiviso

Allocazione degli indirizzi IP

Per inserire il servizio, il job o il pool di worker Cloud Run in una rete VPC, specifica una rete VPC o una subnet oppure entrambe. Se specifichi solo una rete, la subnet utilizza lo stesso nome della rete. Cloud Run alloca indirizzi IP dalla tua subnet.

Gli indirizzi IP sono temporanei, quindi non creare policy basate su singoli IP. Se devi creare un criterio basato sugli IP, ad esempio nelle regole firewall, devi utilizzare l'intervallo di indirizzi IP dell'intera subnet.

Per modificare la rete o la subnet utilizzata dal servizio, dal job o dal pool di worker, esegui il deployment di una nuova revisione o esegui una nuova attività di job che utilizza i nuovi valori di rete e subnet.

Scale up e fare lo scale down

Per uno scale up più rapido durante un picco di traffico, Cloud Run riserva indirizzi IP

in blocchi di 16 (maschera di sottorete 28) alla volta.

Scopri quali indirizzi IP sono stati allocati da Cloud Run.

Per assicurarti di avere a disposizione un numero sufficiente di indirizzi IPv4 da utilizzare in Cloud Run, l'intervallo di indirizzi IPv4 della subnet deve essere /26 o superiore.

Per l'efficienza dell'allocazione IP e la facilità di gestione, posiziona più risorse nella stessa subnet. Se lo spazio di indirizzi IPv4 è limitato, consulta Intervalli IPv4 supportati per altre opzioni.

Per eliminare la subnet, devi prima eliminare o eseguire nuovamente il deployment dei servizi, dei job o dei pool di worker Cloud Run per interrompere l'utilizzo della subnet, quindi attendere 1-2 ore.

Consumo di indirizzi IP per servizi e pool di worker

In stato stazionario, Cloud Run utilizza il doppio degli indirizzi IP rispetto al numero di istanze. Quando una revisione viene ridimensionata, Cloud Run conserva i relativi indirizzi IP per un massimo di 20 minuti. In totale, riserva almeno il doppio del numero di indirizzi IP, più un buffer per tenere conto degli aggiornamenti delle revisioni.

Ad esempio, se esegui l'upgrade delle revisioni in modo che revision 1 venga scalato da 100

istanze a zero, mentre revision 2 viene scalato da zero a 100, Cloud Run conserva gli indirizzi IP di revision 1 fino a 20

minuti dopo lo scale down. Durante la finestra di conservazione di 20 minuti, devi

riservare almeno 400 indirizzi IP ((100 + 100) * 2).

Consumo di IP per i lavori

Per i job Cloud Run, ogni attività utilizza un indirizzo IP per la

durata dell'esecuzione più 7 minuti dopo il completamento. Assicurati che la

subnet sia abbastanza grande da ospitare tutte le esecuzioni simultanee delle attività del job, con

una subnet di prenotazione minima /26 richiesta.

Ad esempio:

- Un job a singola attività che viene eseguito quotidianamente e che termina sempre almeno 7 minuti prima dell'esecuzione successiva consuma un massimo di 1 indirizzo IP nella subnet.

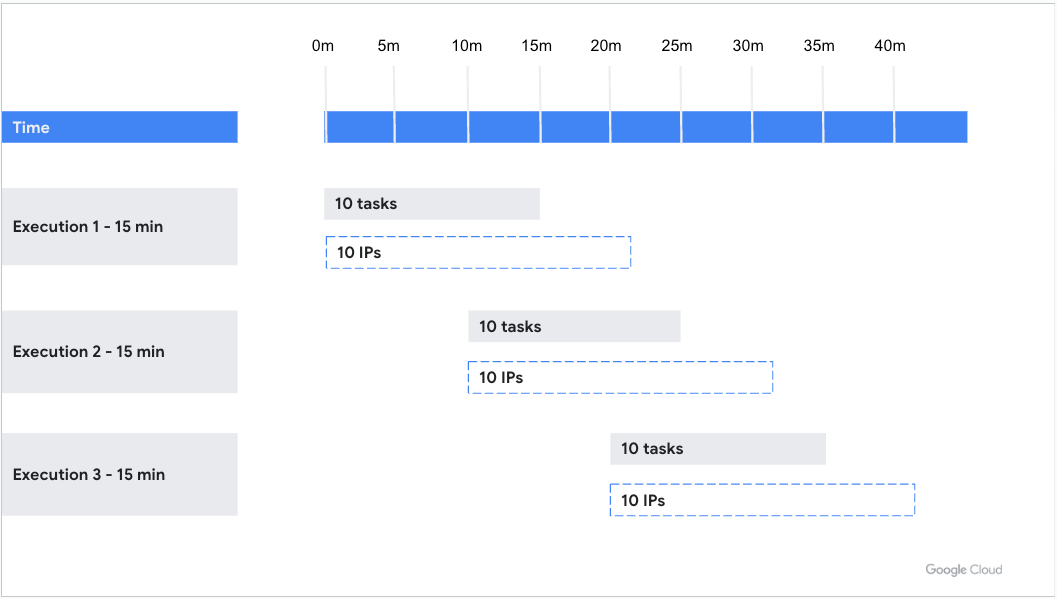

- Un job di 10 attività eseguito ogni 10 minuti, con ogni attività eseguita per 15 minuti,

consuma 1 indirizzo IP per 22 minuti per attività (3 esecuzioni consumano indirizzi IP

contemporaneamente), come mostrato nell'esempio seguente. Pertanto, il job utilizza

30 indirizzi IP in stato stazionario.

- Un job a singola attività che richiede 1 minuto per l'esecuzione ed è eseguito 100 volte al minuto richiede circa 800 indirizzi IP, a seconda dell'ora esatta di esecuzione.

Intervalli IPv4 supportati

Cloud Run supporta i seguenti intervalli IPv4 per la tua subnet:

Esegui il deployment di un servizio

Il traffico in uscita VPC diretto consente al servizio Cloud Run di inviare il traffico a una rete VPC condiviso senza un connettore di accesso VPC serverless. I costi di rete vengono scalati a zero proprio come il servizio stesso. Puoi anche aggiungere tag di rete direttamente alle revisioni del servizio Cloud Run per una sicurezza di rete più granulare, ad esempio applicando regole firewall VPC.

Puoi configurare l'uscita VPC diretta con un servizio utilizzando la consoleGoogle Cloud , Google Cloud CLI o YAML.

Console

Nella console Google Cloud , vai alla pagina Cloud Run:

Seleziona Servizi dal menu e fai clic su Esegui il deployment del contenitore per configurare un nuovo servizio. Se stai configurando ed eseguendo il deployment di un servizio esistente, fai clic sul servizio, quindi su Modifica ed esegui il deployment della nuova revisione.

Se stai configurando un nuovo servizio, compila la pagina iniziale delle impostazioni del servizio in base alle tue esigenze, quindi fai clic su Container, volumi, networking, sicurezza per espandere la pagina di configurazione del servizio.

Fai clic sulla scheda Networking.

Fai clic su Connettiti a un VPC per il traffico in uscita.

Fai clic su Invia il traffico direttamente a un VPC.

Seleziona Reti condivise con me.

Nel campo Rete, seleziona la rete VPC condiviso a cui vuoi inviare il traffico.

Nel campo Subnet, seleziona la subnet da cui il servizio riceve gli indirizzi IP.

(Facoltativo) Inserisci i nomi dei tag di rete che vuoi associare al tuo servizio o ai tuoi servizi. I tag di rete vengono specificati a livello di revisione. Ogni revisione del servizio può avere tag di rete diversi, ad esempio

network-tag-2.Per Routing del traffico, seleziona una delle seguenti opzioni:

- Instrada solo le richieste a IP privati al VPC per inviare solo traffico agli indirizzi interni tramite la rete VPC condiviso.

- Instrada al VPC tutto il traffico per inviare tutto il traffico in uscita tramite la reteVPC condivisoa.

Fai clic su Crea o Esegui il deployment.

Per verificare che il servizio si trovi nella rete VPC condiviso, fai clic sul servizio, quindi sulla scheda Networking. La rete e la subnet sono elencate nella scheda VPC.

Ora puoi inviare richieste dal tuo servizio Cloud Run a qualsiasi risorsa sulla rete VPC condiviso, come consentito dalle regole firewall.

gcloud

Per inserire il servizio nella subnet condivisa, specifica i nomi delle risorse completi per la reteVPC condivisoa e la subnet eseguendo il comando seguente:

gcloud run deploy SERVICE_NAME \ --image IMAGE_URL \ --network projects/HOST_PROJECT_ID/global/networks/VPC_NETWORK \ --subnet projects/HOST_PROJECT_ID/regions/REGION/subnetworks/SUBNET_NAME \ --network-tags NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region REGION \ --max-instances MAX

Sostituisci quanto segue:

- SERVICE_NAME: il nome del tuo servizio Cloud Run.

- IMAGE_URL: l'URL dell'immagine del servizio.

- HOST_PROJECT_ID: l'ID del tuo progetto VPC condiviso.

- VPC_NETWORK: il nome della risorsa completo della tua rete VPC condiviso.

- REGION: la regione per il servizio Cloud Run, che deve corrispondere alla regione della subnet.

- SUBNET_NAME: il nome della risorsa completo della tua subnet.

- (Facoltativo) NETWORK_TAG_NAMES con i nomi separati da virgole dei tag di rete che vuoi associare a un servizio. Per i servizi, i tag di rete vengono specificati

a livello di revisione. Ogni revisione del servizio può avere tag di rete diversi, ad esempio

network-tag-2. - EGRESS_SETTING con un

valore di impostazione di uscita:

all-traffic: invia tutto il traffico in uscita tramite la rete VPC condiviso.private-ranges-only: invia solo il traffico agli indirizzi interni tramite la rete VPC condiviso.

- MAX: il numero massimo di istanze da utilizzare per la rete VPC condiviso. Il numero massimo di istanze consentito per i servizi è 100.

Per maggiori dettagli e argomenti facoltativi, consulta le

informazioni di riferimento su gcloud.

YAML

Se stai creando un nuovo servizio, salta questo passaggio. Se stai aggiornando un servizio esistente, scarica la relativa configurazione YAML:

gcloud run services describe SERVICE --format export > service.yaml

Aggiorna i seguenti attributi:

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE_NAME labels: cloud.googleapis.com/location: REGION spec: template: metadata: annotations: run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]' run.googleapis.com/vpc-access-egress: EGRESS_SETTING spec: containers: - image: IMAGE

Sostituisci:

- SERVICE_NAME con il nome del tuo servizio Cloud Run. I nomi dei servizi devono contenere al massimo 49 caratteri e devono essere univoci per regione e progetto.

- REGION con la regione del tuo servizio Cloud Run, che deve corrispondere alla regione della tua subnet.

- NETWORK con il nome risorsa completo della tua rete VPC condiviso.

- SUBNET_NAME con il nome completo della risorsa della tua subnet.

- (Facoltativo) NETWORK_TAG_NAMES con i nomi dei

tag di rete

che vuoi associare a un servizio. Per i servizi, i tag di rete vengono specificati a livello di revisione. Ogni revisione del servizio può avere

tag di rete diversi, ad esempio

network-tag-2. - EGRESS_SETTING con un

valore di impostazione di uscita:

all-traffic: invia tutto il traffico in uscita tramite la rete VPC condiviso.private-ranges-only: invia solo il traffico agli indirizzi interni tramite la rete VPC condiviso.

- IMAGE con l'URL dell'immagine container del servizio.

Crea o aggiorna il servizio utilizzando il seguente comando:

gcloud run services replace service.yaml

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base.

Aggiungi quanto segue al tuo file

main.tf:

Se vuoi consentire l'accesso non autenticato al servizio, rendilo pubblico.

Crea un job

Il traffico VPC diretto in uscita consente al job Cloud Run di inviare traffico a una rete VPC condiviso senza un connettore di accesso VPC serverless. Puoi anche aggiungere tag di rete direttamente ai job Cloud Run per una sicurezza di rete più granulare, ad esempio applicando le regole firewall VPC.

Puoi configurare l'uscita VPC diretto con un job utilizzando la consoleGoogle Cloud , Google Cloud CLI o YAML.

Console

Nella console Google Cloud , vai alla pagina Cloud Run:

Se stai configurando un nuovo job, fai clic su Deploy container e seleziona Job per compilare il modulo iniziale Crea job in base alle esigenze. Se stai configurando un job esistente, fai clic sulla scheda Job, seleziona un job, quindi fai clic su Modifica.

Fai clic su Container, variabili e secret, connessioni, sicurezza per espandere la pagina delle proprietà del job.

Fai clic sulla scheda Connessioni.

Fai clic su Connettiti a un VPC per il traffico in uscita.

Fai clic su Invia il traffico direttamente a un VPC.

Seleziona Reti condivise con me.

Nel campo Rete, seleziona la rete VPC condiviso a cui vuoi inviare il traffico.

Nel campo Subnet, seleziona la subnet da cui il job riceve gli indirizzi IP.

(Facoltativo) Inserisci i nomi dei tag di rete che vuoi associare a un job. Per i job, i tag di rete vengono specificati a livello di esecuzione. Ogni esecuzione del job può avere tag di rete diversi, ad esempio

network-tag-2.Per Routing del traffico, seleziona una delle seguenti opzioni:

- Instrada solo le richieste a IP privati al VPC per inviare solo traffico agli indirizzi interni tramite la rete VPC condiviso.

- Instrada al VPC tutto il traffico per inviare tutto il traffico in uscita tramite la reteVPC condivisoa.

Fai clic su Crea o Aggiorna.

Per verificare che il job si trovi nella rete VPC condiviso, fai clic sul job e poi sulla scheda Configurazione. La rete e la subnet sono elencate nella scheda VPC.

Ora puoi eseguire il tuo job Cloud Run e inviare richieste dal job a qualsiasi risorsa sulla rete VPC condiviso, come consentito dalle regole firewall.

gcloud

Per inserire il job nella subnet condivisa, specifica i nomi delle risorse completi per la reteVPC condivisoa e la subnet eseguendo il seguente comando:

gcloud run jobs create JOB_NAME \ --image IMAGE_URL \ --network projects/HOST_PROJECT_ID/global/networks/VPC_NETWORK \ --subnet projects/HOST_PROJECT_ID/regions/REGION/subnetworks/SUBNET_NAME \ --network-tags NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region REGION \

Sostituisci quanto segue:

- JOB_NAME: il nome del job Cloud Run.

- IMAGE_URL: l'URL dell'immagine del job.

- HOST_PROJECT_ID: l'ID del progetto host VPC condiviso.

- VPC_NETWORK: il nome della risorsa completo della tua rete VPC condiviso.

- REGION: la regione per il job Cloud Run, che deve corrispondere alla regione della subnet.

- SUBNET_NAME: il nome della risorsa completo della tua subnet.

- (Facoltativo) NETWORK_TAG_NAMES con i nomi separati da virgole dei tag di rete che vuoi associare a un job. Ogni esecuzione del job può avere tag di rete diversi, ad esempio

network-tag-2. - EGRESS_SETTING con un

valore di impostazione di uscita:

all-traffic: invia tutto il traffico in uscita tramite la rete VPC condiviso.private-ranges-only: invia solo il traffico agli indirizzi interni tramite la rete VPC condiviso.

Per maggiori dettagli e argomenti facoltativi, consulta le

informazioni di riferimento su gcloud.

YAML

Se stai creando un nuovo job, salta questo passaggio. Se stai aggiornando un job esistente, scarica la relativa configurazione YAML:

gcloud run jobs describe JOB_NAME --format export > job.yaml

Aggiorna i seguenti attributi:

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB_NAME annotations: run.googleapis.com/launch-stage: BETA labels: cloud.googleapis.com/location: REGION spec: template: metadata: annotations: run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]' run.googleapis.com/vpc-access-egress: EGRESS_SETTING spec: containers: - image: IMAGE

Sostituisci:

- JOB_NAME con il nome del tuo job Cloud Run. I nomi dei job devono contenere al massimo 49 caratteri e devono essere univoci per regione e progetto.

- REGION con la regione del job Cloud Run, che deve corrispondere alla regione della subnet.

- NETWORK con il nome risorsa completo della tua rete VPC condiviso.

- SUBNET con il nome risorsa completo della subnet.

- (Facoltativo) NETWORK_TAG_NAMES con i nomi dei

tag di rete

che vuoi associare a un job. Per i job, i tag di rete vengono specificati

a livello di esecuzione. Ogni esecuzione del job può avere tag di rete diversi, ad esempio

network-tag-2. - EGRESS_SETTING con un

valore di impostazione di uscita:

all-traffic: invia tutto il traffico in uscita tramite la rete VPC condiviso.private-ranges-only: invia solo il traffico agli indirizzi interni tramite la rete VPC condiviso.

- IMAGE con l'URL dell'immagine container del job.

Crea o aggiorna il job utilizzando il seguente comando:

gcloud run jobs replace job.yaml

Configura una subnet a doppio stack

Per aggiungere una subnet a doppio stack con un intervallo IPv6 interno a un servizio o un job Cloud Run, consulta Configurare una subnet a doppio stack.

Disconnettere un servizio

Console

Per rimuovere il servizio dalla rete VPC condiviso:

Nella console Google Cloud , vai alla pagina Cloud Run:

Fai clic sul servizio che vuoi rimuovere, poi su Modifica ed esegui il deployment di una nuova revisione.

Fai clic sulla scheda Networking.

Deseleziona Connettiti a un VPC per il traffico in uscita.

Fai clic su Esegui il deployment.

Per verificare che il servizio non si trovi più nella rete VPC condiviso, fai clic sulla scheda Networking. La rete e la subnet non sono più elencate nella scheda VPC.

Per rimuovere solo i tag di rete mantenendo il servizio connesso alla rete VPC condiviso:

Fai clic sul servizio che contiene i tag di rete da rimuovere, poi fai clic su Modifica e implementa nuova revisione.

Fai clic sulla scheda Networking.

Cancella i nomi dei tag di rete che non vuoi più associare al tuo servizio.

Fai clic su Esegui il deployment.

gcloud

Per rimuovere il servizio dalla rete VPC condiviso, esegui questo comando:

gcloud run services update SERVICE_NAME --region=REGION \ --clear-network

Per rimuovere solo i tag di rete mantenendo il servizio connesso alla rete VPC condiviso, esegui questo comando:

gcloud run services update SERVICE_NAME --region=REGION \ --clear-network-tags

Sostituisci quanto segue:

- SERVICE_NAME: il nome del tuo servizio Cloud Run.

- REGION: la regione del tuo servizio Cloud Run.

YAML

Per rimuovere il servizio dalla rete VPC condiviso:

Scarica la configurazione YAML del servizio:

gcloud run services describe SERVICE_NAME --format export > service.yaml

Rimuovi i seguenti contenuti dal file

service.yaml:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

Dove

- NETWORK: il nome della risorsa completo della tua rete VPC condiviso.

- SUBNET: il nome della risorsa completo della tua subnet.

- (Facoltativo) NETWORK_TAG_NAMES: i nomi dei tag di rete se li hai associati a un servizio.

Aggiorna il servizio utilizzando il seguente comando:

gcloud run services replace service.yaml

Per rimuovere solo i tag di rete mantenendo il servizio connesso alla rete VPC condiviso:

Scarica la configurazione YAML del servizio:

gcloud run services describe SERVICE_NAME --format export > service.yaml

Rimuovi la variabile

tagsdai contenuti del fileservice.yaml, lasciando le variabilinetworkesubnetwork, come mostrato nell'esempio seguente:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET"}]'

Sostituisci quanto segue:

- NETWORK: il nome della risorsa completo della tua rete VPC condiviso.

- SUBNET: il nome della risorsa completo della tua subnet.

Aggiorna il servizio utilizzando il seguente comando:

gcloud run services replace service.yaml

Scollegare un job

Console

Per rimuovere il tuo progetto dalla rete VPC condiviso:

Nella console Google Cloud , vai alla pagina Cloud Run:

Fai clic sul job che vuoi rimuovere, poi su Modifica ed esegui il deployment di una nuova revisione.

Fai clic sulla scheda Configuration (Configurazione).

Deseleziona Connettiti a un VPC per il traffico in uscita.

Fai clic su Aggiorna.

Per verificare che il job non si trovi più nella rete VPC condiviso, fai clic sulla scheda Configurazione. La rete e la subnet non sono più elencate nella scheda VPC.

Per rimuovere solo i tag di rete mantenendo il job connesso alla rete VPC condiviso:

Fai clic sul job contenente i tag di rete da rimuovere, poi fai clic su Modifica e implementa nuova revisione.

Fai clic sulla scheda Connessioni.

Cancella i nomi dei tag di rete che non vuoi più associare al tuo job.

Fai clic su Aggiorna.

gcloud

Per rimuovere il job dalla rete VPC condiviso, esegui questo comando:

gcloud run jobs update JOB_NAME --region=REGION \ --clear-network

Per rimuovere solo i tag di rete mantenendo il job connesso alla rete VPC condiviso, esegui questo comando:

gcloud run jobs update JOB_NAME --region=REGION \ --clear-network-tags

Sostituisci quanto segue:

- JOB_NAME: il nome del job Cloud Run.

- REGION: la regione per il tuo job Cloud Run.

YAML

Per rimuovere il tuo progetto dalla rete VPC condiviso:

Scarica la configurazione YAML del job:

gcloud run jobs describe JOB_NAME --format export > job.yaml

Rimuovi i seguenti contenuti dal file

job.yaml:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

Dove

- NETWORK: il nome della risorsa completo della tua rete VPC condiviso.

- SUBNET: il nome della risorsa completo della tua subnet.

- (Facoltativo) NETWORK_TAG_NAMES: i nomi dei tag della rete se li avevi associati a un lavoro.

Aggiorna il job utilizzando il seguente comando:

gcloud run jobs replace job.yaml

Per rimuovere solo i tag di rete mantenendo il job connesso alla rete VPC condiviso:

Scarica la configurazione YAML del job:

gcloud run jobs describe JOB_NAME --format export > job.yaml

Rimuovi i seguenti contenuti dal file

job.yaml:run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

Dove

- NETWORK: il nome della risorsa completo della tua rete VPC condiviso.

- SUBNET: il nome della risorsa completo della tua subnet.

- (Facoltativo) NETWORK_TAG_NAMES: i nomi dei tag della rete se li avevi associati a un lavoro.

Aggiorna il job utilizzando il seguente comando:

gcloud run jobs replace job.yaml

Risoluzione dei problemi

Impossibile eliminare la subnet

Per eliminare una subnet, devi prima eliminare tutte le risorse che la utilizzano. Se Cloud Run utilizza una subnet, devi disconnettere Cloud Run dalla rete VPC condiviso o spostarlo in una subnet diversa prima di eliminare la subnet.

Impossibile scollegare la rete VPC condiviso

Per scollegare la rete VPC condivisa nel progetto host, segui i passaggi per deprovisioning del VPC condiviso e assicurati di disconnettere tutti i servizi o i job Cloud Run dalla rete VPC condivisa.

Per vedere quali risorse Cloud Run utilizzano la rete VPC condiviso, esegui questo comando:

gcloud compute shared-vpc list-associated-resources HOST_PROJECT_ID

Sostituisci HOST_PROJECT_ID con l'ID del tuo progetto host VPC condiviso.

La subnet VPC diretto in uscita esaurisce gli indirizzi IPv4

Quando provi a eseguire il deployment, si verifica il seguente errore:

Instance failed to start because of insufficient free IP addresses in the subnetwork SUBNET_ID when attempting to create an address in the subnetwork. Please consider moving to a subnetwork with more available IP addresses.

Se la subnet della rete VPC esaurisce gli indirizzi IPv4, viene registrata da Cloud Logging. Quando ciò si verifica, Cloud Run non può avviare altre istanze di servizio o attività di job finché non saranno disponibili altri indirizzi IPv4.

Per risolvere il problema, segui le strategie di esaurimento degli indirizzi IP.

Visualizzare gli indirizzi IP allocati

Per vedere gli indirizzi IP allocati da Cloud Run, vai alla pagina Indirizzi IP nella console Google Cloud o esegui il seguente comando da Google Cloud CLI:

gcloud compute addresses list