Halaman ini memberikan ringkasan yang mencakup konsep inti, lapisan, dan peran operasional untuk menjaga keamanan dalam Google Distributed Cloud (GDC) dengan air gap. GDC dirancang untuk lingkungan yang sangat aman dan tidak terkoneksi, serta untuk kepatuhan terhadap persyaratan kedaulatan data yang ketat.

Halaman ini ditujukan bagi audiens seperti admin IT dalam grup operator infrastruktur atau engineer keamanan dalam grup operator aplikasi yang ingin mengelola keamanan untuk organisasi mereka. Untuk mengetahui informasi selengkapnya, lihat dokumentasi Audiens untuk GDC yang terisolasi dari internet.

Halaman ini membantu Anda memahami atribut keamanan utama di seluruh kategori berikut:

- Kepatuhan

- Operasi keamanan

- Operasi keandalan

- Kriptografi

- Identity and Access Management (IAM)

- Keamanan jaringan

- Keamanan aplikasi

- Keamanan host dan node

- Keamanan hardware

- Keamanan fasilitas

Strategi keamanan

GDC menerapkan pendekatan yang mengutamakan keamanan dengan beberapa lapisan keamanan untuk memberikan kontrol maksimum, tetap mematuhi peraturan hukum, dan mengamankan data rahasia. Dirancang untuk berjalan di hardware khusus dan aman di pusat data lokal untuk memberikan isolasi tenant yang ketat.

Lapisan keamanan yang disediakan oleh GDC mencakup keamanan hardware, keamanan host dan node, keamanan aplikasi, keamanan jaringan, kriptografi, Identity and Access Management (IAM), operasi keamanan dan keandalan, kepatuhan, dan penawaran keamanan.

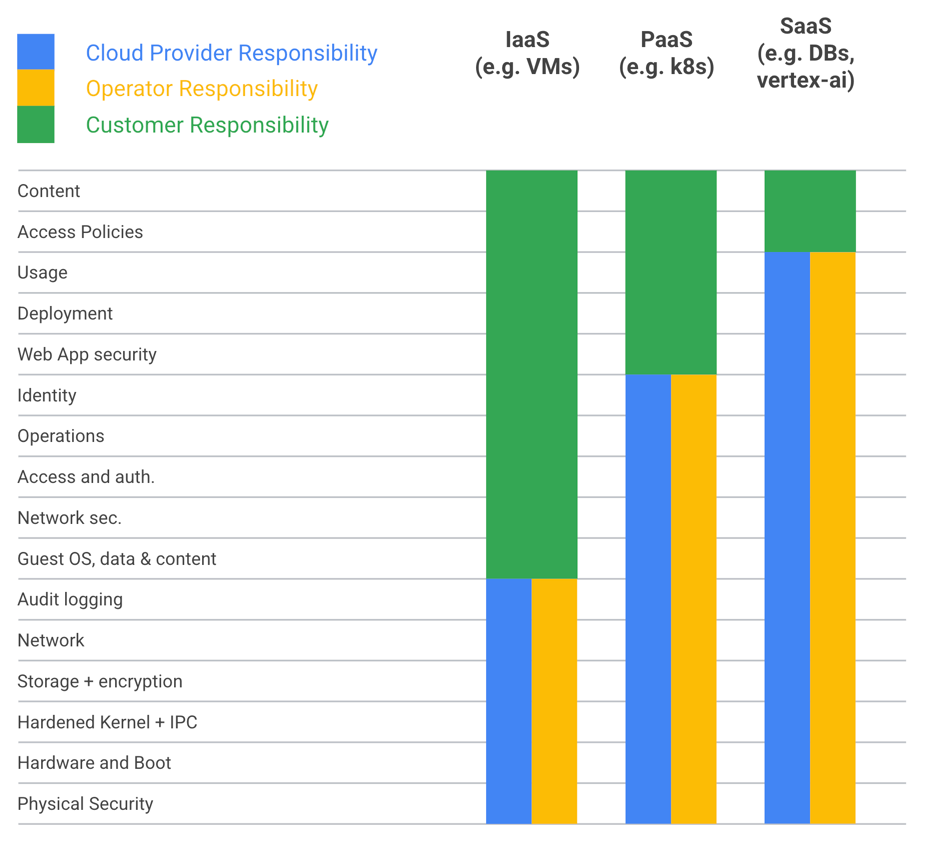

GDC memiliki model keamanan bersama untuk mengamankan stack aplikasi lengkap. GDC menyediakan Infrastructure as a Service (IaaS), Platform as a Service (PaaS), dan Software as a Service (SaaS). Di semua konfigurasi GDC, Google dan operator bertanggung jawab untuk mengamankan lapisan infrastruktur. Pelanggan bertanggung jawab untuk mengamankan penyiapan project dan lapisan aplikasi, termasuk container aplikasi, image dasar, dan dependensi.

Dari perspektif keamanan, grup audiens berikut inilah yang mengoperasikan GDC:

Grup operator infrastruktur: mengelola operasi sehari-hari infrastruktur sistem, dan tidak memiliki akses ke data pelanggan. Persona ini merupakan administrator tingkat tertinggi di sistem dan bisa berupa Google, pihak ketiga yang dikontrak, atau pelanggan, bergantung pada sifat batasan kedaulatan.

Grup administrator platform: persona pelanggan yang mengelola resource dan izin untuk project. Ini adalah tingkat hak istimewa administratif tertinggi yang diberikan kepada pelanggan dan merupakan satu-satunya tingkat administratif yang dapat memberikan akses ke data pelanggan.

Grup operator aplikasi: mengembangkan aplikasi untuk di-deploy dan dieksekusi, serta mengonfigurasi izin dan resource terperinci di GDC. Persona ini bekerja sesuai kebijakan yang ditetapkan oleh Administrator Platform (PA) untuk memastikan sistem mereka sesuai dengan persyaratan keamanan dan kepatuhan pelanggan.

Untuk mengetahui informasi selengkapnya, lihat Audiens dokumentasi.

Keamanan fasilitas

Anda dapat men-deploy GDC di pusat data yang terisolasi dan ditetapkan pelanggan. Keamanan fisik spesifik per lokasi akan bervariasi berdasarkan persyaratan masing-masing pelanggan. Untuk mematuhi peraturan setempat, pusat data mungkin memerlukan akreditasi, misalnya, ISO 27001. Pusat data harus memiliki beberapa langkah keamanan, seperti sistem pertahanan perimeter yang aman untuk mencegah akses yang tidak sah ke pusat data, cakupan kamera yang komprehensif untuk memantau semua aktivitas di pusat data, autentikasi fisik untuk memastikan bahwa hanya personel yang berwenang yang dapat mengakses pusat data, staf keamanan untuk berpatroli di pusat data 24 jam sehari dan tujuh hari seminggu serta merespons setiap insiden keamanan, kebijakan keamanan dan akses yang ketat untuk mengatur cara personel mengakses dan menggunakan pusat data. Tindakan keamanan ini merupakan lapisan perlindungan awal yang penting untuk mengamankan data yang disimpan di pusat data dari akses, penggunaan, pengungkapan, gangguan, modifikasi, atau penghancuran yang tidak sah.

Keamanan hardware

Google memiliki proses yang ketat untuk memastikan keamanan hardware-nya. Semua hardware GDC dibeli dan dirakit dari partner yang telah diseleksi dan disertifikasi untuk memenuhi persyaratan kedaulatan dan rantai pasokan khusus pelanggan. Hardware ini telah diuji dan disetujui untuk memenuhi standar internal Google yang ketat, serta kebutuhan sebagian besar pelanggan yang sadar akan keamanan. Semua subkomponen dalam hardware GDC berasal dari pemasok tepercaya yang telah diseleksi dan dikenal andal. Integrasi hardware ke dalam rak GDC dilakukan di pusat bersertifikasi regional, yaitu fasilitas yang telah disetujui Google untuk menangani hardware sensitif. Semua personel yang menangani hardware GDC telah melalui pemeriksaan latar belakang, yang memastikan bahwa hanya personel yang berwenang yang memiliki akses ke hardware tersebut. Selain itu, penerapan sebenarnya dari komponen hardware dan firmware berisiko tinggi tertentu ditinjau keamanannya oleh tim khusus. Peninjauan ini mempertimbangkan ancaman seperti: serangan supply chain, serangan fisik, dan serangan eksekusi lokal pada komponen hardware dan firmware, termasuk ancaman persisten. Peninjauan ini membangun pengetahuan yang secara langsung menginformasikan persyaratan keamanan hardware kami, termasuk firmware aman dan update firmware, integritas firmware, booting aman, pengelolaan dan servis yang aman. Google menjalin hubungan yang erat dengan semua vendor dan tim yang menggunakan hardware untuk memastikan fitur keamanan tingkat teratas disediakan. Artinya, Google terus bekerja sama dengan partnernya untuk memastikan hardware seaman mungkin. Google terus meningkatkan standar dengan meningkatkan persyaratan hardware dan keamanan, melakukan peninjauan keamanan interaktif, serta bekerja sama dengan tim produk untuk menerapkan fitur keamanan baru yang dibuat khusus untuk GDC dan terintegrasi secara mendalam tidak hanya dengan hardware dan firmware yang sebenarnya, tetapi juga fitur produk lainnya.

Keamanan host dan node

GDC memastikan bahwa hanya sistem operasi (OS) Node yang aman dan dikemas khusus oleh kami yang dapat dimuat ke sistem secara default. Image dan konfigurasi yang telah melalui proses hardening akan mengurangi permukaan serangan secara signifikan. Modul kriptografi yang melindungi data dalam penyimpanan dan dalam pengiriman divalidasi FIPS 140-2/3, yang berarti modul tersebut telah diuji secara ketat untuk keamanan dan diperiksa oleh laboratorium independen dan terakreditasi. GDC menyediakan software anti-malware untuk sistem operasi yang berjalan di node bare metal dan solusi untuk memindai sistem penyimpanan. Google mengemas update untuk pemindai ini dan update tersebut disertakan dalam update sistem reguler yang diterapkan IO menggunakan proses upgrade GDC. Pemberitahuan deteksi dikirim ke IO. GDC juga menyediakan alat pemantauan integritas dan deteksi pelanggaran untuk melindungi sistem dari perubahan yang tidak disengaja. Secara keseluruhan, langkah-langkah keamanan ini membantu melindungi sistem dari berbagai serangan. Tindakan keamanan ini mempersulit penyerang untuk mengakses sistem, mengeksploitasi kerentanan, dan menginstal malware.

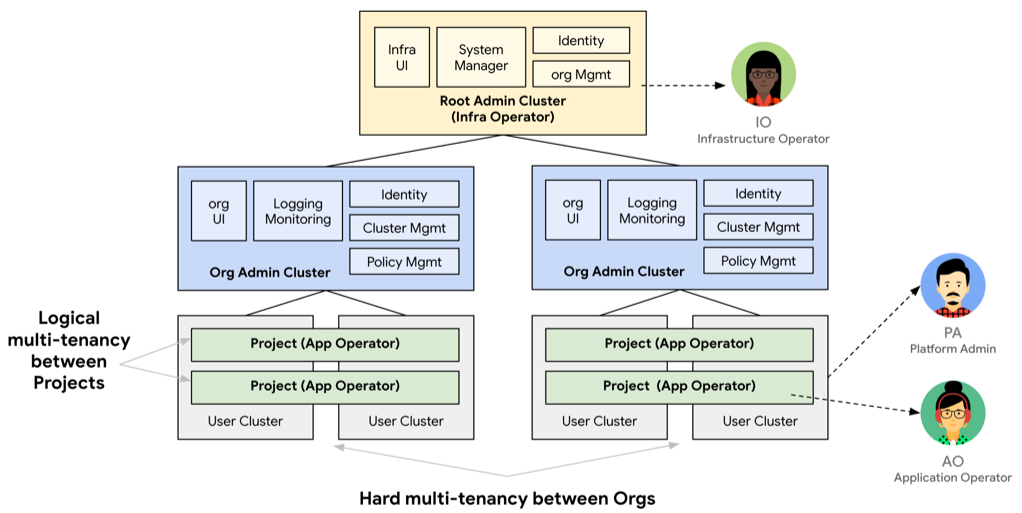

Tenancy

GDC adalah platform cloud terkelola multi-tenant yang mirip dengan Google Cloud Platform. Arsitektur ini dirancang untuk memberikan isolasi yang kuat antar-tenant, memberikan lapisan perlindungan yang kuat di antara pengguna cloud, dan memungkinkan pengguna memenuhi standar akreditasi workload yang ketat. GDC menyediakan dua tingkat isolasi tenant. Tingkat pertama, yang disebut Organisasi, memberikan isolasi komputasi fisik yang kuat, dan tingkat kedua, Project, menawarkan opsi alokasi resource yang lebih terperinci melalui pemisahan logis.

Tidak ada server komputasi fisik yang dibagikan antar-organisasi, dan lapisan operator juga mempertahankan kepemilikan. IO tidak diizinkan mengakses lapisan PA. Demikian pula, AO tidak dapat mengakses lapisan PA.

Keamanan aplikasi

Untuk melindungi dari serangan supply chain software, semua software GDC dikembangkan sesuai dengan Supply chain Levels for Software Artifacts (SLSA), sebuah framework keamanan supply chain yang dikembangkan Google dalam kemitraan dengan organisasi termasuk CNCF dan Linux Foundation.

SLSA adalah daftar periksa standar dan kontrol untuk mencegah gangguan, meningkatkan integritas, dan mengamankan paket dalam supply chain software. Checklist ini dirancang untuk mencegah eksploitasi yang menyerang repositori kode sumber, sistem build, dan paket dependensi pihak ketiga.

Semua kode sumber dan dependensi GDC disimpan dalam sistem kontrol versi Google yang terisolasi dan dienkripsi di pusat data Google yang aman. Semua kode memiliki histori yang terverifikasi dan memerlukan orang kedua untuk meninjau perubahan kode sebelum perubahan tersebut diterima ke dalam sistem kontrol versi.

Build dikirimkan menggunakan sistem orkestrasi rilis Google yang memanfaatkan Google Cloud Build dan alat pengujian otomatis Google untuk build, pengujian, dan rilis image dan biner container yang sepenuhnya otomatis. Semua build bersifat terisolasi, hermetik, dan ditentukan menggunakan prinsip build-as-code, dan tidak ada individu yang memiliki akses sepihak dalam proses pengiriman software.

Semua image dipindai untuk mendeteksi kerentanan menggunakan beberapa pemindai keamanan aplikasi dan divalidasi di beberapa titik menggunakan kombinasi tanda tangan kriptografi dan checksum SHA256. Setiap rilis berisi Software Bill of Materials (SBOM) yang mencakup detail tentang komponen software, dependensi dan library, serta data yang dikirimkan.

Keamanan jaringan

Bagian ini memberikan ringkasan keamanan jaringan GDC.

Jaringan fisik

Meskipun GDC dirancang untuk digunakan di lingkungan yang terputus, dalam praktiknya, sistem GDC kemungkinan terhubung ke lingkungan yang lebih luas dan terlindungi yang terhubung di seluruh jaringan pribadi internal pelanggan, sekaligus tetap terputus dari Internet publik.

Semua traffic jaringan antara jaringan pribadi pelanggan dan sistem GDC melewati firewall dan sistem Deteksi & Pencegahan Intrusi (IDS/IPS). Firewall menyediakan lini pertahanan pertama untuk mengontrol akses ke sistem. Firewall dan IDS/IPS mengontrol traffic masuk dan keluar berdasarkan kebijakan keamanan yang dapat dikonfigurasi dan menggunakan machine learning untuk menganalisis traffic secara otomatis serta memblokir akses yang tidak sah. Sistem IDS/IPS memeriksa semua komunikasi masuk dan keluar untuk infrastruktur secara default. PA juga dapat menggunakan sistem IDS/IPS untuk pemeriksaan traffic workload mereka sendiri. Firewall dan IDS/IPS juga terintegrasi dengan stack Observability organisasi untuk beban kerja pelanggan dan stack SIEM IO untuk infrastruktur guna mengaktifkan analisis dan forensik keamanan tambahan.

Firewall menerapkan aturan penolakan default sebagai postur keamanan awal untuk mencegah akses yang tidak disengaja dan kebocoran data. IO dan PA memiliki metode untuk menentukan aturan akses lebih lanjut sesuai kebutuhan. Di dalam GDC, ada dua jaringan yang terpisah secara fisik untuk mengisolasi fungsi administrasi dan kontrol dari data workload pelanggan.

Jaringan pengelolaan di luar batas (OOB) hanya digunakan untuk fungsi administratif seperti perubahan konfigurasi perangkat jaringan, peralatan penyimpanan, dan komponen hardware lainnya. Hanya IO yang memiliki akses ke jaringan OOB dan mereka hanya memiliki akses ini dalam kasus luar biasa. ACL jaringan dikonfigurasi sedemikian rupa sehingga hanya server yang ada di cluster admin root yang kontrol IO-nya diizinkan mengakses jaringan ini. Jaringan bidang data menghubungkan server beban kerja dan dapat diakses oleh PA dan AO.

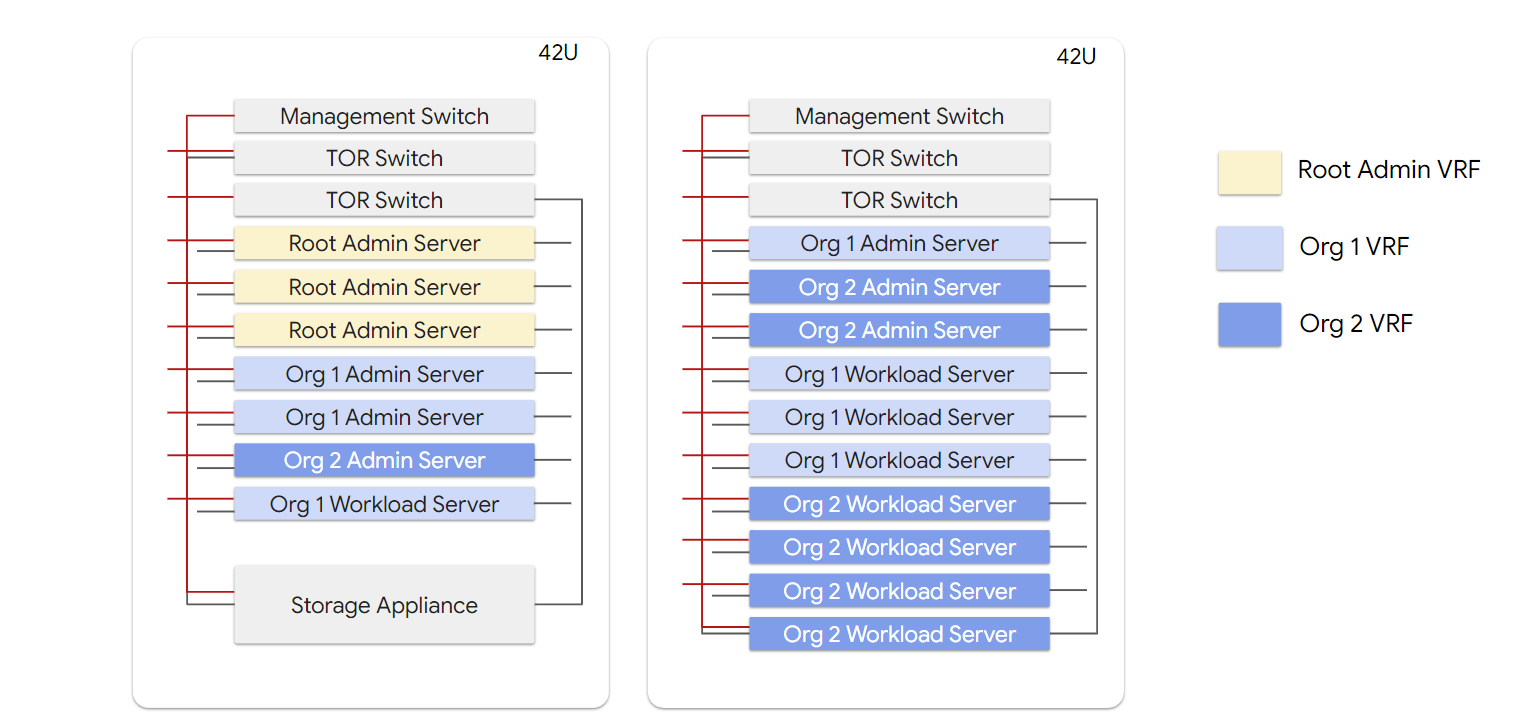

Software defined networking

Jaringan bidang data adalah jaringan overlay berdasarkan Virtual Routing and Forwarding (VRF) untuk isolasi traffic tenant. Setiap organisasi tenant memiliki jaringan VRF eksternal dan internal. Layanan yang menghadap eksternal, misalnya, load balancer eksternal dan NAT keluar, akan berada di domain eksternal. Workload pelanggan berada di VRF internal.

Jaringan internal digunakan untuk komunikasi dalam tenant, seperti traffic beban kerja antar-node dan ke penyimpanan file dan blok di dalam organisasi. Jaringan eksternal digunakan untuk berkomunikasi di luar organisasi. Traffic pengelolaan tenant ke fungsi kontrol akses, atau traffic pelanggan ke project akses, harus melalui jaringan eksternal. Setiap beban kerja pelanggan memiliki load balancer dan gateway NAT yang harus dikonfigurasi untuk traffic masuk dan keluar.

Jaringan virtual

Jaringan virtual GDC adalah lapisan jaringan tingkat organisasi yang dibangun di atas jaringan overlay. Bidang data jaringan Anthos - driver antarmuka jaringan (CNI) container yang dikelola GDC.

Lapisan jaringan virtual di GDC menyediakan isolasi ringan dalam organisasi yang disebut sebagai "project". Lapisan ini menyediakan fitur keamanan jaringan berikut:

- Kebijakan jaringan project: untuk perlindungan batas project.

- Kebijakan jaringan organisasi: untuk perlindungan batas organisasi.

Kebijakan jaringan project dan kebijakan jaringan organisasi memiliki konfigurasi tolak default sebagai titik awal untuk melindungi dari akses yang tidak diinginkan dan kebocoran data.

Perlindungan denial of service

Semua traffic ke GDC melewati IDS/IPS dan serangkaian load balancer. IDS/IPS mendeteksi dan membuang traffic yang tidak sah, serta melindungi resource dari banjir sesi. Load balancer dapat membatasi traffic dengan tepat untuk menghindari hilangnya layanan. Karena konektivitas eksternal ditangani melalui jaringan pribadi pelanggan, pelanggan dapat memberikan lapisan perlindungan tambahan terhadap serangan penolakan layanan untuk serangan terdistribusi.

Kriptografi

Bagian ini memberikan ringkasan tentang kriptografi GDC.

PKI

GDC menyediakan Infrastruktur Kunci Publik (PKI) untuk pengelolaan CA X.509 terpusat untuk layanan infrastruktur. Secara default, GDC memiliki CA root pribadi per penginstalan dan perantara serta leaf yang didistribusikan dari CA tersebut. Selain itu, GDC dapat mendukung penginstalan sertifikat yang dikeluarkan pelanggan di endpoint yang menghadap pelanggan, sehingga meningkatkan fleksibilitas dalam penggunaan sertifikat. GDC secara terpusat mengoordinasikan distribusi penyimpanan tepercaya, sehingga mempermudah workload dan layanan sistem untuk mengautentikasi dan mengenkripsi traffic aplikasi. Secara keseluruhan, GDC menyediakan solusi PKI yang andal untuk mengamankan berbagai layanan infrastruktur guna pengelolaan kepercayaan yang mudah, tetapi dikontrol dengan ketat.

Key management service

GDC menyediakan Key Management Service (KMS) yang didukung oleh Hardware Security Modules (HSM). KMS adalah layanan pihak pertama. Materi kunci tetap berada dalam KMS, yang didukung oleh HSM. Definisi resource kustom (CRD) menyimpan materi kunci terenkripsi. Hanya KMS yang memiliki akses ke materi kunci mentah dalam memori. Ada satu KMS per organisasi. Semua data dalam penyimpanan dienkripsi secara default menggunakan kunci yang didukung HSM. Pelanggan juga dapat memilih untuk mengelola kunci kriptografi mereka sendiri. KMS mendukung algoritma yang disetujui FIPS dan modul yang divalidasi FIPS. KMS mendukung impor dan ekspor kunci secara aman untuk kasus penggunaan penyerahan kunci, penghapusan, atau pemulihan dari bencana. Fitur ini menjadikan KMS sebagai cara yang aman dan andal untuk mengelola kunci kriptografis.

GDC juga menawarkan kunci enkripsi yang dikelola pelanggan (CMEK). CMEK memberi pelanggan kontrol atas kunci yang melindungi data mereka dalam penyimpanan di GDC. Salah satu motivasi utama penerapan CMEK adalah penghapusan kriptografi, yaitu metode penghancuran data dengan jaminan tinggi untuk remediasi dan penghentian penggunaan data. Kunci dapat dihapus di luar band data yang dilindunginya. Semua data di organisasi Anda dilindungi oleh serangkaian CMEK yang dapat dipantau, diaudit, dan dihapus oleh Operator Platform Anda sesuai kebutuhan. Kunci CMEK adalah kunci enkripsi yang dapat Anda kelola menggunakan API HSM. CMEK dapat digunakan untuk mengenkripsi data untuk penyimpanan blok, disk mesin virtual, layanan database, dan workload penampung pengguna.

Enkripsi

Bagian ini memberikan ringkasan tentang enkripsi GDC.

Data dalam penyimpanan

Semua data GDC yang disimpan dalam penyimpanan file, blok, dan objek dienkripsi dalam penyimpanan menggunakan beberapa tingkat enkripsi. Di lingkungan multi-tenant, data setiap tenant dienkripsi dengan kunci khusus tenant sebelum ditulis ke penyimpanan file, blok, dan objek:

- Block Storage (Volume aplikasi, disk VM, penyimpanan database) dienkripsi di tiga tingkat:

- Lapisan Software: Enkripsi Linux Unified Key Setup (LUKS) yang dilakukan dalam hardware komputasi khusus tenant dengan kunci per volume yang didukung HSM dan dikelola oleh pelanggan.

- Lapisan Appliance: Enkripsi Tingkat Agregat Volume (NVE/NAE) yang dilakukan dalam Storage Appliance dengan kunci per tenant yang didukung HSM, yang dikelola oleh pelanggan.

- Lapisan Disk: Drive yang Mengenkripsi Sendiri (SED) dengan kunci per drive yang didukung HSM, yang dikelola oleh IO.

- Object Storage dienkripsi di dua lapisan

- Lapisan Bucket: Enkripsi data objek yang dikoordinasikan dalam hardware komputasi khusus tenant dengan kunci per-bucket yang didukung HSM, yang dikelola oleh pelanggan.

- Lapisan Disk: SED dengan kunci per-drive yang didukung HSM, dikelola oleh IO.

- Penyimpanan Disk Server, data konfigurasi sistem untuk satu tenant, dienkripsi di satu lapisan:

- Lapisan Disk: SED dengan kunci per-drive yang didukung HSM, dikelola oleh pelanggan.

Data dalam pengiriman

Semua traffic GDC dienkripsi secara default menggunakan modul kriptografi bersertifikasi FIPS 140-2 dan protokol standar industri seperti TLS 1.2+, HTTPS, dan tunnel IPSec. Pelanggan juga diharapkan menggunakan algoritma terenkripsi di lapisan aplikasi, berdasarkan model tanggung jawab bersama, untuk memastikan bahwa persyaratan enkripsi terpenuhi untuk semua aplikasi yang di-deploy di atas GDC.

Identity and Access Management (IAM)

Akses ke sistem didasarkan pada prinsip hak istimewa terendah. Pengguna hanya diberi akses ke resource yang mereka butuhkan. Proses ini melindungi sistem dari akses dan penyalahgunaan yang tidak sah. Selain itu, sistem menerapkan pemisahan tugas, seperti tidak ada akses sepihak. Tidak seorang pun memiliki kontrol penuh atas satu sistem atau proses. Proses ini membantu mencegah penipuan dan kesalahan. GDC dapat berintegrasi dengan penyedia identitas yang sudah ada milik pelanggan. Sistem ini mendukung SAML 2.0 dan OIDC untuk federasi IDP. Dengan dukungan ini, pengguna dapat mengautentikasi pengguna dalam sistem menggunakan penyedia identitas yang ada untuk mengelola pengguna di satu lokasi. Semua pengguna dan workload diautentikasi sebelum mengakses sistem. RBAC dan ABAC digunakan untuk memberikan otorisasi ke semua bidang kontrol dan akses data. Pengguna hanya diizinkan mengakses resource dan melakukan tindakan hanya jika mereka diautentikasi dan diberi otorisasi. Semua akses dicatat dalam log audit, sehingga administrator dapat melacak siapa yang telah mengakses resource dan kapan. Proses ini membantu mengidentifikasi akses dan penyalahgunaan yang tidak sah.

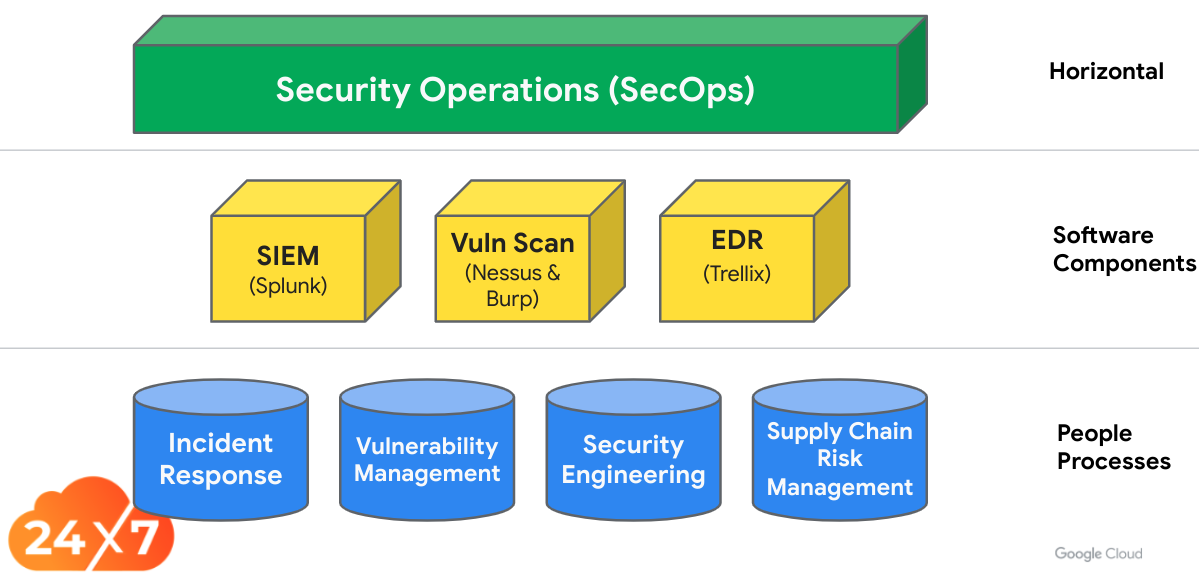

Operasi keamanan

Operasi Keamanan (SecOps) GDC memberikan jaminan informasi untuk entitas dengan persyaratan keamanan, kepatuhan, dan kedaulatan yang ketat untuk memberikan kerahasiaan, integritas, dan ketersediaan operasional maksimum dari workload dengan air gap pelanggan yang diatur. Arsitektur keamanan ini dimaksudkan untuk memenuhi tujuan berikut:

- Korelasikan logging platform GDC untuk analisis dan respons keamanan.

- Mengidentifikasi, melaporkan, dan melacak kerentanan keamanan dengan cepat.

- Lindungi semua aset OIC dan GDC melalui Deteksi & Respons Endpoint (EDR).

- Menyediakan alat, proses, dan runbook untuk memungkinkan pusat operasi SecOps melakukan pemantauan berkelanjutan untuk mengidentifikasi, mengamankan, memberantas, dan memulihkan dari insiden keamanan siber.

| Fitur | Deskripsi |

|---|---|

| Informasi & Pengelolaan Peristiwa Keamanan | Splunk Enterprise adalah platform informasi keamanan dan manajemen peristiwa (SIEM) yang mengumpulkan, mengindeks, dan menganalisis data keamanan dari berbagai sumber untuk membantu organisasi mendeteksi dan merespons ancaman. |

| Pengelolaan Kerentanan | Tenable Security Center adalah platform pengelolaan kerentanan yang membantu organisasi mengidentifikasi dan memulihkan kerentanan keamanan. |

| Deteksi & Respons Endpoint | Trellix HX, Windows Defender, dan ClamAV. Platform keamanan terpadu yang memberi organisasi tampilan komprehensif tentang postur keamanan mereka untuk mendeteksi dan merespons ancaman secara lebih efektif. |

| Pengelolaan Kasus yang Aman | Solusi software yang memungkinkan organisasi mengelola siklus proses insiden keamanan. |

GDC SecOps memungkinkan IO memberikan fungsi Operasi Keamanan. Tim SecOps GDC memberikan proses yang didorong oleh orang-orang, termasuk respons insiden, pengelolaan kerentanan, rekayasa keamanan, dan pengelolaan risiko supply chain. GDC SecOps memungkinkan Security Operations Center (SOC) mencapai hal berikut:

| Kemampuan | Deskripsi |

|---|---|

| Deteksi | Infrastruktur keamanan kami terus memantau potensi ancaman dan kerentanan. Saat ancaman atau kerentanan terdeteksi, tim operasi keamanan akan segera menerima laporan. |

| Triase | Tim operasi keamanan melakukan triase setiap insiden untuk menentukan tingkat keparahan ancaman dan respons yang tepat. |

| Pembatasan | Tim operasi keamanan mengambil tindakan untuk menghentikan ancaman dan mencegahnya menyebar. |

| Investigasi | Tim operasi keamanan menyelidiki insiden tersebut untuk menentukan akar masalah dan mengidentifikasi kelemahan dalam postur keamanan kami. |

| Respons | Tim operasi keamanan mengambil langkah-langkah untuk merespons insiden dan memitigasi kerusakan yang telah terjadi. |

| Pemulihan | Tim operasi keamanan mengambil langkah-langkah untuk memulihkan diri dari insiden dan memulihkan sistem dan jaringan kami ke kondisi normal. |

Pengelolaan kerentanan

GDC menjalankan beberapa proses identifikasi kerentanan di lingkungan praproduksi sebelum merilis apa pun untuk terus memantau potensi Kerentanan dan Eksposur Umum (CVE). GDC juga menyediakan pemindaian kerentanan di lingkungan produksi untuk tujuan pemantauan dan pelaporan rutin. Semua temuan di lingkungan produksi diintegrasikan ke dalam proses Security Operations untuk melacak dan memitigasi tujuan perburuan ancaman.

Respons insiden keamanan

Jika kerentanan ditemukan dalam kode yang di-deploy ke GDC atau terjadi insiden dalam sistem, serangkaian proses respons insiden tersedia dan dijalankan oleh IO dan tim keamanan GDC untuk memitigasi, membuat dan menerapkan patch keamanan, serta berkomunikasi dengan pihak yang terpengaruh. Proses manajemen insiden ini paralel dengan proses manajemen insiden standar Google dengan modifikasi untuk sifat GDC yang terputus.

Untuk setiap CVE atau insiden yang ditemukan, komandan insiden (IC) akan ditugaskan untuk menjalankan proses respons. IC bertanggung jawab untuk mengelola proses, yang mencakup memverifikasi dan memvalidasi insiden, menetapkan skor Sistem Skor Kerentanan Umum (CVSS) untuk kerentanan, mengelola proses pembuatan dan penyiapan patch untuk pengiriman, serta membuat komunikasi yang sesuai.

Operasi keandalan

Bagian ini memberikan ringkasan operasi keandalan GDC.

Mencatat dan memantau

GDC dilengkapi dengan platform Observability yang menyediakan fungsi pemantauan, logging, pelacakan, dan pelaporan untuk platform, layanan, dan workload GDC.

Subsistem logging menyerap dan menggabungkan log dari semua platform dan layanan GDC inti serta workload pelanggan ke dalam database deret waktu dan menyediakan data tersebut melalui antarmuka pengguna (UI) dan API interaktif.

Peristiwa log audit penting mencakup area berikut:

- Permintaan autentikasi dan otorisasi pengguna.

- Pembuatan dan pencabutan token autentikasi.

- Semua akses dan perubahan Administratif.

- Semua tindakan API bidang kontrol.

- Semua peristiwa keamanan, termasuk IDS, IPS, firewall, antivirus.

Akses darurat

IO tidak memiliki akses ke data pelanggan. Namun, dalam situasi darurat, mungkin ada kasus saat IO memerlukan akses ke data pelanggan. Dalam kasus tersebut, GDC memiliki serangkaian prosedur akses darurat yang digunakan PA untuk memberikan akses secara eksplisit ke IO untuk pemecahan masalah.

Semua kredensial breakglass disimpan secara offline di brankas, atau dienkripsi dengan kunci yang di-root di HSM. Akses ke kredensial ini adalah peristiwa yang dapat diaudit dan dapat memicu pemberitahuan.

Misalnya, jika konfigurasi IAM rusak dan mencegah akses pengguna, IO menggunakan autentikasi berbasis sertifikat SSH melalui workstation yang aman dan memerlukan persetujuan multi-pihak untuk mendapatkan akses. Semua tindakan yang dilakukan dilacak dan dapat diaudit. Kunci SSH berubah setelah insiden akses darurat.

Pemulihan dari bencana

GDC dilengkapi dengan sistem pencadangan yang memungkinkan PA membuat dan mengelola kebijakan pencadangan untuk cluster, namespace, atau VM. Sistem pencadangan berisi sistem umum untuk penjadwalan, menjalankan pencadangan, memulihkan data, dan pelaporan.

Mengupgrade dan mengupdate sistem

Karena GDC adalah lingkungan yang terisolasi dari internet, Operator Infrastruktur memproses semua update ke sistem pelanggan. Google menandatangani dan memublikasikan update biner di lokasi yang aman agar didownload oleh IO. IO memvalidasi biner dan memindahkan biner ke GDC untuk distribusi dan deployment.

Sistem ini mencakup semua update software dan firmware, termasuk update ke software GDC, OS tingkat node, definisi dan tanda tangan antivirus dan malware, appliance penyimpanan dan jaringan, update perangkat, dan update biner lainnya.

Pengelolaan perubahan - Infrastructure as Code

GDC menggunakan Infrastruktur sebagai Kode (IAC) untuk mengotomatiskan penyediaan dan deployment konfigurasi GDC. IAC memisahkan tanggung jawab di antara tim operasi infrastruktur. Misalnya, mengusulkan perubahan konfigurasi versus mengizinkan perubahan, untuk membuat seluruh proses lebih aman. Dengan IAC GDC, semua perubahan konfigurasi divalidasi melalui proses peninjauan dan persetujuan banyak pihak untuk memastikan hanya konfigurasi yang sah yang di-deploy. Peninjauan ini menciptakan proses yang transparan dan dapat diaudit, meningkatkan konsistensi perubahan, dan mengurangi penyimpangan konfigurasi.

Proses kepatuhan

GDC siap mematuhi rezim umum seperti NIST 800-53, SOC 2, dan membantu sertifikasi seperti FIPS 140-2 dan 3. GDC juga menjalani berbagai proses sertifikasi, dan memenuhi standar keamanan tingkat Google. Kepatuhan adalah proses berkelanjutan. Untuk mendukung pelanggan dan operator dalam perjalanan ini, GDC menyediakan pemantauan dan pengujian berkelanjutan. Sebagai bagian dari praktik keamanan untuk proses pemantauan berkelanjutan, GDC melacak perubahan inventaris, seperti software dan hardware yang tidak dikenal, atau penambahan software atau hardware baru. GDC melakukan uji penetrasi secara rutin dengan menyimulasikan serangan dari pelaku kejahatan. GDC secara berkala memindai sistem untuk mencari malware, dan memberi tahu GDC jika ada infeksi. Proses pengujian pemulihan dari bencana menguji kemampuan GDC untuk memulihkan diri dari situasi yang melibatkan bencana. Proses ini memastikan data dan sistem GDC aman.