Questo documento spiega la gerarchia di deployment per Google Distributed Cloud (GDC) con air gap, che include universi, regioni e zone. Per garantire l'alta disponibilità delle risorse e dell'infrastruttura air-gap, devi comprendere le località che ospitano il tuo ambiente e i confini strategici che applicano le configurazioni disponibili per le tue applicazioni.

Questo documento è destinato ai seguenti gruppi di pubblico:

- Operatori all'interno del gruppo di operatori dell'infrastruttura, responsabili del deployment e della gestione delle zone air-gap di GDC e dell'infrastruttura globale.

- Amministratori di rete e amministratori IT all'interno del gruppo di amministratori della piattaforma, responsabili della configurazione dei servizi multizona.

- Sviluppatori di applicazioni all'interno del gruppo di operatori di applicazioni, responsabili dello sviluppo e della gestione delle applicazioni in un universo GDC.

Per saperne di più, consulta la documentazione relativa ai segmenti di pubblico per GDC air-gapped.

Panoramica della gerarchia di deployment

Un deployment GDC con air gap segue una struttura gerarchica composta da universi, regioni e zone.

Un universo è un raggruppamento di alto livello di zone interconnesse che condividono sia la connettività di rete sia un piano di controllo. Anche se le zone possono essere geograficamente distanti, viene stabilito un confine regionale quando zone distinte sono fisicamente abbastanza vicine da avere una comunicazione a bassa latenza.

Una zona è l'elemento costitutivo del tuo deployment air-gap di GDC. Ogni zona è un'implementazione air-gap autonoma che non richiede connettività a Google Cloud in qualsiasi momento, il che significa che gestisce la propria infrastruttura, i propri servizi, le proprie API e i propri strumenti tramite un control plane locale.

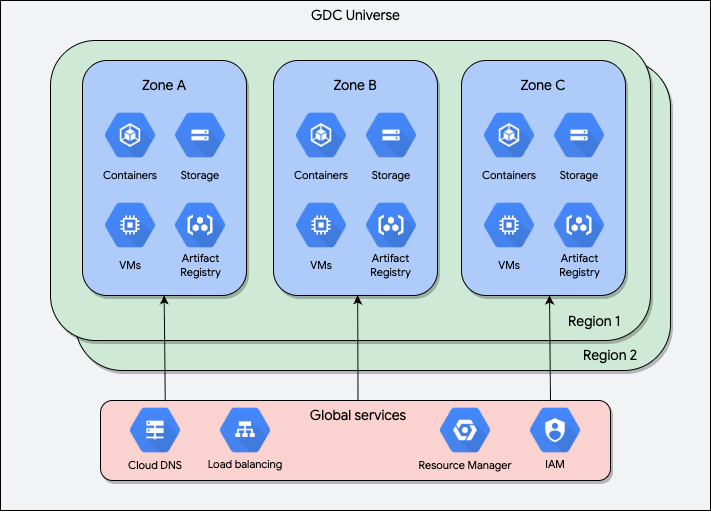

Ad esempio, la seguente immagine mostra un universo multizona air-gapped di GDC:

Questo diagramma ha due regioni, ognuna esistente all'interno di un singolo universo. La regione 1 è evidenziata per mostrare tre zone che gestiscono vari servizi zonali, come macchine virtuali (VM) e applicazioni container. Esistono anche servizi globali che coprono tutte le zone e le regioni dell'universo, come Identity and Access Management (IAM) e il bilanciamento del carico.

Ad esempio, potresti avere un universo GDC che si estende su regioni geografiche molto distanti. Considera la regione 1 esistente in Virginia, Stati Uniti, con tre zone:

- Zona A, ad esempio

us-virginia1-a - Zona B, ad esempio

us-virginia1-b - Zona C, ad esempio

us-virginia1-c

Allo stesso modo, potresti avere la regione 2 nei Paesi Bassi e includere zone ad Amsterdam:

- Zona A, ad esempio

eu-ams1-a - Zona B, ad esempio

eu-ams1-b - Zona C, ad esempio

eu-ams1-c

Le zone all'interno di una regione devono essere geograficamente vicine tra loro, ma le regioni possono estendersi su grandi distanze. Ad esempio, una zona potrebbe avere un limite massimo di distanza in fibra di 50 km da un'altra zona all'interno della stessa regione, ma la regione può estendersi per centinaia di chilometri da un'altra regione. Contatta il tuo gruppo di operatori dell'infrastruttura per ulteriori informazioni sui requisiti di latenza specifici.

Informazioni su una zona

Una zona contiene quattro livelli che possono operare in isolamento senza richiedere connettività a Google Cloud o alla rete internet pubblica:

- Hardware: l'apparecchiatura di base completamente integrata nei rack del tuo data center. Questo livello fornisce la capacità di calcolo, archiviazione, rete e GPU per il sistema e i carichi di lavoro integrati.

- Infrastruttura: il sistema di gestione hardware sottostante. Questo livello fornisce interfacce che consentono al software di essere eseguito senza la necessità di configurazioni specifiche dell'hardware.

- Service Platform: il framework per la creazione di servizi su GDC. Questo livello garantisce la coerenza tra i servizi gestiti e i servizi del marketplace.

- Servizi gestiti e Marketplace: servizi cloud rivolti ai clienti in esecuzione su GDC. Ciò garantisce un'implementazione coerente del piano dati per carichi di lavoro e servizi.

Questi componenti ti offrono la flessibilità di modificare la configurazione di zona per soddisfare i tuoi requisiti unici di disponibilità e resilienza. La comprensione di questa struttura fornisce le basi per comprendere le configurazioni comuni delle zone air-gap.

Configurazioni del deployment

Le sezioni seguenti descrivono le configurazioni di deployment comuni che puoi utilizzare per GDC air-gapped.

Configurazione di una singola zona

Una configurazione a zona singola ti consente di eseguire il deployment di un universo in cui una zona funge da unica regione. Questa configurazione è possibile perché ogni zona funziona in modo indipendente. In genere, questa configurazione viene utilizzata per i deployment iniziali o per i carichi di lavoro che non richiedono alta disponibilità o un robusto ripristino di emergenza.

Il limite principale per un universo a zona singola è che crea un singolo punto di errore, rendendo il sistema vulnerabile alle interruzioni. Un single point of failure si verifica quando esegui il deployment delle risorse esclusivamente in una singola zona. Le risorse di zona sono interessate come gruppo quando si verifica un'interruzione o un'interruzione del servizio in quella zona specifica.

Configurazione multizona

Una configurazione multizona ti consente di distribuire strategicamente le tue applicazioni e i tuoi servizi in più zone. Questa configurazione migliora la resilienza e la tolleranza agli errori del sistema fornendo risorse distribuite geograficamente.

Questa configurazione fornisce anche l'alta disponibilità, che consente alla tua applicazione o al tuo servizio di rimanere continuamente accessibile e operativo anche se una zona subisce un'interruzione. Ottieni l'alta disponibilità tramite la ridondanza eseguendo il deployment e la gestione delle risorse in più zone all'interno di un universo. GDC offre un sottoinsieme di servizi che forniscono funzionalità globali, in modo che la risorsa venga gestita in più zone di un universo per impostazione predefinita senza replica manuale. Le risorse globali si estendono su più zone per impostazione predefinita, il che le rende disponibili anche durante un'interruzione zonale.

Un vantaggio fondamentale di una configurazione multizona è che ogni zona può fungere da dominio di ripristino di emergenza distinto. Un dominio di disastro è un gruppo di risorse suscettibili di errori simultanei a causa della loro posizione fisica condivisa o dipendenza. Posizionando strategicamente le zone a una distanza sufficiente, il sistema diventa più resiliente ai guasti diffusi.

L'asimmetria zonale consente di configurare organizzazioni e hardware in modo diverso nelle zone di un universo GDC. L'asimmetria zonale è una funzionalità in anteprima a partire dalla versione 1.14.4.

Funzionalità chiave di una configurazione multizona

Le configurazioni multizona consentono di stabilire un'architettura resiliente perché ogni zona può funzionare come dominio di ripristino di emergenza distinto. La distribuzione delle risorse in questi domini di emergenza indipendenti consente di migliorare i sistemi isolati con le funzionalità chiave descritte nelle sezioni seguenti.

Alta disponibilità

Puoi creare applicazioni ad alta disponibilità per fornire servizi durevoli in grado di resistere alle interruzioni. Le strategie di alta disponibilità, come il bilanciamento del carico e la replica dei dati, trasformano le applicazioni zonali fragili in servizi globali resilienti e affidabili. Per saperne di più, vedi Alta affidabilità per le tue app.

Protezione dei dati

Puoi utilizzare una configurazione multizona per mantenere i tuoi dati protetti e accessibili anche in caso di interruzione utilizzando strategie di protezione dei dati che ti consentono di configurare la replica dei dati per creare backup separati geograficamente. Per ulteriori informazioni, vedi Protezione dei dati con l'archiviazione multizona.

Gestione del traffico di rete

La creazione di una rete durevole è essenziale per creare un sistema GDC a disponibilità elevata. Puoi configurare strategie di networking in più zone per pianificare le procedure di failover durante un potenziale interruzione a livello di zona. Il bilanciamento del traffico di rete tra le zone può anche influire positivamente sul rendimento dell'applicazione. Per saperne di più, consulta Gestione del traffico di rete per più zone.

Controllo delle autorizzazioni

Puoi implementare ruoli tra zone per applicare strategie di controllo dell'accesso su scala globale, il che elimina la gestione delle autorizzazioni specifiche per zona, che può essere noiosa e difficile da gestire. Allo stesso modo, puoi gestire senza problemi l'autenticazione tra le zone per i tuoi utenti e servizi con account di accesso globale. Per ulteriori informazioni, vedi Controllo delle autorizzazioni per un universo multizona.

Limitazioni

Gli universi GDC con air gap presentano le seguenti limitazioni:

- Un universo può avere un massimo di sei zone.

- Un universo può avere uno o due centri operativi.

- Un universo con due zone non può fornire una strategia di recupero automatica, indipendentemente dalla configurazione della regione e deve essere recuperato manualmente. Gli universi con tre o più zone possono attivare automaticamente i passaggi di ripristino.

- GDC fornisce le regioni solo come concetto di raggruppamento e non fornisce servizi regionali. Le regioni in un universo GDC vengono fornite per allinearsi strettamente all'architettura Google Cloud pubblica e per lo sviluppo e la pianificazione futuri.

Passaggi successivi

- Scopri i tipi di risorsa di zona e di zona disponibili in un universo GDC.

- Consulta la guida all'alta affidabilità per assicurarti che la tua applicazione sia resiliente ai guasti a livello di zona locale.

- Per ulteriori informazioni su come vengono gestite gerarchicamente le risorse all'interno di una zona, consulta il documento Gerarchia delle risorse.