Questa pagina spiega come connettere Google Distributed Cloud (GDC) air-gapped al provider di identità (IdP) esistente della tua organizzazione. Un IdP è un sistema che gestisce e protegge centralmente le identità degli utenti, fornendo servizi di autenticazione. Il collegamento a un IdP esistente consente agli utenti di accedere a GDC utilizzando le credenziali della propria organizzazione, senza dover creare o gestire account separati all'interno di GDC. Questa procedura garantisce un'esperienza di accesso semplice e sicura. Poiché un IdP è una risorsa globale, gli utenti possono accedere a GDC tramite lo stesso IdP indipendentemente dalla zona in cui lavorano.

Questa pagina è rivolta ai segmenti di pubblico all'interno del gruppo di amministratori della piattaforma, come amministratori IT o ingegneri della sicurezza, che vogliono connettersi a un IdP. Per ulteriori informazioni, consulta Segmenti di pubblico per la documentazione air-gapped di GDC.

Puoi connetterti a un provider di identità esistente utilizzando uno dei seguenti metodi:

Prima di iniziare

Prima di connetterti a un provider di identità esistente, assicurati che la configurazione iniziale sia completata e di disporre delle autorizzazioni necessarie.

Configurazione iniziale della connessione del provider di identità

Un membro del gruppo di operatori dell'infrastruttura della tua organizzazione deve configurare la connessione IdP iniziale prima che gli utenti possano accedere ai cluster o ai dashboard GDC.

Possono farlo aprendo un ticket in il sistema di gestione dei ticket e fornendo le seguenti informazioni sul provider di identità:

- Numero di server e relativi tipi.

- Quantità di spazio di archiviazione a blocchi in TB.

- Quantità di spazio di archiviazione di oggetti in TB.

- Parametri obbligatori per OIDC:

- clientID: l'ID dell'applicazione client che effettua richieste di autenticazione al provider OpenID.

- clientSecret: il secret noto solo all'applicazione e al provider OpenID.

- issuerURL: l'URL a cui vengono inviate le richieste di autorizzazione per il provider OpenID.

- scopes: ambiti aggiuntivi da inviare al provider OpenID.

- userclaim: l'attestazione JWT (JSON Web Token) da utilizzare come nome utente.

- certificateAuthorityData: una stringa con codifica Base64 del certificato con codifica PEM per il provider OIDC.

- Parametri obbligatori per i provider SAML:

- idpCertificateDataList: i certificati IdP per verificare la risposta SAML. Questi certificati devono essere codificati in base64 standard e formattati in PEM. Per facilitare la rotazione dei certificati del provider di identità, sono supportati al massimo due certificati.

- idpEntityID: l'ID entità SAML per il provider SAML, specificato in

un formato URI. Esempio:

https://www.idp.com/saml - idpSingleSignOnURI: l'URI dell'endpoint SSO del provider SAML. Esempio:

https://www.idp.com/saml/sso

- Nome utente o gruppo di nomi utente per gli amministratori iniziali.

Autorizzazioni obbligatorie

Per ottenere le autorizzazioni necessarie per connettere un provider di identità esistente, procedi nel seguente modo:

- Chiedi all'amministratore IAM dell'organizzazione di concederti il ruolo Amministratore federazione IdP

(

idp-federation-admin). - Assicurati che l'amministratore iniziale specificato durante la connessione del provider di identità disponga del ruolo Amministratore IAM organizzazione (

organization-iam-admin).

Connettersi a un provider di identità esistente

Per connettere il provider di identità, devi disporre di un singolo ID client e secret del tuo provider di identità. Puoi connetterti a un provider OIDC o SAML esistente.

Connettersi a un provider OIDC esistente

Per connetterti a un provider OIDC esistente, completa i seguenti passaggi:

Console

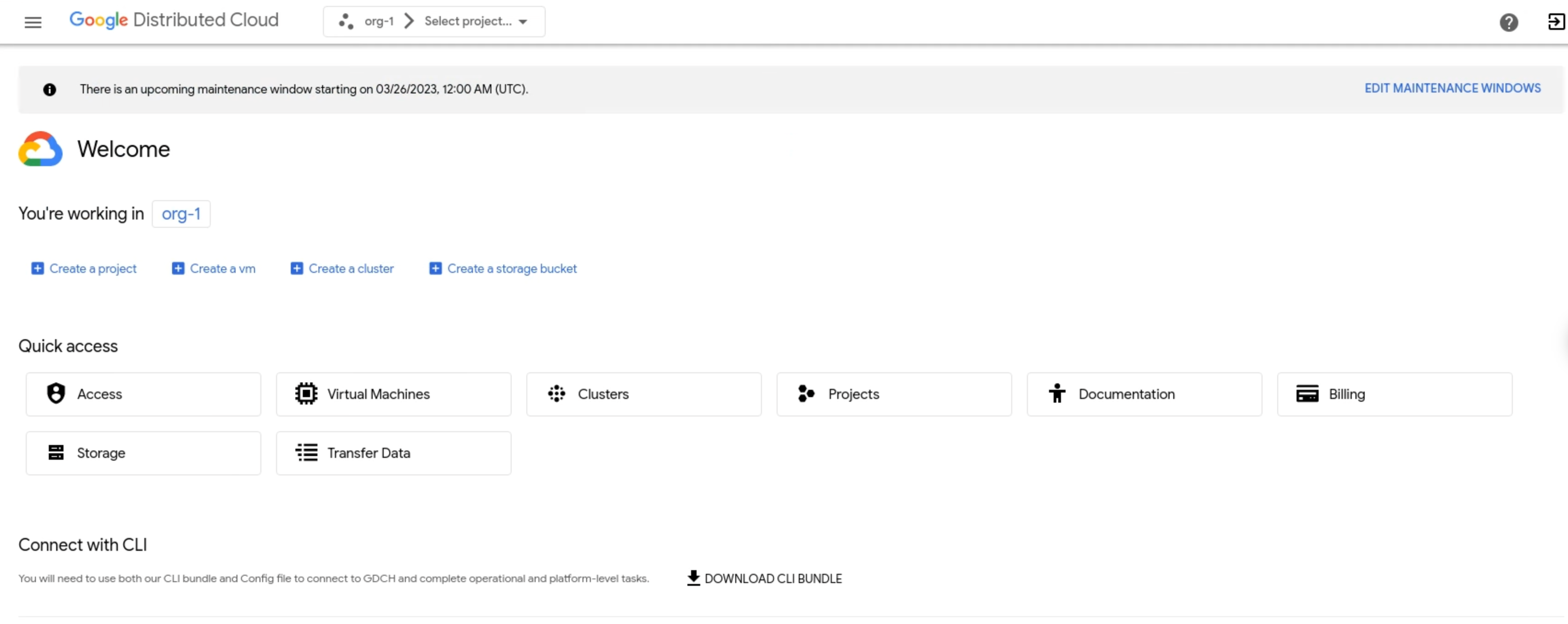

- Accedi alla console GDC. L'esempio seguente mostra la

console dopo l'accesso a un'organizzazione denominata

org-1:

- Nel menu di navigazione, fai clic su Identity and Access > Identity.

- Fai clic su Aggiungi provider di identità.

Nella sezione Configura provider di identità, completa i seguenti passaggi:

- Nel menu a discesa Provider di identità, seleziona OpenID Connect (OIDC).

- Inserisci un nome del provider di identità.

- Nel campo URI emittente, inserisci l'URL a cui vengono inviate le richieste di autorizzazione al tuo provider di identità. Il server API Kubernetes utilizza questo URL per rilevare le chiavi pubbliche per la verifica dei token. L'URL deve utilizzare HTTPS.

- Nel campo ID client, inserisci l'ID dell'applicazione client che effettua richieste di autenticazione al provider di identità.

- Nel campo Client secret, inserisci il client secret, ovvero un secret condiviso tra il tuo provider di identità e Distributed Cloud.

(Facoltativo) Nel campo Prefisso del provider di identità, inserisci un prefisso. Il prefisso viene aggiunto all'inizio delle rivendicazioni utente e delle rivendicazioni di gruppo. I prefissi vengono utilizzati per distinguere le diverse configurazioni del fornitore di identità. Ad esempio, se imposti un prefisso di

myidp, un'attestazione utente potrebbe esseremyid-pusername@example.come un'attestazione gruppo potrebbe esseremyid-pgroup@example.com. Il prefisso deve essere incluso anche quando vengono assegnate autorizzazioni dicontrollo dell'accessoo dell'accesso basato sui ruoli (RBAC) ai gruppi.(Facoltativo) Nella sezione Crittografia, seleziona Abilita token di crittografia.

Per abilitare i token di crittografia, chiedi all'amministratore IAM dell'organizzazione di concederti il ruolo Amministratore federazione IdP (

idp-federation-admin).- Nel campo ID chiave, inserisci l'ID chiave. L'ID chiave identifica la chiave pubblica di un token JSON Web Encryption (JWE). Il tuo provider OIDC configura e fornisce un ID chiave.

- Nel campo Chiave di decrittografia, inserisci la chiave di decrittografia in formato PEM. La chiave di decrittografia è una chiave asimmetrica utilizzata per decriptare i token. Il tuo provider OIDC configura e fornisce una chiave di decrittografia.

Fai clic su Avanti.

Nella sezione Configura attributi, completa i seguenti passaggi:

- Nel campo Autorità di certificazione per il provider OIDC, inserisci

un certificato con codifica PEM base64 per il provider di identità.

Per ulteriori informazioni, consulta

Privacy-Enhanced Mail

su Wikipedia.

- Per creare la stringa, codifica il certificato, incluse le intestazioni, in

base64. - Includi la stringa risultante come singola riga.

Esempio:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Per creare la stringa, codifica il certificato, incluse le intestazioni, in

- Nel campo Rivendicazione di gruppo, inserisci il nome della rivendicazione nel token del provider di identità che contiene le informazioni sul gruppo dell'utente.

- Nel campo Rivendicazione utente, inserisci la rivendicazione per identificare ogni utente. L'affermazione predefinita per molti fornitori è

sub. Puoi scegliere altre attestazioni, ad esempioemailoname, a seconda del provider di identità. Alle attestazioni diverse daemailviene aggiunto come prefisso l'URL dell'emittente per evitare conflitti di denominazione. - (Facoltativo) Nella sezione Attributi personalizzati, fai clic su Aggiungi coppia e inserisci coppie chiave-valore per ulteriori attestazioni relative a un utente, ad esempio il reparto o l'URL dell'immagine del profilo.

- Se il tuo provider di identità richiede ambiti aggiuntivi, nel campo Ambiti, inserisci gli ambiti separati da virgole da inviare al provider di identità.

- Nella sezione Parametri aggiuntivi, inserisci eventuali coppie chiave-valore aggiuntive (separate da virgole) richieste dal tuo provider di identità.

Se autorizzi un gruppo, inserisci

resource=token-groups-claim. - Fai clic su Avanti.

- Nel campo Autorità di certificazione per il provider OIDC, inserisci

un certificato con codifica PEM base64 per il provider di identità.

Per ulteriori informazioni, consulta

Privacy-Enhanced Mail

su Wikipedia.

Nella sezione Specifica gli amministratori iniziali, completa i seguenti passaggi:

- Scegli se aggiungere singoli utenti o gruppi come amministratori iniziali.

- Nel campo Nome utente o alias del gruppo, inserisci l'indirizzo email dell'utente o

del gruppo per accedere all'organizzazione. Se sei l'amministratore, inserisci il tuo indirizzo email, ad esempio

kiran@example.com. Il prefisso viene aggiunto prima del nome utente, ad esempiomyidp-kiran@example.com. - Fai clic su Avanti.

Controlla le selezioni e fai clic su Configura.

Il nuovo profilo del fornitore di identità è disponibile nell'elenco dei profili delle identità.

API

Per connettere il tuo provider di identità alla tua organizzazione, crea la risorsa personalizzata globale

IdentityProviderConfig.

Crea un file YAML della risorsa personalizzata

IdentityProviderConfig, ad esempiopa-idp-oidc.yaml:apiVersion: iam.global.gdc.goog/v1 kind: IdentityProviderConfig metadata: name: pa-idp-oidc namespace: platform spec: oidc: certificateAuthorityData: "IDP_BASE64_ENCODED_CERTIFICATE" clientID: IDP_CLIENT_ID clientSecret: IDP_CLIENT_SECRET groupPrefix: IDP_GROUP_PREFIX groupsClaim: IDP_GROUP_CLAIM issuerURI: IDP_ISSUER_URI scopes: openid email profile userClaim: IDP_USER_CLAIM userPrefix: IDP_USER_PREFIXSostituisci le seguenti variabili:

IDP_BASE64_ENCODED_CERTIFICATE: il certificato codificato in base64 per l'IdP.IDP_CLIENT_ID: l'ID client per l'IdP.IDP_CLIENT_SECRET: il client secret per il provider di identità.IDP_GROUP_PREFIX: il prefisso per i gruppi nel provider di identità.IDP_GROUP_CLAIM: il nome dell'attestazione nel token IdP che raggruppa le informazioni.IDP_ISSUER_URI: l'URI emittente per l'IdP.IDP_USER_CLAIM: il nome dell'attestazione nel token IdP per l'utente.IDP_USER_PREFIX: il prefisso per l'IdP utente.

Applica la risorsa personalizzata

IdentityProviderConfigal server API globale:kubectl --kubeconfig GLOBAL_API_SERVER_KUBECONFIG apply -f pa-idp-oidc.yamlSostituisci la variabile

GLOBAL_API_SERVER_KUBECONFIGcon il percorso del file kubeconfig per il server API globale.

Connettersi a un provider SAML esistente

Per connetterti a un provider SAML esistente, completa i seguenti passaggi:

Console

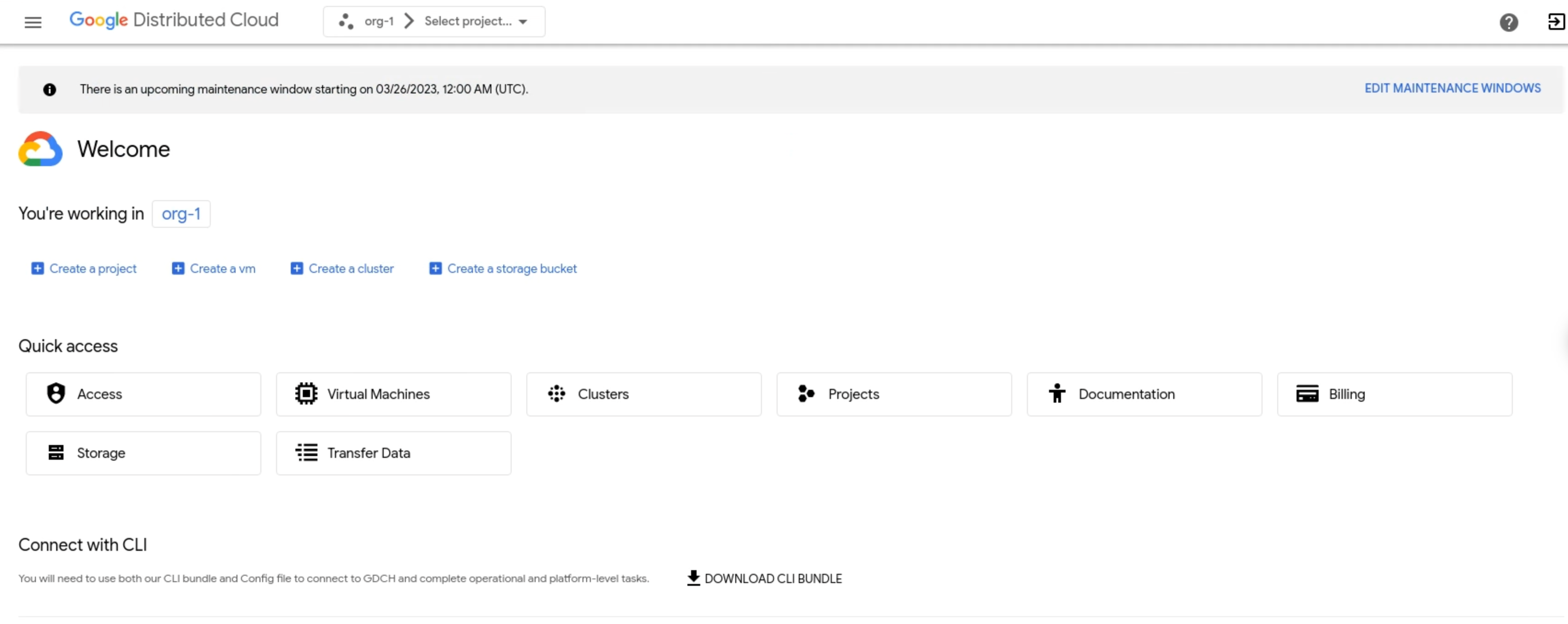

- Accedi alla console GDC. L'esempio seguente mostra la

console dopo l'accesso a un'organizzazione denominata

org-1:

- Nel menu di navigazione, fai clic su Identity and Access > Identity.

- Fai clic su Aggiungi provider di identità.

Nella sezione Configura provider di identità, completa i seguenti passaggi:

- Nel menu a discesa Provider di identità, seleziona Security Assertion Markup Language (SAML).

- Inserisci un nome del provider di identità.

- Nel campo ID identità, inserisci l'ID dell'applicazione client che effettua richieste di autenticazione al provider di identità.

- Nel campo URI SSO, inserisci l'URL dell'endpoint Single Sign-On

del provider. Ad esempio:

https://www.idp.com/saml/sso. Nel campo Prefisso del provider di identità, inserisci un prefisso. Il prefisso viene aggiunto all'inizio delle rivendicazioni di utenti e gruppi. I prefissi distinguono le diverse configurazioni del provider di identità. Ad esempio: se imposti un prefisso

myidp, un'attestazione utente potrebbe essere visualizzata comemyidp-username@example.come un'attestazione gruppo potrebbe essere visualizzata comemyidp-group@example.com. Devi includere anche il prefisso quando assegni autorizzazioni RBAC ai gruppi.Per una maggiore sicurezza, configura il tuo provider SAML in modo che emetta asserzioni con una durata compresa tra 5 e 10 minuti. Questa impostazione è configurabile nelle impostazioni del provider SAML.

(Facoltativo) Nella sezione SAML Assertions (Asserzioni SAML), seleziona Enable encryption SAML assertions (Attiva asserzioni SAML criptate).

Per abilitare le asserzioni SAML criptate, chiedi all'amministratore IAM dell'organizzazione di concederti il ruolo Amministratore federazione IdP (

idp-federation-admin).- Nel campo Encryption assertion certificate (Certificato asserzione di crittografia), inserisci il tuo certificato di crittografia in formato PEM. Ottieni il certificato di crittografia dal tuo provider SAML.

- Nel campo Chiave di asserzione di crittografia, inserisci la tua chiave privata. Ricevi la chiave di decrittografia dopo aver generato il provider SAML.

(Facoltativo) Nella sezione SAML Signed Requests (Richieste SAML firmate), seleziona Enable signed SAML requests (Attiva richieste SAML firmate).

- Nel campo Signing certificate (Certificato di firma), inserisci il certificato di firma nel formato di file PEM. Il tuo provider SAML emette un certificato di firma.

- Nel campo Chiave di firma, inserisci la chiave di firma nel formato file PEM. Il tuo provider SAML configura e produce una chiave di firma.

Fai clic su Avanti.

Nella pagina Configura attributi, completa i seguenti passaggi:

- Nel campo Certificato IdP, inserisci

un certificato con codifica PEM base64 per il provider di identità.

Per ulteriori informazioni, consulta

Privacy-Enhanced Mail

su Wikipedia.

- Per creare la stringa, codifica il certificato, incluse le intestazioni, in

base64. - Includi la stringa risultante come singola riga. Ad esempio

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==.

- Per creare la stringa, codifica il certificato, incluse le intestazioni, in

- Inserisci eventuali certificati aggiuntivi nel campo Certificato IdP aggiuntivo.

- Nel campo Attributo utente, inserisci l'attributo per identificare ogni

utente. L'attributo predefinito per molti provider è

sub. Puoi scegliere altri attributi, ad esempioemailoname, a seconda del provider di identità. Gli attributi diversi daemailhanno come prefisso l'URL dell'emittente per evitare conflitti di denominazione. - Nel campo Attributo gruppo, inserisci il nome dell'attributo nel token del provider di identità che contiene le informazioni sul gruppo dell'utente.

- (Facoltativo) Nella sezione Mappatura attributi, fai clic su Aggiungi coppia e inserisci coppie chiave-valore per attributi aggiuntivi relativi a un utente, come il reparto o l'URL dell'immagine del profilo.

- Fai clic su Avanti.

- Nel campo Certificato IdP, inserisci

un certificato con codifica PEM base64 per il provider di identità.

Per ulteriori informazioni, consulta

Privacy-Enhanced Mail

su Wikipedia.

Nella sezione Specifica gli amministratori iniziali, completa i seguenti passaggi:

- Scegli se aggiungere singoli utenti o gruppi come amministratori iniziali.

- Nel campo Nome utente o alias del gruppo, inserisci l'indirizzo email dell'utente o

del gruppo per accedere all'organizzazione. Se sei l'amministratore, inserisci il tuo indirizzo email, ad esempio

kiran@example.com. Il prefisso viene aggiunto prima del nome utente, ad esempiomyidp-kiran@example.com. - Fai clic su Avanti.

Nella pagina Revisione, controlla tutti i valori di ogni configurazione dell'identità prima di continuare.

Fai clic su Indietro per tornare alle pagine precedenti e apportare le correzioni necessarie.

Fai clic su Configurazione.

Il nuovo profilo del fornitore di identità è disponibile nell'elenco dei profili delle identità.

API

Per connettere il tuo provider di identità alla tua organizzazione, crea la risorsa personalizzata globale

IdentityProviderConfig.

Crea un file YAML della risorsa personalizzata

IdentityProviderConfig, ad esempiopa-idp-saml.yaml:apiVersion: iam.global.gdc.goog/v1 kind: IdentityProviderConfig metadata: name: pa-idp-saml namespace: platform spec: saml: groupPrefix: IDP_GROUP_PREFIX groupsAttribute: IDP_GROUP_ATTRIBUTE idpCertificateDataList: - "IDP_BASE64_ENCODED_CERTIFICATE" idpEntityID: IDP_SAML_ENTITY_ID idpSingleSignOnURI: IDP_SAML_SSO_URI userAttribute: IDP_USER_ATTRIBUTE userPrefix: IDP_USER_PREFIXSostituisci le seguenti variabili:

IDP_GROUP_PREFIX: il prefisso per i gruppi nel provider di identità.IDP_GROUP_ATTRIBUTE: l'attributo per i gruppi nel provider di identità.IDP_BASE64_ENCODED_CERTIFICATE: il certificato codificato in base64 per l'IdP.IDP_SAML_ENTITY_ID: l'URL o l'URI per identificare in modo univoco l'IdP.IDP_SAML_SSO_URI: l'URI emittente per l'IdP.IDP_USER_ATTRIBUTE: l'attributo per l'utente IdP, ad esempio un indirizzo email.IDP_USER_PREFIX: il nome dell'attestazione nel token IdP per l'utente.

Applica la risorsa personalizzata

IdentityProviderConfigal server API globale:kubectl --kubeconfig GLOBAL_API_SERVER_KUBECONFIG apply -f pa-idp-saml.yamlSostituisci la variabile

GLOBAL_API_SERVER_KUBECONFIGcon il percorso del file kubeconfig per il server API globale.

Eliminare un provider di identità esistente

Elimina un provider di identità esistente utilizzando la console GDC:

- Accedi alla console GDC.

- Nel selettore di progetti, seleziona l'organizzazione in cui vuoi eliminare il provider di identità.

- Nel menu di navigazione, fai clic su Identity and Access > Identity.

Seleziona la casella accanto al nome di uno o più IdP.

Viene visualizzato un messaggio con il numero di provider di identità selezionati e un pulsante Elimina.

Fai clic su Elimina.