Auf dieser Seite finden Sie den Planungsprozess und die Überlegungen, die Sie bei der Zuweisung von IP-Adressen für Ihr Google Distributed Cloud-Universum (GDC) ohne Internetverbindung berücksichtigen müssen.

Wenn Sie die Architektur Ihrer IP-Adressen effektiv planen, können Sie zukünftige Netzwerkunterbrechungen für Ihre Arbeitslasten und Dienste vermeiden, wenn diese an sich ändernde Anforderungen angepasst werden. Eine konzeptionelle Übersicht über Subnetze und IP-Adressen in GDC finden Sie unter Subnetze und IP-Adressen.

Diese Seite richtet sich an Netzwerkadministratoren in der Plattformadministratorgruppe, die für die Verwaltung des Netzwerkverkehrs für ihre Dienste in einer Organisation verantwortlich sind. Weitere Informationen finden Sie unter Zielgruppen für die GDC-Dokumentation für Air-Gap-Umgebungen.

Vorteile einer sorgfältigen IP-Adressplanung

Eine sorgfältige Planung der IP-Adressen bietet folgende Vorteile:

- Isolation: Richtige Netzwerksegmentierung zwischen verschiedenen Organisationen sowie zwischen Verwaltungs- und Datenebenen.

- Skalierbarkeit: Ausreichend IP-Adressraum für aktuelle und zukünftige Arbeitslasten und Dienste, einschließlich administrativer Dienste, denen nach der Bereitstellung einer Organisation kein zusätzlicher IP-Adressraum zugewiesen werden kann.

- Verbindung: Korrektes Routing und Erreichbarkeit für alle Komponenten im GDC-Air-Gap-Universum und für externe Netzwerke nach Bedarf.

- Compliance: Einhaltung bestimmter Netzwerkadressierungsschemas oder Einschränkungen, die von Ihrer Umgebung vorgeschrieben werden.

Die GDC-Architektur verwendet VRF-Instanzen (Virtual Routing and Forwarding), um Netzwerkisolation und ‑segmentierung zu erreichen. Für eine erfolgreiche Planung ist es wichtig zu wissen, welche IP-Adressbereiche Sie verwalten und welche ausschließlich Ihrem IO gehören.

Best Practices für die IP-Adressarchitektur

Sie müssen die folgenden Empfehlungen berücksichtigen, um eine robuste IP-Adressarchitektur bereitzustellen, die sich an die sich ändernden Netzwerkanforderungen Ihrer Organisation anpassen kann:

- Überlappende und nicht überlappende IP-Adressen:

- VPC-Netzwerke (Virtual Private Cloud) können sich zwischen verschiedenen Organisationen überschneiden, müssen aber innerhalb einer Organisation in allen Zonen eindeutig sein und sich von allen Netzwerken unterscheiden, mit denen sie ein Peering haben.

- Externe Netzwerksegmente können sich zwischen verschiedenen Organisationen überschneiden, wenn diese Organisationen separate Interconnects verwenden. Wenn sie eine Interconnect-Verbindung gemeinsam nutzen, müssen IP-Adressen innerhalb der derselben Organisation in allen ihren Zonen eindeutig sein und sich von allen Netzwerken unterscheiden, mit denen sie ein Peering durchführen.

- Mindest-CIDR-Größen:Halten Sie die für jedes Netzwerksegment angegebenen Mindest-CIDR-Präfixlängen ein, um ausreichend Adressraum für Systemkomponenten und zukünftiges Wachstum zuzuweisen.

- RFC 1918-Präferenz:Öffentliche IP-Adressen können zwar in den meisten Ihrer verwalteten Netzwerke verwendet werden, wenn die Zone jedoch keine Verbindung zum Internet herstellt, werden private RFC 1918-Adressen im Allgemeinen für interne GDC-Netzwerke ohne Internetverbindung empfohlen.

- Genauigkeit des OIQ:Die Informationen, die Sie Ihrem IO im Fragebogen zur Aufnahme von Organisationen (Organization Intake Questionnaire, OIQ) zur Verfügung stellen, sind von entscheidender Bedeutung. Falsche oder schlecht geplante IP-Adressbereiche können zu erheblichen Bereitstellungsproblemen führen.

- Mehrere Zonen:Die VPCs der Organisation und die externen Netzwerksegmente erstrecken sich über eine globale Organisation, erfordern jedoch eindeutige IP-Adressenzuweisungen pro Zone, die sich innerhalb dieser globalen Organisation nicht überschneiden. Mit globalen Subnetzen können Sie einer bestimmten Organisation eindeutige IP-Adressbereiche pro Zone zuweisen.

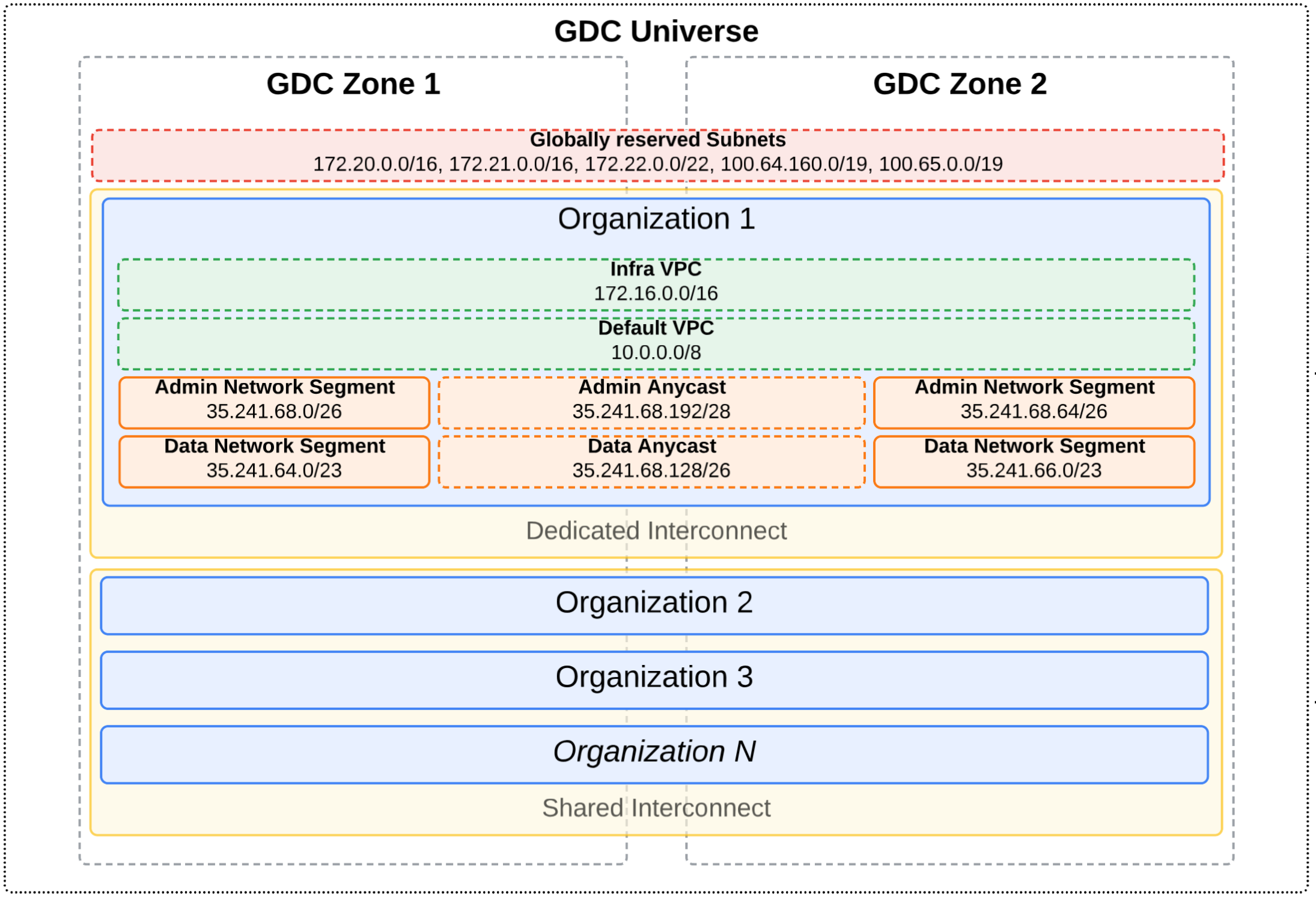

Ein Beispiel für eine IP-Adressarchitektur finden Sie im folgenden Diagramm:

In diesem Diagramm gibt es zwei verschiedene Interconnect-Verbindungen, die sich über mehrere Zonen erstrecken: Dedicated Interconnect und Shared Interconnect. In diesem Universum sind mehrere Organisationen definiert. Organisation 1 befindet sich in einer dedizierten Interconnect-Verbindung. Ihre externen Subnetze können sich daher mit anderen Organisationen überschneiden. Die Organisationen im gemeinsam genutzten Interconnect dürfen jedoch keine sich überschneidenden Subnetze mit externem Bereich haben, da sie sich alle im selben Interconnect befinden.

Jede Organisation definiert die VPC-Netzwerke und externen Netzwerksegmente. In diesem Beispiel werden Anycast-IP-Adressen verwendet, um den Traffic zwischen den zonenbasierten externen Netzwerksegmenten weiterzuleiten. So kann die Anfrage an die Zone mit der besten Leistung gesendet werden. Weitere Informationen zu Anycast-IP-Adressen finden Sie unter IP-Adressen in GDC.

Planungsprozess

Bevor Ihre Organisation vom IO bereitgestellt wird, müssen Sie die IP-Adressarchitektur für Ihre Organisation festlegen. Die IO führt Sie durch diese Schritte.

Der allgemeine Prozess für die Planung und Bereitstellung der Netzwerk-IP-Adressen einer Organisation sieht so aus:

CIDR-Bereiche definieren: Arbeiten Sie mit Ihrem Netzwerkteam zusammen, um geeignete, nicht überlappende CIDR-Blöcke für Ihre Standard-VPC, Infra-VPC, das Admin-Netzwerksegment und das Datennetzwerksegment zu ermitteln.

CIDR-Bereiche für die IO angeben: Geben Sie diese CIDRs im Rahmen der OIQ an, wenn Sie eine neue Organisation anfordern. Der IO verwendet die CIDRs, um die erforderlichen globalen Subnetze auf den entsprechenden API-Servern zu konfigurieren.

Nachdem Ihre Organisation von Ihrem IO bereitgestellt wurde, sind Sie für die Verwaltung bestimmter IP-Adressbereiche innerhalb der Organisation verantwortlich, hauptsächlich für die Bereitstellung von Arbeitslasten und die Bereitstellung externer Dienste.

Weitere Informationen zu den einzelnen Netzwerken und dazu, wie Sie die CIDR-Bereiche pro Netzwerk auswählen, finden Sie unter Überlegungen zu IP-Adressen für eine Organisation.

Überlegungen zu IP-Adressen für eine Organisation

Sehen Sie sich jedes Netzwerk und die Best Practices für die Einrichtung an, bevor Sie den OIQ zum Definieren von CIDR-Bereichen ausfüllen:

- Standard-VPC: Hostet interne IP-Adressen für interne Arbeitslasten. Sie können diesem Netzwerk zusätzliche IP-Adressen zuweisen, nachdem Ihre Organisation bereitgestellt wurde.

- Infra-VPC: Hostet interne IP-Adressen für Air-Gap-Dienste von GDC. Sie können diesem Netzwerk nach der Bereitstellung Ihrer Organisation keine zusätzlichen IP-Adressen zuweisen.

- Admin Network Segment (Administratives Netzwerksegment): Hier werden externe IP-Adressen für administrative Dienste gehostet. Nachdem Ihre Organisation bereitgestellt wurde, können Sie diesem Netzwerk keine zusätzlichen IP-Adressen zuweisen.

- Datensegment für das Netzwerk: Hier werden externe IP-Adressen für externe Dienste gehostet. Sie können diesem Netzwerk zusätzliche IP-Adressen zuweisen, nachdem Ihre Organisation bereitgestellt wurde.

Weitere Informationen zu Netzwerkbeschreibungen und den verwendeten IP-Adressen finden Sie unter Netzwerke in GDC.

VPC-Netzwerke

Bereiten Sie die folgenden Informationen für jeden VPC-Netzwerktyp vor, um sie Ihrem IO für die Bereitstellung Ihrer IP-Adressbereiche in den VPC-Netzwerken Ihrer Organisation zu übermitteln.

Standard-VPC

Sie stellen Ihre internen Arbeitslasten wie VMs und Container über die Standard-VPC bereit und verwalten sie.

IP-Adressen in der Standard-VPC müssen sich von anderen VPCs in allen Zonen Ihres Universums und von IP-Adressen von Peering-Netzwerken unterscheiden. IP-Adressen in dieser VPC können sich zwischen verschiedenen Organisationen überschneiden und private IP-Adressen nach RFC 1918 oder öffentliche IP-Adressen sein. Sie können zusätzliche Standard-VPC-Subnetze erstellen, nachdem die Organisation bereitgestellt wurde.

Beachten Sie die folgenden Informationen, wenn Sie mit Ihrem IO am Standard-VPC-Root-IP-Adressbereich zusammenarbeiten. Das entsprechende OIQ-Feld und der globale Name des Stamm-Subnetzes sind feste Werte und können nicht geändert werden.

- OIQ-Feld:

defaultVPCCIDR - Name des globalen Stamm-Subnetzes:

default-vpc-root-cidr - Globaler API-Server: Globale Organisation

- Mindestgröße des Subnetzes:

/16pro Zone - Empfohlene Subnetzgröße:

/16pro Zone

Infra-VPC

Sie stellen keine Arbeitslasten direkt in der Infra-VPC bereit, müssen aber den IP-Adressbereich für die Nutzung durch die vom System verwalteten GDC-Air-Gap-Dienste angeben.

IP-Adressen in der Infra-VPC müssen sich von anderen VPCs in allen Zonen Ihres Universums und von IP-Adressen in Peering-Netzwerken unterscheiden. IP-Adressen in dieser VPC können sich zwischen verschiedenen Organisationen überschneiden und private IP-Adressen nach RFC 1918 oder öffentliche IP-Adressen sein. Nachdem die Organisation bereitgestellt wurde, können Sie keine zusätzlichen Infra-VPC-Subnetze mehr erstellen.

Beachten Sie die folgenden Informationen, wenn Sie mit Ihrem IO am InfraVPC-Root-IP-Adressbereich zusammenarbeiten. Das entsprechende OIQ-Feld und der Name des globalen Stamm-Subnetzes sind feste Werte und können nicht geändert werden.

- OIQ-Feld:

infraVPCCIDR - Name des globalen Stamm-Subnetzes:

infra-vpc-root-cidr - Globaler API-Server: Globaler Stamm

- Mindestgröße des Subnetzes:

/16pro Zone - Empfohlene Subnetzgröße:

/16pro Zone

Externe Netzwerksegmente

Bereiten Sie die folgenden Informationen für jeden externen Netzwerksegmenttyp vor, um sie an Ihren IO zu übermitteln, damit die IP-Adressbereiche in den externen Netzwerken Ihrer Organisation bereitgestellt werden können.

Admin-Netzwerksegment

Sie stellen externe Dienste nicht direkt im Admin Network Segment bereit, müssen aber den IP-Adressbereich für die administrativen Dienste angeben, die in Ihrer Organisation ausgeführt werden, z. B. die GDC-Konsole und Verwaltungs-APIs. Sie können diesem Netzwerk nach der Bereitstellung Ihrer Organisation keine zusätzlichen IP-Adressen zuweisen.

IP-Adressen im Admin-Netzwerksegment können sich zwischen verschiedenen Organisationen überschneiden, wenn diese Organisationen separate Gruppen von Interconnect-Anhängen verwenden. Wenn sie eine Anhangsgruppe gemeinsam nutzen, müssen die IP-Adressen innerhalb der derselben Organisation in allen ihren Zonen eindeutig sein und sich von allen Netzwerken unterscheiden, mit denen sie ein Peering durchführen. Nachdem die Organisation bereitgestellt wurde, können Sie keine zusätzlichen Subnetze für das Admin Network Segment erstellen.

Beachten Sie die folgenden Informationen, wenn Sie mit Ihrem IO am IP-Adressbereich des Admin Network Segment-Stammverzeichnisses zusammenarbeiten. Das entsprechende OIQ-Feld und der globale Name des Stamm-Subnetzes sind feste Werte und können nicht geändert werden.

- OIQ-Feld:

orgAdminExternalCIDR - Name des globalen Stamm-Subnetzes:

admin-external-root-cidr - Globaler API-Server: Globaler Stamm

- Mindestgröße des Subnetzes:

/26pro Zone - Empfohlene Subnetzgröße:

/26pro Zone

Datensegment für das Netzwerk

Sie stellen Ihre externen Dienste, die außerhalb Ihrer Organisation ausgeführt werden, z. B. Egress-NAT (Network Address Translation) und externe Load-Balancer, im Datensegment bereit und verwalten sie dort. Sie können diesem Netzwerk zusätzliche IP-Adressen zuweisen, nachdem Ihre Organisation bereitgestellt wurde.

IP-Adressen im Datensegment können sich zwischen verschiedenen Organisationen überschneiden, wenn diese Organisationen separate Interconnect-Anhangsgruppen verwenden. Wenn sie eine Anhangsgruppe gemeinsam nutzen, müssen die IP-Adressen innerhalb der derselben Organisation in allen ihren Zonen eindeutig sein und sich von allen Netzwerken unterscheiden, mit denen sie ein Peering durchführen. Sie können zusätzliche Subnetze für Datensegmentnetzwerke erstellen, nachdem die Organisation bereitgestellt wurde.

Beachten Sie die folgenden Informationen, wenn Sie mit Ihrem IO am IP-Adressbereich des Stammsegments des Datennetzwerks zusammenarbeiten. Das entsprechende OIQ-Feld und der globale Name des Stamm-Subnetzes sind feste Werte und können nicht geändert werden.

- OIQ-Feld:

orgDataExternalCIDR - Name des globalen Stamm-Subnetzes:

data-external-root-cidr - Globaler API-Server: Globaler Stamm

- Mindestgröße des Subnetzes:

/26pro Zone - Empfohlene Subnetzgröße:

/23pro Zone

Nächste Schritte

- Interconnect – Übersicht

- Anhangsgruppe erstellen

- IP-Adressen für Arbeitslasten bereitstellen

- Eigene externe IP-Adressen verwenden