Google Distributed Cloud (GDC) mit Air Gap bietet eine PKI-API (Public Key Infrastructure), mit der Sie ein Webzertifikat abrufen können. Diese API unterstützt mehrere Nutzermodi:

- Vollständig verwaltet: Zertifikate, die von der GDC PKI-Infrastruktur ausgestellt und an eine von GDC verwaltete selbstsignierte Stammzertifizierungsstelle (CA) verkettet sind.

- BYO-Zertifikat: Sie stellen einen Pool von Zertifikaten mit einem Standard-Wildcard-Zertifikat bereit. GDC verwendet das am besten passende Zertifikat für Ihren Dienst.

- BYO-Zertifikat mit ACME: Zertifikate, die von Ihrem ACME-Server für öffentlich zugängliche Dienste ausgestellt werden.

- BYO-SubCA: Zertifikate, die von der GDC-PKI-Infrastruktur ausgestellt und mit Ihrer SubCA verkettet werden. Sie müssen die untergeordnete CA bereitstellen und GDC die Verwaltung überlassen.

Definitionen für den Infra-PKI-Modus

In diesem Abschnitt werden die einzelnen PKI-Nutzermodi ausführlich erläutert.

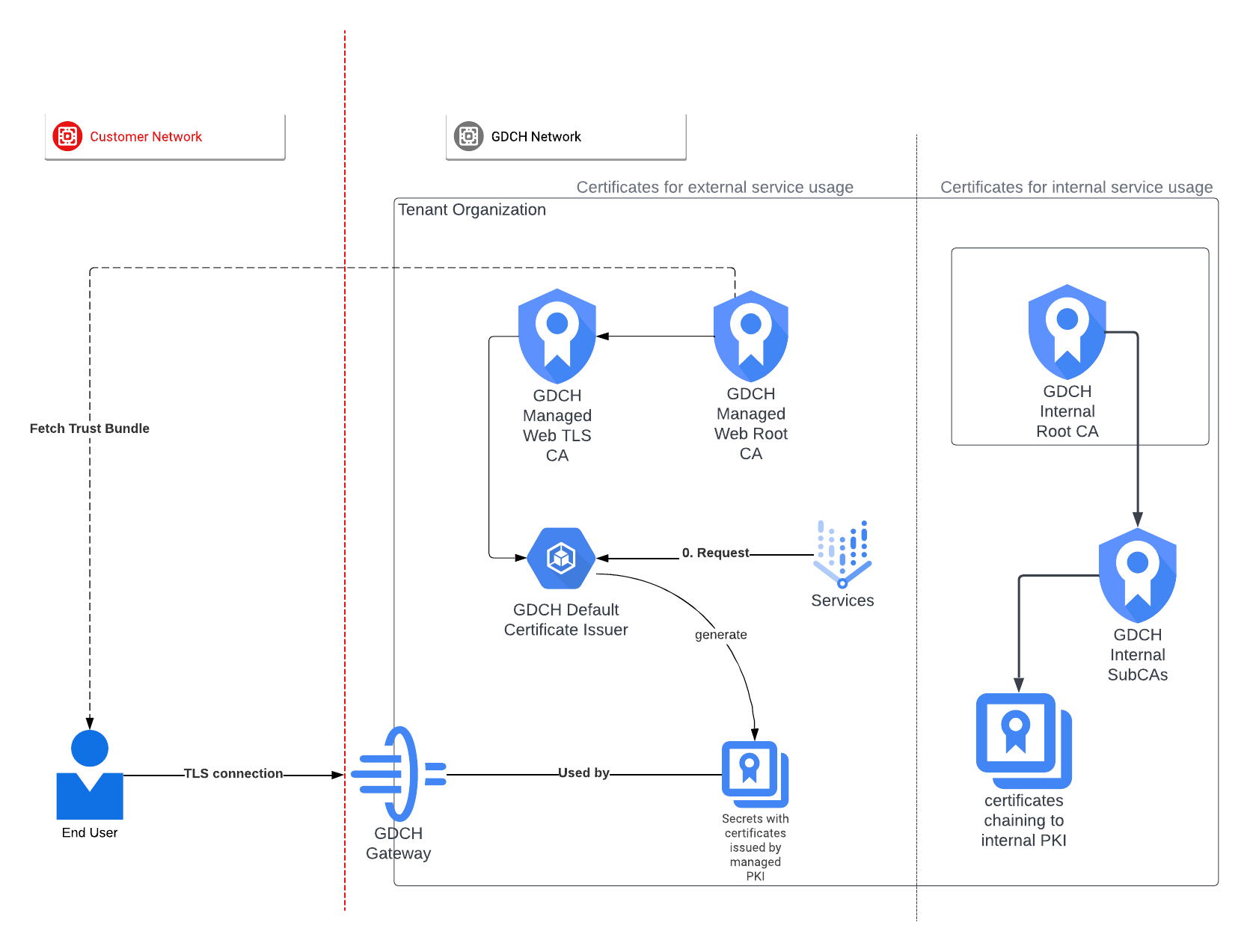

Vollständig verwalteter Modus (Standardmodus)

Im vollständig verwalteten Modus stützt sich jeder Administratorcluster der Organisation auf die öffentliche GDC-PKI (Public Key Infrastructure), um Zertifikate auszustellen. Wenn Sie eine neue Organisation erstellen, wird dieser Modus standardmäßig angewendet. Anschließend können Sie zu einem anderen PKI-Modus wechseln.

In diesem Modus müssen Sie die Root-Zertifizierungsstelle für die Vertrauensstellung in Ihrer Umgebung abrufen und verteilen.

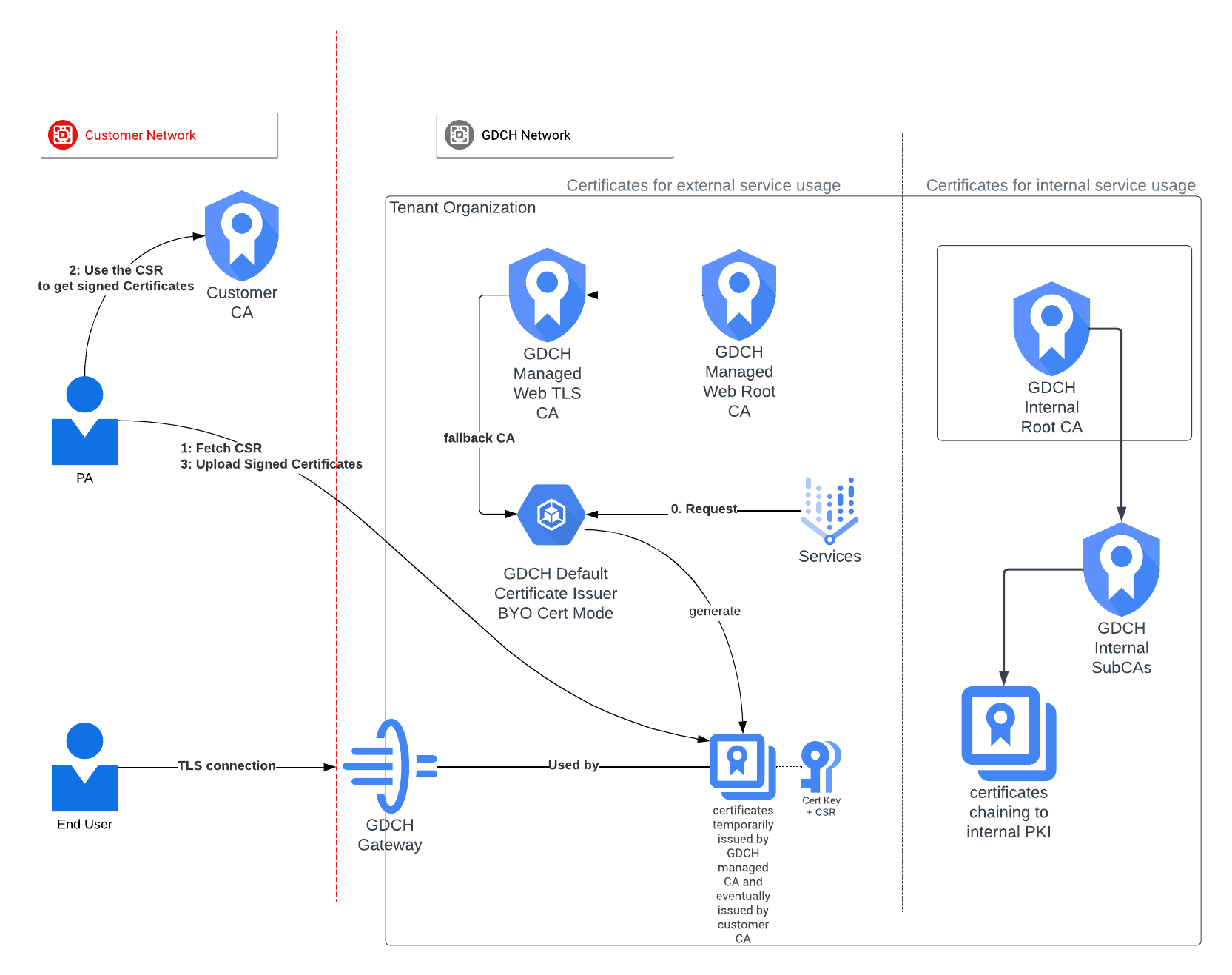

Modus „Eigene Zertifikate verwenden“

Im BYO-Zertifikatsmodus können Sie Blattzertifikate mit externen oder von Nutzern verwalteten CAs signieren. In diesem Modus wird für jede Zertifikatsanfrage eine Anfrage für die Signierung des Zertifikats (Certificate Signing Request, CSR) generiert. Während des Wartens auf die Signierung wird im BYO-Zertifikatsmodus im Pool nach einem vorhandenen vom Kunden signierten Zertifikat gesucht, das der Zertifikatsanfrage entspricht:

- Wenn kein passendes Zertifikat gefunden wird, stellt eine von GDC verwaltete Fallback-Zertifizierungsstelle ein temporäres Zertifikat aus, das sofort verwendet werden kann.

- Wenn ein passendes Zertifikat gefunden wird, wird es als temporäres Zertifikat für die aktuelle Anfrage verwendet.

So signieren Sie die CSR:

- Laden Sie die CSR aus dem Status der benutzerdefinierten

Certificate-Ressource herunter. - Laden Sie das signierte Zertifikat und das externe CA-Zertifikat in dieselbe benutzerdefinierte Ressource

Certificatehoch, indem Sie das Feldspecaktualisieren.

Um die Bestätigung zu verwalten und das temporäre Zertifikat zu ersetzen, aktualisiert Distributed Cloud das Zertifikatgeheimnis mit dem hochgeladenen Zertifikat und der externen CA. Sie müssen Ihre vertrauenswürdigen Shops nicht ändern.

Weitere Informationen finden Sie unter BYO-Zertifikat signieren.

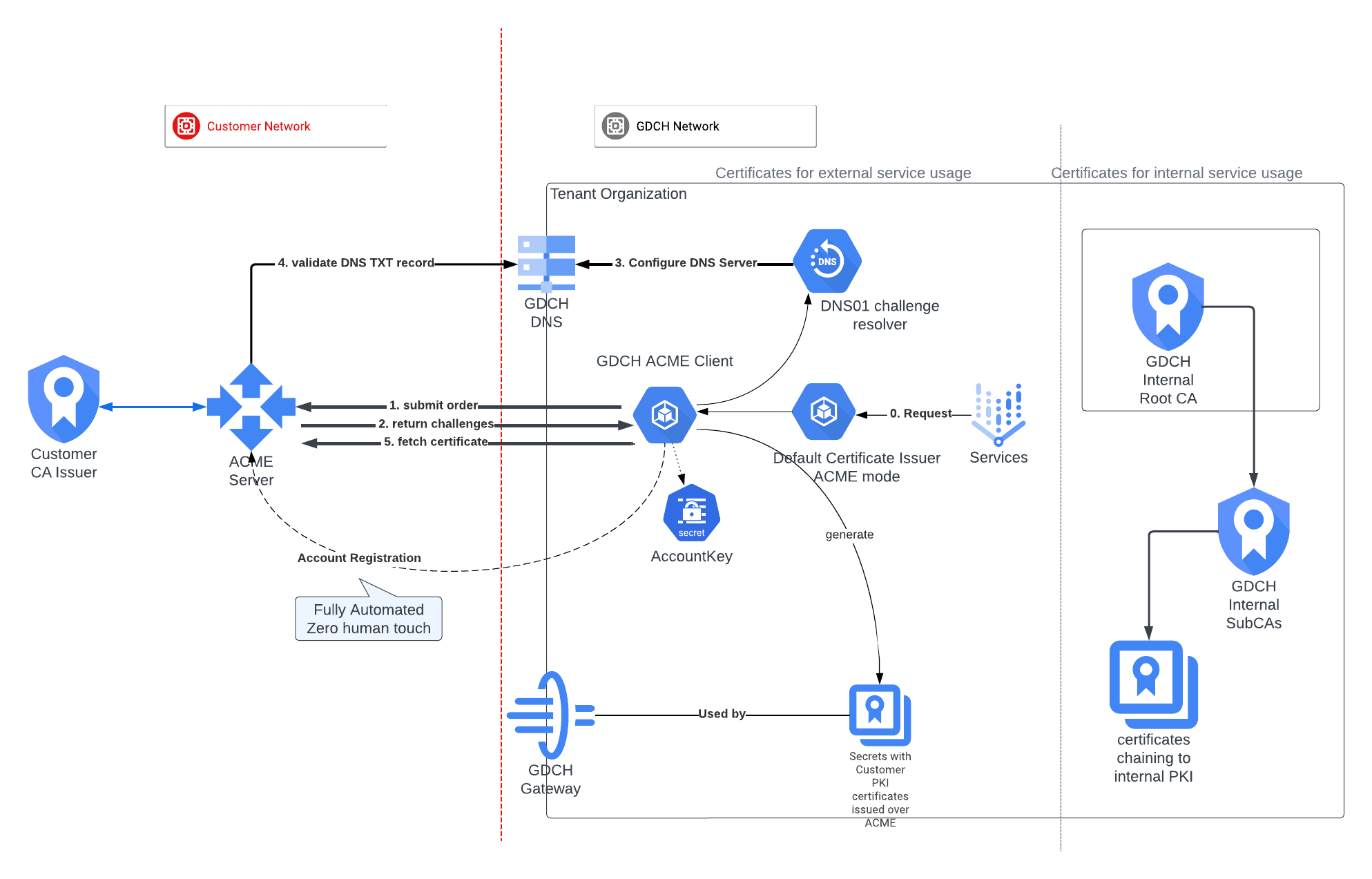

BYO-Zertifikate im ACME-Modus

Beim BYO-Zertifikat mit ACME-Modus wird ein von GDC verwalteter ACME-Client an einem Distributed Cloud-Standort bereitgestellt und kommuniziert mit einem ACME-Server, einer von Ihnen an Ihrem Standort bereitgestellten Zertifizierungsstelle. Der ACME-Server verwendet das ACME-Protokoll, um Zertifikate anzufordern, zu validieren und zu verwalten.

Das ACME-Protokoll unterstützt verschiedene Challenges, z. B. HTTP-01 und DNS-01. Mit diesen Herausforderungen können Sie die Domaininhaberschaft nachweisen und Zertifikate automatisch erhalten. Distributed Cloud verwendet die DNS-01-Challenge. Bei dieser Methode fügt der Distributed Cloud-Client der DNS-Zone der Domain einen bestimmten DNS-Eintrag hinzu. Nachdem die Challenge erfolgreich abgeschlossen wurde, stellt die ACME-Zertifizierungsstelle das Zertifikat automatisch aus. Sie müssen Ihre vertrauenswürdigen Shops nicht ändern.

Weitere Informationen zum ACME-Protokoll finden Sie im öffentlichen Datatracker-Dokument für RFC 8555: https://datatracker.ietf.org/doc/html/rfc8555.

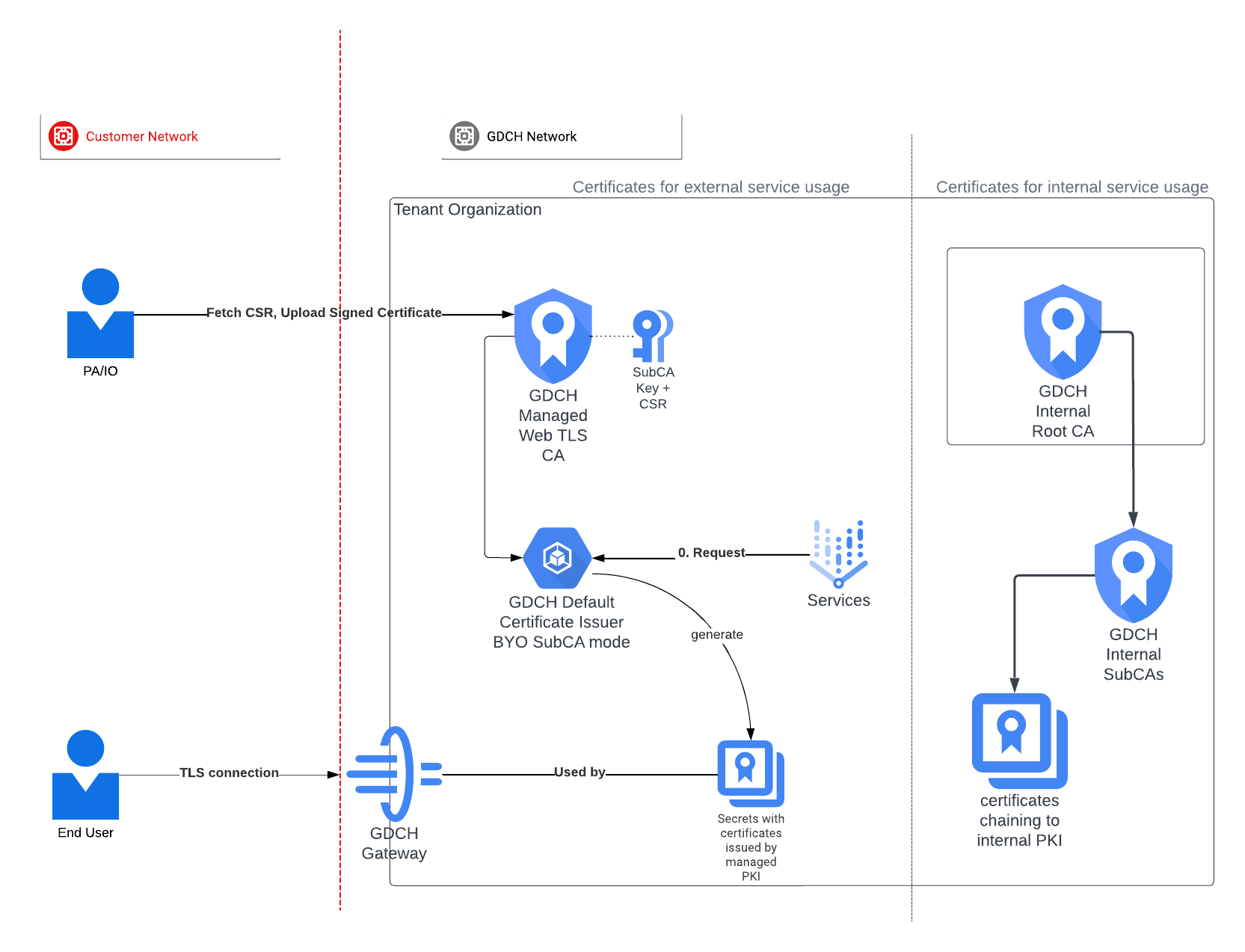

Modus „Eigene untergeordnete CA“

Im BYO SubCA-Modus wird ein CSR für die SubCA im Administratorcluster der Distributed Cloud-Organisation generiert. Sie müssen die CSR-Anfrage signieren und das signierte Zertifikat in das System hochladen. Weitere Informationen finden Sie unter BYO-Zwischen-CA-Zertifikat signieren.

Sie können eine benutzerdefinierte CertificateIssuer-Ressource erstellen, die auf diese untergeordnete CA verweist, und sie als Standard-CertificateIssuer markieren.

Die neu erstellte untergeordnete CA stellt alle nachfolgenden Webzertifikate aus. Sie müssen Ihre vertrauenswürdigen Shops nicht ändern.

Zu einem anderen PKI-Modus wechseln

Die PKI API unterstützt die Umstellung vom standardmäßigen vollständig verwalteten Modus auf andere unterstützte benutzerdefinierte Modi. Weitere Informationen finden Sie unter Umstellung auf andere PKI-Modi.