É possível atribuir endereços IP externos estáticos às instâncias de máquina virtual (VM) e bare metal. Também é possível mudar, listar e liberar endereços IP estáticos para suas instâncias. Para reservar um endereço IP externo estático, consulte Reservar um endereço IP externo estático.

Os endereços IP externos podem ser estáticos ou temporários. Se uma instância exigir um endereço IP externo fixo que não é alterado, faça o seguinte:

- Consiga um endereço IP externo estático. É possível reservar novos endereços IP externos ou promover endereços IP externos temporários já existentes.

- Atribua o endereço IP reservado a uma instância atual ou ao criar uma nova instância.

Se você precisa de um endereço IP estático na rede interna do Compute Engine, leia Como reservar um endereço interno estático.

Para informações sobre como reservar um endereço IP externo estático ou criar um endereço IP externo global, consulte Reservar um endereço IP externo estático.

Antes de começar

- Leia sobre endereços IP.

- Leia sobre cotas e limites de endereços IP externos estáticos.

- Leia sobre preços de endereço IP externo.

-

Configure a autenticação, caso ainda não tenha feito isso.

Com isso, você confirma sua identidade para acesso a serviços e APIs do Google Cloud . Para executar código ou exemplos em um ambiente de desenvolvimento local, faça a autenticação no Compute Engine com um destes métodos:

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

Instale a CLI do Google Cloud. Após a instalação, inicialize a CLI do Google Cloud executando o seguinte comando:

gcloud initAo usar um provedor de identidade (IdP) externo, primeiro faça login na gcloud CLI com sua identidade federada.

- Set a default region and zone.

Terraform

Para usar os exemplos do Terraform desta página em um ambiente de desenvolvimento local, instale e inicialize a gcloud CLI e configure o Application Default Credentials com suas credenciais de usuário.

Instale a CLI do Google Cloud.

Ao usar um provedor de identidade (IdP) externo, primeiro faça login na gcloud CLI com sua identidade federada.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Saiba mais em Set up authentication for a local development environment.

REST

Para usar as amostras da API REST desta página em um ambiente de desenvolvimento local, use as credenciais fornecidas para gcloud CLI.

Instale a CLI do Google Cloud.

Ao usar um provedor de identidade (IdP) externo, primeiro faça login na gcloud CLI com sua identidade federada.

Saiba mais em Autenticar para usar REST na documentação de autenticação do Google Cloud .

Funções exigidas

Para receber as permissões necessárias a fim de configurar e gerenciar endereços IP estáticos, peça ao administrador para conceder a você os seguintes papéis do IAM no projeto:

-

Para criar e atualizar instâncias:

Administrador de instâncias do Compute (v1) (

roles/compute.instanceAdmin.v1)

Para mais informações sobre a concessão de papéis, consulte Gerenciar o acesso a projetos, pastas e organizações.

Esses papéis predefinidos têm as permissões necessárias para configurar e gerenciar endereços IP estáticos. Para conferir as permissões exatas necessárias, expanda a seção Permissões necessárias:

Permissões necessárias

As seguintes permissões são necessárias para reservar e gerenciar endereços IP estáticos:

-

compute.instances.updatena instância -

compute.instances.updateNetworkInterfacena instância -

compute.instances.addAccessConfigna instância -

compute.instances.deleteAccessConfigna instância -

compute.networks.listna rede -

compute.subnetworks.usena sub-rede -

compute.subnetworks.listna sub-rede -

Para criar instâncias:

compute.instances.createno projeto- Para usar uma imagem personalizada para criar a VM:

compute.images.useReadOnlyna imagem - Usar um snapshot para criar a VM:

compute.snapshots.useReadOnlyno snapshot - Usar um modelo de instância para criar a VM:

compute.instanceTemplates.useReadOnlyno modelo de instância - Atribuir uma rede legada à VM:

compute.networks.useno projeto - Especificar um endereço IP estático para a VM:

compute.addresses.useno projeto - Atribuir um endereço IP externo à VM ao usar uma rede legada:

compute.networks.useExternalIpno projeto - Especificar uma sub-rede para a VM:

compute.subnetworks.useno projeto ou na sub-rede escolhida - Atribuir um endereço IP externo à VM ao usar uma rede VPC:

compute.subnetworks.useExternalIpno projeto ou na sub-rede escolhida - Definir os metadados da instância de VM para a VM:

compute.instances.setMetadatano projeto - Definir tags para a VM:

compute.instances.setTagsna VM - Definir rótulos para a VM:

compute.instances.setLabelsna VM - Definir uma conta de serviço para a VM usar:

compute.instances.setServiceAccountna VM - Criar um disco para a VM:

compute.disks.createno projeto - Anexar um disco atual no modo somente leitura ou de leitura e gravação:

compute.disks.useno disco - Anexar um disco atual no modo somente leitura:

compute.disks.useReadOnlyno disco

Essas permissões também podem ser concedidas com funções personalizadas ou outros papéis predefinidos.

Limitações

Apenas um recurso por vez usa um endereço IP externo estático.

Não há como verificar se um endereço IP é estático ou efêmero depois que ele é atribuído a um recurso. É possível comparar o endereço IP com a lista de endereços IP externos estáticos reservados para esse projeto. Use o subcomando

gcloud compute addresses listpara ver uma lista de endereços IP externos estáticos disponíveis para o projeto.Cada VM pode ter várias interfaces de rede, e cada interface pode ter os seguintes endereços IP atribuídos de acordo com o tipo de pilha:

- Interfaces somente IPv4:

- Um endereço IPv4 interno (obrigatório)

- Um endereço IPv4 externo (opcional)

- Interfaces de pilha dupla (IPv4 e IPv6):

- Um endereço IPv4 interno (obrigatório)

- Um endereço IPv4 externo (opcional)

- Um intervalo de endereços IPv6

/96, interno ou externo, mas não ambos (obrigatório)

- Interfaces somente IPv6:

- Um intervalo de endereços IPv6

/96, interno ou externo, mas não ambos (obrigatório)

- Um intervalo de endereços IPv6

- Interfaces somente IPv4:

Não é possível cancelar a atribuição ou mudar o endereço IPv6 externo de uma VM com uma interface de rede somente IPv6. No entanto, é possível promover um endereço IP externo efêmero de um recurso para um endereço IP externo estático. Dessa maneira, o endereço permanecerá reservado, mesmo depois que o recurso for excluído.

Não é possível alterar o nome de um endereço IP estático.

Observação: as interfaces de rede podem receber tráfego de várias regras de encaminhamento, que também disponibilizam outros endereços IP externos. Qualquer número de endereços IP externos pode se referir a uma interface de rede por meio dessas regras de encaminhamento, mas cada interface de rede pode receber apenas um endereço IPv4 externo e um intervalo de endereços IPv6

/96externo.Para mais informações sobre balanceamento de carga e regras de encaminhamento, leia a documentação sobre o balanceamento de carga.

Conferir endereços IP externos estáticos disponíveis

Para listar endereços IP externos estáticos que você reservou para o projeto, siga as etapas a seguir.

Console

No console Google Cloud , acesse a página Endereços IP.

Clique em Endereços IP externos.

gcloud

Use o comando

gcloud compute addresses list:Para listar todos os endereços IP, use o seguinte comando:

gcloud compute addresses list

Para listar todos os endereços IP globais, use o seguinte comando:

gcloud compute addresses list --global

Para listar todos os endereços IP regionais em uma determinada região, use o seguinte comando:

gcloud compute addresses list \ --regions=REGIONSubstitua

REGIONpela região em que você quer listar os endereços. É possível listar endereços de várias regiões especificando nomes de regiões separados por vírgulas:gcloud compute addresses list \ --regions=REGION1,REGION2,..REGION_n_

API

Para listar endereços IPv4 ou IPv6 regionais, chame o método

addresses.list:GET https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/regions/REGION/addresses

Substitua:

PROJECT_ID: o ID do projeto desta solicitaçãoREGION: o nome da região para essa solicitação;

Para listar todos os endereços em todas as regiões, chame o método

addresses.aggregatedList:GET https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/aggregated/addresses

Para listar endereços IPv4 ou IPv6 globais, chame o método

globalAddresses.list:GET https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/global/addresses

Substitua:

PROJECT_ID: o ID do projeto desta solicitação

Go

Java

Python

Configurar endereços IP externos estáticos

As seções a seguir descrevem como configurar endereços IP externo estáticos para suas instâncias.

Criar uma instância que use um endereço IP externo estático

Depois de reservar um endereço IP externo estático, ele pode ser atribuído a uma instância.

Console

No console do Google Cloud , acesse a página Criar uma instância.

Para atribuir um endereço IP externo estático à instância, faça o seguinte:

No menu de navegação, clique em Rede.

Na seção Interfaces de rede, especifique as interfaces de rede que você quer para a instância usando as seguintes opções:

Para adicionar uma interface de rede, clique em Adicionar uma interface de rede. Em seguida, na lista Rede, selecione uma rede.

Para excluir uma interface de rede, clique em Excluir.

Selecione uma das seguintes opções:

Para atribuir um endereço IPv4 externo estático, faça o seguinte:

- Expanda uma interface de rede.

- Selecione o endereço IP na lista Endereço IPv4 externo.

Para atribuir um endereço IPv6 externo estático, faça o seguinte:

- Expanda uma interface de rede que contenha uma sub-rede com um intervalo de endereços IPv6 externos.

- Selecione essa sub-rede na lista Sub-rede.

- Em Tipo de pilha de IP, selecione IPv4 e IPv6 (pilha dupla) ou IPv6 (pilha única).

- Selecione o endereço IPv6 externo recém-reservado na lista Endereço IPv6 externo. Como alternativa, selecione Reservar endereço IPv6 externo estático e reserve um novo endereço IPv6 externo estático.

- Em Nível de serviço de rede, selecione Premium.

Para concluir a modificação da interface de rede, clique em Concluído.

Continue com o processo de criação de instâncias.

gcloud

Crie uma instância e atribua um endereço IP externo regional estático já reservado.

Para atribuir um endereço IPv4 externo estático, faça o seguinte:

gcloud compute instances create INSTANCE_NAME \ --zone=ZONE \ --address=IPV4_ADDRESSPara atribuir um endereço IPv6 externo estático, faça o seguinte:

gcloud compute instances create INSTANCE_NAME \ --zone=ZONE \ --subnet=SUBNET \ --stack-type=STACK_TYPE \ --external-ipv6-address=IPV6_ADDRESS \ --external-ipv6-prefix-length=96 \ --ipv6-network-tier=PREMIUMSubstitua:

INSTANCE_NAME: o nome da instância de computação.ZONE: a zona na qual será criada a instância.IPV4_ADDRESS: o endereço IPv4 a ser atribuído à instância. Use o endereço IP externo estático reservado, não o nome do endereço.SUBNET: uma sub-rede que contém endereços IPv6 externos.STACK_TYPE: o tipo de pilha da instância,IPV4_IPV6(pilha dupla) ouIPV6_ONLY.IPV6_ADDRESS: o endereço IPv6 que será atribuído à instância. Use o endereço IP externo estático reservado, não o nome do endereço.

Terraform

Use o recurso

google_compute_instancepara atribuir um endereço IP externo.REST

Para atribuir um endereço IPv4 externo estático a uma nova instância de computação, faça o seguinte:

Na solicitação para criar uma instância, informe explicitamente a propriedade

networkInterfaces[].accessConfigs[].natIPe o endereço IPv4 externo que pretende usar. Por exemplo:{ "name": "INSTANCE_NAME", "machineType": "zones/ZONE/machineTypes/MACHINE_TYPE", "networkInterfaces": [{ "accessConfigs": [{ "type": "ONE_TO_ONE_NAT", "name": "External NAT", "natIP": "IPV4_ADDRESS" }], "network": "global/networks/default" }], "disks": [{ "autoDelete": "true", "boot": "true", "type": "PERSISTENT", "initializeParams": { "sourceImage": "SOURCE_IMAGE" } }] }Substitua:

INSTANCE_NAME: o nome da instância de computaçãoZONE: a zona na qual será criada a instância.MACHINE_TYPE(opcional): URL completo ou parcial do recurso de tipo de máquina a ser usado ao criar a instância, no formato:zones/ZONE/machineTypes/MACHINE_TYPEIPV4_ADDRESS: o endereço IPv4 que será atribuído à instância. Use o endereço IP externo estático reservado, não o nome do endereço.SOURCE_IMAGE: uma versão específica de uma imagem pública, comoprojects/debian-cloud/global/images/debian-10-buster-v20200309ou uma família de imagens, comoprojects/debian-cloud/global/images/family/debian-10

Para atribuir um endereço IPv6 externo estático a uma nova instância, faça o seguinte:

Na solicitação para criar uma instância nova, informe explicitamente a propriedade

networkInterfaces[].ipv6AccessConfigs[].externalIpv6e o endereço IPv6 externo que pretende usar, por exemplo:{ "name": "INSTANCE_NAME", "machineType": "zones/ZONE/machineTypes/MACHINE_TYPE", "networkInterfaces": [{ "ipv6AccessConfigs": [{ "externalIpv6": "IPV6_ADDRESS", "externalIpv6PrefixLength": 96, "name": "external-ipv6-access-config", "networkTier": "PREMIUM", "type": "DIRECT_IPV6" }], "stackType": "STACK_TYPE", "subnetwork":"SUBNETWORK" }], "disks": [{ "autoDelete": "true", "boot": "true", "mode": "READ_WRITE", "type": "PERSISTENT", "initializeParams": { "sourceImage": "SOURCE_IMAGE" }, }], }Substitua:

INSTANCE_NAME: o nome da instância de computaçãoZONE: a zona na qual será criada a instância.MACHINE_TYPE(opcional): URL completo ou parcial do recurso de tipo de máquina a ser usado ao criar a instância, no formato:zones/ZONE/machineTypes/MACHINE_TYPEIPV6_ADDRESS: o endereço IPv6 que será atribuído à instância. Use o endereço IP externo estático reservado, não o nome do endereço.STACK_TYPE: o tipo de pilha da instância, que pode serIPV4_IPV6(pilha dupla) ouIPV6_ONLYSUBNET: uma sub-rede que contém endereços IPv6 externos.SOURCE_IMAGE: uma versão específica de uma imagem pública, como"projects/debian-cloud/global/images/debian-10-buster-v20200309"ou uma família de imagens, como"projects/debian-cloud/global/images/family/debian-10"

Go

Java

Python

Alterar ou atribuir um endereço IP externo a uma instância atual

É possível alterar ou atribuir um endereço IP externo, temporário ou estático, a uma instância somente IPv4 ou de pilha dupla. Esse procedimento não é compatível com instâncias somente IPv6.

Uma instância de computação pode ter várias interfaces. Uma interface de pilha única pode ter um endereço IP externo. Uma interface de pilha dupla pode ter um endereço IPv4 externo e um endereço IPv6 externo. Se a instância já tiver um endereço IP externo, remova esse endereço primeiro. Em seguida, atribua um novo endereço IP externo à instância.

Console

No console do Google Cloud , acesse a página Instâncias de VM.

Clique no nome da instância à qual pretende atribuir um IP externo. A página de detalhes da instância é aberta.

Na página "Detalhes da instância", siga estas etapas:

- Clique em Editar.

- Abra Interfaces de rede.

- Selecione o endereço IP externo necessário para atribuir à instância.

Se a instância for somente IPv4 e você quiser atribuir um endereço IPv6,

primeiro mude o tipo de pilha para pilha dupla.

- Em Endereço IPv4 externo, selecione Temporário ou um endereço IPv4 externo estático.

- Em Endereço IPv6 externo, selecione Temporário (automático), Temporário (personalizado) ou um endereço IPv6 externo estático.

- Clique em Concluído.

Clique em Salvar.

gcloud

Opcional: reserve um endereço IP externo estático.

Para atribuir um endereço IP externo estático, reserve um endereço e verifique se ele não está em uso. Se necessário, siga as instruções para reservar um novo endereço IP externo estático ou para cancelar a atribuição de um endereço desse tipo.

Se você pretende usar um endereço IP externo temporário, pule esta etapa e um endereço IP externo temporário será atribuído aleatoriamente pelo Compute Engine.

Remova qualquer atribuição de endereço IP atual, conforme descrito em Cancelar atribuição de um endereço IP externo estático.

Atribua o novo endereço IP externo.

Para atribuir um endereço IPv4, use o subcomando

instances add-access-config:Observação: não substituaIP_ADDRESSpelo nome do IP estático. É necessário usar o endereço IP real.gcloud compute instances add-access-config INSTANCE_NAME \ --access-config-name="ACCESS_CONFIG_NAME" --address=IP_ADDRESS

Substitua:

INSTANCE_NAME: o nome da instância.ACCESS_CONFIG_NAME: o nome a ser atribuído a essa configuração de acesso. Inclua o nome completo entre aspas.IP_ADDRESS: o endereço IP a ser adicionado.

Se você quiser que o Compute Engine atribua um endereço IP externo temporário em vez de usar um endereço IP externo estático, omita a propriedade

--address IP_ADDRESS:gcloud compute instances add-access-config INSTANCE_NAME \ --access-config-name="ACCESS_CONFIG_NAME"

Para mudar uma instância para pilha dupla e atribuir um endereço IPv6 a ela, use o subcomando

instance network-interfaces update:gcloud compute instances network-interfaces update INSTANCE_NAME \ --network-interface=NIC \ --ipv6-network-tier=PREMIUM \ --stack-type=STACK_TYPE \ --external-ipv6-address=IPV6_ADDRESS \ --external-ipv6-prefix-length=96 \ --zone=ZONE

Substitua:

INSTANCE_NAME: o nome da instância.NIC: o nome da interface de redeSTACK_TYPE: o tipo de pilha da instância, que precisa serIPV4_IPV6. Não é possível mudar o tipo de pilha para IPV6_ONLY.IPV6_ADDRESS: o endereço IPv6 que será atribuído à instância. Especifique o primeiro endereço IPv6 no intervalo/96.ZONE: a zona da instância.

REST

É possível mudar o endereço IPv4 ou IPv6 externo de uma instância adicionando uma nova configuração de acesso a ela.

Remova qualquer atribuição de endereço IP atual, conforme descrito em Cancelar atribuição de um endereço IP externo estático.

Exclua a configuração de acesso atual fazendo uma solicitação

POSTao métodoinstances.deleteAccessConfig.POST https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME/deleteAccessConfig

Adicione uma nova configuração de acesso à interface de rede da instância fazendo uma solicitação

POSTao métodoinstances.addAccessConfig.Para endereços IPv4, faça a seguinte solicitação:

POST https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME/addAccessConfig { "natIP": "IPV4_ADDRESS", "name": "ACCESS_CONFIG_NAME" }Para endereços IPv6, atualize o

stackTypeda interface de rede paraIPV4_IPV6e atualize a propriedadenetworkInterfaces[].ipv6AccessConfigs[].externalIpv6e o endereço IPv6 externo que você quer usar.Para mais informações, consulte Atribuir um endereço IP externo estático a uma nova instância.

Go

Java

Python

Restringir endereços IP externo a instâncias específicas

Determinadas cargas de trabalho podem exigir requisitos essenciais que incluam restrições de segurança e rede. Por exemplo, é possível restringir os endereços IP externos para que somente instâncias de computação específicas possam usá-los. Essa opção pode ajudar a evitar a exfiltração de dados ou a manter o isolamento da rede. É possível usar uma política da organização para restringir endereços IP externo a instâncias específicas com limitações para controlar o uso de endereços IP externo para suas instâncias dentro de uma organização ou um projeto.

A restrição para controlar o endereço IP externo nas instâncias é:

constraints/compute.vmExternalIpAccessPara usar a restrição, especifique uma política com uma

allowedListde instâncias que podem ter endereços IP externo. Se você não especificar uma política, todos os endereços IP externos serão permitidos para todas as instâncias. Quando a política estiver em vigor, somente as instâncias listadas na listaallowedValuespoderão receber um endereço IP externo, instável ou estático. As outras instâncias do Compute Engine na organização ou no projeto que não forem definidas explicitamente na política não poderão usar endereços IP externos.As instâncias são identificadas nas listas de permissão e negação usando o URI da instância:

projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME

Especificações para restringir endereços IP externos

- É possível aplicar essa restrição de lista apenas a instâncias.

- Não é possível aplicar a restrição retroativamente. Todas as instâncias que têm endereços IP externo antes da ativação da política mantêm os endereços IP externo.

- Essa restrição aceita uma

allowedListou umadeniedList, mas não ambas na mesma política. - Cabe a você ou a um administrador com as permissões solicitadas gerenciar e manter o ciclo de vida e a integridade da instância. A restrição apenas verifica o URI da instância e não impede que as instâncias na lista de permissões sejam alteradas, excluídas ou recriadas.

Permissões necessárias para restringir endereços IP externos

Para definir uma restrição no nível do projeto ou da organização, você precisa ter recebido o papel

orgpolicy.policyAdminna organização.Definir a restrição de política no nível da organização

Console

- Acesse a página Políticas da organização.

- Se necessário, selecione a organização no menu suspenso do projeto.

- Clique em Definir os IPs externos para instâncias de VM permitidas.

- Clique em Editar para editar a política de IP externo. Se não for possível acessar a ferramenta Editar, você não tem as permissões corretas.

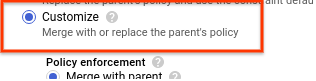

Selecione Personalizar para definir a política da organização para instâncias específicas.

Selecione as opções Aplicação da política e Tipo de política.

Em Valores da política, selecione Personalizada.

Insira um URI para uma instância. O URI precisa estar no seguinte formato:

projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME

Clique em Novo valor da política e insira URIs para instâncias, conforme necessário.

Clique em Salvar para aplicar a restrição.

gcloud

Para definir uma restrição de acesso de IP externo, você precisa saber o código da organização. Encontre o ID da organização executando o comando

organizations liste procurando pelo ID numérico na resposta:gcloud organizations list

A CLI gcloud retorna uma lista de organizações no seguinte formato:

DISPLAY_NAME ID example-organization1 29252605212 example-organization2 1234567890

Use o comando

gcloud resource-manager org-policies set-policypara definir a política. Será preciso fornecer a política como um arquivo JSON. Crie um arquivo JSON no seguinte formato:{ "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allowedValues": [ "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME", "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME", "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME" ] } }Substitua:

PROJECT_ID: o ID do projeto para esta solicitação, comoexample-project. Observe que isso é diferente de configurar políticas da organização, que exigem o ID numérico da organização.ZONE: zona da instânciaINSTANCE_NAME: nome da instância

Como alternativa, é possível especificar uma lista de

deniedValuespara indicar instâncias proibidas explicitamente de ter um endereço IP externo. Qualquer instância que não esteja na lista poderia, implicitamente, ter um endereço IP externo. É possível especificarallowedValuesoudeniedValues, mas não ambos.Depois, passe o arquivo com sua solicitação :

gcloud resource-manager org-policies set-policy MY_POLICY.JSON --organization=ORGANIZATION_ID

Substitua

ORGANIZATION_IDpelo ID numérico da organização.Se você não quiser que nenhuma instância tenha acesso de IP externo, configure uma política com

allValuesdefinido comoDENY:{ "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allValues": "DENY" } }REST

Use a API

setOrgPolicy()para definir a restrição. As instâncias na listaallowedValueespecificada podem ter endereços IP externo. Como alternativa, é possível especificar uma lista dedeniedValuespara expressar instâncias proibidas explicitamente de ter um endereço IP externo. Qualquer instância que não esteja na lista poderia, implicitamente, ter um endereço IP externo. É possível especificarallowedValuesoudeniedValues, mas não ambos.Por exemplo, a seguir há uma solicitação para aplicar a restrição

compute.vmExternalIpAccessem uma organização em que as instâncias de determinados projetos dentro da organização têm permissão para ter endereços IP externo:POST https://cloudresourcemanager.googleapis.com/v1/organizations/ORGANIZATION_ID:setOrgPolicy

ORGANIZATION_IDé o ID numérico da organização.No corpo da solicitação, forneça a política para essa restrição:

{ "policy": { "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allowedValues": [ "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME", "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME", "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME" ] } } }Se você não quiser que nenhuma instância tenha acesso de IP externo, configure uma política com

allValuesdefinido comoDENY:{ "policy": { "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allValues": "DENY" } } }Definir a política para envolvidos no projeto

A definição de uma política no nível do projeto substitui a política no nível da organização. Por exemplo, se o nível da organização tiver

example-vm-1na listaallowedValues, mas a política no projeto tiver a mesma instância na listadeniedValues, a instância não poderá ter um endereço IP externo.Console

Siga o mesmo processo documentado em Definir a restrição de política no nível da organização, mas escolha o projeto no seletor de projetos, em vez da organização.

gcloud

Use o comando

gcloud resource-manager org-policies set-policypara definir a política. Será preciso fornecer a política como um arquivo JSON. Crie um arquivo JSON no seguinte formato:{ "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allowedValues": [ "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME" ] } }Substitua:

PROJECT_ID: o ID do projeto para esta solicitação, comoexample-project. Observe que isso é diferente de configurar políticas da organização, que exigem o ID numérico da organização.ZONE: a zona da instância.INSTANCE_NAME: o nome da instância.

Como alternativa, é possível especificar uma lista

deniedValuesde instâncias proibidas explicitamente de ter um endereço IP externo. Qualquer instância que não esteja na lista poderia, implicitamente, ter um endereço IP externo. É possível especificarallowedValuesoudeniedValues, mas não ambos.Depois, passe o arquivo com sua solicitação :

gcloud resource-manager org-policies set-policy MY_POLICY.JSON --project=example-project

REST

Use a API

setOrgPolicypara definir a restrição. As instâncias na listaallowedValueespecificada podem ter endereços IP externo. Como alternativa, é possível especificar uma lista dedeniedValuespara expressar instâncias proibidas explicitamente de ter um endereço IP externo. Qualquer instância que não esteja na lista está implicitamente autorizada a ter um endereço IP externo. É possível especificar apenasallowedValuesoudeniedValues, mas não ambos.Por exemplo, a seguir há uma solicitação para definir a restrição

compute.vmExternalIpAccessem um projeto para permitir que instâncias específicas tenham endereços IP externo:POST https://cloudresourcemanager.googleapis.com/v1/projects/PROJECT_ID:setOrgPolicy

Substitua

PROJECT_IDpelo ID do projeto para esta solicitação.O corpo da solicitação contém a política para esta restrição:

{ "policy": { "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allowedValues": [ "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME" ] } } }Práticas recomendadas para restringir endereços IP externos

Evite usar a lista

deniedValuescom essa restrição. Se você definir valores na listadeniedValues, significa que apenas as instâncias na listadeniedValuesestarão restritas de usar endereços IP externo. Essa pode ser uma preocupação de segurança se você quer controlar exatamente quais instâncias podem ter endereços IP externo. Se você quiser remover determinadas instâncias da listaallowedValues, atualize a política atual para remover as instâncias daallowedListem vez de colocar as instâncias na listadeniedValuesem uma hierarquia inferior.Se você quiser definir uma política em grande parte da hierarquia de recursos, mas excluir determinados projetos, restaure a política padrão usando a

setOrgPolicy, especificando orestoreDefaultpara permitir que todas as instâncias nos projetos sejam associadas a endereços IP externos. As políticas atuais para projetos não são afetadas pela configuração padrão.Use a política da organização com os papéis do IAM para controlar melhor seu ambiente. Essa política se aplica apenas a instâncias, mas se você quiser controlar e restringir melhor os endereços IP externo em dispositivos de rede, conceda o papel

compute.networkAdminàs partes apropriadas.Todos os serviços e produtos em execução no Compute Engine na organização ou no projeto com a política ativada estão sujeitos a essa política organizacional. Especificamente, serviços como o Google Kubernetes Engine, Dataflow, Dataproc e Cloud SQL são afetados por essa política. Se isso é um problema, recomendamos configurar outros serviços e produtos em um projeto diferente sem a aplicação da política da organização. Se necessário, use a VPC compartilhada.

Gerenciar endereços IP externos estáticos

As seções a seguir descrevem como gerenciar endereços IP externo estáticos para suas instâncias.

Determinar se um endereço IP interno é temporário ou estático

Os endereços IP internos estáticos e temporários se comportam e aparecem da mesma forma na maioria dos contextos. No entanto, com endereços IP internos estáticos, é possível usar o mesmo endereço IP para o mesmo recurso, mesmo que ele seja excluído e recriado. Em geral, um endereço IP temporário é liberado ao interromper ou excluir o recurso.

Para determinar se um endereço é estático ou temporário, faça o seguinte:

No console Google Cloud , acesse a página Endereços IP.

Localize o endereço na lista e verifique o tipo de endereço IP na coluna Tipo.

Cancelar a atribuição de um endereço IP externo estático

O cancelamento da atribuição de um endereço IP o remove do recurso, mas mantém o endereço reservado. Depois de cancelar a atribuição do endereço IP, você poderá reatribuir o endereço IP a outro recurso. Esse procedimento é compatível com instâncias de pilha dupla, mas não com instâncias somente IPv6.

Também é possível cancelar a atribuição do endereço IPv4 ou IPv6 excluindo a instância.

Console

No console Google Cloud , acesse a página Endereços IP.

Clique em Endereços IP externos.

Selecione o endereço IP estático para o qual você quer cancelar a atribuição.

Clique em Mostrar ações e selecione a opção Reatribuir a outro recurso.

Na lista suspensa Anexar a, selecione Nenhuma.

Clique em OK.

gcloud

Verifique se um endereço IP estático está em uso usando o comando

gcloud compute addresses list:gcloud compute addresses list

O resultado será assim:

NAME REGION ADDRESS STATUS example-address-ipv4 REGION 198.51.100.1 RESERVED example-address-new-ipv4 REGION 203.0.113.1 IN_USE example-address-ipv6 REGION 2001:db8:1:1:1:1:1:1 RESERVED example-address-new-ipv6 REGION 2001:db8:4:4:4:4:4:4 IN_USE

- Se o endereço IP não estiver em uso, o status será

RESERVED. - Se o endereço IP estiver em uso, o status será

IN_USE.

- Se o endereço IP não estiver em uso, o status será

Recupere o nome da instância que está usando o endereço IP:

gcloud compute addresses describe ADDRESS_NAME \ --region=REGION

Substitua:

ADDRESS_NAME: o nome do recurso de endereço IPv6.REGION: a região do recurso de endereço IPv6.

O resultado será assim:

address: IP_ADDRESS addressType: EXTERNAL ... region: https://www.googleapis.com/compute/v1/projects/PROJECT/regions/REGION selfLink: https://www.googleapis.com/compute/v1/projects/PROJECT/regions/REGION/addresses/ADDRESS_NAME status: IN_USE subnetwork: https://www.googleapis.com/compute/v1/projects/PROJECT/regions/REGION/subnetworks/SUBNET users: - https://www.googleapis.com/compute/v1/projects/PROJECT/zones/ZONE/instances/INSTANCE_NAME

O campo

usersexibe o nome da instância que está usando o endereço IP.Cancele a atribuição do endereço IP da instância.

Para cancelar a atribuição de um endereço IPv4, exclua o arquivo de configuração de acesso da instância:

Encontre o nome da configuração de acesso a ser excluída. Para encontrar o nome, use o comando

gcloud compute instances describe. SubstituaINSTANCE_NAMEpelo nome da instância.gcloud compute instances describe INSTANCE_NAME

A configuração de acesso aparece no formato a seguir:

networkInterfaces: - accessConfigs: - kind: compute#accessConfig name: external-nat natIP: 203.0.113.1 type: ONE_TO_ONE_NATExclua a configuração de acesso usando o comando

gcloud compute instances delete-access-config:gcloud compute instances delete-access-config INSTANCE_NAME \ --access-config-name="ACCESS_CONFIG_NAME"

Substitua:

INSTANCE_NAME: o nome da instância.ACCESS_CONFIG_NAME: o nome da configuração de acesso a ser excluída. Inclua o nome completo entre aspas.

Para cancelar a atribuição de um intervalo de endereços IPv6, use o comando

instance network-interfaces update:gcloud compute instances network-interfaces update INSTANCE_NAME \ --network-interface=nic0 \ --stack-type=IPV4_ONLY \ --zone=ZONE

Substitua:

INSTANCE_NAME: o nome da instância que está usando o endereço IP.ZONE: a zona da instância.

Verifique se o endereço IP externo estático está disponível e marcado como

RESERVEDvez deIN_USE.gcloud compute addresses list \ --filter="ADDRESS_NAME AND region=REGION"

Substitua:

ADDRESS_NAME: o nome do recurso de endereço IP.REGION: a região do recurso de endereço IP.

Agora que o endereço IP externo estático está disponível, atribua-o a outra instância.

REST

Para cancelar a atribuição de um endereço IPv4 ou IPv6 estático, siga estas etapas:

Para endereços IPv4, exclua a configuração de acesso anexada à instância que está usando o endereço.

Para verificar os detalhes de configuração de acesso de uma instância, faça uma solicitação

GETao métodoinstances.get.GET https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME

Exclua a configuração de acesso atual fazendo uma solicitação

POSTao métodoinstances.deleteAccessConfig.POST https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME/deleteAccessConfig

Substitua:

PROJECT_ID: o ID do projeto para essa solicitação.ZONE: a zona em que a instância está localizada.INSTANCE_NAME: nome da instância

Para endereços IPv6, atualize o tipo de pilha da interface de rede da instância em que o endereço IPv6 está anexado.

Faça uma solicitação

PATCHao métodoinstances.updateNetworkInterface.No corpo da solicitação, atualize o valor do campo

stackTypeparaIPV4_ONLY.Exemplo:

PATCH https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME/updateNetworkInterface { "networkInterfaces": [{ ... "stackType" : "IPV4_ONLY" ... }] }

Java

Python

Liberar um endereço IP externo estático

Se você não precisar mais de um endereço IPv4 ou IPv6 externo estático, libere o endereço IP excluindo o recurso de endereço IP. A exclusão de uma instância não libera automaticamente um endereço IP externo estático. Será necessário liberá-los manualmente se você não precisar mais deles.

Para liberar um endereço IP externo estático, consulte Liberar um endereço IP externo estático na documentação da VPC.

A seguir

- Saiba mais sobre endereços IP.

- Saiba mais sobre redes e firewalls.

- Saiba como tratar instâncias do Compute Engine usando DNS interno.

- Revise os preços da VPC.

Exceto em caso de indicação contrária, o conteúdo desta página é licenciado de acordo com a Licença de atribuição 4.0 do Creative Commons, e as amostras de código são licenciadas de acordo com a Licença Apache 2.0. Para mais detalhes, consulte as políticas do site do Google Developers. Java é uma marca registrada da Oracle e/ou afiliadas.

Última atualização 2025-09-30 UTC.

-