VMware Carbon Black Endpoint Standard Live Response

Versione integrazione: 6.0

Caso d'uso

Esegui indagini e correzioni in tempo reale sugli host su cui è in esecuzione l'agente CB Endpoint Standard.

Configura VMware Carbon Black Endpoint Standard Live Response per funzionare con Google Security Operations

Autorizzazione del prodotto

La funzionalità Carbon Black Live Response viene autenticata tramite la chiave API. Gli utenti possono visualizzare le impostazioni della chiave API nella console Carbon Black Cloud in Impostazioni > Chiavi API.

Nomi host del servizio

Esistono due nomi host di Carbon Black Cloud:

https://defense-<environment>.conferdeploy.nethttps://api-<environment>.conferdeploy.net

Inoltre, abbiamo più ambienti, ad esempio (non si tratta di un elenco completo):

- prod02

- prod04

- prod05

Per l'API Carbon Black Live Response, verranno utilizzati i seguenti nomi host:

https://defense-about:blank)<environment>.conferdeploy.net

Chiavi API

Le chiavi API sono composte da due parti:

- Chiave segreta API (in precedenza chiave API).

- ID API (in precedenza ID connettore).

L'autenticazione viene trasmessa all'API tramite l'intestazione HTTP X-Auth-Token.

- Per generare l'intestazione appropriata, concatena la chiave segreta API con l'ID API con una barra in mezzo.

- Ad esempio, se la chiave segreta API è ABCD e l'ID API è 1234, l'intestazione HTTP X-Auth-Token corrispondente sarà: X-Auth-Token: ABCD/1234

Tutte le richieste API devono essere autenticate utilizzando una chiave segreta API e un ID API. Le richieste non autenticate restituiscono un errore HTTP 401.

Come ottenere una chiave segreta API e un ID API

- Accedi alla tua organizzazione Carbon Black Cloud.

- Vai a Impostazioni > Chiavi API.

- Fai clic su "Aggiungi chiave API".

- Seleziona Livello di accesso = Risposta live, configura gli altri parametri.

- Ottieni la coppia di chiave segreta API e ID API.

Rete

| Funzione | Porta predefinita | Direzione | Protocollo |

|---|---|---|---|

| API | Multivalori | In uscita | apikey |

Autorizzazione del prodotto per la versione 6 dell'API CB Live Response

Concetti necessari per accedere alle API Carbon Black Cloud:

- Nome host del servizio

- Chiavi API

- RBAC

- Chiavi dell'organizzazione

Nomi host del servizio:

Per l'API CarbonBlack Live Response verranno utilizzati i seguenti nomi host:

https://defense-<environment>.conferdeploy.net

Chiavi API

Le API e i servizi Carbon Black Cloud vengono autenticati tramite chiavi API. Gli utenti possono visualizzare le impostazioni della chiave API nella console Carbon Black Cloud in Impostazioni > Chiavi API.

Le chiavi API sono composte da due parti:

- Chiave segreta API (in precedenza chiave API).

- ID API (in precedenza ID connettore).

Come ottenere una chiave segreta API e un ID API

- Accedi alla tua organizzazione Carbon Black Cloud.

- Vai a Impostazioni > Chiavi API.

- Fai clic su "Aggiungi chiave API".

- Configurare nome, livello di accesso e così via.

- Ottieni la coppia di chiave segreta API e ID API.

In questo modo, un amministratore dell'organizzazione può definire una chiave API e accedere alla chiave segreta API e all'ID API necessari per autenticare la richiesta API. Inoltre, gli amministratori possono limitare l'utilizzo di questa chiave API a un insieme specifico di indirizzi IP per motivi di sicurezza.

Chiavi dell'organizzazione

Oltre alle chiavi API, molte API o servizi Carbon Black Cloud richiedono una org_key nel percorso della richiesta API. per assistere i clienti che gestiscono più organizzazioni. Puoi trovare la tua org_key nella console Carbon Black Cloud in Impostazioni > Chiavi API.

Configura l'accesso API per l'integrazione di CB Live Response Google SecOps

Per configurare l'accesso API per l'integrazione di CB Live Response Google SecOps devono essere eseguiti i seguenti passaggi:

- Accedi alla console Carbon Black Cloud, vai a Impostazioni > Accesso API.

- Nella pagina Accesso API, vai a Livelli di accesso.

- Nella pagina Livelli di accesso, fai clic su + Aggiungi livello di accesso.

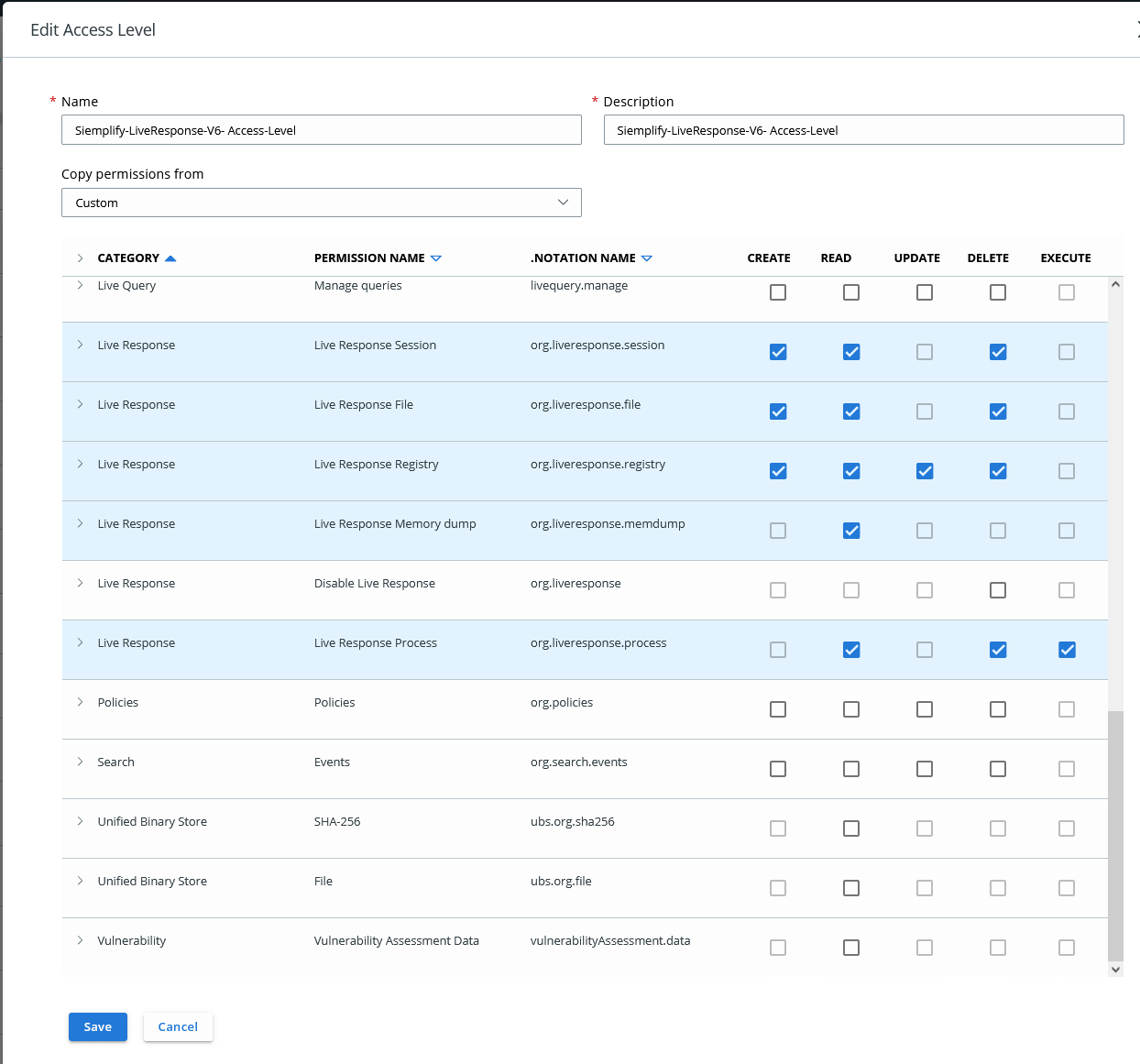

Nella finestra aperta, fornisci un nome e una descrizione per il nuovo livello di accesso e seleziona le autorizzazioni come nello screenshot di seguito:

Torna alla scheda Accesso API.

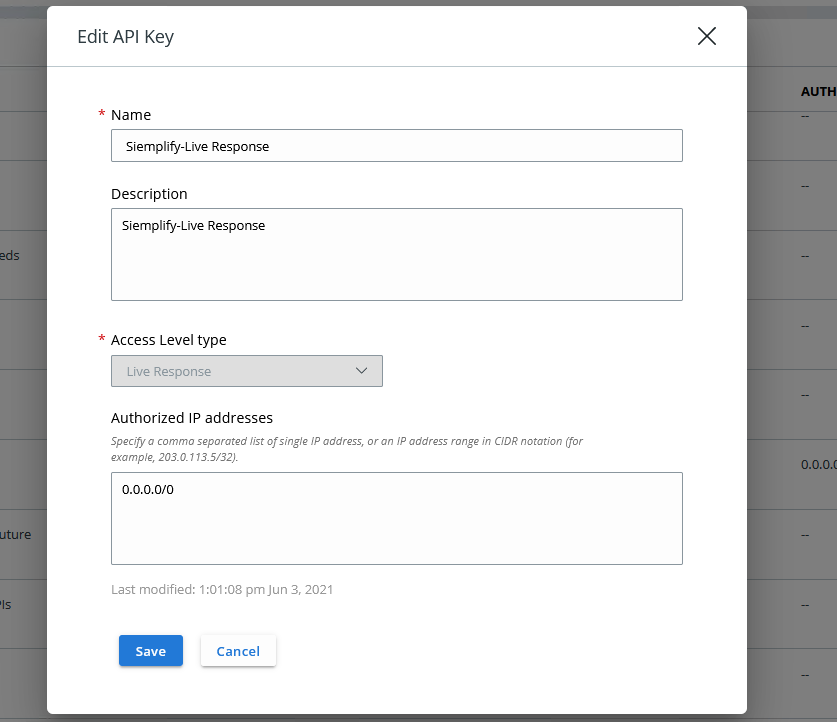

Fai clic su + Aggiungi chiave API per creare una nuova chiave API.

Nella scheda aperta, compila il campo obbligatorio e seleziona il livello di accesso che hai configurato al passaggio 4:

Dopo aver fatto clic su Salva, verranno visualizzati l'ID API e la chiave segreta API. Salva questi valori, ti serviranno per configurare l'integrazione.

Una volta salvati l'ID API e la chiave segreta API, l'accesso API per l'API CB Live Response v6 è completato.

Configura l'integrazione di VMware Carbon Black Endpoint Standard Live Response in Google SecOps

Per istruzioni dettagliate su come configurare un'integrazione in Google SecOps, vedi Configurare le integrazioni.

Parametri di integrazione

Utilizza i seguenti parametri per configurare l'integrazione:

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome istanza | Stringa | N/D | No | Nome dell'istanza per cui intendi configurare l'integrazione. |

| Descrizione | Stringa | N/D | No | Descrizione dell'istanza. |

| Root API | Stringa | https://defense-{environment}.conferdeploy.net | Sì | URL radice dell'API Endpoint Standard Live Response. |

| Chiave dell'organizzazione | Stringa | N/D | Sì | Chiave dell'organizzazione VMware Carbon Black Cloud. |

| ID API Carbon Black Cloud | Stringa | N/D | Sì | ID API VMware Carbon Black Cloud (ID chiave API personalizzata che consente di leggere i dati dei dispositivi). |

| Chiave segreta API Carbon Black Cloud | Stringa | N/D | Sì | Chiave segreta API VMware Carbon Black Cloud (ID chiave API personalizzata che consente di leggere i dati dei dispositivi). |

| ID API Live Response | Stringa | N/D | Sì | Endpoint Standard ID API della chiave API Live Response. |

| Chiave segreta dell'API Live Response | Password | N/D | Sì | Chiave API di Live Response. |

| Esegui da remoto | Casella di controllo | Deselezionata | No | Seleziona il campo per eseguire l'integrazione configurata da remoto. Una volta selezionata, viene visualizzata l'opzione per selezionare l'utente remoto (agente). |

| Utilizza l'API Live Response V6 | Casella di controllo | Deselezionata | No | Se abilitata, l'integrazione utilizzerà l'API Live Response versione 6, che fa parte delle API CB Cloud (Platform). |

Azioni

Dindin

Descrizione

Verifica la connettività a VMware Carbon Black Endpoint Standard Live Response con i parametri forniti nella pagina di configurazione dell'integrazione nella scheda Google Security Operations Marketplace.

Parametri

N/D

Caso d'uso

L'azione viene utilizzata per testare la connettività nella pagina di configurazione dell'integrazione nella scheda Google Security Operations Marketplace e può essere eseguita come azione manuale, non utilizzata nei playbook.

Run On

Questa azione non viene eseguita sulle entità.

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Bacheca casi

| Tipo di risultato | Valore / Descrizione | Tipo | ||

|---|---|---|---|---|

| Messaggio di output* | L'azione non deve non riuscire né interrompere l'esecuzione di un playbook:

L'azione deve non riuscire e interrompere l'esecuzione di un playbook:

|

Generale |

Termina processo

Descrizione

Termina il processo su un host in base all'entità Host o IP di Google SecOps.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome processo | Stringa | N/D | No | Nome del processo per cui cercare il PID. Il nome del processo non distingue tra maiuscole e minuscole. |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Caso d'uso

Termina il processo dannoso sul dispositivo interessato.

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Nome host

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

L'azione deve restituire il risultato JSON.

L'azione deve restituire le informazioni sull'attività di terminazione del processo eseguita e i risultati devono essere raggruppati in base alle entità su cui è stata eseguita l'azione, per essere utilizzati in un secondo momento con il generatore di espressioni. Per riferimento, consulta l'esempio JSON.

{

"entity1":[

{

"obj": {

"name": "kill",

"object": 2224

},

"id": 1,

"name": "kill",

"username": null,

"creation_time": 1602161475,

"completion_time": 1602161475,

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete"

}]

}

Elenco processi

Descrizione

Elenca i processi in esecuzione sull'endpoint in base all'entità host o IP di Google SecOps fornita.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome processo | Stringa | N/D | No | Nome del processo da cercare sull'host. Il nome del processo non distingue tra maiuscole e minuscole. |

| Quanti record restituire | Numero intero | 25 | No | Il numero di record per azione dell'entità da restituire. |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Casi d'uso

Ricevi un elenco di processi dall'host specifico per l'indagine.

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Nome host

Risultati dell'azione

Arricchimento delle entità

| Nome del campo di arricchimento | Logica: quando applicare |

|---|---|

| cb_defense_deviceId | N/D |

| cb_defense_policy | N/D |

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

L'azione deve restituire il risultato JSON.

L'azione deve restituire le informazioni sui processi dal risultato del comando get e questi risultati devono essere raggruppati in base alle entità su cui è stata eseguita l'azione, per essere utilizzati in un secondo momento con il generatore di espressioni. Per riferimento, consulta l'esempio JSON.

{

"entity1":[

{

"pid": 4,

"create_time": 132463818889511,

"path": "SYSTEM",

"command_line": "",

"sid": "S-1-5-18",

"username": "NT AUTHORITY\\SYSTEM",

"parent": 0,

"parent_create_time": 0

}]

}

Scarica file

Descrizione

Scarica un file da un host che esegue VMware CB Cloud Agent in base all'entità host o IP di Google SecOps.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome file | Stringa | N/D | No | Specifica il nome del file da scaricare. Il nome del file non è sensibile alle maiuscole. |

| Percorso directory remota | Stringa | N/D | Sì | Specifica il percorso della directory remota che l'azione deve intraprendere per scaricare il file. Esempio: C:\\TMP\\ |

| Percorso directory locale | Stringa | N/D | Sì | Specifica il percorso della directory locale in cui l'azione deve salvare il file. Esempio: /tmp/ |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Host

- File (facoltativo, se fornito)

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"values": [],

"file_details": {

"offset": 0,

"count": 0,

"file_id": "55173d88-b4a8-4410-870c-8d3a0acf1cc9"

},

"id": 1,

"name": "get file",

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete",

"sub_keys": [],

"files": [],

"input": {

"name": "get file",

"object": "C:\\TMP\\127.0.0.1.txt"

},

"create_time": "2021-06-16T11:46:41Z",

"finish_time": "2021-06-16T11:46:42Z"

}

Elenco file

Descrizione

Elenca i file su un host che esegue l'agente VMware CB Cloud in base all'entità Host o IP di Google SecOps.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Percorso directory remota | Stringa | N/D | Sì | Specifica il percorso della directory di destinazione che l'azione deve elencare. Esempio: C:\\TMP\\ o /tmp/ |

| Numero massimo di righe da restituire | Numero intero | 50 | No | Specifica il numero di righe che l'azione deve restituire. |

| Inizia dalla riga | Numero intero | 0 | No | Specifica da quale riga deve iniziare a restituire i dati. |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Host

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"values": [],

"id": 0,

"name": "directory list",

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete",

"sub_keys": [],

"files": [

{

"size": 0,

"attributes": [

"DIRECTORY"

],

"filename": ".",

"alternate_name": "",

"create_time": "2021-01-27T19:06:19Z",

"last_access_time": "2021-06-16T07:51:39Z",

"last_write_time": "2021-06-16T07:51:40Z"

},

{

"size": 0,

"attributes": [

"DIRECTORY"

],

"filename": "..",

"alternate_name": "",

"create_time": "2021-01-27T19:06:19Z",

"last_access_time": "2021-06-16T07:51:39Z",

"last_write_time": "2021-06-16T07:51:40Z"

},

{

"size": 341,

"attributes": [

"ARCHIVE"

],

"filename": "127.0.0.1.txt",

"alternate_name": "127001~1.TXT",

"create_time": "2021-01-27T19:18:44Z",

"last_access_time": "2021-03-18T12:34:04Z",

"last_write_time": "2021-01-27T19:03:27Z"

},

Inserisci file

Descrizione

Inserisci un file su un host che esegue VMware CB Cloud Agent in base all'entità host o IP di Google SecOps.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome file | Stringa | N/D | No | Specifica il nome del file da caricare. Il nome del file non è sensibile alle maiuscole. |

| Percorso directory di origine | Stringa | N/D | Sì | Specifica il percorso della directory di origine che l'azione deve intraprendere per ottenere il file da caricare. Esempio: /tmp/ |

| Percorso directory di destinazione | Stringa | N/D | Sì | Specifica il percorso della directory di destinazione in cui l'azione deve caricare il file. Esempio: C:\\TMP\\ |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Host

- File (facoltativo, se fornito)

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"values": [],

"id": 0,

"name": "put file",

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete",

"sub_keys": [],

"files": [],

"input": {

"chunkNumber": 0,

"file_id": "a3623dc4-a1cc-4d29-8cde-2d36d605b1a5",

"name": "put file",

"object": "C:\\TMP\\test_file.txt"

},

"create_time": "2021-06-16T07:51:40Z",

"finish_time": "2021-06-16T07:51:41Z"

}

Esegui file

Descrizione

Esegui il file su un host che esegue l'agente VMware CB Cloud in base all'entità host o IP di Google SecOps.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome file | Stringa | N/D | No | Specifica il nome del file da eseguire. Il nome del file non è sensibile alle maiuscole. |

| Percorso directory remota | Stringa | N/D | Sì | Specifica il percorso della directory remota per il file da eseguire. Esempio: C:\\TMP\\ |

| File di log di output sull'host remoto | Stringa | N/D | No | Specifica il file di log di output in cui salvare l'output reindirizzato. Esempio: C:\\TMP\\cmdoutput.log |

| Argomenti del comando da passare al file | Stringa | N/D | No | Specifica gli argomenti del comando da trasmettere per l'esecuzione del file. Ad esempio, qui specifichiamo "/C whoami" per eseguire il comando whoami con cmd: C:\Windows\system32\cmd.exe /C whoami |

| Attendi il risultato | Booleano | Casella di controllo deselezionata | No | Se abilitata, l'azione attenderà il completamento del comando. |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Host

- File (facoltativo, se fornito)

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"values": [],

"process_details": {

"pid": 0,

"return_code": -1

},

"id": 0,

"name": "create process",

"result_code": 0,

"result_desc": "",

"status": "pending",

"sub_keys": [],

"files": [],

"input": {

"wait": false,

"name": "create process",

"object": "C:\\Windows\\system32\\cmd.exe /C whoami"

},

"create_time": "2021-06-16T12:14:25Z",

"finish_time": "2021-06-16T12:14:25.690Z"

}

Crea Memdump

Descrizione

Crea memdump su un host che esegue VMware CB Cloud Agent in base all'entità host o IP di Google SecOps.

Inoltre, tieni presente che l'API VMware CB non fornisce un messaggio di errore se viene fornito un percorso della directory remota non valido per il dump della memoria creato.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome file | Stringa | N/D | No | Specifica il nome file per la creazione di memdump. Il nome del file non è sensibile alle maiuscole. |

| Percorso directory remota | Stringa | N/D | Sì | Specifica il percorso del file di directory in cui archiviare il memdump. Esempio: C:\\TMP\\ |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Host

- File (facoltativo, se fornito)

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"values": [],

"mem_dump": {

"compressing": false,

"complete": true,

"dumping": false,

"return_code": 1627,

"percentdone": 0

},

"id": 0,

"name": "memdump",

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete",

"sub_keys": [],

"files": [],

"input": {

"name": "memdump",

"object": "C:\\TMP\\cb-session-dump2.dmp"

},

"create_time": "2021-06-16T13:06:26Z",

"finish_time": "+53427-09-21T04:18:52Z"

}

Elimina file

Descrizione

Elimina un file da un host che esegue VMware CB Cloud Agent in base all'entità host o IP di Google SecOps.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome file | Stringa | N/D | No | Specifica il nome del file da eliminare. Il nome del file non è sensibile alle maiuscole. |

| Percorso directory remota | Stringa | N/D | Sì | Specifica il percorso della directory remota del file da eliminare. Esempio: C:\\TMP\\ |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Host

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

{

"values": [],

"id": 0,

"name": "delete file",

"result_code": 0,

"result_desc": "",

"status": "pending",

"sub_keys": [],

"files": [],

"input": {

"name": "delete file",

"object": "C:\\TMP\\test_file.txt"

},

"create_time": "2021-06-16T13:43:45Z",

"finish_time": "2021-06-16T13:43:45.796Z"

}

Elenca i file in Cloud Storage

Descrizione

Elenca i file nell'archivio file di VMware Carbon Black Cloud per una sessione di risposta live esistente in base all'entità host o IP di Google SecOps.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Numero massimo di righe da restituire | Numero intero | 50 | No | Specifica il numero di righe che l'azione deve restituire. |

| Inizia dalla riga | Numero intero | 0 | No | Specifica da quale riga deve iniziare a restituire i dati. |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Host

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Risultato JSON

[

{

"id": "97200931-cca6-4eed-8952-c47d529de103",

"size": 32,

"file_name": "test_file.txt",

"size_uploaded": 0,

"upload_url": null

}

]

Elimina il file da Cloud Storage

Descrizione

Elimina un file dallo spazio di archiviazione di VMware Carbon Black Cloud per una sessione di risposta live esistente in base all'entità host o IP di Google SecOps.

Parametri

| Nome visualizzato del parametro | Tipo | Valore predefinito | È obbligatorio | Descrizione |

|---|---|---|---|---|

| Nome file | Stringa | N/D | No | Specifica il nome del file da eliminare. Il nome del file non è sensibile alle maiuscole. |

| Controlla la sessione attiva x volte | Numero intero | 20 | Sì | Quanti tentativi deve fare l'azione per ottenere una sessione attiva per l'entità. Il controllo viene eseguito ogni 2 secondi. |

Run On

Questa azione viene eseguita sulle seguenti entità:

- Indirizzo IP

- Host

- File (facoltativo, se fornito)

Risultati dell'azione

Risultato script

| Nome del risultato dello script | Opzioni di valore | Esempio |

|---|---|---|

| is_success | Vero/Falso | is_success:False |

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.