Questa pagina fornisce una panoramica che copre concetti, livelli e ruoli operativi di base per mantenere la sicurezza all'interno di Google Distributed Cloud (GDC) air-gapped. GDC è progettato per ambienti altamente sicuri e disconnessi e per la conformità a rigorosi requisiti di sovranità dei dati.

Questa pagina è rivolta a segmenti di pubblico come gli amministratori IT all'interno del gruppo di operatori dell'infrastruttura o gli ingegneri della sicurezza all'interno del gruppo di operatori dell'applicazione che vogliono gestire la sicurezza della propria organizzazione. Per saperne di più, consulta la documentazione relativa ai segmenti di pubblico per GDC air-gapped.

Questa pagina ti aiuta a comprendere gli attributi di sicurezza chiave nelle seguenti categorie:

- Conformità

- Operazioni di sicurezza

- Operazioni di affidabilità

- Crittografia

- Identity and Access Management (IAM)

- Sicurezza della rete

- Sicurezza delle applicazioni

- Sicurezza di host e nodi

- Sicurezza hardware

- Sicurezza della struttura

Strategia di sicurezza

GDC adotta un approccio incentrato sulla sicurezza con più livelli di sicurezza per offrire il massimo controllo, rimanere conforme alle normative di legge e proteggere i dati riservati. È progettato per essere eseguito su hardware dedicato e protetto in un data center locale per fornire un rigoroso isolamento dei tenant.

I livelli di sicurezza forniti da GDC includono sicurezza hardware, sicurezza di host e nodi, sicurezza delle applicazioni, sicurezza di rete, crittografia, Identity and Access Management (IAM), operazioni di sicurezza e affidabilità, conformità e offerte di sicurezza.

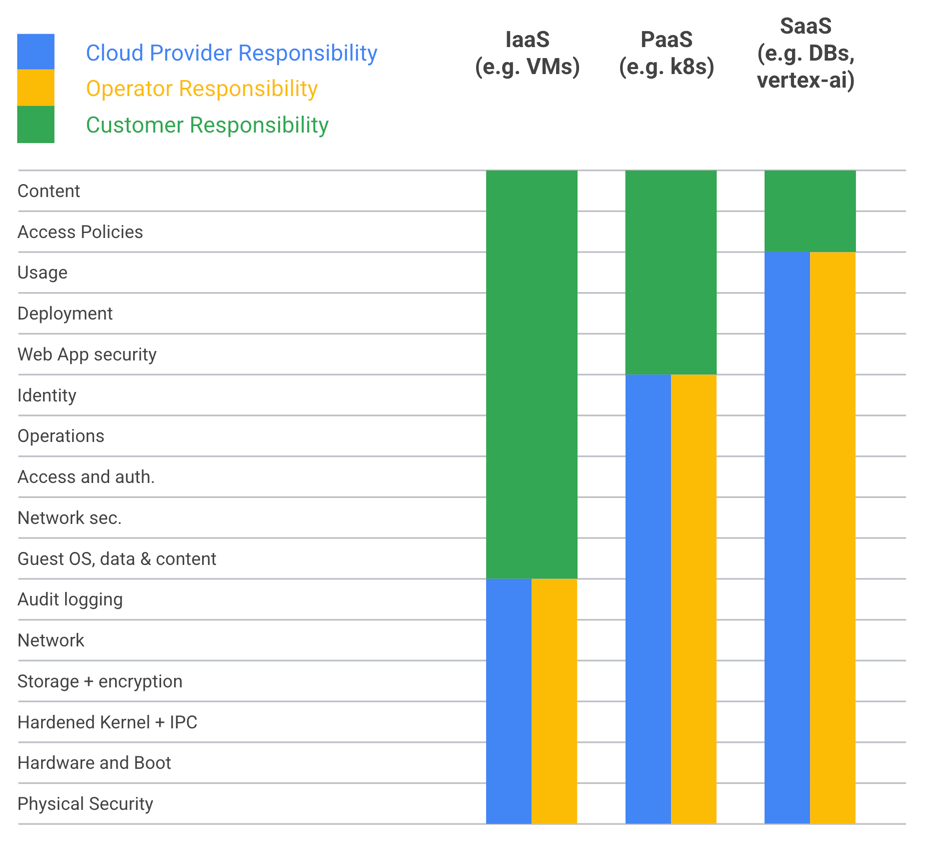

GDC ha un modello di sicurezza condivisa per proteggere l'intero stack di applicazioni. GDC fornisce Infrastructure as a Service (IaaS), Platform as a Service (PaaS) e Software as a Service (SaaS). In tutte le configurazioni di GDC, Google e l'operatore sono responsabili della protezione dei livelli dell'infrastruttura. Il cliente è responsabile della protezione della configurazione del progetto e del livello applicativo, inclusi i container delle applicazioni, le immagini di base e le dipendenze.

Dal punto di vista della sicurezza, i seguenti gruppi di pubblico gestiscono GDC:

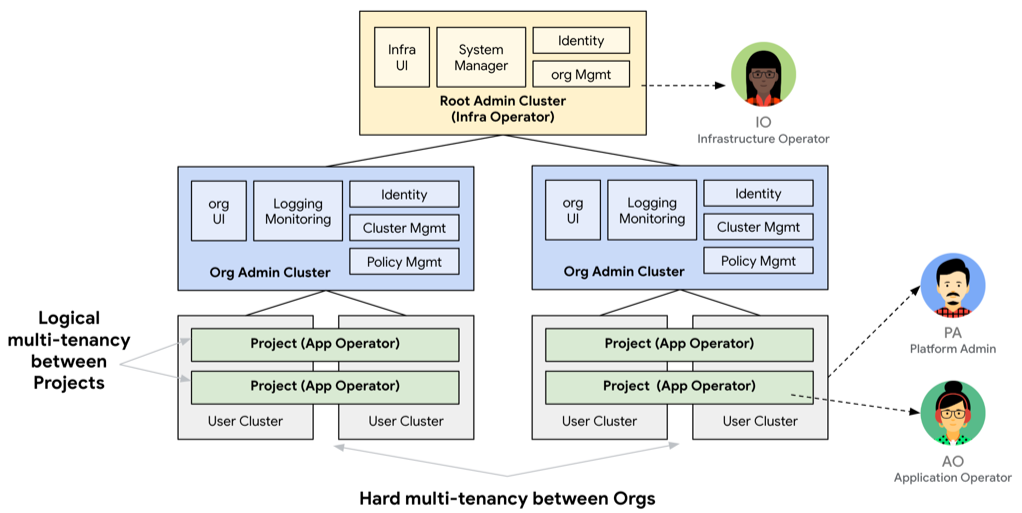

Gruppo di operatori dell'infrastruttura: gestisce le operazioni quotidiane dell'infrastruttura di sistema e non ha accesso ai dati dei clienti. Questa persona è l'amministratore di livello più alto del sistema e potrebbe essere Google, una terza parte contrattualizzata o il cliente, a seconda della natura delle limitazioni di sovranità.

Gruppo Amministratore della piattaforma: una persona fittizia del cliente che gestisce risorse e autorizzazioni per i progetti. Si tratta del livello più elevato di privilegi amministrativi concessi al cliente ed è l'unico livello amministrativo che può concedere l'accesso ai dati dei clienti.

Gruppo di operatori di applicazioni: sviluppa applicazioni da eseguire il deployment ed eseguire e configura risorse e autorizzazioni granulari su GDC. Questa persona lavora nel rispetto delle norme stabilite dall'amministratore della piattaforma (PA) per garantire che i suoi sistemi siano in linea con i requisiti di sicurezza e conformità del cliente.

Per saperne di più, consulta Destinatari della documentazione.

Sicurezza della struttura

Puoi eseguire il deployment di GDC in data center con air gap designati dal cliente. La sicurezza fisica specifica per la località varia in base ai requisiti dei singoli clienti. Per rispettare le normative locali, i data center potrebbero richiedere un accreditamento, ad esempio ISO 27001. Il data center deve disporre di più misure di sicurezza, come sistemi di difesa perimetrale sicuri per impedire l'accesso non autorizzato al data center, una copertura completa delle telecamere per monitorare tutte le attività nel data center, autenticazione fisica per garantire che solo il personale autorizzato possa accedere al data center, personale di guardia per pattugliare il data center 24 ore al giorno, 7 giorni su 7 e rispondere a eventuali incidenti di sicurezza, rigide norme di accesso e sicurezza per regolamentare le modalità di accesso e utilizzo del data center da parte del personale. Queste misure di sicurezza rappresentano un importante livello iniziale di protezione per salvaguardare i dati archiviati nel data center da accessi, usi, divulgazioni, interruzioni, modifiche o distruzioni non autorizzati.

Sicurezza hardware

Google ha una procedura rigorosa per garantire la sicurezza del suo hardware. Tutto l'hardware GDC viene acquistato e assemblato da partner controllati e certificati per soddisfare i requisiti di sovranità e catena di fornitura specifici del cliente. L'hardware è testato e approvato per soddisfare i rigorosi standard interni di Google e le esigenze dei clienti più attenti alla sicurezza. Tutti i componenti secondari dell'hardware GDC provengono da fornitori affidabili che sono stati verificati e sono noti per la loro affidabilità. L'integrazione hardware nei rack GDC viene eseguita in centri certificati regionali, ovvero strutture che Google ha approvato per la gestione di hardware sensibile. Tutto il personale che gestisce l'hardware GDC è sottoposto a controlli di background, il che garantisce che solo il personale autorizzato abbia accesso all'hardware. Inoltre, l'implementazione effettiva di componenti hardware e firmware selezionati ad alto rischio viene esaminata in termini di sicurezza da un team dedicato. Queste revisioni prendono in considerazione minacce quali: attacchi alla supply chain, attacchi fisici e attacchi di esecuzione locale su componenti hardware e firmware, incluse minacce persistenti. Queste revisioni creano conoscenze che informano direttamente i nostri requisiti di sicurezza hardware, inclusi firmware sicuro e aggiornamenti firmware, integrità del firmware, avvio protetto, gestione e manutenzione sicure. Google mantiene stretti rapporti con tutti i fornitori e i team che utilizzano l'hardware per garantire che vengano fornite funzionalità di sicurezza di primo livello. Ciò significa che Google collabora costantemente con i suoi partner per garantire che l'hardware sia il più sicuro possibile. Google alza l'asticella migliorando i requisiti di hardware e sicurezza, eseguendo revisioni interattive della sicurezza e collaborando con i team di prodotto per implementare nuove funzionalità di sicurezza create appositamente per GDC e integrate non solo con l'hardware e il firmware effettivi, ma anche con altre funzionalità del prodotto.

Sicurezza di host e nodi

GDC garantisce che sui sistemi possa essere caricato per impostazione predefinita solo il nostro sistema operativo Node sicuro e personalizzato. Le immagini e le configurazioni protette riducono notevolmente le superfici di attacco. I moduli crittografici che proteggono i dati at-rest e in transito sono convalidati FIPS 140-2/3, il che significa che sono stati rigorosamente testati per la sicurezza e verificati da un laboratorio indipendente e accreditato. GDC fornisce software antimalware per il sistema operativo in esecuzione sui nodi bare metal e una soluzione per analizzare i sistemi di archiviazione. Google raggruppa gli aggiornamenti per questi scanner e li include negli aggiornamenti di sistema regolari che l'IO applica utilizzando la procedura di upgrade di GDC. Gli avvisi di rilevamento vengono inviati all'IO. GDC fornisce anche strumenti di monitoraggio dell'integrità e rilevamento delle violazioni per proteggere il sistema da modifiche involontarie. Nel complesso, queste misure di sicurezza contribuiscono a proteggere il sistema da una serie di attacchi. Le misure di sicurezza rendono difficile per gli aggressori accedere al sistema, sfruttare le vulnerabilità e installare malware.

Tenancy

GDC è una piattaforma cloud gestita multi-tenant simile alla piattaformaGoogle Cloud . L'architettura è progettata per offrire un forte isolamento tra i tenant, fornendo un solido livello di protezione tra gli utenti del cloud e consentendo loro di soddisfare rigorosi standard di accreditamento dei carichi di lavoro. GDC fornisce due livelli di isolamento dei tenant. Il primo livello, chiamato Organizzazioni, fornisce un forte isolamento fisico del calcolo, mentre il secondo livello, Progetti, offre opzioni di allocazione delle risorse più granulari tramite la separazione logica.

Nessun server di calcolo fisico viene condiviso tra le organizzazioni e anche i livelli dell'operatore mantengono la tenancy. I sistemi operativi iOS non possono accedere ai livelli PA. Allo stesso modo, gli AO non possono accedere ai livelli PA.

Sicurezza delle applicazioni

Per proteggersi dagli attacchi alla catena di fornitura del software, tutto il software GDC è sviluppato in conformità con Supply Chain Levels for Software Artifacts (SLSA), un framework di sicurezza della catena di fornitura sviluppato da Google in collaborazione con organizzazioni tra cui CNCF e Linux Foundation.

SLSA è un elenco di controllo di standard e controlli per prevenire le manomissioni, migliorare l'integrità e proteggere i pacchetti all'interno della catena di fornitura del software. Questo elenco di controllo è progettato per prevenire exploit che attaccano repository di codice sorgente, sistemi di build e pacchetti di dipendenze di terze parti.

Tutto il codice sorgente e le dipendenze di GDC sono archiviati in un sistema di controllo delle versioni di Google isolato e criptato in data center Google sicuri. Tutto il codice ha una cronologia verificata e richiede una seconda persona che esamini le modifiche al codice prima che vengano accettate nel sistema di controllo delle versioni.

Le build vengono pubblicate utilizzando un sistema di orchestrazione delle release di Google che sfrutta Google Cloud Build e gli strumenti di test automatici di Google per una build, un test e una release completamente automatizzati di immagini container e file binari. Tutte le build sono isolate, ermetiche e definite utilizzando il principio build-as-code e nessun individuo ha accesso unilaterale nel processo di distribuzione del software.

Tutte le immagini vengono analizzate per rilevare vulnerabilità utilizzando più scanner di sicurezza delle applicazioni e vengono convalidate in più punti utilizzando una combinazione di firme crittografiche e checksum SHA256. Ogni release contiene una Software Bill of Materials (SBOM) che include dettagli su componenti software, dipendenze e librerie, nonché sui dati forniti.

Sicurezza della rete

Questa sezione fornisce una panoramica della sicurezza di rete di GDC.

Rete fisica

Sebbene GDC sia progettato per essere utilizzato in ambienti disconnessi, in pratica è probabile che i sistemi GDC siano connessi a un ambiente protetto più ampio connesso alla rete privata interna di un cliente, pur rimanendo disconnessi da internet pubblico.

Tutto il traffico di rete tra la rete privata del cliente e i sistemi GDC passa attraverso firewall e sistemi di rilevamento e prevenzione delle intrusioni (IDS/IPS). Il firewall fornisce la prima linea di difesa per controllare l'accesso al sistema. Il firewall e il sistema di rilevamento/prevenzione delle intrusioni (IDS/IPS) controllano il traffico in entrata e in uscita in base a criteri di sicurezza configurabili e utilizzano il machine learning per analizzare automaticamente il traffico e bloccare l'accesso non autorizzato. Il sistema IDS/IPS ispeziona per impostazione predefinita tutte le comunicazioni in entrata e in uscita per l'infrastruttura. I PA possono anche utilizzare il sistema IDS/IPS per l'ispezione del traffico dei propri carichi di lavoro. Sia i firewall che i sistemi IDS/IPS sono integrati anche con lo stack di osservabilità dell'organizzazione per i carichi di lavoro dei clienti e lo stack SIEM di IO per l'infrastruttura, per consentire analisi e indagini forensi aggiuntive sulla sicurezza.

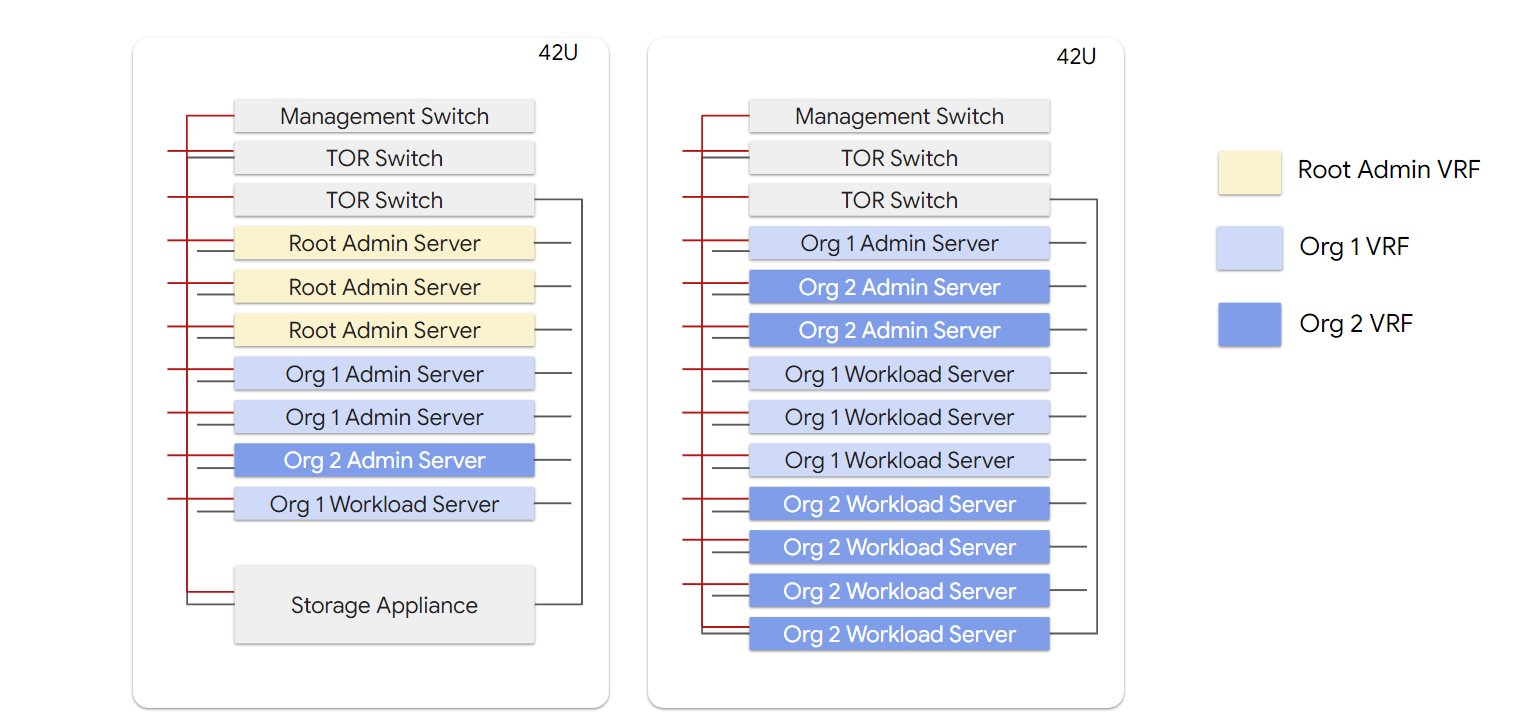

I firewall applicano regole di negazione predefinite come postura di sicurezza iniziale per impedire l'accesso involontario e le perdite di dati. IO e PA hanno metodi per definire ulteriori regole di accesso in base alle esigenze. All'interno di GDC, esistono due reti fisicamente separate per isolare le funzioni di amministrazione e controllo dai dati dei carichi di lavoro dei clienti.

La rete di gestione out-of-band (OOB) viene utilizzata esclusivamente per funzioni amministrative come le modifiche alla configurazione dei dispositivi di rete, degli appliance di archiviazione e di altri componenti hardware. Solo l'IO ha accesso alla rete OOB e solo in casi eccezionali. Gli ACL di rete sono configurati in modo che solo i server del cluster amministratore principale a cui i controlli I/O sono autorizzati ad accedere a questa rete. La rete del piano dati connette i server del workload ed è accessibile all'amministratore del progetto e agli amministratori dell'organizzazione.

Networking software-defined

La rete del piano dati è una rete di overlay basata sul Virtual Routing and Forwarding (VRF) per l'isolamento del traffico dei tenant. Ogni organizzazione tenant ha una rete VRF esterna e interna. I servizi rivolti all'esterno, ad esempio il bilanciatore del carico esterno e NAT in uscita, si troverebbero nel dominio esterno. I carichi di lavoro del cliente si trovano nel VRF interno.

La rete interna viene utilizzata per la comunicazione all'interno del tenant, ad esempio il traffico dei carichi di lavoro tra i nodi e verso l'archiviazione di file e blocchi all'interno dell'organizzazione. La rete esterna viene utilizzata per comunicare al di fuori di un'organizzazione. Il traffico di gestione dei tenant per accedere alle funzioni di controllo dell'accesso o il traffico dei clienti per accedere ai progetti deve passare attraverso la rete esterna. Ogni workload del cliente dispone di bilanciatori del carico e gateway NAT da configurare per il traffico in entrata e in uscita.

Rete virtuale

Il networking virtuale GDC è un livello di networking a livello di organizzazione basato sulla rete di overlay. È basato sul driver CNI (Container Network Interface) gestito da GDC, il piano dati di rete di Anthos.

Il livello di networking virtuale in GDC fornisce un isolamento soft all'interno dell'organizzazione, denominato "progetto". Questo livello fornisce le seguenti funzionalità di sicurezza di rete:

- Criterio di rete del progetto: per la protezione dei confini del progetto.

- Policy di rete dell'organizzazione: per la protezione dei confini dell'organizzazione.

Le policy di rete del progetto e dell'organizzazione hanno la configurazione di negazione predefinita come punto di partenza per proteggere da accessi non intenzionali e perdite di dati.

Protezione Denial of Service

Tutto il traffico in GDC passa attraverso l'IDS/IPS e un insieme di bilanciatori del carico. I sistemi IDS/IPS rilevano ed eliminano il traffico non autorizzato e proteggono le risorse dagli attacchi di sessione. I bilanciatori del carico possono limitare il traffico in modo appropriato per evitare la perdita del servizio. Poiché qualsiasi connettività esterna viene gestita tramite la rete privata del cliente, quest'ultimo può fornire un ulteriore livello di protezione dal denial of service per gli attacchi distribuiti.

Crittografia

Questa sezione fornisce una panoramica della crittografia GDC.

PKI

GDC fornisce un'infrastruttura a chiave pubblica (PKI) per la gestione centralizzata delle CA X.509 per i servizi di infrastruttura. Per impostazione predefinita, GDC dispone di CA radice private per installazione e di CA intermedie e foglia distribuite a partire da queste. Inoltre, GDC può supportare l'installazione di certificati emessi dai clienti negli endpoint rivolti ai clienti, il che aumenta la flessibilità nell'utilizzo dei certificati. Google Distributed Cloud coordina centralmente la distribuzione degli archivi di attendibilità, il che semplifica l'autenticazione e la crittografia del traffico delle applicazioni per carichi di lavoro e servizi di sistema. Nel complesso, GDC fornisce una potente soluzione PKI per proteggere una serie di servizi di infrastruttura per una gestione della fiducia comoda, ma strettamente controllata.

Key Management Service

GDC fornisce un servizio di gestione delle chiavi (KMS) supportato da moduli di sicurezza hardware (HSM). Il KMS è un servizio proprietario. Il materiale delle chiavi rimane all'interno del KMS, che a sua volta è supportato dagli HSM. Le definizioni di risorse personalizzate (CRD) contengono materiale della chiave criptato. Solo KMS ha accesso al materiale della chiave non elaborato in memoria. Esiste un KMS per organizzazione. Tutti i dati at-rest sono criptati per impostazione predefinita utilizzando chiavi supportate da HSM. I clienti possono anche scegliere di gestire le proprie chiavi crittografiche. KMS supporta algoritmi approvati da FIPS e moduli convalidati da FIPS. KMS supporta l'importazione e l'esportazione delle chiavi in modo sicuro per scenari di utilizzo di escrow delle chiavi, eliminazione o ripristino di emergenza. Queste funzionalità rendono KMS un modo sicuro e affidabile per gestire le chiavi crittografiche.

GDC offre anche chiavi di crittografia gestite dal cliente (CMEK). CMEK offre ai clienti il controllo delle chiavi che proteggono i dati at-rest in GDC. Uno dei principali motivi dell'adozione di CMEK è l'azzeramento crittografico, un metodo di distruzione dei dati ad alta affidabilità per la correzione e l'offboarding della perdita di dati. Le chiavi possono essere eliminate al di fuori della banda dei dati che proteggono. Tutti i dati della tua organizzazione sono protetti da un insieme di chiavi CMEK che gli operatori della piattaforma possono monitorare, controllare ed eliminare in base alle necessità. Le chiavi CMEK sono chiavi di crittografia che puoi gestire utilizzando le API HSM. Le chiavi CMEK possono essere utilizzate per criptare i dati per l'archiviazione a blocchi, i dischi delle macchine virtuali, il servizio di database e i carichi di lavoro dei container utente.

Crittografia

Questa sezione fornisce una panoramica della crittografia GDC.

Dati at-rest

Tutti i dati GDC archiviati nell'archiviazione di file, blocchi e oggetti sono criptati at-rest utilizzando più livelli di crittografia. Negli ambienti multi-tenant, i dati di ogni tenant vengono criptati con una chiave specifica del tenant prima di essere scritti nell'archivio di file, blocchi e oggetti:

- L'archiviazione a blocchi (volumi delle applicazioni, dischi VM, spazio di archiviazione del database) è

criptata a tre livelli:

- Livello software: crittografia Linux Unified Key Setup (LUKS) eseguita all'interno di hardware di calcolo dedicato al tenant con chiavi per volume supportate da HSM, gestite dal cliente.

- Livello appliance: crittografia a livello di aggregato di volumi (NVE/NAE) eseguita all'interno dell'appliance di archiviazione con chiavi per tenant supportate da HSM, gestite dal cliente.

- Livello disco: unità con crittografia automatica (SED) con chiavi per unità supportate da HSM, gestite dall'IO.

- L'archiviazione di oggetti è criptata a due livelli

- Livello bucket: crittografia dei dati degli oggetti coordinata all'interno dell'hardware di calcolo dedicato al tenant con chiavi per bucket supportate da HSM, gestite dal cliente.

- Livello disco: SED con chiavi per unità supportate da HSM, gestite da IO.

- Server Disk Storage, i dati di configurazione del sistema per un singolo tenant, sono

criptati a un livello:

- Livello disco: SED con chiavi per unità supportate da HSM, gestite dal cliente.

Dati in transito

Per impostazione predefinita, tutto il traffico GDC viene criptato utilizzando moduli crittografici certificati FIPS 140-2 e protocolli standard del settore come TLS 1.2+, HTTPS e tunnel IPSec. Inoltre, i clienti devono utilizzare algoritmi criptati nel livello applicativo, in base al modello di responsabilità condivisa, per garantire che i requisiti di crittografia siano soddisfatti per tutte le applicazioni di cui è stato eseguito il deployment su GDC.

Identity and Access Management (IAM)

L'accesso al sistema si basa sul principio del privilegio minimo. Gli utenti hanno accesso solo alle risorse di cui hanno bisogno. Questo processo protegge il sistema da accessi non autorizzati e usi impropri. Inoltre, il sistema impone la separazione dei compiti, ad esempio l'accesso unilaterale. Nessuno ha il controllo completo di un sistema o processo. Questa procedura aiuta a prevenire frodi ed errori. GDC può integrarsi con il provider di identità esistente dei clienti. Il sistema supporta SAML 2.0 e OIDC per la federazione IDP. Questo supporto consente agli utenti di autenticare gli utenti all'interno del sistema utilizzando il provider di identità esistente per gestire gli utenti in un'unica posizione. Tutti gli utenti e i carichi di lavoro vengono autenticati prima di accedere al sistema. RBAC e ABAC vengono utilizzati per autorizzare l'accesso a tutti i piani di controllo e ai dati. Gli utenti possono accedere alle risorse ed eseguire azioni solo se sono autenticati e autorizzati. Tutti gli accessi vengono registrati nei log di controllo, il che consente agli amministratori di monitorare chi ha eseguito l'accesso a una risorsa e quando. Questa procedura consente di identificare accessi e utilizzi illeciti.

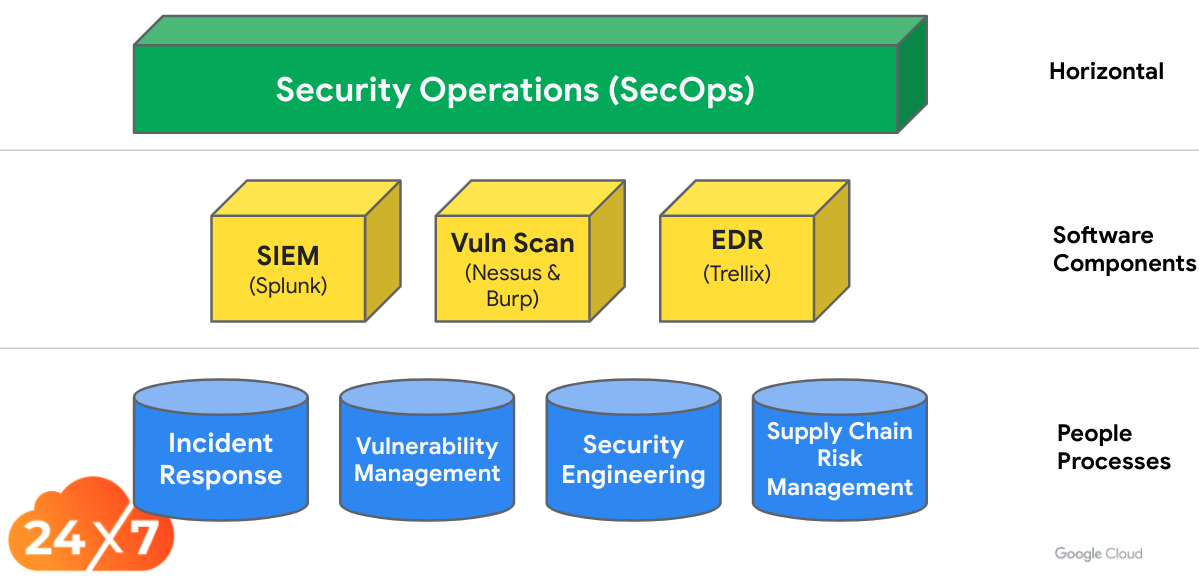

Operazioni di sicurezza

GDC Security Operations (SecOps) fornisce garanzia di informazioni per le entità con requisiti rigorosi di sicurezza, conformità e sovranità per garantire la massima riservatezza, integrità e disponibilità operativa dei carichi di lavoro air-gapped dei clienti regolamentati. Questa architettura di sicurezza è pensata per soddisfare i seguenti obiettivi:

- Correlare la registrazione della piattaforma GDC per l'analisi della sicurezza e la risposta.

- Identifica, segnala e monitora tempestivamente le vulnerabilità di sicurezza.

- Difendi tutti gli asset OIC e GDC tramite EDR (Endpoint Detection & Response).

- Fornisci strumenti, processi e runbook per consentire al centro operativo SecOps il monitoraggio continuo per l'identificazione, il contenimento, l'eradicazione e il recupero da incidenti di cybersicurezza.

| Funzionalità | Descrizione |

|---|---|

| Security Information & Event Management | Splunk Enterprise è una piattaforma di gestione degli eventi e delle informazioni di sicurezza (SIEM) che raccoglie, indicizza e analizza i dati di sicurezza provenienti da varie fonti per aiutare le organizzazioni a rilevare e rispondere alle minacce. |

| Gestione delle vulnerabilità | Tenable Security Center è una piattaforma di gestione delle vulnerabilità che aiuta le organizzazioni a identificare e correggere le vulnerabilità di sicurezza. |

| Rilevamento e risposta degli endpoint | Trellix HX, Windows Defender e ClamAV. Piattaforme di sicurezza unificate che forniscono alle organizzazioni una visione completa della loro postura di sicurezza per rilevare e rispondere alle minacce in modo più efficace. |

| Gestione sicura delle richieste | Una soluzione software che consente alle organizzazioni di gestire il ciclo di vita degli incidenti di sicurezza. |

GDC SecOps consente agli IO di fornire funzioni di Security Operations. Il team GDC SecOps offre processi incentrati sulle persone, tra cui risposta agli incidenti, gestione delle vulnerabilità, ingegneria della sicurezza e gestione dei rischi della supply chain. GDC SecOps consente a un Security Operations Center (SOC) di:

| Capacità | Descrizione |

|---|---|

| Rilevamento | La nostra infrastruttura di sicurezza monitora costantemente potenziali minacce e vulnerabilità. Quando viene rilevata una minaccia o una vulnerabilità, il team addetto alla sicurezza riceve immediatamente un report. |

| Triage | Il team di operazioni di sicurezza esamina ogni incidente per determinare la gravità della minaccia e la risposta appropriata. |

| Contenimento | Il team addetto alle operazioni di sicurezza adotta misure per contenere la minaccia e impedirne la diffusione. |

| Indagine | Il team di operazioni di sicurezza esamina l'incidente per determinare la causa principale e identificare eventuali punti deboli nella nostra strategia di sicurezza. |

| Risposta | Il team delle operazioni di sicurezza adotta misure per rispondere all'incidente e mitigare i danni causati. |

| Recupero | Il team per le operazioni di sicurezza adotta misure per ripristinare i sistemi e le reti al loro stato normale. |

Gestione delle vulnerabilità

GDC esegue più processi di identificazione delle vulnerabilità nell'ambiente di pre-produzione prima di qualsiasi rilascio per tenere sotto controllo eventuali vulnerabilità ed esposizioni comuni (CVE). GDC fornisce anche analisi delle vulnerabilità nell'ambiente di produzione per il monitoraggio e la generazione di report di routine. Tutti i risultati nell'ambiente di produzione sono integrati nei processi di Security Operations per monitorare e mitigare le minacce a scopo di threat hunting.

Risposta agli incidenti di sicurezza

Quando vengono rilevate vulnerabilità nel codice di cui è stato eseguito il deployment in GDC o si verifica un incidente all'interno del sistema, è disponibile e viene eseguito un insieme di processi di risposta agli incidenti da parte dell'IO e del team di sicurezza GDC per mitigare, creare e applicare patch di sicurezza e comunicare alle parti interessate. Questa procedura di gestione degli incidenti è analoga alla procedura standard di gestione degli incidenti di Google, con modifiche per la natura disconnessa di GDC.

Per ogni CVE o incidente scoperto, viene assegnato un incident commander (IC) per gestire la procedura di risposta. Il responsabile dell'incidente è responsabile della gestione della procedura, che include la verifica e la convalida dell'incidente, l'assegnazione alla vulnerabilità di un punteggio Common Vulnerability Scoring System (CVSS), la gestione della procedura di creazione e preparazione di una patch per la distribuzione e la creazione delle comunicazioni appropriate.

Operazioni di affidabilità

Questa sezione fornisce una panoramica delle operazioni di affidabilità di GDC.

Logging e monitoraggio

GDC viene fornito con una piattaforma di osservabilità che offre funzionalità di monitoraggio, logging, tracciamento e generazione di report per la piattaforma, i servizi e i carichi di lavoro GDC.

Il sottosistema di logging acquisisce e aggrega i log di tutte le piattaforme e i servizi GDC principali e dei carichi di lavoro dei clienti in un database di serie temporali e rende disponibili questi dati tramite un'interfaccia utente (UI) e API interattive.

Gli eventi critici del log di controllo includono le seguenti aree:

- Richieste di autenticazione e autorizzazione degli utenti.

- Generazione e revoca dei token di autenticazione.

- Tutti gli accessi e le modifiche amministrative.

- Tutte le azioni dell'API del control plane.

- Tutti gli eventi di sicurezza, inclusi IDS, IPS, firewall, antivirus.

Accesso di emergenza

L'IO non ha accesso ai dati dei clienti. Tuttavia, in situazioni di emergenza, potrebbero verificarsi casi in cui l'IO deve accedere ai dati dei clienti. In questi casi, GDC dispone di una serie di procedure di accesso di emergenza che un PA utilizza per concedere esplicitamente l'accesso all'IO per la risoluzione dei problemi.

Tutte le credenziali di emergenza vengono archiviate offline in una cassaforte o criptate con chiavi radicate nell'HSM. L'accesso a queste credenziali è un evento controllabile che può attivare avvisi.

Ad esempio, in un caso in cui la configurazione IAM è stata danneggiata e impedisce l'accesso utente, l'IO utilizza un'autenticazione basata su certificati SSH tramite workstation protette e richiede l'approvazione da più parti per stabilire l'accesso. Tutte le azioni intraprese vengono monitorate e sono soggette a controllo. Le chiavi SSH cambiano dopo un incidente di accesso di emergenza.

Disaster recovery

GDC viene fornito con un sistema di backup che consente agli amministratori di progetto di creare e gestire criteri di backup per cluster, spazi dei nomi o VM. Il sistema di backup contiene i sistemi tipici per la pianificazione, l'esecuzione dei backup, il ripristino dei dati e la generazione di report.

Eseguire l'upgrade e l'aggiornamento del sistema

Poiché GDC è un ambiente isolato, l'operatore dell'infrastruttura elabora tutti gli aggiornamenti ai sistemi dei clienti. Google firma e pubblica aggiornamenti binari in una posizione sicura da cui l'IO può scaricarli. L'IO convalida i file binari e li sposta in GDC per la distribuzione e il deployment.

Questo sistema include tutti gli aggiornamenti software e firmware, inclusi gli aggiornamenti del software GDC, del sistema operativo a livello di nodo, delle definizioni e delle firme di antivirus e malware, dell'appliance di archiviazione e di rete, degli aggiornamenti dei dispositivi e di qualsiasi altro aggiornamento binario.

Gestione delle modifiche - Infrastructure as Code

GDC utilizza Infrastructure as Code (IaC) per automatizzare il provisioning e il deployment delle configurazioni GDC. IAC separa le responsabilità tra i membri del team di operazioni dell'infrastruttura. Ad esempio, proponendo una modifica alla configurazione anziché autorizzarla, per rendere l'intero processo più sicuro. Con GDC IAC, tutte le modifiche alla configurazione vengono convalidate tramite processi di revisione e approvazione da più parti per garantire che vengano implementate solo le configurazioni autorizzate. Queste revisioni creano un processo trasparente e verificabile, migliorano la coerenza delle modifiche e riducono la deriva della configurazione.

Processi di conformità

GDC è conforme ai regimi comuni come NIST 800-53, SOC 2 e alle certificazioni di assistenza come FIPS 140-2 e 3. GDC è inoltre sottoposto a varie procedure di certificazione e soddisfa gli standard di sicurezza di Google. La conformità è un processo continuo. Per consentire ai clienti e agli operatori di intraprendere questo percorso, GDC fornisce monitoraggio e test continui. Nell'ambito delle pratiche di sicurezza per il processo di monitoraggio continuo, GDC tiene traccia delle modifiche all'inventario, ad esempio software e hardware sconosciuti o l'aggiunta di nuovo software o hardware. GDC esegue regolarmente test di penetrazione simulando attacchi da parte di malintenzionati. GDC esegue periodicamente scansioni dei sistemi alla ricerca di malware e avvisa GDC di eventuali infezioni. La procedura di test di ripristino di emergenza verifica la capacità di Google Data Centers di ripristinarsi da una situazione di emergenza. Questi processi garantiscono la sicurezza dei dati e dei sistemi GDC.