En esta página, se proporciona el proceso de planificación y las consideraciones que debes tener en cuenta cuando asignas direcciones IP para tu universo aislado de Google Distributed Cloud (GDC).

Planificar la arquitectura de tus direcciones IP de manera eficaz puede mitigar cualquier interrupción futura de la red para tus cargas de trabajo y servicios a medida que se ajustan a los requisitos cambiantes. Para obtener una descripción general conceptual de las subredes y las direcciones IP en GDC, consulta Subredes y direcciones IP.

Esta página está destinada a los administradores de red que forman parte del grupo de administradores de la plataforma y que son responsables de administrar el tráfico de red de sus servicios dentro de una organización. Para obtener más información, consulta Audiences for GDC air-gapped documentation.

Beneficios de una planificación cuidadosa de direcciones IP

Una planificación cuidadosa de las direcciones IP proporciona los siguientes beneficios:

- Aislamiento: Segmentación de red adecuada entre diferentes organizaciones y entre planos de administración y datos

- Escalabilidad: Espacio de direcciones IP suficiente para las cargas de trabajo y los servicios actuales y futuros, incluidos los servicios administrativos a los que no se les puede asignar espacio de direcciones IP adicional después de que se aprovisiona una organización.

- Conectividad: Enrutamiento y accesibilidad correctos para todos los componentes dentro del universo aislado de GDC y para las redes externas según sea necesario.

- Cumplimiento: Cumplimiento de esquemas o restricciones de direccionamiento de red específicos obligatorios en tu entorno

La arquitectura de GDC usa instancias de enrutamiento y reenvío virtuales (VRF) para lograr el aislamiento y la segmentación de la red. Comprender qué espacios de direcciones IP administras y cuáles son propiedad exclusiva de tu IO es clave para una planificación exitosa.

Prácticas recomendadas para la arquitectura de direcciones IP

Debes tener en cuenta las siguientes recomendaciones para aprovisionar de manera eficaz una arquitectura de direcciones IP duradera que pueda adaptarse cuando cambien los requisitos de redes de tu organización:

- Direcciones IP superpuestas y no superpuestas:

- Las redes de nube privada virtual (VPC) pueden superponerse entre diferentes organizaciones, pero deben ser únicas dentro de una organización en todas sus zonas y únicas con respecto a las redes con las que se intercambia tráfico.

- Los segmentos de red externos pueden superponerse entre diferentes organizaciones si estas usan interconexiones independientes. Si comparten una interconexión, las direcciones IP deben ser únicas dentro de la misma organización en todas sus zonas y únicas en comparación con las redes con las que se intercambia tráfico.

- Tamaños mínimos de CIDR: Cumple con las longitudes de prefijo de CIDR mínimas especificadas para cada segmento de red para asignar suficiente espacio de direcciones para los componentes del sistema y el crecimiento futuro.

- Preferencia de RFC 1918: Si bien las direcciones IP públicas se pueden usar en la mayoría de tus redes administradas, si la zona no se conecta a Internet, generalmente se recomiendan las direcciones privadas RFC 1918 para las redes internas aisladas de GDC.

- Precisión de la OIQ: La información que le proporciones a tu IO en el cuestionario de admisión de la organización (OIQ) es fundamental. Los rangos de direcciones IP inexactos o mal planificados pueden generar problemas de implementación significativos.

- Multizona: Las VPCs de la organización y los segmentos de red externos abarcan una organización global, pero requieren asignaciones de direcciones IP únicas por zona que no se superpongan dentro de esa organización global. Usa subredes globales para asignar rangos de direcciones IP únicos por zona para una organización determinada.

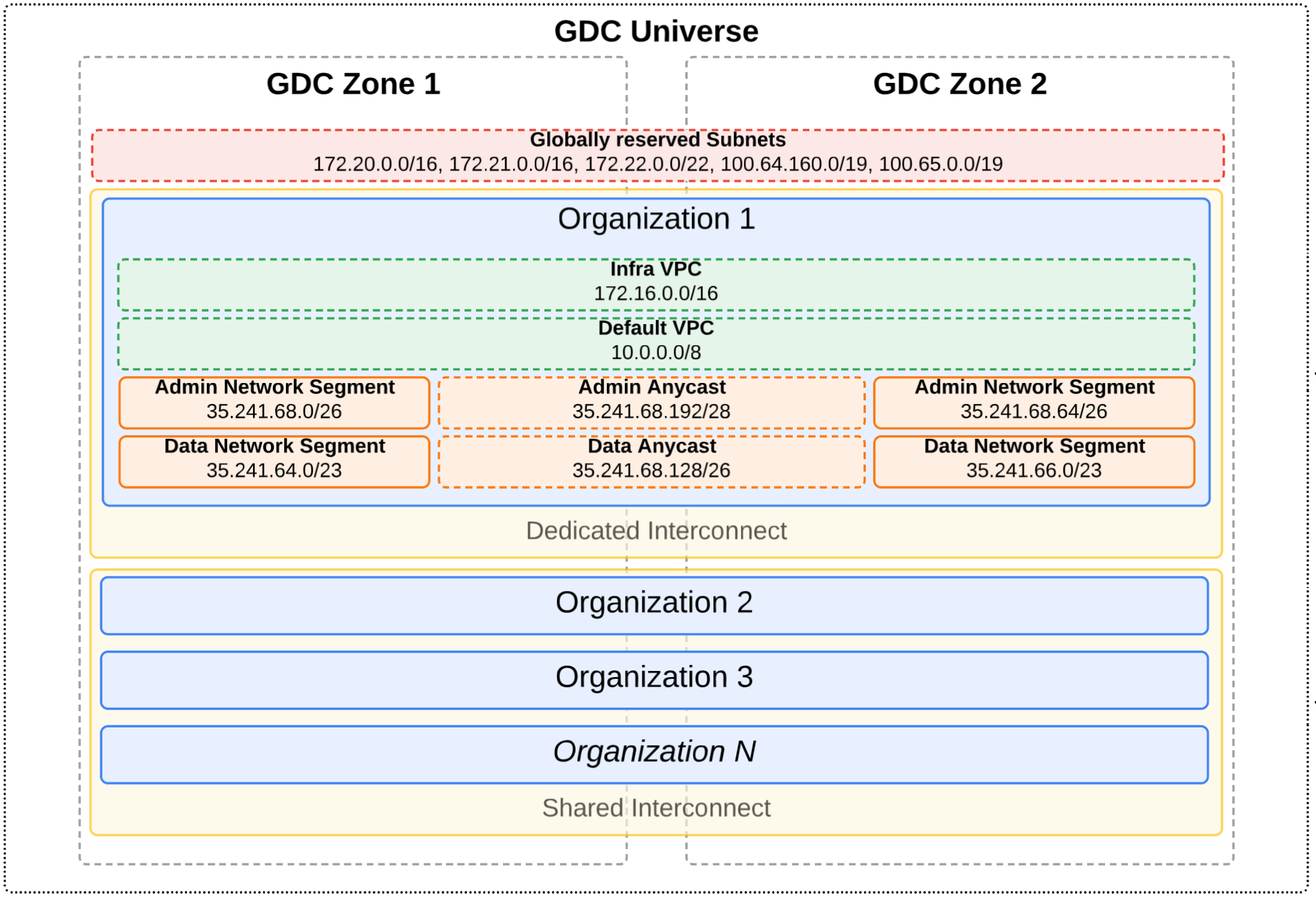

Como ejemplo de arquitectura de direcciones IP, consulta el siguiente diagrama:

En este diagrama, se muestran dos interconexiones diferentes que abarcan un universo de varias zonas: interconexión dedicada e interconexión compartida. Se definen varias organizaciones en este universo. La organización 1 se encuentra dentro de una interconexión dedicada, por lo que sus subredes con alcance externo pueden superponerse con las de otras organizaciones del universo. Sin embargo, las organizaciones de la interconexión compartida no pueden tener subredes con alcance externo superpuestas entre sí, ya que todas residen dentro de la misma interconexión.

Cada organización define las redes de VPC y los segmentos de red externos. En este ejemplo, se usan direcciones IP de Anycast para enrutar el tráfico entre los segmentos de red externos zonales, de modo que la zona más cercana o con mejor rendimiento atienda la solicitud de red. Para obtener más información sobre las direcciones IP de difusión a cualquier destino, consulta Direcciones IP en GDC.

Proceso de planificación

Antes de que el IO aprovisione tu organización, debes determinar la arquitectura de direcciones IP de tu organización. El IO te guiará por estos pasos.

El proceso general para planificar y aprovisionar las direcciones IP de la red de una organización es el siguiente:

Define rangos de CIDR: Trabaja con tu equipo de redes para determinar los bloques de CIDR adecuados que no se superpongan para tu VPC predeterminada, tu VPC de infraestructura, tu segmento de red de administración y tu segmento de red de datos.

Proporciona rangos de CIDR a la IO: Proporciona estos CIDR a la IO como parte de la OIQ cuando solicites una organización nueva. La IO usa los CIDR para configurar las subredes globales necesarias en los servidores de API correspondientes.

Después de que tu IO aprovisione tu organización, serás responsable de administrar ciertos espacios de direcciones IP dentro de la organización, principalmente para la implementación de cargas de trabajo y la exposición de servicios externos.

Para obtener más información sobre cada red y cómo seleccionar los rangos de CIDR por red, consulta Consideraciones sobre las direcciones IP para una organización.

Consideraciones sobre las direcciones IP para una organización

Revisa cada red y las prácticas recomendadas para configurarlas antes de completar el OIQ para definir los rangos de CIDR:

- VPC predeterminada: Aloja direcciones IP internas para cargas de trabajo internas. Puedes asignar direcciones IP adicionales a esta red después de que se aprovisione tu organización.

- VPC de infraestructura: Aloja direcciones IP internas para los servicios de GDC de origen aislados. No puedes asignar direcciones IP adicionales a esta red después de que se aprovisione tu organización.

- Segmento de red de administración: Aloja direcciones IP externas para servicios administrativos. No puedes asignar direcciones IP adicionales a esta red después de que se aprovisione tu organización.

- Segmento de red de datos: Aloja direcciones IP externas para servicios externos. Puedes asignar direcciones IP adicionales a esta red después de que se aprovisione tu organización.

Para obtener más información sobre las descripciones de red y las direcciones IP que usan, consulta Networks in GDC.

Redes de VPC

Prepara la siguiente información para cada tipo de red de VPC que le entregarás a tu IO para el aprovisionamiento de tus espacios de direcciones IP dentro de las redes de VPC de tu organización.

VPC predeterminada

Implementas y administras tus cargas de trabajo internas, como máquinas virtuales (VM) y contenedores, desde la VPC predeterminada.

Las direcciones IP de la VPC predeterminada deben ser únicas con respecto a las de otras VPCs en todas las zonas de tu universo y a las direcciones IP de cualquier red con intercambio de tráfico. Las direcciones IP de esta VPC pueden superponerse entre diferentes organizaciones y pueden ser direcciones IP privadas RFC 1918 o direcciones IP públicas. Puedes crear subredes de VPC predeterminadas adicionales después de que se aprovisione la organización.

Ten en cuenta la siguiente información cuando colabores con tu IO en el rango de direcciones IP raíz de la VPC predeterminada. Ten en cuenta que el campo de OIQ correspondiente y el nombre de la subred raíz global son valores fijos y no pueden cambiar.

- Campo de OIQ:

defaultVPCCIDR - Nombre de la subred raíz global:

default-vpc-root-cidr - Servidor de API global: Organización global

- Tamaño mínimo de la subred:

/16por zona - Tamaño recomendado de la subred:

/16por zona

VPC de infraestructura

No implementas cargas de trabajo directamente en la VPC de infraestructura, pero debes proporcionar el rango de direcciones IP para el consumo de los servicios aislados de GDC administrados por el sistema.

Las direcciones IP de la VPC de infraestructura deben ser únicas con respecto a otras VPCs en todas las zonas de tu universo y a las direcciones IP de cualquier red con intercambio de tráfico. Las direcciones IP de esta VPC pueden superponerse entre diferentes organizaciones y pueden ser direcciones IP privadas RFC 1918 o direcciones IP públicas. No puedes crear subredes de VPC de infraestructura adicionales después de que se aprovisione la organización.

Ten en cuenta la siguiente información cuando colabores con tu IO en el rango de direcciones IP raíz de la VPC de infraestructura. Ten en cuenta que el campo de OIQ correspondiente y el nombre de la subred raíz global son valores fijos y no pueden cambiar.

- Campo OIQ:

infraVPCCIDR - Nombre de la subred raíz global:

infra-vpc-root-cidr - Servidor de la API global: Raíz global

- Tamaño mínimo de la subred:

/16por zona - Tamaño recomendado de la subred:

/16por zona

Segmentos de red externos

Prepara la siguiente información para cada tipo de segmento de red externa y envíala a tu IO para el aprovisionamiento de tus espacios de direcciones IP dentro de las redes externas de tu organización.

Segmento de red del administrador

No implementas directamente servicios externos en el segmento de red de administración, pero debes proporcionar el rango de direcciones IP para el consumo de los servicios administrativos que se ejecutarán en tu organización, como la consola de GDC y las APIs de administración. No puedes asignar direcciones IP adicionales a esta red después de que se aprovisione tu organización.

Las direcciones IP del segmento de red de administración pueden superponerse entre diferentes organizaciones si estas usan grupos de adjuntos de interconexión separados. Si comparten un grupo de adjuntos, las direcciones IP deben ser únicas dentro de la misma organización en todas sus zonas y únicas en comparación con las redes con las que se interconectan. No puedes crear subredes adicionales del segmento de red de administrador después de que se aprovisione la organización.

Ten en cuenta la siguiente información cuando colabores con tu IO en el rango de direcciones IP raíz del segmento de red de administrador. Ten en cuenta que el campo de OIQ correspondiente y el nombre de la subred raíz global son valores fijos y no pueden cambiar.

- Campo OIQ:

orgAdminExternalCIDR - Nombre de la subred raíz global:

admin-external-root-cidr - Servidor de la API global: Raíz global

- Tamaño mínimo de la subred:

/26por zona - Tamaño recomendado de la subred:

/26por zona

Segmento de red de datos

En el segmento de red de datos, implementas y administras tus servicios externos que operan fuera de tu organización, como la traducción de direcciones de red (NAT) de salida y los balanceadores de cargas externos. Puedes asignar direcciones IP adicionales a esta red después de que se aprovisione tu organización.

Las direcciones IP del segmento de red de datos pueden superponerse entre diferentes organizaciones si estas usan grupos de adjuntos de interconexión separados. Si comparten un grupo de adjuntos, las direcciones IP deben ser únicas dentro de la misma organización en todas sus zonas y únicas en comparación con las redes con las que se interconectan. Puedes crear subredes adicionales del segmento de red de datos después de que se aprovisione la organización.

Ten en cuenta la siguiente información cuando colabores con tu IO en el rango de direcciones IP raíz del segmento de red de datos. Ten en cuenta que el campo de OIQ correspondiente y el nombre de la subred raíz global son valores fijos y no pueden cambiar.

- Campo OIQ:

orgDataExternalCIDR - Nombre de la subred raíz global:

data-external-root-cidr - Servidor de la API global: Raíz global

- Tamaño mínimo de la subred:

/26por zona - Tamaño recomendado de la subred:

/23por zona

¿Qué sigue?

- Descripción general de Interconnect

- Crea un grupo de adjuntos

- Aprovisiona direcciones IP para las cargas de trabajo

- Importa tus propias direcciones IP externas