Google Distributed Cloud (GDC) air-gapped 提供了一个公钥基础架构 (PKI) API,供您获取 Web 证书。此 API 支持多种用户模式:

- 完全由 Google 管理:由 GDC PKI 基础架构颁发,并链接到 GDC 管理的自签名根证书授权机构 (CA)。

- 自带证书:您提供一个证书池,其中包含默认的通配符证书。GDC 将使用与您的服务最匹配的证书。

- 自带 ACME 证书:由您的 ACME 服务器颁发且供面向公众的服务使用的证书。

- 自带 SubCA:由 GDC PKI 基础设施颁发并链接到您的 SubCA 的证书。您必须提供 SubCA 并让 GDC 运行它。

基础架构 PKI 模式定义

本部分详细介绍了每种 PKI 用户模式。

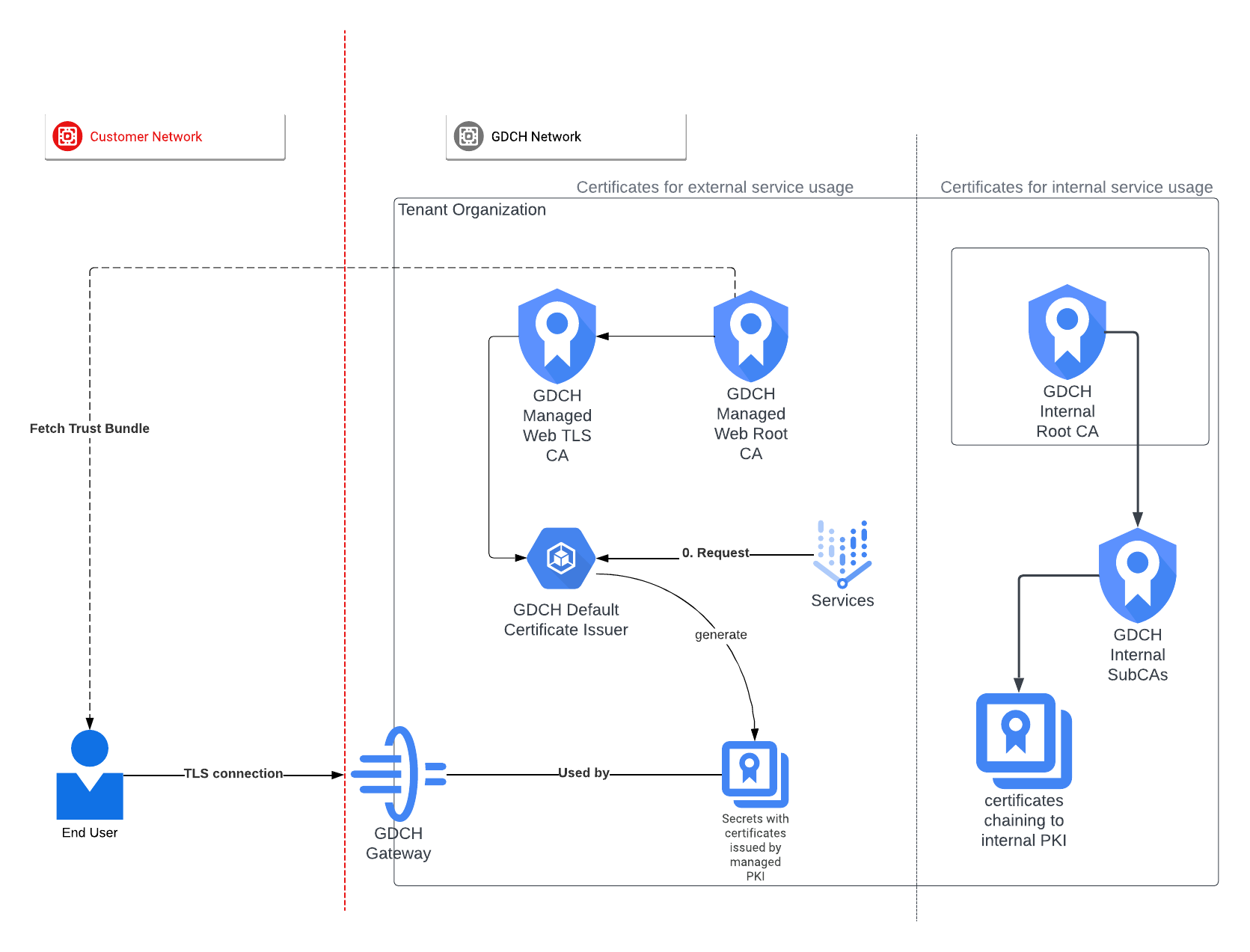

全代管式模式(默认模式)

在全代管式模式下,每个组织管理员集群都依赖于 GDC 公钥基础架构 (PKI) 来颁发证书。创建新组织时,系统会默认应用此模式。之后,您可以切换到其他 PKI 模式。

在此模式下,您必须获取根 CA 并将其分发到您的环境中以建立信任关系。

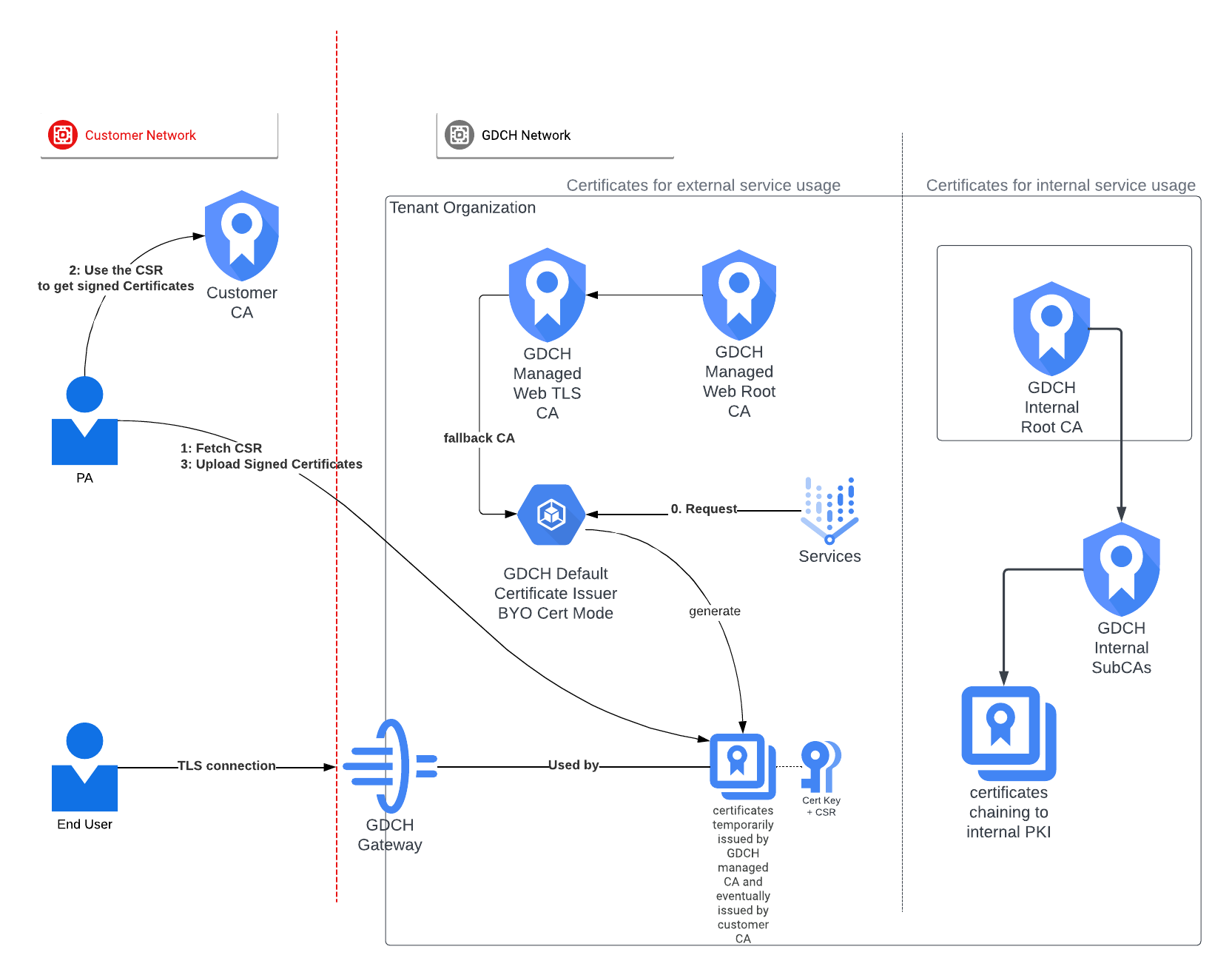

“自带证书”模式

自带证书模式支持使用外部 CA 或用户管理的 CA 对叶证书进行签名。此模式会为每个证书请求生成一个证书签名请求 (CSR)。在等待签名期间,自带证书模式会在池中搜索与证书请求匹配的现有客户签名证书:

- 如果找不到匹配的证书,GDC 管理的后备 CA 会颁发一个可立即使用的临时证书。

- 如果找到匹配的证书,则使用该证书作为当前请求的临时证书。

如需签署 CSR,您必须执行以下步骤:

- 从

Certificate自定义资源状态下载 CSR。 - 通过更新

spec字段,将签名证书和外部 CA 证书上传到同一Certificate自定义资源。

为了管理验证并替换临时证书,Distributed Cloud 会使用上传的证书和外部 CA 更新证书 Secret。 您无需更改信任库。

如需了解详情,请参阅为自带证书签名。

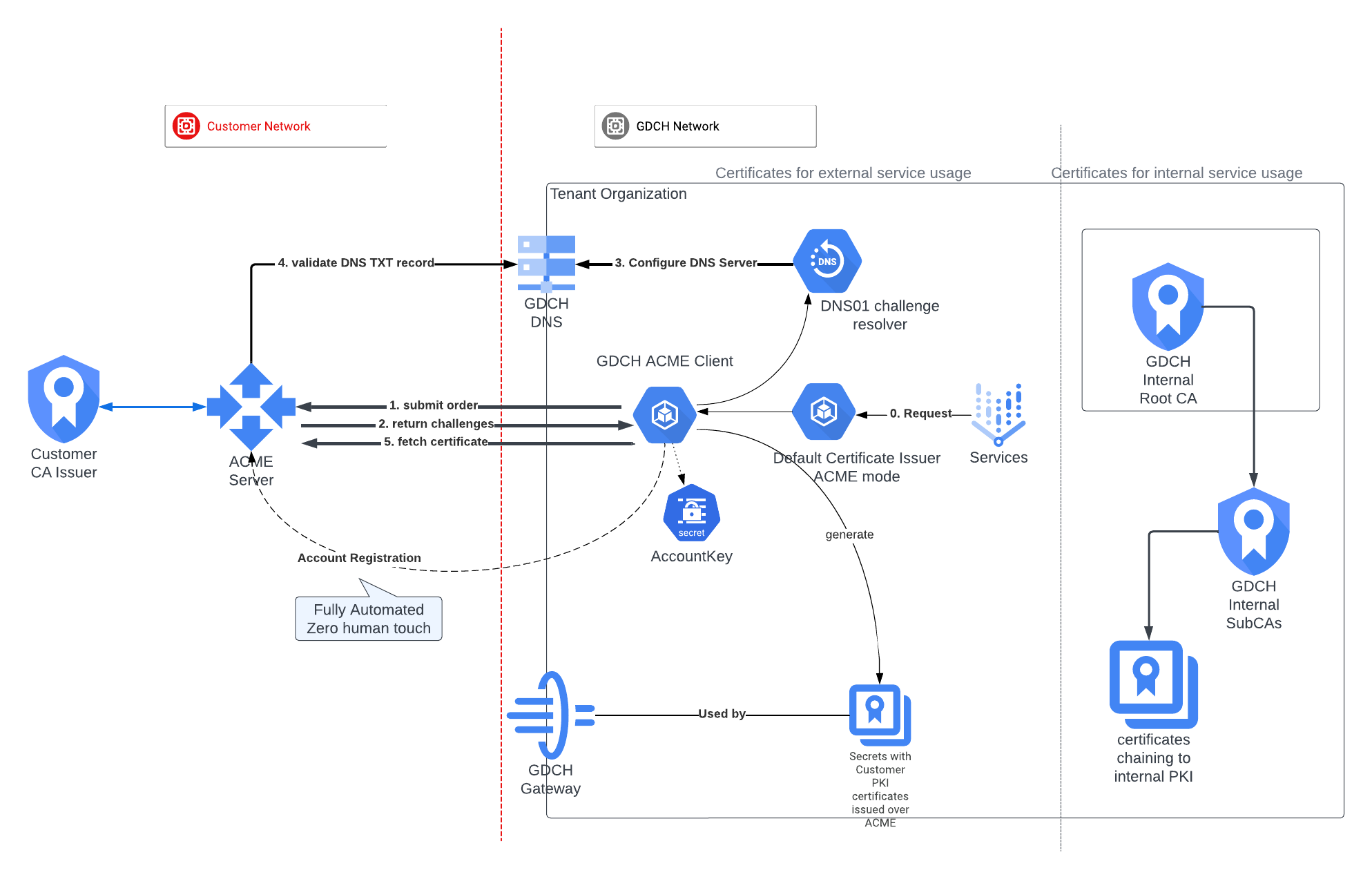

采用 ACME 模式的自带证书

在“自带证书 (BYO Cert) - ACME”模式下,GDC 管理的 ACME 客户端部署在分布式云站点,并与 ACME 服务器(由您在站点部署的 CA)通信。ACME 服务器使用 ACME 协议来请求、验证和管理证书。

ACME 协议支持不同的质询,例如 HTTP-01 和 DNS-01。这些质询有助于证明网域所有权并自动获取证书。 Distributed Cloud 使用 DNS-01 质询。通过此质询,分布式云客户端会将特定 DNS 记录添加到网域的 DNS 区域。成功完成质询后,ACME CA 将自动颁发证书。您无需更改信任库。

如需详细了解 ACME 协议,请参阅 RFC 8555 的 Datatracker 公共文档:https://datatracker.ietf.org/doc/html/rfc8555。

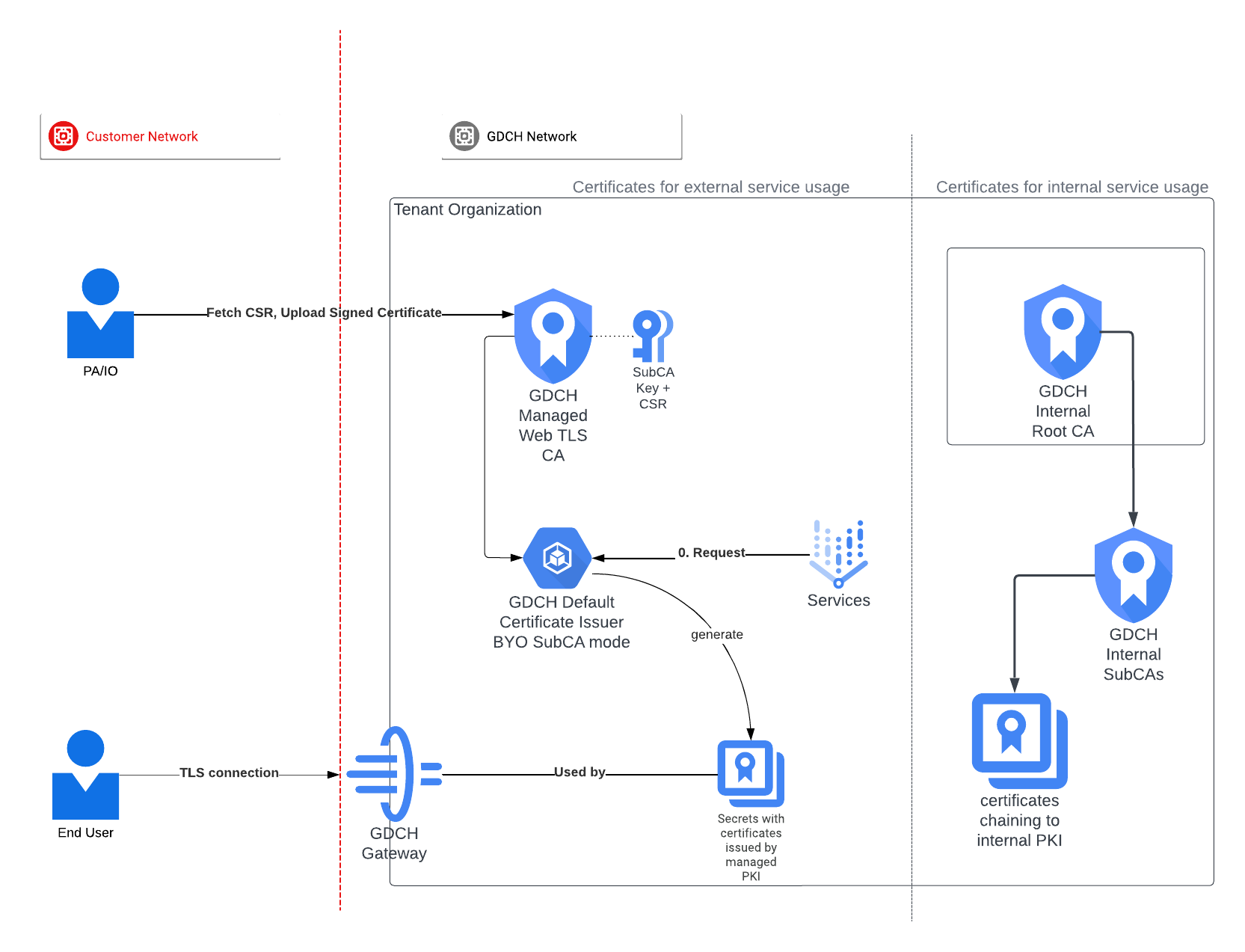

BYO SubCA 模式

在 BYO SubCA 模式下,SubCA 的 CSR 在 Distributed Cloud 组织管理员集群中生成。您必须签署 CSR 请求,并将已签名的证书上传到系统中。如需了解详情,请参阅为自带子 CA 证书签名。您可以创建一个指向此 SubCA 的 CertificateIssuer 自定义资源,并将其标记为默认 CertificateIssuer。

新创建的子 CA 会颁发所有后续的 Web 证书。您无需更改信任库。

过渡到其他 PKI 模式

PKI API 支持从默认的完全受管理模式过渡到其他受支持的自定义模式。如需了解详情,请参阅过渡到不同的 PKI 模式。