Google Distributed Cloud (GDC) dengan air gap menyediakan API infrastruktur kunci publik (PKI) agar Anda dapat memperoleh sertifikat web. API ini mendukung beberapa mode pengguna:

- Dikelola sepenuhnya: sertifikat yang diterbitkan oleh infrastruktur PKI GDC dan dirantai ke certificate authority (CA) root yang ditandatangani sendiri dan dikelola GDC.

- Sertifikat BYO: Anda menyediakan kumpulan sertifikat dengan sertifikat karakter pengganti default. GDC akan menggunakan sertifikat yang paling cocok untuk layanan Anda.

- BYO cert dengan ACME: sertifikat yang digunakan oleh layanan yang menghadap publik yang diterbitkan oleh server ACME Anda.

- BYO SubCA: sertifikat yang diterbitkan oleh infrastruktur PKI GDC dan dirantai ke SubCA Anda. Anda harus memberikan SubCA dan mengizinkan GDC mengoperasikannya.

Definisi mode Infra PKI

Bagian ini memberikan penjelasan mendetail tentang setiap mode pengguna PKI.

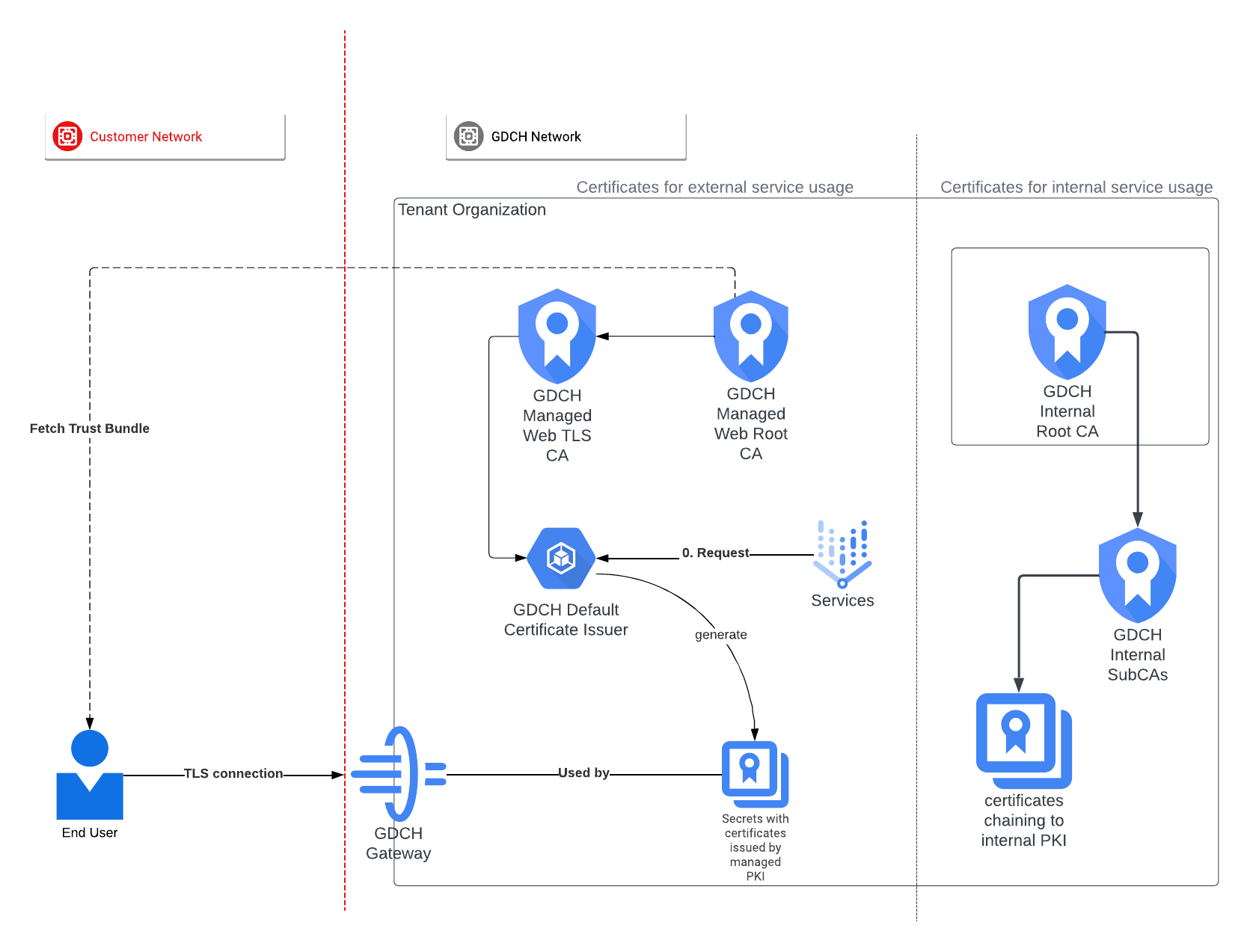

Mode Terkelola Sepenuhnya (mode default)

Dalam mode yang dikelola sepenuhnya, setiap cluster admin organisasi mengandalkan infrastruktur kunci publik (PKI) GDC untuk menerbitkan sertifikat. Saat Anda membuat organisasi baru, mode ini adalah mode default yang diterapkan. Setelah itu, Anda dapat beralih ke mode PKI lain.

Dengan mode ini, Anda harus mendapatkan dan mendistribusikan CA root ke lingkungan Anda untuk kepercayaan.

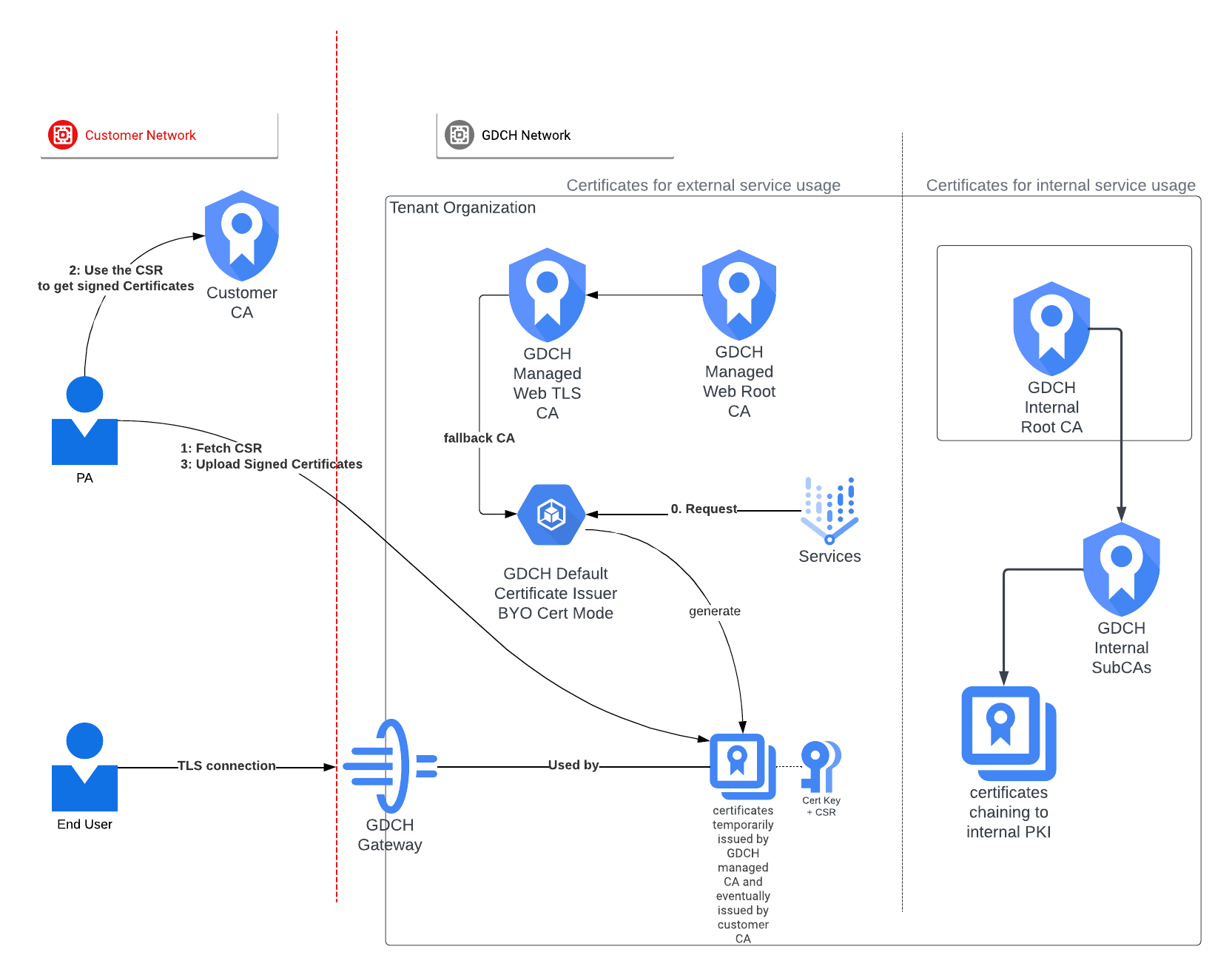

Mode Bawa Sertifikat Sendiri

Mode sertifikat BYO mendukung penandatanganan sertifikat leaf dengan CA eksternal atau yang dikelola pengguna. Mode ini membuat permintaan penandatanganan sertifikat (CSR) untuk setiap permintaan sertifikat. Saat menunggu penandatanganan, mode sertifikat BYO akan menelusuri sertifikat yang ditandatangani pelanggan yang ada di antara kumpulan yang cocok dengan permintaan sertifikat:

- Jika tidak dapat menemukan sertifikat yang cocok, CA penggantian yang dikelola GDC akan menerbitkan sertifikat sementara yang siap digunakan.

- Jika menemukan sertifikat yang cocok, sertifikat tersebut akan digunakan sebagai sertifikat sementara untuk permintaan saat ini.

Untuk menandatangani CSR, Anda harus melakukan langkah-langkah berikut:

- Download CSR dari status resource kustom

Certificate. - Upload sertifikat bertanda tangan dan sertifikat CA eksternal ke resource kustom

Certificateyang sama dengan pembaruan pada kolomspec.

Untuk mengelola verifikasi dan mengganti sertifikat sementara, Distributed Cloud memperbarui rahasia sertifikat dengan sertifikat yang diupload dan CA eksternal. Anda tidak perlu mengubah toko tepercaya Anda.

Untuk mengetahui informasi selengkapnya, lihat Menandatangani sertifikat BYO.

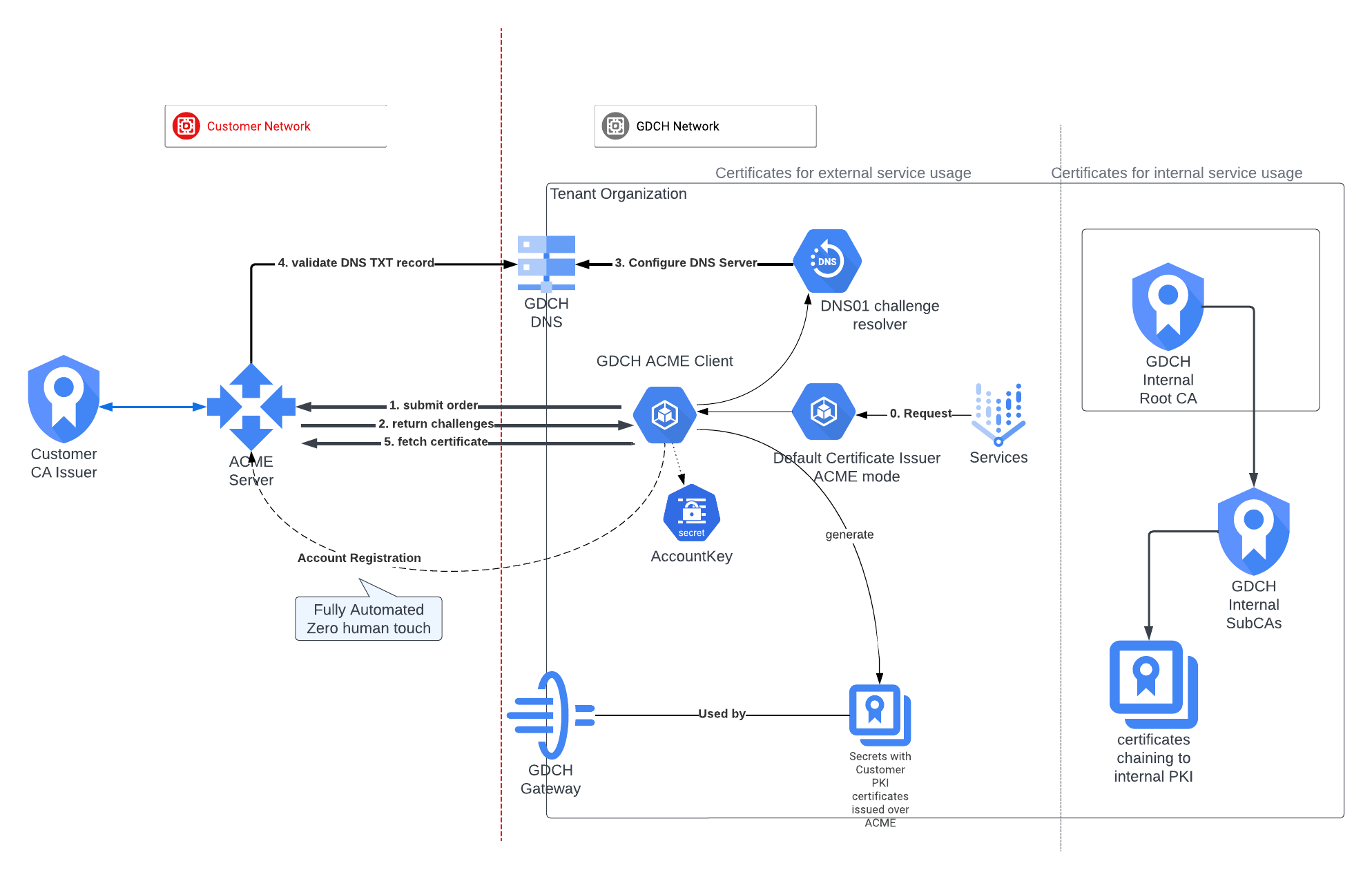

Sertifikat BYO dengan mode ACME

Dengan mode BYO Cert dengan ACME, klien ACME yang dikelola GDC di-deploy di situs Distributed Cloud dan berkomunikasi dengan server ACME; CA yang di-deploy oleh Anda di situs Anda. Server ACME menggunakan protokol ACME untuk meminta, memvalidasi, dan mengelola sertifikat.

Protokol ACME mendukung berbagai tantangan, misalnya, HTTP-01 dan DNS-01. Tantangan ini membantu membuktikan kepemilikan domain dan mendapatkan sertifikat secara otomatis. Distributed Cloud menggunakan tantangan DNS-01. Dengan tantangan ini, klien Distributed Cloud menambahkan data DNS tertentu ke zona DNS domain. Setelah tantangan berhasil diselesaikan, CA ACME akan otomatis menerbitkan sertifikat. Anda tidak perlu mengubah toko tepercaya Anda.

Untuk mempelajari protokol ACME lebih lanjut, lihat dokumen publik Datatracker untuk RFC 8555: https://datatracker.ietf.org/doc/html/rfc8555.

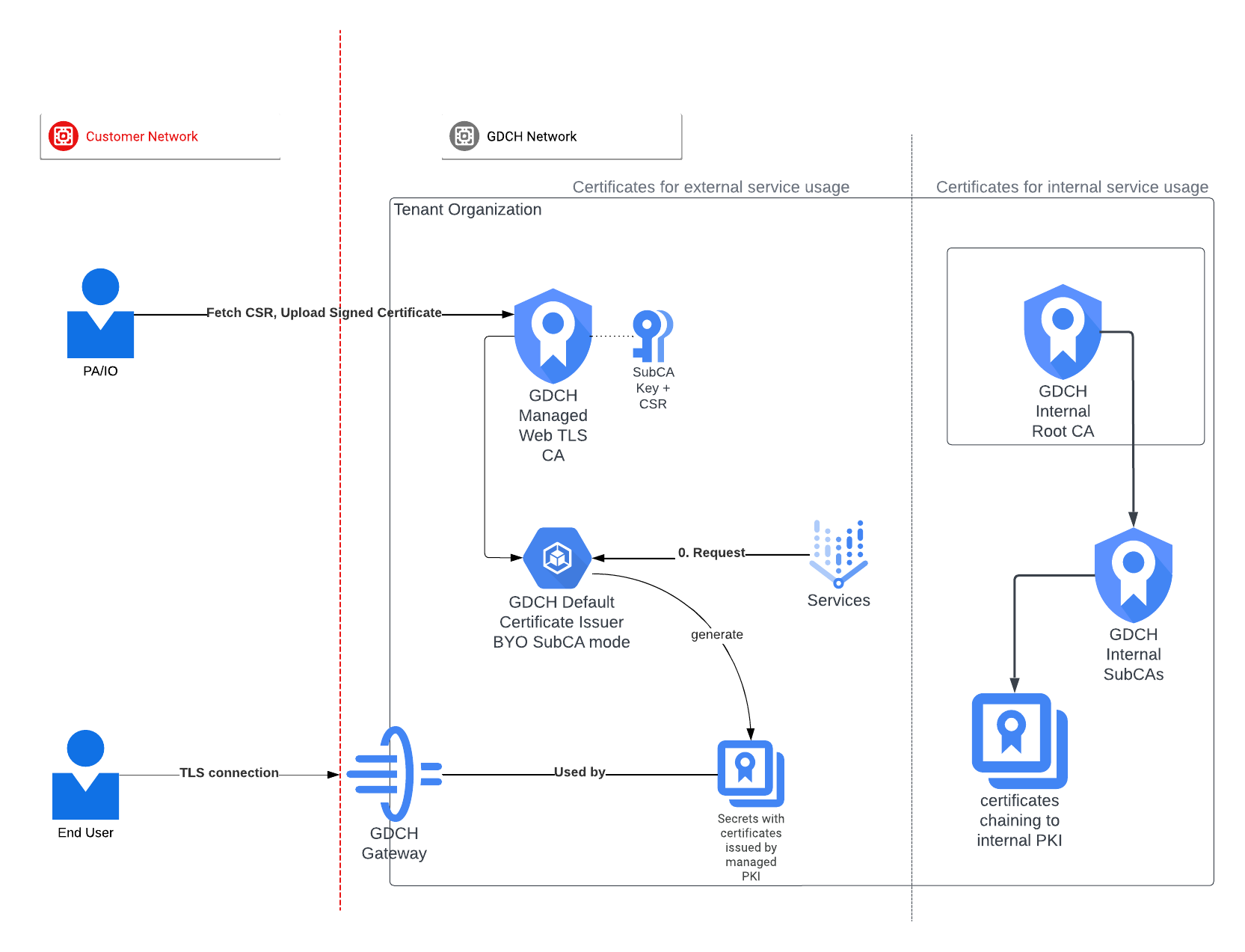

Mode BYO SubCA

Dengan mode BYO SubCA, CSR untuk SubCA dibuat dalam cluster admin organisasi Distributed Cloud. Anda harus menandatangani permintaan CSR, dan mengupload sertifikat yang ditandatangani ke dalam sistem. Untuk mengetahui informasi selengkapnya, lihat

Menandatangani sertifikat SubCA BYO.

Anda dapat membuat resource kustom CertificateIssuer yang mengarah ke SubCA ini

dan menandainya sebagai CertificateIssuer default.

SubCA yang baru dibuat menerbitkan semua sertifikat web berikutnya. Anda tidak perlu mengubah penyimpanan tepercaya Anda.

Beralih ke mode PKI lain

PKI API mendukung transisi dari mode terkelola sepenuhnya default ke mode kustom lain yang didukung. Untuk mengetahui informasi selengkapnya, lihat beralih ke mode PKI yang berbeda.