Um operador de aplicativo pode adicionar outros operadores ao projeto pelo console do GDC e acessar os recursos do projeto.

Antes de começar

É necessário ter permissões para configurar ou remover vinculações de papéis. Peça ao administrador do IAM do projeto ou da organização para conceder a você o papel Project IAM Admin.

Configurar vinculações de papéis

Siga estas etapas para configurar as vinculações de papéis:

Console

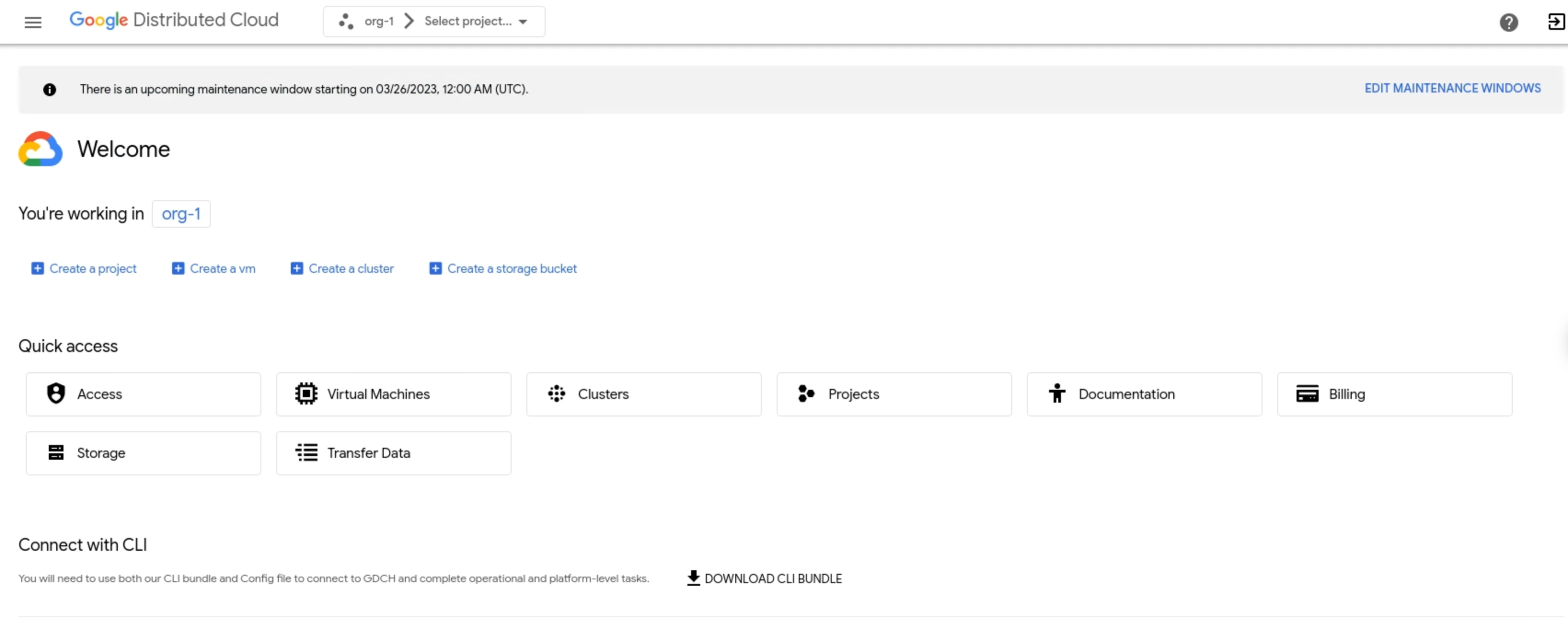

- Faça login no console do GDC.

Por exemplo, a imagem a seguir faz login no console do GDC para

uma organização chamada

org-1:

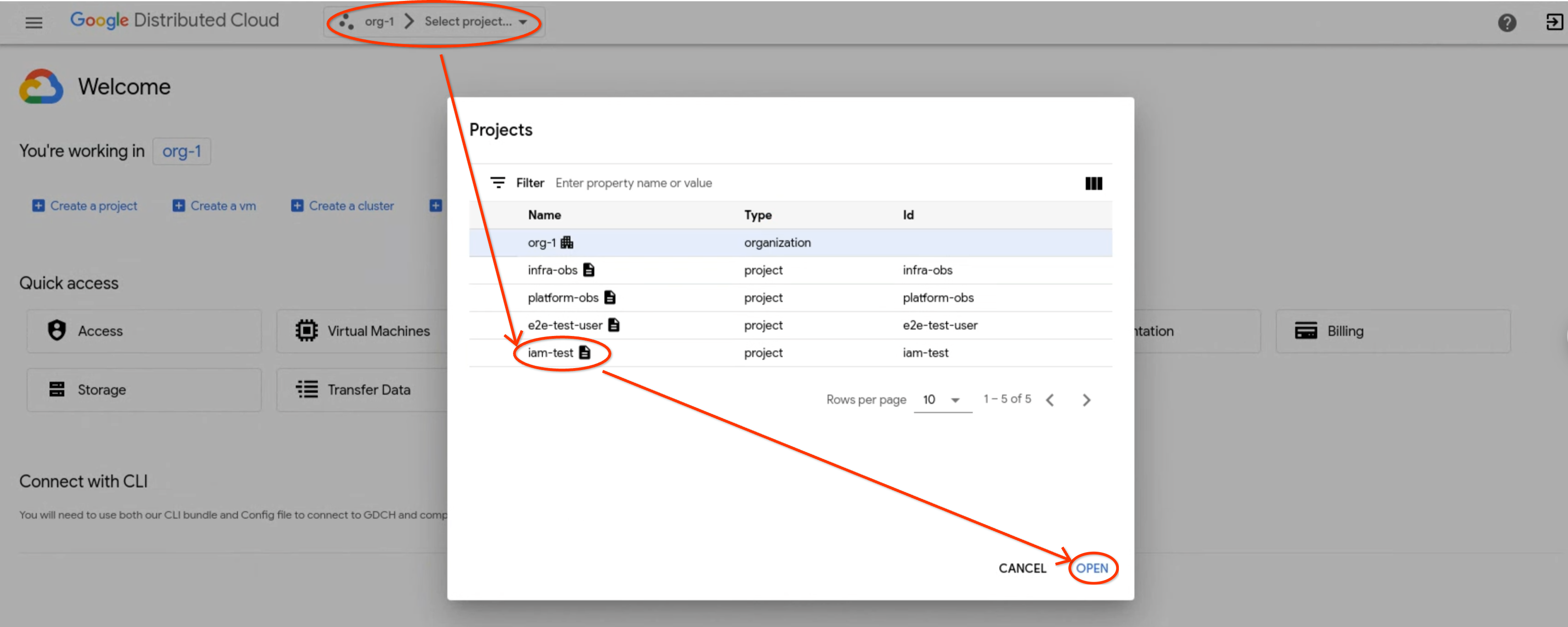

- Clique em Selecionar projeto na barra de menus. Selecione um dos projetos em que você quer configurar a vinculação de função e clique em Abrir. O projeto

selecionado aparece depois do nome da organização na barra de menus. O

exemplo a seguir mostra o projeto

iam-testselecionado:

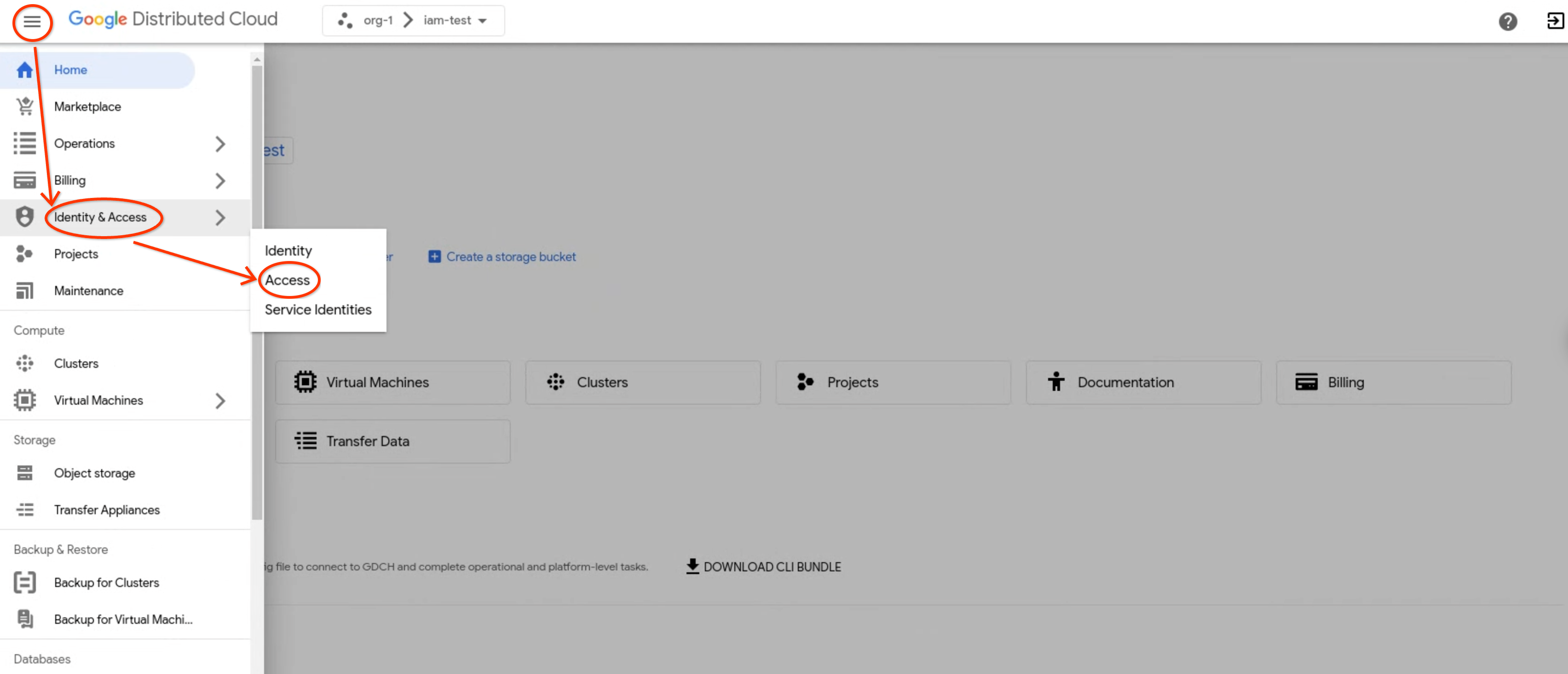

- No menu de navegação, clique em Identidade e acesso e Acesso.

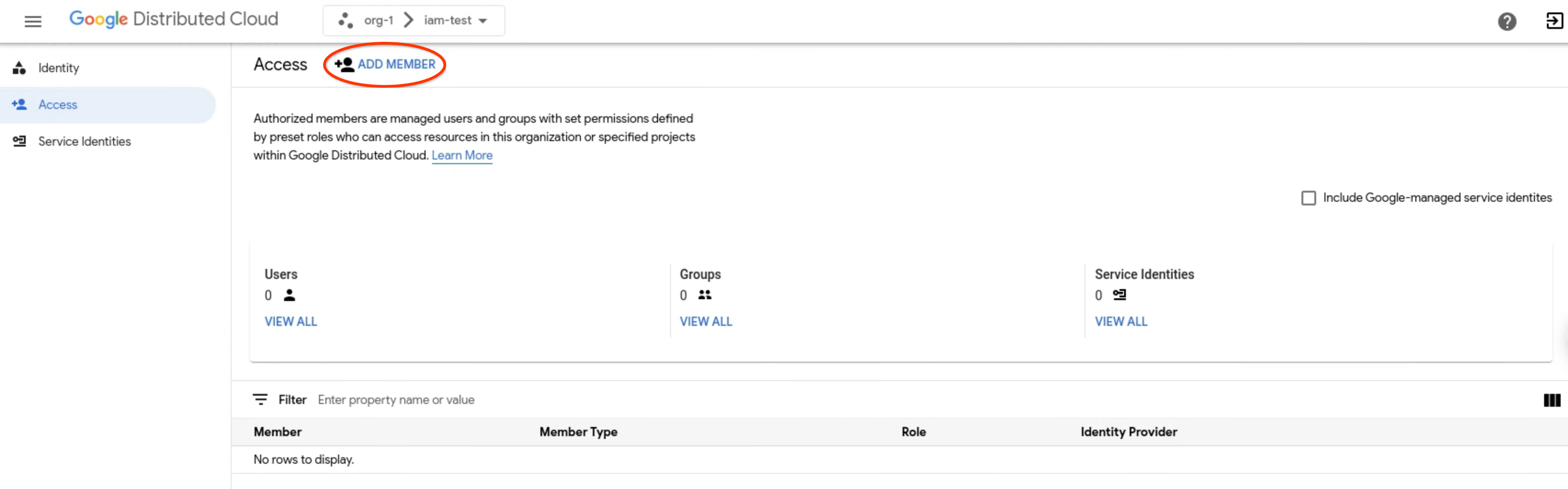

- Clique em Adicionar membro.

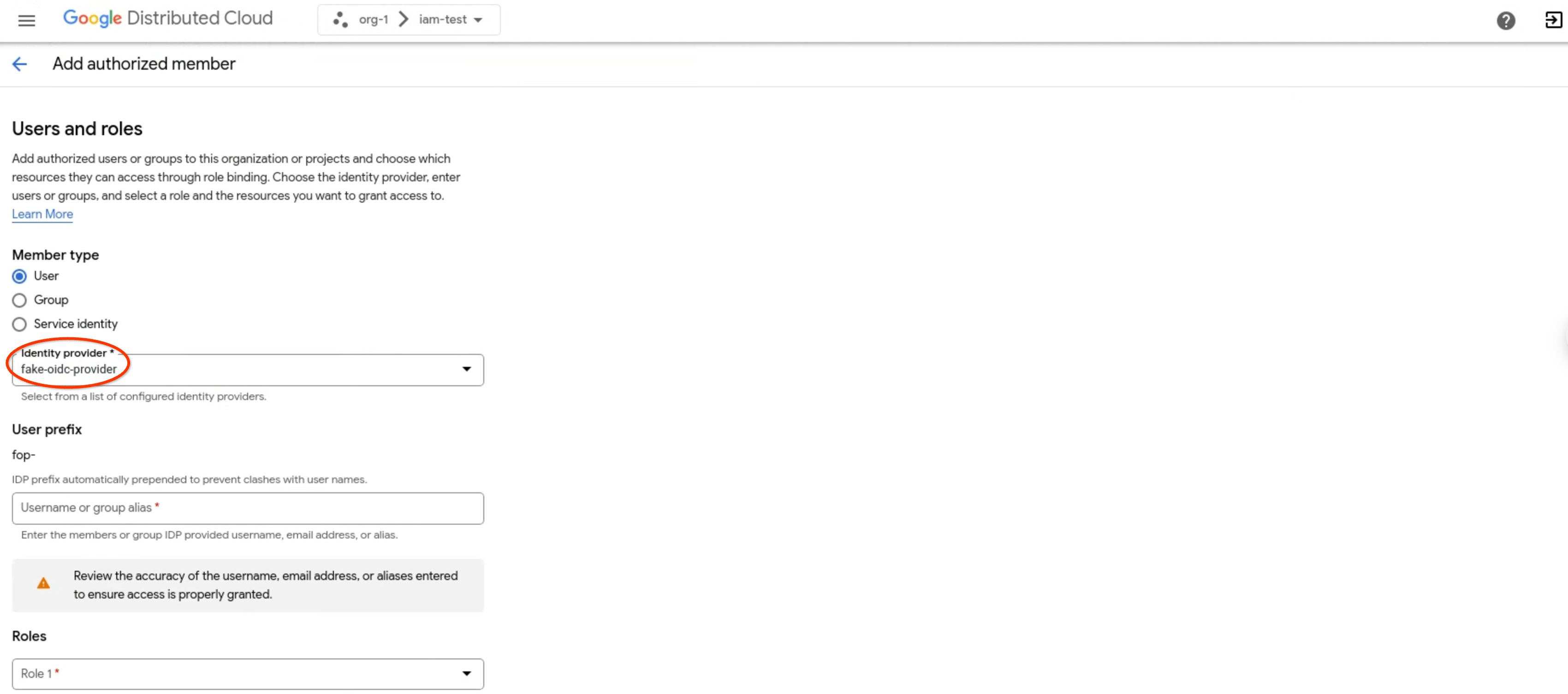

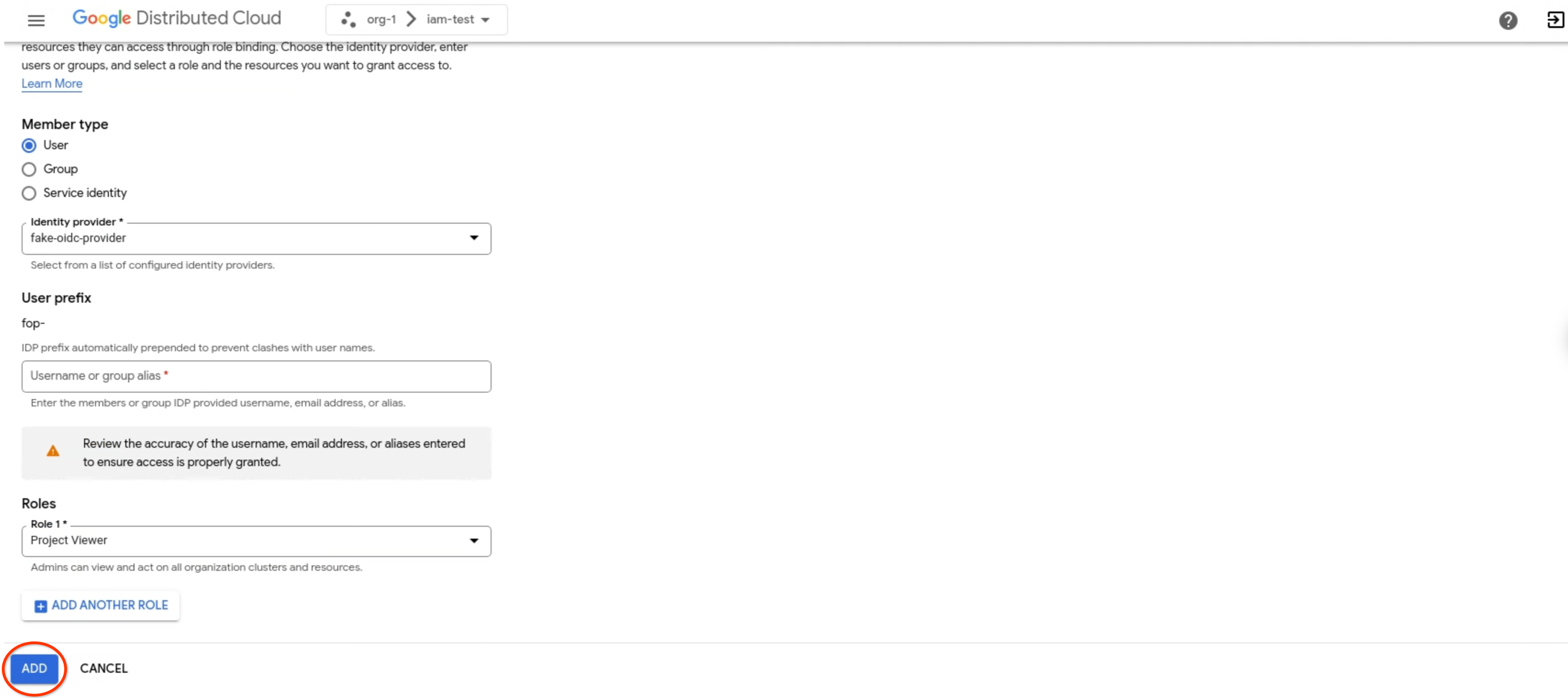

- No menu suspenso Provedor de identidade, selecione um provedor.

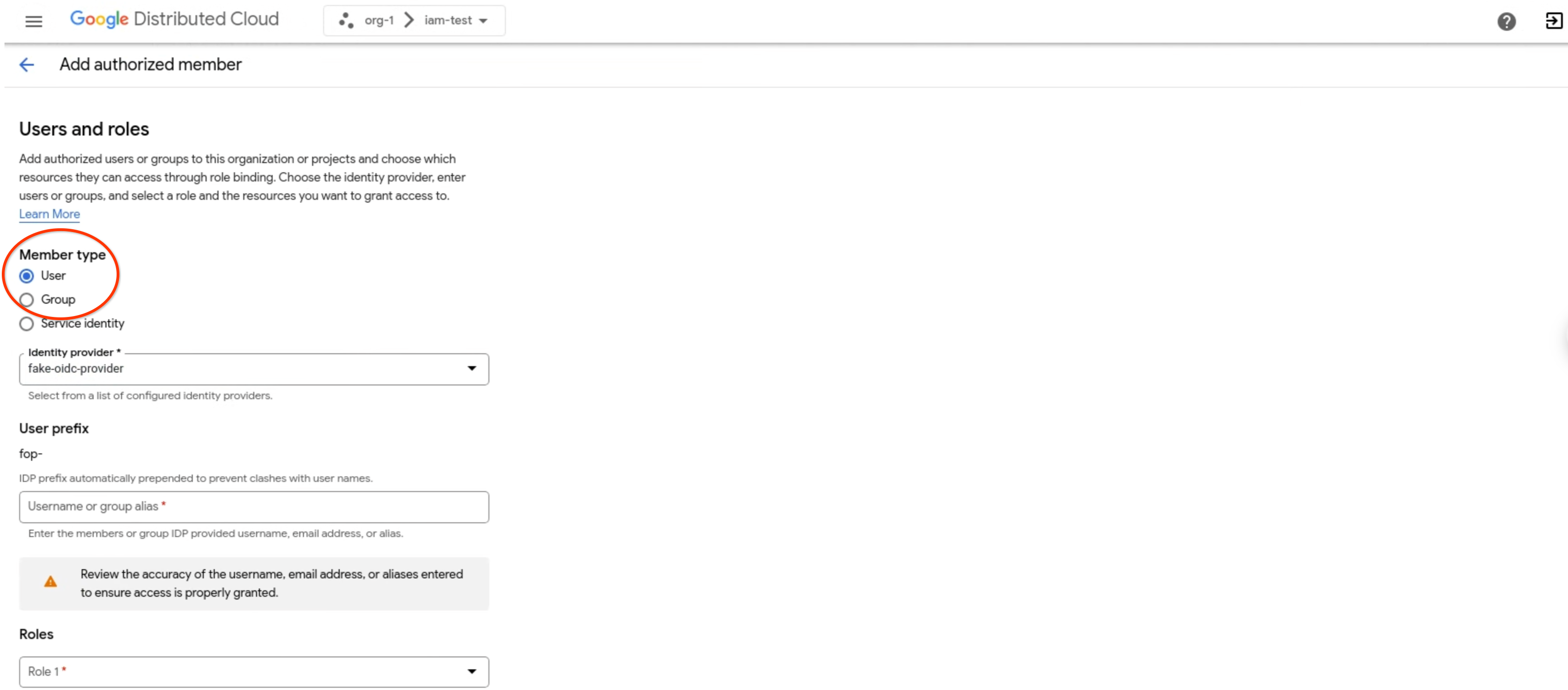

- Em Tipo de membro, escolha se você quer adicionar usuários individuais com Usuário ou grupos com Grupo. O exemplo a seguir mostra o

Userselecionado:

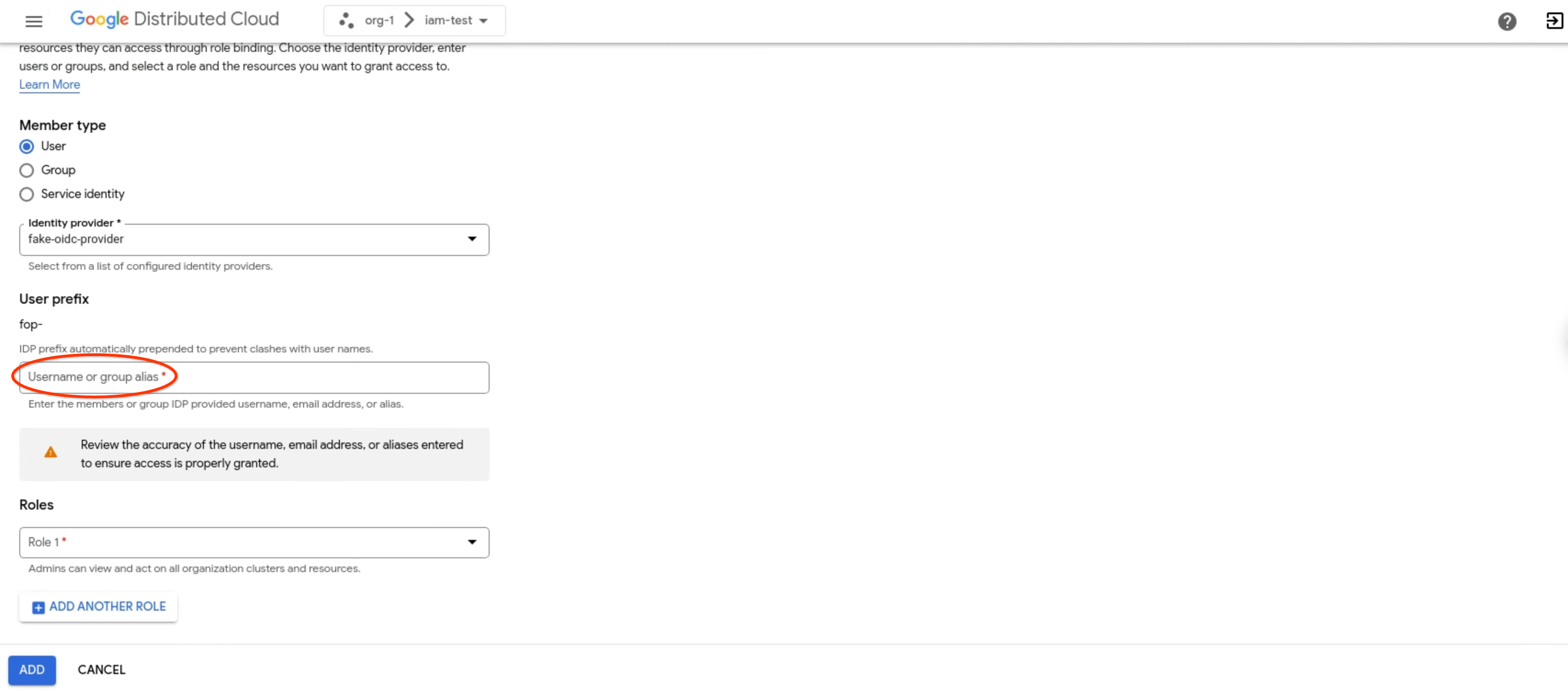

- No campo Nome de usuário ou alias do grupo, insira o nome de usuário, o endereço de e-mail ou o alias.

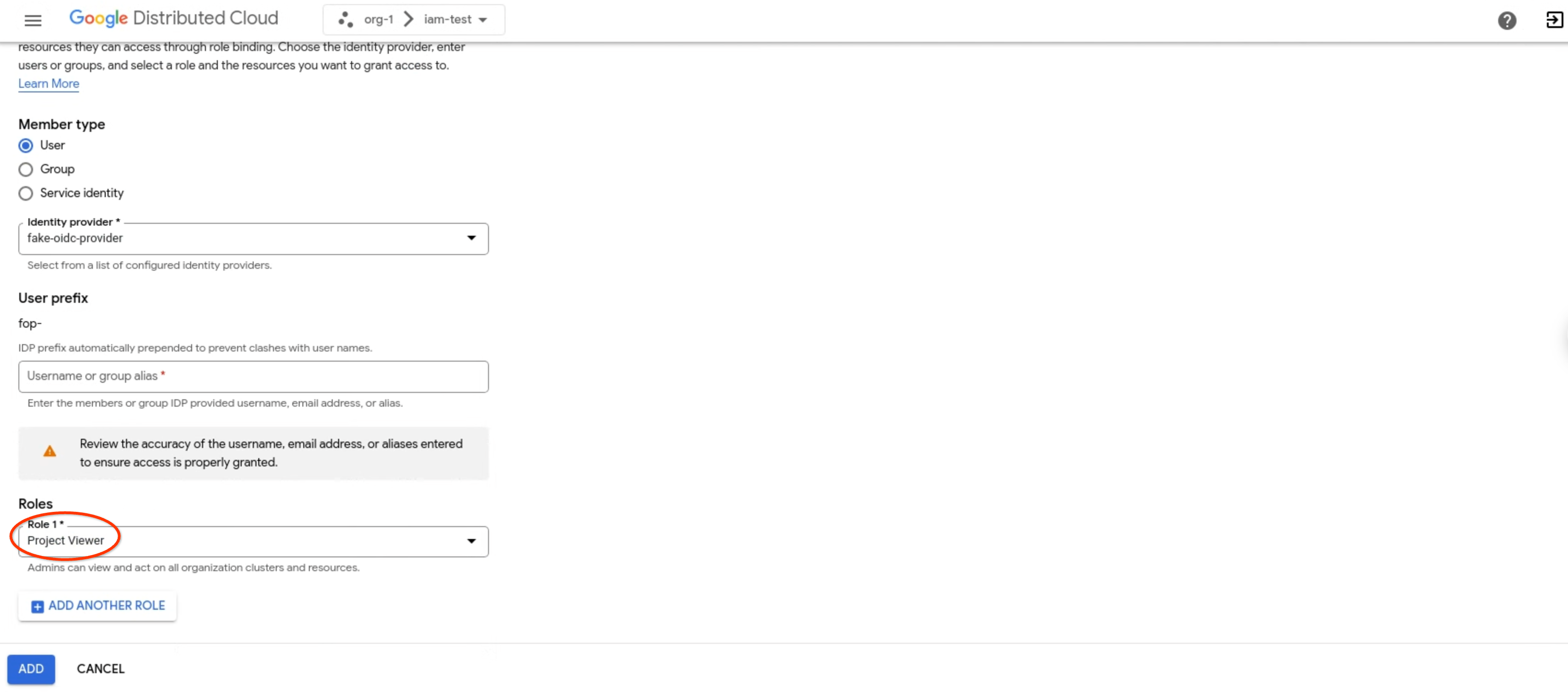

- Na lista suspensa Funções, selecione a função que você quer atribuir

ao usuário ou grupo, como Leitor do projeto. É possível vincular o usuário ou grupo selecionado a várias funções de uma só vez clicando em Adicionar outra função.

- Clique em Adicionar.

gdcloud

Verifique se você instalou a CLI gdcloud.

Faça login usando o comando

gdcloud auth loginpara autenticar com seu provedor de identidade. Para mais informações, consulte a autenticação da CLI gdcloud.Configure vinculações de papéis para um projeto:

gdcloud projects add-iam-policy-binding PROJECT \ --member=USER_ACCOUNT \ --role=ROLESubstitua as seguintes variáveis:

PROJECT: o nome do projeto para o qual você está configurando a vinculação de função.USER_ACCOUNT: a conta de usuário a que você quer conceder o papel. Essa flag aceita um endereço de e-mail do usuário com o prefixo do provedor de identidade (user:idpprefix-user@example.com) ou um nome de conta de serviço com o projeto da conta de serviço (serviceAccount:projectName:serviceAccountName).ROLE: o nome do papel predefinido ou personalizado que você quer atribuir ao usuário.

Remover vinculações de papéis

Quando o acesso não for mais necessário, remova um membro e os papéis, as permissões e o acesso associados a ele.

Para remover participantes, siga estas etapas:

Console

- Faça login no console do GDC.

- Clique em Selecionar projeto na barra de menus. Selecione um dos projetos em que você quer configurar a vinculação de função e clique em Abrir. O projeto selecionado aparece depois do nome da organização na barra de menus.

- No menu de navegação, clique em Identidade e acesso e Acesso.

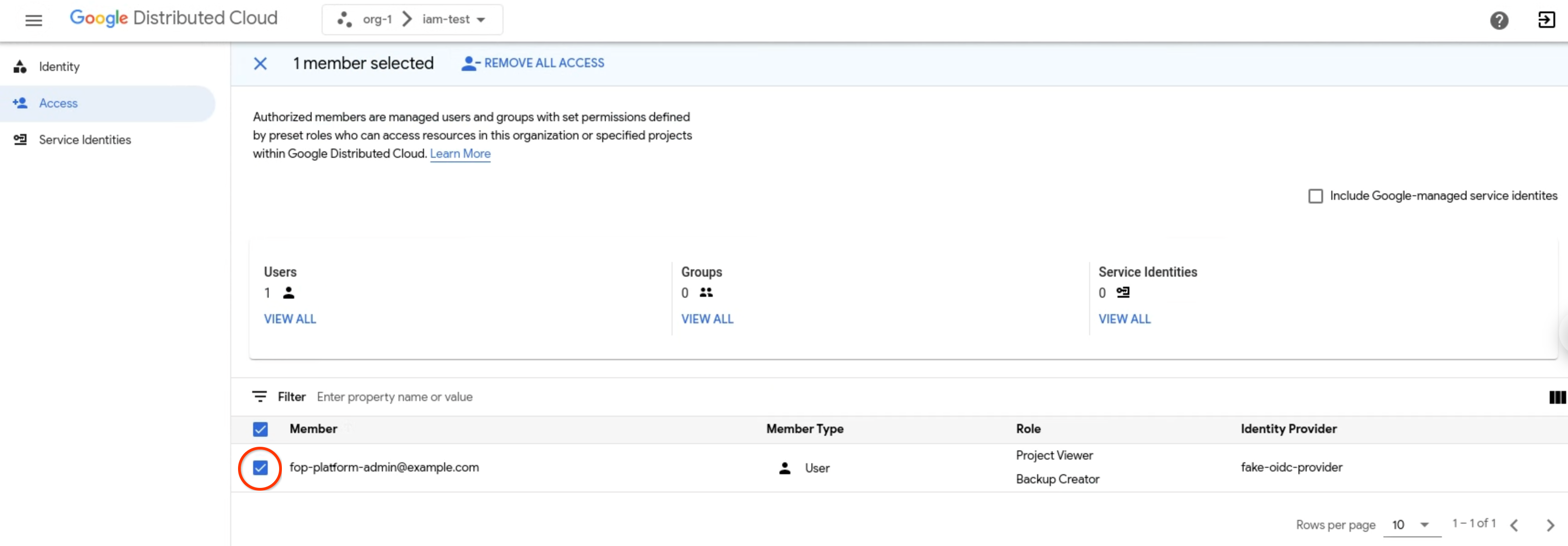

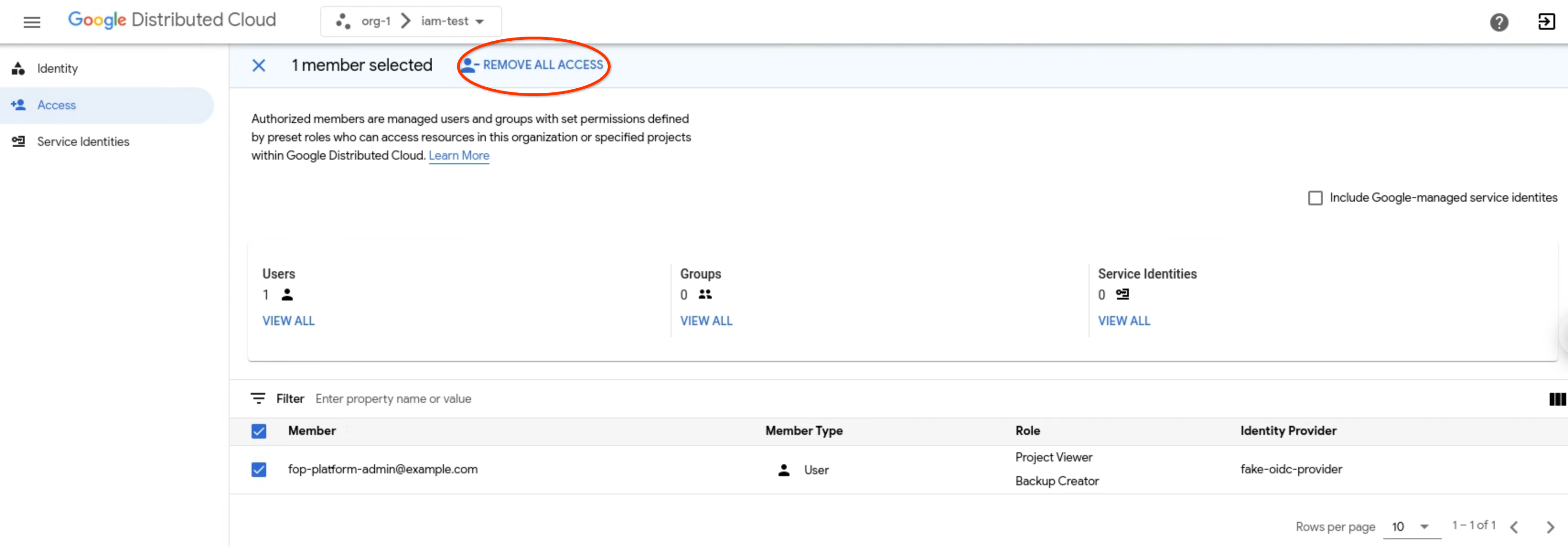

- Na lista de membros autorizados, selecione um membro. É possível remover vários membros de uma vez selecionando vários membros na lista.

- Clique em Remover todo o acesso para remover todas as vinculações de função associadas a

um membro do projeto atual.

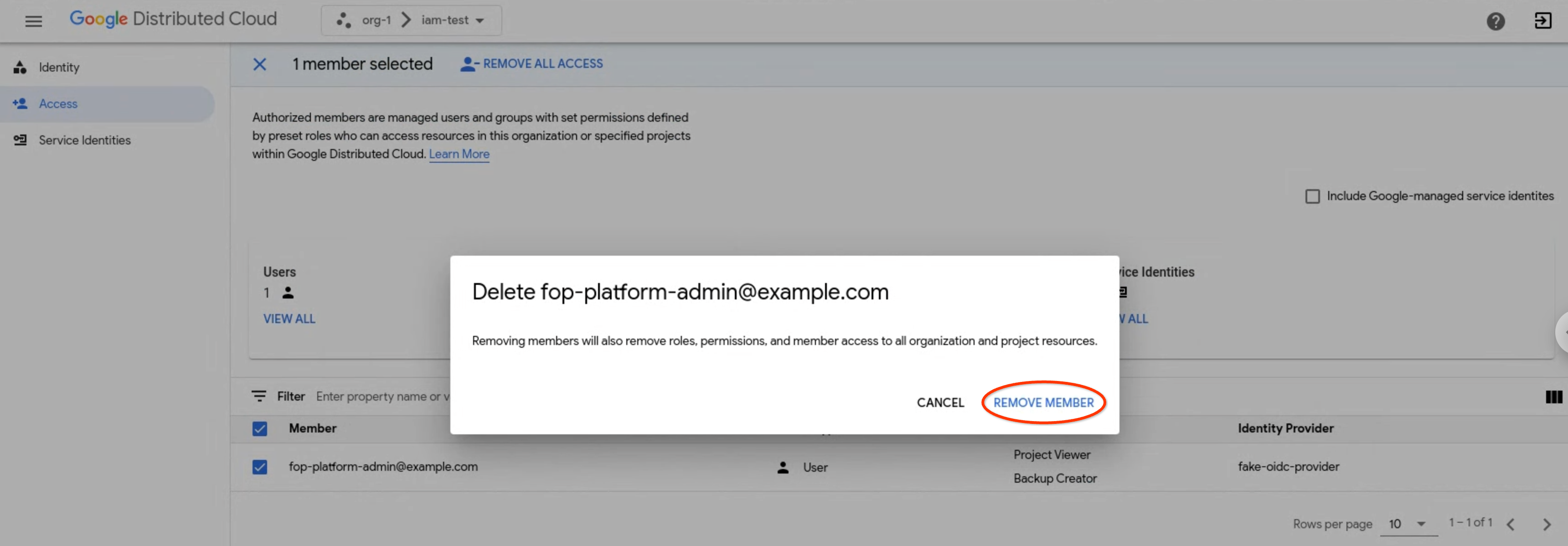

- Quando for solicitado, clique em Remover participante para confirmar.

gdcloud

Verifique se você instalou a CLI gdcloud.

Faça login usando o comando

gdcloud auth loginpara autenticar com seu provedor de identidade. Para mais informações, consulte a autenticação da CLI gdcloud.Remova as vinculações de papel de um projeto:

gdcloud projects remove-iam-policy-binding PROJECT \ --member=USER_ACCOUNT \ --role=ROLESubstitua as seguintes variáveis:

PROJECT: o nome do projeto de que você está removendo a vinculação de função.USER_ACCOUNT: a conta de usuário de que você quer remover o papel. Essa flag aceita um endereço de e-mail do usuário com o prefixo do provedor de identidade (user:idpprefix-user@example.com) ou um nome de conta de serviço com o projeto da conta de serviço (serviceAccount:projectName:serviceAccountName).ROLE: o nome da função predefinida ou personalizada que você quer remover da conta de usuário.