VMware Carbon Black Endpoint Standard Live Response

Version de l'intégration : 6.0

Cas d'utilisation

Effectuez des investigations et des corrections en temps réel sur les hôtes sur lesquels l'agent CB Endpoint Standard est en cours d'exécution.

Configurer VMware Carbon Black Endpoint Standard Live Response pour qu'il fonctionne avec Google Security Operations

Autorisation du produit

La fonctionnalité Carbon Black Live Response est authentifiée à l'aide d'une clé API. Les utilisateurs peuvent afficher les paramètres des clés API dans la console Carbon Black Cloud sous Paramètres > Clés API.

Noms d'hôte du service

Il existe deux noms d'hôte Carbon Black Cloud :

https://defense-<environment>.conferdeploy.nethttps://api-<environment>.conferdeploy.net

De plus, nous disposons de plusieurs environnements, tels que (liste non exhaustive) :

- prod02

- prod04

- prod05

Pour l'API Carbon Black Live Response, les noms d'hôte suivants seront utilisés :

https://defense-about:blank)<environment>.conferdeploy.net

Clés API

Les clés API comportent deux parties :

- Clé secrète de l'API (anciennement clé API).

- ID d'API (anciennement ID de connecteur).

L'authentification est transmise à l'API via l'en-tête HTTP X-Auth-Token.

- Pour générer l'en-tête approprié, concaténez la clé secrète de l'API avec l'ID de l'API en les séparant par une barre oblique.

- Par exemple, si la clé secrète de l'API est ABCD et l'ID de l'API est 1234, l'en-tête HTTP X-Auth-Token correspondant sera : X-Auth-Token: ABCD/1234

Toutes les requêtes API doivent être authentifiées à l'aide d'une clé secrète et d'un ID API. Les requêtes non authentifiées renvoient une erreur HTTP 401.

Obtenir une clé secrète et un ID d'API

- Connectez-vous à votre organisation Carbon Black Cloud.

- Accédez à Paramètres > Clés API.

- Cliquez sur "Add API Key" (Ajouter une clé API).

- Sélectionnez "Niveau d'accès = Réponse en direct", puis configurez les autres paramètres.

- Obtenez votre paire clé secrète et ID d'API.

Réseau

| Fonction | Port par défaut | Direction | Protocole |

|---|---|---|---|

| API | Valeurs multiples | Sortant | apikey |

Autorisation de produit pour la version 6 de l'API CB Live Response

Concepts requis pour accéder aux API Carbon Black Cloud :

- Nom d'hôte du service

- Clés API

- RBAC

- Clés d'organisation

Noms d'hôte du service :

Pour l'API CarbonBlack Live Response, les noms d'hôte suivants seront utilisés :

https://defense-<environment>.conferdeploy.net

Clés API

L'authentification des API et services Carbon Black Cloud s'effectue à l'aide de clés API. Les utilisateurs peuvent afficher les paramètres des clés API dans la console Carbon Black Cloud sous Paramètres > Clés API.

Les clés API comportent deux parties :

- Clé secrète de l'API (anciennement clé API).

- ID d'API (anciennement ID de connecteur).

Obtenir une clé secrète et un ID d'API

- Connectez-vous à votre organisation Carbon Black Cloud.

- Accédez à Paramètres > Clés API.

- Cliquez sur "Add API Key" (Ajouter une clé API).

- Configurer le nom, le niveau d'accès, etc.

- Obtenez votre paire clé secrète et ID d'API.

Cela permet à un administrateur d'organisation de définir une clé API et d'accéder à la clé secrète et à l'ID de l'API qui seront nécessaires pour authentifier la requête API. De plus, pour des raisons de sécurité, les administrateurs peuvent limiter l'utilisation de cette clé API à un ensemble spécifique d'adresses IP.

Clés d'organisation

En plus des clés API, de nombreuses API ou services Carbon Black Cloud nécessitent une clé org_key dans le chemin d'accès à la requête API. Cela permet d'aider les clients qui gèrent plusieurs organisations. Vous trouverez votre org_key dans la console Carbon Black Cloud sous Settings > API Keys.

Configurer l'accès à l'API pour l'intégration de la réponse en direct CB Live Response à Google SecOps

Pour configurer l'accès aux API pour l'intégration de la réponse en direct CB à Google SecOps, procédez comme suit :

- Connectez-vous à la console Carbon Black Cloud, puis accédez à Settings > API Access (Paramètres > Accès à l'API).

- Sur la page "Accès à l'API", accédez à Niveaux d'accès.

- Sur la page "Niveaux d'accès", cliquez sur + Ajouter un niveau d'accès.

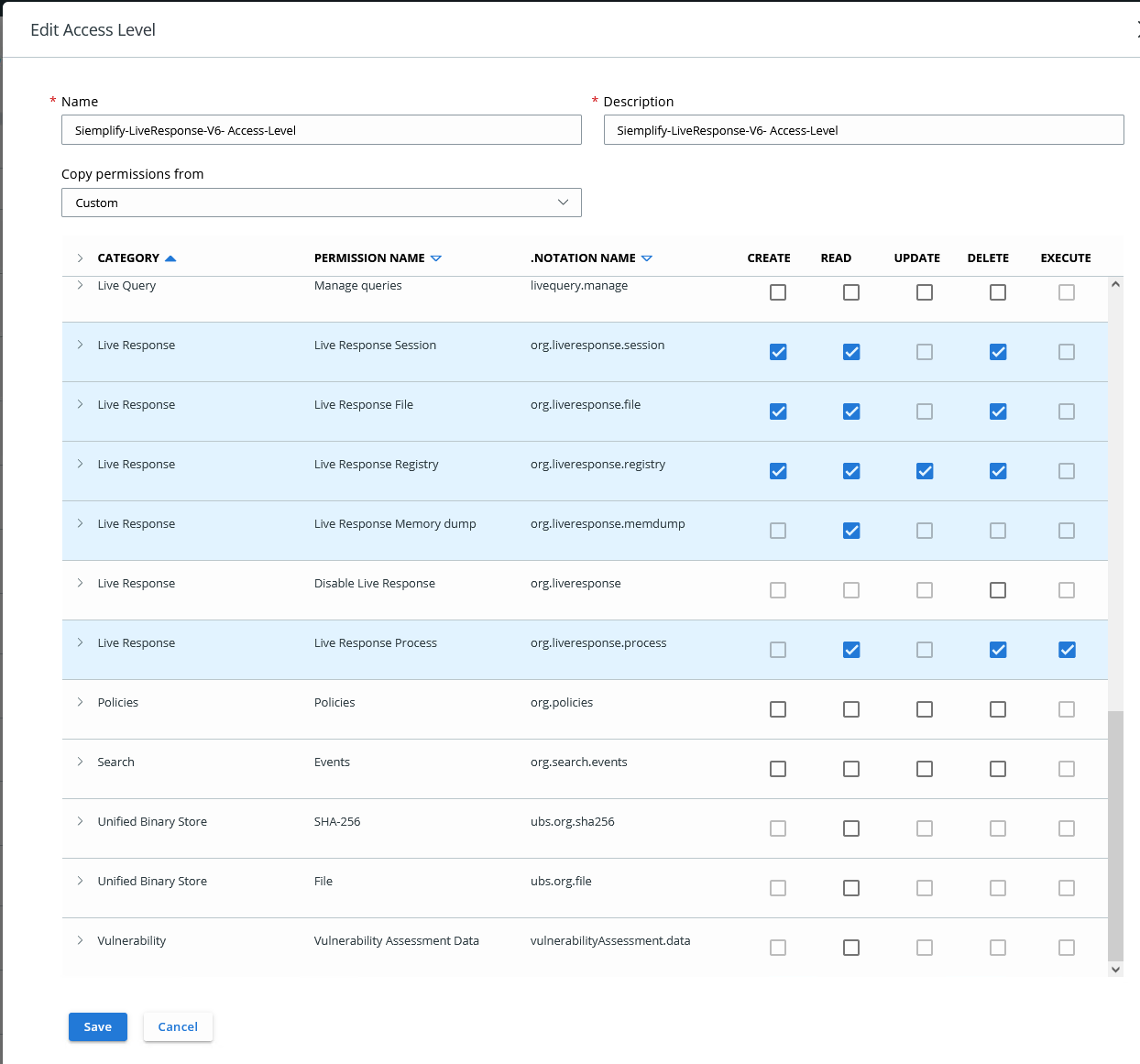

Dans la fenêtre qui s'ouvre, indiquez un nom et une description pour le nouveau niveau d'accès, puis sélectionnez les autorisations comme indiqué sur la capture d'écran ci-dessous :

Revenez à l'onglet "Accès à l'API".

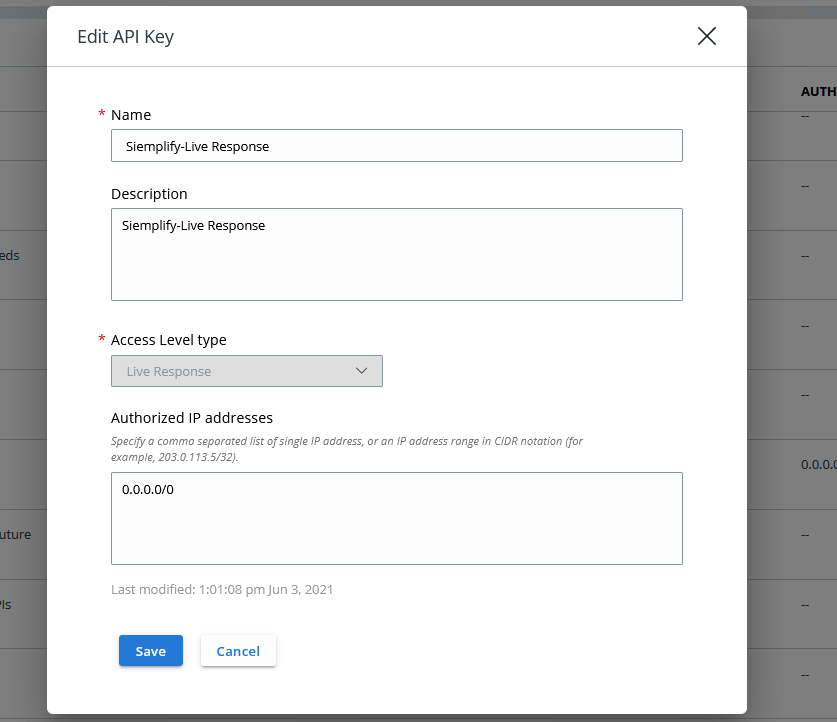

Cliquez sur + Ajouter une clé API pour créer une clé API.

Dans l'onglet qui s'ouvre, remplissez le champ obligatoire et sélectionnez le niveau d'accès que vous avez configuré à l'étape 4 :

Une fois que vous aurez cliqué sur "Enregistrer", l'ID et la clé secrète de l'API s'afficheront. Veuillez enregistrer ces valeurs, car vous en aurez besoin pour configurer l'intégration.

Une fois l'ID et la clé secrète de l'API enregistrés, l'accès à l'API CB Live Response v6 est terminé.

Configurer l'intégration de VMware Carbon Black Endpoint Standard Live Response dans Google SecOps

Pour obtenir des instructions détaillées sur la configuration d'une intégration dans Google SecOps, consultez Configurer des intégrations.

Paramètres d'intégration

Utilisez les paramètres suivants pour configurer l'intégration :

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom de l'instance | Chaîne | N/A | Non | Nom de l'instance pour laquelle vous souhaitez configurer l'intégration. |

| Description | Chaîne | N/A | Non | Description de l'instance. |

| Racine de l'API | Chaîne | https://defense-{environment}.conferdeploy.net | Oui | URL racine de l'API Endpoint Standard Live Response. |

| Clé de l'organisation | Chaîne | N/A | Oui | Clé d'organisation VMware Carbon Black Cloud. |

| ID de l'API Carbon Black Cloud | Chaîne | N/A | Oui | ID de l'API VMware Carbon Black Cloud (ID de clé API personnalisée permettant de lire les données des appareils). |

| Clé secrète de l'API Carbon Black Cloud | Chaîne | N/A | Oui | Clé secrète de l'API VMware Carbon Black Cloud (ID de clé API personnalisée permettant de lire les données des appareils). |

| ID de l'API Live Response | Chaîne | N/A | Oui | Endpoint Standard ID de l'API Live Response. |

| Clé secrète de l'API Live Response | Mot de passe | N/A | Oui | Clé secrète de la clé API Live Response. |

| Exécuter à distance | Case à cocher | Décochée | Non | Cochez le champ pour exécuter l'intégration configurée à distance. Une fois la case cochée, l'option permettant de sélectionner l'utilisateur distant (agent) s'affiche. |

| Utiliser l'API Live Response V6 | Case à cocher | Décochée | Non | Si elle est activée, l'intégration utilisera l'API Live Response version 6, qui fait partie des API CB Cloud (Platform). |

Actions

Ping

Description

Testez la connectivité à VMware Carbon Black Endpoint Standard Live Response avec les paramètres fournis sur la page de configuration de l'intégration dans l'onglet "Marketplace" de Google Security Operations.

Paramètres

N/A

Cas d'utilisation

Cette action permet de tester la connectivité sur la page de configuration de l'intégration, dans l'onglet "Google Security Operations Marketplace". Elle peut être exécutée manuellement, mais n'est pas utilisée dans les playbooks.

Exécuter sur

Cette action ne s'applique pas aux entités.

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Mur des cas

| Type de résultat | Valeur / Description | Type | ||

|---|---|---|---|---|

| Message de sortie* | L'action ne doit pas échouer ni arrêter l'exécution d'un playbook :

L'action doit échouer et arrêter l'exécution d'un playbook :

|

Général |

Arrêter le processus

Description

Arrêtez un processus sur un hôte en fonction de l'entité hôte ou adresse IP Google SecOps.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du processus | Chaîne | N/A | Non | Nom du processus pour lequel rechercher le PID. Le nom du processus n'est pas sensible à la casse. |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Cas d'utilisation

Arrête le processus malveillant sur l'appareil concerné.

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Nom d'hôte

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

L'action doit renvoyer un résultat JSON.

L'action doit renvoyer des informations sur la tâche de processus d'arrêt exécutée. Ces résultats doivent être regroupés en fonction des entités sur lesquelles l'action a été exécutée, afin d'être utilisés ultérieurement avec le générateur d'expressions. Consultez l'exemple JSON pour référence.

{

"entity1":[

{

"obj": {

"name": "kill",

"object": 2224

},

"id": 1,

"name": "kill",

"username": null,

"creation_time": 1602161475,

"completion_time": 1602161475,

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete"

}]

}

Lister les processus

Description

Liste les processus en cours d'exécution sur le point de terminaison en fonction de l'entité hôte ou de l'adresse IP Google SecOps fournie.

Paramètres

| Nom à afficher du paramètre | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du processus | Chaîne | N/A | Non | Nom du processus à rechercher sur l'hôte. Le nom du processus n'est pas sensible à la casse. |

| Nombre d'enregistrements à renvoyer | Integer | 25 | Non | Nombre d'enregistrements à renvoyer par action d'entité. |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Cas d'utilisation

Obtenez une liste des processus de l'hôte spécifique pour l'enquête.

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Nom d'hôte

Résultats de l'action

Enrichissement d'entités

| Nom du champ d'enrichissement | Logique : quand l'appliquer ? |

|---|---|

| cb_defense_deviceId | N/A |

| cb_defense_policy | N/A |

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

L'action doit renvoyer un résultat JSON.

L'action doit renvoyer des informations sur les processus à partir du résultat de la commande "get". Ces résultats doivent être regroupés en fonction des entités sur lesquelles l'action a été exécutée, pour être utilisés ultérieurement avec le générateur d'expressions. Consultez l'exemple JSON pour référence.

{

"entity1":[

{

"pid": 4,

"create_time": 132463818889511,

"path": "SYSTEM",

"command_line": "",

"sid": "S-1-5-18",

"username": "NT AUTHORITY\\SYSTEM",

"parent": 0,

"parent_create_time": 0

}]

}

Télécharger le fichier

Description

Téléchargez un fichier à partir d'un hôte exécutant VMware CB Cloud Agent en fonction de l'entité hôte ou adresse IP Google SecOps.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du fichier | Chaîne | N/A | Non | Spécifiez le nom du fichier à télécharger. Le nom de fichier n'est pas sensible à la casse. |

| Chemin d'accès au répertoire distant | Chaîne | N/A | Oui | Spécifiez le chemin d'accès au répertoire distant que l'action doit emprunter pour télécharger le fichier. Exemple : C:\\TMP\\ |

| Chemin d'accès au répertoire local | Chaîne | N/A | Oui | Spécifiez le chemin d'accès au répertoire local dans lequel l'action doit enregistrer le fichier. Exemple : /tmp/ |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Hôte

- Fichier (facultatif, si fourni)

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"values": [],

"file_details": {

"offset": 0,

"count": 0,

"file_id": "55173d88-b4a8-4410-870c-8d3a0acf1cc9"

},

"id": 1,

"name": "get file",

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete",

"sub_keys": [],

"files": [],

"input": {

"name": "get file",

"object": "C:\\TMP\\127.0.0.1.txt"

},

"create_time": "2021-06-16T11:46:41Z",

"finish_time": "2021-06-16T11:46:42Z"

}

Répertorier les fichiers

Description

Lister les fichiers sur un hôte exécutant l'agent VMware CB Cloud en fonction de l'entité hôte ou adresse IP Google SecOps.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Chemin d'accès au répertoire distant | Chaîne | N/A | Oui | Spécifiez le chemin d'accès au répertoire cible que l'action doit lister. Exemple : C:\\TMP\\ ou /tmp/ |

| Nombre maximal de lignes à renvoyer | Integer | 50 | Non | Spécifiez le nombre de lignes que l'action doit renvoyer. |

| Première ligne | Integer | 0 | Non | Spécifiez à partir de quelle ligne l'action doit commencer à renvoyer des données. |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Hôte

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"values": [],

"id": 0,

"name": "directory list",

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete",

"sub_keys": [],

"files": [

{

"size": 0,

"attributes": [

"DIRECTORY"

],

"filename": ".",

"alternate_name": "",

"create_time": "2021-01-27T19:06:19Z",

"last_access_time": "2021-06-16T07:51:39Z",

"last_write_time": "2021-06-16T07:51:40Z"

},

{

"size": 0,

"attributes": [

"DIRECTORY"

],

"filename": "..",

"alternate_name": "",

"create_time": "2021-01-27T19:06:19Z",

"last_access_time": "2021-06-16T07:51:39Z",

"last_write_time": "2021-06-16T07:51:40Z"

},

{

"size": 341,

"attributes": [

"ARCHIVE"

],

"filename": "127.0.0.1.txt",

"alternate_name": "127001~1.TXT",

"create_time": "2021-01-27T19:18:44Z",

"last_access_time": "2021-03-18T12:34:04Z",

"last_write_time": "2021-01-27T19:03:27Z"

},

Placer un fichier

Description

Placez un fichier sur un hôte exécutant l'agent VMware CB Cloud en fonction de l'entité hôte ou adresse IP Google SecOps.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du fichier | Chaîne | N/A | Non | Indiquez le nom du fichier à importer. Le nom de fichier n'est pas sensible à la casse. |

| Chemin d'accès au répertoire source | Chaîne | N/A | Oui | Spécifiez le chemin d'accès au répertoire source à partir duquel l'action doit récupérer le fichier à importer. Exemple : /tmp/ |

| Chemin d'accès au répertoire de destination | Chaîne | N/A | Oui | Spécifiez le chemin d'accès au répertoire cible dans lequel le fichier doit être importé. Exemple : C:\\TMP\\ |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Hôte

- Fichier (facultatif, si fourni)

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"values": [],

"id": 0,

"name": "put file",

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete",

"sub_keys": [],

"files": [],

"input": {

"chunkNumber": 0,

"file_id": "a3623dc4-a1cc-4d29-8cde-2d36d605b1a5",

"name": "put file",

"object": "C:\\TMP\\test_file.txt"

},

"create_time": "2021-06-16T07:51:40Z",

"finish_time": "2021-06-16T07:51:41Z"

}

Exécuter le fichier

Description

Exécutez un fichier sur un hôte exécutant l'agent VMware CB Cloud en fonction de l'entité hôte ou adresse IP Google SecOps.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du fichier | Chaîne | N/A | Non | Indiquez le nom du fichier à exécuter. Le nom de fichier n'est pas sensible à la casse. |

| Chemin d'accès au répertoire distant | Chaîne | N/A | Oui | Spécifiez le chemin d'accès au répertoire distant pour le fichier à exécuter. Exemple : C:\\TMP\\ |

| Fichier journal de sortie sur l'hôte distant | Chaîne | N/A | Non | Spécifiez le fichier journal de sortie dans lequel l'action doit enregistrer la sortie redirigée. Exemple : C:\\TMP\\cmdoutput.log |

| Arguments de commande à transmettre au fichier | Chaîne | N/A | Non | Spécifiez les arguments de commande à transmettre pour exécuter le fichier. Par exemple, nous spécifions "/C whoami" pour exécuter la commande whoami avec cmd : C:\Windows\system32\cmd.exe /C whoami |

| Attendre le résultat | Booléen | Case non cochée | Non | Si cette option est activée, l'action attend la fin de la commande. |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Hôte

- Fichier (facultatif, si fourni)

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"values": [],

"process_details": {

"pid": 0,

"return_code": -1

},

"id": 0,

"name": "create process",

"result_code": 0,

"result_desc": "",

"status": "pending",

"sub_keys": [],

"files": [],

"input": {

"wait": false,

"name": "create process",

"object": "C:\\Windows\\system32\\cmd.exe /C whoami"

},

"create_time": "2021-06-16T12:14:25Z",

"finish_time": "2021-06-16T12:14:25.690Z"

}

Créer un fichier de vidage mémoire

Description

Créez un fichier memdump sur un hôte exécutant l'agent VMware CB Cloud en fonction de l'entité hôte ou adresse IP Google SecOps.

Notez également que l'API VMware CB n'affiche pas de message d'erreur si un chemin d'accès au répertoire distant non valide est fourni pour le vidage mémoire créé.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du fichier | Chaîne | N/A | Non | Spécifiez le nom du fichier pour la création du fichier memdump. Le nom de fichier n'est pas sensible à la casse. |

| Chemin d'accès au répertoire distant | Chaîne | N/A | Oui | Spécifiez le chemin d'accès au répertoire dans lequel stocker le fichier memdump. Exemple : C:\\TMP\\ |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Hôte

- Fichier (facultatif, si fourni)

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"values": [],

"mem_dump": {

"compressing": false,

"complete": true,

"dumping": false,

"return_code": 1627,

"percentdone": 0

},

"id": 0,

"name": "memdump",

"result_code": 0,

"result_type": "WinHresult",

"result_desc": "",

"status": "complete",

"sub_keys": [],

"files": [],

"input": {

"name": "memdump",

"object": "C:\\TMP\\cb-session-dump2.dmp"

},

"create_time": "2021-06-16T13:06:26Z",

"finish_time": "+53427-09-21T04:18:52Z"

}

Supprimer le fichier

Description

Supprimez un fichier d'un hôte exécutant l'agent VMware CB Cloud en fonction de l'entité hôte ou adresse IP Google SecOps.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du fichier | Chaîne | N/A | Non | Spécifiez le nom du fichier à supprimer. Le nom de fichier n'est pas sensible à la casse. |

| Chemin d'accès au répertoire distant | Chaîne | N/A | Oui | Spécifiez le chemin d'accès au répertoire distant du fichier à supprimer. Exemple : C:\\TMP\\ |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Hôte

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

{

"values": [],

"id": 0,

"name": "delete file",

"result_code": 0,

"result_desc": "",

"status": "pending",

"sub_keys": [],

"files": [],

"input": {

"name": "delete file",

"object": "C:\\TMP\\test_file.txt"

},

"create_time": "2021-06-16T13:43:45Z",

"finish_time": "2021-06-16T13:43:45.796Z"

}

Lister des fichiers dans Cloud Storage

Description

Lister les fichiers dans l'espace de stockage de fichiers VMware Carbon Black Cloud pour une session de réponse en direct existante en fonction de l'entité hôte ou adresse IP Google SecOps.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nombre maximal de lignes à renvoyer | Integer | 50 | Non | Spécifiez le nombre de lignes que l'action doit renvoyer. |

| Première ligne | Integer | 0 | Non | Spécifiez à partir de quelle ligne l'action doit commencer à renvoyer des données. |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Hôte

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Résultat JSON

[

{

"id": "97200931-cca6-4eed-8952-c47d529de103",

"size": 32,

"file_name": "test_file.txt",

"size_uploaded": 0,

"upload_url": null

}

]

Supprimer un fichier de Cloud Storage

Description

Supprime un fichier du stockage de fichiers VMware Carbon Black Cloud pour une session de réponse en direct existante basée sur l'entité hôte ou adresse IP Google SecOps.

Paramètres

| Nom du paramètre à afficher | Type | Valeur par défaut | Obligatoire | Description |

|---|---|---|---|---|

| Nom du fichier | Chaîne | N/A | Non | Spécifiez le nom du fichier à supprimer. Le nom de fichier n'est pas sensible à la casse. |

| Vérifier la présence d'une session active x fois | Integer | 20 | Oui | Nombre de tentatives que l'action doit effectuer pour obtenir une session active pour l'entité. La vérification est effectuée toutes les deux secondes. |

Exécuter sur

Cette action s'applique aux entités suivantes :

- Adresse IP

- Hôte

- Fichier (facultatif, si fourni)

Résultats de l'action

Résultat du script

| Nom du résultat du script | Options de valeur | Exemple |

|---|---|---|

| is_success | Vrai/Faux | is_success:False |

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.