このドキュメントでは、Microsoft Entra ID(旧 Azure AD)テナントと Cloud Identity アカウントまたは Google Workspace アカウントの間でユーザー プロビジョニングとシングル サインオンを設定する方法について説明します。

このドキュメントは、Microsoft Office 365 または Microsoft Entra ID をすでに使用しており、Microsoft Entra ID を使用してユーザーが Google Cloudで認証できるようにすることを検討している組織の方を対象としています。Microsoft Entra ID 自体がオンプレミスの Active Directory に接続しており、Entra ID 連携、パススルー認証、またはパスワード ハッシュ同期を使用している場合もあります。

Cloud Identity アカウントまたは Google Workspace アカウントを準備する

Microsoft Entra ID 専用のユーザーを作成し、そのユーザーに必要な権限を付与して、必要なドメインを登録します。

Microsoft Entra ID のユーザーを作成する

Microsoft Entra ID が Cloud Identity アカウントまたは Google Workspace アカウントにアクセスできるようにするには、Cloud Identity アカウントまたは Google Workspace アカウントに Microsoft Entra ID のユーザーを作成する必要があります。

Microsoft Entra ID ユーザーは自動プロビジョニングのみを目的としています。そのため、これを別の組織部門(OU)に配置して、他のユーザー アカウントと分離しておくことをおすすめします。別の OU を使用すると、後でこの Microsoft Entra ID ユーザーのシングル サインオンを無効にすることもできます。

新しい組織部門を作成します。

- 管理コンソールを開き、Cloud Identity または Google Workspace の登録時に作成した特権管理者ユーザーを使用してログインします。

- メニューで、[ディレクトリ] > [Organizational units] に移動します。

- [組織部門を作成] をクリックし、組織部門の名前と説明を入力します。

- 名前:

Automation - 説明:

Automation users

- 名前:

- [作成] をクリックします。

Microsoft Entra ID のユーザー アカウントを作成し、

Automation組織部門に配置します。詳しい手順については、新規ユーザーのアカウントを追加するまたは複数のユーザーのアカウントを追加する(ベータ版)をご覧ください。アカウントを作成するときに、適切な名前とメールアドレスを次のように入力します。

- 名:

Microsoft Entra ID - 姓:

Provisioning - メインのメールアドレス:

azuread-provisioning

メールアドレスのプライマリ ドメインは保持します。

- 名:

ユーザー アカウントの [組織部門] を、前に作成した

AutomationOU に設定します。詳しくは、組織部門へのユーザーの移動をご覧ください。パスワードを構成します。

- ページにパスワード オプションが表示されている場合は、[新しいパスワードを自動的に生成する] が選択されていないことを確認し、パスワードを入力します。[次回ログイン時にパスワードの変更を要求する] が選択されていないことを確認します。

- パスワード オプションがページに表示されない場合は、新しいユーザー アカウントを保存してから、ユーザーのパスワードを再設定します。

Microsoft Entra ID に権限を割り当てる

Microsoft Entra ID が Cloud Identity アカウントまたは Google Workspace アカウントのユーザーとグループを作成、一覧表示、一時停止できるようにするには、次のように azuread-provisioning ユーザーに追加の権限を付与する必要があります。

Microsoft Entra ID がすべてのユーザー(委任管理者と特権管理者ユーザーを含む)を管理できるようにするには、

azuread-provisioningユーザーを特権管理者にする必要があります。Microsoft Entra ID が管理者以外のユーザーのみを管理できるようにするには、

azuread-provisioningユーザーを委任管理者にすれば十分です。委任管理者は、Microsoft Entra ID で他の委任管理者や特権管理者ユーザーを管理できません。

特権管理者

azuread-provisioning ユーザーを特権管理者にするには、次の手順を実行します。

- 新しく作成したユーザーを一覧から見つけ、ユーザー名をクリックしてアカウント ページを開きます。

- [管理者のロールと権限] で、[ロールの割り当て] をクリックします。

- 特権管理者のロールを有効にします。

- [保存] をクリックします。

代理管理者

azuread-provisioning ユーザーを委任管理者にするには、新しい管理者ロールを作成してそのユーザーに割り当てます。

- メニューで [アカウント] > [管理者ロール] に移動します。

- [新しいロールを作成] をクリックします。

- 次のようなロールの名前と説明を入力します。

- 名前:

Microsoft Entra ID - 説明:

Role for automated user and group provisioning

- 名前:

- [続行] をクリックします。

- 次の画面で、[Admin API 権限] という名前のセクションまでスクロールし、次の権限を [有効] に設定します。

- [組織単位] > [読み取り]

- ユーザー

- グループ

- [続行] をクリックします。

- [ロールを作成] をクリックします。

- [ユーザーへの割り当て] をクリックします。

azuread-provisioningユーザーを選択して [ロールを割り当て] をクリックします。

ドメインを登録する

Cloud Identity と Google Workspace では、ユーザーとグループはメールアドレスで識別されます。このメールアドレスが使用しているドメインは、最初に登録し、確認される必要があります。

登録する DNS ドメインのリストを準備します。

- ユーザーを UPN でマッピングする場合、UPN で使用するすべてのドメインをリストに含めます。不明な場合は、Microsoft Entra ID テナントのすべてのカスタム ドメインを含めます。

- ユーザーをメールアドレスでマッピングする場合、メールアドレスで使用するすべてのドメインをリストに含めます。ドメインのリストは、Microsoft Entra ID テナントのカスタム ドメインのリストとは異なる場合があります。

グループをプロビジョニングする場合は、DNS ドメインのリストを修正します。

- グループをメールアドレスでマッピングする場合、グループのメールアドレスで使用するすべてのドメインをリストに含めます。不明な場合は、Microsoft Entra ID テナントのすべてのカスタム ドメインを含めます。

- グループを名前でマッピングする場合は、

groups.PRIMARY_DOMAINのような専用のサブドメインを含めます。ここで、PRIMARY_DOMAINは、Cloud Identity または Google Workspace アカウントのプライマリ ドメイン名です。

これで、DNS ドメインのリストを特定できました。不足しているドメインを登録できます。まだ登録されていない、リスト上の各ドメインについて、次の手順を行います。

- 管理コンソールで、[アカウント] > [ドメイン] > [ドメインの管理] に移動します。

- [ドメインを追加] をクリックします。

- ドメイン名を入力し、[セカンダリ ドメイン] を選択します。

- [ドメインを追加して所有権を証明] をクリックし、指示に従ってドメインの所有権を確認します。

Microsoft Entra ID のプロビジョニングを構成する

エンタープライズ アプリケーションを作成する

Microsoft Azure マーケットプレイスの Google Cloud/G Suite Connector by Microsoft ギャラリー アプリを設定して、Microsoft Entra ID を Cloud Identity アカウントまたは Google Workspace アカウントに接続する準備ができました。

ギャラリー アプリは、ユーザー プロビジョニングとシングル サインオンの両方を処理するように構成できます。このドキュメントでは、ギャラリー アプリの 2 つのインスタンスを使用します。1 つはユーザー プロビジョニング用、もう 1 つはシングル サインオン用です。

まず、ユーザー プロビジョニングを処理するギャラリー アプリのインスタンスを作成します。

- Azure ポータルを開き、グローバル管理者権限を持つユーザーとしてログインします。

- [Microsoft Entra ID] > [エンタープライズ アプリケーション] の順に選択します。

- [新しいアプリケーション] をクリックします。

- Google Cloud を検索し、結果リストで [Google Cloud/G Suite Connector by Microsoft] をクリックします。

- アプリケーションの名前を

Google Cloud (Provisioning)に設定します。 - [作成] をクリックします。

- アプリケーションが追加されるまでに数秒かかります。追加されると、[Google Cloud (Provisioning) - Overview] というタイトルのページにリダイレクトされます。

- Azure Portal のメニューで、[管理] > [プロパティ] をクリックします。

- [ユーザーのログインを有効にする] を [いいえ] に設定します。

- [割り当てが必要ですか] を [いいえ] に設定します。

- [ユーザーに表示しますか] を [いいえ] に設定します。

- [保存] をクリックします。

Azure ポータルのメニューで、[管理] > [プロビジョニング] をクリックします。

- [開始] をクリックします。

- [プロビジョニング モード] を [自動] に変更します。

- [管理者認証情報] > [許可] をクリックします。

前の手順で作成した

azuread-provisioning@DOMAINユーザーを使用してログインします。ここで、DOMAINは、Cloud Identity アカウントまたは Google Workspace アカウントのプライマリ ドメインです。このユーザーを使用してログインするのは今回が初めてのため、Google 利用規約とプライバシー ポリシーに同意するよう求められます。

利用規約に同意する場合は、[理解しました] をクリックします。

[許可] をクリックして Cloud Identity API へのアクセスを確認します。

[テスト接続] をクリックして、Microsoft Entra ID が Cloud Identity または Google Workspace で正常に認証されていることを確認します。

[保存] をクリックします。

ユーザー プロビジョニングを構成する

ユーザー プロビジョニングを構成する正しい方法は、ユーザーのマッピングにメールアドレスか UPN のどちらを使用するかによって異なります。

UPN

- [マッピング] で、[Entra ID ユーザーをプロビジョニングする] をクリックします。

- surname 属性と givenName 属性について、次の操作を行います。

- [編集] をクリックします。

- [Default value if null] を [

_] に設定します。 - [OK] をクリックします。

- [保存] をクリックします。

- [はい] をクリックして、変更を保存するとユーザーとグループが再同期されることを確認します。

- [X] をクリックして [属性のマッピング] ダイアログを閉じます。

UPN: ドメイン置換

- [マッピング] で、[Entra ID ユーザーをプロビジョニングする] をクリックします。

userPrincipalName 属性について、次の操作を行います。

- [編集] をクリックします。

次のマッピングを構成します。

- マッピングの種類: 式。

式:

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

次のように置き換えます。

DOMAIN: 置き換えるドメイン名SUBSTITUTE_DOMAIN: 代わりに使うドメイン名

[OK] をクリックします。

surname 属性と givenName 属性について、次の操作を行います。

- [編集] をクリックします。

- [Default value if null] を [

_] に設定します。 - [OK] をクリックします。

[保存] をクリックします。

[はい] をクリックして、変更を保存するとユーザーとグループが再同期されることを確認します。

[X] をクリックして [属性のマッピング] ダイアログを閉じます。

メールアドレス

- [マッピング] で、[Entra ID ユーザーをプロビジョニングする] をクリックします。

- userPrincipalName 属性について、次の操作を行います。

- [編集] をクリックします。

- [ソース属性] を [メール] に設定します。

- [OK] をクリックします。

- surname 属性と givenName 属性について、次の操作を行います。

- [編集] をクリックします。

- [Default value if null] を [

_] に設定します。 - [OK] をクリックします。

- [保存] をクリックします。

- [はい] をクリックして、変更を保存するとユーザーとグループが再同期されることを確認します。

- [X] をクリックして [属性のマッピング] ダイアログを閉じます。

primaryEmail、name.familyName、name.givenName、suspended のマッピングを構成する必要があります。その他の属性マッピングはすべて省略可能です。

追加の属性マッピングを構成する場合は、次の点に注意してください。

- 現在、Google Cloud/G Suite Connector by Microsoft ギャラリーでは、メール エイリアスを割り当てることはできません。

- 現在、Google Cloud/G Suite Connector by Microsoft ギャラリーでは、ユーザーにライセンスを割り当てることはできません。この問題を回避するには、組織部門へのライセンスの自動割り当てを設定することを検討してください。

- ユーザーを組織部門に割り当てるには、

OrgUnitPathのマッピングを追加します。パスは/の文字で始まり、ルートを省略し、既存の組織部門を参照している必要があります。たとえば、フルパスが example.com > employees > engineering の場合は、/employees/engineeringを指定します。

グループ プロビジョニングを構成する

グループ プロビジョニングを構成する正しい方法は、グループでメールが有効になっているかどうかによって異なります。グループでメールが有効になっていない場合、またはグループが末尾が「onmicrosoft.com」のメールアドレスを使用している場合は、グループの名前からメールアドレスを取得できます。

グループをマッピングしない場合

- [マッピング] で、[Entra ID グループをプロビジョニングする] をクリックします。

- [有効] を [いいえ] に設定します。

- [保存] をクリックします。

- [はい] をクリックして、変更を保存するとユーザーとグループが再同期されることを確認します。

- [X] をクリックして [属性のマッピング] ダイアログを閉じます。

名前

- [マッピング] セクションで、[Entra ID グループをプロビジョニングする] をクリックします。

- mail 属性について、次の操作を行います。

- [編集] をクリックします。

- 以下の設定を構成します。

- マッピングの種類: 式。

- 式:

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN")。GROUPS_DOMAINを、すべてのグループ メールアドレスで使用する予定のドメインに置き換えてください(例:groups.example.com)。 - 対象の属性: email。

- [OK] をクリックします。

- [保存] をクリックします。

- [はい] をクリックして、変更を保存するとユーザーとグループが再同期されることを確認します。

- [X] をクリックして [属性のマッピング] ダイアログを閉じます。

メールアドレス

- グループをメールアドレスでマッピングする場合は、デフォルト設定をそのまま使用します。

ユーザーの割り当てを構成する

ある一部のユーザーだけが Google Cloudにアクセスする必要があることがわかっている場合、特定のユーザーまたはユーザーのグループにエンタープライズ アプリを割り当てることで、プロビジョニング対象のユーザーを必要に応じて制限できます。

すべてのユーザーをプロビジョニングする場合は、次の手順をスキップできます。

- Azure ポータルのメニューで、[管理] > [ユーザーとグループ] をクリックします。

- プロビジョニングするユーザーまたはグループを追加します。グループを選択すると、そのグループのすべてのメンバーが自動的にプロビジョニングされます。

- [割り当て] をクリックします。

自動プロビジョニングを有効にする

次のステップでは、Cloud Identity または Google Workspace にユーザーを自動的にプロビジョニングするように Microsoft Entra ID を構成します。

- Azure ポータルのメニューで、[管理] > [プロビジョニング] をクリックします。

- [Edit provisioning] を選択します。

- [プロビジョニング状態] を [オン] に設定します。

[設定] で、[範囲] を次のいずれかに設定します。

- ユーザーの割り当てを構成した場合は、[割り当てられたユーザーとグループのみを同期する] に設定します。

- それ以外の場合は、[すべてのユーザーとグループを同期する] に設定します。

スコープを設定するボックスが表示されない場合は、[保存] をクリックし、ページを更新してください。

[保存] をクリックします。

Microsoft Entra ID が初期同期を開始します。ディレクトリ内のユーザーとグループの数によって処理時間が変わります。完了までに数分から数時間かかることがあります。ブラウザのページを更新すると、ページの下部に同期のステータスが表示されます。メニューで [監査ログ] を選択して、同期の詳細を確認することもできます。

初期同期が完了すると、Microsoft Entra ID は Microsoft Entra ID から Cloud Identity アカウントまたは Google Workspace アカウントに定期的に更新を伝播します。Microsoft Entra ID がユーザーおよびグループの変更を処理する方法の詳細については、ユーザー ライフサイクルのマッピングとグループ ライフサイクルのマッピングをご覧ください。

トラブルシューティング

5 分以内に同期が開始されない場合、次の手順に従って強制的に同期を開始できます。

- [Edit provisioning] をクリックします。

- [プロビジョニング状態] を [オフ] に設定します。

- [保存] をクリックします。

- [プロビジョニング状態] を [オン] に設定します。

- [保存] をクリックします。

- プロビジョニング ダイアログを閉じます。

- [プロビジョニングを再開] をクリックします。

それでも同期が開始されない場合は、[テスト接続] をクリックして、認証情報が正常に保存されていることを確認してください。

シングル サインオン用に Microsoft Entra ID を構成する

これで、該当するすべての Microsoft Entra ID ユーザーが Cloud Identity または Google Workspace に自動的にプロビジョニングされるようになりました。ただし、まだこれらのユーザーを使用してログインすることはできません。ユーザーがログインできるようにするには、シングル サインオンを構成する必要があります。

SAML プロファイルを作成する

Microsoft Entra ID でシングル サインオンを構成するには、まず Cloud Identity アカウントまたは Google Workspace アカウントで SAML プロファイルを作成します。SAML プロファイルには、Microsoft Entra ID テナントに関連する設定(URL や署名証明書など)が含まれています。

SAML プロファイルは後で特定のグループまたは組織部門に割り当てます。

Cloud Identity または Google Workspace のアカウントに新しい SAML プロファイルを作成するには、次の操作を行います。

管理コンソールで、[サードパーティの IdP による SSO] に移動します。

[サードパーティの SSO プロファイル] > [SAML プロファイルを追加] をクリックします。

[SAML SSO プロファイル] ページで、次の設定を行います。

- 名前:

Entra ID - IDP エンティティ ID: 空欄のままにします

- ログインページの URL: 空欄のままにします

- ログアウト ページの URL: 空欄のままにします

- パスワード変更用 URL: 空欄のままにします

まだ確認証明書をアップロードしないでください。

- 名前:

[保存] をクリックします。

表示される [SAML SSO プロファイル] ページには、次の 2 つの URL が含まれています。

- エンティティ ID

- ACS の URL

これらの URL は、次のセクションで Microsoft Entra ID を構成するときに必要になります。

Microsoft Entra ID アプリケーションを作成する

シングル サインオンを処理するために 2 つ目のエンタープライズ アプリケーションを作成します。

- Azure portal で、[Microsoft Entra ID] > [エンタープライズ アプリケーション] に移動します。

- [新しいアプリケーション] をクリックします。

- Google Cloud を検索し、結果リストで [Google Cloud/G Suite Connector by Microsoft] をクリックします。

- アプリケーションの名前を

Google Cloudに設定します。 [作成] をクリックします。

アプリケーションが追加されるまでに数秒かかります。追加されると、[Google Cloud - Overview] というタイトルのページにリダイレクトされます。

Azure Portal のメニューで、[管理] > [プロパティ] をクリックします。

[ユーザーのログインが有効になっていますか] を [はい] に設定します。

すべてのユーザーがシングル サインオンを使用することを許可する場合を除き、[ユーザーの割り当てが必要ですか] を [はい] に設定します。

[保存] をクリックします。

ユーザーの割り当てを構成する

ある一部のユーザーだけが Google Cloudにアクセスする必要があることがわかっている場合、特定のユーザーまたはユーザーのグループにエンタープライズ アプリを割り当てることで、必要に応じてログインを許可するユーザーを制限できます。

前の手順で [ユーザーの割り当てが必要ですか] を [いいえ] に設定した場合は、次の手順をスキップできます。

- Azure ポータルのメニューで、[管理] > [ユーザーとグループ] をクリックします。

- シングル サインオンを許可するユーザーまたはグループを追加します。

- [割り当て] をクリックします。

シングル サインオンを有効にする

Cloud Identity で認証に Microsoft Entra ID を使用できるようにするには、いくつかの設定を調整する必要があります。

- Azure Portal のメニューで、[管理] > [シングル サインオン] をクリックします。

- 選択画面で、[SAML] カードをクリックします。

- [基本的な SAML 構成] カードで、[edit 編集] をクリックします。

[基本的な SAML 構成] ダイアログで、以下の設定を入力します。

- 識別子(エンティティ ID):

- SSO プロファイルのエンティティ URL を追加し、[デフォルト] を [有効] に設定します。

- 他のエントリはすべて削除します。

- 応答 URL: SSO プロファイルの ACS URL を追加します。

ログイン URL:

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

PRIMARY_DOMAINは、Cloud Identity アカウントまたは Google Workspace アカウントで使用されているプライマリ ドメイン名に置き換えます。

- 識別子(エンティティ ID):

[保存] をクリックし、[X] をクリックしてダイアログを閉じます。

[SAML 証明書] カードで、[証明書(Base 64)] というラベルが付いたエントリを見つけて [ダウンロード] をクリックし、その証明書をローカル コンピュータにダウンロードします。

[Google Cloud の設定] カードに、次の 2 つの URL が表示されます。

- ログイン URL

- Microsoft Entra ID 識別子

次のセクションで SAML プロファイルを作成する際に、これらの URL が必要になります。

残りの手順は、ユーザーのマッピングにメールアドレスか UPN のどちらを使用するかによって異なります。

UPN

- [ユーザー属性とクレーム] カードで edit [編集] をクリックします。

[Additional claims] で表示されているすべてのクレームを削除します。レコードを削除するには、[…] ボタンをクリックして [削除] を選択します。

属性とクレームのリストは次のようになります。

![[ユーザー属性とクレーム] ダイアログ](https://cloud-dot-devsite-v2-prod.appspot.com/static/solutions/images/federating-gcp-with-azure-ad-configuring-provisioning-and-sso-add-claim-upn.png?hl=ja)

[X] をクリックしてダイアログを閉じます。

UPN: ドメイン置換

- [ユーザー属性とクレーム] カードで [edit 編集] をクリックします。

[Additional claims] で表示されているすべてのクレームを削除します。レコードを削除するには、[…] ボタンをクリックして [削除] を選択します。

属性とクレームのリストは次のようになります。

![[ユーザー属性とクレーム] ダイアログ](https://cloud-dot-devsite-v2-prod.appspot.com/static/solutions/images/federating-gcp-with-azure-ad-configuring-provisioning-and-sso-add-claim-upn.png?hl=ja)

[ユニーク ユーザー ID(名前 ID)] をクリックして、クレーム マッピングを変更します。

[ソース] を [変換] に設定し、次の変換を構成します。

- 変換: ExtractMailPrefix()

- パラメータ 1: user.userPrincipalName

[Add transformation] を選択して、次の変換を構成します。

- 変換: Join()

- Separator:

@ - パラメータ 2: 代替ドメイン名を入力します。

ユーザー プロビジョニングとシングル サインオンには、同じ代替ドメイン名を使用する必要があります。ドメイン名が一覧にない場合は、最初に確認する必要がある場合があります。

[追加] をクリックします。

[保存] をクリックします。

[X] をクリックしてダイアログを閉じます。

メールアドレス

- [ユーザー属性とクレーム] カードで [edit 編集] をクリックします。

- [Unique User Identifier (Name ID)] という行を選択します。

- [ソース属性] を [user.mail] に変更します。

- [保存] をクリックします。

[Additional claims] で表示されているすべてのクレームを削除します。すべてのレコードを削除するには、[more_horiz] をクリックして、[削除] をクリックします。

![[ユーザー属性とクレーム] ダイアログ](https://cloud-dot-devsite-v2-prod.appspot.com/static/solutions/images/federating-gcp-with-azure-ad-configuring-provisioning-and-sso-add-claim.png?hl=ja)

[close] をクリックしてダイアログを閉じます。

SAML プロファイルを入力する

SAML プロファイルの構成を完了します。

管理コンソールに戻り、[セキュリティ] > [認証] > [サードパーティの IdP による SSO] に移動します。

先ほど作成した

Entra IDSAML プロファイルを開きます。[IDP の詳細] セクションをクリックして設定を編集します。

次の設定を入力します。

- IDP エンティティ ID: Azure Portal の [Google Cloud を設定] カードに示されている Microsoft Entra 識別子を入力します。

- [ログインページの URL]: Azure ポータルの [Google Cloud の設定] カードに示されていたログイン URL の値を入力します。

- ログアウト ページの URL:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - パスワード変更用 URL:

https://account.activedirectory.windowsazure.com/changepassword.aspx

[認証の確認] で [証明書をアップロード] をクリックし、前にダウンロードしたトークン署名証明書を選択します。

[保存] をクリックします。

Microsoft Entra ID トークン署名証明書は一定期間有効です。期限が切れる前に証明書をローテーションする必要があります。詳細については、このドキュメントの後半に記載されているシングル サインオン証明書をローテーションするをご覧ください。

SAML プロファイルは完成しましたが、引き続き完成したプロファイルを割り当てる必要があります。

SAML プロファイルを割り当てる

新しい SAML プロファイルを適用するユーザーを選択します。

管理コンソールの [サードパーティの IdP による SSO] ページで、[SSO プロファイルの割り当ての管理] > [管理] をクリックします。

左側のペインで、SSO プロファイルを適用するグループまたは組織部門を選択します。すべてのユーザーにプロファイルを適用するには、ルート組織部門を選択します。

右側のペインで [別の SSO プロファイル] を選択します。

メニューで、先ほど作成した

Entra ID - SAMLSSO プロファイルを選択します。[保存] をクリックします。

SAML プロファイルを別のグループまたは組織部門に割り当てるには、前述の手順を繰り返します。

Automation OU の SSO 設定を更新して、シングル サインオンを無効にします。

- 左側のペインで、

AutomationOU を選択します。 - 右側のペインで [なし] を選択します。

- [オーバーライド] をクリックします。

省略可: ドメイン固有サービスの URL のリダイレクトを構成する

内部ポータルまたはドキュメントから Google Cloud コンソールにリンクする場合は、ドメイン固有のサービス URL を使用してユーザー エクスペリエンスを向上させることができます。

通常のサービス URL(https://console.cloud.google.com/ など)とは異なり、ドメイン固有のサービス URL にはプライマリ ドメインの名前が含まれます。認証されていないユーザーがドメイン固有のサービス URL へのリンクをクリックすると、最初に Google ログインページが表示されるのではなく、直ちに Entra ID にリダイレクトされます。

ドメイン固有のサービスの URL の例を次に示します。

| Google サービス | URL | ロゴ |

|---|---|---|

| Google Cloud コンソール | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google ドキュメント | https://docs.google.com/a/DOMAIN |

|

| Google スプレッドシート | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google サイト | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google ドライブ | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google グループ | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

ドメイン固有のサービス URL を Entra ID にリダイレクトするように構成するには、次の手順を行います。

管理コンソールの [サードパーティの IdP による SSO] ページで、[ドメイン固有のサービスの URL] > [編集] をクリックします。

[ユーザーを以下の SSO プロファイルに含まれるサードパーティ IdP に自動的にリダイレクトする] を [有効] に設定します。

[SSO プロファイル] を

Entra IDに設定します。[保存] をクリックします。

省略可: ログイン時の本人確認を構成する

Google ログインでは、不明なデバイスからユーザーがログインした場合や、他の理由でログイン試行に不審な点がある場合に、追加の確認を求められる可能性があります。このようなログイン時の本人確認は、セキュリティの向上に役立つため、ログイン時の本人確認を有効のままにしておくことをおすすめします。

ログイン時の本人確認が原因でログインに過剰な時間を要する場合は、次の手順でログイン時の本人確認を無効にできます。

- 管理コンソールで、[セキュリティ] > [認証] > [ログイン時の本人確認] に移動します。

- 左側のペインで、ログイン時の本人確認を無効にする組織部門を選択します。すべてのユーザーのログイン時の本人確認を無効にするには、ルート組織部門を選択します。

- [他の SSO プロファイルを使用してログインするユーザーの設定] で、[Google による追加の確認をユーザーに要求しない] を選択します。

- [保存] をクリックします。

シングル サインオンのテスト

これで、Microsoft Entra ID と Cloud Identity または Google Workspace の両方でシングル サインオンの構成が完了しました。次の 2 つの方法で Google Cloud にアクセスできます。

- Microsoft Office ポータルでアプリのリストからクセス。

- https://console.cloud.google.com/ を開いて直接アクセスします。

2 番目のオプションが意図したとおりに機能することを確認するには、次のテストを行います。

- Cloud Identity または Google Workspace にプロビジョニングされ、特権管理者権限が割り当てられていない Microsoft Entra ID ユーザーを選択します。特権管理者権限を持つユーザーは常に Google 認証情報を使用してログインする必要があるため、シングル サインオンのテストには適していません。

- 新しいブラウザ ウィンドウを開き、https://console.cloud.google.com/ に移動します。

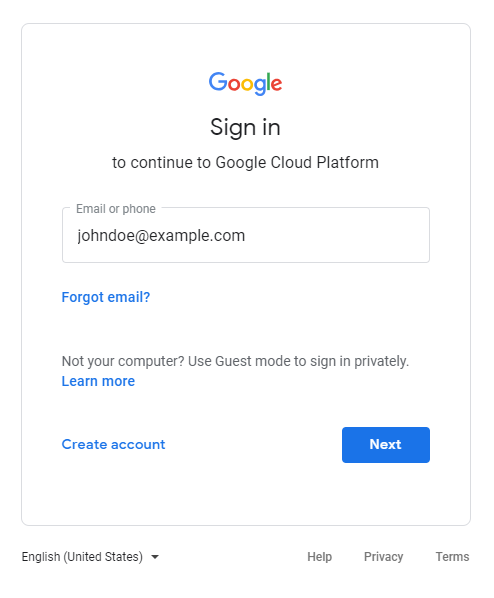

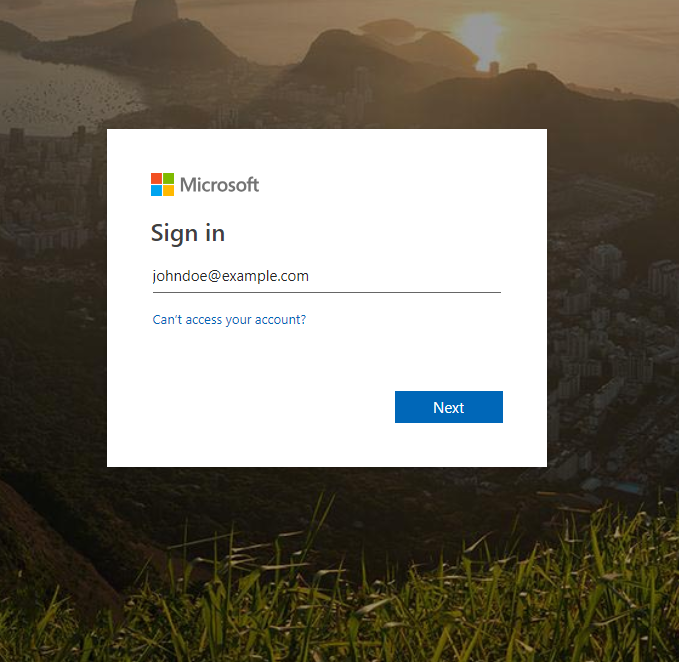

表示される Google ログインページで、ユーザーのメールアドレスを入力し、[次へ] をクリックします。ドメイン置換を使用する場合は、ドメイン置換が適用されているメールアドレスを入力する必要があります。

Microsoft Entra ID にリダイレクトされ、別のログイン プロンプトが表示されます。ユーザーのメールアドレス(ドメイン置換が適用されていないもの)を入力し、[次へ] をクリックします。

パスワードを入力すると、ログイン状態を維持するかどうか選択するよう求められます。今回は、[いいえ] を選択します。

認証に成功すると、Microsoft Entra ID によって Google ログインにリダイレクトされます。このユーザーを使用してログインするのは今回が初めてのため、Google 利用規約とプライバシー ポリシーに同意するよう求められます。

利用規約に同意する場合は、[理解しました] をクリックします。

Google Cloud コンソールにリダイレクトされ、設定を確認して Google Cloud 利用規約に同意するよう求められます。

利用規約に同意する場合は、[はい] を選択し、[同意して続行] をクリックします。

ページの左上にあるアバター アイコンをクリックしてから、[ログアウト] をクリックします。

Microsoft Entra ID ページにリダイレクトされ、正常にログアウトされたことを確認します。

特権管理者権限を持つユーザーはシングル サインオンから除外されるため、管理コンソールを使用して設定を確認または変更できます。

シングル サインオン証明書をローテーションする

Microsoft Entra ID トークン署名証明書は数か月間のみ有効です。期限が切れる前に証明書を置き換える必要があります。

署名証明書をローテーションするには、Microsoft Entra ID アプリケーションに証明書を追加します。

- Azure portalで、[Microsoft Entra ID] > [エンタープライズ アプリケーション] に移動し、シングルサインオン用に作成したアプリケーションを開きます。

- Azure Portal のメニューで、[管理] > [シングル サインオン] をクリックします。

[SAML 証明書] カードで、edit [編集] をクリックします。

証明書のリストが表示されます。1 つの証明書が有効とマークされます。

[新しい証明書] をクリックします。

デフォルトの署名設定はそのままにして、[保存] をクリックします。

証明書が証明書リストに追加され、無効とマークされます。

新しい証明書を選択して、more_horiz > [Base64 certificate download] をクリックします。

ブラウザ ウィンドウは開いたままにして、ダイアログを閉じないでください。

新しい証明書を使用する手順は次のとおりです。

ブラウザのタブまたはウィンドウを新たに開きます。

管理コンソールを開いて、[サードパーティの IdP による SSO] に移動します。

Entra IDSAML プロファイルを開きます。[IDP の詳細] をクリックします。

[別の証明書をアップロードする] をクリックし、先ほどダウンロードした新しい証明書を選択します。

[保存] をクリックします。

Microsoft Entra ID ポータルの [SAML 証明書] ダイアログに戻ります。

新しい証明書を選択して、more_horiz > [Make certificate active] をクリックします。

[はい] をクリックして証明書を有効にします。

これで、Microsoft Entra ID で新しい署名証明書が使用されるようになりました。

SSO が想定どおりに動作することをテストします。詳しくは、シングル サインオンのテストをご覧ください。

古い証明書を削除する手順は次のとおりです。

- 管理コンソールと

Entra IDSAML プロファイルに戻ります。 - [IDP の詳細] をクリックします。

- [確認証明書] で、証明書の有効期限を比較して古い証明書を見つけ、delete をクリックします。

- [保存] をクリックします。

以前の SSO プロファイルから SAML プロファイルに移行する

2023 年以前に Microsoft Entra ID と Cloud Identity アカウントまたは Google Workspace アカウント間のシングル サインオンを設定した場合は、以前の SSO プロファイルを使用している可能性があります。このセクションでは、SAML プロファイルと以前の SSO プロファイルの違いについて説明し、以前の SSO プロファイルから SAML プロファイルに移行する方法について説明します。

SAML プロファイルと以前の SSO プロファイルの比較

以前の SSO プロファイルは非推奨です。SAML プロファイルに置き換えることをおすすめします。SAML プロファイルは、次のような点で以前のプロファイルと異なります。

- 複数の SAML プロファイルを作成して、1 つ以上の組織部門またはグループに割り当てることができます。これに対し、Cloud Identity アカウントまたは Google Workspace アカウントごとに作成できる従来の SSO プロファイルは 1 つだけです。

- SAML プロファイルでは、以前の SSO プロファイルとは異なる形式でエンティティ ID とアサーション コンシューマー サービス(ACS)URL が使用されます。

- SAML プロファイルを使用する場合、ログイン時の本人確認はデフォルトで有効になっています。一方、以前の SSO プロファイルを使用する場合、ログイン時の本人確認はデフォルトで無効になっています。

以前の SSO プロファイルから SAML プロファイルに移行する

中断を最小限に抑えながら以前の SSO プロファイルから SAML プロファイルに移行するには、次の操作を行います。

Azure Portal で、シングル サインオンに使用するエンタープライズ アプリケーションを開き、次の操作を行います。

- Azure Portal のメニューで、[管理] > [シングル サインオン] をクリックします。

- [SAML 証明書] カードで、[証明書(Base 64)] というラベルが付いたエントリを見つけて [ダウンロード] をクリックし、その証明書をローカル コンピュータにダウンロードします。

[Google Cloud の設定] カードで、次の点に注意してください。

- ログイン URL

- Microsoft Entra ID 識別子

この情報は、SAML プロファイルを作成するときに必要になります。

管理コンソールで、[セキュリティ] > [認証] > [ログイン時の本人確認] に移動します。

組織部門ごとに、次の操作を行います。

- 組織部門を選択します。

[SSO 後の本人確認] をクリックし、他の SSO プロファイルを使用してログインするユーザーの設定が組織の SSO プロファイルを使用してログインするユーザーの設定と一致するように変更します。

このダイアログで、他の SSO プロファイルは SAML プロファイルを指し、組織の SSO プロファイルは以前の SSO プロファイルを指します。

[保存] または [上書き] をクリックします。

管理コンソールで、[サードパーティの IdP による SSO] に移動し、次の操作を行います。

[サードパーティの SSO プロファイル] > [SAML プロファイルを追加] をクリックします。

[SAML SSO プロファイル] ページで、次の情報を入力します。

- 名前:

Entra ID - IDP エンティティ ID: Azure Portal の [Google Cloud を設定] カードに示されている Microsoft Entra 識別子を入力します。

- [ログインページの URL]: Azure ポータルの [Google Cloud の設定] カードに示されていたログイン URL の値を入力します。

- ログアウト ページの URL:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - パスワード変更用 URL:

https://account.activedirectory.windowsazure.com/changepassword.aspx

- 名前:

[認証の確認] で [証明書をアップロード] をクリックし、前にダウンロードしたトークン署名証明書を選択します。

[保存] をクリックします。

[SAML SSO プロファイル] ページで、次の点に注意してください。

- エンティティ ID

- ACS の URL

この情報は、Microsoft Entra ID を構成するときに必要になります。

Azure Portal に戻り、シングル サインオンに使用するエンタープライズ アプリケーションを開いて、次の操作を行います。

- Azure Portal のメニューで、[管理] > [シングル サインオン] をクリックします。

- [基本的な SAML 構成] カードで、[edit 編集] をクリックします。

[識別子(エンティティ ID)] に、作成した SAML プロファイルのエンティティ URL を追加します。

[応答 URL(Assertion Consumer Service URL)] に、作成した SAML プロファイルの ACS URL を追加します。

[保存] をクリックし、[X] をクリックしてダイアログを閉じます。

管理コンソールに戻り、[セキュリティ] > [認証] > [サードパーティの IdP による SSO] に移動し、[SSO プロファイルの割り当ての管理] > [管理] をクリックします。

以前の SSO プロファイルを使用する既存の SSO プロファイルの割り当てごとに、次の操作を行います。

- SSO プロファイルを [以前の SSO プロファイル] から [Entra ID - SAML] に変更します。

- [Google でユーザー名の入力を求めた後、このプロファイルの IdP ログインページにリダイレクトする] を選択します。

- [保存] をクリックします。

[サードパーティの IdP による SSO] ページに戻り、[ドメイン固有のサービスの URL] > [編集] をクリックします。

[ユーザーを以下の SSO プロファイルに含まれるサードパーティ IdP に自動的にリダイレクトする] が現在 [有効] に設定されている場合は、SSO プロファイルを [Entra ID - SAML] に変更します。

[ユーザーを以下の SSO プロファイルに含まれるサードパーティ IdP に自動的にリダイレクトする] が [無効] に設定されている場合は、この手順をスキップできます。

[保存] をクリックします。

Azure ポータルに戻り、シングル サインオンに使用するエンタープライズ アプリケーションを開いて、次の操作を行います。

- Azure Portal のメニューで、[管理] > [シングル サインオン] をクリックします。

- [基本的な SAML 構成] カードで、[edit 編集] をクリックします。

- [Identifier (Entity ID)] で、

google.comとhttp://google.comを削除します。 - [応答 URL(Assertion Consumer Service URL)] で、

https://www.google.com/を削除します。 - [保存] をクリックし、[X] をクリックしてダイアログを閉じます。