En este documento se explica cómo configurar el aprovisionamiento de usuarios y el inicio de sesión único entre un cliente de Microsoft Entra ID (antes Azure AD) y tu cuenta de Cloud Identity o Google Workspace.

En este documento se da por hecho que ya usas Microsoft Office 365 o Microsoft Entra ID en tu organización y que quieres usar Microsoft Entra ID para permitir que los usuarios se autentiquen con Google Cloud. Microsoft Entra ID puede estar conectado a un servicio Active Directory local y usar la federación de Entra ID, la autenticación directa o la sincronización de hash de contraseñas.

Preparar una cuenta de Cloud Identity o Google Workspace

Crea un usuario específico para Microsoft Entra ID, concédele los privilegios necesarios y registra los dominios necesarios.

Crear un usuario para Microsoft Entra ID

Para permitir que Microsoft Entra ID acceda a tu cuenta de Cloud Identity o Google Workspace, debes crear un usuario para Microsoft Entra ID en tu cuenta de Cloud Identity o Google Workspace.

El usuario de Microsoft Entra ID solo se utiliza para el aprovisionamiento automatizado. Por lo tanto, es mejor mantenerla separada de otras cuentas de usuario colocándola en una unidad organizativa (UO) independiente. Si usas una unidad organizativa independiente, también te aseguras de que podrás inhabilitar el inicio de sesión único para el usuario de Microsoft Entra ID más adelante.

Para crear una unidad organizativa, sigue estos pasos:

- Abre la consola de administración e inicia sesión con el usuario superadministrador que creaste al registrarte en Cloud Identity o Google Workspace.

- En el menú, ve a Directorio > Unidades organizativas.

- Haz clic en Crear unidad organizativa y proporciona un nombre y una descripción para la unidad organizativa:

- Nombre:

Automation - Descripción:

Automation users

- Nombre:

- Haz clic en Crear.

Crea una cuenta de usuario para Microsoft Entra ID y colócala en la unidad organizativa

Automation. Para obtener instrucciones detalladas, consulta los artículos Añadir una cuenta para un usuario nuevo o Añadir una cuenta para varios usuarios (beta).Cuando crees la cuenta, proporciona un nombre y una dirección de correo adecuados, como los siguientes:

- Nombre:

Microsoft Entra ID - Apellidos:

Provisioning - Correo principal:

azuread-provisioning

Mantener el dominio principal de la dirección de correo.

- Nombre:

En la cuenta de usuario, selecciona la unidad organizativa

Automationque has creado anteriormente. Consulta cómo hacerlo en el artículo Mover usuarios a una unidad organizativa.Configurar una contraseña:

- Si la opción de contraseña está disponible en la página, asegúrate de que la opción Generar automáticamente una contraseña nueva no esté seleccionada y, a continuación, introduce una contraseña. Comprueba que la opción Solicitar un cambio de contraseña la próxima vez que se inicie sesión no esté seleccionada.

- Si la opción de contraseña no está disponible en la página, guarda la nueva cuenta de usuario y, a continuación, cambia la contraseña del usuario.

Asignar privilegios a Microsoft Entra ID

Para permitir que Microsoft Entra ID cree, liste y suspenda usuarios y grupos en tu cuenta de Cloud Identity o Google Workspace, debes conceder al usuario azuread-provisioning privilegios adicionales de la siguiente manera:

Para permitir que Microsoft Entra ID gestione a todos los usuarios, incluidos los administradores delegados y los usuarios superadministradores, debe convertir al usuario

azuread-provisioningen superadministrador.Para permitir que Microsoft Entra ID gestione solo a los usuarios que no son administradores, basta con convertir al usuario

azuread-provisioningen administrador delegado. Como administrador delegado, Microsoft Entra ID no puede gestionar otros administradores delegados ni usuarios superadministradores.

Superadministrador

.Para convertir al usuario azuread-provisioning en superadministrador, haz lo siguiente:

- Busca el usuario que acabas de crear en la lista y haz clic en su nombre para abrir la página de su cuenta.

- En Privilegios y roles de administrador, haz clic en Asignar roles.

- Habilita el rol de superadministrador.

- Haz clic en Guardar.

Administrador delegado

Para convertir al usuario azuread-provisioning en administrador delegado, crea un rol de administrador y asígnalo al usuario:

- En el menú, ve a Cuenta > Roles de administrador.

- Haz clic en Crear rol.

- Proporciona un nombre y una descripción para el rol, como los siguientes:

- Nombre:

Microsoft Entra ID - Descripción:

Role for automated user and group provisioning

- Nombre:

- Haz clic en Continuar.

- En la siguiente pantalla, desplázate hacia abajo hasta la sección Privilegios de la API Admin

y habilita los siguientes privilegios:

- Unidades organizativas > Lectura

- Usuarios

- Grupos

- Haz clic en Continuar.

- Haz clic en Crear rol.

- Haz clic en Asignar usuarios.

- Selecciona el usuario

azuread-provisioningy haz clic en Asignar rol.

Registrar dominios

En Cloud Identity y Google Workspace, los usuarios y los grupos se identifican por su dirección de correo. Los dominios utilizados por estas direcciones de correo deben registrarse y verificarse primero.

Prepara una lista de dominios DNS que necesites registrar:

- Si tienes previsto asignar usuarios por UPN, incluye todos los dominios que utilicen los UPNs. Si tienes dudas, incluye todos los dominios personalizados de tu inquilino de Microsoft Entra ID.

- Si tienes previsto asignar usuarios por dirección de correo, incluye todos los dominios que se utilicen en las direcciones de correo. La lista de dominios puede ser diferente de la lista de dominios personalizados de tu inquilino de Microsoft Entra ID.

Si tienes previsto aprovisionar grupos, modifica la lista de dominios DNS:

- Si tienes previsto mapear grupos por dirección de correo, incluye todos los dominios que se utilicen en las direcciones de correo de los grupos. Si tienes dudas, incluye todos los dominios personalizados de tu cliente de Microsoft Entra ID.

- Si tienes previsto asignar grupos por nombre, incluye un subdominio específico, como

groups.PRIMARY_DOMAIN, dondePRIMARY_DOMAINes el nombre del dominio principal de tu cuenta de Cloud Identity o Google Workspace.

Ahora que has identificado la lista de dominios DNS, puedes registrar los que falten. Sigue estos pasos con cada dominio de la lista que aún no se haya registrado:

- En la consola de administración, ve a Cuenta > Dominios > Gestionar dominios.

- Haz clic en Añadir un dominio.

- Introduce el nombre de dominio y selecciona Dominio secundario.

- Haz clic en Añadir dominio e iniciar verificación y sigue las instrucciones para verificar la propiedad del dominio.

Configurar el aprovisionamiento de Microsoft Entra ID

Crear una aplicación de empresa

Ya puedes conectar Microsoft Entra ID a tu cuenta de Cloud Identity o Google Workspace configurando la aplicación de galería Google Cloud/G Suite Connector by Microsoft desde Microsoft Azure Marketplace.

La aplicación de galería se puede configurar para gestionar tanto el aprovisionamiento de usuarios como el inicio de sesión único. En este documento, se utilizan dos instancias de la aplicación de galería: una para el aprovisionamiento de usuarios y otra para el inicio de sesión único.

Primero, crea una instancia de la aplicación de galería para gestionar el aprovisionamiento de usuarios:

- Abre el portal de Azure e inicia sesión como usuario con privilegios de administrador global.

- Selecciona Microsoft Entra ID > Aplicaciones empresariales.

- Haz clic en Nueva aplicación.

- Busca Google Cloud y, a continuación, haz clic en el elemento Google Cloud/G Suite Connector by Microsoft de la lista de resultados.

- Asigna el nombre

Google Cloud (Provisioning)a la aplicación. - Haz clic en Crear.

- Añadir la aplicación puede tardar unos segundos. Después, se te redirigirá a una página titulada Google Cloud (Provisioning) - Overview (Google Cloud [Provisioning] - Vista general).

- En el menú de Azure Portal, haga clic en Administrar > Propiedades:

- Define Habilitado para que los usuarios inicien sesión como No.

- Asigna el valor No al campo Asignación obligatoria.

- Seleccione No en Visible para los usuarios.

- Haz clic en Guardar.

En el menú del portal de Azure, haz clic en Administrar > Aprovisionamiento:

- Haz clic en Empezar.

- Cambia Modo de aprovisionamiento a Automático.

- Haga clic en Credenciales de administrador > Autorizar.

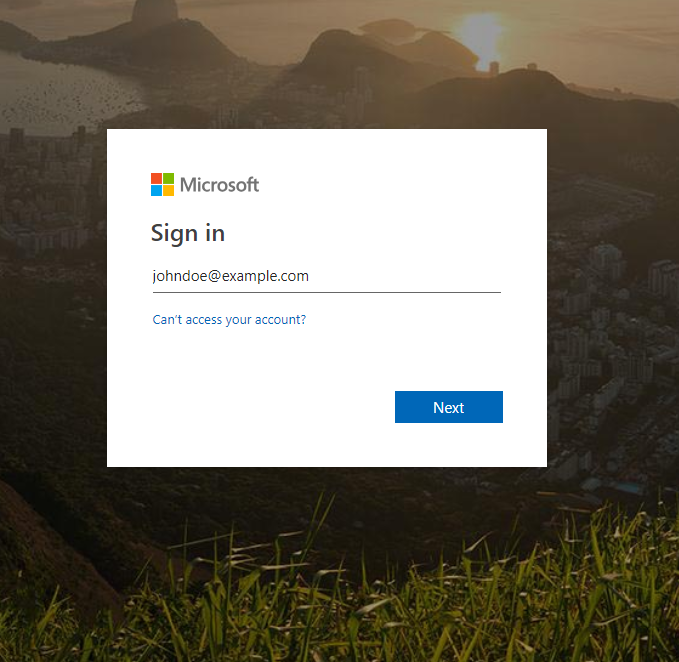

Inicia sesión con el

azuread-provisioning@DOMAINusuario que has creado antes, dondeDOMAINes el dominio principal de tu cuenta de Cloud Identity o Google Workspace.Como es la primera vez que inicias sesión con este usuario, se te pide que aceptes los Términos del Servicio y la Política de Privacidad de Google.

Si aceptas los términos, haz clic en Entendido.

Confirma el acceso a la API de Cloud Identity haciendo clic en Permitir.

Haz clic en Probar conexión para verificar que Microsoft Entra ID puede autenticarse correctamente con Cloud Identity o Google Workspace.

Haz clic en Guardar.

Configurar el aprovisionamiento de usuarios

La forma correcta de configurar el aprovisionamiento de usuarios depende de si quieres mapear a los usuarios por dirección de correo o por UPN.

UPN

- En Mappings (Asignaciones), haz clic en Provision Entra ID Users (Aprovisionar usuarios de Entra ID).

- En los atributos surname y givenName, haga lo siguiente:

- Haz clic en Editar.

- Asigna el valor

_a Valor predeterminado si es nulo. - Haz clic en Aceptar.

- Haz clic en Guardar.

- Confirma que, al guardar los cambios, los usuarios y los grupos se volverán a sincronizar haciendo clic en Sí.

- Haz clic en X para cerrar el cuadro de diálogo Asignación de atributos.

UPN: sustitución de dominio

- En Mappings (Asignaciones), haz clic en Provision Entra ID Users (Aprovisionar usuarios de Entra ID).

En el atributo userPrincipalName, haz lo siguiente:

- Haz clic en Editar.

Configura la siguiente asignación:

- Tipo de asignación: Expresión

Expresión:

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

Haz los cambios siguientes:

DOMAIN: nombre de dominio que quieres sustituirSUBSTITUTE_DOMAINnombre de dominio que se va a usar en su lugar

Haz clic en Aceptar.

En los atributos surname y givenName, haga lo siguiente:

- Haz clic en Editar.

- Asigna el valor

_a Valor predeterminado si es nulo. - Haz clic en Aceptar.

Haz clic en Guardar.

Confirma que, al guardar los cambios, los usuarios y los grupos se volverán a sincronizar haciendo clic en Sí.

Haz clic en X para cerrar el cuadro de diálogo Asignación de atributos.

Dirección de correo electrónico

- En Mappings (Asignaciones), haz clic en Provision Entra ID Users (Aprovisionar usuarios de Entra ID).

- En el atributo userPrincipalName, haz lo siguiente:

- Haz clic en Editar.

- Asigna el valor mail al atributo de origen.

- Haz clic en Aceptar.

- En los atributos surname y givenName, haga lo siguiente:

- Haz clic en Editar.

- Asigna el valor

_a Valor predeterminado si es nulo. - Haz clic en Aceptar.

- Haz clic en Guardar.

- Confirma que, al guardar los cambios, los usuarios y los grupos se volverán a sincronizar haciendo clic en Sí.

- Haz clic en X para cerrar el cuadro de diálogo Asignación de atributos.

Debes configurar las asignaciones de primaryEmail, name.familyName, name.givenName y suspended. El resto de las asignaciones de atributos son opcionales.

Cuando configures asignaciones de atributos adicionales, ten en cuenta lo siguiente:

- La galería Google Cloud/G Suite Connector by Microsoft no permite asignar alias de correo.

- La galería Google Cloud/G Suite Connector by Microsoft no permite asignar licencias a los usuarios. Como solución alternativa, puedes configurar la asignación automática de licencias en unidades organizativas.

- Para asignar un usuario a una unidad organizativa, añade una asignación para

OrgUnitPath. La ruta debe empezar con el carácter/, omitir la raíz y hacer referencia a una unidad organizativa que ya exista. Por ejemplo, si la ruta completa es example.com > empleados > ingeniería, especifique/employees/engineering.

Configurar el aprovisionamiento de grupos

La forma correcta de configurar el aprovisionamiento de grupos depende de si tus grupos tienen habilitado el correo. Si los grupos no tienen habilitado el correo o si usan una dirección de correo que termina en "onmicrosoft.com", puedes obtener una dirección de correo a partir del nombre del grupo.

Sin asignación de grupos

- En Mappings (Mapeados), haz clic en Provision Entra ID Groups (Aprovisionar grupos de Entra ID).

- En Habilitado, selecciona No.

- Haz clic en Guardar.

- Confirma que, al guardar los cambios, los usuarios y los grupos se volverán a sincronizar haciendo clic en Sí.

- Haz clic en X para cerrar el cuadro de diálogo Asignación de atributos.

Nombre

- En la sección Mappings (Mapeados), haga clic en Provision Entra ID Groups (Aprovisionar grupos de Entra ID).

- En el atributo mail, haz lo siguiente:

- Haz clic en Editar.

- Configure los siguientes ajustes:

- Tipo de asignación: Expresión.

- Expresión:

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN"). SustituyeGROUPS_DOMAINpor el dominio que deben usar todas las direcciones de correo del grupo. Por ejemplo,groups.example.com. - Atributo objetivo: email.

- Haz clic en Aceptar.

- Haz clic en Guardar.

- Confirma que, al guardar los cambios, los usuarios y los grupos se volverán a sincronizar haciendo clic en Sí.

- Haz clic en X para cerrar el cuadro de diálogo Asignación de atributos.

Dirección de correo electrónico

- Si mapeas grupos por dirección de correo electrónico, mantén la configuración predeterminada.

Configurar la asignación de usuarios

Si sabes que solo un subconjunto de usuarios necesita acceso a Google Cloud, puedes restringir el conjunto de usuarios que se aprovisionarán asignando la aplicación empresarial a usuarios o grupos de usuarios concretos.

Si quieres que se aprovisionen todos los usuarios, puedes saltarte los pasos siguientes.

- En el menú del Portal de Azure, haz clic en Administrar > Usuarios y grupos.

- Añade los usuarios o grupos que quieras aprovisionar. Si seleccionas un grupo, se aprovisionarán automáticamente todos los miembros de ese grupo.

- Haz clic en Asignar.

Habilitar el aprovisionamiento automático

El siguiente paso es configurar Microsoft Entra ID para aprovisionar automáticamente usuarios en Cloud Identity o Google Workspace:

- En el menú del portal de Azure, haz clic en Administrar > Aprovisionamiento.

- Selecciona Editar aprovisionamiento.

- Activa Estado de aprovisionamiento.

En Configuración, asigna a Permiso uno de los siguientes valores:

- Sincronizar solo los usuarios y grupos asignados si has configurado la asignación de usuarios.

- Sincronizar todos los usuarios y grupos.

Si no se muestra esta casilla para definir el ámbito, haz clic en Guardar y actualiza la página.

Haz clic en Guardar.

Microsoft Entra ID inicia una sincronización inicial. En función del número de usuarios y grupos del directorio, este proceso puede tardar varios minutos u horas. Puedes actualizar la página del navegador para ver el estado de la sincronización en la parte inferior de la página o seleccionar Registros de auditoría en el menú para ver más detalles.

Una vez completada la sincronización inicial, Microsoft Entra ID propagará periódicamente las actualizaciones de Microsoft Entra ID a tu cuenta de Cloud Identity o Google Workspace. Para obtener más información sobre cómo gestiona Microsoft Entra ID las modificaciones de usuarios y grupos, consulta los artículos Asignación del ciclo de vida de los usuarios y Asignación del ciclo de vida de los grupos.

Solución de problemas

Si la sincronización no se inicia en cinco minutos, puedes forzarla siguiendo estos pasos:

- Haz clic en Editar aprovisionamiento.

- Desactiva la opción Estado de aprovisionamiento.

- Haz clic en Guardar.

- Activa Estado de aprovisionamiento.

- Haz clic en Guardar.

- Cierra el cuadro de diálogo de aprovisionamiento.

- Haz clic en Reiniciar aprovisionamiento.

Si la sincronización sigue sin iniciarse, haz clic en Probar conexión para verificar que tus credenciales se han guardado correctamente.

Configurar Microsoft Entra ID para el inicio de sesión único

Aunque todos los usuarios pertinentes de Microsoft Entra ID se aprovisionan automáticamente en Cloud Identity o Google Workspace, aún no puedes usar a estos usuarios para iniciar sesión. Para permitir que los usuarios inicien sesión, debes configurar el inicio de sesión único.

Crear un perfil SAML

Para configurar el inicio de sesión único con Microsoft Entra ID, primero debes crear un perfil SAML en tu cuenta de Cloud Identity o Google Workspace. El perfil de SAML contiene los ajustes relacionados con tu inquilino de Microsoft Entra ID, incluida su URL y su certificado de firma.

Más adelante, asigna el perfil de SAML a determinados grupos o unidades organizativas.

Para crear un perfil SAML en tu cuenta de Cloud Identity o Google Workspace, haz lo siguiente:

En la consola de administración, ve a SSO con un proveedor de identidades de terceros.

Haz clic en Perfiles de SSO de terceros > Añadir perfil de SAML.

En la página Perfil de SSO de SAML, introduce los siguientes ajustes:

- Nombre:

Entra ID - ID de entidad del proveedor de identidades: déjalo en blanco.

- URL de la página de inicio de sesión: déjalo en blanco.

- URL de la página de cierre de sesión: déjalo en blanco.

- URL de cambio de contraseña: déjalo en blanco.

No subas ningún certificado de verificación todavía.

- Nombre:

Haz clic en Guardar.

La página Perfil de SSO basado en SAML que aparece contiene dos URLs:

- ID de entidad

- URL ACS

Necesitarás estas URLs en la siguiente sección para configurar Microsoft Entra ID.

Crear una aplicación de Microsoft Entra ID

Crea una segunda aplicación de empresa para gestionar el inicio de sesión único:

- En el portal de Azure, ve a Microsoft Entra ID > Aplicaciones empresariales.

- Haz clic en Nueva aplicación.

- Busca Google Cloud y, a continuación, haz clic en Google Cloud/G Suite Connector by Microsoft en la lista de resultados.

- Asigna el nombre

Google Clouda la aplicación. Haz clic en Crear.

Añadir la aplicación puede tardar unos segundos. A continuación, se te redirigirá a una página titulada Google Cloud - Overview (Google Cloud: descripción general).

En el menú del portal de Azure, haz clic en Gestionar > Propiedades.

Define Habilitar para que los usuarios inicien sesión como Sí.

Asigna el valor Sí a Asignación obligatoria, a menos que quieras permitir que todos los usuarios utilicen el inicio de sesión único.

Haz clic en Guardar.

Configurar la asignación de usuarios

Si ya sabes que solo un subconjunto de usuarios necesita acceso a Google Cloud, puedes restringir el conjunto de usuarios que pueden iniciar sesión asignando la aplicación empresarial a usuarios o grupos de usuarios concretos.

Si has definido Asignación de usuario obligatoria como No, puedes saltarte los pasos siguientes.

- En el menú del Portal de Azure, haz clic en Administrar > Usuarios y grupos.

- Añade los usuarios o grupos a los que quieras permitir el inicio de sesión único.

- Haz clic en Asignar.

Habilitar el inicio de sesión único

Para habilitar Cloud Identity y que use Microsoft Entra ID para la autenticación, debes ajustar algunos ajustes:

- En el menú del portal de Azure, haz clic en Administrar > Inicio de sesión único.

- En la pantalla de votación, haz clic en la tarjeta SAML.

- En la tarjeta Configuración básica de SAML, haz clic en edit Editar.

En el cuadro de diálogo Configuración básica de SAML, introduce los siguientes ajustes:

- Identificador (ID de entidad):

- Añade la URL de entidad de tu perfil de SSO y define Predeterminado como habilitado.

- Elimina todas las demás entradas.

- URL de respuesta: añade la URL ACS de tu perfil de SSO.

URL de inicio de sesión:

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

Sustituye

PRIMARY_DOMAINpor el nombre del dominio principal que usa tu cuenta de Cloud Identity o Google Workspace.

- Identificador (ID de entidad):

Haz clic en Guardar y, a continuación, cierra el cuadro de diálogo haciendo clic en X.

En la tarjeta Certificados SAML, busca la entrada Certificado (Base 64) y haz clic en Descargar para descargar el certificado en tu ordenador local.

En la tarjeta Configurar Google Cloud, encontrarás dos URLs:

- URL de inicio de sesión

- Identificador de Microsoft Entra ID

Necesitarás estas URLs en la siguiente sección cuando completes el perfil de SAML.

Los pasos restantes varían en función de si asignas los usuarios por dirección de correo electrónico o por UPN.

UPN

- En la tarjeta Atributos y reclamaciones, haz clic en edit Editar.

Elimina todas las reclamaciones que aparecen en Reclamaciones adicionales. Para eliminar registros, haz clic en el botón … y selecciona Eliminar.

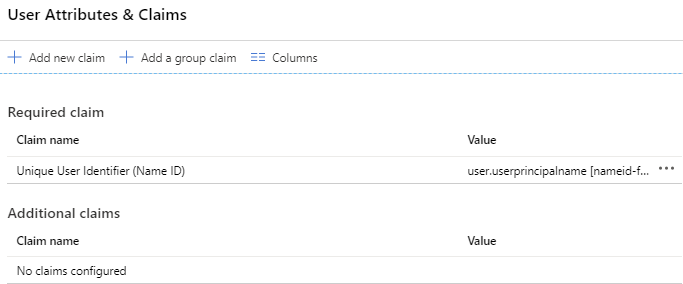

La lista de atributos y reclamaciones tiene el siguiente aspecto:

Cierra el cuadro de diálogo haciendo clic en X.

UPN: sustitución de dominio

- En la tarjeta Atributos y reclamaciones de usuarios, haz clic en edit Editar.

Elimina todas las reclamaciones que aparecen en Reclamaciones adicionales. Para eliminar registros, haz clic en el botón … y selecciona Eliminar.

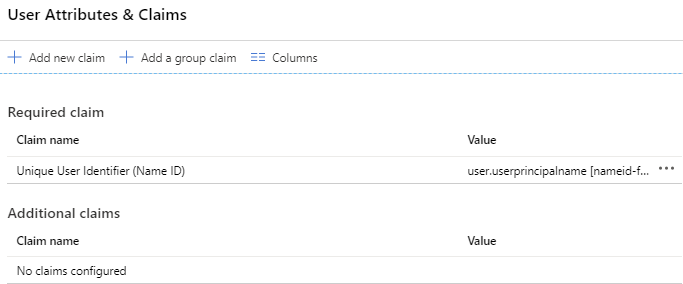

La lista de atributos y reclamaciones tiene el siguiente aspecto:

Haz clic en Identificador de usuario único (ID de nombre) para cambiar la asignación de las reclamaciones.

Defina Fuente como Transformación y configure la siguiente transformación:

- Transformación: ExtractMailPrefix()

- Parámetro 1: user.userPrincipalName

Selecciona Añadir transformación y configura la siguiente transformación:

- Transformación: Join()

- Separador:

@ - Parámetro 2: introduce el nombre de dominio sustituto.

Debes usar el mismo nombre de dominio sustituto para el aprovisionamiento de usuarios y el inicio de sesión único. Si el nombre de dominio no aparece, puede que tengas que verificarlo primero .

Haz clic en Añadir.

Haz clic en Guardar.

Cierra el cuadro de diálogo haciendo clic en X.

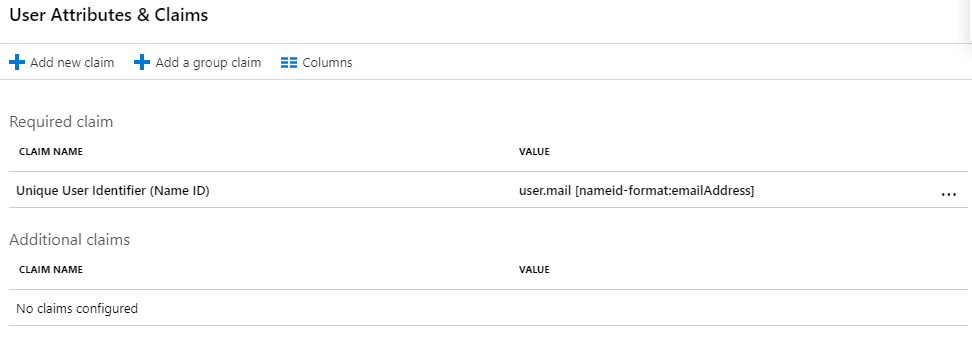

Dirección de correo electrónico

- En la tarjeta Atributos y reclamaciones de usuarios, haz clic en edit Editar.

- Seleccione la fila Identificador de usuario único (ID de nombre).

- Cambie el atributo de origen a user.mail.

- Haz clic en Guardar.

Elimina todas las reclamaciones que aparecen en Reclamaciones adicionales. Para eliminar todos los registros, haz clic en more_horiz y, a continuación, en Eliminar.

Cierra el cuadro de diálogo haciendo clic en close.

Completa el perfil SAML

Completa la configuración de tu perfil SAML:

Vuelve a la consola de administración y ve a Seguridad > Autenticación > Inicio de sesión único con un proveedor de identidades de terceros.

Abre el perfil

Entra IDSAML que has creado anteriormente.Haz clic en la sección Detalles del proveedor de identidades para editar la configuración.

Introduce los siguientes ajustes:

- ID de entidad del proveedor de identidades: introduce el identificador de Microsoft Entra de la tarjeta Configurar Google Cloud en el portal de Azure.

- URL de la página de inicio de sesión: introduce la URL de inicio de sesión de la tarjeta Configurar Google Cloud en Azure Portal.

- URL de la página de cierre de sesión:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - URL de cambio de contraseña:

https://account.activedirectory.windowsazure.com/changepassword.aspx

En Certificado de verificación, haz clic en Subir certificado y, a continuación, elige el certificado de firma de token que descargaste anteriormente.

Haz clic en Guardar.

El certificado de firma de tokens de Microsoft Entra ID es válido durante un periodo limitado y debes rotarlo antes de que caduque. Para obtener más información, consulta la sección Rotar un certificado de inicio de sesión único más adelante en este documento.

Tu perfil de SAML está completo, pero aún tienes que asignarlo.

Asigna el perfil de SAML

Selecciona los usuarios a los que se debe aplicar el nuevo perfil de SAML:

En la consola de administración, en la página SSO con IDP externos, haz clic en Gestionar asignaciones de perfil de SSO > Gestionar.

En el panel de la izquierda, selecciona el grupo o la unidad organizativa a los que quieras aplicar el perfil de SSO. Para aplicar el perfil a todos los usuarios, selecciona la unidad organizativa raíz.

En el panel de la derecha, selecciona Otro perfil de SSO.

En el menú, selecciona el perfil de SSO

Entra ID - SAMLque has creado antes.Haz clic en Guardar.

Para asignar el perfil de SAML a otro grupo o unidad organizativa, repite los pasos anteriores.

Actualiza la configuración del SSO de la unidad organizativa Automation para inhabilitar el inicio de sesión único:

- En el panel de la izquierda, selecciona la

Automationunidad organizativa. - En el panel de la derecha, selecciona Ninguno.

- Haz clic en Anular.

Opcional: Configurar redirecciones para URLs de servicio específicas de dominios

Cuando incluyas enlaces a la consola desde portales o documentos internos, puedes mejorar la experiencia de usuario usando URLs de servicio específicas de un dominio. Google Cloud

A diferencia de las URLs de servicio normales, como https://console.cloud.google.com/, las URLs de servicio específicas del dominio incluyen el nombre de tu dominio principal. Los usuarios no autenticados que hagan clic en un enlace a una URL de servicio específica de un dominio se redirigirán inmediatamente a Entra ID en lugar de que se les muestre primero una página de inicio de sesión de Google.

Estos son algunos ejemplos de URLs de servicio específicas del dominio:

| Servicio de Google | URL | Logotipo |

|---|---|---|

| Google Cloud consola | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Documentos de Google | https://docs.google.com/a/DOMAIN |

|

| Hojas de cálculo de Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Grupos de Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Para configurar URLs de servicio específicas del dominio de forma que redirijan a Entra ID, haz lo siguiente:

En la consola de administración, en la página SSO con IDPs externos, haz clic en URLs de servicio específicas del dominio > Editar.

Habilita la opción Redirigir automáticamente a los usuarios al IdP externo indicado en el siguiente perfil de SSO.

Define Perfil de SSO como

Entra ID.Haz clic en Guardar.

Opcional: Configurar métodos de verificación de la identidad

Es posible que se pida a los usuarios que hagan una verificación adicional cuando inicien sesión desde dispositivos desconocidos o cuando su intento de inicio de sesión parezca sospechoso por otros motivos. Estas pruebas de verificación de la identidad ayudan a mejorar la seguridad, por lo que te recomendamos que las dejes habilitadas.

Si las verificaciones de la identidad te resultan demasiado incómodas, puedes inhabilitarlas siguiendo estos pasos:

- En la consola de administración, ve a Seguridad > Autenticación > Procedimientos de verificación de la identidad.

- En el panel de la izquierda, selecciona la unidad organizativa en la que quieras inhabilitar los métodos de verificación de la identidad. Para inhabilitar las verificaciones de inicio de sesión para todos los usuarios, selecciona la unidad organizativa raíz.

- En Configuración de los usuarios que inician sesión con otros perfiles de SSO, selecciona No solicita a los usuarios verificaciones adicionales de Google.

- Haz clic en Guardar.

Probar el inicio de sesión único

Ahora que has completado la configuración del inicio de sesión único tanto en Microsoft Entra ID como en Cloud Identity o Google Workspace, puedes acceder a Google Cloud de dos formas:

- En la lista de aplicaciones de tu portal de Microsoft Office.

- Directamente abriendo https://console.cloud.google.com/.

Para comprobar que la segunda opción funciona correctamente, haz la siguiente prueba:

- Elige un usuario de Microsoft Entra ID que se haya aprovisionado en Cloud Identity o Google Workspace y que no tenga asignados privilegios de superadministrador. Los usuarios con privilegios de superadministrador siempre tienen que iniciar sesión con credenciales de Google, por lo que no son adecuados para probar el inicio de sesión único.

- Abre una nueva ventana del navegador y ve a https://console.cloud.google.com/.

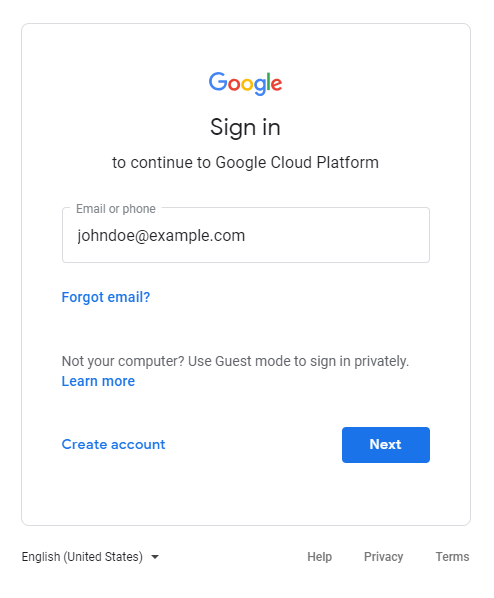

En la página de inicio de sesión de Google que aparece, introduce la dirección de correo del usuario y haz clic en Siguiente. Si utiliza la sustitución de dominio, esta dirección debe ser la dirección de correo con la sustitución aplicada.

Se te redirigirá a Microsoft Entra ID y verás otra petición de inicio de sesión. Introduce la dirección de correo del usuario (sin sustituir el dominio) y haz clic en Siguiente.

Después de introducir tu contraseña, se te preguntará si quieres mantener la sesión iniciada o no. Por ahora, elige No.

Una vez que se haya autenticado correctamente, Microsoft Entra ID debería redirigirte a Inicio de sesión con Google. Como es la primera vez que inicias sesión con este usuario, se te pide que aceptes los Términos del Servicio y la Política de Privacidad de Google.

Si aceptas los términos, haz clic en Entendido.

Se te redirigirá a la Google Cloud consola, donde se te pedirá que confirmes tus preferencias y aceptes los Términos del Servicio de Google Cloud.

Si aceptas los términos, elige Sí y haz clic en Aceptar y continuar.

Haz clic en el icono de avatar situado en la parte superior izquierda de la página y, a continuación, en Cerrar sesión.

Se te redirigirá a una página de Microsoft Entra ID que confirma que has cerrado sesión correctamente.

Ten en cuenta que los usuarios con privilegios de superadministrador están exentos del inicio de sesión único, por lo que puedes seguir usando la consola de administración para verificar o cambiar la configuración.

Rotar un certificado de inicio de sesión único

El certificado de firma de tokens de Microsoft Entra ID solo es válido durante varios meses, por lo que debes sustituirlo antes de que caduque.

Para rotar un certificado de firma, añade un certificado adicional a la aplicación Microsoft Entra ID:

- En el portal de Azure, ve a Microsoft Entra ID > Aplicaciones empresariales y abre la aplicación que has creado para el inicio de sesión único.

- En el menú del portal de Azure, haz clic en Administrar > Inicio de sesión único.

En la tarjeta Certificados SAML, haz clic en edit Editar.

Verás una lista con uno o varios certificados. Un certificado está marcado como Activo.

Haz clic en Nuevo certificado.

Mantén la configuración de firma predeterminada y haz clic en Guardar.

El certificado se añade a la lista de certificados y se marca como Inactivo.

Selecciona el nuevo certificado y haz clic en more_horiz > Descargar certificado Base64.

Mantén abierta la ventana del navegador y no cierres el cuadro de diálogo.

Para usar el nuevo certificado, sigue estos pasos:

Abre una nueva pestaña o ventana del navegador.

Abre la consola de administración y ve a SSO con un proveedor de identidades de terceros.

Abre el perfil SAML de

Entra ID.Haz clic en Detalles del proveedor de identidades.

Haz clic en Subir otro certificado y selecciona el nuevo certificado que has descargado anteriormente.

Haz clic en Guardar.

Vuelve al portal de Microsoft Entra ID y al cuadro de diálogo Certificados SAML.

Selecciona el nuevo certificado y haz clic en more_horiz > Activar certificado.

Haz clic en Sí para activar el certificado.

Microsoft Entra ID ahora usa el nuevo certificado de firma.

Prueba que el SSO siga funcionando correctamente. Para obtener más información, consulta Probar el inicio de sesión único.

Para quitar el certificado antiguo, sigue estos pasos:

- Vuelve a la consola de administración y al perfil

Entra IDSAML. - Haz clic en Detalles del proveedor de identidades.

- En Certificado de verificación, compara las fechas de vencimiento de tus certificados para encontrar el antiguo y haz clic en delete.

- Haz clic en Guardar.

Migrar de un perfil de SSO antiguo a un perfil de SAML

Si configuraste el inicio de sesión único entre Microsoft Entra ID y tu cuenta de Cloud Identity o Google Workspace en el 2023 o antes, es posible que estés usando un perfil de SSO antiguo. En esta sección se explican las diferencias entre los perfiles de SAML y los perfiles de SSO antiguos, y se muestra cómo migrar de un perfil de SSO antiguo a un perfil de SAML.

Comparación entre los perfiles de SAML y los perfiles antiguos de SSO

Los perfiles de SSO antiguos están obsoletos. Te recomendamos que los sustituyas por perfiles SAML. Los perfiles de SAML se diferencian de los antiguos en varios aspectos, entre los que se incluyen los siguientes:

- Puedes crear varios perfiles de SAML y asignarlos a una o varias unidades organizativas o grupos. Por el contrario, solo puedes crear un perfil de SSO antiguo para cada cuenta de Cloud Identity o Google Workspace.

- Los perfiles de SAML usan un formato diferente al de los perfiles de SSO antiguos para los IDs de entidad y las URLs de servicio de consumidor de aserciones (ACS).

- Cuando usas perfiles de SAML, la verificación de la identidad está habilitada de forma predeterminada. Por el contrario, si usas un perfil de SSO antiguo, la verificación de la identidad está inhabilitada de forma predeterminada.

Migrar de un perfil de SSO antiguo a un perfil de SAML

Para migrar de un perfil de SSO antiguo a un perfil de SAML de forma que se minimicen las interrupciones, haz lo siguiente:

En el portal de Azure, abre la aplicación empresarial que usas para el inicio de sesión único y haz lo siguiente:

- En el menú del portal de Azure, haz clic en Administrar > Inicio de sesión único.

- En la tarjeta Certificados SAML, busca la entrada Certificado (Base 64) y, a continuación, haz clic en Descargar para descargar el certificado en tu ordenador local.

En la tarjeta Configurar Google Cloud, anota lo siguiente:

- URL de inicio de sesión

- Identificador de Microsoft Entra ID

Necesitarás esta información cuando crees un perfil SAML.

En la consola de administración, ve a Seguridad > Autenticación > Procedimientos de verificación de la identidad.

Ir a Procedimientos de verificación de la identidad

En cada unidad organizativa, haz lo siguiente:

- Selecciona una unidad organizativa.

Haz clic en Verificación posterior al SSO y modifica la sección Configuración de los usuarios que inician sesión con otros perfiles de SSO para que coincida con la sección Configuración de los usuarios que inician sesión con el perfil de SSO de tu organización.

En este cuadro de diálogo, Otros perfiles de SSO hace referencia a los perfiles SAML y Perfil de SSO de tu organización hace referencia a tu perfil de SSO antiguo.

Haz clic en Guardar o en Sobrescribir.

En la consola de administración, ve a SSO con un proveedor de identidades de terceros y haz lo siguiente:

Ir a SSO con proveedor externo de identidades

Haz clic en Perfiles de SSO de terceros > Añadir perfil de SAML.

En la página Perfil de SSO de SAML, introduce la siguiente información:

- Nombre:

Entra ID - ID de entidad del proveedor de identidades: introduce el identificador de Microsoft Entra de la tarjeta Configurar Google Cloud en el portal de Azure.

- URL de la página de inicio de sesión: introduce la URL de inicio de sesión de la tarjeta Configurar Google Cloud en Azure Portal.

- URL de la página de cierre de sesión:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - URL de cambio de contraseña:

https://account.activedirectory.windowsazure.com/changepassword.aspx

- Nombre:

En Verification certificate (Certificado de verificación), haz clic en Upload certificate (Subir certificado) y, a continuación, selecciona el certificado de firma de tokens que has descargado anteriormente.

Haz clic en Guardar.

En la página Perfil de SSO de SAML, anota lo siguiente:

- ID de entidad

- URL ACS

Necesitarás esta información cuando configures Microsoft Entra ID.

Vuelve al portal de Azure, abre la aplicación empresarial que usas para el inicio de sesión único y haz lo siguiente:

- En el menú del portal de Azure, haz clic en Administrar > Inicio de sesión único.

- En la tarjeta Configuración básica de SAML, haz clic en edit Editar.

En Identifier (Entity ID) (Identificador [ID de entidad]), añade la URL de entidad del perfil SAML que has creado.

En URL de respuesta (URL del servicio de consumidor de aserciones), añade la URL ACS del perfil de SAML que has creado.

Haz clic en Guardar y, a continuación, cierra el cuadro de diálogo haciendo clic en X.

Vuelve a la consola de administración y ve a Seguridad > Autenticación > SSO con un proveedor de identidades de terceros y, a continuación, haz clic en Gestionar asignaciones de perfil de SSO > Gestionar.

Para cada asignación de perfil de SSO que utilice el perfil de SSO antiguo, haz lo siguiente:

- Cambia el perfil de SSO de Perfil de SSO antiguo a Entra ID - SAML.

- Selecciona Que Google les solicite su nombre de usuario y luego los redirija a la página de inicio de sesión del IdP de este perfil.

- Haz clic en Guardar.

Vuelve a la página SSO con IDP externos y, a continuación, haz clic en URLs de servicio específicas del dominio > Editar.

Ir a URLs de servicio específicas del dominio

Si la opción Redirigir automáticamente a los usuarios al IdP externo indicado en el siguiente perfil de SSO está habilitada, cambia el perfil de SSO a Entra ID - SAML.

Si la opción Redirigir automáticamente a los usuarios al IdP externo indicado en el siguiente perfil de SSO está inhabilitada, puedes omitir este paso.

Haz clic en Guardar.

Vuelve al portal de Azure, abre la aplicación empresarial que usas para el inicio de sesión único y haz lo siguiente:

- En el menú del portal de Azure, haz clic en Administrar > Inicio de sesión único.

- En la tarjeta Configuración básica de SAML, haz clic en edit Editar.

- En Identifier (Entity ID) (Identificador [ID de entidad]), quita

google.comyhttp://google.com. - En URL de respuesta (URL del servicio de consumidor de aserciones), elimina

https://www.google.com/. - Haz clic en Guardar y, a continuación, cierra el cuadro de diálogo haciendo clic en X.