Cet article vous explique comment configurer le provisionnement des utilisateurs et des groupes entre Active Directory et votre compte Cloud Identity ou Google Workspace en utilisant Google Cloud Directory Sync (GCDS).

Pour suivre ce guide, vous devez disposer d'un utilisateur Active Directory autorisé à gérer les utilisateurs et les groupes dans Active Directory. De plus, si vous ne possédez pas encore de compte Cloud Identity ou Google Workspace, vous devez disposer d'un accès administrateur à votre zone DNS pour valider les domaines. Si vous possédez déjà un compte Cloud Identity ou Google Workspace, assurez-vous que votre utilisateur dispose des droits de super-administrateur.

Objectifs

- Installer GCDS et le connecter à Active Directory, à Cloud Identity ou Google Workspace.

- Configurez GCDS pour provisionner les utilisateurs et, éventuellement, les groupes dans Google Cloud.

- Configurer une tâche programmée pour un provisionnement continu.

Coûts

Si vous utilisez l'édition gratuite de Cloud Identity, ce guide n'entraînera l'utilisation d'aucun composant Google Cloud facturable.

Avant de commencer

- Assurez-vous d'avoir bien compris comment la gestion des identités Active Directory peut être étendue à Google Cloud.

Décidez de la manière dont vous souhaitez mapper les identités, les groupes et les domaines. Cela suppose en particulier de répondre aux questions suivantes :

- Quel domaine DNS envisagez-vous d'utiliser comme domaine principal pour Cloud Identity ou Google Workspace ? Quels domaines DNS supplémentaires envisagez-vous d'utiliser comme domaines secondaires ?

- Avez-vous besoin de recourir à la substitution de domaine ?

- Prévoyez-vous d'utiliser l'adresse e-mail (

mail) ou le nom d'utilisateur principal (userPrincipalName) comme identifiants communs pour les utilisateurs ? - Prévoyez-vous de provisionner les groupes et, si oui, avez-vous l'intention d'utiliser le nom commun (

cn) ou l'adresse e-mail (mail) comme identifiants communs pour les groupes ?

Pour savoir comment prendre ces décisions, consultez le document de présentation sur l'extension de la gestion de l'authentification et des accès Active Directory à Google Cloud.

Avant de connecter votre environnement de production Active Directory à Google Cloud, envisagez d'utiliser un environnement de test Active Directory pour configurer et tester le provisionnement des utilisateurs.

Inscrivez-vous à Cloud Identity si vous n'avez pas encore de compte, et ajoutez des domaines DNS si nécessaire.

Si vous utilisez l'édition gratuite de Cloud Identity et que vous souhaitez gérer plus de 50 utilisateurs, demandez une augmentation du nombre total d'utilisateurs Cloud Identity gratuits via votre service d'assistance.

Si vous pensez que l'un des domaines que vous prévoyez d'utiliser pour Cloud Identity a pu être utilisé par les employés pour enregistrer des comptes personnels, envisagez d'abord de migrer ces comptes. Pour en savoir plus, consultez la section Évaluer les comptes utilisateur existants.

Planifier le déploiement de GCDS

Les sections suivantes décrivent comment planifier votre déploiement GCDS.

Décider où déployer GCDS

GCDS peut provisionner des utilisateurs et des groupes d'un annuaire LDAP dans Cloud Identity ou Google Workspace. En tant qu'intermédiaire entre le serveur LDAP et Cloud Identity ou Google Workspace, GCDS interroge l'annuaire LDAP pour en extraire les informations requises, et utilise l'API Directory pour ajouter, modifier ou supprimer des utilisateurs dans votre compte Cloud Identity ou Google Workspace.

Étant donné que les services de domaine Active Directory sont basés sur LDAP, GCDS convient bien à la mise en œuvre du provisionnement des comptes utilisateur entre Active Directory, Cloud Identity ou Google Workspace.

Lorsque vous connectez une infrastructure Active Directory sur site àGoogle Cloud, vous pouvez exécuter GCDS sur site ou sur une machine virtuelle Compute Engine dans Google Cloud. Dans la plupart des cas, il est préférable d'exécuter GCDS sur site :

- Étant donné que les informations gérées par Active Directory comprennent des informations personnelles et sont généralement considérées comme sensibles, vous souhaiterez probablement éviter tout accès à Active Directory depuis l'extérieur du réseau local.

- Par défaut, Active Directory utilise le protocole LDAP non chiffré. Si vous accédez à Active Directory à distance depuis Google Cloud, vous devez utiliser une communication chiffrée. Bien que vous puissiez chiffrer la connexion à l'aide de LDAPS (LDAP+SSL) ou de Cloud VPN.

- La communication de GCDS vers Cloud Identity ou Google Workspace s'effectue via HTTPS et ne nécessite que peu ou pas de modification de la configuration de votre pare-feu.

Vous pouvez exécuter GCDS sous Windows ou Linux. Bien qu'il soit possible de déployer GCDS sur le contrôleur de domaine, il est préférable de l'exécuter sur un ordinateur distinct. Cet ordinateur doit présenter la configuration système requise et disposer d'un accès LDAP à Active Directory. Ce guide suppose que Cloud Directory Sync s'exécute sur une machine Windows associée à un domaine, étant entendu que ces deux caractéristiques ne font pas partie des exigences relatives à la machine utilisée.

Pour faciliter la configuration du provisionnement, GCDS inclut une interface utilisateur graphique appelée Gestionnaire de configuration. Si le serveur sur lequel vous souhaitez exécuter GCDS est doté de la fonctionnalité Expérience utilisateur, vous pouvez exécuter le gestionnaire de configuration sur le serveur lui-même. Sinon, vous devez exécuter localement le Gestionnaire de configuration, puis copier le fichier de configuration obtenu sur le serveur afin de l'utiliser pour exécuter GCDS. Ce guide suppose que vous exécutez le Gestionnaire de configuration sur un serveur doté d'une interface utilisateur graphique.

Choisir où récupérer les données

GCDS utilise le protocole LDAP pour interagir avec Active Directory et récupérer des informations sur les utilisateurs et les groupes. Pour rendre cette interaction possible, GCDS a besoin que vous indiquiez un nom d'hôte et un port dans la configuration. Dans un environnement Active Directory de petite envergure n'exécutant qu'un seul serveur de catalogue global, la spécification d'un nom d'hôte et d'un port ne présente aucun inconvénient, dans la mesure où il suffit que Cloud Directory Sync pointe directement sur ce serveur de catalogue global.

Dans un environnement plus complexe exécutant des serveurs de catalogue global (GC) redondants, faire pointer GCDS sur un seul serveur reviendrait à se priver de la redondance, ce qui n'est pas souhaitable. Bien qu'il soit possible de configurer un équilibreur de charge répartissant les requêtes LDAP entre plusieurs serveurs de catalogue global et assurant le suivi des serveurs temporairement indisponibles, il est préférable de recourir au mécanisme de localisation de contrôleurs de domaine pour localiser les serveurs de manière dynamique.

Par défaut, GCDS requiert de spécifier explicitement le point de terminaison d'un serveur LDAP et n'est pas compatible avec le mécanisme de localisation de contrôleurs de domaine. Dans ce guide, vous adjoindrez à GCDS un petit script PowerShell permettant d'interagir avec le mécanisme de localisation de contrôleurs de domaine. Ainsi, vous n'aurez pas à configurer de manière statique les points de terminaison des serveurs de catalogue global.

Préparer votre compte Cloud Identity ou Google Workspace

Cette section explique comment créer un utilisateur pour GCDS. Pour permettre à GCDS d'interagir avec l'API Directory et l'API Domain Shared Contacts de Cloud Identity et Google Workspace, l'application doit disposer d'un compte utilisateur disposant des droits d'administrateur.

Lors de votre inscription à Cloud Identity ou Google Workspace, vous avez déjà créé un utilisateur super-administrateur. Bien que vous puissiez utiliser cet utilisateur pour GCDS, il est préférable de créer un utilisateur distinct exclusivement utilisé par Cloud Directory Sync :

- Ouvrez la console d'administration et connectez-vous sous l'identité de l'utilisateur super-administrateur que vous avez créé lors de votre inscription à Cloud Identity ou Google Workspace.

créer un compte utilisateur ; Pour obtenir des instructions détaillées, consultez Ajouter un compte pour un nouvel utilisateur ou Ajouter un compte pour plusieurs utilisateurs (bêta).

Lorsque vous créez le compte utilisateur, indiquez un nom et une adresse e-mail appropriés, tels que :

- Prénom :

Google Cloud - Nom :

Directory Sync - Adresse e-mail principale :

cloud-directory-sync

Conservez le domaine principal dans l'adresse e-mail, même si le domaine ne correspond pas à la forêt à partir de laquelle vous provisionnez.

- Prénom :

Configurer un mot de passe :

- Si l'option de mot de passe est disponible sur la page, assurez-vous que l'option Générer automatiquement un mot de passe n'est pas sélectionnée, puis saisissez un mot de passe. Assurez-vous que l'option Exiger la modification du mot de passe à la prochaine connexion n'est pas sélectionnée.

- Si l'option de mot de passe n'est pas disponible sur la page, enregistrez le nouveau compte utilisateur, puis réinitialisez le mot de passe de l'utilisateur.

Pour permettre à GCDS de créer, répertorier et supprimer des comptes utilisateur et des groupes, l'utilisateur doit disposer de droits supplémentaires. En outre, il est conseillé d'exempter ce compte de l'authentification unique. Dans le cas contraire, vous pourriez vous trouver dans l'impossibilité d'autoriser à nouveau GCDS en cas de problème lié à l'authentification unique. Vous pouvez satisfaire ces deux conditions en attribuant à l'utilisateur le rôle de super-administrateur :

- Dans le menu, accédez à Annuaire > Utilisateurs.

- Recherchez le nouvel utilisateur dans la liste et ouvrez-le.

- Sous Rôles et droits d'administrateur, cliquez sur Attribuer des rôles.

- Activez le rôle Super-administrateur.

- Cliquez sur Enregistrer.

Configurer le provisionnement des utilisateurs

Les sections suivantes décrivent comment configurer le provisionnement des utilisateurs.

Créer un utilisateur Active Directory pour GCDS

Pour être à même de récupérer des informations sur les utilisateurs et les groupes à partir d'Active Directory, GCDS doit disposer d'un utilisateur de domaine doté d'un accès suffisant. Plutôt que de réutiliser un utilisateur Windows existant à cette fin, créez un utilisateur dédié à GCDS comme suit :

Interface graphique

- Ouvrez le composant logiciel enfichable MMC Utilisateurs et ordinateurs Active Directory dans le menu Démarrer.

- Accédez au domaine et à l'unité organisationnelle dans lesquels vous souhaitez créer l'utilisateur. Si votre forêt comporte plusieurs domaines, créez l'utilisateur dans le même domaine que la machine GCDS.

- Cliquez avec le bouton droit sur le volet de droite et sélectionnez Nouveau > Utilisateur.

- Indiquez un prénom, un nom et une adresse e-mail appropriés, tels que :

- Prénom :

Google Cloud - Nom :

Directory Sync - Nom d'ouverture de session de l'utilisateur :

gcds - Nom d'ouverture de session de l'utilisateur (pré-Windows 2000) :

gcds

- Prénom :

- Cliquez sur Suivant.

- Fournissez un mot de passe conforme à vos règles en matière de mots de passe.

- Désactivez la case L'utilisateur doit changer le mot de passe à la prochaine ouverture de session.

- Sélectionnez Le mot de passe n'expire jamais.

- Cliquez sur Suivant, puis sur Terminer.

PowerShell

- Ouvrez une console PowerShell en tant qu'administrateur.

Créez un utilisateur en exécutant la commande suivante :

New-ADUser -Name "Google Cloud Directory Sync" ` -GivenName "Google Cloud" ` -Surname "Directory Sync" ` -SamAccountName "gcds" ` -UserPrincipalName (-Join("gcds@",(Get-ADDomain).DNSRoot)) ` -AccountPassword(Read-Host -AsSecureString "Type password for User") ` -Enabled $True

Toutes les conditions préalables à l'installation de GCDS sont maintenant remplies.

Installer GCDS

Sur la machine sur laquelle vous allez exécuter GCDS, téléchargez et exécutez le programme d'installation de GCDS. Plutôt que de recourir à un navigateur pour télécharger le programme d'installation, vous pouvez exécuter la commande PowerShell suivante :

(New-Object net.webclient).DownloadFile("https://dl.google.com/dirsync/dirsync-win64.exe", "$(pwd)\dirsync-win64.exe")

Une fois le téléchargement terminé, vous pouvez lancer l'assistant d'installation en exécutant la commande suivante :

.\dirsync-win64.exe

Si GCDS est déjà installé, vous pouvez mettre à jour GCDS pour vous assurer que vous utilisez la dernière version.

Créer un dossier pour la configuration GCDS

GCDS stocke sa configuration dans un fichier XML. Étant donné que cette configuration comprend un jeton d'actualisation OAuth permettant à GCDS de s'authentifier auprès de Google, assurez-vous de sécuriser correctement le dossier utilisé pour la configuration.

De plus, GCDS n'a besoin d'accéder à aucune ressource locale en dehors de ce dossier. Vous pouvez donc le configurer pour s'exécuter sous un compte utilisateur limité, LocalService :

- Sur la machine sur laquelle vous avez installé GCDS, connectez-vous en tant qu'administrateur local.

- Ouvrez une console PowerShell dotée des droits d'administrateur.

Exécutez les commandes suivantes pour créer un dossier nommé

$Env:ProgramData\gcdspour stocker la configuration, et pour appliquer une liste de contrôle d'accès (LCA), afin que seuls GCDS et les administrateurs puissent y accéder :$gcdsDataFolder = "$Env:ProgramData\gcds" New-Item -ItemType directory -Path $gcdsDataFolder &icacls "$gcdsDataFolder" /inheritance:r &icacls "$gcdsDataFolder" /grant:r "CREATOR OWNER:(OI)(CI)F" /T &icacls "$gcdsDataFolder" /grant "BUILTIN\Administrators:(OI)(CI)F" /T &icacls "$gcdsDataFolder" /grant "Domain Admins:(OI)(CI)F" /T &icacls "$gcdsDataFolder" /grant "LOCAL SERVICE:(OI)(CI)F" /T

Pour déterminer l'emplacement du dossier ProgramData, exécutez la commande

Write-Host $Env:ProgramData. Dans les versions anglaises de Windows, ce chemin d'accès est généralementc:\ProgramData. Vous aurez besoin de ce chemin d'accès ultérieurement.

Se connecter à Google

Vous allez maintenant utiliser le Gestionnaire de configuration pour préparer la configuration de GCDS. Cette procédure suppose que vous exécutez le Gestionnaire de configuration sur le même serveur que celui sur lequel vous envisagez d'exécuter GCDS.

Si vous utilisez un autre ordinateur pour exécuter le Gestionnaire de configuration, veillez à copier le fichier de configuration sur le serveur GCDS ultérieurement. Sachez en outre qu'il ne vous sera peut-être pas possible de tester la configuration sur une autre machine.

- Lancez le Gestionnaire de configuration. Vous trouverez celui-ci dans le menu "Démarrer" de Windows, sous Google Cloud Directory Sync > Gestionnaire de configuration.

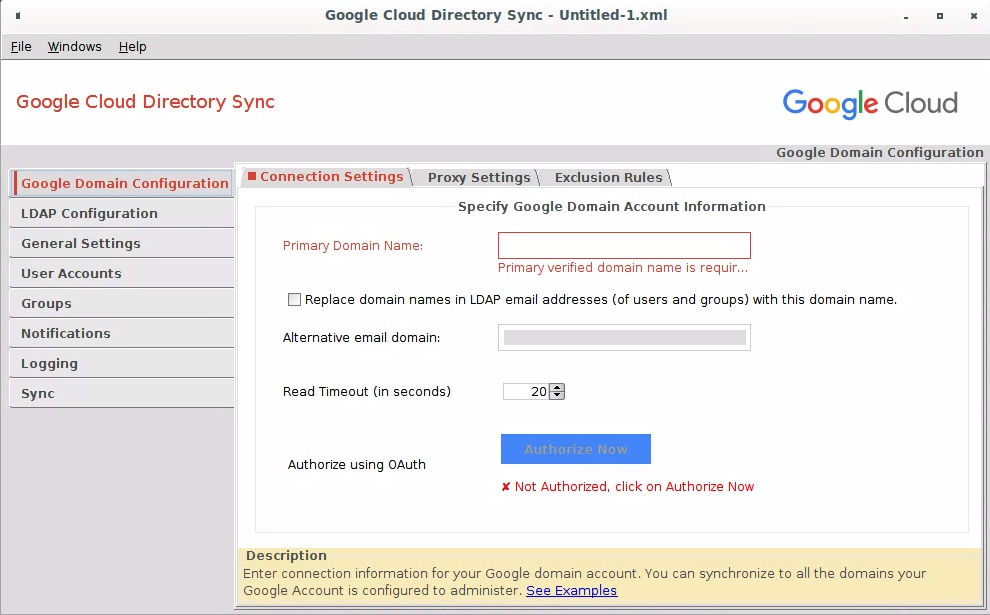

Cliquez sur Google Domain Configuration (Configuration du domaine Google) > Connection Settings (Paramètres de connexion).

Dans le menu, cliquez sur Fichier > Enregistrer sous.

Dans la boîte de dialogue "Fichier", saisissez

PROGRAM_DATA\gcds\config.xmlcomme nom de fichier. RemplacezPROGRAM_DATApar le chemin d'accès du dossierProgramData, que la commande PowerShell vous a renvoyé lorsque vous l'avez exécutée précédemment.Cliquez sur Enregistrer, puis sur OK.

Se connecter à Active Directory

L'étape suivante consiste à configurer GCDS pour qu'il se connecte à Active Directory :

- Dans le Gestionnaire de configuration, cliquez sur Configuration LDAP > Paramètres de connexion.

- Configurez les paramètres de connexion LDAP :

- Type de serveur : sélectionnez MS Active Directory.

- Type de connexion : sélectionnez LDAP standard ou LDAP+SSL.

- Nom d'hôte : saisissez le nom d'un serveur GC. Ce paramètre n'est utilisé que pour les tests. Par la suite, vous automatiserez la découverte du serveur GC.

- Port : 3268 (GC) ou 3269 (GC via SSL). L'utilisation d'un serveur GC au lieu d'un contrôleur de domaine vous permet de provisionner les utilisateurs de tous les domaines de votre forêt Active Directory. Vous devez également vérifier l'authentification après la mise à jour Microsoft ADV190023.

- Type d'authentification : Simple

- Utilisateur autorisé : saisissez le nom d'utilisateur principal (User principal name, UPN) de l'utilisateur de domaine que vous avez créé précédemment :

gcds@UPN_SUFFIX_DOMAIN. RemplacezUPN_SUFFIX_DOMAINpar le domaine de suffixe UPN approprié pour l'utilisateur. Vous pouvez également spécifier l'utilisateur à l'aide de la syntaxeNETBIOS_DOMAIN_NAME\gcds. - Nom unique de base : laissez ce champ vide, de façon à faire porter les recherches sur l'ensemble des domaines de la forêt.

- Pour vérifier les paramètres, cliquez sur Tester la connexion. Si la connexion échoue, vérifiez que vous avez spécifié le nom d'hôte d'un serveur GC et que le nom d'utilisateur et le mot de passe sont corrects.

- Cliquez sur Fermer.

Choisir les éléments à provisionner

Maintenant que GCDS est connecté, vous pouvez décider des éléments à provisionner :

- Dans le Gestionnaire de configuration, cliquez sur Paramètres généraux.

- Assurez-vous que l'option Comptes utilisateur est sélectionnée.

- Si vous comptez provisionner des groupes, assurez-vous que l'option Groupes est sélectionnée. Sinon, désactivez cette case.

- La synchronisation d'unités organisationnelles dépasse le cadre de ce guide. Par conséquent, laissez l'option Unités organisationnelles non sélectionnée.

- Laissez les options Profils utilisateur et Schémas personnalisés non sélectionnées.

Pour en savoir plus, consultez la section Décider des éléments à provisionner.

Provisionnement des utilisateurs

Pour provisionner des utilisateurs, vous devez configurer le mappage des utilisateurs entre Active Directory :

- Dans le Gestionnaire de configuration, cliquez sur Comptes utilisateur > Autres attributs utilisateur.

- Cliquez sur Utiliser les valeurs par défaut pour renseigner automatiquement les attributs Prénom et Nom avec

givenNameetsn, respectivement.

Les paramètres restants varient selon que vous envisagez d'utiliser le nom d'utilisateur principal (UPN) ou l'adresse e-mail pour mapper Active Directory aux utilisateurs de Cloud Identity ou Google Workspace, et selon que vous devez ou non appliquer des remplacements de nom de domaine. Si vous ne savez pas quelle option vous convient le mieux, consultez l'article expliquant comment étendre la gestion de l'authentification Active Directory à Google Cloud.

UPN

- Dans le Gestionnaire de configuration, cliquez sur Comptes utilisateur > Attributs utilisateur.

- Cliquez sur Utiliser les valeurs par défaut.

- Remplacez l'attribut d'adresse e-mail par

userPrincipalName. - Cliquez sur

proxyAddresses>Removesi vous ne souhaitez pas synchroniser les adresses d'alias. - Cliquez sur l'onglet Règles de recherche, puis sur Ajouter une règle de recherche.

Saisissez les paramètres suivants :

- Portée : Sous-arborescence

Règle :

(&(objectCategory=person)(objectClass=user)(!(userAccountControl:1.2.840.113556.1.4.803:=2))(!(userPrincipalName=gcds@*)))

Cette règle capture tous les utilisateurs non désactivés, mais ignore les comptes d'ordinateur et de service géré, ainsi que le compte utilisateur

gcds.Nom unique de base : laissez ce champ vide, de façon à faire porter les recherches sur l'ensemble des domaines de la forêt.

Cliquez sur OK pour créer la règle.

UPN : substitution de domaine

- Dans le Gestionnaire de configuration, cliquez sur l'onglet Comptes utilisateur > Attributs utilisateur.

- Cliquez sur Utiliser les valeurs par défaut.

- Remplacez l'attribut d'adresse e-mail par

userPrincipalName. - Cliquez sur

proxyAddresses>Removesi vous ne souhaitez pas synchroniser les adresses d'alias. - Cliquez sur l'onglet Règles de recherche, puis sur Ajouter une règle de recherche.

Saisissez les paramètres suivants :

- Portée : Sous-arborescence

Règle :

(&(objectCategory=person)(objectClass=user)(!(userAccountControl:1.2.840.113556.1.4.803:=2))(!(userPrincipalName=gcds@*)))

Cette règle capture tous les utilisateurs non désactivés, mais ignore les comptes d'ordinateur et de service géré, ainsi que le compte utilisateur

gcds.Nom unique de base : laissez ce champ vide, de façon à faire porter les recherches sur l'ensemble des domaines de la forêt.

Cliquez sur OK pour créer la règle.

Cliquez sur Configuration du domaine Google > Paramètres de connexion, puis sélectionnez Remplacer le nom de domaine dans les adresses e-mail LDAP par ce nom de domaine.

- Dans le Gestionnaire de configuration, cliquez sur Comptes utilisateur > Attributs utilisateur.

- Cliquez sur Utiliser les valeurs par défaut.

- Cliquez sur l'onglet Règles de recherche, puis sur Ajouter une règle de recherche.

Saisissez les paramètres suivants :

- Portée : Sous-arborescence

Règle :

(&(objectCategory=person)(objectClass=user)(mail=*)(!(userAccountControl:1.2.840.113556.1.4.803:=2)))

Cette règle capture tous les utilisateurs non désactivés et dotés d'une adresse e-mail non vide, mais ignore les comptes d'ordinateur et de service géré.

Nom unique de base : laissez ce champ vide, de façon à faire porter les recherches sur l'ensemble des domaines de la forêt.

Cliquez sur OK pour créer la règle.

E-mail : substitution de domaine

- Dans le Gestionnaire de configuration, cliquez sur Comptes utilisateur > Attributs utilisateur.

- Cliquez sur Utiliser les valeurs par défaut.

- Cliquez sur

proxyAddresses>Removesi vous ne souhaitez pas synchroniser les adresses d'alias. - Cliquez sur l'onglet Règles de recherche, puis sur Utiliser les valeurs par défaut.

- Cliquez sur Configuration du domaine Google > Paramètres de connexion, puis sélectionnez Remplacer le nom de domaine dans les adresses e-mail LDAP par ce nom de domaine.

Pour en savoir plus sur le mappage des attributs utilisateur, consultez la section Configurer la synchronisation avec le Gestionnaire de configuration.

Règles de suppression

Jusqu'à présent, la configuration s'est concentrée sur l'ajout et la mise à jour d'utilisateurs dans Cloud Identity ou Google Workspace. Cependant, il est également important que les utilisateurs désactivés ou supprimés dans Active Directory soient suspendus ou supprimés dans Cloud Identity ou Google Workspace.

Lors du processus de provisionnement, GCDS génère une liste d'utilisateurs dans Cloud Identity ou Google Workspace qui n'ont aucune correspondance dans les résultats de la requête LDAP Active Directory. Étant donné que la requête LDAP intègre la clause (!(userAccountControl:1.2.840.113556.1.4.803:=2)), tous les utilisateurs désactivés ou supprimés dans Active Directory depuis le dernier provisionnement seront inclus dans cette liste. Le comportement par défaut de GCDS est de supprimer ces utilisateurs dans Cloud Identity ou Google Workspace, mais vous pouvez personnaliser ce comportement :

- Dans le Gestionnaire de configuration, cliquez sur Comptes utilisateur > Attributs utilisateur.

- Sous Règle de suppression/suspension de comptes utilisateur sur le domaine Google, assurez-vous que la case Ne pas suspendre ou supprimer les administrateurs de domaine Google qui ne se trouvent pas dans LDAP est cochée. Ce paramètre empêche GCDS de suspendre ou de supprimer le compte super-administrateur que vous avez utilisé pour configurer votre compte Cloud Identity ou Google Workspace.

- Si vous le souhaitez, modifiez la règle de suppression relative aux utilisateurs non administrateurs.

Si vous utilisez plusieurs instances distinctes de GCDS pour provisionner différents domaines ou forêts via un même compte Cloud Identity ou Google Workspace, assurez-vous que ces instances n'interfèrent pas entre elles. Par défaut, les utilisateurs Cloud Identity ou Google Workspace qui ont été provisionnés à partir d'une source différente sont identifiés à tort dans Active Directory comme ayant été supprimés. Pour éviter cette situation, vous pouvez déplacer tous les utilisateurs qui ne relèvent pas du domaine ou de la forêt à partir desquels vous provisionnez vers une seule unité organisationelle (UO), puis exclure cette UO.

- Dans le Gestionnaire de configuration, cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Organization Complete Path (Chemin complet de l'unité organisationnelle)

- Type de correspondance : Correspondance exacte

Règle d'exclusion : saisissez le chemin d'accès de l'UO et son nom. Exemple :

ROOT OU/EXCLUDED OU

Remplacez

ROOT OU/EXCLUDED OUpar le chemin de votre UO et le nom de l'UO exclue.

Cliquez sur OK pour créer la règle.

Par ailleurs, si exclure une unité organisationnelle unique ne convient pas à votre entreprise, vous pouvez exclure le domaine ou la forêt en fonction des adresses e-mail des utilisateurs.

UPN

- Dans le Gestionnaire de configuration, cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Adresse e-mail de l'utilisateur

- Type de correspondance : Expression régulière

Règle d'exclusion : si vous utilisez un seul domaine de suffixe UPN, saisissez l'expression régulière suivante :

.*@((?!UPN_SUFFIX_DOMAIN).*)$

UPN_SUFFIX_DOMAINpar votre domaine de suffixe UPN, comme dans cet exemple :.*@((?!corp.example.com).*)$

Si vous utilisez plusieurs domaines de suffixe UPN, développez l'expression comme suit :

.*@((?!corp.example.com|branch.example.com).*)$

Cliquez sur OK pour créer la règle.

UPN : substitution de domaine

- Dans le Gestionnaire de configuration, cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Adresse e-mail de l'utilisateur

- Type de correspondance : Expression régulière

Règle d'exclusion : si vous utilisez un seul domaine de suffixe UPN, saisissez l'expression régulière suivante :

.*@((?!SUBSTITUTION_DOMAIN).*)$

Remplacez

SUBSTITUTION_DOMAINpar le domaine que vous substituez au domaine du suffixe UPN, comme dans cet exemple :.*@((?!corp.example.com).*)$

Cliquez sur OK pour créer la règle.

- Dans le Gestionnaire de configuration, cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Adresse e-mail de l'utilisateur

- Type de correspondance : Expression régulière

Règle d'exclusion : si vous utilisez un seul domaine de suffixe UPN, saisissez l'expression régulière suivante :

.*@((?!MX_DOMAIN).*)$

Remplacez

MX_DOMAINpar le nom de domaine que vous utilisez dans les adresses e-mail, comme dans cet exemple :.*@((?!corp.example.com).*)$

Si vous utilisez plusieurs domaines de suffixe UPN, développez l'expression comme suit :

.*@((?!corp.example.com|branch.example.com).*)$

Cliquez sur OK pour créer la règle.

E-mail : substitution de domaine

- Dans le Gestionnaire de configuration, cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Adresse e-mail de l'utilisateur

- Type de correspondance : Expression régulière

Règle d'exclusion : si vous utilisez un seul domaine de suffixe UPN, saisissez l'expression régulière suivante :

.*@((?!SUBSTITUTION_DOMAIN).*)$

Remplacez

SUBSTITUTION_DOMAINpar le domaine que vous substituez au domaine de messagerie, comme dans cet exemple :.*@((?!corp.example.com).*)$

Cliquez sur OK pour créer la règle.

Pour en savoir plus sur les paramètres de suppression et de suspension, consultez la section Informations complémentaires sur les options du gestionnaire de configuration.

Provisionner des groupes

L'étape suivante consiste à configurer le mappage des groupes entre Active Directory et Cloud Identity ou Google Workspace. Ce processus diffère selon que vous envisagez de mapper les groupes par nom courant ou par adresse e-mail.

Configurer le mappage des groupes par nom commun

Tout d'abord, vous devez identifier les types de groupes de sécurité que vous souhaitez provisionner, puis formuler une requête LDAP appropriée. Le tableau suivant contient les requêtes courantes que vous pouvez utiliser.

| Type | Requête LDAP |

|---|---|

| Groupes locaux à un domaine | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483652)) |

| Groupes globaux | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483650)) |

| Groupes universels | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483656)) |

| Groupes globaux et universels | (&(objectCategory=group)(|(groupType:1.2.840.113556.1.4.803:=2147483650)(groupType:1.2.840.113556.1.4.803:=2147483656))) |

| Tous les groupes | (objectCategory=group) |

La requête relative aux groupes globaux couvre également des groupes définis par Active Directory tels que les contrôleurs de domaine. Vous pouvez filtrer ces groupes en limitant la recherche par unité organisationnelle (ou).

Les paramètres restants varient selon que vous envisagez d'utiliser le nom d'utilisateur principal ou l'adresse e-mail pour mapper Active Directory aux utilisateurs de Cloud Identity ou Google Workspace.

UPN

- Dans le Gestionnaire de configuration, cliquez sur Groupes > Règles de recherche.

- Cliquez sur Utiliser les valeurs par défaut pour ajouter deux règles par défaut.

- Cliquez sur l'icône de modification de la première règle.

- Modifiez la valeur de Règle pour remplacer la requête LDAP.

- Dans la zone Groupes, saisissez les paramètres suivants :

- Attribut d'adresse e-mail de groupe :

cn - Attribut d'adresse e-mail de compte utilisateur :

userPrincipalName

- Attribut d'adresse e-mail de groupe :

- Cliquez sur l'onglet Préfixe-suffixe.

Dans la zone Adresse e-mail de groupe, saisissez les paramètres suivants :

Suffixe :

@PRIMARY_DOMAIN, si vous devez remplacer@PRIMARY_DOMAINpar le domaine principal de votre compte Cloud Identity ou Google Workspace. Ce paramètre peut sembler redondant dans la mesure où GCDS ajoute automatiquement le domaine. Vous devez cependant le spécifier explicitement pour éviter que des instances multiples de GCDS n'effacent les membres de groupe qu'elles n'ont pas ajoutés elles-mêmes.Exemple

@example.comCliquez sur OK.

Cliquez sur l'icône en forme de croix de la seconde règle pour supprimer cette règle.

- Dans le Gestionnaire de configuration, cliquez sur Groupes > Règles de recherche.

- Cliquez sur Utiliser les valeurs par défaut pour ajouter quelques règles par défaut.

- Cliquez sur l'icône de modification de la première règle.

- Modifiez la valeur de Règle pour remplacer la requête LDAP.

- Dans la zone Groupes, modifiez l'attribut d'adresse e-mail de groupe pour saisir le paramètre

cn. - Cliquez sur OK.

Les mêmes paramètres s'appliquent également si vous avez utilisé la substitution de domaine lors du mappage des utilisateurs.

Configurer le mappage des groupes par adresse e-mail

Tout d'abord, vous devez identifier les types de groupes de sécurité que vous souhaitez provisionner, puis formuler une requête LDAP appropriée. Le tableau suivant contient les requêtes courantes que vous pouvez utiliser.

| Type | Requête LDAP |

|---|---|

| Groupes locaux au domaine avec adresse e-mail | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483652)(mail=*)) |

| Groupes globaux avec adresse e-mail | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483650)(mail=*)) |

| Groupes universels avec adresse e-mail | (&(objectCategory=group)(groupType:1.2.840.113556.1.4.803:=2147483656)(mail=*)) |

| Groupes globaux et universels avec adresse e-mail | (&(objectCategory=group)(|(groupType:1.2.840.113556.1.4.803:=2147483650)(groupType:1.2.840.113556.1.4.803:=2147483656))(mail=*)) |

| Tous les groupes avec une adresse e-mail | (&(objectCategory=group)(mail=*)) |

Les paramètres restants varient selon que vous envisagez d'utiliser le nom d'utilisateur principal ou l'adresse e-mail pour mapper Active Directory aux utilisateurs de Cloud Identity ou Google Workspace.

UPN

- Dans le Gestionnaire de configuration, cliquez sur Groupes > Règles de recherche.

- Cliquez sur Utiliser les valeurs par défaut pour ajouter deux règles par défaut.

- Cliquez sur l'icône de modification de la première règle.

- Modifiez la valeur de Règle pour remplacer la requête LDAP.

- Dans la zone Groupes, modifiez l'attribut d'adresse e-mail de l'utilisateur pour saisir le paramètre

userPrincipalName. - Cliquez sur OK.

- Cliquez sur l'icône en forme de croix de la seconde règle pour supprimer cette règle.

- Dans le Gestionnaire de configuration, cliquez sur Groupes > Règles de recherche.

- Cliquez sur Utiliser les valeurs par défaut pour ajouter quelques règles par défaut.

- Cliquez sur l'icône de modification de la première règle.

- Modifiez la valeur de Règle pour remplacer la requête LDAP.

- Cliquez sur OK.

- Cliquez sur l'icône en forme de croix de la seconde règle pour supprimer cette règle.

Si vous avez activé l'option Remplacer le nom de domaine dans les adresses e-mail LDAP par ce nom de domaine, elle s'applique également aux adresses e-mail des groupes et des membres.

Règles de suppression

GCDS gère la suppression de groupes de la même manière que la suppression d'utilisateurs. Si vous utilisez plusieurs instances distinctes de GCDS pour provisionner différents domaines ou forêts via un même compte Cloud Identity ou Google Workspace, assurez-vous que ces instances n'interfèrent pas entre elles.

Par défaut, un membre de groupe Cloud Identity ou Google Workspace qui a été provisionné à partir d'une source différente est identifié à tort dans Active Directory comme ayant été supprimé. Pour éviter cette situation, configurez GCDS pour qu'il ignore tous les membres de groupe qui ne relèvent pas du domaine ou de la forêt à partir duquel vous provisionnez.

UPN

- Cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Adresse e-mail de membre de groupe

- Type de correspondance : Expression régulière

Règle d'exclusion : si vous utilisez un seul domaine de suffixe UPN, saisissez l'expression régulière suivante :

.*@((?!UPN_SUFFIX_DOMAIN).*)$

Remplacez

UPN_SUFFIX_DOMAINpar votre domaine de suffixe UPN, comme dans l'exemple suivant :.*@((?!corp.example.com).*)$

Si vous utilisez plusieurs domaines de suffixe UPN, développez l'expression comme suit :

.*@((?!corp.example.com|branch.example.com).*)$

Cliquez sur OK pour créer la règle.

UPN : substitution de domaine

- Cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Adresse e-mail de membre de groupe

- Type de correspondance : Expression régulière

Règle d'exclusion : si vous utilisez un seul domaine de suffixe UPN, saisissez l'expression régulière suivante :

.*@((?!SUBSTITUTION_DOMAIN).*)$

Remplacez

SUBSTITUTION_DOMAINpar le domaine que vous substituez au domaine du suffixe UPN, comme dans cet exemple :.*@((?!corp.example.com).*)$

Cliquez sur OK pour créer la règle.

- Cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Adresse e-mail de membre de groupe

- Type de correspondance : Expression régulière

Règle d'exclusion : si vous utilisez un seul domaine de suffixe UPN, saisissez l'expression régulière suivante :

.*@((?!MX_DOMAIN).*)$

Remplacez

MX_DOMAINpar le nom de domaine que vous utilisez dans les adresses e-mail, comme dans l'exemple suivant :.*@((?!corp.example.com).*)$

Si vous utilisez plusieurs domaines de suffixe UPN, développez l'expression comme suit :

.*@((?!corp.example.com|branch.example.com).*)$

Cliquez sur OK pour créer la règle.

E-mail : substitution de domaine

- Cliquez sur Configuration du domaine Google > Règles d'exclusion.

- Cliquez sur Ajouter une règle d'exclusion.

Configurez les paramètres suivants :

- Type : Adresse e-mail de membre de groupe

- Type de correspondance : Expression régulière

Règle d'exclusion : si vous utilisez un seul domaine de suffixe UPN, saisissez l'expression régulière suivante :

.*@((?!SUBSTITUTION_DOMAIN).*)$

Remplacez

SUBSTITUTION_DOMAINpar le domaine que vous utilisez pour remplacer le domaine de messagerie, comme dans l'exemple suivant :.*@((?!corp.example.com).*)$

Cliquez sur OK pour créer la règle.

Pour en savoir plus sur les paramètres des groupes, consultez la page En savoir plus sur les options du Gestionnaire de configuration.

Configurer la journalisation et les notifications

Pour maintenir la synchronisation des utilisateurs, vous devez exécuter GCDS de manière planifiée. Pour vous permettre de suivre l'activité et les problèmes potentiels de GCDS, vous pouvez déterminer comment et quand GCDS écrit son fichier journal:

- Dans le Gestionnaire de configuration, cliquez sur Journalisation.

- Définissez le nom du fichier sur

PROGRAM_DATA\gcds\gcds_sync.#{timestamp}.log. RemplacezPROGRAM_DATApar le chemin d'accès du dossierProgramData, que la commande PowerShell vous a renvoyé lorsque vous l'avez exécutée précédemment. Cliquez sur Fichier > Enregistrer pour valider les modifications de configuration sur le disque, puis cliquez sur OK.

En plus de la journalisation, GCDS peut envoyer des notifications par e-mail. Pour activer ce service, cliquez sur Notifications et spécifiez les informations de connexion de votre serveur de messagerie.

Simuler le provisionnement des comptes utilisateur

Vous avez terminé la configuration de GCDS. Pour vérifier que la configuration fonctionne comme prévu, vous devez d'abord l'enregistrer sur le disque, puis simuler une exécution de provisionnement des utilisateurs. Pendant la simulation, GCDS n'effectue aucune modification de votre compte Cloud Identity ou Google Workspace, mais signale les modifications qu'il effectuerait lors d'un provisionnement normal.

- Dans le Gestionnaire de configuration, cliquez sur Synchronisation.

- En bas de l'écran, sélectionnez Vider le cache, puis cliquez sur Simuler la synchronisation.

- Une fois le processus terminé, examinez la section Modifications proposées du journal qui s'affiche dans la moitié inférieure de la boîte de dialogue, et vérifiez qu'il n'y a pas de modifications indésirables telles que la suppression ou la suspension d'utilisateurs ou de groupes.

Gestion initiale des comptes utilisateur

Vous pouvez maintenant déclencher le provisionnement initial des utilisateurs :

Avertissements

- Le déclenchement du provisionnement des utilisateurs apportera des modifications définitives aux utilisateurs et aux groupes de votre compte Cloud Identity ou Google Workspace.

- Si vous avez un grand nombre d'utilisateurs à provisionner, envisagez de modifier temporairement la requête LDAP pour qu'elle ne corresponde qu'à un sous-ensemble de ces utilisateurs. En utilisant ce sous-ensemble d'utilisateurs, vous pouvez tester le processus puis ajuster les paramètres si nécessaire. Une fois les résultats validés, modifiez à nouveau la requête LDAP et provisionnez les utilisateurs restants.

- Évitez de modifier ou de supprimer de manière répétée un grand nombre d'utilisateurs lors du test, car de telles actions peuvent être signalées comme un comportement abusif.

Déclenchez un provisionnement de la manière suivante :

- Dans le Gestionnaire de configuration, cliquez sur Synchronisation.

Au bas de l'écran, sélectionnez Vider le cache, puis cliquez sur Synchroniser et appliquer les modifications.

Une boîte de dialogue indiquant l'état s'affiche.

Une fois le processus terminé, vérifiez le journal qui apparaît dans la moitié inférieure de la boîte de dialogue :

- Sous Modifications apportées aux utilisateurs avec succès, vérifiez qu'au moins un utilisateur a été créé.

- Sous Échecs, vérifiez qu'aucun échec ne s'est produit.

Planifier le provisionnement

Pour vous assurer que les modifications effectuées dans Active Directory sont appliquées à votre compte Cloud Identity ou Google Workspace, configurez une tâche planifiée qui déclenche un provisionnement toutes les heures :

- Ouvrez une console PowerShell en tant qu'administrateur.

Vérifiez si le module Active Directory PowerShell est disponible sur le système :

import-module ActiveDirectory

Si la commande échoue, téléchargez et installez les outils d'administration du serveur distant, puis réessayez.

Dans Bloc-notes, créez un fichier, copiez-y le contenu suivant, puis enregistrez le fichier dans

%ProgramData%\gcds\sync.ps1. Lorsque vous avez terminé, fermez le fichier.[CmdletBinding()] Param( [Parameter(Mandatory=$True)] [string]$config, [Parameter(Mandatory=$True)] [string]$gcdsInstallationDir ) import-module ActiveDirectory # Stop on error. $ErrorActionPreference ="stop" # Ensure it's an absolute path. $rawConfigPath = [System.IO.Path]::Combine((pwd).Path, $config) # Discover closest GC in current domain. $dc = Get-ADDomainController -discover -Service "GlobalCatalog" -NextClosestSite Write-Host ("Using GC server {0} of domain {1} as LDAP source" -f [string]$dc.HostName, $dc.Domain) # Load XML and replace the endpoint. $dom = [xml](Get-Content $rawConfigPath) $ldapConfigNode = $dom.SelectSingleNode("//plugin[@class='com.google.usersyncapp.plugin.ldap.LDAPPlugin']/config") # Tweak the endpoint. $ldapConfigNode.hostname = [string]$dc.HostName $ldapConfigNode.ldapCredMachineName = [string]$dc.HostName $ldapConfigNode.port = "3268" # Always use GC port # Tweak the tsv files location $googleConfigNode = $dom.SelectSingleNode("//plugin[@class='com.google.usersyncapp.plugin.google.GooglePlugin']/config") $googleConfigNode.nonAddressPrimaryKeyMapFile = [System.IO.Path]::Combine((pwd).Path, "nonAddressPrimaryKeyFile.tsv") $googleConfigNode.passwordTimestampFile = [System.IO.Path]::Combine((pwd).Path, "passwordTimestampCache.tsv") # Save resulting config. $targetConfigPath = $rawConfigPath + ".autodiscover" $writer = New-Object System.IO.StreamWriter($targetConfigPath, $False, (New-Object System.Text.UTF8Encoding($False))) $dom.Save($writer) $writer.Close() # Start provisioning. Start-Process -FilePath "$gcdsInstallationDir\sync-cmd" ` -Wait -ArgumentList "--apply --config ""$targetConfigPath"""Le Gestionnaire de configuration a créé une clé secrète pour chiffrer les identifiants présents dans le fichier de configuration. Pour que GCDS puisse continuer à lire la configuration lorsqu'elle est exécutée en tant que tâche planifiée, exécutez les commandes suivantes pour copier cette clé secrète de votre propre profil dans le profil de

NT AUTHORITY\LOCAL SERVICE:New-Item -Path Registry::HKEY_USERS\S-1-5-19\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp -Force; Copy-Item -Path Microsoft.PowerShell.Core\Registry::HKEY_CURRENT_USER\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp\util ` -Destination Microsoft.PowerShell.Core\Registry::HKEY_USERS\S-1-5-19\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp\utilSi ces commandes échouent, assurez-vous d'avoir bien démarré la console PowerShell en tant qu'administrateur.

Créez une tâche planifiée en exécutant les commandes suivantes. La tâche planifiée est déclenchée toutes les heures et appelle le script

sync.ps1en tant queNT AUTHORITY\LOCAL SERVICE.$taskName = "Synchronize to Cloud Identity" $gcdsDir = "$Env:ProgramData\gcds" $action = New-ScheduledTaskAction -Execute 'PowerShell.exe' ` -Argument "-ExecutionPolicy Bypass -NoProfile $gcdsDir\sync.ps1 -config $gcdsDir\config.xml -gcdsInstallationDir '$Env:Programfiles\Google Cloud Directory Sync'" ` -WorkingDirectory $gcdsDir $trigger = New-ScheduledTaskTrigger ` -Once ` -At (Get-Date) ` -RepetitionInterval (New-TimeSpan -Minutes 60) ` -RepetitionDuration (New-TimeSpan -Days (365 * 20)) $principal = New-ScheduledTaskPrincipal -UserID "NT AUTHORITY\LOCAL SERVICE" -LogonType ServiceAccount Register-ScheduledTask -Action $action -Trigger $trigger -Principal $principal -TaskName $taskName $task = Get-ScheduledTask -TaskName "$taskName" $task.Settings.ExecutionTimeLimit = "PT12H" Set-ScheduledTask $task

Pour en savoir plus, consultez la section Planifier des synchronisations automatiques.

Tester le provisionnement des utilisateurs

Vous avez terminé l'installation et la configuration de GCDS. La tâche planifiée déclenchera une exécution toutes les heures.

Pour déclencher un provisionnement manuellement, basculez vers la console PowerShell et exécutez la commande suivante :

Start-ScheduledTask "Synchronize to Cloud Identity"

Effectuer un nettoyage

Pour supprimer GCDS, procédez comme suit :

- Ouvrez le Panneau de configuration Windows et cliquez sur Programmes > Désinstaller un programme.

- Sélectionnez Google Cloud Directory Sync, puis cliquez sur Désinstaller/Modifier pour lancer l'assistant de désinstallation. Suivez ensuite les instructions de l'assistant.

Ouvrez une console PowerShell et exécutez la commande suivante pour supprimer la tâche planifiée :

$taskName = "Synchronize to Cloud Identity" Unregister-ScheduledTask -TaskName $taskName -Confirm:$False

Exécutez la commande suivante pour supprimer les fichiers de configuration et les fichiers journaux :

Remove-Item -Recurse -Force "$Env:ProgramData\gcds" Remove-Item -Recurse -Path Registry::HKEY_USERS\S-1-5-19\SOFTWARE\JavaSoft\Prefs\com\google\usersyncapp

Étapes suivantes

- Configurez l'authentification unique entre Active Directory et Google Cloud.

- Consultez les bonnes pratiques et les questions fréquentes concernant GCDS.

- Découvrez comment résoudre les problèmes courants concernant GCDS.

- Consultez les bonnes pratiques pour planifier des comptes et des organisations ainsi que les bonnes pratiques pour fédérer Google Cloud avec un fournisseur d'identité externe.

- Familiarisez-vous avec nos bonnes pratiques pour la gestion des comptes de super-administrateur.