이 페이지에서는 Spanner에서 수동으로 만든 고객 관리 암호화 키(CMEK)를 사용하는 방법을 설명합니다.

CMEK에 대한 자세한 내용은 고객 관리 암호화 키(CMEK) 개요를 참고하세요.

CMEK 지원 데이터베이스 만들기

Cloud Key Management Service(Cloud KMS)에서 키를 만듭니다. Spanner에서는 보호 수준이 서로 다른 다음 키 유형을 사용할 수 있습니다.

이 키는 Spanner 인스턴스와 동일한 위치에 있어야 합니다. 예를 들어 Spanner 인스턴스 구성이

us-west1에 있는 경우 Cloud KMS 키링 위치도us-west1이어야 합니다.모든 Spanner 멀티 리전 인스턴스 구성에 해당 Cloud KMS 키링 위치가 있지는 않습니다. 커스텀, 이중 리전 또는 멀티 리전 인스턴스 구성의 Spanner 데이터베이스의 경우 여러 리전(단일 리전) Cloud KMS 키를 사용하여 데이터베이스를 보호할 수 있습니다. 예를 들면 다음과 같습니다.

- Spanner 데이터베이스가 멀티 리전 인스턴스 구성

nam14에 있는 경우us-east4,northamerica-northeast1,us-east1에서 Cloud KMS 키를 만들 수 있습니다. - 데이터베이스가

nam3을 기본 인스턴스 구성으로 사용하고us-central2에 읽기 전용 복제본을 추가한 커스텀 인스턴스 구성인 경우us-east4,us-east1,us-central1,us-central2에서 Cloud KMS 키를 만들 수 있습니다.

(선택사항) Spanner 인스턴스 구성의 복제본 위치 목록을 보려면

gcloud spanner instances get-locations명령어를 사용합니다.gcloud spanner instances get-locations <var>INSTANCE_ID</var>자세한 내용은 다음 리소스를 참조하세요.

- Spanner 데이터베이스가 멀티 리전 인스턴스 구성

Spanner에 키에 대한 액세스를 부여합니다.

Cloud Shell에서 서비스 에이전트를 만들어 표시하거나, 계정이 이미 있으면 표시합니다.

gcloud beta services identity create --service=spanner.googleapis.com \ --project=PROJECT_IDgcloud 베타 명령어 구성요소를 설치하라는 메시지가 표시되면

Y를 입력합니다. 설치가 완료되면 명령어가 자동으로 다시 시작됩니다.gcloud services identity명령어는 Spanner가 사용자 대신 Cloud KMS 키에 액세스하기 위해 사용할 수 있는 서비스 에이전트를 만들거나 가져옵니다.서비스 계정 ID의 형식은 이메일 주소와 비슷합니다.

Service identity created: service-xxx@gcp-sa-spanner.iam.gserviceaccount.comSpanner 인스턴스 구성의 각 리전(

--location) 서비스 계정에 Cloud KMS CryptoKey 암호화/복호화(cloudkms.cryptoKeyEncrypterDecrypter) 역할을 부여합니다. 이렇게 하려면gcloud kms keys add-iam-policybinding명령어를 실행하세요.gcloud kms keys add-iam-policy-binding KMS_KEY \ --location KMS_KEY_LOCATION \ --keyring KMS_KEY_RING \ --project=PROJECT_ID \ --member serviceAccount:service-xxx@gcp-sa-spanner.iam.gserviceaccount.com \ --role roles/cloudkms.cryptoKeyEncrypterDecrypter다음은 출력 예시입니다.

Updated IAM policy for key [KMS_KEY]데이터베이스를 보호하기 위해 여러 Cloud KMS 키를 사용하는 경우 모든 키에 대해

gcloud kms keys add-iam-policybinding명령어를 실행합니다.이 역할은 Cloud KMS 키로 암호화 및 복호화할 수 있는 권한이 서비스 계정에 포함되도록 합니다. 자세한 내용은 Cloud KMS 권한 및 역할을 참조하세요.

데이터베이스를 만들고 Cloud KMS 키를 지정합니다.

콘솔

콘솔을 사용하여 리전 인스턴스 구성에서 데이터베이스를 만듭니다.

Google Cloud 콘솔에서 인스턴스 페이지로 이동합니다.

데이터베이스를 만들 인스턴스를 클릭합니다.

데이터베이스 만들기를 클릭하고 필수 필드를 입력합니다.

암호화 옵션 표시를 클릭합니다.

Cloud KMS 키를 선택합니다.

드롭다운 목록에서 키를 선택합니다.

키 목록은 현재 Google Cloud 프로젝트로 제한됩니다. 다른 Google Cloud 프로젝트의 키를 사용하려면Google Cloud 콘솔 대신 gcloud CLI를 사용하여 데이터베이스를 만듭니다.

데이터베이스가 생성되면 데이터베이스 개요 페이지를 확인하여 해당 데이터베이스가 CMEK 지원 데이터베이스인지 확인할 수 있습니다.

gcloud

리전, 커스텀 또는 멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 gcloud spanner databases create 명령어를 실행합니다.

gcloud spanner databases create DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID \

--ddl="CREATE TABLE Users (Id INT64 NOT NULL, FirstName STRING(100) NOT NULL, LastName STRING(100) NOT NULL,) PRIMARY KEY (Id)" \

--kms-project=KMS_PROJECT_ID \

--kms-location=KMS_KEY_LOCATION \

--kms-keyring=KMS_KEYRING \

--kms-keys=KMS_KEY_1[, KMS_KEY_2 ... ]데이터베이스가 CMEK 지원 데이터베이스인지 확인하려면 gcloud spanner databases describe 명령어를 실행합니다.

gcloud spanner databases describe DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_IDCMEK 지원 데이터베이스에는 다음 출력 예시에 표시된 것처럼 encryptionConfig 필드가 포함됩니다.

encryptionConfig:

kmsKeyNames:projects/my-kms-project/locations/eur5/keyRings/my-kms-key-ring/cryptoKeys/my-kms-key

name: projects/my-spanner-project/instances/my-instance/databases/my-db

state: READY

클라이언트 라이브러리

C#

리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

using Google.Cloud.Spanner.Admin.Database.V1;

using Google.Cloud.Spanner.Common.V1;

using System;

using System.Threading.Tasks;

public class CreateDatabaseWithEncryptionKeyAsyncSample

{

public async Task<Database> CreateDatabaseWithEncryptionKeyAsync(string projectId, string instanceId, string databaseId, CryptoKeyName kmsKeyName)

{

// Create a DatabaseAdminClient instance that can be used to execute a

// CreateDatabaseRequest with custom encryption configuration options.

DatabaseAdminClient databaseAdminClient = DatabaseAdminClient.Create();

// Define create table statement for table #1.

var createSingersTable =

@"CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

ComposerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)";

// Define create table statement for table #2.

var createAlbumsTable =

@"CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE";

// Create the CreateDatabase request with encryption configuration and execute it.

var request = new CreateDatabaseRequest

{

ParentAsInstanceName = InstanceName.FromProjectInstance(projectId, instanceId),

CreateStatement = $"CREATE DATABASE `{databaseId}`",

ExtraStatements = { createSingersTable, createAlbumsTable },

EncryptionConfig = new EncryptionConfig

{

KmsKeyNameAsCryptoKeyName = kmsKeyName,

},

};

var operation = await databaseAdminClient.CreateDatabaseAsync(request);

// Wait until the operation has finished.

Console.WriteLine("Waiting for the operation to finish.");

var completedResponse = await operation.PollUntilCompletedAsync();

if (completedResponse.IsFaulted)

{

Console.WriteLine($"Error while creating database: {completedResponse.Exception}");

throw completedResponse.Exception;

}

var database = completedResponse.Result;

Console.WriteLine($"Database {database.Name} created with encryption key {database.EncryptionConfig.KmsKeyName}");

return database;

}

}멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

using Google.Cloud.Spanner.Admin.Database.V1;

using Google.Cloud.Spanner.Common.V1;

using System;

using System.Collections.Generic;

using System.Threading.Tasks;

public class CreateDatabaseWithMultiRegionEncryptionAsyncSample

{

public async Task<Database> CreateDatabaseWithMultiRegionEncryptionAsync(string projectId, string instanceId, string databaseId, IEnumerable<CryptoKeyName> kmsKeyNames)

{

// Create a DatabaseAdminClient instance that can be used to execute a

// CreateDatabaseRequest with custom encryption configuration options.

DatabaseAdminClient databaseAdminClient = DatabaseAdminClient.Create();

// Define create table statement for table #1.

var createSingersTable =

@"CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

ComposerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)";

// Define create table statement for table #2.

var createAlbumsTable =

@"CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE";

// Create the CreateDatabase request with encryption configuration and execute it.

var request = new CreateDatabaseRequest

{

ParentAsInstanceName = InstanceName.FromProjectInstance(projectId, instanceId),

CreateStatement = $"CREATE DATABASE `{databaseId}`",

ExtraStatements = { createSingersTable, createAlbumsTable },

EncryptionConfig = new EncryptionConfig

{

KmsKeyNamesAsCryptoKeyNames = { kmsKeyNames },

},

};

var operation = await databaseAdminClient.CreateDatabaseAsync(request);

// Wait until the operation has finished.

Console.WriteLine("Waiting for the operation to finish.");

var completedResponse = await operation.PollUntilCompletedAsync();

if (completedResponse.IsFaulted)

{

Console.WriteLine($"Error while creating database: {completedResponse.Exception}");

throw completedResponse.Exception;

}

var database = completedResponse.Result;

Console.WriteLine($"Database {database.Name} created with encryption keys {string.Join(", ", kmsKeyNames)}");

return database;

}

}C++

리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

void CreateDatabaseWithEncryptionKey(

google::cloud::spanner_admin::DatabaseAdminClient client,

std::string const& project_id, std::string const& instance_id,

std::string const& database_id,

google::cloud::KmsKeyName const& encryption_key) {

google::cloud::spanner::Database database(project_id, instance_id,

database_id);

google::spanner::admin::database::v1::CreateDatabaseRequest request;

request.set_parent(database.instance().FullName());

request.set_create_statement("CREATE DATABASE `" + database.database_id() +

"`");

request.add_extra_statements(R"""(

CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX),

FullName STRING(2049)

AS (ARRAY_TO_STRING([FirstName, LastName], " ")) STORED

) PRIMARY KEY (SingerId))""");

request.add_extra_statements(R"""(

CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE)""");

request.mutable_encryption_config()->set_kms_key_name(

encryption_key.FullName());

auto db = client.CreateDatabase(request).get();

if (!db) throw std::move(db).status();

std::cout << "Database " << db->name() << " created";

std::cout << " using encryption key " << encryption_key.FullName();

std::cout << ".\n";

}멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

void CreateDatabaseWithMRCMEK(

google::cloud::spanner_admin::DatabaseAdminClient client,

std::string const& project_id, std::string const& instance_id,

std::string const& database_id,

std::vector<google::cloud::KmsKeyName> const& encryption_keys) {

google::cloud::spanner::Database database(project_id, instance_id,

database_id);

google::spanner::admin::database::v1::CreateDatabaseRequest request;

request.set_parent(database.instance().FullName());

request.set_create_statement("CREATE DATABASE `" + database.database_id() +

"`");

request.add_extra_statements(R"""(

CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX),

FullName STRING(2049)

AS (ARRAY_TO_STRING([FirstName, LastName], " ")) STORED

) PRIMARY KEY (SingerId))""");

request.add_extra_statements(R"""(

CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE)""");

for (google::cloud::KmsKeyName const& encryption_key : encryption_keys) {

request.mutable_encryption_config()->add_kms_key_names(

encryption_key.FullName());

}

auto db = client.CreateDatabase(request).get();

if (!db) throw std::move(db).status();

std::cout << "Database " << db->name() << " created";

PrintKmsKeys(encryption_keys);

}Go

리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

import (

"context"

"fmt"

"io"

"regexp"

database "cloud.google.com/go/spanner/admin/database/apiv1"

adminpb "cloud.google.com/go/spanner/admin/database/apiv1/databasepb"

)

func createDatabaseWithCustomerManagedEncryptionKey(ctx context.Context, w io.Writer, db, kmsKeyName string) error {

// db = `projects/<project>/instances/<instance-id>/database/<database-id>`

// kmsKeyName = `projects/<project>/locations/<location>/keyRings/<key_ring>/cryptoKeys/<kms_key_name>`

matches := regexp.MustCompile("^(.+)/databases/(.+)$").FindStringSubmatch(db)

if matches == nil || len(matches) != 3 {

return fmt.Errorf("createDatabaseWithCustomerManagedEncryptionKey: invalid database id %q", db)

}

instanceName := matches[1]

databaseId := matches[2]

adminClient, err := database.NewDatabaseAdminClient(ctx)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedEncryptionKey.NewDatabaseAdminClient: %w", err)

}

defer adminClient.Close()

// Create a database with tables using a Customer Managed Encryption Key

req := adminpb.CreateDatabaseRequest{

Parent: instanceName,

CreateStatement: "CREATE DATABASE `" + databaseId + "`",

ExtraStatements: []string{

`CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)`,

`CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE`,

},

EncryptionConfig: &adminpb.EncryptionConfig{KmsKeyName: kmsKeyName},

}

op, err := adminClient.CreateDatabase(ctx, &req)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedEncryptionKey.CreateDatabase: %w", err)

}

dbObj, err := op.Wait(ctx)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedEncryptionKey.Wait: %w", err)

}

fmt.Fprintf(w, "Created database [%s] using encryption key %q\n", dbObj.Name, dbObj.EncryptionConfig.KmsKeyName)

return nil

}

멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

import (

"context"

"fmt"

"io"

database "cloud.google.com/go/spanner/admin/database/apiv1"

adminpb "cloud.google.com/go/spanner/admin/database/apiv1/databasepb"

)

// createDatabaseWithCustomerManagedMultiRegionEncryptionKey creates a new database with tables using a Customer Managed Multi-Region Encryption Key.

func createDatabaseWithCustomerManagedMultiRegionEncryptionKey(ctx context.Context, w io.Writer, projectID, instanceID, databaseID string, kmsKeyNames []string) error {

// projectID = `my-project`

// instanceID = `my-instance`

// databaseID = `my-database`

// kmsKeyNames := []string{"projects/my-project/locations/locations/<location1>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// "projects/my-project/locations/locations/<location2>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// "projects/my-project/locations/locations/<location3>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// }

adminClient, err := database.NewDatabaseAdminClient(ctx)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedMultiRegionEncryptionKey.NewDatabaseAdminClient: %w", err)

}

defer adminClient.Close()

// Create a database with tables using a Customer Managed Multi-Region Encryption Key

req := adminpb.CreateDatabaseRequest{

Parent: fmt.Sprintf("projects/%s/instances/%s", projectID, instanceID),

CreateStatement: "CREATE DATABASE `" + databaseID + "`",

ExtraStatements: []string{

`CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)`,

`CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE`,

},

EncryptionConfig: &adminpb.EncryptionConfig{KmsKeyNames: kmsKeyNames},

}

op, err := adminClient.CreateDatabase(ctx, &req)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedMultiRegionEncryptionKey.CreateDatabase: %w", err)

}

dbObj, err := op.Wait(ctx)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedMultiRegionEncryptionKey.Wait: %w", err)

}

fmt.Fprintf(w, "Created database [%s] using multi-region encryption keys %q\n", dbObj.Name, dbObj.EncryptionConfig.GetKmsKeyNames())

return nil

}

Java

리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

import com.google.cloud.spanner.Spanner;

import com.google.cloud.spanner.SpannerExceptionFactory;

import com.google.cloud.spanner.SpannerOptions;

import com.google.cloud.spanner.admin.database.v1.DatabaseAdminClient;

import com.google.common.collect.ImmutableList;

import com.google.spanner.admin.database.v1.CreateDatabaseRequest;

import com.google.spanner.admin.database.v1.Database;

import com.google.spanner.admin.database.v1.EncryptionConfig;

import com.google.spanner.admin.database.v1.InstanceName;

import java.util.concurrent.ExecutionException;

import java.util.concurrent.TimeUnit;

import java.util.concurrent.TimeoutException;

public class CreateDatabaseWithEncryptionKey {

static void createDatabaseWithEncryptionKey() {

// TODO(developer): Replace these variables before running the sample.

String projectId = "my-project";

String instanceId = "my-instance";

String databaseId = "my-database";

String kmsKeyName =

"projects/" + projectId + "/locations/<location>/keyRings/<keyRing>/cryptoKeys/<keyId>";

try (Spanner spanner =

SpannerOptions.newBuilder().setProjectId(projectId).build().getService();

DatabaseAdminClient adminClient = spanner.createDatabaseAdminClient()) {

createDatabaseWithEncryptionKey(

adminClient,

projectId,

instanceId,

databaseId,

kmsKeyName);

}

}

static void createDatabaseWithEncryptionKey(DatabaseAdminClient adminClient,

String projectId, String instanceId, String databaseId, String kmsKeyName) {

InstanceName instanceName = InstanceName.of(projectId, instanceId);

CreateDatabaseRequest request = CreateDatabaseRequest.newBuilder()

.setParent(instanceName.toString())

.setCreateStatement("CREATE DATABASE `" + databaseId + "`")

.setEncryptionConfig(EncryptionConfig.newBuilder().setKmsKeyName(kmsKeyName).build())

.addAllExtraStatements(

ImmutableList.of(

"CREATE TABLE Singers ("

+ " SingerId INT64 NOT NULL,"

+ " FirstName STRING(1024),"

+ " LastName STRING(1024),"

+ " SingerInfo BYTES(MAX)"

+ ") PRIMARY KEY (SingerId)",

"CREATE TABLE Albums ("

+ " SingerId INT64 NOT NULL,"

+ " AlbumId INT64 NOT NULL,"

+ " AlbumTitle STRING(MAX)"

+ ") PRIMARY KEY (SingerId, AlbumId),"

+ " INTERLEAVE IN PARENT Singers ON DELETE CASCADE"

))

.build();

try {

System.out.println("Waiting for operation to complete...");

Database createdDatabase =

adminClient.createDatabaseAsync(request).get(120, TimeUnit.SECONDS);

System.out.printf(

"Database %s created with encryption key %s%n",

createdDatabase.getName(),

createdDatabase.getEncryptionConfig().getKmsKeyName()

);

} catch (ExecutionException e) {

// If the operation failed during execution, expose the cause.

throw SpannerExceptionFactory.asSpannerException(e.getCause());

} catch (InterruptedException e) {

// Throw when a thread is waiting, sleeping, or otherwise occupied,

// and the thread is interrupted, either before or during the activity.

throw SpannerExceptionFactory.propagateInterrupt(e);

} catch (TimeoutException e) {

// If the operation timed out propagates the timeout

throw SpannerExceptionFactory.propagateTimeout(e);

}

}

}멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

import com.google.cloud.spanner.Spanner;

import com.google.cloud.spanner.SpannerExceptionFactory;

import com.google.cloud.spanner.SpannerOptions;

import com.google.cloud.spanner.admin.database.v1.DatabaseAdminClient;

import com.google.common.collect.ImmutableList;

import com.google.spanner.admin.database.v1.CreateDatabaseRequest;

import com.google.spanner.admin.database.v1.Database;

import com.google.spanner.admin.database.v1.EncryptionConfig;

import com.google.spanner.admin.database.v1.InstanceName;

import java.util.concurrent.ExecutionException;

import java.util.concurrent.TimeUnit;

import java.util.concurrent.TimeoutException;

public class CreateDatabaseWithMultiRegionEncryptionKey {

static void createDatabaseWithEncryptionKey() {

// TODO(developer): Replace these variables before running the sample.

String projectId = "my-project";

String instanceId = "my-instance";

String databaseId = "my-database";

String[] kmsKeyNames =

new String[] {

"projects/" + projectId + "/locations/<location1>/keyRings/<keyRing>/cryptoKeys/<keyId>",

"projects/" + projectId + "/locations/<location2>/keyRings/<keyRing>/cryptoKeys/<keyId>",

"projects/" + projectId + "/locations/<location3>/keyRings/<keyRing>/cryptoKeys/<keyId>"

};

try (Spanner spanner =

SpannerOptions.newBuilder().setProjectId(projectId).build().getService();

DatabaseAdminClient adminClient = spanner.createDatabaseAdminClient()) {

createDatabaseWithMultiRegionEncryptionKey(

adminClient, projectId, instanceId, databaseId, kmsKeyNames);

}

}

static void createDatabaseWithMultiRegionEncryptionKey(

DatabaseAdminClient adminClient,

String projectId,

String instanceId,

String databaseId,

String[] kmsKeyNames) {

InstanceName instanceName = InstanceName.of(projectId, instanceId);

CreateDatabaseRequest request =

CreateDatabaseRequest.newBuilder()

.setParent(instanceName.toString())

.setCreateStatement("CREATE DATABASE `" + databaseId + "`")

.setEncryptionConfig(

EncryptionConfig.newBuilder()

.addAllKmsKeyNames(ImmutableList.copyOf(kmsKeyNames))

.build())

.addAllExtraStatements(

ImmutableList.of(

"CREATE TABLE Singers ("

+ " SingerId INT64 NOT NULL,"

+ " FirstName STRING(1024),"

+ " LastName STRING(1024),"

+ " SingerInfo BYTES(MAX)"

+ ") PRIMARY KEY (SingerId)",

"CREATE TABLE Albums ("

+ " SingerId INT64 NOT NULL,"

+ " AlbumId INT64 NOT NULL,"

+ " AlbumTitle STRING(MAX)"

+ ") PRIMARY KEY (SingerId, AlbumId),"

+ " INTERLEAVE IN PARENT Singers ON DELETE CASCADE"))

.build();

try {

System.out.println("Waiting for operation to complete...");

Database createdDatabase =

adminClient.createDatabaseAsync(request).get(120, TimeUnit.SECONDS);

System.out.printf(

"Database %s created with encryption keys %s%n",

createdDatabase.getName(), createdDatabase.getEncryptionConfig().getKmsKeyNamesList());

} catch (ExecutionException e) {

// If the operation failed during execution, expose the cause.

throw SpannerExceptionFactory.asSpannerException(e.getCause());

} catch (InterruptedException e) {

// Throw when a thread is waiting, sleeping, or otherwise occupied,

// and the thread is interrupted, either before or during the activity.

throw SpannerExceptionFactory.propagateInterrupt(e);

} catch (TimeoutException e) {

// If the operation timed out propagates the timeout

throw SpannerExceptionFactory.propagateTimeout(e);

}

}

}

Node.js

리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

// Imports the Google Cloud client library

const {Spanner, protos} = require('@google-cloud/spanner');

/**

* TODO(developer): Uncomment the following lines before running the sample.

*/

// const projectId = 'my-project-id';

// const instanceId = 'my-instance';

// const databaseId = 'my-database';

// const keyName =

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key';

// creates a client

const spanner = new Spanner({

projectId: projectId,

});

// Gets a reference to a Cloud Spanner Database Admin Client object

const databaseAdminClient = spanner.getDatabaseAdminClient();

// Creates a database

const [operation] = await databaseAdminClient.createDatabase({

createStatement: 'CREATE DATABASE `' + databaseId + '`',

parent: databaseAdminClient.instancePath(projectId, instanceId),

encryptionConfig:

(protos.google.spanner.admin.database.v1.EncryptionConfig = {

kmsKeyName: keyName,

}),

});

console.log(`Waiting for operation on ${databaseId} to complete...`);

await operation.promise();

console.log(`Created database ${databaseId} on instance ${instanceId}.`);

// Get encryption key

const [metadata] = await databaseAdminClient.getDatabase({

name: databaseAdminClient.databasePath(projectId, instanceId, databaseId),

});

console.log(

`Database encrypted with key ${metadata.encryptionConfig.kmsKeyName}.`,

);멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

/**

* TODO(developer): Uncomment the following lines before running the sample.

*/

// const projectId = 'my-project-id';

// const instanceId = 'my-instance';

// const databaseId = 'my-database';

// const kmsKeyNames =

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key1,projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key2';

// Imports the Google Cloud client library

const {Spanner, protos} = require('@google-cloud/spanner');

// creates a client

const spanner = new Spanner({

projectId: projectId,

});

// Gets a reference to a Cloud Spanner Database Admin Client object

const databaseAdminClient = spanner.getDatabaseAdminClient();

async function createDatabaseWithMultipleKmsKeys() {

// Creates a database

const [operation] = await databaseAdminClient.createDatabase({

createStatement: 'CREATE DATABASE `' + databaseId + '`',

parent: databaseAdminClient.instancePath(projectId, instanceId),

encryptionConfig:

(protos.google.spanner.admin.database.v1.EncryptionConfig = {

kmsKeyNames: kmsKeyNames.split(','),

}),

});

console.log(`Waiting for operation on ${databaseId} to complete...`);

await operation.promise();

console.log(`Created database ${databaseId} on instance ${instanceId}.`);

// Get encryption key

const [metadata] = await databaseAdminClient.getDatabase({

name: databaseAdminClient.databasePath(projectId, instanceId, databaseId),

});

console.log(

`Database encrypted with keys ${metadata.encryptionConfig.kmsKeyNames}.`,

);

}

createDatabaseWithMultipleKmsKeys();

PHP

리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

use Google\Cloud\Spanner\Admin\Database\V1\Client\DatabaseAdminClient;

use Google\Cloud\Spanner\Admin\Database\V1\CreateDatabaseRequest;

use Google\Cloud\Spanner\Admin\Database\V1\EncryptionConfig;

/**

* Creates an encrypted database with tables for sample data.

* Example:

* ```

* create_database_with_encryption_key($projectId, $instanceId, $databaseId, $kmsKeyName);

* ```

*

* @param string $projectId The Google Cloud project ID.

* @param string $instanceId The Spanner instance ID.

* @param string $databaseId The Spanner database ID.

* @param string $kmsKeyName The KMS key used for encryption.

*/

function create_database_with_encryption_key(

string $projectId,

string $instanceId,

string $databaseId,

string $kmsKeyName

): void {

$databaseAdminClient = new DatabaseAdminClient();

$instanceName = DatabaseAdminClient::instanceName($projectId, $instanceId);

$createDatabaseRequest = new CreateDatabaseRequest();

$createDatabaseRequest->setParent($instanceName);

$createDatabaseRequest->setCreateStatement(sprintf('CREATE DATABASE `%s`', $databaseId));

$createDatabaseRequest->setExtraStatements([

'CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)',

'CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE'

]);

if (!empty($kmsKeyName)) {

$encryptionConfig = new EncryptionConfig();

$encryptionConfig->setKmsKeyName($kmsKeyName);

$createDatabaseRequest->setEncryptionConfig($encryptionConfig);

}

$operationResponse = $databaseAdminClient->createDatabase($createDatabaseRequest);

printf('Waiting for operation to complete...' . PHP_EOL);

$operationResponse->pollUntilComplete();

if ($operationResponse->operationSucceeded()) {

$database = $operationResponse->getResult();

printf(

'Created database %s on instance %s with encryption key %s' . PHP_EOL,

$databaseId,

$instanceId,

$database->getEncryptionConfig()->getKmsKeyName()

);

} else {

$error = $operationResponse->getError();

printf('Failed to create encrypted database: %s' . PHP_EOL, $error->getMessage());

}

}멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

use Google\Cloud\Spanner\Admin\Database\V1\Client\DatabaseAdminClient;

use Google\Cloud\Spanner\Admin\Database\V1\CreateDatabaseRequest;

use Google\Cloud\Spanner\Admin\Database\V1\EncryptionConfig;

/**

* Creates a MR CMEK database with tables for sample data.

* Example:

* ```

* create_database_with_mr_cmek($projectId, $instanceId, $databaseId, $kmsKeyNames);

* ```

*

* @param string $projectId The Google Cloud project ID.

* @param string $instanceId The Spanner instance ID.

* @param string $databaseId The Spanner database ID.

* @param string[] $kmsKeyNames The KMS keys used for encryption.

*/

function create_database_with_mr_cmek(

string $projectId,

string $instanceId,

string $databaseId,

array $kmsKeyNames

): void {

$databaseAdminClient = new DatabaseAdminClient();

$instanceName = DatabaseAdminClient::instanceName($projectId, $instanceId);

$createDatabaseRequest = new CreateDatabaseRequest();

$createDatabaseRequest->setParent($instanceName);

$createDatabaseRequest->setCreateStatement(sprintf('CREATE DATABASE `%s`', $databaseId));

$createDatabaseRequest->setExtraStatements([

'CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)',

'CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE'

]);

if (!empty($kmsKeyNames)) {

$encryptionConfig = new EncryptionConfig();

$encryptionConfig->setKmsKeyNames($kmsKeyNames);

$createDatabaseRequest->setEncryptionConfig($encryptionConfig);

}

$operationResponse = $databaseAdminClient->createDatabase($createDatabaseRequest);

printf('Waiting for operation to complete...' . PHP_EOL);

$operationResponse->pollUntilComplete();

if ($operationResponse->operationSucceeded()) {

$database = $operationResponse->getResult();

printf(

'Created database %s on instance %s with encryption keys %s' . PHP_EOL,

$databaseId,

$instanceId,

print_r($database->getEncryptionConfig()->getKmsKeyNames(), true)

);

} else {

$error = $operationResponse->getError();

printf('Failed to create encrypted database: %s' . PHP_EOL, $error->getMessage());

}

}

Python

리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

def create_database_with_encryption_key(instance_id, database_id, kms_key_name):

"""Creates a database with tables using a Customer Managed Encryption Key (CMEK)."""

from google.cloud.spanner_admin_database_v1 import EncryptionConfig

from google.cloud.spanner_admin_database_v1.types import spanner_database_admin

spanner_client = spanner.Client()

database_admin_api = spanner_client.database_admin_api

request = spanner_database_admin.CreateDatabaseRequest(

parent=database_admin_api.instance_path(spanner_client.project, instance_id),

create_statement=f"CREATE DATABASE `{database_id}`",

extra_statements=[

"""CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)""",

"""CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE""",

],

encryption_config=EncryptionConfig(kms_key_name=kms_key_name),

)

operation = database_admin_api.create_database(request=request)

print("Waiting for operation to complete...")

database = operation.result(OPERATION_TIMEOUT_SECONDS)

print(

"Database {} created with encryption key {}".format(

database.name, database.encryption_config.kms_key_name

)

)

멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

def create_database_with_multiple_kms_keys(instance_id, database_id, kms_key_names):

"""Creates a database with tables using multiple KMS keys(CMEK)."""

from google.cloud.spanner_admin_database_v1 import EncryptionConfig

from google.cloud.spanner_admin_database_v1.types import spanner_database_admin

spanner_client = spanner.Client()

database_admin_api = spanner_client.database_admin_api

request = spanner_database_admin.CreateDatabaseRequest(

parent=database_admin_api.instance_path(spanner_client.project, instance_id),

create_statement=f"CREATE DATABASE `{database_id}`",

extra_statements=[

"""CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)""",

"""CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE""",

],

encryption_config=EncryptionConfig(kms_key_names=kms_key_names),

)

operation = database_admin_api.create_database(request=request)

print("Waiting for operation to complete...")

database = operation.result(OPERATION_TIMEOUT_SECONDS)

print(

"Database {} created with multiple KMS keys {}".format(

database.name, database.encryption_config.kms_key_names

)

)

Ruby

리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

# project_id = "Your Google Cloud project ID"

# instance_id = "Your Spanner instance ID"

# database_id = "Your Spanner database ID"

# kms_key_name = "Database eencryption KMS key"

require "google/cloud/spanner"

require "google/cloud/spanner/admin/database"

database_admin_client = Google::Cloud::Spanner::Admin::Database.database_admin

instance_path = database_admin_client.instance_path project: project_id, instance: instance_id

db_path = database_admin_client.database_path project: project_id,

instance: instance_id,

database: database_id

job = database_admin_client.create_database parent: instance_path,

create_statement: "CREATE DATABASE `#{database_id}`",

extra_statements: [

"CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)",

"CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE"

],

encryption_config: { kms_key_name: kms_key_name }

puts "Waiting for create database operation to complete"

job.wait_until_done!

database = database_admin_client.get_database name: db_path

puts "Database #{database_id} created with encryption key #{database.encryption_config.kms_key_name}"

멀티 리전 인스턴스 구성에서 CMEK 지원 데이터베이스를 만들려면 다음을 사용합니다.

# project_id = "Your Google Cloud project ID"

# instance_id = "Your Spanner instance ID"

# database_id = "Your Spanner database ID"

# kms_key_names = ["key1", "key2", "key3"]

require "google/cloud/spanner"

require "google/cloud/spanner/admin/database"

database_admin_client = Google::Cloud::Spanner::Admin::Database.database_admin

instance_path = database_admin_client.instance_path(

project: project_id, instance: instance_id

)

encryption_config = {

kms_key_names: kms_key_names

}

db_path = database_admin_client.database_path(

project: project_id,

instance: instance_id,

database: database_id

)

job = database_admin_client.create_database(

parent: instance_path,

create_statement: "CREATE DATABASE `#{database_id}`",

extra_statements: [

<<~STATEMENT,

CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)

STATEMENT

<<~STATEMENT

CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers

ON DELETE CASCADE

STATEMENT

],

encryption_config: encryption_config

)

puts "Waiting for create database operation to complete"

job.wait_until_done!

database = database_admin_client.get_database name: db_path

puts "Database #{database_id} created with encryption key " \

"#{database.encryption_config.kms_key_names}"

사용 중인 키 버전 보기

데이터베이스의 encryption_info 필드에는 키 버전에 대한 정보가 표시됩니다.

데이터베이스의 키 버전이 변경될 때 변경사항은 encryption_info에 즉시 전파되지 않습니다. 변경사항이 이 필드에 반영되려면 시간이 걸릴 수 있습니다.

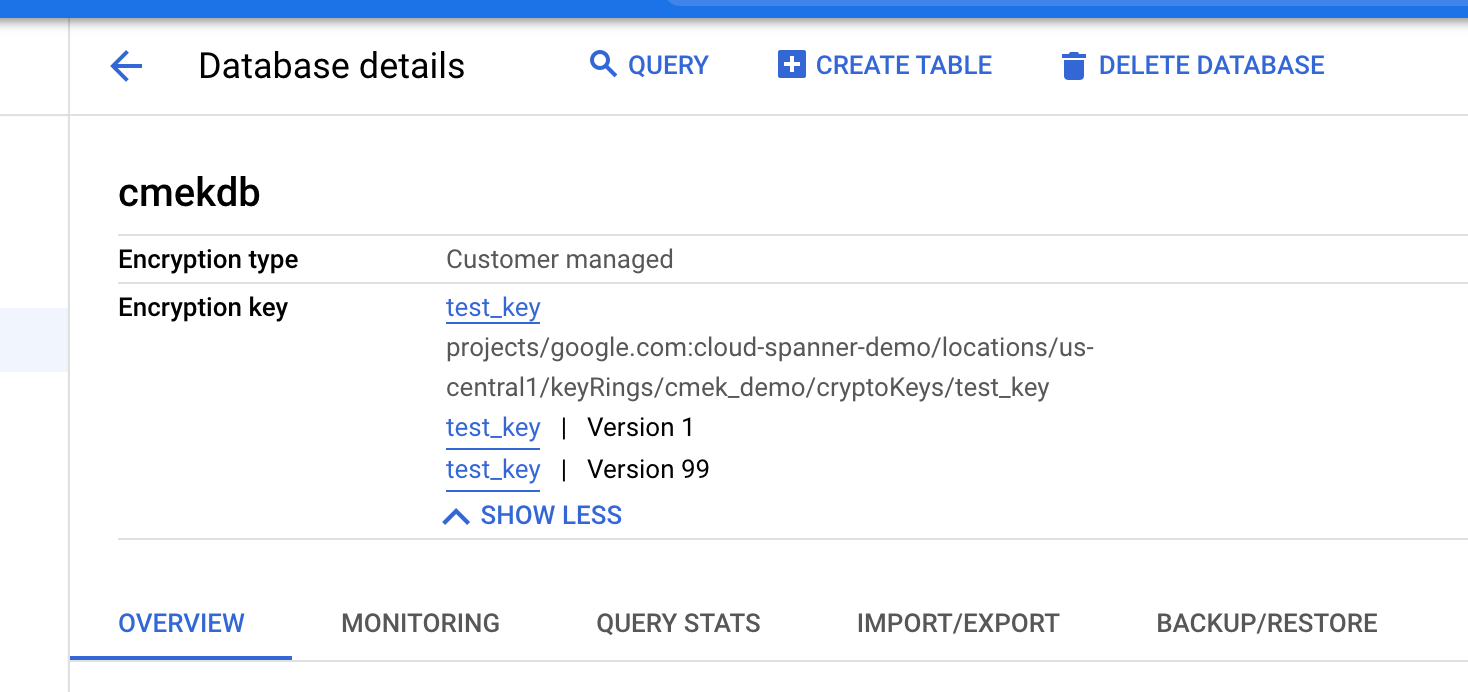

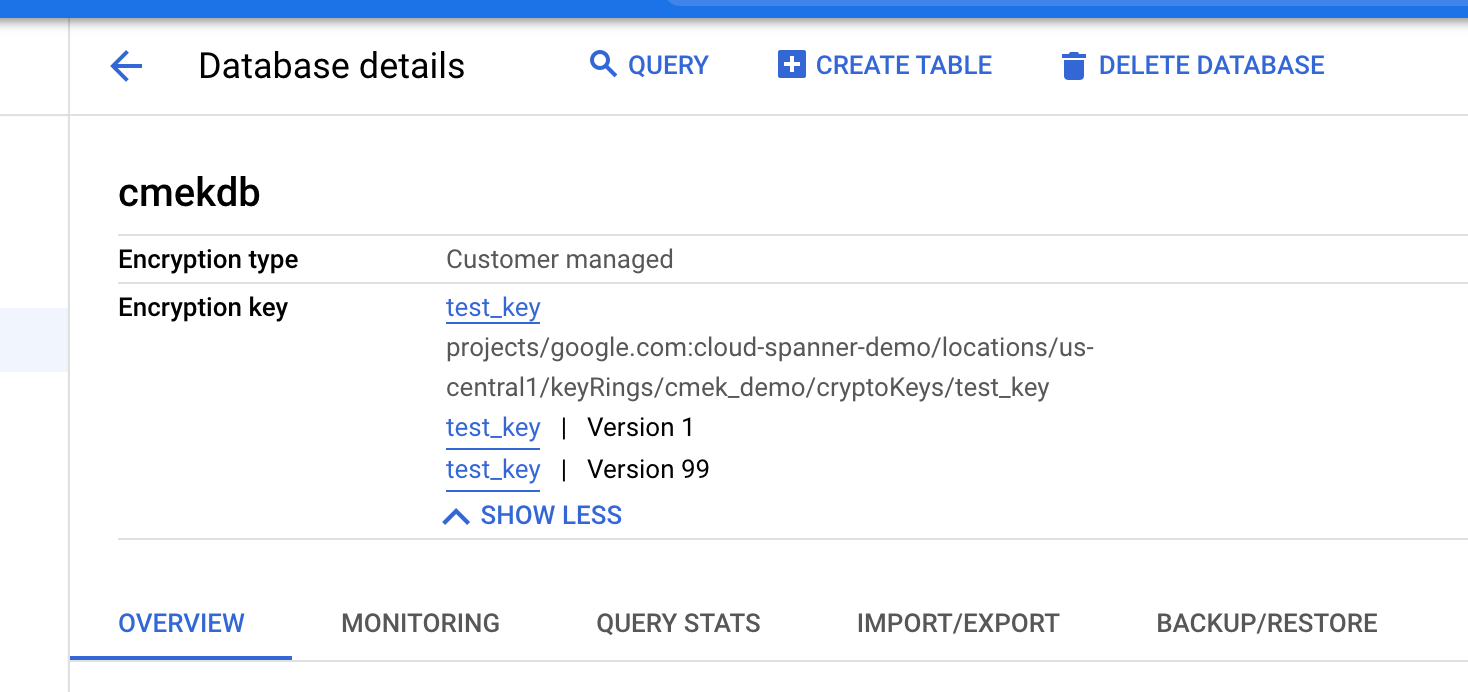

콘솔

Google Cloud 콘솔에서 인스턴스 페이지로 이동합니다.

표시하려는 데이터베이스가 포함된 인스턴스를 클릭합니다.

데이터베이스를 클릭합니다.

암호화 정보는 데이터베이스 세부정보 페이지에 표시됩니다.

gcloud

gcloud spanner databases describe 또는 gcloud spanner databases list 명령어를 실행하여 데이터베이스의 encryption_info를 가져올 수 있습니다. 예를 들면 다음과 같습니다.

gcloud spanner databases describe DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID다음은 출력 예시입니다.

name: projects/my-project/instances/test-instance/databases/example-db

encryptionInfo:

- encryptionType: CUSTOMER_MANAGED_ENCRYPTION

kmsKeyVersion: projects/my-kms-project/locations/my-kms-key1-location/keyRings/my-kms-key-ring1/cryptoKeys/my-kms-key1/cryptoKeyVersions/1

- encryptionType: CUSTOMER_MANAGED_ENCRYPTION

kmsKeyVersion: projects/my-kms-project/locations/my-kms-key2-location/keyRings/my-kms-key-ring2/cryptoKeys/my-kms-key2/cryptoKeyVersions/1

키 사용 중지

각 키 버전에 대해 이 안내에 따라 사용 중인 키 버전을 사용 중지합니다.

변경사항이 적용될 때까지 기다립니다. 키를 사용 중지하면 변경사항이 전파될 때까지 최대 3시간까지 걸릴 수 있습니다.

데이터베이스에 더 이상 액세스할 수 없는지 확인하려면 CMEK가 사용 중지된 데이터베이스에서 쿼리를 실행합니다.

gcloud spanner databases execute-sql DATABASE \ --project=SPANNER_PROJECT_ID \ --instance=INSTANCE_ID \ --sql='SELECT * FROM Users'다음과 같은 오류 메시지가 표시됩니다.

KMS key required by the Spanner resource is not accessible.

키 사용 설정

각 키 버전에 대해 이 안내에 따라 데이터베이스에서 현재 사용 중인 키 버전을 사용 설정합니다.

변경사항이 적용될 때까지 기다립니다. 키를 사용 설정하면 변경사항이 전파될 때까지 최대 3시간까지 걸릴 수 있습니다.

데이터베이스에 더 이상 액세스할 수 없는지 확인하려면 CMEK 지원 데이터베이스에서 쿼리를 실행합니다.

gcloud spanner databases execute-sql DATABASE \ --project=SPANNER_PROJECT_ID \ --instance=INSTANCE_ID \ --sql='SELECT * FROM Users'변경사항이 적용되었으면 명령어가 성공적으로 실행됩니다.

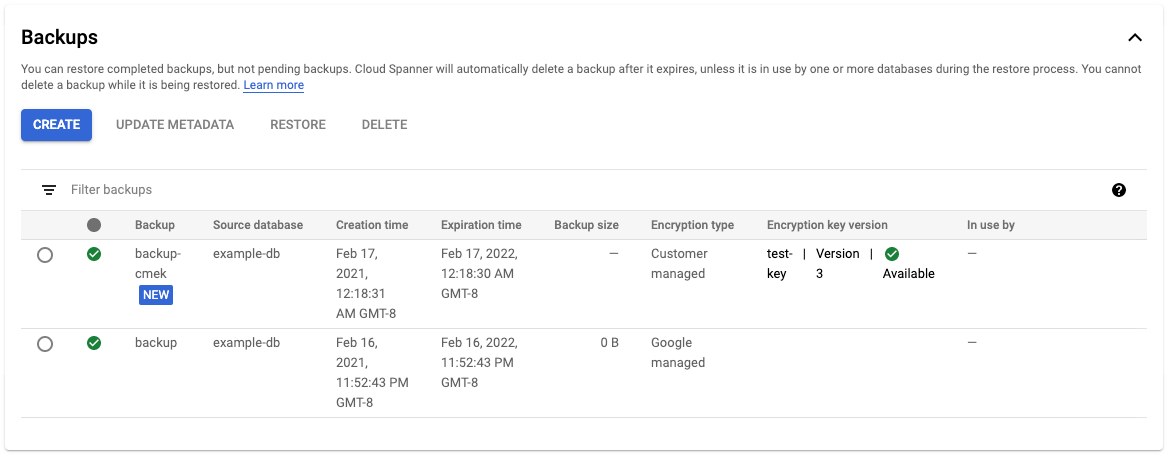

데이터베이스 백업

Spanner 백업을 사용하여 데이터베이스의 백업을 만들 수 있습니다. 기본적으로 데이터베이스에서 생성된 백업에는 데이터베이스 자체와 동일한 암호화 구성이 사용됩니다. 선택적으로 백업에 다른 암호화 구성을 지정할 수 있습니다.

콘솔

콘솔을 사용하여 리전 인스턴스 구성에서 백업을 만듭니다.

Google Cloud 콘솔에서 인스턴스 페이지로 이동합니다.

백업할 데이터베이스가 포함된 인스턴스 이름을 클릭합니다.

데이터베이스를 클릭합니다.

탐색창에서 백업/복원을 클릭합니다.

백업 탭에서 백업 만들기를 클릭합니다.

백업 이름을 입력하고 만료 상태를 선택합니다.

(선택사항) 암호화 옵션 표시를 클릭합니다.

a. 백업에 다른 암호화 구성을 사용하려면 기존 암호화 사용 옆에 있는 슬라이더를 클릭합니다.

a. Cloud KMS 키를 선택합니다.

a. 드롭다운 목록에서 키를 선택합니다.

키 목록은 현재 Google Cloud 프로젝트로 제한됩니다. 다른 Google Cloud 프로젝트의 키를 사용하려면 Google Cloud 콘솔 대신 gcloud CLI를 사용하여 데이터베이스를 만듭니다.

만들기를 클릭합니다.

백업 테이블에 각 백업에 대한 암호화 정보가 표시됩니다.

gcloud

리전, 커스텀 또는 멀티 리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 gcloud spanner backups create 명령어를 실행합니다.

gcloud spanner backups create BACKUP \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID \

--database=DATABASE \

--retention-period=RETENTION_PERIOD \

--encryption-type=customer_managed_encryption \

--kms-project=KMS_PROJECT_ID \

--kms-location=KMS_KEY_LOCATION \

--kms-keyring=KMS_KEY_RING \

--kms-keys=KMS_KEY_1[, KMS_KEY_2 ... ]

--async생성된 백업이 CMEK로 암호화되었는지 확인하려면 다음 안내를 따르세요.

gcloud spanner backups describe BACKUP \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID클라이언트 라이브러리

C#

리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

using Google.Cloud.Spanner.Admin.Database.V1;

using Google.Cloud.Spanner.Common.V1;

using Google.Protobuf.WellKnownTypes;

using System;

using System.Threading.Tasks;

public class CreateBackupWithEncryptionKeyAsyncSample

{

public async Task<Backup> CreateBackupWithEncryptionKeyAsync(string projectId, string instanceId, string databaseId, string backupId, CryptoKeyName kmsKeyName)

{

// Create a DatabaseAdminClient instance.

DatabaseAdminClient databaseAdminClient = DatabaseAdminClient.Create();

// Create the CreateBackupRequest with encryption configuration.

CreateBackupRequest request = new CreateBackupRequest

{

ParentAsInstanceName = InstanceName.FromProjectInstance(projectId, instanceId),

BackupId = backupId,

Backup = new Backup

{

DatabaseAsDatabaseName = DatabaseName.FromProjectInstanceDatabase(projectId, instanceId, databaseId),

ExpireTime = DateTime.UtcNow.AddDays(14).ToTimestamp(),

},

EncryptionConfig = new CreateBackupEncryptionConfig

{

EncryptionType = CreateBackupEncryptionConfig.Types.EncryptionType.CustomerManagedEncryption,

KmsKeyNameAsCryptoKeyName = kmsKeyName,

},

};

// Execute the CreateBackup request.

var operation = await databaseAdminClient.CreateBackupAsync(request);

Console.WriteLine("Waiting for the operation to finish.");

// Poll until the returned long-running operation is complete.

var completedResponse = await operation.PollUntilCompletedAsync();

if (completedResponse.IsFaulted)

{

Console.WriteLine($"Error while creating backup: {completedResponse.Exception}");

throw completedResponse.Exception;

}

var backup = completedResponse.Result;

Console.WriteLine($"Backup {backup.Name} of size {backup.SizeBytes} bytes " +

$"was created at {backup.CreateTime} " +

$"using encryption key {kmsKeyName}");

return backup;

}

}멀티 리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

using Google.Cloud.Spanner.Admin.Database.V1;

using Google.Cloud.Spanner.Common.V1;

using Google.Protobuf.WellKnownTypes;

using System;

using System.Collections.Generic;

using System.Threading.Tasks;

public class CreateBackupWithMultiRegionEncryptionAsyncSample

{

public async Task<Backup> CreateBackupWithMultiRegionEncryptionAsync(string projectId, string instanceId, string databaseId, string backupId, IEnumerable<CryptoKeyName> kmsKeyNames)

{

// Create a DatabaseAdminClient instance.

DatabaseAdminClient databaseAdminClient = DatabaseAdminClient.Create();

// Create the CreateBackupRequest with encryption configuration.

CreateBackupRequest request = new CreateBackupRequest

{

ParentAsInstanceName = InstanceName.FromProjectInstance(projectId, instanceId),

BackupId = backupId,

Backup = new Backup

{

DatabaseAsDatabaseName = DatabaseName.FromProjectInstanceDatabase(projectId, instanceId, databaseId),

ExpireTime = DateTime.UtcNow.AddDays(14).ToTimestamp(),

},

EncryptionConfig = new CreateBackupEncryptionConfig

{

EncryptionType = CreateBackupEncryptionConfig.Types.EncryptionType.CustomerManagedEncryption,

KmsKeyNamesAsCryptoKeyNames = { kmsKeyNames },

},

};

// Execute the CreateBackup request.

var operation = await databaseAdminClient.CreateBackupAsync(request);

Console.WriteLine("Waiting for the operation to finish.");

// Poll until the returned long-running operation is complete.

var completedResponse = await operation.PollUntilCompletedAsync();

if (completedResponse.IsFaulted)

{

Console.WriteLine($"Error while creating backup: {completedResponse.Exception}");

throw completedResponse.Exception;

}

var backup = completedResponse.Result;

Console.WriteLine($"Backup {backup.Name} of size {backup.SizeBytes} bytes was created with encryption keys {string.Join(", ", kmsKeyNames)} at {backup.CreateTime}");

return backup;

}

}C++

리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

void CreateBackupWithEncryptionKey(

google::cloud::spanner_admin::DatabaseAdminClient client,

std::string const& project_id, std::string const& instance_id,

std::string const& database_id, std::string const& backup_id,

google::cloud::spanner::Timestamp expire_time,

google::cloud::spanner::Timestamp version_time,

google::cloud::KmsKeyName const& encryption_key) {

google::cloud::spanner::Database database(project_id, instance_id,

database_id);

google::spanner::admin::database::v1::CreateBackupRequest request;

request.set_parent(database.instance().FullName());

request.set_backup_id(backup_id);

request.mutable_backup()->set_database(database.FullName());

*request.mutable_backup()->mutable_expire_time() =

expire_time.get<google::protobuf::Timestamp>().value();

*request.mutable_backup()->mutable_version_time() =

version_time.get<google::protobuf::Timestamp>().value();

request.mutable_encryption_config()->set_encryption_type(

google::spanner::admin::database::v1::CreateBackupEncryptionConfig::

CUSTOMER_MANAGED_ENCRYPTION);

request.mutable_encryption_config()->set_kms_key_name(

encryption_key.FullName());

auto backup = client.CreateBackup(request).get();

if (!backup) throw std::move(backup).status();

std::cout

<< "Backup " << backup->name() << " of " << backup->database()

<< " of size " << backup->size_bytes() << " bytes as of "

<< google::cloud::spanner::MakeTimestamp(backup->version_time()).value()

<< " was created at "

<< google::cloud::spanner::MakeTimestamp(backup->create_time()).value()

<< " using encryption key " << encryption_key.FullName() << ".\n";

}멀티 리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

void CreateBackupWithMRCMEK(

google::cloud::spanner_admin::DatabaseAdminClient client,

BackupIdentifier dst, std::string const& database_id,

google::cloud::spanner::Timestamp expire_time,

google::cloud::spanner::Timestamp version_time,

std::vector<google::cloud::KmsKeyName> const& encryption_keys) {

google::cloud::spanner::Database database(dst.project_id, dst.instance_id,

database_id);

google::spanner::admin::database::v1::CreateBackupRequest request;

request.set_parent(database.instance().FullName());

request.set_backup_id(dst.backup_id);

request.mutable_backup()->set_database(database.FullName());

*request.mutable_backup()->mutable_expire_time() =

expire_time.get<google::protobuf::Timestamp>().value();

*request.mutable_backup()->mutable_version_time() =

version_time.get<google::protobuf::Timestamp>().value();

request.mutable_encryption_config()->set_encryption_type(

google::spanner::admin::database::v1::CreateBackupEncryptionConfig::

CUSTOMER_MANAGED_ENCRYPTION);

for (google::cloud::KmsKeyName const& encryption_key : encryption_keys) {

request.mutable_encryption_config()->add_kms_key_names(

encryption_key.FullName());

}

auto backup = client.CreateBackup(request).get();

if (!backup) throw std::move(backup).status();

std::cout

<< "Backup " << backup->name() << " of " << backup->database()

<< " of size " << backup->size_bytes() << " bytes as of "

<< google::cloud::spanner::MakeTimestamp(backup->version_time()).value()

<< " was created at "

<< google::cloud::spanner::MakeTimestamp(backup->create_time()).value();

PrintKmsKeys(encryption_keys);

}Go

리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

import (

"context"

"fmt"

"io"

"regexp"

"time"

database "cloud.google.com/go/spanner/admin/database/apiv1"

adminpb "cloud.google.com/go/spanner/admin/database/apiv1/databasepb"

pbt "github.com/golang/protobuf/ptypes/timestamp"

)

func createBackupWithCustomerManagedEncryptionKey(ctx context.Context, w io.Writer, db, backupID, kmsKeyName string) error {

// db = `projects/<project>/instances/<instance-id>/database/<database-id>`

// backupID = `my-backup-id`

// kmsKeyName = `projects/<project>/locations/<location>/keyRings/<key_ring>/cryptoKeys/<kms_key_name>`

matches := regexp.MustCompile("^(.+)/databases/(.+)$").FindStringSubmatch(db)

if matches == nil || len(matches) != 3 {

return fmt.Errorf("createBackupWithCustomerManagedEncryptionKey: invalid database id %q", db)

}

instanceName := matches[1]

adminClient, err := database.NewDatabaseAdminClient(ctx)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedEncryptionKey.NewDatabaseAdminClient: %w", err)

}

defer adminClient.Close()

expireTime := time.Now().AddDate(0, 0, 14)

// Create a backup for a database using a Customer Managed Encryption Key

req := adminpb.CreateBackupRequest{

Parent: instanceName,

BackupId: backupID,

Backup: &adminpb.Backup{

Database: db,

ExpireTime: &pbt.Timestamp{Seconds: expireTime.Unix(), Nanos: int32(expireTime.Nanosecond())},

},

EncryptionConfig: &adminpb.CreateBackupEncryptionConfig{

KmsKeyName: kmsKeyName,

EncryptionType: adminpb.CreateBackupEncryptionConfig_CUSTOMER_MANAGED_ENCRYPTION,

},

}

op, err := adminClient.CreateBackup(ctx, &req)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedEncryptionKey.CreateBackup: %w", err)

}

// Wait for backup operation to complete.

backup, err := op.Wait(ctx)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedEncryptionKey.Wait: %w", err)

}

// Get the name, create time, backup size and encryption key from the backup.

backupCreateTime := time.Unix(backup.CreateTime.Seconds, int64(backup.CreateTime.Nanos))

fmt.Fprintf(w,

"Backup %s of size %d bytes was created at %s using encryption key %s\n",

backup.Name,

backup.SizeBytes,

backupCreateTime.Format(time.RFC3339),

kmsKeyName)

return nil

}

멀티 리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

import (

"context"

"fmt"

"io"

"time"

database "cloud.google.com/go/spanner/admin/database/apiv1"

adminpb "cloud.google.com/go/spanner/admin/database/apiv1/databasepb"

pbt "github.com/golang/protobuf/ptypes/timestamp"

)

// createBackupWithCustomerManagedMultiRegionEncryptionKey creates a backup for a database using a Customer Managed Multi-Region Encryption Key.

func createBackupWithCustomerManagedMultiRegionEncryptionKey(ctx context.Context, w io.Writer, projectID, instanceID, databaseID, backupID string, kmsKeyNames []string) error {

// projectID = `my-project`

// instanceID = `my-instance`

// databaseID = `my-database`

// backupID = `my-backup-id`

// kmsKeyNames := []string{"projects/my-project/locations/locations/<location1>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// "projects/my-project/locations/locations/<location2>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// "projects/my-project/locations/locations/<location3>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// }

adminClient, err := database.NewDatabaseAdminClient(ctx)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedMultiRegionEncryptionKey.NewDatabaseAdminClient: %w", err)

}

defer adminClient.Close()

expireTime := time.Now().AddDate(0, 0, 14)

// Create a backup for a database using a Customer Managed Encryption Key

req := adminpb.CreateBackupRequest{

Parent: fmt.Sprintf("projects/%s/instances/%s", projectID, instanceID),

BackupId: backupID,

Backup: &adminpb.Backup{

Database: fmt.Sprintf("projects/%s/instances/%s/databases/%s", projectID, instanceID, databaseID),

ExpireTime: &pbt.Timestamp{Seconds: expireTime.Unix(), Nanos: int32(expireTime.Nanosecond())},

},

EncryptionConfig: &adminpb.CreateBackupEncryptionConfig{

KmsKeyNames: kmsKeyNames,

EncryptionType: adminpb.CreateBackupEncryptionConfig_CUSTOMER_MANAGED_ENCRYPTION,

},

}

op, err := adminClient.CreateBackup(ctx, &req)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedMultiRegionEncryptionKey.CreateBackup: %w", err)

}

// Wait for backup operation to complete.

backup, err := op.Wait(ctx)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedMultiRegionEncryptionKey.Wait: %w", err)

}

// Get the name, create time, backup size and encryption key from the backup.

backupCreateTime := time.Unix(backup.CreateTime.Seconds, int64(backup.CreateTime.Nanos))

fmt.Fprintf(w,

"Backup %s of size %d bytes was created at %s using multi-region encryption keys %q\n",

backup.Name,

backup.SizeBytes,

backupCreateTime.Format(time.RFC3339),

kmsKeyNames)

return nil

}

Java

리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

import com.google.cloud.spanner.Spanner;

import com.google.cloud.spanner.SpannerExceptionFactory;

import com.google.cloud.spanner.SpannerOptions;

import com.google.cloud.spanner.admin.database.v1.DatabaseAdminClient;

import com.google.protobuf.Timestamp;

import com.google.spanner.admin.database.v1.Backup;

import com.google.spanner.admin.database.v1.BackupName;

import com.google.spanner.admin.database.v1.CreateBackupEncryptionConfig;

import com.google.spanner.admin.database.v1.CreateBackupEncryptionConfig.EncryptionType;

import com.google.spanner.admin.database.v1.CreateBackupRequest;

import com.google.spanner.admin.database.v1.DatabaseName;

import com.google.spanner.admin.database.v1.InstanceName;

import java.util.concurrent.ExecutionException;

import java.util.concurrent.TimeUnit;

import java.util.concurrent.TimeoutException;

import org.threeten.bp.LocalDateTime;

import org.threeten.bp.OffsetDateTime;

public class CreateBackupWithEncryptionKey {

static void createBackupWithEncryptionKey() {

// TODO(developer): Replace these variables before running the sample.

String projectId = "my-project";

String instanceId = "my-instance";

String databaseId = "my-database";

String backupId = "my-backup";

String kmsKeyName =

"projects/" + projectId + "/locations/<location>/keyRings/<keyRing>/cryptoKeys/<keyId>";

try (Spanner spanner =

SpannerOptions.newBuilder().setProjectId(projectId).build().getService();

DatabaseAdminClient adminClient = spanner.createDatabaseAdminClient()) {

createBackupWithEncryptionKey(

adminClient,

projectId,

instanceId,

databaseId,

backupId,

kmsKeyName);

}

}

static Void createBackupWithEncryptionKey(DatabaseAdminClient adminClient,

String projectId, String instanceId, String databaseId, String backupId, String kmsKeyName) {

// Set expire time to 14 days from now.

final Timestamp expireTime =

Timestamp.newBuilder().setSeconds(TimeUnit.MILLISECONDS.toSeconds((

System.currentTimeMillis() + TimeUnit.DAYS.toMillis(14)))).build();

final BackupName backupName = BackupName.of(projectId, instanceId, backupId);

Backup backup = Backup.newBuilder()

.setName(backupName.toString())

.setDatabase(DatabaseName.of(projectId, instanceId, databaseId).toString())

.setExpireTime(expireTime).build();

final CreateBackupRequest request =

CreateBackupRequest.newBuilder()

.setParent(InstanceName.of(projectId, instanceId).toString())

.setBackupId(backupId)

.setBackup(backup)

.setEncryptionConfig(

CreateBackupEncryptionConfig.newBuilder()

.setEncryptionType(EncryptionType.CUSTOMER_MANAGED_ENCRYPTION)

.setKmsKeyName(kmsKeyName).build()).build();

try {

System.out.println("Waiting for operation to complete...");

backup = adminClient.createBackupAsync(request).get(1200, TimeUnit.SECONDS);

} catch (ExecutionException e) {

// If the operation failed during execution, expose the cause.

throw SpannerExceptionFactory.asSpannerException(e.getCause());

} catch (InterruptedException e) {

// Throw when a thread is waiting, sleeping, or otherwise occupied,

// and the thread is interrupted, either before or during the activity.

throw SpannerExceptionFactory.propagateInterrupt(e);

} catch (TimeoutException e) {

// If the operation timed out propagates the timeout

throw SpannerExceptionFactory.propagateTimeout(e);

}

System.out.printf(

"Backup %s of size %d bytes was created at %s using encryption key %s%n",

backup.getName(),

backup.getSizeBytes(),

LocalDateTime.ofEpochSecond(

backup.getCreateTime().getSeconds(),

backup.getCreateTime().getNanos(),

OffsetDateTime.now().getOffset()),

kmsKeyName

);

return null;

}

}멀티 리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

import com.google.cloud.spanner.Spanner;

import com.google.cloud.spanner.SpannerExceptionFactory;

import com.google.cloud.spanner.SpannerOptions;

import com.google.cloud.spanner.admin.database.v1.DatabaseAdminClient;

import com.google.common.collect.ImmutableList;

import com.google.protobuf.Timestamp;

import com.google.spanner.admin.database.v1.Backup;

import com.google.spanner.admin.database.v1.BackupName;

import com.google.spanner.admin.database.v1.CreateBackupEncryptionConfig;

import com.google.spanner.admin.database.v1.CreateBackupEncryptionConfig.EncryptionType;

import com.google.spanner.admin.database.v1.CreateBackupRequest;

import com.google.spanner.admin.database.v1.DatabaseName;

import com.google.spanner.admin.database.v1.InstanceName;

import java.util.concurrent.ExecutionException;

import java.util.concurrent.TimeUnit;

import java.util.concurrent.TimeoutException;

import org.threeten.bp.LocalDateTime;

import org.threeten.bp.OffsetDateTime;

public class CreateBackupWithMultiRegionEncryptionKey {

static void createBackupWithMultiRegionEncryptionKey() {

// TODO(developer): Replace these variables before running the sample.

String projectId = "my-project";

String instanceId = "my-instance";

String databaseId = "my-database";

String backupId = "my-backup";

String[] kmsKeyNames =

new String[] {

"projects/" + projectId + "/locations/<location1>/keyRings/<keyRing>/cryptoKeys/<keyId>",

"projects/" + projectId + "/locations/<location2>/keyRings/<keyRing>/cryptoKeys/<keyId>",

"projects/" + projectId + "/locations/<location3>/keyRings/<keyRing>/cryptoKeys/<keyId>"

};

try (Spanner spanner =

SpannerOptions.newBuilder().setProjectId(projectId).build().getService();

DatabaseAdminClient adminClient = spanner.createDatabaseAdminClient()) {

createBackupWithMultiRegionEncryptionKey(

adminClient, projectId, instanceId, databaseId, backupId, kmsKeyNames);

}

}

static Void createBackupWithMultiRegionEncryptionKey(

DatabaseAdminClient adminClient,

String projectId,

String instanceId,

String databaseId,

String backupId,

String[] kmsKeyNames) {

// Set expire time to 14 days from now.

final Timestamp expireTime =

Timestamp.newBuilder()

.setSeconds(

TimeUnit.MILLISECONDS.toSeconds(

(System.currentTimeMillis() + TimeUnit.DAYS.toMillis(14))))

.build();

final BackupName backupName = BackupName.of(projectId, instanceId, backupId);

Backup backup =

Backup.newBuilder()

.setName(backupName.toString())

.setDatabase(DatabaseName.of(projectId, instanceId, databaseId).toString())

.setExpireTime(expireTime)

.build();

final CreateBackupRequest request =

CreateBackupRequest.newBuilder()

.setParent(InstanceName.of(projectId, instanceId).toString())

.setBackupId(backupId)

.setBackup(backup)

.setEncryptionConfig(

CreateBackupEncryptionConfig.newBuilder()

.setEncryptionType(EncryptionType.CUSTOMER_MANAGED_ENCRYPTION)

.addAllKmsKeyNames(ImmutableList.copyOf(kmsKeyNames))

.build())

.build();

try {

System.out.println("Waiting for operation to complete...");

backup = adminClient.createBackupAsync(request).get(1200, TimeUnit.SECONDS);

} catch (ExecutionException e) {

// If the operation failed during execution, expose the cause.

throw SpannerExceptionFactory.asSpannerException(e.getCause());

} catch (InterruptedException e) {

// Throw when a thread is waiting, sleeping, or otherwise occupied,

// and the thread is interrupted, either before or during the activity.

throw SpannerExceptionFactory.propagateInterrupt(e);

} catch (TimeoutException e) {

// If the operation timed out propagates the timeout

throw SpannerExceptionFactory.propagateTimeout(e);

}

System.out.printf(

"Backup %s of size %d bytes was created at %s using encryption keys %s%n",

backup.getName(),

backup.getSizeBytes(),

LocalDateTime.ofEpochSecond(

backup.getCreateTime().getSeconds(),

backup.getCreateTime().getNanos(),

OffsetDateTime.now().getOffset()),

ImmutableList.copyOf(kmsKeyNames));

return null;

}

}

Node.js

리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

// Imports the Google Cloud client library

const {Spanner, protos} = require('@google-cloud/spanner');

const {PreciseDate} = require('@google-cloud/precise-date');

/**

* TODO(developer): Uncomment the following lines before running the sample.

*/

// const projectId = 'my-project-id';

// const instanceId = 'my-instance';

// const databaseId = 'my-database';

// const backupId = 'my-backup';

// const keyName =

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key';

// Creates a client

const spanner = new Spanner({

projectId: projectId,

});

// Gets a reference to a Cloud Spanner Database Admin Client object

const databaseAdminClient = spanner.getDatabaseAdminClient();

// Creates a new backup of the database

try {

console.log(

`Creating backup of database ${databaseAdminClient.databasePath(

projectId,

instanceId,

databaseId,

)}.`,

);

// Expire backup 14 days in the future

const expireTime = Date.now() + 1000 * 60 * 60 * 24 * 14;

// Create a backup of the state of the database at the current time.

const [operation] = await databaseAdminClient.createBackup({

parent: databaseAdminClient.instancePath(projectId, instanceId),

backupId: backupId,

backup: (protos.google.spanner.admin.database.v1.Backup = {

database: databaseAdminClient.databasePath(

projectId,

instanceId,

databaseId,

),

expireTime: Spanner.timestamp(expireTime).toStruct(),

name: databaseAdminClient.backupPath(projectId, instanceId, backupId),

}),

encryptionConfig: {

encryptionType: 'CUSTOMER_MANAGED_ENCRYPTION',

kmsKeyName: keyName,

},

});

console.log(

`Waiting for backup ${databaseAdminClient.backupPath(

projectId,

instanceId,

backupId,

)} to complete...`,

);

await operation.promise();

// Verify backup is ready

const [backupInfo] = await databaseAdminClient.getBackup({

name: databaseAdminClient.backupPath(projectId, instanceId, backupId),

});

if (backupInfo.state === 'READY') {

console.log(

`Backup ${backupInfo.name} of size ` +

`${backupInfo.sizeBytes} bytes was created at ` +

`${new PreciseDate(backupInfo.createTime).toISOString()} ` +

`using encryption key ${backupInfo.encryptionInfo.kmsKeyVersion}`,

);

} else {

console.error('ERROR: Backup is not ready.');

}

} catch (err) {

console.error('ERROR:', err);

} finally {

// Close the spanner client when finished.

// The databaseAdminClient does not require explicit closure. The closure of the Spanner client will automatically close the databaseAdminClient.

spanner.close();

}멀티 리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

/**

* TODO(developer): Uncomment the following lines before running the sample.

*/

// const projectId = 'my-project-id';

// const instanceId = 'my-instance';

// const databaseId = 'my-database';

// const backupId = 'my-backup';

// const kmsKeyNames =

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key1,

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key2';

// Imports the Google Cloud client library

const {Spanner, protos} = require('@google-cloud/spanner');

const {PreciseDate} = require('@google-cloud/precise-date');

// Creates a client

const spanner = new Spanner({

projectId: projectId,

});

// Gets a reference to a Cloud Spanner Database Admin Client object

const databaseAdminClient = spanner.getDatabaseAdminClient();

async function createBackupWithMultipleKmsKeys() {

// Creates a new backup of the database

try {

console.log(

`Creating backup of database ${databaseAdminClient.databasePath(

projectId,

instanceId,

databaseId,

)}.`,

);

// Expire backup 14 days in the future

const expireTime = Date.now() + 1000 * 60 * 60 * 24 * 14;

// Create a backup of the state of the database at the current time.

const [operation] = await databaseAdminClient.createBackup({

parent: databaseAdminClient.instancePath(projectId, instanceId),

backupId: backupId,

backup: (protos.google.spanner.admin.database.v1.Backup = {

database: databaseAdminClient.databasePath(

projectId,

instanceId,

databaseId,

),

expireTime: Spanner.timestamp(expireTime).toStruct(),

name: databaseAdminClient.backupPath(projectId, instanceId, backupId),

}),

encryptionConfig: {

encryptionType: 'CUSTOMER_MANAGED_ENCRYPTION',

kmsKeyNames: kmsKeyNames.split(','),

},

});

console.log(

`Waiting for backup ${databaseAdminClient.backupPath(

projectId,

instanceId,

backupId,

)} to complete...`,

);

await operation.promise();

// Verify backup is ready

const [backupInfo] = await databaseAdminClient.getBackup({

name: databaseAdminClient.backupPath(projectId, instanceId, backupId),

});

const kmsKeyVersions = backupInfo.encryptionInformation

.map(encryptionInfo => encryptionInfo.kmsKeyVersion)

.join(', ');

if (backupInfo.state === 'READY') {

console.log(

`Backup ${backupInfo.name} of size ` +

`${backupInfo.sizeBytes} bytes was created at ` +

`${new PreciseDate(backupInfo.createTime).toISOString()} ` +

`using encryption key ${kmsKeyVersions}`,

);

} else {

console.error('ERROR: Backup is not ready.');

}

} catch (err) {

console.error('ERROR:', err);

} finally {

// Close the spanner client when finished.

// The databaseAdminClient does not require explicit closure. The closure of the Spanner client will automatically close the databaseAdminClient.

spanner.close();

}

}

createBackupWithMultipleKmsKeys();

PHP

리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

use Google\Cloud\Spanner\Admin\Database\V1\Backup;

use \Google\Cloud\Spanner\Admin\Database\V1\Backup\State;

use Google\Cloud\Spanner\Admin\Database\V1\Client\DatabaseAdminClient;

use Google\Cloud\Spanner\Admin\Database\V1\CreateBackupEncryptionConfig;

use Google\Cloud\Spanner\Admin\Database\V1\CreateBackupRequest;

use Google\Cloud\Spanner\Admin\Database\V1\GetBackupRequest;

use Google\Protobuf\Timestamp;

/**

* Create an encrypted backup.

* Example:

* ```

* create_backup_with_encryption_key($projectId, $instanceId, $databaseId, $backupId, $kmsKeyName);

* ```

*

* @param string $projectId The Google Cloud project ID.

* @param string $instanceId The Spanner instance ID.

* @param string $databaseId The Spanner database ID.

* @param string $backupId The Spanner backup ID.

* @param string $kmsKeyName The KMS key used for encryption.

*/

function create_backup_with_encryption_key(

string $projectId,

string $instanceId,

string $databaseId,

string $backupId,

string $kmsKeyName

): void {

$databaseAdminClient = new DatabaseAdminClient();

$instanceFullName = DatabaseAdminClient::instanceName($projectId, $instanceId);

$databaseFullName = DatabaseAdminClient::databaseName($projectId, $instanceId, $databaseId);

$expireTime = new Timestamp();

$expireTime->setSeconds((new \DateTime('+14 days'))->getTimestamp());

$request = new CreateBackupRequest([

'parent' => $instanceFullName,

'backup_id' => $backupId,

'encryption_config' => new CreateBackupEncryptionConfig([

'kms_key_name' => $kmsKeyName,

'encryption_type' => CreateBackupEncryptionConfig\EncryptionType::CUSTOMER_MANAGED_ENCRYPTION

]),

'backup' => new Backup([

'database' => $databaseFullName,

'expire_time' => $expireTime

])

]);

$operation = $databaseAdminClient->createBackup($request);

print('Waiting for operation to complete...' . PHP_EOL);

$operation->pollUntilComplete();

$request = new GetBackupRequest();

$request->setName($databaseAdminClient->backupName($projectId, $instanceId, $backupId));

$info = $databaseAdminClient->getBackup($request);

if (State::name($info->getState()) == 'READY') {

printf(

'Backup %s of size %d bytes was created at %d using encryption key %s' . PHP_EOL,

basename($info->getName()),

$info->getSizeBytes(),

$info->getCreateTime()->getSeconds(),

$info->getEncryptionInfo()->getKmsKeyVersion()

);

} else {

print('Backup is not ready!' . PHP_EOL);

}

}멀티 리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

use Google\Cloud\Spanner\Admin\Database\V1\Backup;

use \Google\Cloud\Spanner\Admin\Database\V1\Backup\State;

use Google\Cloud\Spanner\Admin\Database\V1\Client\DatabaseAdminClient;

use Google\Cloud\Spanner\Admin\Database\V1\CreateBackupEncryptionConfig;

use Google\Cloud\Spanner\Admin\Database\V1\CreateBackupRequest;

use Google\Cloud\Spanner\Admin\Database\V1\GetBackupRequest;

use Google\Protobuf\Timestamp;

/**

* Create a CMEK backup.

* Example:

* ```

* create_backup_with_mr_cmek($projectId, $instanceId, $databaseId, $backupId, $kmsKeyNames);

* ```

*

* @param string $projectId The Google Cloud project ID.

* @param string $instanceId The Spanner instance ID.

* @param string $databaseId The Spanner database ID.

* @param string $backupId The Spanner backup ID.

* @param string[] $kmsKeyNames The KMS keys used for encryption.

*/

function create_backup_with_mr_cmek(

string $projectId,

string $instanceId,

string $databaseId,

string $backupId,

array $kmsKeyNames

): void {

$databaseAdminClient = new DatabaseAdminClient();

$instanceFullName = DatabaseAdminClient::instanceName($projectId, $instanceId);

$databaseFullName = DatabaseAdminClient::databaseName($projectId, $instanceId, $databaseId);

$expireTime = new Timestamp();

$expireTime->setSeconds((new \DateTime('+14 days'))->getTimestamp());

$request = new CreateBackupRequest([

'parent' => $instanceFullName,

'backup_id' => $backupId,

'encryption_config' => new CreateBackupEncryptionConfig([

'kms_key_names' => $kmsKeyNames,

'encryption_type' => CreateBackupEncryptionConfig\EncryptionType::CUSTOMER_MANAGED_ENCRYPTION

]),

'backup' => new Backup([

'database' => $databaseFullName,

'expire_time' => $expireTime

])

]);

$operation = $databaseAdminClient->createBackup($request);

print('Waiting for operation to complete...' . PHP_EOL);

$operation->pollUntilComplete();

$request = new GetBackupRequest();

$request->setName($databaseAdminClient->backupName($projectId, $instanceId, $backupId));

$info = $databaseAdminClient->getBackup($request);

if (State::name($info->getState()) == 'READY') {

$kmsKeyVersions = [];

foreach ($info->getEncryptionInformation() as $encryptionInfo) {

$kmsKeyVersions[] = $encryptionInfo->getKmsKeyVersion();

}

printf(

'Backup %s of size %d bytes was created at %d using encryption keys %s' . PHP_EOL,

basename($info->getName()),

$info->getSizeBytes(),

$info->getCreateTime()->getSeconds(),

print_r($kmsKeyVersions, true)

);

} else {

print('Backup is not ready!' . PHP_EOL);

}

}

Python

리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

def create_backup_with_encryption_key(

instance_id, database_id, backup_id, kms_key_name

):

"""Creates a backup for a database using a Customer Managed Encryption Key (CMEK)."""

from google.cloud.spanner_admin_database_v1 import CreateBackupEncryptionConfig

from google.cloud.spanner_admin_database_v1.types import backup as backup_pb

spanner_client = spanner.Client()

database_admin_api = spanner_client.database_admin_api

# Create a backup

expire_time = datetime.utcnow() + timedelta(days=14)

encryption_config = {

"encryption_type": CreateBackupEncryptionConfig.EncryptionType.CUSTOMER_MANAGED_ENCRYPTION,

"kms_key_name": kms_key_name,

}

request = backup_pb.CreateBackupRequest(

parent=database_admin_api.instance_path(spanner_client.project, instance_id),

backup_id=backup_id,

backup=backup_pb.Backup(

database=database_admin_api.database_path(

spanner_client.project, instance_id, database_id

),

expire_time=expire_time,

),

encryption_config=encryption_config,

)

operation = database_admin_api.create_backup(request)

# Wait for backup operation to complete.

backup = operation.result(2100)

# Verify that the backup is ready.

assert backup.state == backup_pb.Backup.State.READY

# Get the name, create time, backup size and encryption key.

print(

"Backup {} of size {} bytes was created at {} using encryption key {}".format(

backup.name, backup.size_bytes, backup.create_time, kms_key_name

)

)

멀티 리전 인스턴스 구성에서 CMEK 지원 백업을 만들려면 다음을 사용합니다.

def create_backup_with_multiple_kms_keys(

instance_id, database_id, backup_id, kms_key_names

):

"""Creates a backup for a database using multiple KMS keys(CMEK)."""

from google.cloud.spanner_admin_database_v1 import CreateBackupEncryptionConfig

from google.cloud.spanner_admin_database_v1.types import backup as backup_pb

spanner_client = spanner.Client()

database_admin_api = spanner_client.database_admin_api

# Create a backup

expire_time = datetime.utcnow() + timedelta(days=14)

encryption_config = {

"encryption_type": CreateBackupEncryptionConfig.EncryptionType.CUSTOMER_MANAGED_ENCRYPTION,

"kms_key_names": kms_key_names,

}

request = backup_pb.CreateBackupRequest(

parent=database_admin_api.instance_path(spanner_client.project, instance_id),

backup_id=backup_id,

backup=backup_pb.Backup(

database=database_admin_api.database_path(

spanner_client.project, instance_id, database_id

),

expire_time=expire_time,

),

encryption_config=encryption_config,

)

operation = database_admin_api.create_backup(request)

# Wait for backup operation to complete.

backup = operation.result(2100)

# Verify that the backup is ready.

assert backup.state == backup_pb.Backup.State.READY

# Get the name, create time, backup size and encryption key.

print(