En esta página se ofrece una descripción general de los conceptos, las capas y los roles operativos principales para mantener la seguridad en Google Distributed Cloud (GDC) con air gap. GDC se ha diseñado para entornos desconectados y de alta seguridad, así como para cumplir estrictos requisitos de soberanía de los datos.

Esta página está dirigida a usuarios como los administradores de TI del grupo de operadores de infraestructura o los ingenieros de seguridad del grupo de operadores de aplicaciones que quieran gestionar la seguridad de su organización. Para obtener más información, consulta Audiencias de la documentación de GDC air-gapped.

En esta página se describen los atributos de seguridad clave de las siguientes categorías:

- Cumplimiento

- Operaciones de seguridad

- Operaciones de fiabilidad

- Criptografía

- Gestión de identidades y accesos (IAM)

- Seguridad de la red

- Seguridad para aplicaciones

- Seguridad de hosts y nodos

- Seguridad del hardware

- Seguridad de las instalaciones

Estrategia de seguridad

GDC adopta un enfoque de seguridad prioritario con varias capas de seguridad para ofrecer el máximo control, cumplir las normativas y proteger los datos confidenciales. Está diseñada para ejecutarse en hardware especializado y seguro en un centro de datos local para proporcionar un aislamiento estricto de los inquilinos.

Las capas de seguridad que proporciona GDC incluyen seguridad de hardware, seguridad de hosts y nodos, seguridad de aplicaciones, seguridad de redes, criptografía, gestión de identidades y accesos (IAM), operaciones de seguridad y fiabilidad, cumplimiento y ofertas de seguridad.

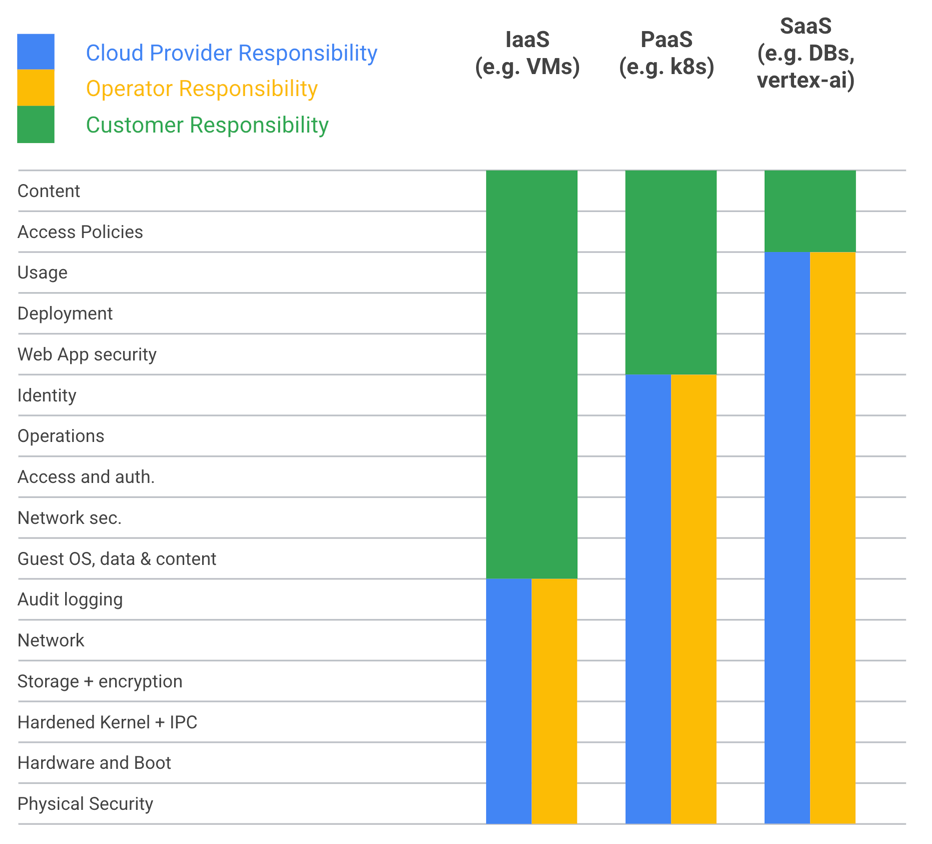

GDC tiene un modelo de seguridad compartida para proteger toda la pila de aplicaciones. GDC ofrece infraestructura como servicio (IaaS), plataforma como servicio (PaaS) y software como servicio (SaaS). En todas las configuraciones de GDC, Google y el operador son responsables de proteger las capas de la infraestructura. El cliente es responsable de proteger la configuración del proyecto y la capa de aplicación, incluidos los contenedores de aplicaciones, las imágenes base y las dependencias.

Desde el punto de vista de la seguridad, los siguientes grupos de audiencia gestionan GDC:

Grupo de operadores de infraestructura: gestiona las operaciones diarias de la infraestructura del sistema y no tiene acceso a los datos de los clientes. Este perfil es el administrador de nivel más alto del sistema y puede ser Google, un tercero contratado o el cliente, en función de la naturaleza de las restricciones de soberanía.

Grupo de administradores de la plataforma: perfil de cliente que gestiona recursos y permisos de proyectos. Este es el nivel más alto de privilegios de administrador que se concede al cliente y es el único nivel de administrador que puede conceder acceso a los datos de los clientes.

Grupo de operadores de aplicaciones: desarrolla aplicaciones para desplegarlas y ejecutarlas, y configura recursos y permisos granulares en GDC. Este perfil trabaja de acuerdo con las políticas establecidas por el administrador de la plataforma para asegurarse de que sus sistemas se ajustan a los requisitos de seguridad y cumplimiento del cliente.

Para obtener más información, consulta Audiencias de la documentación.

Seguridad de las instalaciones

Puedes implementar GDC en centros de datos con air gap designados por el cliente. La seguridad física específica de la ubicación variará en función de los requisitos de cada cliente. Para cumplir la normativa local, es posible que los centros de datos necesiten una acreditación, como la ISO 27001. El centro de datos debe contar con varias medidas de seguridad, como sistemas de defensa perimetral seguros para evitar el acceso no autorizado al centro de datos, una cobertura completa con cámaras para monitorizar toda la actividad del centro de datos, autenticación física para asegurarse de que solo el personal autorizado pueda acceder al centro de datos, vigilantes para patrullar el centro de datos las 24 horas del día y los siete días de la semana, y responder a cualquier incidente de seguridad, así como políticas de acceso y seguridad estrictas para regular cómo accede y usa el personal el centro de datos. Estas medidas de seguridad son una capa inicial de protección importante para proteger los datos almacenados en el centro de datos frente a accesos, usos, divulgaciones, interrupciones, modificaciones o destrucciones no autorizados.

Seguridad del hardware

Google sigue un proceso riguroso para garantizar la seguridad de su hardware. Todo el hardware de GDC se compra y se ensambla a partners verificados y certificados para cumplir los requisitos de soberanía y cadena de suministro específicos de los clientes. El hardware se ha probado y aprobado para cumplir los estrictos estándares internos de Google y las necesidades de la mayoría de los clientes que se preocupan por la seguridad. Todos los subcomponentes del hardware de GDC proceden de proveedores de confianza que se han verificado y se sabe que son fiables. La integración del hardware en los bastidores de GDC se realiza en centros certificados regionales, que son instalaciones que Google ha aprobado para gestionar hardware sensible. Todo el personal que manipula hardware del GDC se somete a una comprobación de antecedentes, lo que asegura que solo el personal autorizado tenga acceso al hardware. Además, la implementación real de determinados componentes de hardware y firmware de alto riesgo se somete a una revisión de seguridad por parte de un equipo especializado. En estas revisiones se tienen en cuenta amenazas como ataques a la cadena de suministro, ataques físicos y ataques de ejecución local a componentes de hardware y firmware, incluidas las amenazas persistentes. Estas revisiones nos permiten adquirir conocimientos que influyen directamente en nuestros requisitos de seguridad de hardware, como el firmware seguro y las actualizaciones de firmware, la integridad del firmware, el arranque seguro, la gestión segura y el mantenimiento. Google mantiene una relación estrecha con todos los proveedores y equipos que utilizan el hardware para asegurarse de que se proporcionan funciones de seguridad de primer nivel. Esto significa que Google trabaja constantemente con sus partners para asegurarse de que el hardware sea lo más seguro posible. Google sube el listón mejorando los requisitos de hardware y seguridad, realizando revisiones de seguridad interactivas y trabajando con los equipos de producto para implementar nuevas funciones de seguridad diseñadas específicamente para GDC y profundamente integradas no solo con el hardware y el firmware, sino también con otras funciones del producto.

Seguridad de hosts y nodos

GDC se asegura de que solo se pueda cargar en los sistemas de forma predeterminada nuestro sistema operativo Node seguro empaquetado de forma personalizada. Las imágenes y las configuraciones reforzadas reducen considerablemente las superficies de ataque. Los módulos criptográficos que protegen los datos en reposo y en tránsito están validados por FIPS 140-2/3, lo que significa que se han sometido a pruebas rigurosas de seguridad y que los ha verificado un laboratorio independiente acreditado. GDC proporciona software antimalware para el sistema operativo que se ejecuta en los nodos de hardware desnudo y una solución para analizar los sistemas de almacenamiento. Google empaqueta las actualizaciones de estos escáneres, que se incluyen en las actualizaciones periódicas del sistema que aplica el IO mediante el proceso de actualización de GDC. Las alertas de detección se envían a la IO. GDC también proporciona herramientas de monitorización de la integridad y detección de infracciones para proteger el sistema frente a cambios no intencionados. En general, estas medidas de seguridad ayudan a proteger el sistema frente a diversos ataques. Las medidas de seguridad dificultan que los atacantes accedan al sistema, aprovechen las vulnerabilidades e instalen malware.

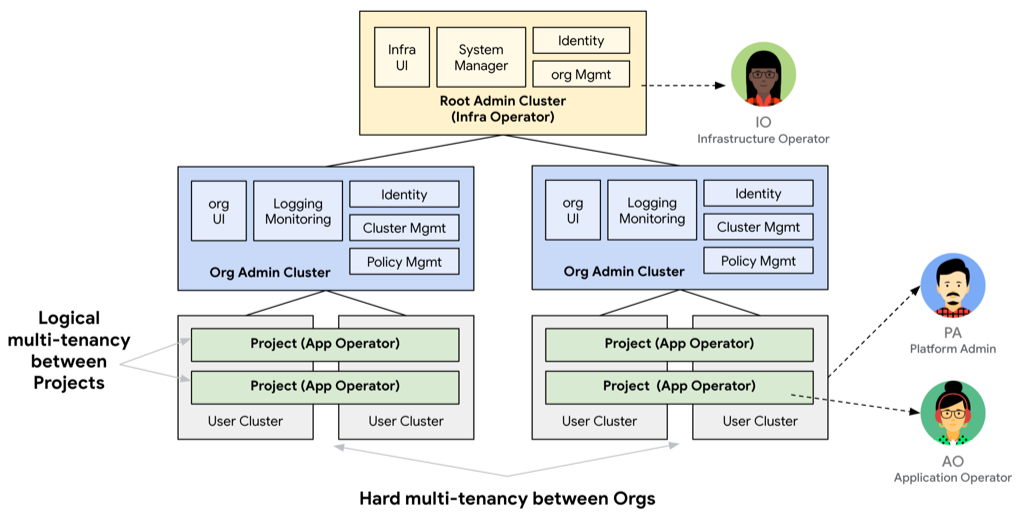

Propiedad

GDC es una plataforma de nube gestionada multicliente similar aGoogle Cloud Platform. La arquitectura se ha diseñado para ofrecer un aislamiento sólido entre los inquilinos, lo que proporciona una capa de protección sólida entre los usuarios de la nube y permite que los usuarios cumplan estrictos estándares de acreditación de cargas de trabajo. GDC ofrece dos niveles de aislamiento de tenants. El primer nivel, llamado Organizaciones, proporciona un aislamiento físico sólido de los recursos de computación, mientras que el segundo nivel, Proyectos, ofrece opciones de asignación de recursos más detalladas mediante la separación lógica.

No se comparten servidores de computación físicos entre organizaciones y las capas del operador también mantienen la tenencia. No se permite que las IOs accedan a las capas de PA. Del mismo modo, los AOs tampoco pueden acceder a las capas de PA.

Seguridad para aplicaciones

Para protegerse contra los ataques a la cadena de suministro de software, todo el software de GDC se desarrolla de acuerdo con los niveles de la cadena de suministro para artefactos de software (SLSA), un framework de seguridad de la cadena de suministro que Google ha desarrollado en colaboración con organizaciones como la CNCF y la Fundación Linux.

SLSA es una lista de comprobación de estándares y controles para evitar manipulaciones, mejorar la integridad y proteger los paquetes de la cadena de suministro de software. Esta lista de comprobación se ha diseñado para evitar vulnerabilidades que ataquen repositorios de código fuente, sistemas de compilación y paquetes de dependencias de terceros.

Todo el código fuente y las dependencias de GDC se almacenan en un sistema de control de versiones de Google aislado y cifrado en centros de datos seguros de Google. Todo el código tiene un historial verificado y requiere que otra persona revise los cambios en el código antes de que se acepten en el sistema de control de versiones.

Las compilaciones se entregan mediante un sistema de orquestación de lanzamientos de Google que aprovecha las herramientas de compilación y de pruebas automatizadas de Google para automatizar por completo la compilación, las pruebas y el lanzamiento de imágenes de contenedor y archivos binarios.Google Cloud Todas las compilaciones están aisladas y son herméticas, y se definen mediante el principio de compilación como código. Además, ningún individuo tiene acceso unilateral al proceso de entrega de software.

Todas las imágenes se analizan para detectar vulnerabilidades mediante varios analizadores de seguridad de aplicaciones y se validan en varios puntos mediante una combinación de firmas criptográficas y sumas de comprobación SHA256. Cada lanzamiento contiene una lista de materiales de software (SBOM) que incluye detalles sobre los componentes, las dependencias y las bibliotecas de software, así como los datos proporcionados.

Seguridad de la red

En esta sección se ofrece una descripción general de la seguridad de la red de GDC.

Red física

Aunque GDC se ha diseñado para usarse en entornos sin conexión, en la práctica, es probable que los sistemas GDC estén conectados a un entorno protegido más amplio que esté conectado a través de la red privada interna de un cliente, pero que siga sin estar conectado a Internet.

Todo el tráfico de red entre la red privada del cliente y los sistemas de GDC pasa por firewalls y sistemas de detección y prevención de intrusiones (IDS/IPS). El cortafuegos proporciona la primera línea de defensa para controlar el acceso al sistema. El cortafuegos y el sistema de detección y prevención de intrusiones controlan el tráfico entrante y saliente en función de políticas de seguridad configurables y usan el aprendizaje automático para analizar el tráfico automáticamente y bloquear las entradas no autorizadas. El sistema IDS/IPS inspecciona de forma predeterminada todas las comunicaciones entrantes y salientes de la infraestructura. Los administradores de perfil también pueden usar el sistema IDS/IPS para inspeccionar el tráfico de sus propias cargas de trabajo. Tanto los firewalls como los sistemas de detección y prevención de intrusiones también están integrados con la pila de observabilidad de la organización para las cargas de trabajo de los clientes y con la pila SIEM de la IO para la infraestructura, lo que permite realizar análisis de seguridad y forenses adicionales.

Los cortafuegos aplican reglas de denegación predeterminadas como postura de seguridad inicial para evitar el acceso no intencionado y las fugas de datos. El IO y el PA tienen métodos para definir más reglas de acceso según sea necesario. Dentro del GDC, hay dos redes físicamente independientes para aislar las funciones de administración y control de los datos de las cargas de trabajo de los clientes.

La red de gestión fuera de banda (OOB) se usa únicamente para funciones administrativas, como los cambios de configuración de los dispositivos de red, los dispositivos de almacenamiento y otros componentes de hardware. Solo el IO tiene acceso a la red OOB y solo en casos excepcionales. Las ACLs de red se configuran de forma que solo los servidores que se encuentran en el clúster de administrador raíz al que pertenecen los controles de E/S tengan acceso a esta red. La red del plano de datos conecta los servidores de cargas de trabajo y el PA y los AOs pueden acceder a ella.

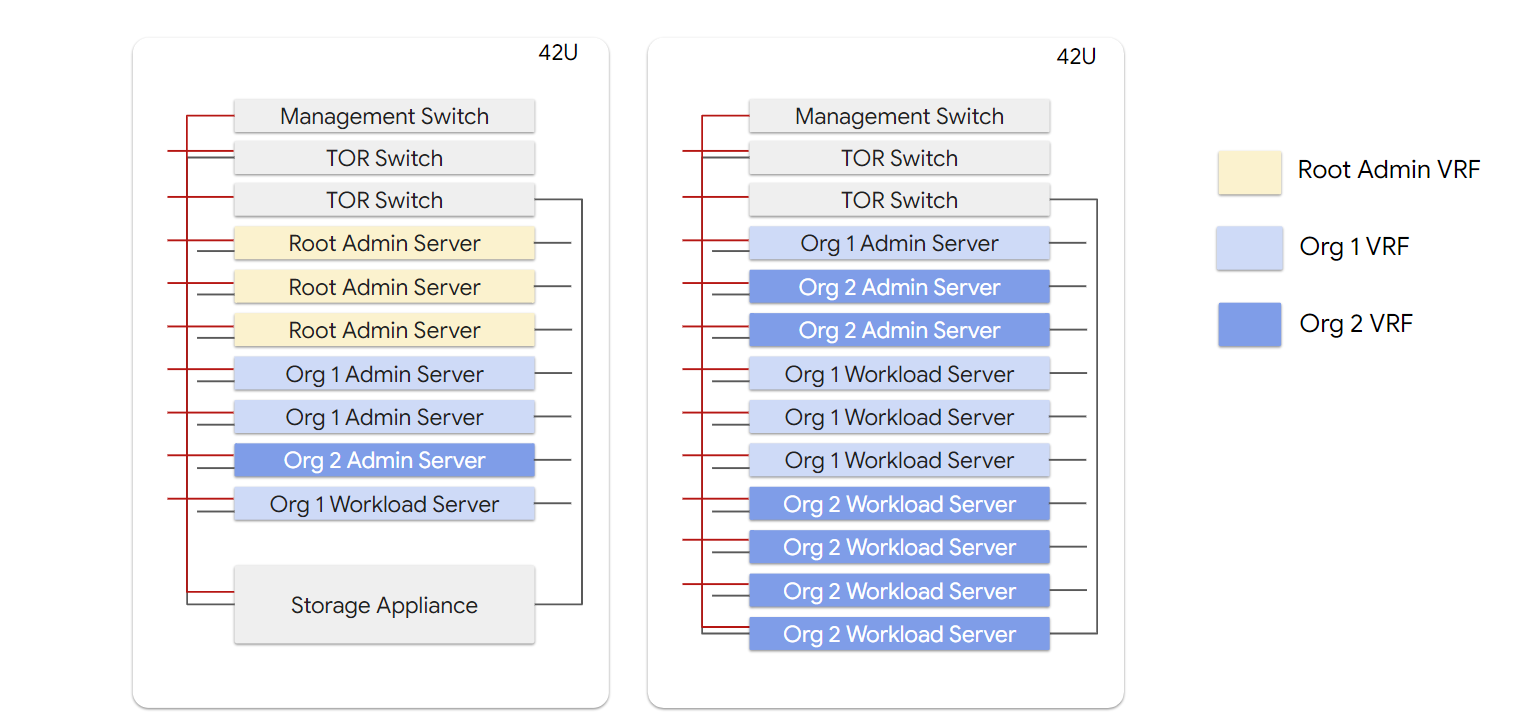

Redes definidas por software

La red del plano de datos es una red superpuesta basada en el reenvío y el enrutamiento virtuales (VRF) para aislar el tráfico de los inquilinos. Cada organización de inquilino tiene una red VRF externa e interna. Los servicios orientados al exterior, como el balanceador de carga externo y NAT de salida, estarían en el dominio externo. Las cargas de trabajo de los clientes residen en el VRF interno.

La red interna se usa para la comunicación dentro del arrendatario, como el tráfico de cargas de trabajo entre nodos y el almacenamiento de archivos y bloques dentro de la organización. La red externa se usa para comunicarse fuera de una organización. El tráfico de gestión de tenants para acceder a las funciones de control de acceso o el tráfico de clientes para acceder a proyectos deben pasar por la red externa. Cada carga de trabajo del cliente tiene balanceadores de carga y pasarelas NAT que se deben configurar para el tráfico de entrada y salida.

Red virtual

La red virtual de GDC es una capa de red a nivel de organización creada sobre la red superpuesta. Se basa en el controlador de interfaz de red de contenedores (CNI) gestionado por GDC, el plano de datos de redes de Anthos.

La capa de redes virtuales de GDC proporciona un aislamiento flexible dentro de la organización, que se denomina "proyecto". Esta capa proporciona las siguientes funciones de seguridad de red:

- Política de red del proyecto: para proteger el límite del proyecto.

- Política de red de la organización: para proteger el perímetro de la organización.

Las políticas de red del proyecto y de la organización tienen la configuración de denegación predeterminada como punto de partida para protegerse frente al acceso no intencionado y a las fugas de datos.

Protección contra denegación de servicio

Todo el tráfico que entra en GDC pasa por el sistema de detección y prevención de intrusiones (IDS/IPS) y por un conjunto de balanceadores de carga. Los IDS/IPS detectan y rechazan el tráfico no autorizado, y protegen los recursos de las inundaciones de sesiones. Los balanceadores de carga pueden limitar el tráfico de forma adecuada para evitar la pérdida del servicio. Como toda la conectividad externa se gestiona a través de la red privada del cliente, este puede proporcionar una capa adicional de protección contra denegación de servicio para ataques distribuidos.

Criptografía

En esta sección se ofrece una descripción general de la criptografía de GDC.

PKI

GDC proporciona una infraestructura de clave pública (PKI) para la gestión centralizada de autoridades de certificación X.509 para servicios de infraestructura. De forma predeterminada, GDC tiene autoridades de certificación raíz privadas por instalación, así como intermedias y de hoja distribuidas a partir de ellas. Además, GDC puede admitir la instalación de certificados emitidos por el cliente en los endpoints orientados al cliente, lo que aumenta la flexibilidad a la hora de usar certificados. GDC coordina de forma centralizada la distribución de almacenes de confianza, lo que facilita que las cargas de trabajo y los servicios del sistema autentiquen y cifren el tráfico de aplicaciones. En general, GDC proporciona una solución de PKI eficaz para proteger una variedad de servicios de infraestructura y ofrecer una gestión de la confianza cómoda y, al mismo tiempo, estrictamente controlada.

Servicio de gestión de claves

GDC proporciona un servicio de gestión de claves (KMS) respaldado por módulos de seguridad de hardware (HSM). El KMS es un servicio propio. El material de claves permanece en el KMS, que a su vez se basa en HSMs. Las definiciones de recursos personalizadas (CRDs) contienen material de clave cifrado. Solo KMS tiene acceso al material de clave sin procesar en la memoria. Hay un KMS por organización. Todos los datos en reposo se cifran de forma predeterminada con claves respaldadas por HSM. Los clientes también pueden gestionar sus propias claves criptográficas. El KMS admite algoritmos aprobados por FIPS y módulos validados por FIPS. El KMS admite la importación y exportación de claves de forma segura para casos prácticos de custodia, eliminación o recuperación tras desastres. Estas funciones convierten a KMS en una forma segura y fiable de gestionar claves criptográficas.

GDC también ofrece claves de cifrado gestionadas por el cliente (CMEK). La CMEK permite a los clientes controlar las claves que protegen sus datos en reposo en GDC. Una de las principales motivaciones para adoptar CMEK es el borrado criptográfico, un método de destrucción de datos de alta garantía para la corrección y la desactivación de la fuga de datos. Las claves se pueden eliminar fuera de la banda de los datos que protegen. Todos los datos de tu organización están protegidos por un conjunto de CMEKs que tus operadores de plataforma pueden monitorizar, auditar y eliminar según sea necesario. Las claves CMEK son claves de cifrado que puedes gestionar con las APIs de HSM. Las CMEK se pueden usar para cifrar los datos de almacenamiento en bloque, los discos de máquinas virtuales, el servicio de bases de datos y las cargas de trabajo de contenedores de usuarios.

Cifrado

En esta sección se ofrece una descripción general del cifrado de GDC.

Datos en reposo

Todos los datos de GDC almacenados en archivos, bloques y objetos se encriptan en reposo mediante varios niveles de encriptado. En los entornos multiinquilino, los datos de cada inquilino se cifran con una clave específica del inquilino antes de escribirse en el almacenamiento de archivos, bloques y objetos:

- El almacenamiento en bloques (volúmenes de aplicaciones, discos de máquinas virtuales y almacenamiento de bases de datos) se cifra en tres niveles:

- Capa de software: cifrado de configuración unificada de claves de Linux (LUKS) realizado en hardware de computación dedicado al arrendatario con claves por volumen respaldadas por HSM y gestionadas por el cliente.

- Capa de dispositivo: encriptado a nivel de agregado de volúmenes (NVE/NAE) realizado en el dispositivo de almacenamiento con claves por inquilino respaldadas por HSM y gestionadas por el cliente.

- Capa de disco: unidades de autocifrado (SEDs) con claves por unidad respaldadas por HSM, gestionadas por la E/S.

- El almacenamiento de objetos se cifra en dos capas

- Capa de segmento: encriptado de datos de objetos coordinado en hardware de computación dedicado a inquilinos con claves por segmento respaldadas por HSM y gestionadas por el cliente.

- Capa de disco: SEDs con claves protegidas mediante HSM por unidad, gestionadas por la entrada/salida.

- El almacenamiento en disco del servidor, los datos de configuración del sistema de un solo arrendatario, se encriptan en una capa:

- Capa de disco: SEDs con claves por unidad protegidas mediante HSM y gestionadas por el cliente.

Datos en tránsito

Todo el tráfico de GDC se cifra de forma predeterminada mediante módulos criptográficos certificados por FIPS 140-2 y protocolos estándar del sector, como TLS 1.2+, HTTPS y túneles IPSec. También se espera que los clientes usen algoritmos cifrados en la capa de aplicación, según el modelo de responsabilidad compartida, para asegurarse de que se cumplen los requisitos de cifrado de todas las aplicaciones implementadas en GDC.

Gestión de identidades y accesos (IAM)

El acceso al sistema se basa en el principio de mínimos accesos. Los usuarios solo tienen acceso a los recursos que necesitan. Este proceso protege el sistema frente a accesos no autorizados y usos inadecuados. Además, el sistema aplica la separación de funciones, como la prohibición del acceso unilateral. Ninguna persona tiene el control total de ningún sistema ni proceso. Este proceso ayuda a evitar fraudes y errores. GDC se puede integrar con el proveedor de identidades de los clientes. El sistema admite SAML 2.0 y OIDC para la federación de IdPs. Esta compatibilidad permite que los usuarios autentiquen a los usuarios del sistema mediante su proveedor de identidades para gestionar a los usuarios en una sola ubicación. Todos los usuarios y las cargas de trabajo se autentican antes de acceder al sistema. RBAC y ABAC se usan para autorizar todo el acceso al plano de control y a los datos. Los usuarios solo pueden acceder a los recursos y realizar acciones si están autenticados y autorizados. Todos los accesos se registran en un registro de auditoría, lo que permite a los administradores monitorizar quién ha accedido a un recurso y cuándo. Este proceso ayuda a identificar accesos no autorizados y usos inadecuados.

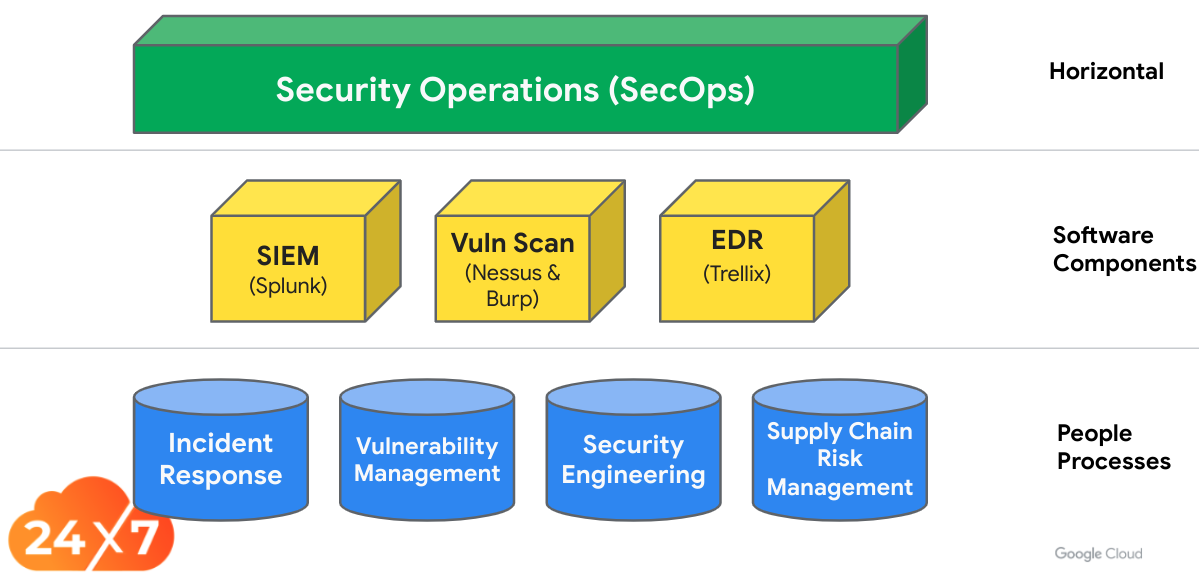

Operaciones de seguridad

GDC Security Operations (SecOps) proporciona información a las entidades con estrictos requisitos de seguridad, cumplimiento y soberanía para ofrecer la máxima confidencialidad, integridad y disponibilidad operativas de las cargas de trabajo con air gap de los clientes regulados. Esta arquitectura de seguridad tiene los siguientes objetivos:

- Correlacionar el registro de la plataforma de GDC para el análisis de seguridad y la respuesta.

- Identifica, informa y monitoriza las vulnerabilidades de seguridad rápidamente.

- Protege todos los recursos de OIC y GDC mediante la detección y respuesta de endpoints (EDR).

- Proporcionar herramientas, procesos y runbooks para que el centro de operaciones de SecOps pueda monitorizar continuamente la identificación, la contención, la erradicación y la recuperación de incidentes de ciberseguridad.

| Función | Descripción |

|---|---|

| Gestión de información y eventos de seguridad | Splunk Enterprise es una plataforma de gestión de información y eventos de seguridad (SIEM) que recoge, indexa y analiza datos de seguridad de diversas fuentes para ayudar a las organizaciones a detectar y responder a las amenazas. |

| Gestión de vulnerabilidades | Tenable Security Center es una plataforma de gestión de vulnerabilidades que ayuda a las organizaciones a identificar y solucionar vulnerabilidades de seguridad. |

| Detección y respuesta de endpoints | Trellix HX, Windows Defender y ClamAV. Plataformas de seguridad unificadas que ofrecen a las organizaciones una visión completa de su postura de seguridad para detectar y responder a las amenazas de forma más eficaz. |

| Gestión segura de casos | Una solución de software que permite a las organizaciones gestionar el ciclo de vida de los incidentes de seguridad. |

GDC SecOps permite a los IOs ofrecer funciones de operaciones de seguridad. El equipo de SecOps del GDC ofrece procesos basados en personas, como la respuesta a incidentes, la gestión de vulnerabilidades, la ingeniería de seguridad y la gestión de riesgos de la cadena de suministro. GDC SecOps permite que un centro de operaciones de seguridad (SOC) consiga lo siguiente:

| Competencia | Descripción |

|---|---|

| Detección | Nuestra infraestructura de seguridad monitoriza constantemente las posibles amenazas y vulnerabilidades. Cuando se detecta una amenaza o una vulnerabilidad, el equipo de operaciones de seguridad recibe un informe de inmediato. |

| Triaje | El equipo de operaciones de seguridad clasifica cada incidente para determinar la gravedad de la amenaza y la respuesta adecuada. |

| Contención | El equipo de operaciones de seguridad toma medidas para contener la amenaza y evitar que se propague. |

| Investigación | El equipo de operaciones de seguridad investiga el incidente para determinar la causa principal e identificar cualquier punto débil en nuestra postura de seguridad. |

| Respuesta | El equipo de operaciones de seguridad toma medidas para responder al incidente y mitigar los daños que se hayan causado. |

| Recuperación | El equipo de operaciones de seguridad toma medidas para recuperarse del incidente y restaurar nuestros sistemas y redes a su estado normal. |

Gestión de las vulnerabilidades

GDC ejecuta varios procesos de identificación de vulnerabilidades en el entorno de preproducción antes de cada lanzamiento para estar al tanto de cualquier posible vulnerabilidad y exposición comunes (CVE). GDC también ofrece análisis de vulnerabilidades en el entorno de producción para monitorización rutinaria y para generar informes. Todos los resultados del entorno de producción se integran en los procesos de operaciones de seguridad para monitorizar y mitigar las amenazas.

Respuesta a incidentes de seguridad

Cuando se descubren vulnerabilidades en el código implementado en GDC o se produce un incidente en el sistema, el IO y el equipo de seguridad de GDC tienen a su disposición una serie de procesos de respuesta a incidentes que ejecutan para mitigar los problemas, crear y aplicar parches de seguridad, y comunicarse con las partes afectadas. Este proceso de gestión de incidentes es similar al proceso estándar de gestión de incidentes de Google, pero con modificaciones para adaptarse a la naturaleza desconectada de GDC.

Por cada CVE o incidente descubierto, se asigna un responsable de incidentes para llevar a cabo el proceso de respuesta. El responsable de incidentes se encarga de gestionar el proceso, que incluye verificar y validar el incidente, asignar a la vulnerabilidad una puntuación del sistema de puntuación de vulnerabilidades comunes (CVSS), gestionar el proceso de creación y preparación de un parche, y crear las comunicaciones adecuadas.

Operaciones de fiabilidad

En esta sección se ofrece una descripción general de las operaciones de fiabilidad de GDC.

Registros y supervisión

GDC incluye una plataforma de observabilidad que proporciona funciones de monitorización, registro, trazabilidad y creación de informes para la plataforma, los servicios y las cargas de trabajo de GDC.

El subsistema de registro ingiere y agrega registros de todas las plataformas y servicios principales de GDC, así como de las cargas de trabajo de los clientes, en una base de datos de series temporales y pone esos datos a disposición de los usuarios a través de una interfaz de usuario interactiva y de APIs.

Entre los eventos de registro de auditoría críticos se incluyen los siguientes:

- Solicitudes de autenticación y autorización de usuarios.

- Generación y revocación de tokens de autenticación.

- Todos los accesos y cambios administrativos.

- Todas las acciones de las APIs del plano de control.

- Todos los eventos de seguridad, incluidos los de sistemas de detección de intrusiones, sistemas de prevención de intrusiones, cortafuegos y antivirus.

Acceso de emergencia

La IO no tiene acceso a los datos de clientes. Sin embargo, en situaciones de emergencia, puede que el IO necesite acceder a los datos de los clientes. En esos casos, GDC tiene un conjunto de procedimientos de acceso de emergencia que un PA utiliza para conceder acceso explícito a la IO para solucionar problemas.

Todas las credenciales de acceso de emergencia se almacenan sin conexión en una caja fuerte o se cifran con claves basadas en el HSM. El acceso a estas credenciales es un evento auditable que puede activar alertas.

Por ejemplo, si la configuración de IAM se ha dañado e impide el acceso de los usuarios, el IO usa una autenticación basada en certificados SSH a través de estaciones de trabajo seguras y requiere la aprobación de varias partes para establecer el acceso. Todas las acciones que se llevan a cabo se registran y se pueden auditar. Las claves SSH cambian después de un incidente de acceso de emergencia.

Recuperación tras fallos

GDC incluye un sistema de copias de seguridad que permite a los administradores de proveedores crear y gestionar políticas de copias de seguridad para clústeres, espacios de nombres o máquinas virtuales. El sistema de copias de seguridad contiene los sistemas habituales para programar y ejecutar copias de seguridad, restaurar datos y generar informes.

Mejorar y actualizar el sistema

Como GDC es un entorno aislado, el operador de infraestructura procesa todas las actualizaciones de los sistemas de los clientes. Google firma y publica actualizaciones binarias en una ubicación segura para que el IO las descargue. El IO valida los archivos binarios y los mueve a GDC para distribuirlos e implementarlos.

Este sistema incluye todas las actualizaciones de software y firmware, incluidas las actualizaciones del software de GDC, el SO a nivel de nodo, las definiciones y firmas de antivirus y malware, el dispositivo de almacenamiento y de red, las actualizaciones de dispositivos y cualquier otra actualización binaria.

Gestión de cambios: infraestructura como código

GDC usa la infraestructura como código (IAC) para automatizar el aprovisionamiento y el despliegue de las configuraciones de GDC. La IaC separa las responsabilidades entre los miembros del equipo de operaciones de infraestructura. Por ejemplo, proponer un cambio de configuración en lugar de autorizarlo para que todo el proceso sea más seguro. Con GDC IAC, todos los cambios de configuración se validan mediante procesos de revisión y aprobación multiparte para asegurar que solo se implementen las configuraciones autorizadas. Estas revisiones crean un proceso transparente y auditable, mejoran la coherencia de los cambios y reducen la deriva de la configuración.

Procesos de cumplimiento

GDC cumple los requisitos de regímenes comunes, como NIST 800-53 y SOC 2, y ayuda a obtener certificaciones como FIPS 140-2 y 3. GDC también se somete a varios procesos de certificación y cumple los estándares de seguridad de Google. El cumplimiento es un proceso continuo. Para ayudar a los clientes y operadores en este proceso, GDC ofrece monitorización y pruebas continuas. Como parte de las prácticas de seguridad del proceso de monitorización continua, el GDC hace un seguimiento de los cambios en el inventario, como software y hardware desconocidos, o la incorporación de software o hardware nuevos. GDC realiza pruebas de penetración periódicas simulando ataques de agentes maliciosos. GDC analiza periódicamente los sistemas en busca de malware y alerta a GDC de cualquier infección. El proceso de pruebas de recuperación tras fallos comprueba la capacidad de GDC para recuperarse de una situación de desastre. Estos procesos aseguran que los datos y los sistemas de GDC sean seguros.