En esta página de descripción general se explica el modelo operativo de las direcciones IP en un universo aislado de Google Distributed Cloud (GDC). Las direcciones IP se dividen en subredes para proporcionar segmentos gestionables que puedes asignar a tus servicios. Puedes definir subredes con intervalos de direcciones IP específicos o configurarlas para que se asignen dinámicamente.

Esta página está dirigida a los administradores de redes del grupo de administradores de la plataforma y a los desarrolladores de aplicaciones del grupo de operadores de aplicaciones, que son los responsables de gestionar el tráfico de red de sus servicios en un universo de GDC. Para obtener más información, consulta Audiencias de la documentación aislada de GDC.

Redes en GDC

En una organización de GDC, hay dos tipos de redes distintos para los que puedes asignar direcciones IP:

- Nube privada virtual (VPC): una red a la que se le asignan direcciones IP internas a las que solo pueden acceder las cargas de trabajo de tu organización.

- Segmento de red externa: red a la que se han asignado direcciones IP externas a las que pueden acceder las redes externas conectadas a tu organización.

Puedes asignar subredes a cada tipo de red para conseguir objetivos específicos. Una subred es una subdivisión lógica de una red de direcciones IP, definida por intervalos de enrutamiento entre dominios sin clases (CIDR). Los intervalos CIDR le permiten representar direcciones IP y sus redes correspondientes para que las use un servicio. Cada red de estos tipos de redes tiene un árbol de subredes independiente.

Se puede acceder a las subredes de una VPC desde la red de GDC, pero no se puede acceder a ellas desde fuera de GDC. Las subredes de VPC están disponibles para asignar direcciones IP internas en tu organización. Las subredes de segmentos de red se exponen a redes externas conectadas a una organización y te permiten proporcionar direcciones IP externas disponibles para redes ajenas a tu organización.

Red VPC

Una red de VPC usa direcciones IP internas a las que solo se puede acceder dentro de tu organización y a las que no pueden acceder las redes ajenas a tu organización.

Hay dos redes de VPC disponibles en tu universo de GDC:

- VPC predeterminada: una VPC a la que se asignan direcciones IP para cargas de trabajo internas, como contenedores y máquinas virtuales (VM), en varias zonas.

- Infra VPC: una VPC gestionada por el sistema que aloja servicios aislados de GDC de origen, como Vertex AI, las APIs de observabilidad y la consola de GDC. Solo debes definir direcciones IP en esta VPC cuando planifiques la arquitectura de direcciones IP de tu organización.

Las direcciones IP de la VPC predeterminada y la VPC de infraestructura no pueden solaparse entre sí en la misma organización. Para obtener más información, consulta Uso y limitaciones de IPv4.

Crea una subred en una red de VPC para asignar direcciones IP adicionales a las cargas de trabajo internas.

Segmento de red externo

A un segmento de red externo se le asignan direcciones IP externas a las que pueden acceder las redes externas conectadas a tu organización. Los segmentos de red de GDC solo tienen asignadas direcciones IP externas.

GDC proporciona los siguientes segmentos de red aislados lógicamente:

- Segmento de red de administrador: una red a la que se asignan direcciones IP externas para servicios administrativos durante la creación de la organización, como la consola de GDC y las APIs de gestión. Solo se definen direcciones IP en este segmento de red cuando se planifica la arquitectura de direcciones IP de la organización.

- Segmento de red de datos: una red a la que se asignan direcciones IP externas para servicios como la traducción de direcciones de red (NAT) de salida y los balanceadores de carga externos.

Puedes usar interconexiones distintas para conectar segmentos de red a otras redes externas. Las direcciones IP de los segmentos de red no pueden solaparse entre sí. Para obtener más información, consulta Uso y limitaciones de IPv4.

Crea una subred en un segmento de red para asignar direcciones IP externas adicionales a los servicios que deban conectarse a redes ajenas a tu organización de GDC.

Jerarquía de subredes

Las subredes se clasifican por su tipo:

- Raíz: subredes de nivel superior de las que se pueden derivar otras subredes. Se crea una subred raíz global en cada red durante el aprovisionamiento de tu organización.

- Rama: subredes derivadas de una raíz o de otra subred de rama que se usan para subdividir aún más el espacio de direcciones IP.

- Hoja: la subdivisión más pequeña, que se suele usar para asignar direcciones IP a un servicio o recurso específico.

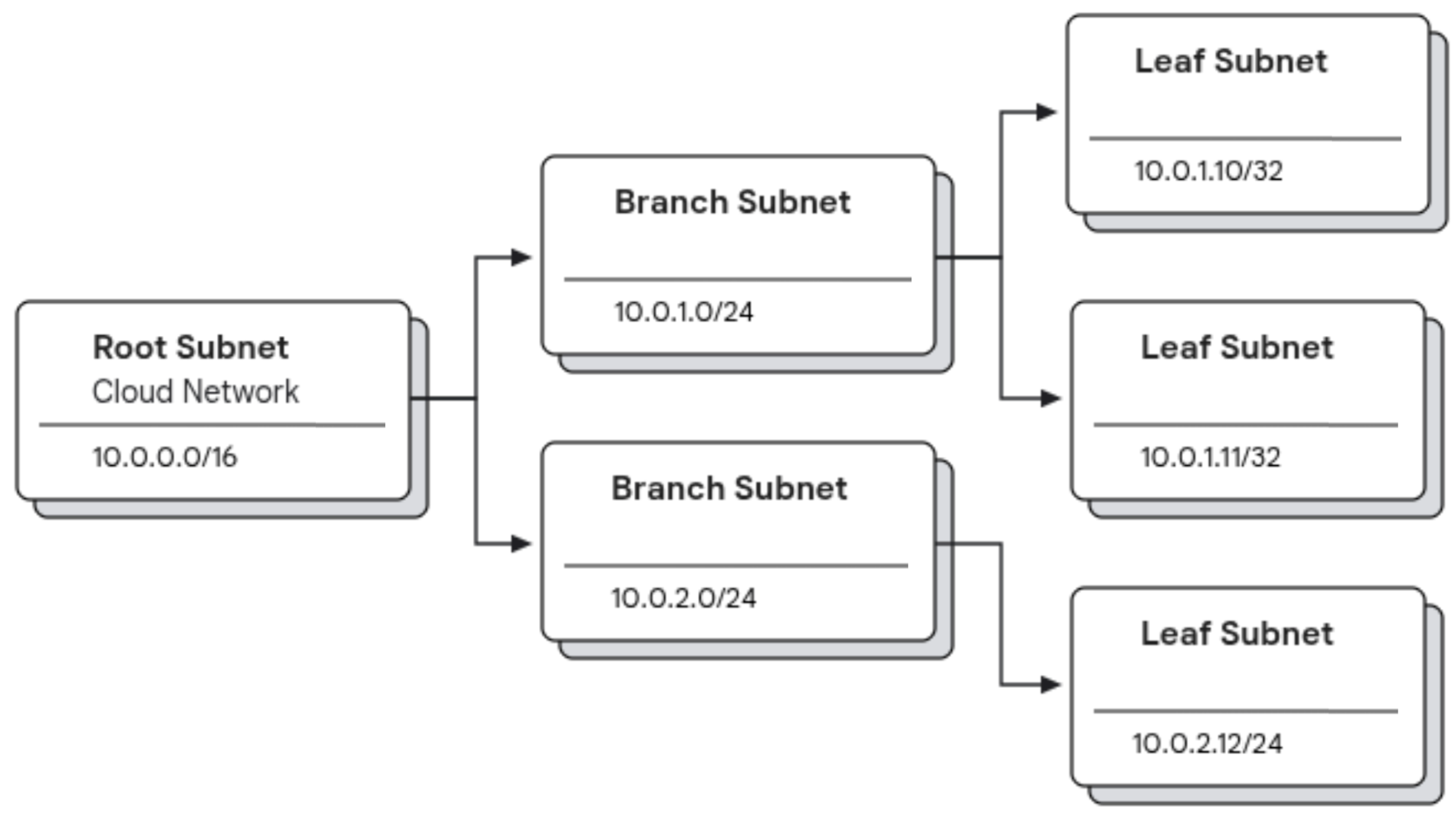

En este diagrama de ejemplo se muestra cómo se conectan entre sí los diferentes tipos de subredes:

- Una subred raíz de

10.0.0.0/16que actúa como bloque de nivel superior para las asignaciones de direcciones IP principales. - De la subred raíz se derivan dos subredes de ramificación con los valores

10.0.1.0/24y10.0.2.0/24. Estas subredes de ramificación representan subdivisiones del espacio de direcciones de la raíz, que se utilizan para fines más específicos. - Las subredes de las ramas se subdividen en subredes de hojas con valores como

10.0.1.10/32,10.0.1.11/32y10.0.2.12/24. Estas subredes de hoja suelen ser las subdivisiones más pequeñas y, a menudo, asignan direcciones IP únicas a servicios o recursos específicos.

Esta estructura jerárquica de subredes te permite delegar y organizar tu red de forma eficiente en las cargas de trabajo y los servicios que dependen de las direcciones IP de tu red.

Subredes globales y zonales

En GDC, puedes aprovisionar subredes en dos ámbitos diferentes: zonales y globales. Las subredes zonales y globales se definen y operan en servidores de API distintos, y ofrecen diferentes funciones.

Una vez que se haya aprovisionado tu organización, cada red tendrá una subred raíz global

que se alojará en el servidor de la API global de tu organización. Para aprovisionar direcciones IP de la subred raíz global, debes crear un recurso Subnet

global en el servidor de la API global que aprovisione un bloque CIDR en una zona o en varias zonas. En la subred global, define el campo propagationStrategy

para indicar cómo quieres asignar tu bloque CIDR en las zonas. Este intervalo de direcciones IP se aprovisiona en una zona como subred raíz zonal.

Una vez que una zona tiene su propia subred raíz zonal, puedes crear Subnet

recursos zonales en el servidor de la API de gestión de la zona para dividir aún más el intervalo de direcciones IP de la subred en subredes de ramificación adicionales dentro de la zona o en subredes hoja que estén disponibles para cargas de trabajo y servicios individuales dentro de la zona.

Subredes globales

Debes crear una subred global para asignar direcciones IP de la subred raíz alojada en el servidor de la API global a una o varias zonas de tu universo de GDC.

Las subredes globales se crean en el servidor de la API global mediante el grupo de APIs ipam.global.gdc.goog/v1 e incluyen campos opcionales como zone y propagationStrategy para definir su interacción con zonas específicas.

Las subredes globales alojan un bloque CIDR como un intervalo de subred de rama que utilizan las zonas de un universo de GDC. Para obtener más información sobre dónde crear tus subredes globales, consulta Redes en GDC.

Subredes zonales

Una subred zonal está vinculada a una zona operativa específica, que a menudo incluye configuraciones de red directas. Las subredes zonales operan estrictamente en una sola zona y se proporcionan principalmente para cargas de trabajo de máquinas virtuales y contenedores en esa zona. Una subred zonal asigna direcciones IP que ya se han aprovisionado para que las use una subred global.

Para que la comunicación entre VPCs de diferentes zonas funcione correctamente, se deben usar subredes que no se solapen en cada zona.

Las subredes zonales se crean en el servidor de la API de gestión mediante el grupo de APIs ipam.gdc.goog/v1 e incluyen un campo networkSpec opcional en su especificación, lo que te permite definir elementos de red específicos de la zona, como las pasarelas y los IDs de VLAN.

Reglas de agrupación de subredes

Las subredes se agrupan en diferentes categorías por etiquetas en el recurso personalizado Subnet:

| Red | Etiqueta |

|---|---|

| VPC predeterminada | ipam.gdc.goog/vpc: default-vpc |

| VPC de infraestructura | ipam.gdc.goog/vpc: infra-vpc |

| Segmento de red de administrador | ipam.gdc.goog/network-segment: admin |

| Segmento de red de datos | ipam.gdc.goog/network-segment: data |

Los cuatro intervalos CIDR se definieron en tu organización como parte del proceso de arranque. Las cuatro subredes globales correspondientes se encuentran en el servidor de API global.

Esas subredes globales son el intervalo CIDR de nivel raíz de cada red en todas las zonas de una organización. Todas las subredes globales de nivel raíz tienen la etiqueta ipam.gdc.goog/usage: network-root-range.

En cada zona, una subred raíz de red zonal está disponible inicialmente en el servidor de API global que procede del aprovisionamiento de la organización. Puedes crear subredes raíz adicionales para ampliar tu espacio de direcciones IP. Cada subred raíz aloja un intervalo CIDR de una red de la zona específica y, lógicamente, actúa como subred raíz de ámbito zonal con la etiqueta ipam.gdc.goog/usage: zone-network-root-range.

Esta subred raíz debe crearse inicialmente en el servidor de la API global y se propaga automáticamente a una zona especificada. Para obtener más información sobre los ámbitos de subred, consulta Subredes globales y zonales.

Debes usar las etiquetas definidas al crear un recurso personalizado Subnet para aplicarlo a la red de GDC adecuada.

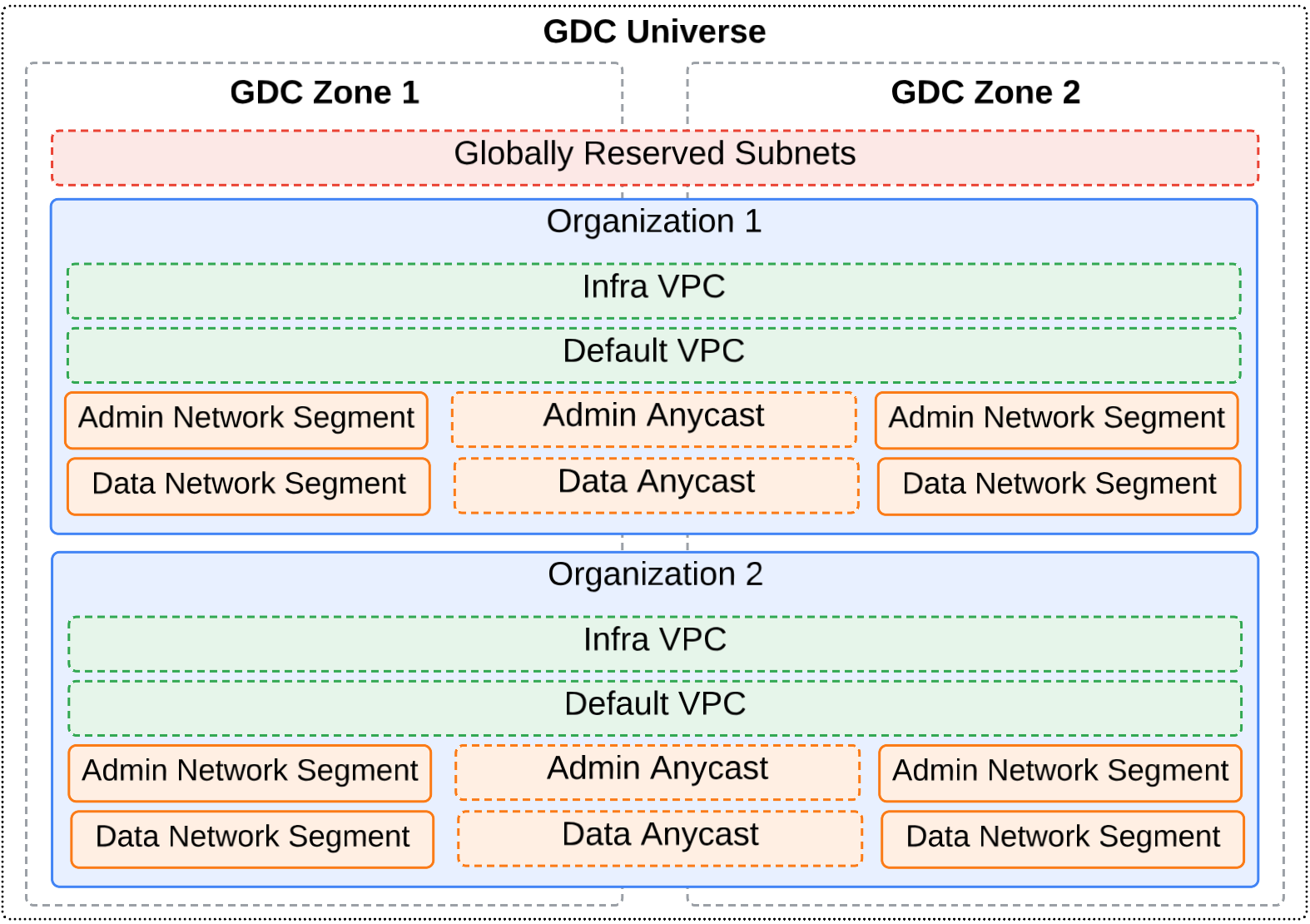

En el siguiente diagrama se muestran las redes globales y zonales de un universo de GDC:

En este diagrama, hay dos organizaciones que abarcan un universo multizona. Cada organización define las redes de VPC y los segmentos de red externos. En este ejemplo, se usan direcciones IP de Anycast para enrutar el tráfico entre los segmentos de red externos zonales, de modo que la zona más cercana o con mejor rendimiento atienda la solicitud de red. Para obtener más información sobre las direcciones IP de Anycast, consulta el artículo Direcciones IP en GDC.

Configuración estática y dinámica de CIDR

Al definir subredes, puedes usar una configuración estática o dinámica para asignar los bloques CIDR.

La configuración estática de CIDR te permite especificar explícitamente el bloque CIDR exacto de tu subred. Asigna tu bloque CIDR de forma estática cuando necesites un control preciso sobre tu espacio de direcciones IP. Usa el campo spec.ipv4Request.cidr del recurso personalizado Subnet para especificar el intervalo de direcciones IP exacto y predefinido.

La configuración dinámica de CIDR ofrece una mayor flexibilidad, ya que permite que el sistema asigne automáticamente un bloque CIDR a tu subred. En lugar de proporcionar un CIDR completo, especifica la longitud del prefijo necesaria en el campo spec.ipv4Request.prefixLength. Asigna tu bloque CIDR de forma dinámica si prefieres que el sistema delegue automáticamente las direcciones IP en tus subredes, lo que simplifica la planificación de la red y reduce el riesgo de que se produzcan conflictos de direcciones IP. El sistema selecciona un bloque CIDR disponible del tamaño especificado de la red principal.

Para obtener más información, consulta la API SubnetRequest.

Direcciones IP en GDC

Los recursos, como las VMs y los balanceadores de carga, tienen direcciones IP en GDC. Estas direcciones IP permiten que los recursos de GDC se comuniquen con otros recursos de una organización o con redes externas conectadas a tu organización. Los siguientes tipos de direcciones IP están disponibles en un universo de GDC:

- Dirección IP externa

Las direcciones IP externas se anuncian a las redes externas conectadas a una organización. Los recursos con direcciones IP externas, como los balanceadores de carga y la NAT, pueden comunicarse con redes externas. Con GDC, puedes usar direcciones IP privadas o públicas como direcciones externas. Proporciona direcciones IPv4 externas para los recursos de las siguientes formas:

- Utilizar tus propias direcciones IP externas (BYOIP): proporcionas estas direcciones IP externas para tu organización. Las direcciones IP externas de BYOIP pueden superponerse con las de otras organizaciones siempre que no se conecten a la misma red externa.

- Direcciones IP externas proporcionadas por el IO: las organizaciones pueden usar las direcciones IP externas proporcionadas por el grupo de operadores de infraestructura al conectarse a una red externa. El grupo de operadores de infraestructura es el proveedor de la conectividad a esa red.

- Dirección IP interna

No se puede acceder a las direcciones IP internas desde fuera de GDC directamente y no se pueden enrutar públicamente. Las direcciones IP internas son locales de una red de VPC, una red de VPC conectada mediante el emparejamiento entre redes de VPC o una red local conectada a una red de VPC mediante Cloud VPN. Los recursos con direcciones IP internas se comunican con otros recursos como si estuvieran en la misma red privada.

- Dirección IP Anycast

Las direcciones IP de Anycast son un tipo especial de dirección externa que siempre se limita a todo el universo de GDC. GDC utiliza direcciones IP de difusión general junto con el protocolo de pasarela fronteriza (BGP) para enrutar el tráfico a la zona más cercana o con mejor rendimiento. Cada servicio global de capa 4 que se ejecute en dos o más zonas recibe una dirección IP anycast de la subred anycast, que es una subred externa. Cada zona anuncia la misma dirección IP de Anycast, pero tu red elige la mejor en función de sus reglas de enrutamiento. Si una zona falla, retira su dirección IP y tu red redirige automáticamente el tráfico a otra zona. Este enrutamiento automático proporciona una conectividad fluida incluso durante las interrupciones.

- Dirección IP privada

Las direcciones IP privadas son direcciones que no se pueden enrutar en Internet. Para ver una lista de intervalos IPv4 privados, consulta las entradas de intervalos de direcciones IP privadas en la tabla Intervalos IPv4 válidos.

- Dirección IP pública

Las direcciones IP públicas son direcciones enrutables en Internet. En GDC, las direcciones IP externas pueden ser públicas o privadas. También puedes usar direcciones IPv4 públicas como direcciones internas cuando configures el intervalo de direcciones IPv4 principal de una subred de tu red de VPC. Estas direcciones se denominan direcciones IP públicas utilizadas de forma privada.

Uso y limitaciones de IPv4

Cada red de tu universo de GDC tiene algunas limitaciones de uso del intervalo de direcciones IPv4 que debes tener en cuenta al asignar direcciones IP. Los intervalos de direcciones IPv6 no se admiten en la VPC predeterminada ni en el segmento de red de datos. Ponte en contacto con tu grupo de operadores de infraestructura para conocer las posibilidades de rango de IPv6 en otras redes.

Limitaciones de todas las subredes IPv4

Estas limitaciones se aplican a las subredes de redes de VPC y a las subredes de segmentos de red externos.

- Todas las subredes deben ser un bloque CIDR válido único.

- Una vez que hayas creado una subred, no podrás ampliarla, sustituirla ni reducirla.

- GDC no aplica ningún límite al tamaño de un CIDR. Sin embargo, en la mayoría de los intervalos de direcciones IP superiores a

/8, las validaciones adicionales impiden que crees una subred de este tamaño. Por ejemplo, una subred no puede solaparse con una subred prohibida. Para minimizar las probabilidades de elegir una subred no válida, le recomendamos que limite el tamaño máximo de la subred a/8. No puedes crear subredes que se solapen con ninguna subred prohibida, ninguna otra subred de la misma red VPC, ninguna subred de un segmento de red externa conectada ni ninguna subred de una red emparejada. Debes colaborar con tu grupo de operadores de infraestructura para asegurarte de que no creas subredes superpuestas en estos casos.

GDC crea las rutas correspondientes para las subredes. Las subredes de la red de VPC tienen rutas creadas en la pila de red virtual de tu organización, y las subredes del segmento de red externa tienen rutas creadas en la tabla de enrutamiento de tu red emparejada externa.

Verifica que las subredes no entren en conflicto con el direccionamiento IP local si has conectado tu red VPC a otra red mediante una VPN gestionada o una interconexión compartida o dedicada.

Las subredes no deben coincidir, ser más estrechas ni más amplias que un intervalo prohibido. Por ejemplo,

169.0.0.0/8no es una subred válida porque se superpone con el intervalo local de enlace169.254.0.0/16(RFC 3927), que está restringido.Las subredes no deben abarcar un intervalo RFC, tal como se describe en Intervalos IPv4 válidos, ni un intervalo de direcciones IP públicas usadas de forma privada. Por ejemplo,

172.0.0.0/10no es una subred válida porque incluye tanto el intervalo de direcciones IP privadas172.16.0.0/12como direcciones IP públicas.Las subredes no deben abarcar varios intervalos RFC. Por ejemplo,

192.0.0.0/8no es una subred válida porque incluye tanto192.168.0.0/16(RFC 1918) como192.0.0.0/24(RFC 6890). Sin embargo, puedes crear dos subredes, una con192.168.0.0/16y otra con192.0.0.0/24.

Intervalos de IPv4 válidos

En la siguiente tabla se describen los intervalos válidos.

| Intervalo | Descripción |

|---|---|

| Intervalos de direcciones IPv4 privadas | |

10.0.0.0/8172.16.0.0/12192.168.0.0/16

|

Direcciones IP privadas RFC 1918 Para obtener información sobre cómo usar |

100.64.0.0/10 |

Espacio de direcciones compartidas RFC 6598 |

192.0.0.0/24 |

Asignaciones de protocolo IETF RFC 6890 |

192.0.2.0/24 (TEST-NET-1)198.51.100.0/24 (TEST-NET-2)203.0.113.0/24 (TEST-NET-3) |

Documentación RFC 5737 |

192.88.99.0/24 |

Relé de IPv6 a IPv4 (obsoleto) RFC 7526 |

198.18.0.0/15 |

Pruebas de rendimiento RFC 2544 |

240.0.0.0/4 |

Reservada para uso futuro (clase E), tal como se indica en RFC 5735 y RFC 1112. Algunos sistemas operativos no admiten el uso de este intervalo, por lo que debes verificar que tu SO lo admita antes de crear subredes que lo utilicen. |

| Intervalos de direcciones IP públicas usadas de forma privada | |

| Direcciones IPv4 públicas usadas de forma privada |

Direcciones IPv4 públicas de uso privado:

La prueba de concepto con air gap de GDC no presupone la conectividad a Internet. Como resultado, GDC con aislamiento físico anuncia cualquier intervalo de direcciones IP públicas como si fuera privado para tu organización. Si las direcciones de tu IP (BYOIP) que has importado son intervalos de direcciones IP públicas, debes verificar que no causen problemas de red en ninguna red externa. Las direcciones BYOIP no se pueden solapar con otras subredes de tu organización. |

Subredes IPv4 prohibidas

Los intervalos de subredes prohibidos incluyen los intervalos RFC reservados habitualmente y cualquier subred reservada a nivel global en tu universo de GDC específico, tal como se describe en la siguiente tabla. Estos intervalos no se pueden usar para subredes.

| Intervalo | Descripción |

|---|---|

| Intervalo de infraestructura de GDC |

Un CIDR reservado a nivel mundial que usa el sistema de GDC. Si no se especifica este intervalo en el campo zone-infra-cidr del cuestionario de recogida de información del cliente (CIQ), GDC usa 172.16.0.0/12 como intervalo de infraestructura de GDC de forma predeterminada. |

| Intervalos específicos del universo | Intervalos adicionales reservados por el grupo de operadores de infraestructura. |

0.0.0.0/8

|

Red actual (local) RFC 1122 |

127.0.0.0/8

|

Host local RFC 1122 |

169.254.0.0/16

|

Enlace local RFC 3927 |

224.0.0.0/4

|

Multicast (clase D) RFC 5771 |

255.255.255.255/32

|

Dirección de destino de difusión limitada RFC 8190 y RFC 919 |

Direcciones no utilizables en subredes IPv4

GDC usa las dos primeras y las dos últimas direcciones IPv4 de cada subred para alojarla.

| Dirección IPv4 no utilizable | Descripción | Ejemplo |

|---|---|---|

| Dirección de red | Primera dirección del intervalo IPv4 principal. | 10.1.2.0 del intervalo 10.1.2.0/24 |

| Dirección de la pasarela predeterminada | Segunda dirección del intervalo IPv4 principal. | 10.1.2.1 del intervalo 10.1.2.0/24 |

| Penúltima dirección | Penúltima dirección del intervalo IPv4 principal.

Google Cloud ha reservado este intervalo para un posible uso futuro. |

10.1.2.254 del intervalo 10.1.2.0/24 |

| Dirección de difusión | Última dirección del intervalo IPv4 principal. | 10.1.2.255 del intervalo 10.1.2.0/24 |

Consideraciones adicionales

Algunos productos de Google y de terceros usan 172.17.0.0/16 para enrutar dentro del sistema operativo invitado. Por ejemplo, la red de puente de Docker predeterminada usa este intervalo. Si dependes de un producto que usa 172.17.0.0/16, no lo uses como intervalo de direcciones IPv4 de ninguna subred.

Siguientes pasos

- Descripción general de las redes

- Asignar direcciones IP a cargas de trabajo

- Incorporar tus propias direcciones IP externas

- Descripción general de las multizonas