O Google Distributed Cloud (GDC) com isolamento físico oferece uma API de infraestrutura de chave pública (PKI) para você receber um certificado da Web. Essa API é compatível com vários modos de usuário:

- Totalmente gerenciados: certificados emitidos pela infraestrutura de ICP do GDC e encadeados a uma autoridade de certificação (CA) raiz autoassinada gerenciada pelo GDC.

- Certificado BYO: você fornece um pool de certificados com um certificado curinga padrão. O GDC vai usar o certificado mais adequado para seu serviço.

- BYO cert com ACME: certificados usados por serviços voltados ao público emitidos pelo servidor ACME.

- BYO SubCA: certificados emitidos pela infraestrutura de PKI do GDC e encadeados à sua SubCA. Você precisa fornecer a subautoridade certificadora e permitir que o GDC a opere.

Definições do modo PKI de infraestrutura

Esta seção fornece uma explicação detalhada de cada modo de usuário da PKI.

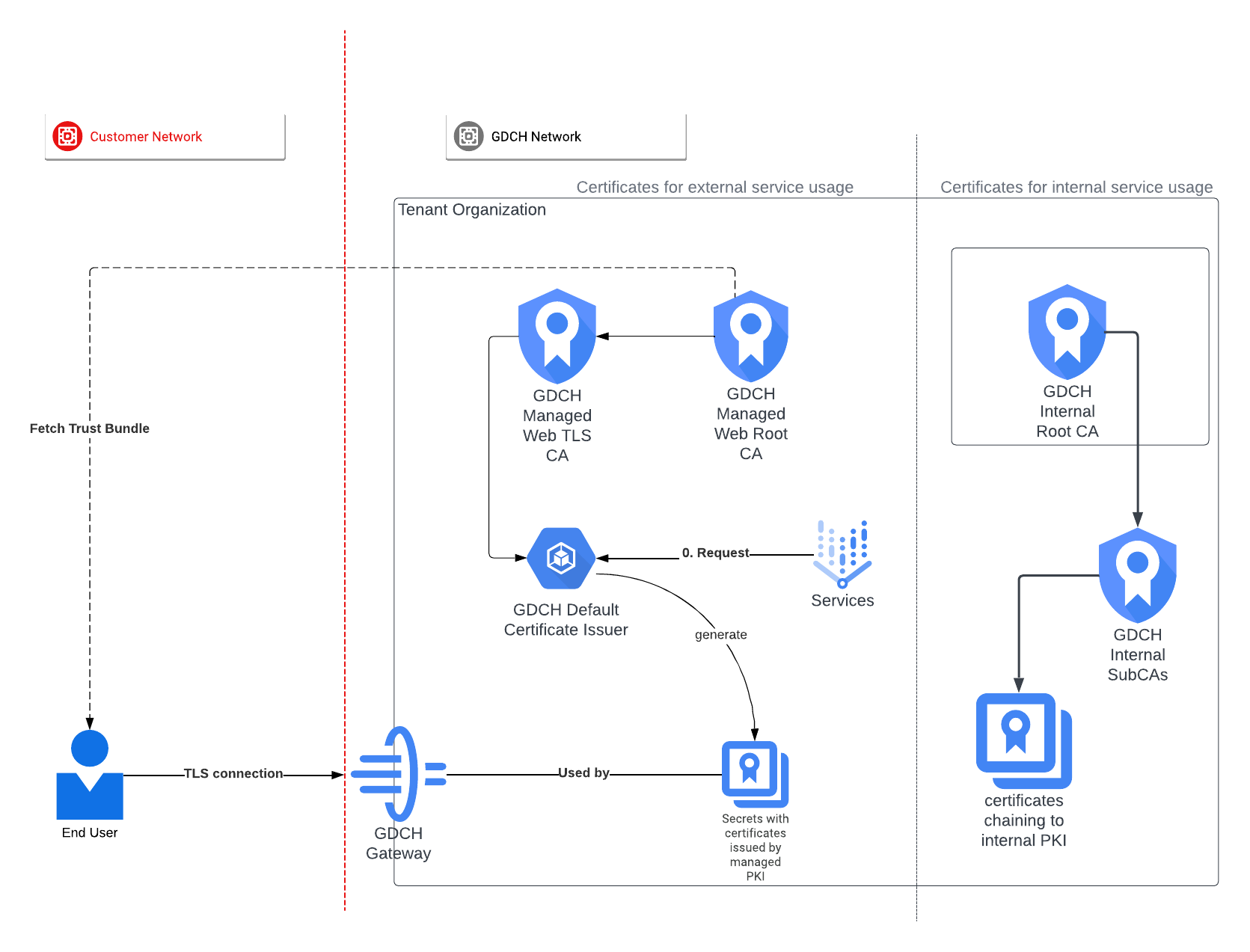

Modo totalmente gerenciado (padrão)

No modo totalmente gerenciado, cada cluster de administrador da organização depende da infraestrutura de chave pública (PKI) do GDC para emitir certificados. Quando você cria uma nova organização, esse é o modo padrão aplicado. Depois, você pode mudar para outro modo de PKI.

Nesse modo, você precisa obter e distribuir a CA raiz para seu ambiente de confiança.

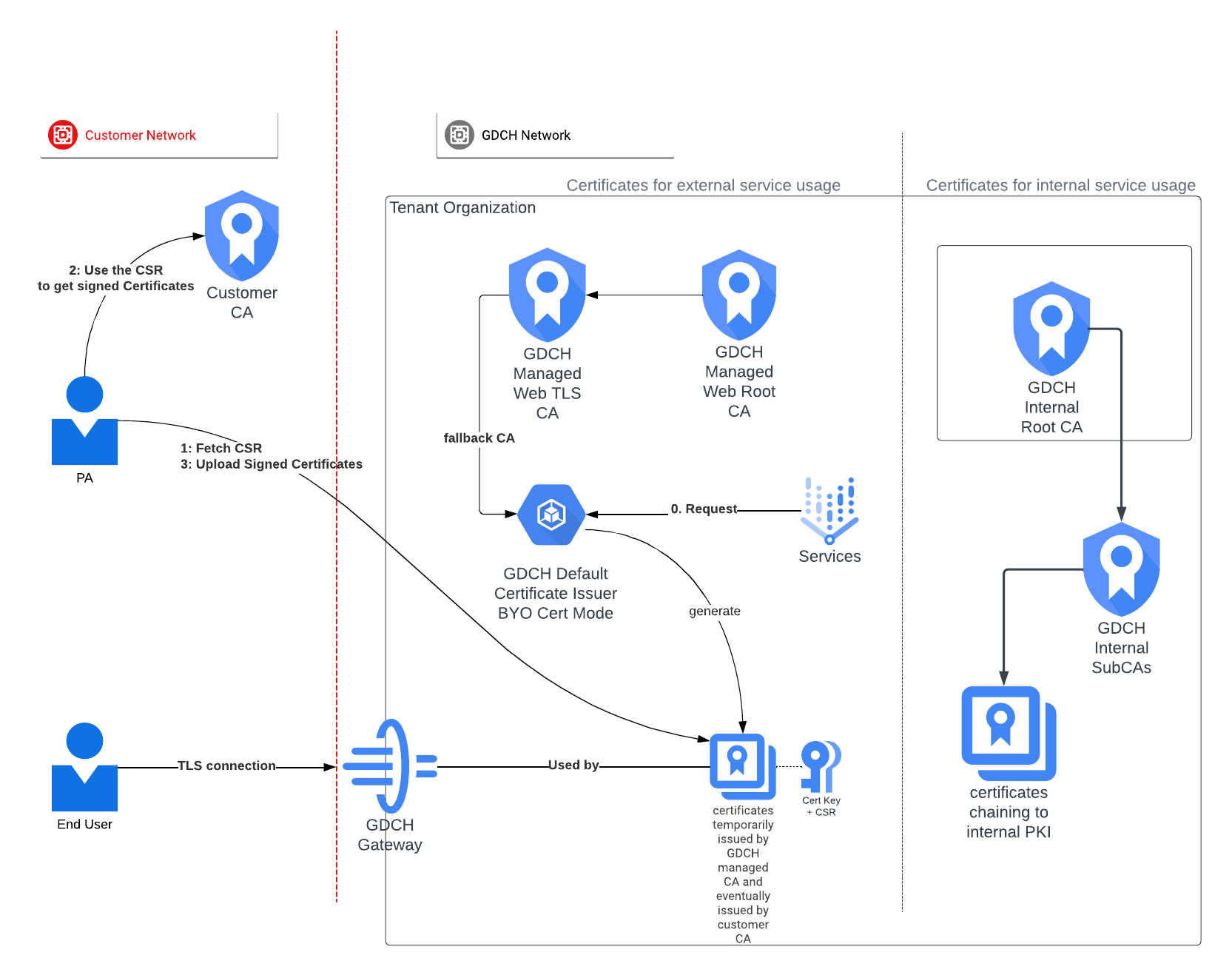

Modo BYO Certificates

O modo de certificado BYO permite assinar certificados folha com CAs externas ou gerenciadas pelo usuário. Esse modo gera uma solicitação de assinatura de certificado (CSR) para cada solicitação de certificado. Enquanto aguarda a assinatura, o modo BYO cert procura um certificado assinado pelo cliente no pool que corresponda à solicitação de certificado:

- Se não for possível encontrar um certificado correspondente, uma CA de substituição gerenciada pelo GDC vai emitir um certificado temporário pronto para uso imediato.

- Se ele encontrar um certificado correspondente, vai usá-lo como certificado temporário para a solicitação atual.

Para assinar a CSR, siga estas etapas:

- Faça o download da CSR no status do recurso personalizado

Certificate. - Faça upload do certificado assinado e do certificado de CA externa para o mesmo

recurso personalizado

Certificatecom uma atualização no campospec.

Para gerenciar a verificação e substituir o certificado temporário, o Distributed Cloud atualiza o segredo do certificado com o certificado enviado e a CA externa. Não é necessário mudar os repositórios de confiança.

Para mais informações, consulte Assinar o certificado BYO.

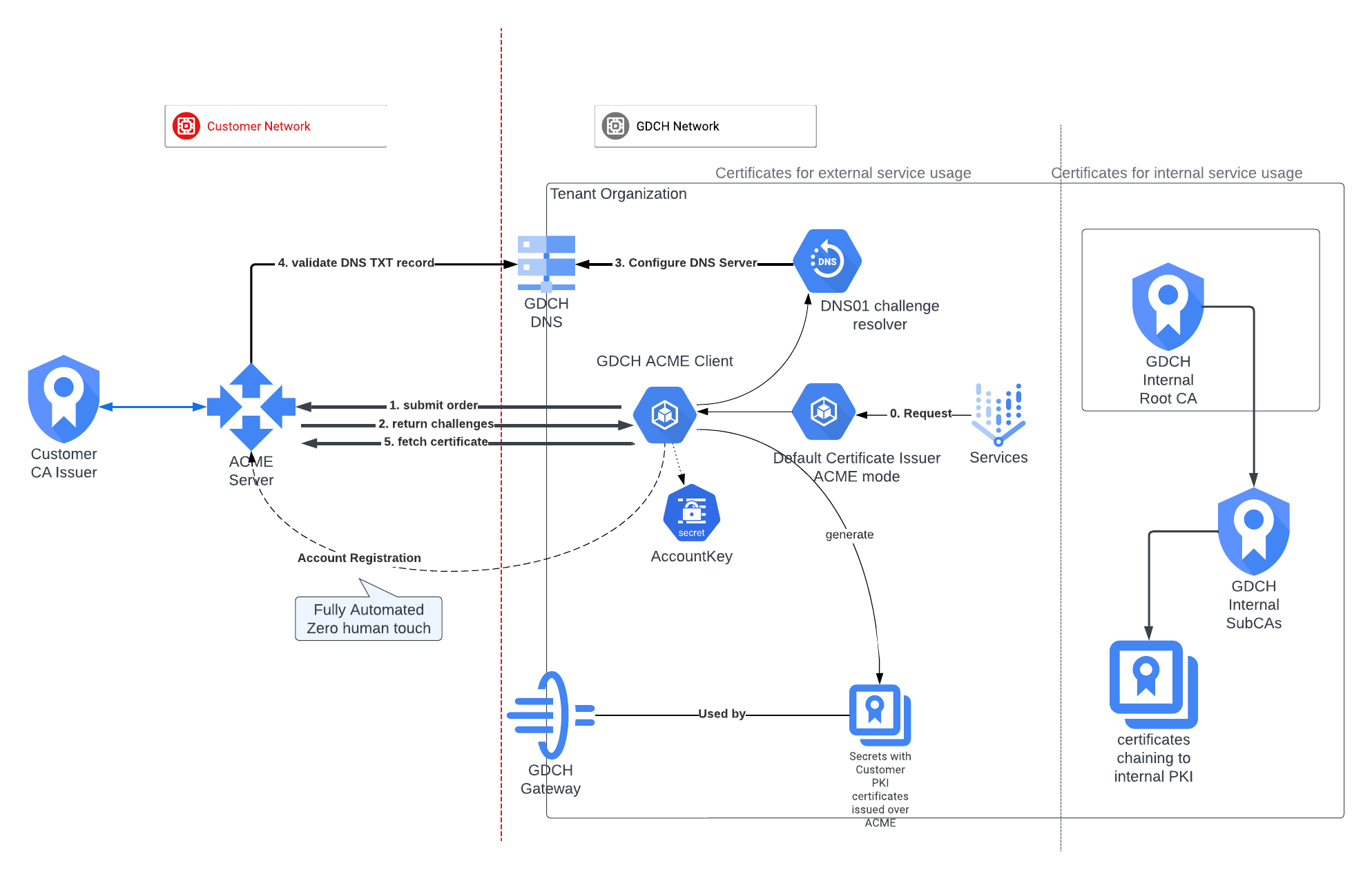

BYO Certificates com modo ACME

Com o BYO Cert no modo ACME, um cliente ACME gerenciado pelo GDC é implantado em um site do Distributed Cloud e se comunica com um servidor ACME e uma CA implantada por você no seu site. O servidor ACME usa o protocolo ACME para solicitar, validar e gerenciar certificados.

O protocolo ACME é compatível com diferentes desafios, por exemplo, HTTP-01 e DNS-01. Esses desafios ajudam a comprovar a propriedade do domínio e a receber certificados automaticamente. O Distributed Cloud usa o desafio DNS-01. Com esse desafio, o cliente do Distributed Cloud adiciona um registro DNS específico à zona DNS do domínio. Quando o desafio for concluído, a ACME CA vai emitir o certificado automaticamente. Não é necessário mudar os repositórios de confiança.

Para saber mais sobre o protocolo ACME, consulte o documento público do Datatracker para RFC 8555: https://datatracker.ietf.org/doc/html/rfc8555.

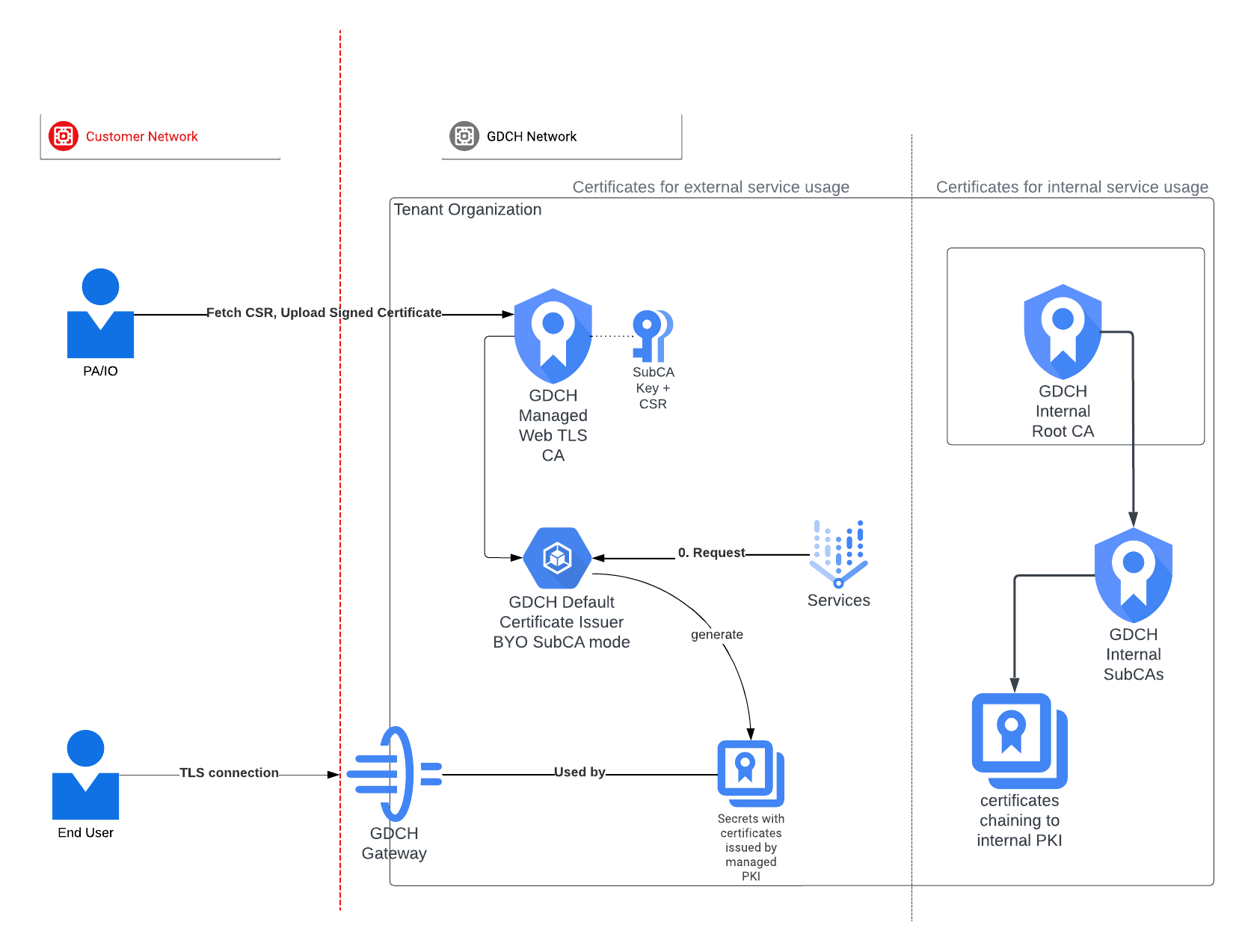

Modo BYO SubCA

No modo BYO SubCA, uma CSR para a SubCA é gerada no cluster de administrador da organização do Distributed Cloud. Você precisa assinar a solicitação de CSR e fazer upload do certificado assinado no sistema. Para mais informações, consulte

Assinar o certificado da subautoridade de certificação BYO.

É possível criar um recurso personalizado CertificateIssuer que aponta para essa subautoridade certificadora e marcá-la como a CertificateIssuer padrão.

A subCA recém-criada emite todos os certificados da Web subsequentes. Não é necessário mudar seus repositórios de confiança.

Fazer a transição para outro modo de PKI

A API PKI oferece suporte à transição do modo padrão totalmente gerenciado para outros modos personalizados compatíveis. Para mais informações, consulte transição para diferentes modos de PKI.