Google Distributed Cloud (GDC) con air gap fornisce un'API per l'infrastruttura a chiave pubblica (PKI) per ottenere un certificato web. Questa API supporta diverse modalità utente:

- Completamente gestiti: certificati emessi dall'infrastruttura PKI di GDC e concatenati a un'autorità di certificazione (CA) radice autofirmata gestita da GDC.

- BYO cert: fornisci un pool di certificati con un certificato jolly predefinito. GDC utilizzerà il certificato più adatto per il tuo servizio.

- BYO cert con ACME: certificati utilizzati dai servizi pubblici emessi dal tuo server ACME.

- BYO SubCA: certificati emessi dall'infrastruttura PKI di GDC e concatenati alla tua SubCA. Devi fornire la CA secondaria e consentire a GDC di gestirla.

Definizioni delle modalità PKI dell'infrastruttura

Questa sezione fornisce una spiegazione dettagliata di ogni modalità utente PKI.

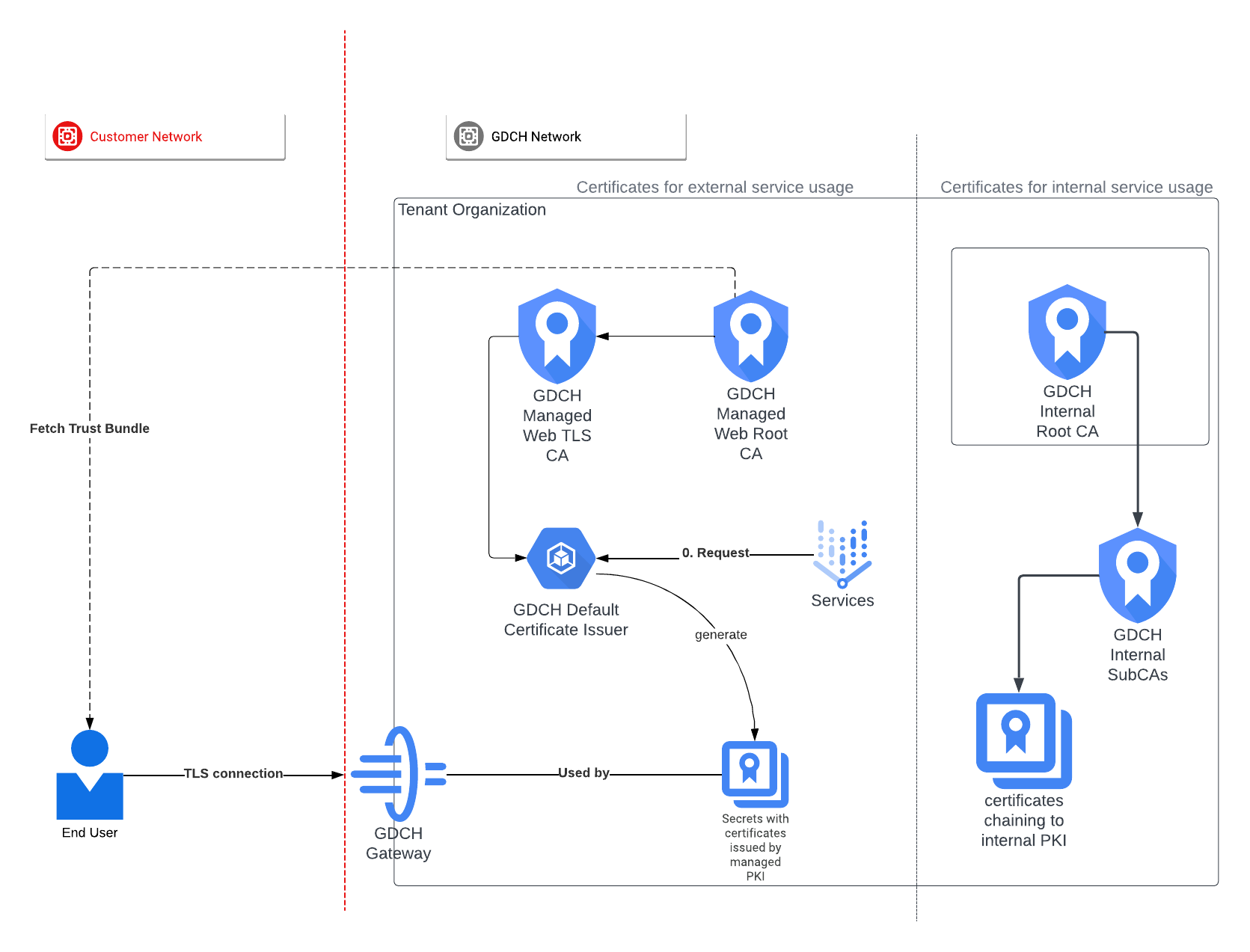

Modalità completamente gestita (modalità predefinita)

In modalità completamente gestita, ogni cluster di amministrazione dell'organizzazione si basa sull'infrastruttura a chiave pubblica (PKI) di GDC per emettere certificati. Quando crei una nuova organizzazione, questa modalità è quella predefinita applicata. Successivamente, puoi passare a un'altra modalità PKI.

Con questa modalità, devi ottenere e distribuire la CA radice nel tuo ambiente per l'attendibilità.

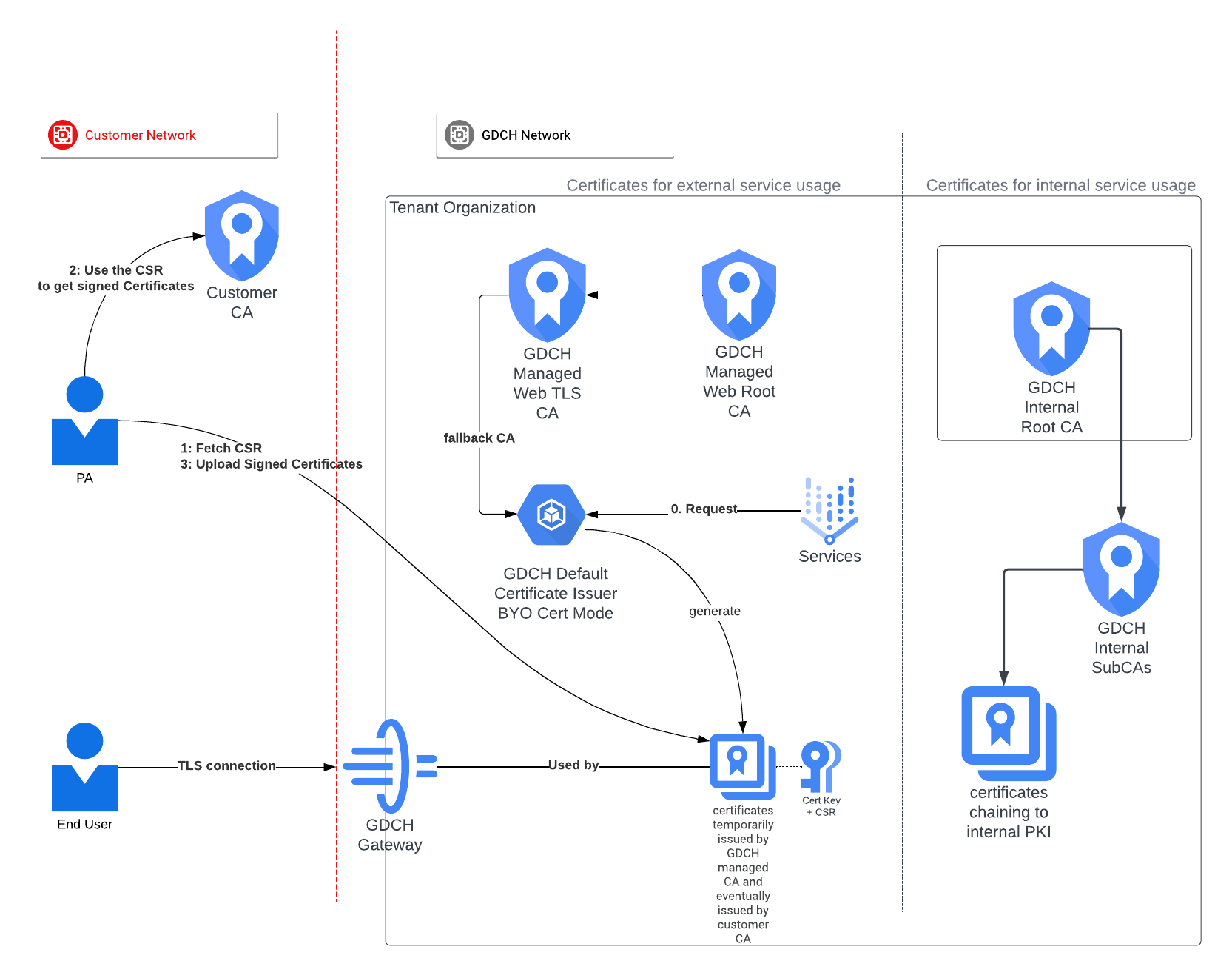

Modalità BYO Certificates

La modalità BYO certificate supporta la firma dei certificati foglia con CA esterne o gestite dall'utente. Questa modalità genera una richiesta di firma del certificato (CSR) per ogni richiesta di certificato. Durante l'attesa della firma, la modalità BYO cert cerca un certificato firmato dal cliente esistente nel pool che corrisponda alla richiesta di certificato:

- Se non riesce a trovare un certificato corrispondente, una CA di riserva gestita da GDC emette un certificato temporaneo pronto per l'uso immediato.

- Se trova un certificato corrispondente, lo utilizza come certificato temporaneo per la richiesta corrente.

Per firmare la CSR, devi svolgere i seguenti passaggi:

- Scarica la richiesta di firma del certificato dallo stato della risorsa personalizzata

Certificate. - Carica il certificato firmato e il certificato CA esterno nella stessa risorsa personalizzata

Certificatecon un aggiornamento del campospec.

Per gestire la verifica e sostituire il certificato temporaneo, Distributed Cloud aggiorna il secret del certificato con il certificato caricato e la CA esterna. Non devi modificare gli archivi attendibili.

Per saperne di più, vedi Firmare il certificato BYO.

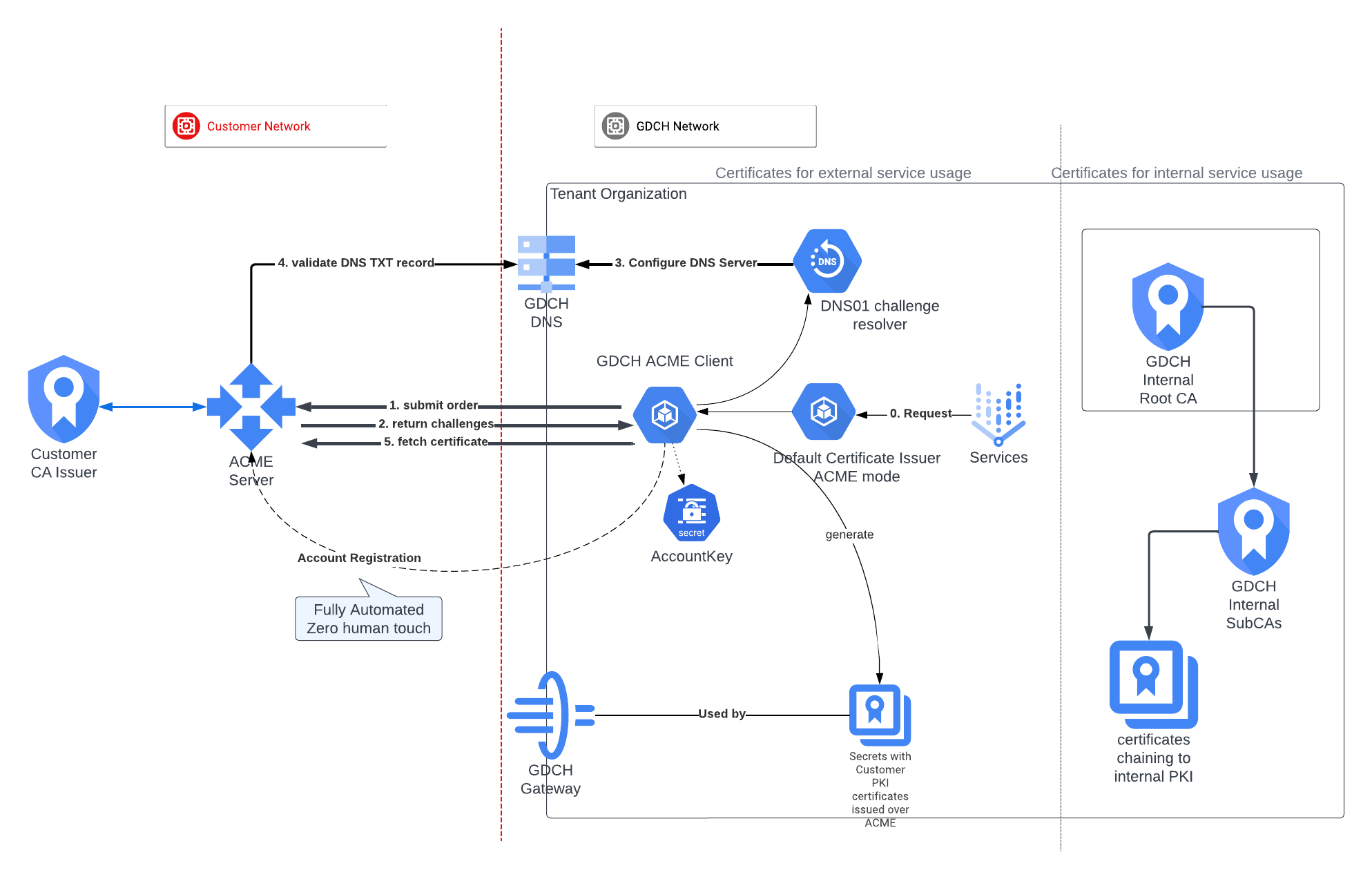

BYO Certificates con modalità ACME

Con BYO Cert in modalità ACME, un client ACME gestito da GDC viene implementato in un sito Distributed Cloud e comunica con un server ACME; un'autorità di certificazione implementata da te nel tuo sito. Il server ACME utilizza il protocollo ACME per richiedere, convalidare e gestire i certificati.

Il protocollo ACME supporta diverse sfide, ad esempio HTTP-01 e DNS-01. Queste sfide aiutano a dimostrare la proprietà del dominio e a ottenere automaticamente i certificati. Distributed Cloud utilizza la verifica DNS-01. Con questa verifica, il client Distributed Cloud aggiunge un record DNS specifico alla zona DNS del dominio. Una volta completata la verifica con esito positivo, la CA ACME emetterà automaticamente il certificato. Non devi modificare gli archivi attendibili.

Per scoprire di più sul protocollo ACME, consulta il documento pubblico Datatracker per RFC 8555: https://datatracker.ietf.org/doc/html/rfc8555.

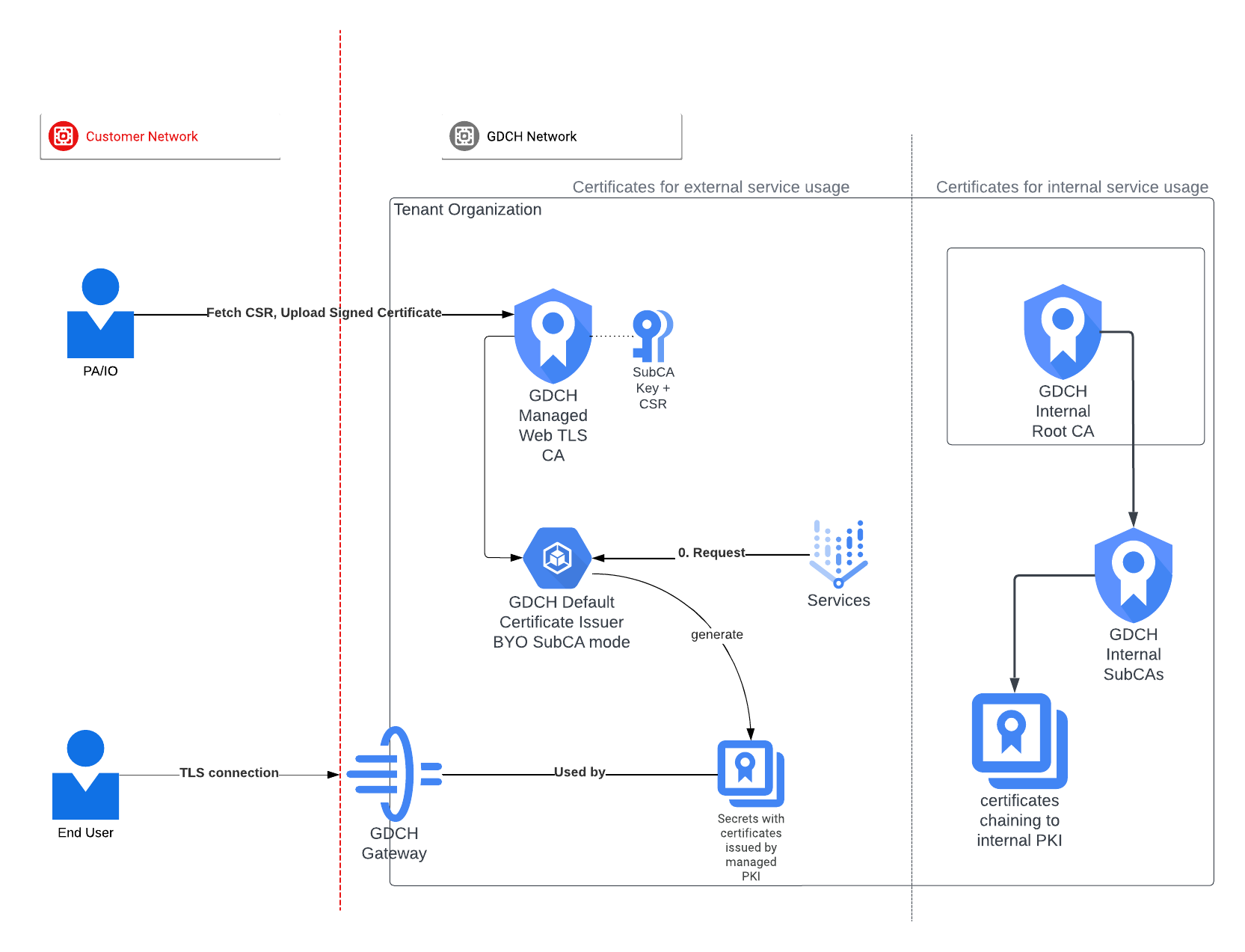

Modalità BYO SubCA

Con la modalità BYO SubCA, una CSR per la SubCA viene generata all'interno del cluster di amministrazione dell'organizzazione Distributed Cloud. Devi firmare la richiesta CSR e caricare il certificato firmato nel sistema. Per saperne di più, consulta

Firmare il certificato della CA secondaria BYO.

Puoi creare una risorsa personalizzata CertificateIssuer che punta a questa CA secondaria

e contrassegnarla come CertificateIssuer predefinita.

La subCA appena creata emette tutti i certificati web successivi. Non devi modificare gli archivi attendibili.

Transizione a una modalità PKI diversa

L'API PKI supporta la transizione dalla modalità completamente gestita predefinita ad altre modalità personalizzate supportate. Per saperne di più, consulta la sezione Transizione a diverse modalità PKI.