La solution Google Distributed Cloud (GDC) sous air gap fournit une API d'infrastructure à clé publique (PKI) pour vous permettre d'obtenir un certificat Web. Cette API est compatible avec plusieurs modes utilisateur :

- Entièrement gérés : certificats émis par l'infrastructure PKI GDC et chaînés à une autorité de certification racine auto-signée gérée par GDC.

- BYO cert : vous fournissez un pool de certificats avec un certificat générique par défaut. GDC utilisera le certificat le plus adapté à votre service.

- Apportez votre propre certificat avec ACME : certificats utilisés par les services publics émis par votre serveur ACME.

- Sous-autorité de certification BYO : certificats émis par l'infrastructure PKI GDC et chaînés à votre sous-autorité de certification. Vous devez fournir la sous-autorité de certification et laisser GDC l'exploiter.

Définitions du mode Infra PKI

Cette section fournit une explication détaillée de chaque mode utilisateur PKI.

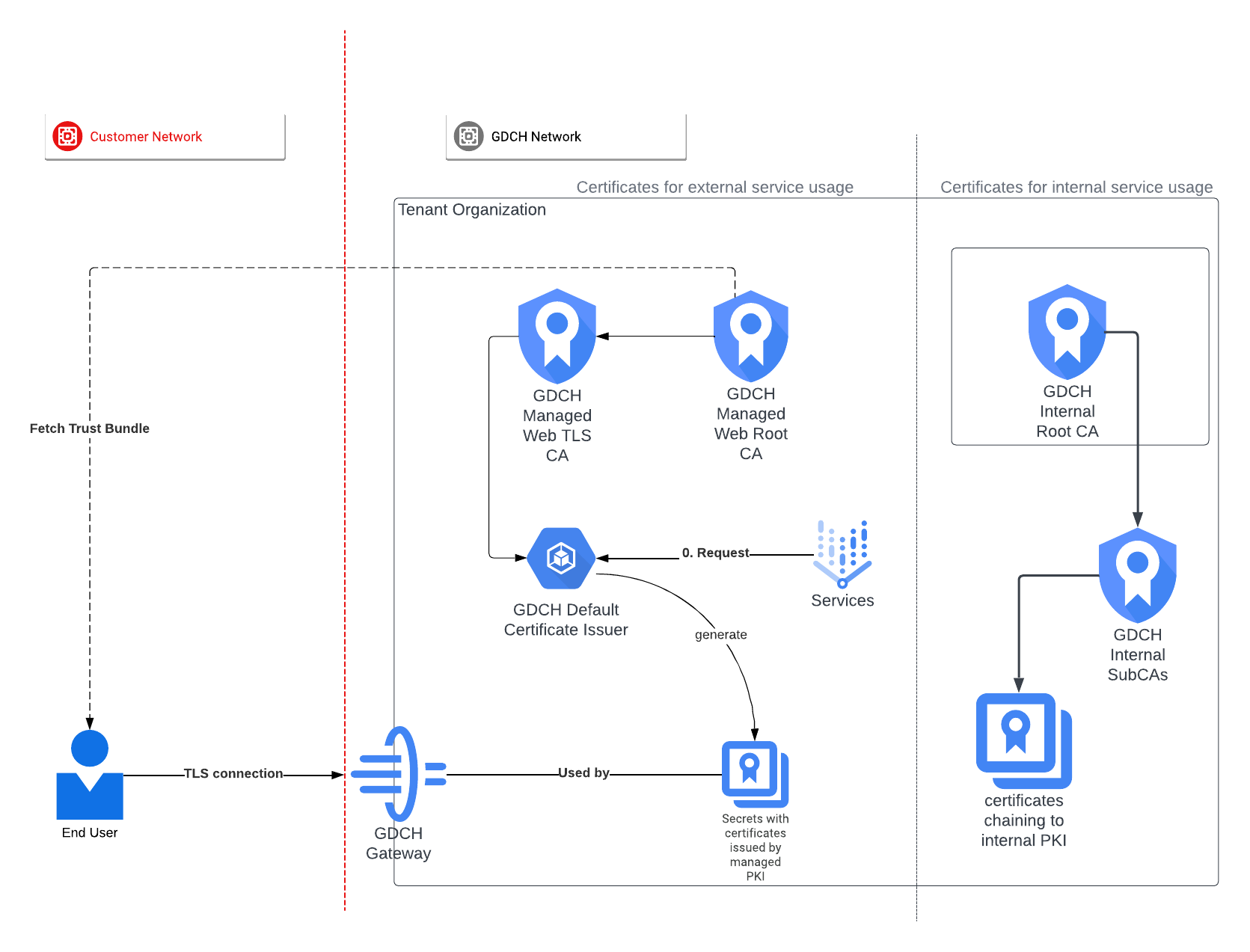

Mode entièrement géré (mode par défaut)

En mode entièrement géré, chaque cluster d'administrateur d'organisation s'appuie sur l'infrastructure à clé publique (PKI) GDC pour émettre des certificats. Lorsque vous créez une organisation, ce mode est appliqué par défaut. Vous pourrez ensuite passer à un autre mode PKI.

Dans ce mode, vous devez obtenir et distribuer l'autorité de certification racine à votre environnement pour établir la confiance.

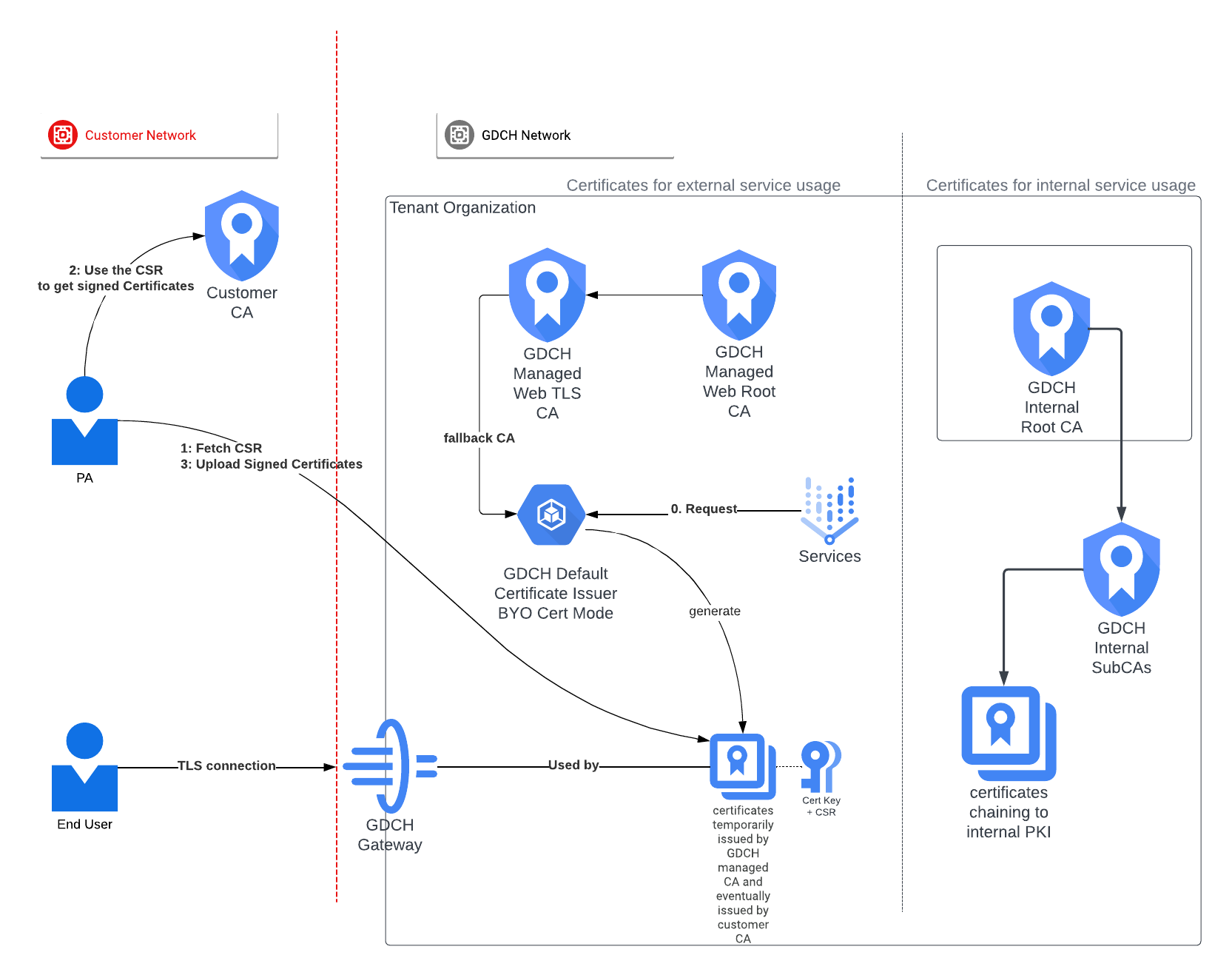

Mode BYO Certificates

Le mode BYO (Bring Your Own) est compatible avec la signature des certificats feuilles à l'aide d'AC externes ou gérées par l'utilisateur. Dans ce mode, une demande de signature de certificat (CSR) est générée pour chaque demande de certificat. En attendant la signature, le mode BYO Cert recherche un certificat signé par le client existant dans le pool qui correspond à la demande de certificat :

- S'il ne trouve pas de certificat correspondant, une autorité de certification de secours gérée par GDC émet un certificat temporaire prêt à l'emploi.

- S'il trouve un certificat correspondant, il l'utilise comme certificat temporaire pour la requête en cours.

Pour signer le CSR, procédez comme suit :

- Téléchargez la CSR à partir de l'état de la ressource personnalisée

Certificate. - Importez le certificat signé et le certificat CA externe dans la même ressource personnalisée

Certificateen mettant à jour le champspec.

Pour gérer la validation et remplacer le certificat temporaire, Distributed Cloud met à jour le secret du certificat avec le certificat importé et l'autorité de certification externe. Vous n'avez pas besoin de modifier vos magasins de confiance.

Pour en savoir plus, consultez Signer le certificat BYO.

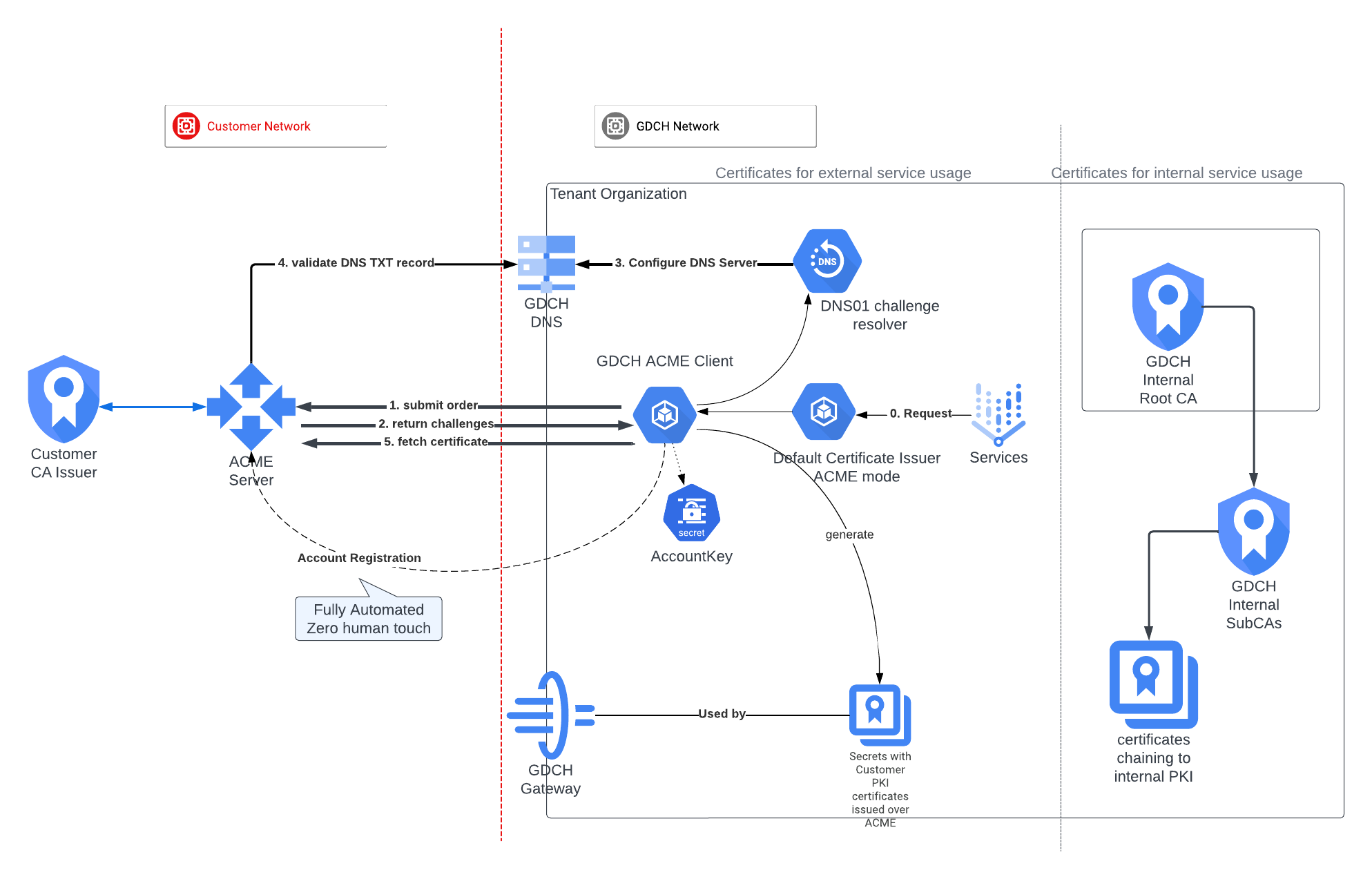

Apporter vos propres certificats avec le mode ACME

Avec le mode BYO Cert avec ACME, un client ACME géré par GDC est déployé sur un site Distributed Cloud et communique avec un serveur ACME, une CA déployée par vous sur votre site. Le serveur ACME utilise le protocole ACME pour demander, valider et gérer les certificats.

Le protocole ACME est compatible avec différents défis, par exemple HTTP-01 et DNS-01. Ces défis permettent de prouver la propriété du domaine et d'obtenir des certificats automatiquement. Distributed Cloud utilise le défi DNS-01. Avec ce défi, le client Distributed Cloud ajoute un enregistrement DNS spécifique à la zone DNS du domaine. Une fois le défi relevé, l'ACME CA émet automatiquement le certificat. Vous n'avez pas besoin de modifier vos magasins de confiance.

Pour en savoir plus sur le protocole ACME, consultez le document public Datatracker pour la RFC 8555 : https://datatracker.ietf.org/doc/html/rfc8555.

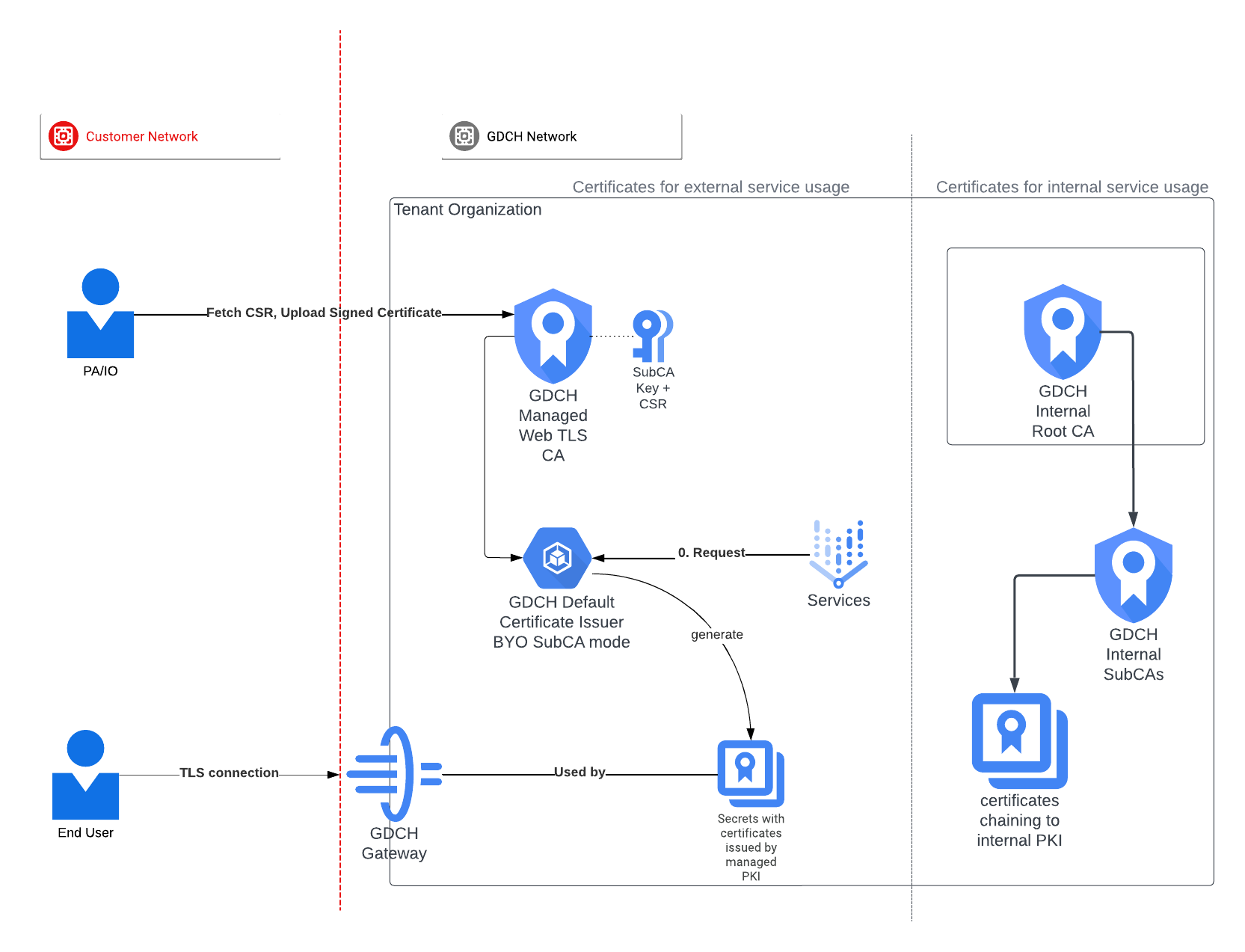

Mode BYO SubCA

En mode BYO SubCA, une CSR pour la SubCA est générée dans le cluster d'administrateur de l'organisation Distributed Cloud. Vous devez signer la demande de CSR et importer le certificat signé dans le système. Pour en savoir plus, consultez Signer le certificat de sous-autorité de certification BYO.

Vous pouvez créer une ressource personnalisée CertificateIssuer qui pointe vers cette sous-autorité de certification et la marquer comme CertificateIssuer par défaut.

La sous-autorité de certification nouvellement créée émet tous les certificats Web suivants. Vous n'avez pas besoin de modifier vos magasins de confiance.

Passer à un autre mode PKI

L'API PKI permet de passer du mode entièrement géré par défaut à d'autres modes personnalisés compatibles. Pour en savoir plus, consultez Passer à différents modes PKI.