Google Distributed Cloud (GDC) con air gap proporciona una API de infraestructura de clave pública (PKI) para que obtengas un certificado web. Esta API admite varios modos de usuario:

- Totalmente gestionados: certificados emitidos por la infraestructura de PKI de GDC y encadenados a una autoridad de certificación raíz autofirmada gestionada por GDC.

- Certificado BYO: proporcionas un grupo de certificados con un certificado comodín predeterminado. GDC usará el certificado que mejor se adapte a tu servicio.

- Trae tu propio certificado con ACME: certificados utilizados por servicios públicos emitidos por tu servidor ACME.

- SubCA propio: certificados emitidos por la infraestructura de PKI de GDC y encadenados a tu SubCA. Debes proporcionar la subautoridad de certificación y permitir que GDC la gestione.

Definiciones del modo Infra PKI

En esta sección se explica detalladamente cada modo de usuario de la infraestructura de clave pública.

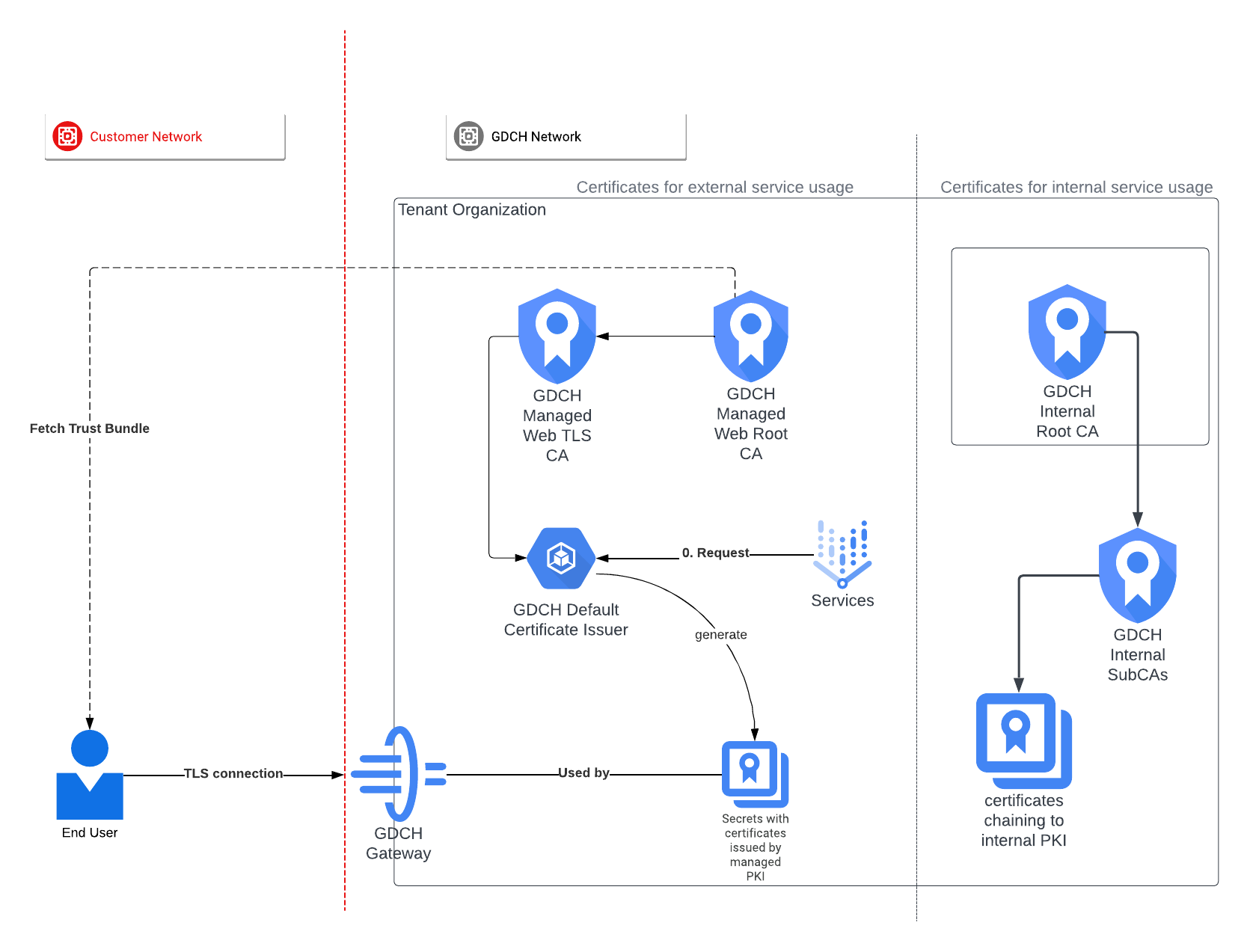

Modo Totalmente gestionado (modo predeterminado)

En el modo totalmente gestionado, cada clúster de administrador de la organización se basa en la infraestructura de clave pública (PKI) de GDC para emitir certificados. Cuando creas una organización, este modo es el que se aplica de forma predeterminada. Después, puedes cambiar a otro modo de PKI.

En este modo, debes obtener y distribuir la CA raíz a tu entorno para que sea de confianza.

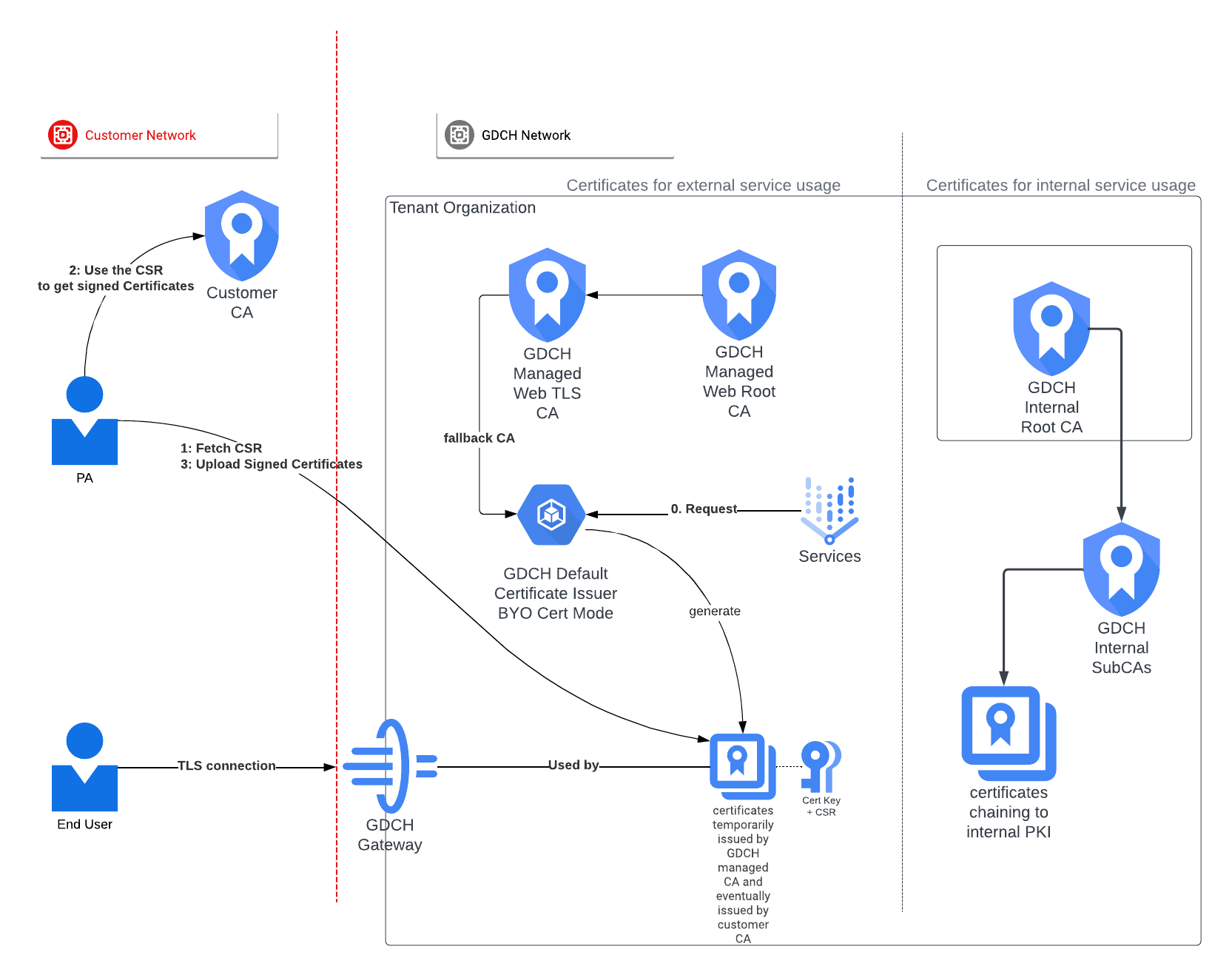

Modo BYO Certificates

El modo de certificado BYO permite firmar certificados de hoja con CAs externas o gestionadas por el usuario. En este modo, se genera una solicitud de firma de certificado (CSR) para cada solicitud de certificado. Mientras espera la firma, el modo de certificado BYO busca un certificado firmado por el cliente en el grupo que coincida con la solicitud de certificado:

- Si no encuentra un certificado coincidente, una AC de respaldo gestionada por GDC emite un certificado temporal listo para usarse de inmediato.

- Si encuentra un certificado que coincida, lo utiliza como certificado temporal para la solicitud actual.

Para firmar la CSR, debes seguir estos pasos:

- Descarga el CSR del estado de recurso personalizado

Certificate. - Sube el certificado firmado y el certificado de la AC externa al mismo recurso personalizado

Certificateactualizando el campospec.

Para gestionar la verificación y sustituir el certificado temporal, Distributed Cloud actualiza el secreto del certificado con el certificado subido y la AC externa. No tienes que cambiar tus almacenes de confianza.

Para obtener más información, consulta Firmar el certificado BYO.

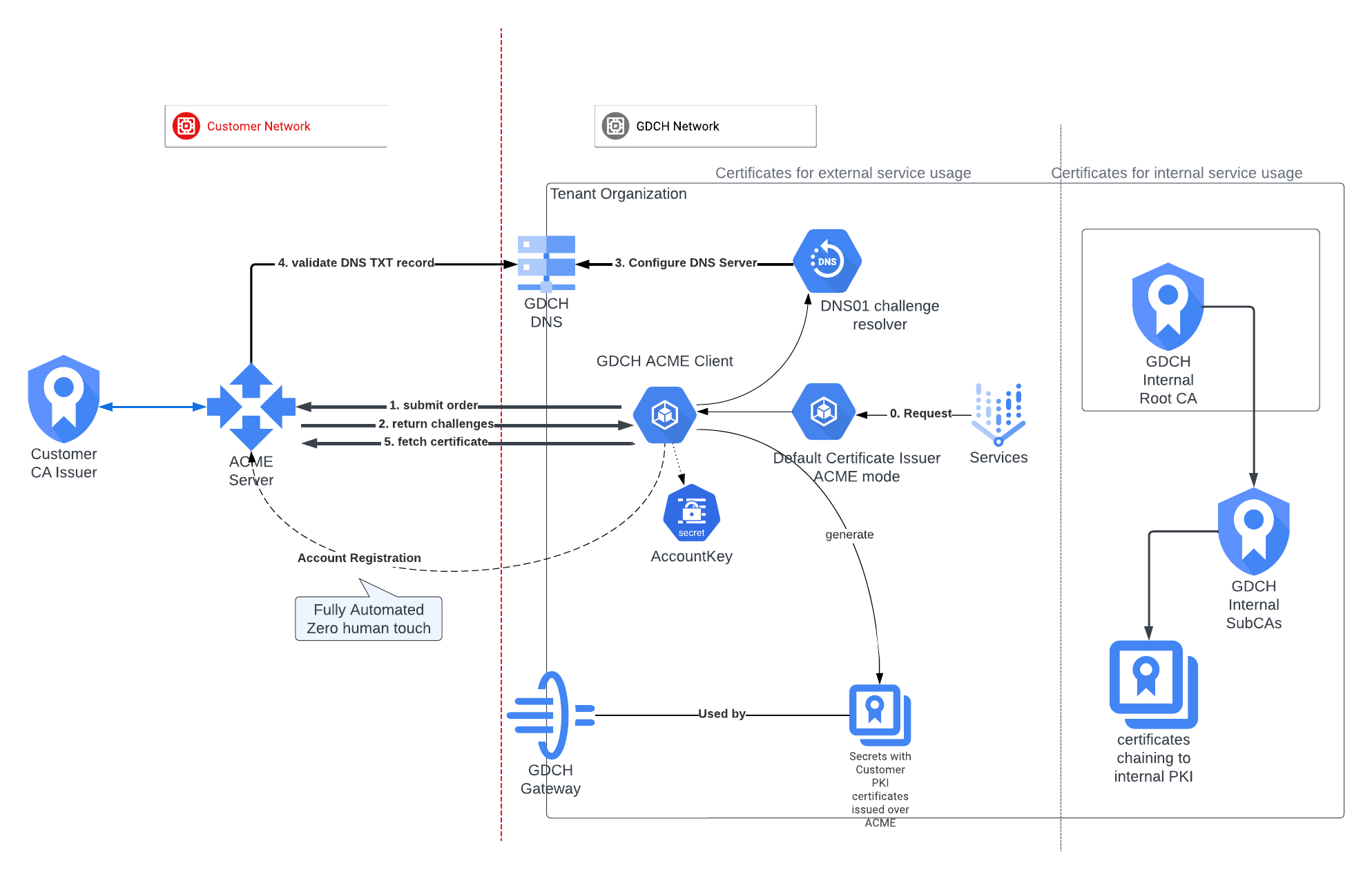

Traer tus propios certificados con el modo ACME

Con la opción de traer tu propio certificado con el modo ACME, se implementa un cliente ACME gestionado por GDC en un sitio de Distributed Cloud y se comunica con un servidor ACME, que es una CA que has implementado en tu sitio. El servidor ACME usa el protocolo ACME para solicitar, validar y gestionar certificados.

El protocolo ACME admite diferentes retos, como HTTP-01 y DNS-01. Estos retos ayudan a demostrar la propiedad del dominio y a obtener certificados automáticamente. Distributed Cloud usa el reto DNS-01. Con este reto, el cliente de Distributed Cloud añade un registro DNS específico a la zona DNS del dominio. Una vez que se haya completado correctamente el reto, la AC de ACME emitirá automáticamente el certificado. No tienes que cambiar tus almacenes de confianza.

Para obtener más información sobre el protocolo ACME, consulta el documento público de Datatracker sobre RFC 8555: https://datatracker.ietf.org/doc/html/rfc8555.

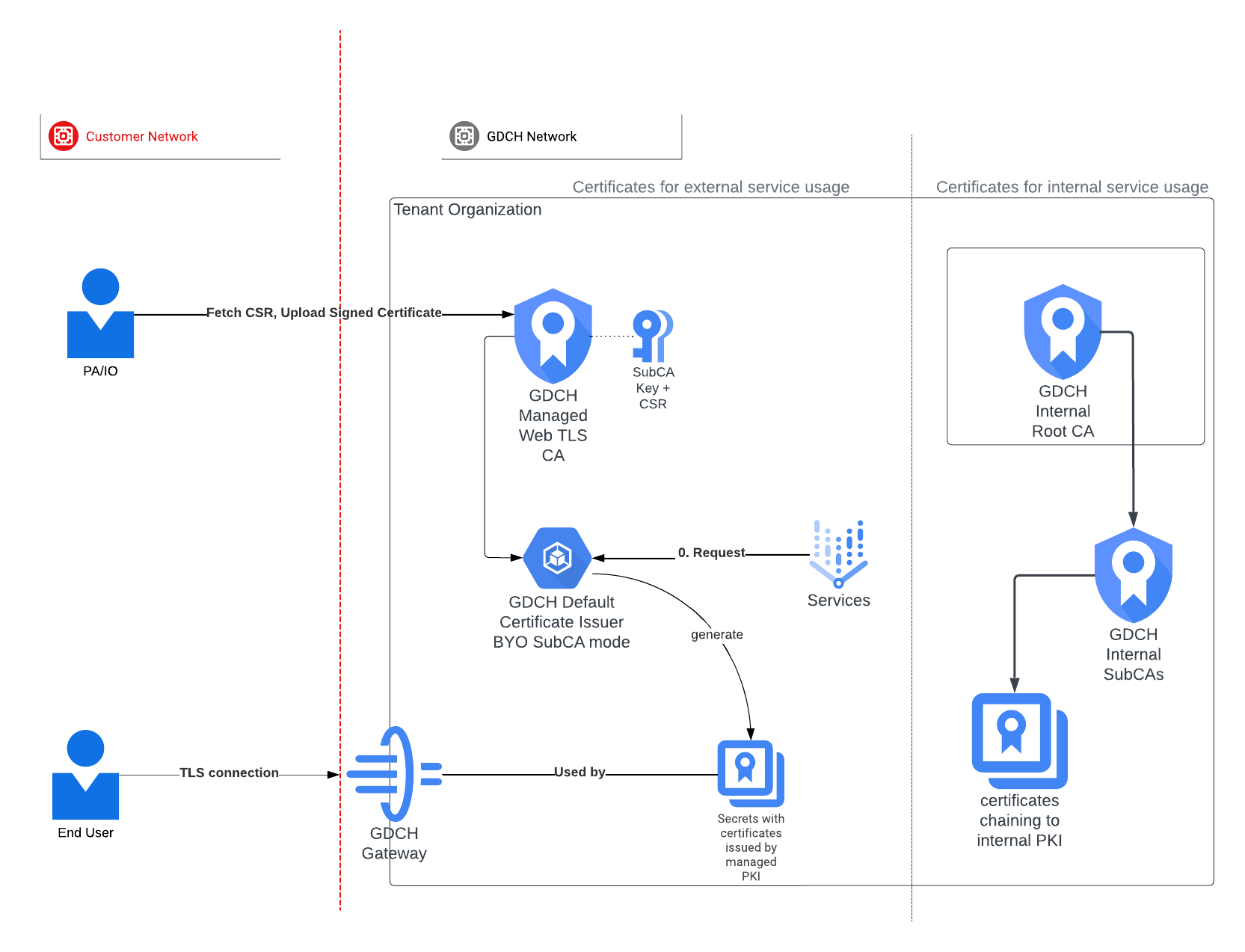

Modo de subautoridad de certificación propia

En el modo de SubCA propio, se genera una CSR para la SubCA en el clúster de administrador de la organización de Distributed Cloud. Debes firmar la solicitud CSR y subir el certificado firmado al sistema. Para obtener más información, consulta Firmar el certificado de sub-CA de BYO.

Puedes crear un recurso personalizado CertificateIssuer que apunte a esta subautoridad de certificación y marcarlo como CertificateIssuer predeterminado.

La subautoridad de certificación recién creada emite todos los certificados web posteriores. No tienes que cambiar tus almacenes de confianza.

Cambiar a otro modo de PKI

La API PKI admite la transición del modo predeterminado totalmente gestionado a otros modos personalizados admitidos. Para obtener más información, consulta el artículo sobre la transición a diferentes modos de infraestructura de clave pública.