本文說明如何設定 Microsoft Entra ID (舊稱 Azure AD) 用戶群與 Cloud Identity 或 Google Workspace 帳戶之間的使用者佈建和單一登入。

本文假設貴機構已使用 Microsoft Office 365 或 Microsoft Entra ID,並想使用 Microsoft Entra ID 允許使用者透過 Google Cloud進行驗證。Microsoft Entra ID 本身可能已連線至內部部署的 Active Directory,並使用 Entra ID 聯盟、傳遞驗證或密碼雜湊同步處理。

準備 Cloud Identity 或 Google Workspace 帳戶

為 Microsoft Entra ID 建立專屬使用者、授予該使用者必要權限,並註冊必要網域。

為 Microsoft Entra ID 建立使用者

如要讓 Microsoft Entra ID 存取 Cloud Identity 或 Google Workspace 帳戶,您必須在 Cloud Identity 或 Google Workspace 帳戶中為 Microsoft Entra ID 建立使用者。

Microsoft Entra ID 使用者僅適用於自動佈建。因此,最好將服務帳戶放在獨立的機構單位 (OU),與其他使用者帳戶分開。使用獨立的機構單位,也能確保您日後可以停用單一登入,供 Microsoft Entra ID 使用者登入。

建立新的 OU:

- 開啟管理控制台,並使用您申請 Cloud Identity 或 Google Workspace 時建立的超級管理員使用者登入。

- 在選單中,依序前往「目錄」>「機構單位」。

- 按一下「建立機構單位」,然後提供機構單位的名稱和說明:

- Name (名稱):

Automation - 說明:

Automation users

- Name (名稱):

- 點選「建立」。

為 Microsoft Entra ID 建立使用者帳戶,並將其放在

AutomationOU 中。如需詳細操作說明,請參閱「為新使用者新增帳戶」或「為多位使用者新增帳戶 (Beta 版)」。建立帳戶時,請提供適當的名稱和電子郵件地址,例如:

- 名字:

Microsoft Entra ID - 姓氏:

Provisioning - 「Primary email」(主要電子郵件):

azuread-provisioning

保留電子郵件地址的主網域

- 名字:

將使用者帳戶的「機構單位」設為先前建立的機構單位

AutomationOU。詳情請參閱「將使用者移至特定機構單位」。設定密碼:

- 如果頁面提供密碼選項,請確認未選取「Automatically generate a new password」(自動產生新密碼),然後輸入密碼。確認未選取「要求在下次登入變更密碼」。

- 如果頁面上沒有密碼選項,請儲存新使用者帳戶,然後重設使用者密碼。

將權限指派給 Microsoft Entra ID

如要讓 Microsoft Entra ID 在 Cloud Identity 或 Google Workspace 帳戶中建立、列出及停權使用者和群組,您必須授予 azuread-provisioning 使用者其他權限,方法如下:

如要允許 Microsoft Entra ID 管理所有使用者,包括委派管理員和超級管理員使用者,您必須將

azuread-provisioning使用者設為超級管理員。如要允許 Microsoft Entra ID 僅管理非管理員使用者,只要將

azuread-provisioning使用者設為委派管理員即可。身為委派管理員,Microsoft Entra ID 無法管理其他委派管理員或超級管理員使用者。

超級管理員

如要將 azuread-provisioning 使用者設為超級管理員,請按照下列步驟操作:

- 在清單中找出新建立的使用者,然後按一下使用者名稱,開啟帳戶頁面。

- 在「Admin roles and privileges」(管理員角色與權限) 底下,點選 [Assign Roles] (指派角色)。

- 啟用超級管理員角色。

- 按一下 [儲存]。

委派管理員

如要將 azuread-provisioning 使用者設為委派管理員,請建立新的管理員角色並指派給該使用者:

- 在選單中,依序點選「帳戶」>「管理員角色」。

- 按一下 [建立新角色]。

- 為角色提供名稱和說明,例如:

- Name (名稱):

Microsoft Entra ID - 說明:

Role for automated user and group provisioning

- Name (名稱):

- 按一下「繼續」。

- 在下一個畫面向下捲動到「Admin API privileges」(Admin API 權限) 部分,然後將下列權限設為「enabled」(已啟用):

- 「機構單位」>「讀取」

- 使用者

- 網路論壇

- 按一下「繼續」。

- 按一下「建立角色」。

- 按一下「指派使用者」。

- 選取

azuread-provisioning使用者,然後按一下「指派角色」。

註冊網域

在 Cloud Identity 和 Google Workspace 中,使用者和群組可由電子郵件地址識別。您必須先註冊及驗證這些電子郵件地址使用的網域。

備妥您要註冊的 DNS 網域清單:

- 如果您要透過 UPN 來對應使用者,請納入 UPN 使用的所有網域。如有疑慮,請納入 Microsoft Entra ID 租戶的所有自訂網域。

- 如果您要透過電子郵件地址來對應使用者,請納入電子郵件地址使用的所有網域。網域清單可能會與 Microsoft Entra ID 用戶群的自訂網域清單不同。

如果您要佈建群組,請修改 DNS 網域清單:

- 如果您要透過電子郵件地址來對應群組,請納入群組電子郵件地址使用的所有網域。如有疑慮,請納入 Microsoft Entra ID 租戶的所有自訂網域。

- 如果您要透過名稱來對應群組,請納入專屬子網域,例如

groups.PRIMARY_DOMAIN,其中PRIMARY_DOMAIN是 Cloud Identity 或 Google Workspace 帳戶的主網域名稱。

您現在已經列出了 DNS 網域清單,可以註冊任何遺漏的網域。請針對清單中尚未註冊的每個網域,執行下列步驟:

- 在管理控制台中,依序點選「帳戶」>「網域」>「管理網域」。

- 按一下「新增網域」。

- 輸入網域名稱並選取「次要網域」。

- 按一下「新增網域並開始驗證」,然後按照操作說明驗證網域擁有權。

設定 Microsoft Entra ID 佈建

建立企業應用程式

您已準備好設定 Microsoft Azure Marketplace 的 Google Cloud/G Suite Connector by Microsoft 資源庫應用程式,將 Microsoft Entra ID 連結至 Cloud Identity 或 Google Workspace 帳戶。

您可以設定 gallery 應用程式,同時處理使用者佈建和單一登入。本文會使用兩個 gallery 應用程式執行個體,一個用於佈建使用者,另一個則用於單一登入。

首先,請建立圖庫應用程式的執行個體,以處理使用者佈建作業:

- 開啟 Azure 入口網站,然後以具有「全域管理員」權限的使用者身分登入。

- 依序選取「Microsoft Entra ID」>「Enterprise applications」。

- 按一下 [New application] (新增應用程式)。

- 搜尋「Google Cloud」,然後點選結果清單中的「Google Cloud/G Suite Connector by Microsoft」項目。

- 將應用程式名稱設為

Google Cloud (Provisioning)。 - 點選「建立」。

- 新增應用程式可能需要幾秒鐘的時間,接著系統應該會將您重新導向至標題為「Google Cloud (Provisioning) - Overview」(Google Cloud (佈建) - 總覽) 的頁面。

- 在 Azure 入口網站選單中,依序點選「管理」>「屬性」:

- 將「Enabled for users to sign-in」(啟用以讓使用者登入) 設定為 [No] (否)。

- 將「Assignment required」(需要指派) 設定為「No」(否)。

- 將「Visible to users」(使用者是否可見) 設定為 [No] (否)。

- 按一下 [儲存]。

在 Azure 入口網站選單中,依序點選「管理」>「佈建」:

- 按一下「開始使用」。

- 將「Provisioning Mode」(佈建模式) 變更為 [Automatic] (自動)。

- 依序按一下「管理員認證」>「授權」。

使用您先前建立的使用者登入,其中

DOMAIN是 Cloud Identity 或 Google Workspace 帳戶的主要網域。azuread-provisioning@DOMAIN由於這是您第一次透過該使用者的身分登入,系統會要求您接受《Google 服務條款》和《隱私權政策》。

如同意條款,請按一下「我瞭解了」。

按一下 [Allow] (允許),確認存取 Cloud Identity API。

按一下「測試連線」,確認 Microsoft Entra ID 是否能成功透過 Cloud Identity 或 Google Workspace 進行驗證。

按一下 [儲存]。

設定使用者佈建

正確設定使用者佈建的方式,取決於您要使用電子郵件地址或 UPN 對應使用者而定。

UPN

- 在「Mappings」(對應) 底下,點選「Provision Entra ID Users」(佈建 Entra ID 使用者)。

- 針對「surname」和「givenName」屬性,請執行下列操作:

- 按一下 [編輯]。

- 將「Default value if null」(如果為空值則為預設值) 設為

_。 - 按一下 [確定]。

- 按一下 [Save] (儲存)。

- 按一下 [Yes] (是),確認儲存變更後會重新同步處理使用者和群組。

- 按一下 [X],關閉「Attribute Mapping」(屬性對應) 對話方塊。

UPN:網域替代

- 在「Mappings」(對應) 底下,點選「Provision Entra ID Users」(佈建 Entra ID 使用者)。

針對「userPrincipalName」userPrincipalName屬性,請執行下列操作:

- 按一下 [編輯]。

設定下列對應:

- 「Mapping type」(對應類型):[Expression] (運算式)

Expression:

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

更改下列內容:

DOMAIN:要取代的網域名稱- 改用

SUBSTITUTE_DOMAIN網域名稱

按一下 [確定]。

針對「surname」和「givenName」屬性,請執行下列操作:

- 按一下 [編輯]。

- 將「Default value if null」(如果為空值則為預設值) 設為

_。 - 按一下 [確定]。

按一下 [Save] (儲存)。

按一下 [Yes] (是),確認儲存變更後會重新同步處理使用者和群組。

按一下 [X],關閉「Attribute Mapping」(屬性對應) 對話方塊。

電子郵件地址

- 在「Mappings」(對應) 底下,點選「Provision Entra ID Users」(佈建 Entra ID 使用者)。

- 針對「userPrincipalName」userPrincipalName屬性,請執行下列操作:

- 按一下 [編輯]。

- 將「來源屬性」設為「mail」。

- 按一下 [確定]。

- 針對「surname」和「givenName」屬性,請執行下列操作:

- 按一下 [編輯]。

- 將「Default value if null」(如果為空值則為預設值) 設為

_。 - 按一下 [確定]。

- 按一下 [Save] (儲存)。

- 按一下 [Yes] (是),確認儲存變更後會重新同步處理使用者和群組。

- 按一下 [X],關閉「Attribute Mapping」(屬性對應) 對話方塊。

您必須為 primaryEmail、name.familyName、name.givenName 和 suspended 設定對應。其他屬性對應則為選用項目。

設定其他屬性對應時,請注意下列事項:

- 目前無法透過「Google Cloud/G Suite Connector by Microsoft」資源庫指派電子郵件別名。

- 目前無法透過 Google Cloud/G Suite Connector by Microsoft 資源庫指派授權給使用者。如要解決這個問題,建議您為機構單位設定自動授權。

- 如要將使用者指派給機構單位,請新增

OrgUnitPath的對應。 路徑開頭必須為/字元,且必須省略根目錄,並參照已存在的機構單位。 舉例來說,如果完整路徑是 example.com > employees > engineering,請指定/employees/engineering。

設定群組佈建

正確設定群組佈建的方式,取決於群組是否已啟用郵件功能。如果群組未啟用郵件功能,或群組使用的電子郵件地址結尾為「onmicrosoft.com」,您可以從群組名稱衍生電子郵件地址。

不啟用群組對應

- 在「Mappings」(對應) 底下,點選「Provision Entra ID Groups」(佈建 Entra ID 群組)。

- 將「Enabled」(已啟用) 設定為 [No] (否)。

- 按一下 [Save] (儲存)。

- 按一下 [Yes] (是),確認儲存變更後會重新同步處理使用者和群組。

- 按一下 [X],關閉「Attribute Mapping」(屬性對應) 對話方塊。

名稱

- 在「對應」部分下方,按一下「佈建 Entra ID 群組」。

- 針對「mail」屬性,請執行下列操作:

- 按一下 [編輯]。

- 進行下列設定:

- 「Mapping type」(對應類型):[Expression] (運算式)。

- 運算式:

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN")。 將GROUPS_DOMAIN替換為所有群組電子郵件地址要使用的網域,例如groups.example.com。 - 「Target attribute」(目標屬性):email。

- 按一下 [確定]。

- 按一下 [Save] (儲存)。

- 按一下 [Yes] (是),確認儲存變更後會重新同步處理使用者和群組。

- 按一下 [X],關閉「Attribute Mapping」(屬性對應) 對話方塊。

電子郵件地址

- 如果您要使用電子郵件地址對應群組,請保留預設設定。

設定使用者指派

如果您確定只有特定一部分使用者需要存取 Google Cloud,可以選擇指派企業應用程式給特定使用者或使用者群組,來限制要佈建的一組使用者。

如果您要佈建所有使用者,可略過下列步驟。

- 在 Azure 入口網站選單中,依序點選「管理」>「使用者和群組」。

- 新增要佈建的使用者或群組。如果您選取群組,系統會自動佈建該群組中的所有成員。

- 按一下「指派」。

啟用自動佈建

下一個步驟是將 Microsoft Entra ID 設定為在 Cloud Identity 或 Google Workspace 自動佈建使用者:

- 在 Azure 入口網站選單中,依序點選「管理」>「佈建」。

- 選取「編輯帳戶佈建」。

- 將「Provisioning Status」(佈建狀態) 設定為 [On] (開啟)。

在「Settings」(設定) 底下,將「Scope」(範圍) 設定為下列其中一項:

- 如果已設定使用者指派,請選擇 [Sync only assigned users and groups] (只同步已指派的使用者與群組)。

- 否則請選擇 [Sync all users and groups] (同步所有使用者與群組)。

如果未顯示這個設定範圍的方塊,請點選 [Save] (儲存) 並重新整理頁面。

按一下 [儲存]。

Microsoft Entra ID 就會啟動初始同步處理作業。根據目錄中使用者和群組的數量而定,這項程序可能需要幾分鐘或幾小時的時間。您可以重新整理瀏覽器頁面,查看位於頁面底部的同步處理狀態,或選取選單中的 [Audit Logs] (稽核記錄) 查看詳細資訊。

完成初始同步作業後,Microsoft Entra ID 會定期將更新內容從 Microsoft Entra ID 傳播至 Cloud Identity 或 Google Workspace 帳戶。如要進一步瞭解 Microsoft Entra ID 如何處理使用者和群組的修改,請參閱「對應使用者生命週期」和「對應群組生命週期」。

疑難排解

如果系統未在五分鐘內啟動同步處理作業,您可以執行下列步驟強制啟動:

- 按一下「編輯佈建」。

- 將「Provisioning Status」(佈建狀態) 設定為 [Off] (關閉)。

- 按一下 [Save] (儲存)。

- 將「Provisioning Status」(佈建狀態) 設定為 [On] (開啟)。

- 按一下 [儲存]。

- 關閉佈建對話方塊。

- 按一下「重新啟動帳戶管理」。

如果仍未啟動同步處理作業,請按一下 [Test Connection] (測試連線),驗證是否已成功儲存您的憑證。

設定 Microsoft Entra ID 的單一登入

雖然現在所有相關 Microsoft Entra ID 使用者都會自動佈建至 Cloud Identity 或 Google Workspace,但您無法使用這些使用者登入。如要允許使用者登入,您仍然必須設定單一登入功能。

建立 SAML 設定檔

如要設定 Microsoft Entra ID 單一登入,請先在 Cloud Identity 或 Google Workspace 帳戶中建立 SAML 設定檔。SAML 設定檔包含與 Microsoft Entra ID 租戶相關的設定,包括網址和簽署憑證。

之後再將 SAML 設定檔指派給特定群組或機構單位。

如要在 Cloud Identity 或 Google Workspace 帳戶中建立新的 SAML 設定檔,請按照下列步驟操作:

在管理控制台中,前往「使用第三方 IdP 的單一登入 (SSO) 服務」。

依序按一下「第三方單一登入 (SSO) 設定檔」>「新增 SAML 設定檔」。

在「SAML 單一登入 (SSO) 設定檔」頁面,輸入下列設定:

- Name (名稱):

Entra ID - IdP 實體 ID:留空

- 登入頁面網址:留空

- 登出網頁網址:留空

- 變更密碼網址:留空

請勿上傳驗證憑證。

- Name (名稱):

按一下 [儲存]。

隨即顯示「SAML SSO 設定檔」頁面,內含兩個網址:

- 實體 ID

- ACS 網址

您會在下一節設定 Microsoft Entra ID 時需要這些網址。

建立 Microsoft Entra ID 應用程式

請建立第二個企業應用程式來處理單一登入作業:

- 在 Azure 入口網站中,依序前往「Microsoft Entra ID」>「Enterprise applications」。

- 按一下 [New application] (新增應用程式)。

- 搜尋「Google Cloud」,然後點選結果清單中的「Google Cloud/G Suite Connector by Microsoft」。

- 將應用程式名稱設為

Google Cloud。 點選「建立」。

新增應用程式可能需要幾秒鐘的時間。接著系統會將您重新導向至標題為「Google Cloud - Overview」(Google Cloud - 總覽) 的頁面。

在 Azure 入口網站選單中,依序點選「管理」>「屬性」。

將「Enabled for users to sign-in」(為使用者啟用登入) 設定為 [Yes] (是)。

除非您要允許所有使用者使用單一登入,否則請將「Assignment required」(需要指派) 設定為「Yes」(是)。

按一下 [儲存]。

設定使用者指派

如果您確定只有特定一部分使用者需要存取 Google Cloud,可以選擇指派企業應用程式給特定使用者或使用者群組,來限制可登入的一組使用者。

如果您先前將「User assignment required」(需要使用者指派) 設定為 [No] (否),則可略過下列步驟。

- 在 Azure 入口網站選單中,依序點選「管理」>「使用者和群組」。

- 新增要允許單一登入的使用者或群組。

- 按一下「指派」。

啟用單一登入

如要讓 Cloud Identity 可使用 Microsoft Entra ID 進行驗證,您必須調整一些設定:

- 在 Azure 入口網站選單中,依序點選「管理」>「單一登入」。

- 在候選畫面上,按一下 [SAML] 資訊卡。

- 在「Basic SAML Configuration」(基本 SAML 設定) 資訊卡上,按一下 edit「編輯」。

在「Basic SAML Configuration」(基本 SAML 設定) 對話方塊中,輸入下列設定:

- 「Identifier (Entity ID)」(識別碼 (實體 ID)):

- 新增單一登入 (SSO) 設定檔中的「實體網址」,並將「預設」設為「已啟用」。

- 移除所有其他項目。

- 回覆網址:新增 SSO 設定檔中的 ACS 網址。

登入網址:

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

將

PRIMARY_DOMAIN替換為 Cloud Identity 或 Google Workspace 帳戶使用的主要網域名稱。

- 「Identifier (Entity ID)」(識別碼 (實體 ID)):

按一下 [Save] (儲存),然後點選 [X] 關閉對話方塊。

在「SAML Certificates」(SAML 憑證) 資訊卡上,找到標示為「Certificate (Base 64)」(憑證 (Base 64)) 的項目,然後按一下「Download」(下載),將憑證下載至您的本機電腦。

在「設定 Google Cloud」資訊卡上,您會看到兩個網址:

- 登入網址

- Microsoft Entra ID 識別碼

您在下一節完成 SAML 設定檔時,會需要用到這些網址。

根據您使用電子郵件地址或 UPN 對應使用者而定,其餘步驟略有不同。

UPN

- 在「屬性和聲明」資訊卡上,按一下「編輯」edit。

刪除「其他聲明」下方列出的所有聲明。 如要刪除記錄,請按一下「…」按鈕,然後選取「刪除」。

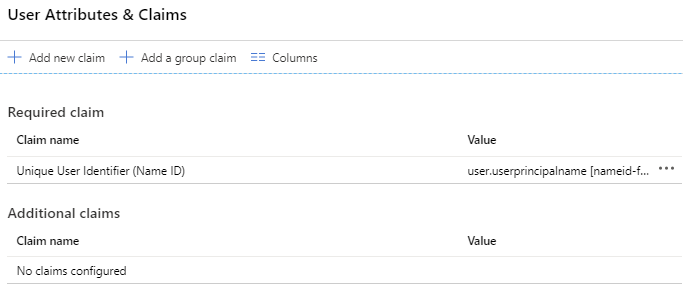

屬性和聲明清單如下所示:

按一下 [X] 關閉對話方塊。

UPN:網域替代

- 在「User Attributes & Claims」(使用者屬性與宣告) 資訊卡上,按一下「編輯」edit。

刪除「其他聲明」下方列出的所有聲明。 如要刪除記錄,請按一下「…」按鈕,然後選取「刪除」。

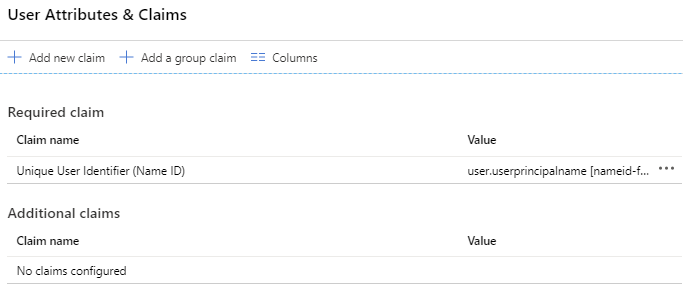

屬性和聲明清單如下所示:

按一下「Unique User Identifier (Name ID)」(使用者專屬 ID (名稱 ID)),即可變更聲明對應。

將「來源」設為「轉換」,然後設定下列轉換:

- 轉換:ExtractMailPrefix()

- 參數 1:user.userPrincipalName

選取「新增轉換」,然後設定下列轉換:

- 轉換:Join()

- 分隔符:

@ - 參數 2:輸入替代網域名稱。

您必須使用相同的替代網域名稱,才能佈建使用者和啟用單一登入。如果沒有列出網域名稱,你可能需要先驗證網域 。

按一下「新增」。

按一下 [儲存]。

按一下 [X] 關閉對話方塊。

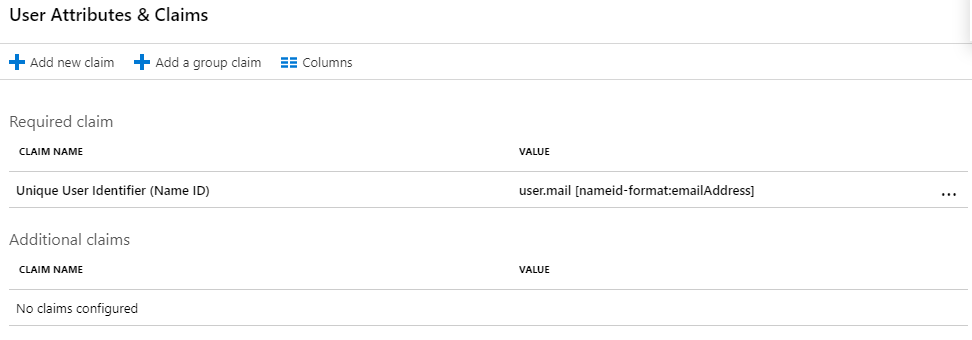

電子郵件地址

- 在「User Attributes & Claims」(使用者屬性與宣告) 資訊卡上,按一下「編輯」edit。

- 選取標示為「Unique User Identifier (Name ID)」的資料列。

- 將「Source attribute」(來源屬性) 變更為「user.mail」。

- 按一下 [儲存]。

刪除「其他聲明」下方列出的所有聲明。如要刪除所有記錄,請按一下 more_horiz,然後按一下「刪除」。

按一下 close 關閉對話方塊。

完成 SAML 設定檔

完成 SAML 設定檔設定:

返回管理控制台,然後依序點選「安全性」>「驗證」>「使用第三方 IdP 的單一登入 (SSO) 服務」。

開啟您先前建立的

Entra IDSAML 設定檔。按一下「IDP 詳細資料」部分,編輯設定。

請輸入下列設定:

- 「IDP entity ID」(IDP 實體 ID):輸入 Azure 入口網站上「Set up Google Cloud」(設定 Google Cloud) 資訊卡中的「Microsoft Entra Identifier」(Microsoft Entra 識別碼)。

- 「Sign-in page URL」(登入網頁網址):輸入 Azure 入口網站上「Set up Google Cloud」(設定 Google Cloud) 資訊卡中的「Login URL」(登入 URL)。

- 「Sign-out page URL」(登出網頁網址):

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - 「Change password URL」(變更密碼網址):

https://account.activedirectory.windowsazure.com/changepassword.aspx

在「Verification certificate」(驗證憑證) 底下,按一下「Upload certificate」(上傳憑證),然後挑選您之前下載的符記簽署憑證。

按一下 [儲存]。

Microsoft Entra ID 符記簽署憑證的有效期限有限,請務必在憑證到期前輪替憑證。詳情請參閱本文件稍後的「輪替單一登入憑證」。

SAML 設定檔已完成,但您仍需指派設定檔。

指派 SAML 設定檔

選取要套用新 SAML 設定檔的使用者:

在管理控制台的「使用第三方 IdP 的單一登入 (SSO) 服務」頁面中, 依序點選「管理單一登入 (SSO) 設定檔指派作業」>「管理」。

在左側窗格中,選取要套用單一登入 (SSO) 設定檔的群組或機構單位。如要將設定檔套用至所有使用者,請選取根組織單位。

在右側窗格中,選取「Another SSO profile」(其他 SSO 設定檔)。

在選單中,選取您先前建立的

Entra ID - SAMLSSO 設定檔。按一下 [儲存]。

如要將 SAML 設定檔指派給其他群組或機構單位,請重複上述步驟。

更新 Automation OU 的 SSO 設定,停用單一登入:

- 在左側窗格中選取

AutomationOU。 - 在右側窗格中選取「無」。

- 按一下 [覆寫]。

選用:設定網域專屬服務網址的重新導向

從內部入口網站或文件連結至 Google Cloud 控制台時,您可以使用網域專屬的服務網址,提升使用者體驗。

與 https://console.cloud.google.com/ 等一般服務網址不同,網域專屬服務網址包含主要網域名稱。未通過驗證的使用者點選專屬服務網址的連結後,系統會立即將他們重新導向至 Entra ID,而不是先顯示 Google 登入頁面。

網域專屬服務網址的範例如下:

| Google 服務 | 網址 | 標誌 |

|---|---|---|

| Google Cloud 控制台 | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google 文件 | https://docs.google.com/a/DOMAIN |

|

| Google 試算表 | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google 協作平台 | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google 雲端硬碟 | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google 網路論壇 | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

如要設定網域專屬的服務網址,使其重新導向至 Entra ID,請按照下列步驟操作:

在管理控制台的「使用第三方 IdP 的單一登入 (SSO) 服務」頁面中,依序點選「網域專屬的服務網址」>「編輯」。

將「自動將使用者重新導向至下列單一登入 (SSO) 設定檔的第三方 IdP」設為「已啟用」。

將「單一登入設定檔」設為

Entra ID。按一下 [儲存]。

選用:設定登入身分確認問題

如果使用者從不明裝置登入,或登入嘗試因其他原因而顯得可疑,Google 登入可能會要求使用者進行額外驗證。登入身分確認問題機制有助於提升安全性,因此建議您啟用這項功能。

如果登入身分確認問題造成太多不便,可以按照下列步驟停用:

- 在管理控制台中,依序點選「安全性」>「驗證」>「登入身分確認問題」。

- 在左側窗格中,選取要停用登入身分確認問題的機構單位。如要為所有使用者停用登入挑戰,請選取根機構單位。

- 在「透過其他單一登入 (SSO) 設定檔登入時,使用者所看到的設定」下方,選取「不要求使用者透過 Google 進行其他驗證」。

- 按一下 [儲存]。

測試單一登入

您現在已經在 Microsoft Entra ID 與 Cloud Identity 或 Google Workspace 上完成單一登入設定,可透過以下兩種方式存取 Google Cloud :

- 透過 Microsoft Office 入口網站的應用程式清單。

- 直接開啟 https://console.cloud.google.com/。

如要檢查第二個選項是否正常運作,請執行下列測試:

- 選擇已佈建至 Cloud Identity 或 Google Workspace,且不具有超級管理員權限的 Microsoft Entra ID 使用者。具有超級管理員權限的使用者一律必須使用 Google 憑證登入,因此不適合用來測試單一登入功能。

- 開啟新的瀏覽器視窗,然後前往 https://console.cloud.google.com/。

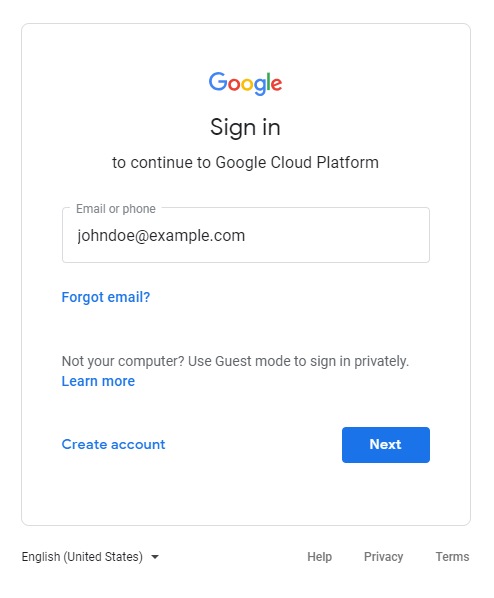

在顯示的 Google 登入頁面上,輸入使用者的電子郵件地址,然後按一下「下一步」。如果您使用網域替代,則必須將該替代套用至電子郵件地址。

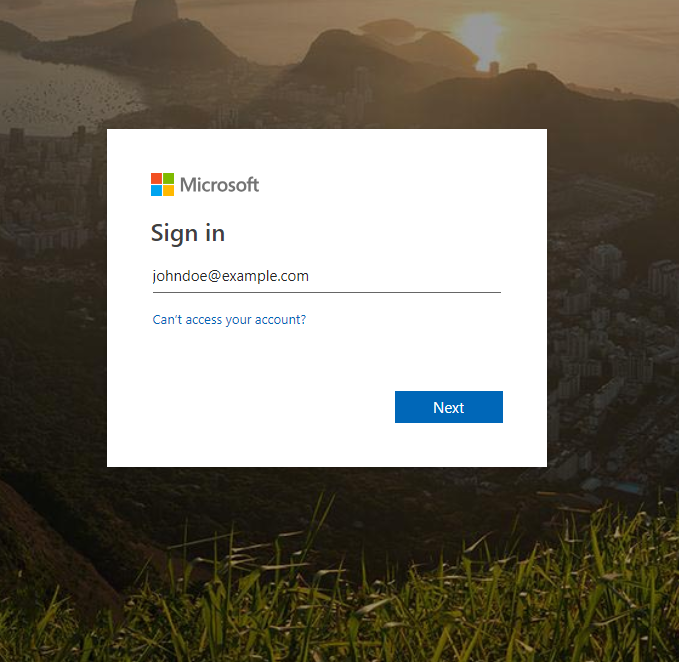

系統會將您重新導向至 Microsoft Entra ID,並顯示另一個登入提示。 輸入使用者的電子郵件地址 (不含網域替代),然後點選「下一步」。

輸入密碼後,系統會詢問您是否要保持登入狀態。就目前而言,請選擇 [No] (否)。

成功驗證之後,Microsoft Entra ID 會將您重新導向至 Google 登入。由於這是您第一次透過該使用者的身分登入,系統會要求您接受《Google 服務條款》和《隱私權政策》。

如同意條款,請按一下「我瞭解了」。

系統會將您重新導向至 Google Cloud 主控台,並要求您確認偏好設定,並接受《Google Cloud 服務條款》。

如果您同意條款,請按一下 [Yes] (是),然後點選 [Agree and Continue] (同意並繼續)。

按一下頁面左上方的顯示圖片,然後點選 [Sign out] (登出)。

系統會將您重新導向至 Microsoft Entra ID 頁面,確認您已成功登出。

請注意,具有超級管理員權限的使用者不必執行單一登入,因此您仍然可以使用管理控制台驗證或變更設定。

輪替單一登入憑證

Microsoft Entra ID 權杖簽署憑證的效期只有幾個月,您必須在憑證到期前更換。

如要輪替簽署憑證,請在 Microsoft Entra ID 應用程式中新增額外憑證:

- 在 Azure 入口網站中,依序前往「Microsoft Entra ID」>「Enterprise applications」,然後開啟您為單一登入建立的應用程式。

- 在 Azure 入口網站選單中,依序點選「管理」>「單一登入」。

在「SAML Certificates」(SAML 憑證) 資訊卡上,按一下「編輯」圖示 edit。

畫面上會顯示一或多個憑證的清單。一個憑證標示為「有效」。

按一下「新憑證」。

保留預設簽署設定,然後按一下「儲存」。

憑證會新增至憑證清單,並標示為「無效」。

選取新憑證,然後依序點按 more_horiz > 下載 Base64 憑證。

請保持瀏覽器視窗開啟,並勿關閉對話方塊。

如要使用新憑證,請按照下列步驟操作:

開啟新的瀏覽器分頁或視窗。

開啟管理控制台,然後前往「使用第三方 IdP 的單一登入 (SSO) 服務」。

開啟

Entra IDSAML 設定檔。按一下「IDP details」(IDP 詳細資料)。

按一下「上傳其他憑證」,然後選取先前下載的新憑證。

按一下 [儲存]。

返回 Microsoft Entra ID 入口網站和「SAML Certificates」對話方塊。

選取新憑證,然後依序點按 more_horiz > 啟用憑證。

按一下「是」啟用憑證。

Microsoft Entra ID 現在會使用新的簽署憑證。

測試單一登入是否仍正常運作。詳情請參閱「測試單一登入」。

如要移除舊憑證,請按照下列步驟操作:

- 返回管理控制台和

Entra IDSAML 設定檔。 - 按一下「IDP details」(IDP 詳細資料)。

- 在「驗證憑證」下方,比較憑證的到期日,找出舊憑證並按一下 delete。

- 按一下 [儲存]。

從舊版單一登入 (SSO) 設定檔遷移至 SAML 設定檔

如果您在 2023 年或之前設定 Microsoft Entra ID 與 Cloud Identity 或 Google Workspace 帳戶之間的單一登入,可能使用的是舊版 SSO 設定檔。本節說明 SAML 設定檔和舊版 SSO 設定檔之間的差異,並說明如何從舊版 SSO 設定檔遷移至 SAML 設定檔。

SAML 設定檔與舊版 SSO 設定檔比較

舊版單一登入 (SSO) 設定檔已淘汰。建議您改用 SAML 設定檔。 SAML 設定檔與舊版設定檔有幾項差異,包括:

- 您可以建立多個 SAML 設定檔,並指派給一或多個機構單位或群組。相較之下,您只能為每個 Cloud Identity 或 Google Workspace 帳戶建立單一舊版 SSO 設定檔。

- SAML 設定檔的實體 ID 和宣告客戶服務 (ACS) 網址格式與舊版 SSO 設定檔不同。

- 使用 SAML 設定檔時,系統會預設啟用登入身分確認問題。相較之下,使用舊版單一登入 (SSO) 設定檔時,系統預設會停用登入身分確認問題。

從舊版單一登入 (SSO) 設定檔遷移至 SAML 設定檔

如要從舊版 SSO 設定檔遷移至 SAML 設定檔,並盡量減少中斷情況,請按照下列步驟操作:

在 Azure 入口網站中,開啟用於單一登入的企業應用程式,然後執行下列操作:

- 在 Azure 入口網站選單中,依序點選「管理」>「單一登入」。

- 在「SAML Certificates」(SAML 憑證) 資訊卡上,找到標示為「Certificate (Base 64)」(憑證 (Base 64)) 的項目,然後按一下「Download」(下載),將憑證下載至您的本機電腦。

在「設定 Google Cloud」資訊卡中,請注意下列事項:

- 登入網址

- Microsoft Entra ID 識別碼

建立 SAML 設定檔時,您需要這項資訊。

在管理控制台中,依序點選「安全性」>「驗證」>「登入身分確認問題」。

針對每個機構單位執行下列操作:

- 選取機構單位。

按一下「單一登入 (SSO) 後驗證」,然後修改「透過其他單一登入 (SSO) 設定檔登入時,使用者所看到的設定」,使其與「透過貴機構的單一登入 (SSO) 設定檔登入時,使用者所看到的設定」一致。

在這個對話方塊中,「其他單一登入 (SSO) 設定檔」是指 SAML 設定檔,「貴機構的單一登入 (SSO) 設定檔」是指舊版 SSO 設定檔。

按一下「儲存」或「覆寫」。

在管理控制台中,前往「使用第三方 IdP 的單一登入 (SSO) 服務」,然後執行下列操作:

依序按一下「第三方單一登入 (SSO) 設定檔」>「新增 SAML 設定檔」。

在「SAML 單一登入 (SSO) 設定檔」頁面中,輸入下列資訊:

- Name (名稱):

Entra ID - 「IDP entity ID」(IDP 實體 ID):輸入 Azure 入口網站上「Set up Google Cloud」(設定 Google Cloud) 資訊卡中的「Microsoft Entra Identifier」(Microsoft Entra 識別碼)。

- 「Sign-in page URL」(登入網頁網址):輸入 Azure 入口網站上「Set up Google Cloud」(設定 Google Cloud) 資訊卡中的「Login URL」(登入 URL)。

- 「Sign-out page URL」(登出網頁網址):

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - 「Change password URL」(變更密碼網址):

https://account.activedirectory.windowsazure.com/changepassword.aspx

- Name (名稱):

在「Verification certificate」(驗證憑證) 部分,按一下「Upload certificate」(上傳憑證),然後選取您先前下載的符記簽署憑證。

按一下 [儲存]。

在「SAML SSO profile」頁面中,請記下下列資訊:

- 實體 ID

- ACS 網址

設定 Microsoft Entra ID 時需要這項資訊。

返回 Azure 入口網站,開啟用於單一登入的企業應用程式,然後執行下列操作:

- 在 Azure 入口網站選單中,依序點選「管理」>「單一登入」。

- 在「Basic SAML Configuration」(基本 SAML 設定) 資訊卡上,按一下 edit「編輯」。

在「Identifier (Entity ID)」部分,新增您建立的 SAML 設定檔中的「Entity URL」。

在「回覆網址 (聲明消費者服務網址)」部分,新增您建立的 SAML 設定檔中的 ACS 網址。

按一下 [Save] (儲存),然後點選 [X] 關閉對話方塊。

返回管理控制台,然後依序前往「安全性」>「驗證」>「使用第三方 IdP 的單一登入 (SSO) 服務」,然後依序點選「管理單一登入 (SSO) 設定檔指派作業」>「管理」。

針對使用舊版單一登入 (SSO) 設定檔的現有單一登入 (SSO) 設定檔指派作業,請執行下列操作:

- 將單一登入 (SSO) 設定檔從「舊版單一登入 (SSO) 設定檔」變更為「Entra ID - SAML」。

- 選取「讓 Google 提醒他們輸入使用者名稱,然後將他們重新導向這個設定檔的 IdP 登入頁面」。

- 按一下 [儲存]。

返回「使用第三方 IdP 的單一登入 (SSO) 服務」頁面,然後依序點選「網域專屬的服務網址」>「編輯」。

如果「自動將使用者重新導向至下列單一登入 (SSO) 設定檔的第三方 IdP」目前設為「已啟用」,請將單一登入 (SSO) 設定檔變更為「Entra ID - SAML」。

如果「自動將使用者重新導向至下列單一登入 (SSO) 設定檔的第三方 IdP」設為「已停用」,則可略過這個步驟。

按一下 [儲存]。

返回 Azure 入口網站,開啟用於單一登入的企業應用程式,然後執行下列操作:

- 在 Azure 入口網站選單中,依序點選「管理」>「單一登入」。

- 在「Basic SAML Configuration」(基本 SAML 設定) 資訊卡上,按一下 edit「編輯」。

- 在「Identifier (Entity ID)」部分,移除

google.com和http://google.com。 - 在「Reply URL (Assertion Consumer Service URL)」(回覆網址 (宣告客戶服務網址)) 部分,移除

https://www.google.com/。 - 按一下 [Save] (儲存),然後點選 [X] 關閉對話方塊。