Esta guía está dirigida a los encargados del cumplimiento y de la seguridad, a los administradores de TI y a otros empleados responsables de la implementación y el cumplimiento del programa federal de gestión de autorizaciones y riesgo (FedRAMP) Google Cloud. Con esta guía, queremos mostrar cómo puede favorecer Google el cumplimiento de FedRAMP y qué Google Cloud herramientas, productos y servicios puedes usar para cumplir tus responsabilidades en relación con este programa.

Información general

Google Cloud cumple los requisitos de FedRAMP y ofrece información específica sobre el enfoque de seguridad y protección de datos en el informe sobre seguridad de Google y en la descripción general del diseño de seguridad de la infraestructura de Google. Aunque Google proporciona una infraestructura de nube segura y conforme, en última instancia, usted es responsable de evaluar su propio cumplimiento de FedRAMP. También es responsable de asegurarse de que el entorno y las aplicaciones que cree sobre Google Cloud estén configurados y protegidos correctamente de acuerdo con los requisitos de FedRAMP.

En este documento se describen las fases de la autorización de operación (ATO) de FedRAMP a un nivel general, se explica el modelo de Google Cloud responsabilidad compartida Google Cloudy se destacan las responsabilidades específicas de los clientes, así como sugerencias para cumplir estos requisitos y directrices en Google Cloud.

FedRAMP

El programa federal de gestión de autorizaciones y riesgo de EE. UU. (FedRAMP) es un programa gubernamental que estandariza la forma de aplicar la ley federal de modernización de la seguridad de la información (FISMA) de EE. UU. en materia de cloud computing. Establece un método repetible con el que evaluar la seguridad, la autorización y la monitorización de servicios basados en la nube de forma constante.

Seguir los estándares y directrices del programa FedRAMP permite proteger los datos sensibles, esenciales para los objetivos y críticos, y detectar rápidamente vulnerabilidades de ciberseguridad.

A grandes rasgos, FedRAMP tiene los siguientes objetivos:

- Asegurar que los sistemas y los servicios en la nube que utilizan los organismos públicos ofrezcan una protección adecuada.

- Evitar la duplicación de esfuerzos y reducir los costes de la gestión de riesgos.

- Facilitar a los organismos públicos el aprovisionamiento de servicios y sistemas de información de forma rápida y rentable.

De conformidad con el programa FedRAMP, los organismos públicos federales deben hacer lo siguiente:

- Asegurarse de que todos los sistemas en la nube que traten, transmitan y almacenen datos gubernamentales utilicen el nivel de referencia de los controles de seguridad de FedRAMP.

- Usa el plan de evaluación de seguridad al conceder autorizaciones de seguridad de conformidad con la ley FISMA.

- Implementar los requisitos de FedRAMP mediante contratos con proveedores de servicios en la nube (CSPs).

Autoridad para operar (ATO)

La implementación y ejecución correctas del proceso de acreditación de FedRAMP culmina con una autorización para operar (ATO) en la nube. La ATO de FedRAMP se puede obtener de dos formas: P-ATO y ATO de agencia.

La autoridad provisional para operar (P-ATO) la otorga la Junta de Autorización Conjunta (JAB) de FedRAMP. La JAB está formada por directores de sistemas de información del Departamento de Seguridad Nacional, la Administración de Servicios Generales y el Departamento de Defensa de Estados Unidos. La junta define los controles de seguridad de referencia de FedRAMP y establece los criterios de acreditación de FedRAMP para organizaciones de evaluación externas (3PAOs). Las organizaciones y agencias solicitan a la JAB que procese el paquete de seguridad de su sistema de información, y, a continuación, la JAB emite una P-ATO para que puedan usar los servicios en la nube.

En el caso de la ATO de una agencia, la organización o agencia interna designa a los agentes autorizados (AO) para llevar a cabo una revisión de riesgos del paquete de seguridad del sistema de información. El AO puede ponerse en contacto con una 3PAO o con evaluadores independientes (IAs) que no estén acreditados para que revisen el paquete de seguridad del sistema de información. El AO, y, a continuación, la agencia o la organización, autoriza que se usen los servicios en la nube para el sistema de información. El paquete de seguridad también se envía a la oficina de gestión del programa (PMO) de FedRAMP para que se revise. La PMO de FedRAMP es la Administración de Servicios Generales de Estados Unidos. Tras su revisión, la PMO publica el paquete de seguridad para que otras agencias y organizaciones lo usen.

Plan de evaluación de seguridad

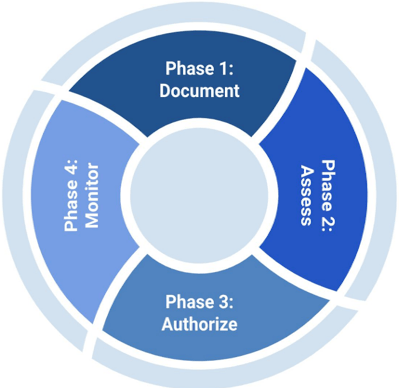

Los responsables de autorización (AOs) de las agencias y organizaciones deben incorporar el plan de evaluación de seguridad (SAP) de FedRAMP en sus procesos de autorización interna para asegurarse de que cumplen los requisitos de FedRAMP en los servicios en la nube que usan. El SAF se implementa en cuatro fases:

Tú o tu AO categorizáis vuestro sistema de información como un sistema de impacto bajo, moderado o alto según los objetivos de seguridad FIPS PUB 199 relacionados con la confidencialidad, la integridad y la disponibilidad.

En función de la categorización FIPS del sistema, seleccione el nivel de referencia de los controles de seguridad de FedRAMP que se corresponda con el nivel de categorización bajo, moderado o alto de FIPS 199. A continuación, debes implementar los controles de seguridad que se especifican en los respectivos niveles de referencia de los controles. También se permite aplicar implementaciones alternativas y justificaciones sobre por qué no se puede cumplir o implementar un determinado control.

Especifica los detalles de la implementación de los controles de seguridad en un plan de seguridad del sistema (SSP). Te recomendamos que selecciones la plantilla de SSP que cumpla el nivel de conformidad normativa de FedRAMP: bajo, moderado o alto.

La SSP hace lo siguiente:

- Describe el límite de autorización de seguridad.

- Explica cómo se aborda cada control de seguridad de FedRAMP en la implementación del sistema.

- Describe los roles y las responsabilidades del sistema.

- Define el comportamiento esperado del usuario del sistema.

- Muestra cómo se ha diseñado el sistema y cómo es la infraestructura de asistencia.

Usa la plantilla de revisión de autorizaciones de FedRAMP para hacer un seguimiento del progreso de tu ATO.

Para obtener más información sobre las fases de implementación, consulta el proceso de autorización de agencias de FedRAMP.

Modelo de responsabilidad de la nube

La tecnología de infraestructura tradicional (TI) exigió a las organizaciones y agencias la compra de centros de datos físicos o espacios de colocación, servidores físicos, equipos de redes, software, licencias y otros dispositivos para crear sistemas y servicios. Con el cloud computing, un CSP invierte en hardware físico, centros de datos y redes globales, además de ofrecer equipos, herramientas y servicios virtuales que los clientes pueden usar.

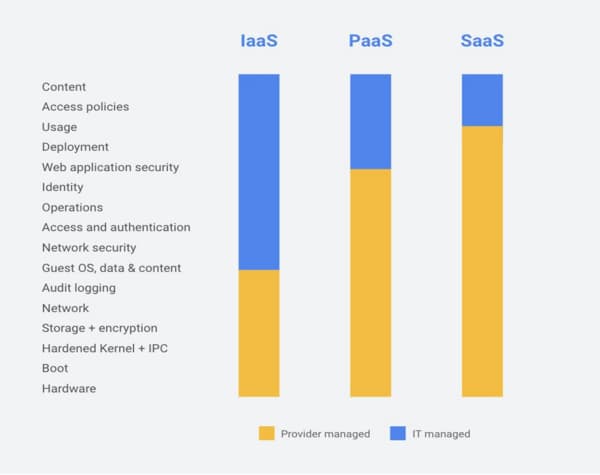

Existen tres modelos de cloud computing: infraestructura como servicio (IaaS), plataforma como servicio (PaaS) y software como servicio (SaaS).

En el modelo IaaS, los CSP proporcionan un centro de datos virtual en la nube y ofrecen una infraestructura de computación virtual, como servidores, redes y almacenamiento. Aunque los CSP gestionan el equipo físico y los centros de datos para estos recursos, usted es responsable de configurar y proteger los recursos de la plataforma o de las aplicaciones que ejecute en la infraestructura virtual.

En el modelo PaaS, los CSP no solo proporcionan y gestionan la capa de infraestructura y virtualización, sino que también proporcionan a los clientes una plataforma predesarrollada y preconfigurada para crear software, aplicaciones y servicios web. Con la plataforma como servicio, los desarrolladores pueden crear aplicaciones y middleware fácilmente sin tener que preocuparse por la seguridad y la configuración del hardware subyacente.

En el modelo SaaS, los CSP gestionan la infraestructura física y virtual, así como la plataforma, a la vez que proporcionan las aplicaciones y los servicios basados en la nube que consumen los clientes. Las aplicaciones de Internet que se ejecutan directamente en el navegador web o en un sitio web son las de SaaS. Con este modelo, las organizaciones y agencias no tienen que preocuparse de instalar ni actualizar aplicaciones, como tampoco dar asistencia sobre ellas; únicamente gestionan las políticas de acceso al sistema y a los datos.

En la siguiente figura se destacan las responsabilidades del CSP y las tuyas, tanto en las instalaciones como en los modelos de cloud computing:

Responsabilidad de FedRAMP

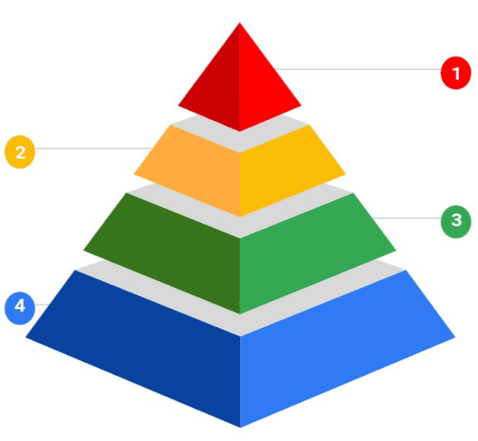

La pila de TI en la nube se puede ver en relación con cuatro capas: la capa de infraestructura física, la capa de infraestructura en la nube, la capa de la plataforma en la nube y la capa del software en la nube. En el siguiente diagrama se muestran estas capas.

Las capas numeradas del diagrama corresponden a lo siguiente:

- Software como servicio. Google Workspace también cuenta con la certificación FedRAMP Moderate. Para heredar estos controles de seguridad de SaaS, puedes solicitar una copia del paquete ATO de Google a la JAB e incluir una copia de la carta de certificación de Google en tu paquete.

- Plataforma como servicio. Además de la infraestructura física certificada por FedRAMP de Google Cloud, FedRAMP también cubre otros productos y servicios de PaaS, como App Engine, Cloud Storage y servicios de bases de datos. Utiliza estos productos y servicios precertificados siempre que sea posible.

- Infraestructura como servicio (IaaS). Además de la infraestructura física certificada por FedRAMP de Google Cloud, FedRAMP cubre otros productos y servicios de IaaS, como Google Kubernetes Engine (GKE) y Compute Engine. Utiliza estos productos y servicios precertificados siempre que sea posible.

- La infraestructura física Google Cloud tiene la certificación de nivel moderado de FedRAMP por parte de la JAB. Para heredar estos controles de seguridad física, puedes solicitar una copia del paquete ATO de Google e incluir la carta de certificación de Google en tu paquete.

Con respecto a la ATO de FedRAMP, cada capa de la pila de TI en la nube se considera un límite de control independiente, y cada una de ellas requiere una ATO independiente. Esto significa que, a pesar de que Google Cloudcumple los requisitos de FedRAMP y de que tiene decenas de Google Cloud servicios cubiertos por FedRAMP, debes implementar los controles de referencia de seguridad de FedRAMP y el proceso del SAF para que tus sistemas y cargas de trabajo en la nube cumplan los requisitos de FedRAMP.

Hay dos tipos de controles de seguridad de FedRAMP en los niveles de referencia bajo, moderado y alto: los controles implementados por el sistema de información y los controles implementados por la organización. A medida que tu organización o agencia vaya desarrollando sistemas conformes con FedRAMP en Google Cloud, heredarás los controles de seguridad de la infraestructura física de Google que cumplen con la certificación FedRAMP. También heredas todos los controles de seguridad de infraestructura física, IaaS y PaaS que estén integrados en los productos y servicios que cumplen los requisitos de FedRAMP de Google y todos los controles de SaaS al usar Google Workspace. Sin embargo, debes implementar todos los demás controles de seguridad y configuraciones en los niveles de IaaS, PaaS y SaaS según lo estipulado en los niveles de referencia de los controles de seguridad de FedRAMP.

Recomendaciones de implementación de FedRAMP

Como hemos mencionado, heredas algunos controles de seguridad del CSP. En el caso de otros controles, debes configurarlos específicamente y crear políticas, reglas y normativas definidas por la organización para cumplir los requisitos de cada control.

En esta sección se recomiendan ayudas para implementar los controles de seguridad NIST 800-53 en la nube mediante políticas definidas por la organización junto con las herramientas, los servicios y las prácticas recomendadas deGoogle Cloud .

Control de acceso

Para gestionar el control de acceso en Google Cloud, define los administradores de la organización que gestionarán las cuentas del sistema de información en la nube. Coloca a esos administradores en grupos de control de acceso mediante Cloud Identity, la consola de administración u otro proveedor de identidades (por ejemplo, Active Directory o LDAP). Asegúrate de que los proveedores de identidades de terceros estén federados conGoogle Cloud. Usa Gestión de Identidades y Accesos (IAM) para asignar roles y permisos a grupos administrativos, implementando los mínimos accesos y la separación de funciones.

Desarrolla una política de control de acceso en toda la organización para las cuentas del sistema de información en la nube. Define los parámetros y los procedimientos que utilizará tu organización para crear, habilitar, modificar, inhabilitar y eliminar cuentas del sistema de información.

Gestión de cuentas, separación de funciones y los mínimos accesos

En la política de control de acceso, define los parámetros y los procedimientos que se utilizarán en tu organización para crear, habilitar, modificar, inhabilitar y eliminar cuentas del sistema de información. Define las condiciones bajo las que se deben usar las cuentas del sistema de información.

Identifica también el periodo de inactividad durante el que los usuarios tendrán que cerrar la sesión del sistema (por ejemplo, después de *x* minutos, horas o días). Usa Cloud Identity, la consola de administración o las configuraciones de aplicaciones para obligar a los usuarios a cerrar sesión o volver a autenticarse después del periodo definido.

Especifica qué acciones deben llevarse a cabo cuando las asignaciones de roles con privilegios ya no sean adecuadas para un usuario de tu organización. Policy Intelligence* de Google tiene una función de recomendador de gestión de identidades y accesos que te ayuda a retirar el acceso a los recursos deGoogle Cloud cuando sea conveniente. Para ello, ofrece recomendaciones de control de acceso inteligentes a partir del aprendizaje automático.

Define las condiciones según las cuales se aplican las cuentas de grupo. Usa Cloud Identity o la consola de administración para crear grupos o cuentas de servicio. Asigna roles y permisos a grupos y cuentas de servicio compartidos mediante IAM. Usa cuentas de servicio siempre que sea posible. Especifica qué uso atípico de una cuenta del sistema de información se considera en tu organización. Cuando detectes un uso atípico, utiliza herramientas como Google Cloud Observability o Security Command Center* para alertar a los administradores del sistema de información.

Sigue estas directrices para ayudar a implementar los siguientes controles de seguridad: AC-02, AC-02 (04), AC-02 (05), AC-02 (07), AC-02 (09), AC-02 (11), AC-02 (12), AC-05, AC-06 (01), AC-06 (03), AC-06 (05), AU-2, AU-3, AU-6, AU-12, SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22) y SI-04 (23).

Implementación obligatoria del flujo de información y acceso remoto

En la política de control de acceso de toda la organización, define las políticas de control del flujo de información de tu organización. Identifica los puertos, los protocolos y los servicios prohibidos o restringidos. Define los requisitos y las restricciones de las interconexiones a los sistemas internos y externos. Usa herramientas como la nube privada virtual (VPC) para crear cortafuegos y redes y subredes aisladas lógicamente. Ayuda a controlar el flujo de información implementando Cloud Load Balancing, Cloud Service Mesh* y Controles de Servicio de VPC.

Al configurar las políticas de control del flujo de información, identifica los puntos de acceso de red controlados para tu organización. Utiliza herramientas como Identity-Aware Proxy para proporcionar acceso contextual a los recursos en la nube a usuarios remotos y en las instalaciones. Usa Cloud VPN o Cloud Interconnect para proporcionar un acceso directo y seguro a las VPCs.

Define políticas en toda la organización para ejecutar comandos con privilegios y acceder a datos seguros a través del acceso remoto. Usa Gestión de Identidades y Accesos y Controles de Servicio de VPC para restringir el acceso a los datos y las cargas de trabajo sensibles.

Sigue estas directrices para ayudar a implementar los controles de seguridad AC-04, AC-04 (08), AC-04 (21), AC-17 (03), AC-17 (04), CA-03 (03), CA-03 (05), CM-07, CM-07(01) y CM-07(02).

Intentos de inicio de sesión, notificación de uso del sistema y finalización de sesiones

En la política de control de acceso, indica cuánto tiempo debe retrasarse el acceso de un usuario a una solicitud de inicio de sesión cuando se hayan superado tres intentos de inicio de sesión fallidos en un periodo de 15 minutos. Define condiciones y activadores por los que se cancelarán las sesiones de los usuarios o se desconectarán.

Utiliza Cloud Identity Premium Edition o la consola de administración para gestionar los dispositivos móviles que se conecten a tu red, incluidos los dispositivos personales de los usuarios (BYOD). Crea políticas de seguridad para toda la organización que sean pertinentes para los dispositivos móviles. Describe los requisitos y procedimientos para purgar y borrar los datos de los dispositivos móviles después de varios intentos de inicio de sesión fallidos consecutivos.

Desarrolla notificaciones de uso del sistema o de idioma para toda la organización que proporcionen políticas de privacidad, términos de uso y avisos de seguridad a los usuarios que accedan al sistema de información. Define las condiciones bajo las que se mostrarán las notificaciones de toda la organización antes de conceder acceso a los usuarios. Pub/Sub es un sistema de mensajería e ingestión de eventos mundial que puedes usar para enviar notificaciones push a aplicaciones y usuarios finales. También puedes usar Chrome Enterprise Suite*, incluidos el navegador Chrome* y Chrome OS*, con la API Push* y la API Notifications* para enviar notificaciones y actualizaciones a los usuarios.

Sigue estas directrices para ayudar a implementar los controles de seguridad AC-07, AC-07 (02), AC-08, AC-12 y AC-12 (01).

Acciones permitidas, dispositivos móviles e intercambio de información

En la política de control de acceso, define las acciones del usuario que se pueden realizar en un sistema de información sin identificación ni autenticación. Usa la gestión de identidades y accesos para regular el acceso de los usuarios para ver, crear, eliminar y modificar recursos específicos.

Desarrolla políticas para compartir información en toda la organización. Determina las circunstancias en las que se puede compartir información y cuándo la decisión de hacerlo queda en manos del usuario. Facilita procesos para ayudar a los usuarios a compartir información y colaborar en toda la organización. Google Workspace ofrece un excelente conjunto de funciones para la colaboración y la interacción controladas entre los equipos.

Sigue estas directrices para ayudar a implementar los controles de seguridad AC-14, AC-19 (05) y AC-21.

Notoriedad y formación

Crea políticas de seguridad y materiales de formación asociados para repartirlos a los usuarios y grupos de seguridad de tu organización al menos una vez al año. Google ofrece servicios profesionales para formar a los usuarios sobre seguridad en la nube, lo que incluye la interacción con Cloud Discover Security y una evaluación de seguridad de Google Workspace, entre otros.

Actualiza las políticas de seguridad y la formación al menos una vez al año.

Sigue estas directrices para ayudar a implementar el control de seguridad AT-01.

Auditoría y rendición de cuentas

Crea políticas de auditoría y controles de responsabilidad proactiva en toda la organización que aborden los procedimientos y los requisitos de implementación destinados a la auditoría del personal, los eventos y las acciones asociadas a los sistemas de información en la nube.

En la política de auditoría de toda la organización, indica los eventos que se deben auditar en los sistemas de información de tu organización y la frecuencia de la auditoría. Estos son algunos ejemplos de eventos registrados: eventos de inicio de sesión en la cuenta correctos e incorrectos, eventos de gestión de cuentas, acceso a objetos, cambios en las políticas, funciones con privilegios, seguimiento de procesos y eventos del sistema. En el caso de las aplicaciones web, entre los ejemplos se incluyen los siguientes: actividad del administrador, comprobaciones de autenticación, comprobaciones de autorización, eliminaciones de datos, acceso a los datos, cambios en los datos y cambios en los permisos. Define otros eventos de interés para tu organización.

En cuanto a la política de auditoría, también te recomendamos que especifiques indicaciones sobre la actividad inadecuada o poco habitual de tu organización. Monitoriza, registra y marca estas actividades regularmente (al menos, una vez a la semana).

Usa Observabilidad de Google Cloud para gestionar el almacenamiento de registros, la monitorización y las alertas de tus entornos de Google Cloud, on-premise u otras nubes. Usa Google Cloud Observability para configurar y monitorizar los eventos de seguridad de tu organización. También puedes usar Cloud Monitoring para definir métricas personalizadas que monitoricen los eventos definidos por la organización en los registros de auditoría.

Habilita sistemas de información para avisar a los administradores en caso de que se produzcan errores de procesamiento de la auditoría. Puedes implementar estas alertas con herramientas como Pub/Sub y Alertas.

Define estándares para enviar alertas a los administradores en un periodo específico (por ejemplo, en un plazo de 15 minutos), si se produce un error del sistema o funcional, para indicar cuándo los registros de auditoría alcanzan un umbral o capacidad de volumen específicos. Determina la granularidad de la medición de tiempo de toda la organización por la que se deben almacenar los registros de auditoría y marcar la hora en ellos. Define el nivel de tolerancia de los registros con marca horaria en el seguimiento de la auditoría del sistema de información (por ejemplo, casi en tiempo real o en 20 minutos).

Ajusta las cuotas de VPC para establecer los umbrales de capacidad del almacenamiento de registros de auditoría. Configura alertas de presupuesto para avisar a los administradores cuando se alcance o se supere un porcentaje del límite de recursos.

Define los requisitos de almacenamiento en toda la organización relativos a los datos y registros de auditoría para incluir la disponibilidad de registros y los requisitos de conservación en la auditoría. Usa Cloud Storage para almacenar y archivar registros de auditoría, y BigQuery para hacer otros análisis de registros.

Sigue estas directrices para ayudarte a implementar los siguientes controles de seguridad: AU-01, AU-02, AU-04, AU-05, AU-05 (01), AU-06, AU-07 (01), AU-08, AU-08 (01), AU-09 (04), AU-09 (04), AU-12, AU-12 (01), AU-12 (03) y CA-07.

Evaluación y autorización de seguridad

Crea una política de evaluación y autorización de seguridad en toda la organización en la que se definan los procedimientos y los requisitos de implementación de las evaluaciones de seguridad, los controles de seguridad y los controles de autorización de la organización.

En la política de evaluación y autorización de seguridad, define el nivel de independencia que los equipos de evaluación de seguridad necesitan para realizar evaluaciones imparciales de los sistemas de información en la nube. Identifica los sistemas de información que debe evaluar un evaluador independiente.

Las evaluaciones de seguridad deben cubrir como mínimo lo siguiente:

- Monitorización exhaustiva

- Análisis de vulnerabilidades

- Pruebas de usuarios malintencionados

- Evaluación de amenazas internas

- Pruebas de rendimiento y de carga

Tu organización debe definir requisitos y formas de evaluación de seguridad adicionales.

Asegúrate de que tu política de evaluación y autorización de seguridad especifique las clasificaciones y los requisitos del sistema de seguridad, incluidos los requisitos de los sistemas de seguridad sin clasificar y de los que no sean nacionales.

En las políticas de control del flujo de información de tu organización, indica los requisitos y las restricciones de las interconexiones a los sistemas internos y externos. Configura las reglas de cortafuegos de VPC para permitir y rechazar el tráfico en los sistemas de información, y utiliza Controles de Servicio de VPC para proteger los datos sensibles mediante parámetros de seguridad.

Define políticas de auditoría y responsabilidad proactiva en toda la organización que exijan la implementación de requisitos de monitorización continuos (CA-07).

Sigue estas directrices para ayudarte a implementar los siguientes controles de seguridad: CA-01, CA-02, CA-02 (01), CA-02 (02), CA-02 (03), CA-03 (03), CA-03 (05), CA-07, CA-07 (01), CA-08 y CA-09.

Gestión de la configuración

Crea una política de gestión de configuración en toda la organización que defina los procedimientos y los requisitos de implementación para los controles de gestión de la configuración, roles, responsabilidades, alcance y cumplimiento de toda la organización.

Estandariza los requisitos de configuración de los sistemas de información que pertenecen a la organización y de sus componentes. Proporciona los procedimientos y requisitos operativos para configurar los sistemas de información. Indica de forma explícita cuántas versiones anteriores de una configuración de referencia deben conservar los administradores del sistema como respaldo para la restauración del sistema de información. Usa herramientas de infraestructura como código para controlar las configuraciones de los sistemas de TI como código y monitorizar los cambios de configuración con *Policy Intelligence o *Security Command Center.

Especifica los requisitos de configuración para cada tipo de sistema de información de tu organización (por ejemplo, en la nube, on-premise, híbrido, sin clasificar, información sin clasificar controlada [CUI] o clasificada). También debes definir los requisitos de seguridad de los dispositivos que pertenecen a la organización y de los sistemas BYOD para incluir ubicaciones geográficas identificadas como seguras y no seguras. Utiliza Identity-Aware Proxy para implementar obligatoriamente controles de acceso basados en el contexto a los datos que pertenezcan a la organización, incluidos los controles de acceso según la ubicación geográfica. Utiliza Cloud Identity Premium Edition o la consola de administración para implementar obligatoriamente las configuraciones de seguridad en los dispositivos móviles que se conectan a la red corporativa.

En la política de gestión de la configuración, define un elemento de control de cambios en toda la organización, como un comité o una junta de control de cambios. Documenta la frecuencia con la que se reúne el comité y en qué condiciones. Establece un organismo formal para revisar y aprobar los cambios en la configuración.

Identifica las autoridades de aprobación de la gestión de la configuración de tu organización. Estos administradores revisan las solicitudes de cambios en los sistemas de información. Define el periodo durante el cual las autoridades deben aprobar o rechazar solicitudes de cambio. Proporciona indicaciones a los encargados de implementar los cambios para que avisen a las autoridades de aprobación una vez que se hayan completado los cambios en el sistema de información.

Define restricciones sobre el uso de software de código abierto en tu organización para incluir la especificación sobre qué software está aprobado y no aprobado para su uso. Usa Cloud Identity o la consola de administración para implementar obligatoriamente el software y las aplicaciones aprobados en tu organización. Con Cloud Identity Premium, puedes habilitar el inicio de sesión único y la autenticación multifactor en aplicaciones de terceros.

Utiliza herramientas como las alertas para enviar notificaciones a los administradores de seguridad cuando se registren cambios en la configuración. Da acceso de administrador a herramientas como Security Command Center para monitorizar los cambios de configuración casi en tiempo real. Con *Policy Intelligence, puedes usar el aprendizaje automático para estudiar las configuraciones definidas por tu organización, lo que aumenta la notoriedad cuando las configuraciones cambian respecto a la referencia.

Implementa obligatoriamente las funciones mínimas en toda tu organización mediante las políticas de control del flujo de información.

Sigue estas directrices para ayudar a implementar los siguientes controles de seguridad: CM-01, CM-02 (03), CM-02 (07), CM-03, CM-03 (01), CM-05 (02), CM-05 (03), CM-06, CM-06 (01), CM-06 (02), CM-07, CM-07 (01), CM-07 (02), CM-07 (05), CM-08, CM-08 (03), CM-10 (01), CM-11, CM-11 (01) y SA-10.

Planificación ante imprevistos

Crea un plan de contingencia para tu organización en el que se definan los procedimientos y los requisitos de implementación para los controles de planificación ante imprevistos en tu organización. Identifica al personal, los roles y las responsabilidades en caso de contingencias en los elementos de la organización.

Señala qué operaciones del sistema de información son esenciales para los objetivos y el negocio dentro de la organización. Describe los objetivos de tiempo de recuperación (RTO) y de punto de recuperación (RPO) para reanudar las operaciones esenciales cuando se haya activado el plan de contingencia.

Documenta los sistemas de información críticos y el software asociado. Identifica la información adicional relacionada con la seguridad y aporta orientaciones y requisitos para almacenar copias de seguridad de componentes y datos esenciales de los sistemas. Despliega recursos mundiales, regionales y de zona de Google y ubicaciones internacionales para disfrutar de alta disponibilidad. Usa las clases de Cloud Storage para las opciones multirregional, regional, de copia de seguridad y de archivo. Implementa el autoescalado mundial de red y el balanceo de carga con Cloud Load Balancing.

Sigue estas directrices para ayudar a implementar los siguientes controles de seguridad: CP-01, CP-02, CP-02 (03), CP-07, CP-08 y CP-09 (03).

Identificación y autenticación

Crea una política de identificación y autenticación para tu organización que especifique los procedimientos de autenticación e identificación, los ámbitos, los roles, las responsabilidades, la gestión, las entidades y el cumplimiento. Especifica los controles de autenticación e identificación que necesita tu organización. Utiliza Cloud Identity Premium o la consola de administración para identificar los dispositivos de empresa y personales que pueden conectarse a los recursos de tu organización. Utiliza Identity-Aware Proxy para implementar obligatoriamente el acceso contextual a los recursos.

Incluye directrices sobre el contenido de autenticador para tu organización, las condiciones de reutilización de la autenticación y los estándares para proteger los autenticadores, así como los estándares para cambiar o actualizar los autenticadores. Además, se deben cumplir los requisitos para usar autenticadores almacenados en caché. Especifica límites de tiempo para usar autenticadores almacenados en caché y crea definiciones para determinar cuándo deben caducar. Define los requisitos de duración mínimos y máximos y actualiza los periodos que deben implementar obligatoriamente los sistemas de información de tu organización.

Usa Cloud Identity o la consola de administración para implementar obligatoriamente políticas de contraseñas que cumplan los requisitos de sensibilidad, uso de caracteres, creación o reutilización de contraseñas, duración de la contraseña, almacenamiento y requisitos de transmisión.

Describe los requisitos de autenticación de tokens de hardware o de software para la autenticación en tu organización, incluidos, entre otros, los requisitos de la tarjeta PIV y de infraestructura de nube pública (PKI). Puedes usar llaves de seguridad Titan para implementar obligatoriamente requisitos de autenticación adicionales a los administradores y al personal con privilegios.

En la política de identificación y autenticación, describe los componentes del sistema de información de identidad federal, credenciales y gestión de accesos (FICAM) que permiten la aceptación de terceros en tu organización. Identity Platform de Google es una plataforma de gestión de identidades y accesos de clientes (CIAM) que ayuda a las organizaciones a incorporar funcionalidades de este tipo a las aplicaciones a las que accedan entidades externas.

Sigue estas directrices para ayudar a implementar los siguientes controles de seguridad: IA-01, IA-03, IA-04, IA-05, IA-05 (01), IA-05 (03), IA-05 (04), IA-05 (11), IA-05 (13) e IA-08 (03).

Respuesta a incidentes

Define una política de respuesta ante incidentes en tu organización que incluya procedimientos para facilitar y poner en práctica controles de respuesta ante incidentes. Crea grupos de seguridad para los equipos y responsables de las respuestas ante incidentes de tu organización. Usa herramientas como Google Cloud Observability o Security Command Center *para compartir eventos, registros y detalles sobre incidentes.

Elabora un plan de prueba, procedimientos, listas de comprobación, requisitos y comparativas de respuesta ante incidentes para alcanzar el éxito. Especifica clases de incidentes que deberá reconocer la organización y describe las acciones asociadas que se harán como respuesta a esos incidentes. Define las acciones que quieres que lleve a cabo el personal autorizado si se produce un incidente. Estas acciones pueden ser pasos para gestionar las filtraciones de información, las vulnerabilidades de ciberseguridad y los ataques.Aprovecha las funciones de Google Workspace para analizar y poner en cuarentena el contenido de los correos, bloquear los intentos de phishing y definir restricciones en los archivos adjuntos. Con Protección de Datos Sensibles puedes inspeccionar, clasificar y desidentificar datos sensibles para ayudar a limitar la exposición a los riesgos.

Especifica los requisitos de la organización para la formación relacionada con la respuesta ante incidentes, incluidos los requisitos de formación para los usuarios generales, los roles con privilegios y las distintas responsabilidades. Implementa requisitos de tiempo obligatorios para realizar formaciones (por ejemplo, en un plazo de 30 días tras apuntarse, trimestralmente o anualmente).

Sigue estas directrices para ayudar a implementar los controles de seguridad IR-01, IR-02, IR-03, IR-04 (03), IR-04 (08), IR-06, IR-08, IR-09, IR-09 (01), IR-09 (03) e IR-09 (04).

Mantenimiento del sistema

Crea una política de mantenimiento del sistema en tu organización y documenta los controles de mantenimiento del sistema, los roles, las responsabilidades, la gestión, los requisitos de coordinación y el cumplimiento. Define los parámetros para el mantenimiento controlado, incluidos los procesos de aprobación para realizar tareas de mantenimiento y reparaciones fuera de las instalaciones, y los plazos para sustituir los dispositivos y piezas con fallos en toda la organización. Tu organización se beneficiará de la eliminación de datos Google Cloud, el saneamiento de equipos y datos, y la seguridad e innovación de los centros de datos de Google para el mantenimiento y las reparaciones fuera de las instalaciones.

Sigue estas directrices para ayudar a implementar los controles de seguridad MA-01, MA-02 y MA-06.

Protección de contenido multimedia

Como parte de la autorización para operar de FedRAMP de Google Cloud, cumplimos los requisitos de protección de medios relativos a la infraestructura física. Consulta el diseño de seguridad de la infraestructura y el informe de seguridad de Google. A su vez, usted es responsable de cumplir los requisitos de seguridad de la infraestructura virtual.

Crea una política de protección de medios para tu organización y documenta los controles de medios, las políticas y procedimientos de protección, los requisitos de cumplimiento y los roles y responsabilidades de gestión. Documenta los procedimientos destinados a facilitar e implementar protecciones de medios en toda la organización. Crea grupos de seguridad que identifiquen al personal y los roles para gestionar los medios y sus protecciones.

Especifica los tipos de medios y accesos aprobados de tu organización, incluidas las restricciones de los medios digitales y no digitales. Establece marcas y excepciones de gestión de los medios que se deben implementar en toda la organización, incluidos requisitos de marcas de seguridad dentro y fuera de las áreas de acceso controlado. Usa *Data Catalog para gestionar los metadatos de los recursos en la nube, lo que simplifica el descubrimiento de datos. Controla el cumplimiento de los recursos en la nube en toda la organización y regula la distribución y el descubrimiento de los recursos en la nube con Service Catalog*.

Identifica cómo sanear, eliminar o reutilizar los medios que gestiona tu organización. Describe los casos prácticos y las circunstancias en los que las tareas de saneamiento, eliminación o reutilización de medios y dispositivos son necesarias o aceptables. Define los métodos y mecanismos de protección de medios que tu organización considere aceptables.

Con Google, te beneficiarás de la eliminación de datos en Google Cloud datos y saneamiento de equipos, así como de la seguridad e innovación de los centros de datos de Google. Además, Cloud KMS y Cloud HSM proporcionan protección criptográfica conforme a FIPS, y puedes usar llaves de seguridad Titan para implementar obligatoriamente requisitos adicionales de autenticación física para administradores y personal con privilegios.

Sigue estas directrices para ayudarte a implementar los controles de seguridad MP-01, MP-02, MP-03, MP-04, MP-06, MP-06 (03) y MP-07.

Protección física y medioambiental

Como parte de la ATO de FedRAMP de Google Cloud, cumplimos los requisitos de protección física y medioambiental de la infraestructura física. Consulta el diseño de seguridad de la infraestructura y el informe de seguridad de Google. A su vez, usted es responsable de cumplir los requisitos de seguridad de la infraestructura virtual.

Establece una política de protección física y medioambiental para tu organización, y señala los controles de protección, las entidades de protección, los estándares de cumplimiento, los roles, las responsabilidades y los requisitos de gestión. Indica cómo implementar la protección física y medioambiental en toda tu organización.

Crea grupos de seguridad que identifiquen al personal y los roles para gestionar las protecciones físicas y medioambientales. Obliga a los administradores que accedan a recursos informáticos sensibles a usar llaves de seguridad Titan u otra forma de MFA para verificar la integridad del acceso.

En la política de protección física y medioambiental, define los requisitos de control de acceso físico de tu organización. Identifica los puntos de entrada y salida de los sitios de los sistemas de información, las protecciones de dichas instalaciones y los requisitos de inventario. Aprovecha herramientas como Google Maps Platform* para mostrar y monitorizar las instalaciones y los puntos de entrada y salida de las asignaciones de ubicación. Usa Resource Manager y *Service Catalog para controlar el acceso a los recursos en la nube, de forma que estén organizados y se puedan encontrar fácilmente.

Utiliza Cloud Monitoring para configurar los eventos, los accesos y los incidentes registrables. Define los eventos de acceso físico de toda la organización que deben registrarse en Cloud Logging.

Utiliza la política de protección física y medioambiental para tener en cuenta situaciones de emergencia, como desconexiones de emergencia de los sistemas de información, el uso de alimentación de emergencia, la extinción de incendios y la respuesta ante emergencias. Identifica los puntos de contacto para la respuesta ante emergencias, incluidos los servicios de emergencia locales y el personal de seguridad física de tu organización. Describe los requisitos y las ubicaciones de los sitios de trabajo alternativos. Especifica los controles de seguridad y el personal de los sitios de trabajo principales y alternativos. Despliega recursos mundiales, regionales y de zona de Google, así como ubicaciones internacionales, para disfrutar de alta disponibilidad. Usa las clases de Cloud Storage para las opciones multirregional, regional, de copia de seguridad y de archivo. Implementa el autoescalado mundial de red y el balanceo de carga con Cloud Load Balancing. Crea plantillas de despliegue declarativas para establecer un proceso de despliegue repetible y basado en plantillas.

Sigue estas directrices para ayudar a implementar los siguientes controles de seguridad: PE-01, PE-03, PE-03 (01), PE-04, PE-06, PE-06 (04), PE-10, PE-13 (02) y PE-17.

Planificación de la seguridad del sistema

Crea una política de planificación de seguridad para tu organización en la que se indiquen los controles de planificación de seguridad, los roles, las responsabilidades, la gestión, las entidades de planificación de la seguridad de la organización y los requisitos de cumplimiento. Describe cómo esperas que se implemente la planificación de seguridad en tu organización.

Crea grupos para definir el personal de planificación de seguridad como corresponda. Especifica grupos de seguridad para las evaluaciones de seguridad, las auditorías, el mantenimiento de hardware y software, la gestión de parches y la planificación de contingencias de tu organización. Usa herramientas como Google Cloud Observability o *Security Command Center para monitorizar la seguridad, el cumplimiento y el control de acceso en tu organización.

Sigue estas directrices para ayudar a implementar los controles de seguridad PL-01, PL-02 y PL-02 (03).

Seguridad del personal

Crea una política de seguridad del personal en la que se identifique al personal de seguridad, sus roles y responsabilidades, cómo esperas que se implemente la seguridad del personal y qué controles de seguridad del personal se deben aplicar en toda tu organización. Señala las condiciones que requerirían que los individuos tuvieran que pasar por las comprobaciones de seguridad de la organización, evaluaciones más exhaustivas e investigaciones. Describe los requisitos de las autorizaciones de seguridad de tu organización.

Incluye indicaciones para abordar la rescisión de contratos y la transferencia de personal. Define las necesidades y los parámetros de las entrevistas de salida y los temas de seguridad que se deben tratar durante esas entrevistas. Especifica cuándo se debe notificar a las entidades de seguridad y administración de las organizaciones que se va a rescindir el contrato o a transferir o reasignar al personal (por ejemplo, en un plazo de 24 horas). Especifica las acciones que quieres que lleven a cabo el personal y la organización en caso de que se produzca una transferencia, una reasignación o una rescisión del contrato. Incluye también los requisitos que deben cumplir las sanciones oficiales de los empleados. Explica cuándo esperas que se notifiquen las sanciones de los empleados al personal de seguridad y a los administradores, y explica los procesos de sanción.

Utiliza IAM para asignar roles y permisos al personal. Añade, quita, inhabilita y habilita perfiles de personal y accesos en Cloud Identity o en la consola de administración. Implementa obligatoriamente requisitos adicionales de autenticación física para administradores y personal con privilegios mediante llaves de seguridad Titan.

Sigue estas directrices para ayudar a implementar los siguientes controles de seguridad: PS-01, PS-03, PS-04, PS-05, PS-07 y PS-08.

Evaluación de riesgos

Implementa una política de evaluación de riesgos en la que se identifique al personal de evaluación de riesgos, los controles de evaluación de riesgos que se deben implementar obligatoriamente en toda la organización y los procedimientos para llevar a cabo las evaluaciones de riesgos en la organización. Indica cómo deben documentarse y denunciarse las evaluaciones de riesgos. Usa herramientas como Security Command Center para informar automáticamente al personal de seguridad de los riesgos de seguridad y de las medidas de seguridad generales de tu organización.

Aprovecha el conjunto de herramientas de evaluación de riesgos de Google, como Web Security Scanner, Artifact Analysis, Google Cloud Armor y Protección contra phishing y malware de Google Workspace, para buscar vulnerabilidades en los sistemas de información de tu organización y generar informes sobre ellas. Pon estas herramientas a disposición de los administradores y del personal de evaluación de riesgos para que puedan identificar y eliminar las vulnerabilidades.

Si sigues estas directrices, establecerás la base para implementar los siguientes controles de seguridad: RA-01, RA-03, RA-05.

Adquisición de sistemas y servicios

Desarrolla una política de adquisición de sistemas y servicios en la que se describan los roles y las responsabilidades del personal clave, la gestión de servicios y adquisiciones, el cumplimiento y las entidades. Describe los procedimientos de adquisición de sistemas y servicios, así como las directrices de implementación de tu organización. Define el ciclo de vida del desarrollo de sistemas para los sistemas de información y la seguridad de la información de tu organización. Describe los roles y las responsabilidades de seguridad de la información, el personal y cómo esperas que la política de evaluación de riesgos de tu organización impulse las actividades relacionadas con el ciclo de vida del desarrollo de sistemas e influya en ellas.

Indica los procedimientos que deben realizarse dentro de tu organización cuando la documentación del sistema de información no esté disponible o no esté definida. Interacciona con los administradores del sistema de información de tu organización o con el personal de los servicios del sistema según sea necesario. Define cualquier formación necesaria para los administradores y usuarios que implementen o accedan a los sistemas de información de tu organización.

Usa herramientas como Security Command Center para monitorizar el cumplimiento de la seguridad, los resultados y las políticas de control de seguridad de tu organización. Google indica todos sus estándares, normativas y certificaciones de seguridad para ayudar a los clientes a cumplir las leyes y los requisitos de cumplimiento deGoogle Cloud. Además, Google ofrece un paquete de productos de seguridad para ayudar a los clientes a monitorizar continuamente sus sistemas de información, sus comunicaciones y sus datos, tanto en la nube como on-premise.

Especifica las restricciones geográficas de los datos, los servicios y el tratamiento de la información de tu organización, y en qué condiciones se pueden almacenar en cualquier otro lugar. Google ofrece opciones mundiales, regionales y de zona para el almacenamiento, el tratamiento y el uso de los servicios de Google Cloud.

Aprovecha la política de gestión de la configuración para regular la gestión de la configuración de los desarrolladores en los controles de adquisición de sistemas y servicios, y usa la política de evaluación y autorización de seguridad para aplicar los requisitos de pruebas y evaluaciones de seguridad de los desarrolladores.

Sigue estas directrices para ayudar a implementar los controles de seguridad SA-01, SA-03, SA-05, SA-09, SA-09 (01), SA-09 (04), SA-09 (05), SA-10, SA-11 y SA-16.

Protección de sistemas y comunicaciones

Crea una política de protección de sistemas y comunicaciones en la que se describan los roles y las responsabilidades del personal clave, los requisitos de implementación de las políticas de protección de las comunicaciones de los sistemas y los controles de protección obligatorios para tu organización. Identifica los tipos de ataques de denegación de servicio que tu organización reconoce y monitoriza, y detalla los requisitos de protección DoS de tu organización.

Usa Google Cloud Observability para registrar, monitorizar y recibir alertas sobre ataques de seguridad predefinidos contra tu organización. Implementa herramientas como Cloud Load Balancing y Cloud Armor para proteger el perímetro de tu nube, y aprovecha los servicios de VPC, como los cortafuegos y los controles de seguridad de red, para proteger tu red de nube interna.

Identifica los requisitos de disponibilidad de recursos de tu organización. Define cómo quieres que se asignen los recursos en la nube en tu organización y qué restricciones quieres implementar para restringir el uso excesivo. Utiliza herramientas como Resource Manager para controlar el acceso a los recursos a nivel de organización, carpeta, proyecto y recurso individual. Ajusta las cuotas para gestionar las solicitudes a las APIs y el uso de recursos en Google Cloud.

Establece los requisitos de protección de los límites en los sistemas de información y las comunicaciones de los sistemas. Define los requisitos para el tráfico de comunicaciones internas y cómo quieres que interactúe el tráfico interno con las redes externas. Especifica los requisitos para los servidores proxy y otros componentes de enrutamiento y autenticación de red.

Utiliza Cloud Service Mesh para gestionar el tráfico de red y el flujo de comunicaciones de tu organización. Usa Identity-Aware Proxy para controlar el acceso a los recursos en la nube en función de la autenticación, la autorización y el contexto, incluidos la ubicación geográfica o la huella digital del dispositivo. Implementa el acceso privado de Google*, Cloud VPN o Cloud Interconnect para proteger el tráfico de red y las comunicaciones entre los recursos internos y externos. Usa VPC para definir y proteger las redes en la nube de tu organización, así como para establecer subredes que aíslen más los recursos en la nube y los perímetros de red.

Google ofrece redes mundiales definidas por software con opciones multirregionales, regionales y de zona para ofrecer alta disponibilidad y conmutación por error. Define los requisitos de errores de tu organización para asegurarte de que tus sistemas de información fallan en un estado conocido. Captura los requisitos para conservar la información de estado del sistema de información. Usa grupos de instancias gestionados y plantillas de Deployment Manager para volver a crear recursos que presenten errores o estén en mal estado. Da acceso de administrador a Security Command Center para monitorizar activamente las medidas de confidencialidad, integridad y disponibilidad de tu organización.

En la política, define los requisitos de tu organización para gestionar claves criptográficas, incluidos los requisitos para generar, distribuir, almacenar, acceder y eliminar claves. Usa Cloud KMS y Cloud HSM para gestionar, generar, usar, rotar, almacenar y destruir las llaves de seguridad que cumplen los estándares FIPS en la nube.

Google encripta los datos en reposo de forma predeterminada, pero puedes usar Cloud KMS con Compute Engine y Cloud Storage para encriptarlos también con claves criptográficas. También puedes desplegar VMs blindadas para implementar obligatoriamente los controles de integridad a nivel del kernel en Compute Engine.

Sigue estas directrices para ayudarte a implementar los siguientes controles de seguridad: SC-01, SC-05, SC-06, SC-07 (08), SC-07 (12), SC-07 (13), SC-07 (20), SC-07 (21), SC-12, SC-24, SC-28 y SC-28 (01).

Integridad de sistemas e información

Implementa una política de integridad de sistemas e información en la que se describan los roles y responsabilidades del personal clave, los procedimientos y los requisitos de implementación de la integridad, los estándares de cumplimiento y los controles de seguridad de tu organización. Crea grupos de seguridad para el personal de tu organización responsable de la integridad de los sistemas y la información. Describe los requisitos de resolución de errores de tu organización para incluir directrices para monitorizar, evaluar, autorizar, implementar, planificar, hacer comparativas y solucionar fallos de seguridad en tu organización y en sus sistemas de información.

Aprovecha el conjunto de herramientas de seguridad de Google, entre las que se incluyen las siguientes:

- Navegador Chrome

- Web Security Scanner

- Artifact Analysis

- Protección contra phishing y malware de Google Workspace

- Centro de Seguridad de Google Workspace

- Cloud Armor

Usa estas herramientas para hacer lo siguiente:

- Protege frente a código malicioso, ciberataques y vulnerabilidades comunes.

- Poner en cuarentena el spam y definir políticas de spam y malware.

- Alertar a los administradores sobre las vulnerabilidades.

- Obtén información valiosa en toda tu empresa para gestionar los datos de forma centralizada.

Usa herramientas como Google Cloud Observability o *Security Command Center para gestionar, emitir alertas y monitorizar los controles y resultados de seguridad de tu organización de forma centralizada. En concreto, usa Google Cloud Observability para registrar las acciones administrativas, los accesos a los datos y los eventos del sistema iniciados por usuarios y personal con privilegios de toda tu organización. Notificar a los administradores los mensajes de error y la gestión de errores del sistema de información.

Define los eventos relacionados con la seguridad del software, el firmware y la información de tu organización (como las vulnerabilidades de día cero, la eliminación no autorizada de datos, la instalación de hardware, software o firmware nuevos, etc.). Explicar qué pasos se deben seguir cuando se producen estos tipos de cambios relacionados con la seguridad. Especifica los objetivos de monitorización y los indicadores de ataque a los que deben prestar especial atención los administradores, incluida la información esencial que se debe monitorizar en los sistemas de información de la organización. Define los roles y las responsabilidades de monitorización de la información y de los sistemas, así como la frecuencia de monitorización y generación de informes (por ejemplo, en tiempo real, cada 15 minutos, cada hora o trimestralmente).

Captura los requisitos para analizar el tráfico de las comunicaciones en los sistemas de información de la organización. Especifica los requisitos para descubrir anomalías, incluidos los puntos del sistema que hay que monitorizar. Los servicios de Network Intelligence Center de Google* permiten realizar una monitorización exhaustiva de la seguridad y del rendimiento de la red. Google también cuenta con sólidas asociaciones con terceros que se integran con Google Cloud para analizar y proteger los endpoints y hosts en la nube, como +Aqua Security y +Crowdstrike. Las VMs blindadas permiten reforzar los dispositivos, verificar la autenticación y asegurar procesos de arranque seguro.

Define qué debe hacer tu organización para detectar anomalías de seguridad e infracciones de la integridad, y protegerse de ellas. Usa herramientas como Security Command Center o Policy Intelligence para monitorizar y detectar cambios en la configuración. Puedes usar las plantillas de herramientas de gestión de la configuración o de Deployment Manager para volver a crear los recursos de la nube o para detenerlos.

En la política de integridad e información del sistema, especifica los requisitos para autorizar y aprobar los servicios de red en tu organización. Diseña procesos de aprobación y autorización para los servicios de red. La VPC es fundamental para definir redes y subredes en la nube que utilicen cortafuegos para proteger los perímetros de red. Controles de Servicio de VPC permite implementar obligatoriamente perímetros de seguridad de red adicionales para los datos sensibles en la nube.

Además, heredarás automáticamente la pila de arranque seguro de Google y su fiable infraestructura de protección reforzada.

Sigue estas directrices para ayudar a implementar los siguientes controles de seguridad: SI-01, SI-02 (01), SI-02 (03), SI-03 (01), SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22), SI-04 (23), SI-05, SI-06, SI-07, SI-07 (01), SI-07 (05), SI-07 (07), SI-08 (01), SI-10, SI-11 y SI-16.

Conclusión

La seguridad y el cumplimiento en la nube constituyen una iniciativa conjunta en nombre de usted y de su proveedor de servicios en la nube. Aunque Google se asegura de que la infraestructura física y los servicios correspondientes cumplan decenas de estándares, normativas y certificaciones de terceros, debes asegurarte de que todo lo que desarrolles en la nube cumpla los requisitos.

Google Cloud te ayuda en tus iniciativas de cumplimiento proporcionándote el mismo conjunto de productos y funciones de seguridad que Google utiliza para proteger su infraestructura.

Siguientes pasos

- Consulta arquitecturas de referencia, diagramas y prácticas recomendadas sobre Google Cloud. Consulta nuestro Centro de arquitectura de Cloud.