Secara default, Aplikasi AI mengenkripsi konten pelanggan dalam penyimpanan. Aplikasi AI menangani enkripsi untuk Anda tanpa perlu tindakan tambahan dari Anda. Opsi ini disebut Enkripsi default Google.

Jika ingin mengontrol kunci enkripsi, Anda dapat menggunakan kunci enkripsi yang dikelola pelanggan (CMEK) di Cloud KMS dengan layanan yang terintegrasi dengan CMEK, termasuk Aplikasi AI. Dengan menggunakan kunci Cloud KMS, Anda dapat mengontrol tingkat perlindungan, lokasi, jadwal rotasi, izin penggunaan dan akses, serta batasan kriptografisnya. Dengan Cloud KMS, Anda juga dapat melihat log audit dan mengontrol siklus proses kunci. Alih-alih Google yang memiliki dan mengelola kunci enkripsi kunci (KEK) simetris yang melindungi data Anda, Anda yang mengontrol dan mengelola kunci ini di Cloud KMS.

Setelah Anda menyiapkan resource dengan CMEK, pengalaman mengakses resource Aplikasi AI Anda akan serupa dengan menggunakan enkripsi default Google. Untuk mengetahui informasi selengkapnya tentang opsi enkripsi, lihat Kunci enkripsi yang dikelola pelanggan (CMEK).

Batasan Cloud KMS dalam Aplikasi AI

Batasan berikut berlaku untuk kunci CMEK (Cloud KMS) di Aplikasi AI:

- Kunci yang sudah diterapkan ke penyimpanan data tidak dapat diubah.

- Setelah didaftarkan, kunci tidak dapat dibatalkan pendaftarannya atau dihapus dari penyimpanan data.

- Anda harus menggunakan penyimpanan dan aplikasi data multi-region AS atau Uni Eropa (bukan global). Untuk mengetahui informasi selengkapnya tentang multi-region dan residensi data, termasuk batas yang terkait dengan penggunaan lokasi non-global, lihat lokasi.

Jika Anda perlu mendaftarkan lebih dari satu kunci untuk project, hubungi tim akun Google Anda untuk meminta penambahan kuota untuk konfigurasi CMEK, dengan memberikan alasan mengapa Anda memerlukan lebih dari satu kunci.

Penggunaan external key manager (EKM) dengan CMEK tersedia dalam GA dengan daftar yang diizinkan. Untuk menggunakan EKM dengan CMEK, hubungi tim akun Google Anda.

Batasan berikut berlaku untuk EKM atau HSM dengan CMEK:

Kuota EKM dan HSM Anda untuk panggilan enkripsi dan dekripsi harus memiliki ruang kosong QPM minimal 1.000. Untuk mengetahui cara memeriksa kuota, lihat Memeriksa kuota Cloud KMS.

Jika menggunakan EKM, kunci harus dapat dijangkau selama lebih dari 90% dari setiap jangka waktu lebih dari 30 detik. Jika kunci tidak dapat dijangkau selama jangka waktu ini, hal tersebut dapat berdampak negatif pada pengindeksan dan keaktualan penelusuran.

Jika ada masalah penagihan, masalah kehabisan kuota yang terus-menerus, atau masalah tidak dapat dijangkau yang terus-menerus selama lebih dari 12 jam, layanan akan otomatis menonaktifkan CmekConfig yang terkait dengan kunci EKM atau HSM.

Penyimpanan data yang dibuat sebelum kunci didaftarkan ke project tidak dapat dilindungi oleh kunci tersebut.

Anda tidak dapat menyesuaikan model penelusuran untuk penyimpanan data yang dilindungi oleh kunci.

Untuk aplikasi dengan beberapa penyimpanan data, jika satu penyimpanan data menggunakan konfigurasi CMEK, semua penyimpanan data lainnya juga harus menggunakan konfigurasi CMEK yang sama.

Rotasi kunci tidak didukung untuk kunci satu region bagi konektor pihak ketiga. Jika Anda menonaktifkan atau menghancurkan versi kunci yang melindungi penyimpanan data yang terkait dengan konektor pihak ketiga, konektor tersebut akan berhenti berfungsi.

Rotasi kunci tidak kompatibel dengan analytics. Jika Anda merotasi kunci untuk penyimpanan data, aplikasi yang menggunakan penyimpanan data tersebut tidak akan lagi menampilkan analisis.

Rotasi kunci tidak didukung untuk aplikasi rekomendasi. Jika Anda menonaktifkan atau menghancurkan versi kunci yang melindungi penyimpanan data yang terkait dengan aplikasi rekomendasi, aplikasi rekomendasi akan berhenti berfungsi.

Untuk Vertex AI Search, diperlukan edisi Enterprise. Untuk informasi tentang edisi Enterprise, lihat Tentang fitur lanjutan.

Konektor pihak pertama tidak kompatibel dengan CMEK, kecuali penyimpanan data "impor sekali" dan "berkala" untuk BigQuery dan Cloud Storage.

Penyimpanan data penelusuran layanan kesehatan dan konektor pihak ketiga mematuhi CMEK. Untuk informasi umum tentang penyimpanan data layanan kesehatan, lihat Membuat penyimpanan data penelusuran layanan kesehatan. Untuk mengetahui informasi tentang cara membuat konektor pihak ketiga yang kompatibel dengan CMEK, lihat Tentang kunci satu region untuk konektor pihak ketiga.

Kunci tidak berlaku untuk API RAG berikut: check grounding, grounded generation, dan ranking.

- Anda tidak dapat menggunakan Terraform untuk mengonfigurasi CMEK untuk Aplikasi AI.

Tentang kunci satu region untuk konektor pihak ketiga

Jika Anda menggunakan konektor pihak ketiga dan ingin menggunakan kunci Anda sendiri untuk melindungi data yang terhubung, Anda harus membuat tiga kunci satu region tambahan selain kunci multi-region. Perintah untuk membuat kunci diberikan dalam prosedur berikut, Mendaftarkan kunci Cloud KMS Anda.

Kunci tunggal harus dibuat untuk region berikut:

| Multi-region | Satu region | ||

|---|---|---|---|

eu |

europe-west1 |

europe-west4 |

europe-north1 |

us |

us-east1 |

us-central1 |

us-west1 |

Sebelum memulai

Pastikan Anda memenuhi prasyarat berikut:

Buat kunci simetris Cloud KMS multi-region. Lihat Membuat key ring dan Membuat kunci di dokumentasi Cloud KMS.

Tetapkan periode rotasi ke Tidak pernah (Rotasi manual).

Untuk Location, pilih Multi-region, lalu pilih europe atau us dari drop-down.

Peran IAM Pengenkripsi/Pendekripsi CryptoKey (

roles/cloudkms.cryptoKeyEncrypterDecrypter) pada kunci telah diberikan kepada agen layanan Discovery Engine. Akun agen layanan memiliki alamat email yang menggunakan format berikut:service-PROJECT_NUMBER@gcp-sa-discoveryengine.iam.. Untuk mengetahui petunjuk umum tentang cara menambahkan peran ke agen layanan, lihat Memberikan atau mencabut satu peran.Peran IAM Pengenkripsi/Pendekripsi CryptoKey (

roles/cloudkms.cryptoKeyEncrypterDecrypter) pada kunci telah diberikan kepada agen layanan Cloud Storage. Jika peran ini tidak diberikan, impor data untuk penyimpanan data yang dilindungi CMEK akan gagal karena Discovery Engine tidak dapat membuat bucket dan direktori sementara yang dilindungi CMEK yang diperlukan untuk mengimpor.Jangan membuat penyimpanan data atau aplikasi yang ingin Anda kelola dengan kunci Anda hingga setelah Anda menyelesaikan petunjuk pendaftaran kunci di halaman ini.

- Fitur edisi Enterprise diaktifkan untuk aplikasi. Lihat Mengaktifkan atau menonaktifkan edisi Enterprise.

Mendaftarkan kunci Cloud KMS Anda

Untuk mengenkripsi data menggunakan CMEK, Anda harus mendaftarkan kunci multi-region. Secara opsional, jika data Anda memerlukan kunci satu region, misalnya, saat menggunakan konektor pihak ketiga, Anda harus mendaftarkan kunci satu region Anda.

Sebelum memulai

Pastikan hal berikut:

Region belum dilindungi oleh kunci. Prosedur di bawah akan gagal jika kunci sudah terdaftar untuk region melalui perintah REST. Untuk menentukan apakah ada kunci aktif di Aplikasi AI untuk suatu lokasi, lihat Melihat kunci Cloud KMS.

Anda memiliki peran Admin Discovery Engine (

roles/discoveryengine.admin).

Prosedur

REST

Untuk mendaftarkan kunci Anda sendiri untuk Aplikasi AI, ikuti langkah-langkah berikut:

Panggil metode

UpdateCmekConfigdengan kunci yang ingin Anda daftarkan.curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d '{"kmsKey":"projects/KMS_PROJECT_ID/locations/KMS_LOCATION/keyRings/KEY_RING/cryptoKeys/KEY_NAME"}' \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID?set_default=SET_DEFAULT"Ganti kode berikut:

KMS_PROJECT_ID: ID project Anda yang berisi kunci. Nomor project tidak akan berfungsi.KMS_LOCATION: multi-region kunci Anda:usataueurope.KEY_RING: nama key ring yang menyimpan kunci.KEY_NAME: nama kunci.PROJECT_ID: ID project Anda yang berisi penyimpanan data.LOCATION: multi-region penyimpanan data Anda:usataueu.CMEK_CONFIG_ID: tetapkan ID unik untuk resource CmekConfig, misalnya,default_cmek_config.SET_DEFAULT: ditetapkan ketrueuntuk menggunakan kunci sebagai kunci default bagi penyimpanan data berikutnya yang dibuat di multi-region.

Opsional: Catat nilai

nameyang ditampilkan oleh metode dan ikuti petunjuk di Mendapatkan detail tentang operasi yang berjalan lama untuk melihat kapan operasi selesai.Biasanya diperlukan waktu beberapa menit untuk mendaftarkan kunci.

Setelah operasi selesai, penyimpanan data baru di multi-region tersebut akan dilindungi oleh kunci. Untuk informasi umum tentang cara membuat penyimpanan data, lihat Tentang aplikasi dan penyimpanan data.

Konsol

Prosedur

Untuk mendaftarkan kunci Anda sendiri untuk Aplikasi AI, ikuti langkah-langkah berikut:

Di konsol Google Cloud , buka halaman AI Applications.

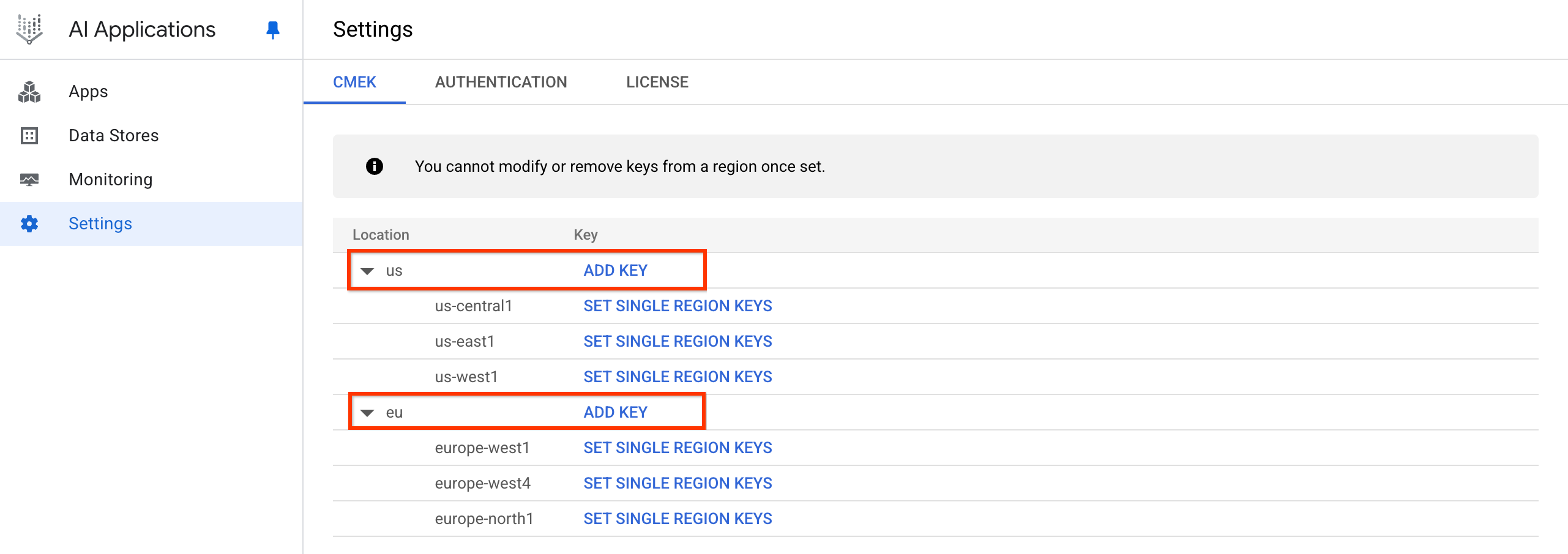

Klik Setelan, lalu pilih tab CMEK.

Klik Tambahkan kunci untuk lokasi us atau eu.

Klik tambahkan kunci. Klik drop-down Select a Cloud KMS key, lalu pilih kunci.

Jika kunci berada di project lain, klik Switch project, klik nama project Anda, ketik nama kunci yang Anda buat, lalu pilih kunci.

Jika Anda mengetahui nama resource kunci, klik Masukkan secara manual, tempel nama resource kunci, lalu klik Simpan.

Klik OK > Simpan.

Tindakan ini akan mendaftarkan kunci Anda, sehingga membuat CmekResource yang disebut default_cmek_config.

Diperlukan waktu beberapa jam agar data yang diserap muncul di hasil penelusuran.

Melihat kunci Cloud KMS

Untuk melihat kunci terdaftar untuk Aplikasi AI, lakukan salah satu hal berikut:

Jika Anda memiliki nama resource CmekConfig, panggil metode

GetCmekConfig:curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID"Ganti kode berikut:

LOCATION: multi-region penyimpanan data Anda:usataueu.PROJECT_ID: ID project Anda yang berisi data.CMEK_CONFIG_ID: ID resource CmekConfig. Jika Anda mendaftarkan kunci menggunakan konsol, ID-nya adalahdefault_cmek_config.

Contoh panggilan dan respons curl akan terlihat seperti ini:

$ curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config"

{ "name": "projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config", "kmsKey": "projects/key-project-456/locations/us/keyRings/my-key-ring/cryptoKeys/my-key" "state": "ACTIVE" "isDefault": true }Jika Anda tidak memiliki nama resource CmekConfig, panggil metode

ListCmekConfigs:curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs"Ganti kode berikut:

LOCATION: multi-region penyimpanan data Anda:usataueu.PROJECT_ID: ID project Anda yang berisi data.

Contoh panggilan dan respons curl akan terlihat seperti ini:

$ curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/cmekConfigs"

{ "cmek_configs": [ { "name": "projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config", "kmsKey": "projects/key-project-456/locations/us/keyRings/my-key-ring/cryptoKeys/my-key" "state": "ACTIVE" "isDefault": true } ] }

Membatalkan pendaftaran kunci Cloud KMS Anda

Untuk membatalkan pendaftaran kunci Anda dari Aplikasi AI, ikuti langkah-langkah berikut:

Panggil metode

DeleteCmekConfigdengan nama resource CmekConfig yang ingin Anda batalkan pendaftarannya.curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/cmekConfigs/CMEK_CONFIG_ID"Ganti kode berikut:

LOCATION: multi-region penyimpanan data Anda:usataueu.PROJECT_ID: ID project Anda yang berisi penyimpanan data.CMEK_CONFIG_ID: ID resource CmekConfig. Jika Anda mendaftarkan kunci menggunakan konsol, ID-nya adalahdefault_cmek_config.

Contoh panggilan dan respons curl akan terlihat seperti ini:

$ curl -X DELETE -H "Authorization: Bearer $(gcloud auth print-access-token)" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/cmekConfigs/default_cmek_config" { "name": "projects/my-ai-app-project-123/locations/us/operations/delete-cmek-config-56789", "metadata": { "@type": "type.googleapis.com/google.cloud.discoveryengine.v1.DeleteCmekConfigMetadata" } }Opsional: Catat nilai

nameyang ditampilkan oleh metode dan ikuti petunjuk di Mendapatkan detail tentang operasi yang berjalan lama untuk melihat kapan operasi selesai.Biasanya perlu waktu beberapa menit untuk menghapus kunci.

Memverifikasi bahwa penyimpanan data dilindungi oleh kunci

Penyimpanan data yang dibuat setelah kunci Anda didaftarkan dilindungi oleh kunci tersebut. Jika Anda ingin mengonfirmasi bahwa penyimpanan data tertentu dilindungi oleh kunci Anda, ikuti langkah-langkah berikut:

Jalankan perintah curl berikut di penyimpanan data:

curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -H "x-goog-user-project: PROJECT_ID" \ "https://LOCATION-discoveryengine.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/collections/default_collection/dataStores/DATA_STORE_ID"Ganti kode berikut:

LOCATION: multi-region penyimpanan data Anda:usataueu.PROJECT_ID: ID project Anda yang berisi penyimpanan data.DATA_STORE_ID: ID penyimpanan data.

Contoh panggilan curl terlihat seperti ini:

curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type: application/json" -H "x-goog-user-project: my-ai-app-project-123" "https://us-discoveryengine.googleapis.com/v1/projects/my-ai-app-project-123/locations/us/collections/default_collection/dataStores/my-data-store-1"

Tinjau output dari perintah: Jika kolom

cmekConfigada di output dan kolomkmsKeymenampilkan kunci yang Anda daftarkan, berarti penyimpanan data dilindungi oleh kunci tersebut.Contoh responsnya akan terlihat seperti ini:

{ "name": "projects/969795412903/locations/us/collections/default_collection/dataStores/my-data-store-1", "displayName": "my-data-store-1", "industryVertical": "GENERIC", "createTime": "2023-09-05T21:20:21.520552Z", "solutionTypes": [ "SOLUTION_TYPE_SEARCH" ], "defaultSchemaId": "default_schema", "cmekConfig": { "name": "projects/969795412903/locations/us/collections/default_collection/dataStores/my-data-store-1/cmekConfigs/default_cmek_config", "kmsKey": "projects/my-ai-app-project-123/locations/us/keyRings/my-key-ring/cryptoKeys/my-key" } }

Data lain yang dilindungi oleh kunci Cloud KMS

Selain data di penyimpanan data, kunci Anda dapat melindungi jenis informasi inti milik aplikasi lainnya yang disimpan oleh Aplikasi AI, seperti data sesi yang dihasilkan selama penelusuran dengan tindak lanjut. Jenis informasi inti ini dilindungi CMEK jika penyimpanan data yang terkait dengan aplikasi dilindungi CMEK.

Meskipun Anda tidak dapat menjalankan perintah tertentu untuk memverifikasi bahwa sesi dilindungi, jika Anda menjalankan perintah Verify that a data store is protected by a key dan melihat kunci di resource cmekConfig, maka Anda tahu bahwa data sesi dilindungi.

Merotasi kunci Cloud KMS

Saat merotasi kunci, Anda membuat versi kunci baru dan menetapkan versi baru sebagai versi utama. Biarkan versi asli kunci diaktifkan selama beberapa saat sebelum menonaktifkannya. Hal ini memberikan waktu bagi operasi yang berjalan lama yang mungkin menggunakan kunci lama untuk diselesaikan.

Prosedur berikut menguraikan langkah-langkah untuk mengganti kunci penyimpanan data Aplikasi AI. Untuk mengetahui informasi umum tentang merotasi kunci, lihat Rotasi kunci di panduan Cloud KMS.

Penting: Jangan ganti kunci di penyimpanan data yang terkait dengan aplikasi rekomendasi atau dengan aplikasi apa pun yang memerlukan analisis, dan jangan ganti kunci satu wilayah yang digunakan untuk konektor pihak ketiga. Lihat Batasan Cloud KMS di Aplikasi AI.

Daftarkan ulang kunci Anda. Lakukan ini dengan mengulangi langkah 1 pada Mendaftarkan kunci Cloud KMS Anda.

Lihat petunjuk di bagian Mengelola kunci dalam panduan Cloud KMS untuk melakukan hal berikut:

Buat versi kunci baru, aktifkan, dan jadikan sebagai kunci utama.

Biarkan versi kunci lama tetap diaktifkan.

Setelah sekitar satu minggu, nonaktifkan versi kunci yang lebih lama dan pastikan semuanya berfungsi seperti sebelumnya.

Di lain waktu, jika Anda yakin bahwa tidak ada masalah yang disebabkan oleh penonaktifan versi kunci yang lebih lama, Anda dapat menghancurkan versi kunci yang lebih lama.

Jika kunci Cloud KMS dinonaktifkan atau dicabut

Jika kunci dinonaktifkan atau izin untuk kunci tersebut dicabut, penyimpanan data akan berhenti menyerap data dan berhenti menayangkan data dalam waktu 15 menit. Namun, mengaktifkan kembali kunci atau memulihkan izin memerlukan waktu yang lama. Perlu waktu hingga 24 jam sebelum penyimpanan data dapat melanjutkan penayangan data.

Oleh karena itu, jangan nonaktifkan kunci kecuali jika diperlukan. Menonaktifkan dan mengaktifkan kunci di penyimpanan data adalah operasi yang memakan waktu. Misalnya, jika kunci berulang kali dialihkan antara status nonaktif dan aktif, penyimpanan data akan membutuhkan waktu lama untuk mencapai status terlindungi. Menonaktifkan kunci dan mengaktifkannya kembali segera setelahnya dapat menyebabkan waktu henti kerja selama berhari-hari karena kunci pertama-tama dinonaktifkan dari penyimpanan data dan kemudian diaktifkan kembali.