組織で共有 VPC を使用している場合は、サーバーレス VPC アクセス コネクタをサービス プロジェクトかホスト プロジェクトのいずれかで設定できます。このガイドでは、ホスト プロジェクトでコネクタを設定する方法について説明します。

サービス プロジェクトでコネクタを設定する必要がある場合は、サービス プロジェクトでコネクタを構成するをご覧ください。各方法の利点については、共有 VPC ネットワークへの接続をご覧ください。

始める前に

現在使用しているアカウントの Identity and Access Management(IAM)ロールを確認します。アクティブ アカウントには、ホスト プロジェクトで次のロールが必要です。

目的の環境でホスト プロジェクトを選択します。

コンソール

Google Cloud コンソール ダッシュボードを開きます。

ダッシュボードの上部にあるメニューバーで、プロジェクトのプルダウン メニューをクリックし、ホスト プロジェクトを選択します。

gcloud

ターミナルで次のコマンドを実行して、gcloud CLI のデフォルト プロジェクトをホスト プロジェクトに設定します。

gcloud config set project HOST_PROJECT_ID

次のように置き換えます。

HOST_PROJECT_ID: 共有 VPC ホスト プロジェクトの ID。

サーバーレス VPC アクセス コネクタを作成する

VPC ネットワークにリクエストを送信して対応するレスポンスを受信するには、サーバーレス VPC アクセス コネクタを作成する必要があります。コネクタは、 Google Cloud コンソール、Google Cloud CLI、または Terraform を使用して作成できます。

コンソール

プロジェクトでサーバーレス VPC アクセスの API を有効にします。

サーバーレス VPC アクセスの概要ページに移動します。

[コネクタを作成] をクリックします。

[名前] フィールドに、コネクタの名前を入力します。名前は Compute Engine の命名規則に従い、21 文字未満にする必要があります。ハイフン(

-)は 2 文字としてカウントされます。[リージョン] フィールドで、コネクタのリージョンを選択します。これは、サーバーレス サービスのリージョンと一致する必要があります。

サービスが

us-centralまたはeurope-westリージョンにある場合は、us-central1またはeurope-west1を使用します。[ネットワーク] フィールドで、コネクタを接続する VPC ネットワークを選択します。

[サブネットワーク] プルダウン メニューをクリックします。

/28の未使用のサブネットを選択します。- サブネットはコネクタ専用にする必要があります。VM、Private Service Connect、ロードバランサなどの他のリソースでは使用できません。

- サブネットが Private Service Connect や Cloud Load Balancing で使用されていないことを確認するには、gcloud CLI で次のコマンドを実行して、サブネットの

purposeがPRIVATEであることを確認します。gcloud compute networks subnets describe SUBNET_NAME

SUBNET_NAMEは、使用するサブネットの名前に置き換えます。

(省略可)コネクタを詳細に制御するためのスケーリング オプションを設定するには、[スケーリング設定を表示] をクリックしてスケーリング フォームを表示します。

- コネクタのインスタンスの最小数と最大数を設定するか、デフォルト値(最小 2、最大 10)を使用します。コネクタは、トラフィックが増加すると、指定された最大値までスケールアウトしますが、トラフィックが減少してもスケールインしません。

2~10の値を使用し、MINはMAXよりも小さい値にする必要があります。 - [インスタンスのタイプ] プルダウン メニューで、コネクタに使用するマシンタイプを選択するか、デフォルトの

e2-microを使用します。インスタンス タイプを選択すると、右側にコスト サイドバーが表示され、帯域幅とコストの見積もりが表示されます。

- コネクタのインスタンスの最小数と最大数を設定するか、デフォルト値(最小 2、最大 10)を使用します。コネクタは、トラフィックが増加すると、指定された最大値までスケールアウトしますが、トラフィックが減少してもスケールインしません。

[作成] をクリックします。

コネクタの使用準備が整うと、コネクタ名の横に緑色のチェックマークが表示されます。

gcloud

gcloudコンポーネントを最新バージョンに更新します。gcloud components update

プロジェクトでサーバーレス VPC アクセス API を有効にします。

gcloud services enable vpcaccess.googleapis.com

サーバーレス VPC アクセス コネクタを作成します。

gcloud compute networks vpc-access connectors create CONNECTOR_NAME \ --region=REGION \ --subnet=SUBNET \ --subnet-project=HOST_PROJECT_ID \ # Optional: specify minimum and maximum instance values between 2 and 10, default is 2 min, 10 max. --min-instances=MIN \ --max-instances=MAX \ # Optional: specify machine type, default is e2-micro --machine-type=MACHINE_TYPE

次のように置き換えます。

CONNECTOR_NAME: コネクタの名前。名前は Compute Engine の命名規則に従い、21 文字未満にする必要があります。ハイフン(-)は 2 文字としてカウントされます。REGION: コネクタのリージョン。これは、サーバーレス サービスのリージョンと一致する必要があります。サービスがus-centralまたはeurope-westリージョンにある場合は、us-central1またはeurope-west1を使用します。SUBNET: 未使用の/28サブネットの名前。- サブネットはコネクタ専用にする必要があります。VM、Private Service Connect、ロードバランサなどの他のリソースでは使用できません。

- サブネットが Private Service Connect や Cloud Load Balancing で使用されていないことを確認するには、gcloud CLI で次のコマンドを実行して、サブネットの

purposeがPRIVATEであることを確認します。gcloud compute networks subnets describe SUBNET_NAME

SUBNET_NAME: サブネットの名前

HOST_PROJECT_ID: ホスト プロジェクトの IDMIN: コネクタに使用するインスタンスの最小数。2~9の整数を使用してください。デフォルトは2です。コネクタのスケーリングの詳細については、スループットとスケーリングをご覧ください。MAX: コネクタに使用するインスタンスの最大数。3~10の整数を使用してください。デフォルトは10です。トラフィックで必要な場合、コネクタは[MAX]インスタンスにスケールアウトしますが、再スケーリングは行われません。コネクタのスケーリングの詳細については、スループットとスケーリングをご覧ください。MACHINE_TYPE:f1-micro、e2-micro、またはe2-standard-4。マシンタイプやスケーリングなど、コネクタのスループットの詳細については、スループットとスケーリングをご覧ください。

より詳しい情報とオプションの引数については、

gcloudのリファレンスをご覧ください。使用する前に、コネクタが

READY状態になっていることを確認します。gcloud compute networks vpc-access connectors describe CONNECTOR_NAME \ --region=REGION

次のように置き換えます。

CONNECTOR_NAME: コネクタの名前。これは、前のステップで指定した名前です。REGION: コネクタのリージョン。これは、前の手順で指定したリージョンです。

出力には、

state: READYという行が含まれます。

Terraform

Terraform リソースを使用して、vpcaccess.googleapis.com API を有効にできます。

Terraform モジュールを使用して VPC ネットワークとサブネットを作成し、その後コネクタを作成できます。

サービス プロジェクトで Cloud Run を有効にする

サービス プロジェクトで Cloud Run API を有効にします。これは、後続の手順で IAM ロールを追加し、サービス プロジェクトで Cloud Run を使用するために必要です。

Console

Cloud Run API のページを開きます。

ダッシュボードの上部にあるメニューバーで、プロジェクトのプルダウン メニューをクリックし、サービス プロジェクトを選択します。

[有効にする] をクリックします。

gcloud

ターミナルで次のコマンドを実行します。

gcloud services enable run.googleapis.com --project=SERVICE_PROJECT_ID

次のように置き換えます。

SERVICE_PROJECT_ID: サービス プロジェクトの ID。

コネクタへのアクセス権を設定する

サービス プロジェクト Cloud Run サービス エージェントに、ホスト プロジェクトのサーバーレス VPC アクセス ユーザー IAM ロールを付与して、コネクタへのアクセスを提供します。

Console

[IAM] ページを開きます。

プロジェクトのプルダウン メニューをクリックし、ホスト プロジェクトを選択します。

[追加] をクリックします。

[新しいプリンシパル] フィールドに、Cloud Run サービス用の Cloud Run サービス エージェントのメールアドレスを入力します。

service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com

次のように置き換えます。

SERVICE_PROJECT_NUMBER: サービス プロジェクトに関連付けられたプロジェクト番号。これはプロジェクト ID とは異なります。プロジェクト番号は、Google Cloud コンソールでサービス プロジェクトの [プロジェクトの設定] ページを表示すると確認できます。

[ロール] フィールドで、[サーバーレス VPC アクセス ユーザー] を選択します。

[保存] をクリックします。

gcloud

ターミナルで次のコマンドを実行します。

gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=serviceAccount:service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com \ --role=roles/vpcaccess.user

次のように置き換えます。

HOST_PROJECT_ID: 共有 VPC ホスト プロジェクトの ID。SERVICE_PROJECT_NUMBER: サービス アカウントに関連付けられたプロジェクト番号。これはプロジェクト ID とは異なります。プロジェクト番号は、次のコマンドで確認できます。gcloud projects describe SERVICE_PROJECT_ID

コネクタを検出可能にする

ホスト プロジェクトの IAM ポリシーで、Cloud Run サービスをデプロイするプリンシパルに次の 2 つの事前定義ロールを付与する必要があります。

- サーバーレス VPC アクセス閲覧者(

vpcaccess.viewer): 必須。 - Compute ネットワーク閲覧者(

compute.networkViewer): 省略可能ですが、付与することをおすすめします。IAM プリンシパルが共有 VPC ネットワーク内のサブネットを列挙できるようにします。

サーバーレス VPC アクセス閲覧者(vpcaccess.viewer)のロールのすべての権限を含むカスタムロールや他の事前定義ロールを使用することもできます。

コンソール

[IAM] ページを開きます。

プロジェクトのプルダウン メニューをクリックし、ホスト プロジェクトを選択します。

[追加] をクリックします。

[新しいプリンシパル] フィールドに、サービス プロジェクトでコネクタを表示する必要があるプリンシパルのメールアドレスを入力します。このフィールドには複数のメールアドレスを入力できます。

[ロール] フィールドで、次の両方のロールを選択します。

- サーバーレス VPC アクセス閲覧者

- Compute ネットワーク閲覧者

[保存] をクリックします。

gcloud

ターミナルで次のコマンドを実行します。

gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=PRINCIPAL \ --role=roles/vpcaccess.viewer gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=PRINCIPAL \ --role=roles/compute.networkViewer

次のように置き換えます。

HOST_PROJECT_ID: 共有 VPC ホスト プロジェクトの ID。PRINCIPAL: Cloud Run サービスをデプロイするプリンシパル。詳細は、--memberフラグをご覧ください。

コネクタを使用するサービスを構成する

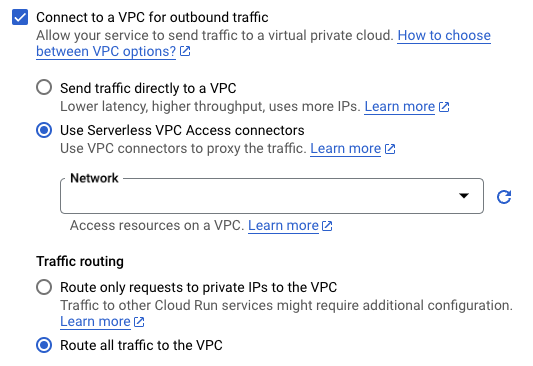

共有 VPC にアクセスする必要がある Cloud Run サービスごとに、サービス用のコネクタを指定する必要があります。コネクタは、新しいサービスのデプロイ時、または既存サービスの更新時に、 Google Cloud コンソール、Google Cloud CLI、YAML ファイル、または Terraform を使用して指定できます。

コンソール

Google Cloud コンソールで Cloud Run に移動します。

メニューから [サービス] を選択し、[コンテナをデプロイ] をクリックして新しいサービスを構成します。既存のサービスを構成する場合は、サービスをクリックし、[新しいリビジョンの編集とデプロイ] をクリックします。

新しいサービスを構成する場合は、最初のサービス設定のページに入力してから、[コンテナ、ボリューム、ネットワーキング、セキュリティ] をクリックしてサービス構成ページを開きます。

[接続] タブをクリックします。

- [VPC コネクタ] フィールドで、使用するコネクタを選択するか、[なし] を選択してサービスを VPC ネットワークから切断します。

[作成] または [デプロイ] をクリックします。

gcloud

Cloud Run リソースを含むプロジェクトを使用するように gcloud CLI を設定します。

gcloud config set project PROJECT_ID

PROJECT_ID: 共有 VPC にアクセスする必要がある Cloud Run リソースを含むプロジェクトの ID。Cloud Run リソースがホスト プロジェクト内にある場合は、ホスト プロジェクト ID です。Cloud Run リソースがサービス プロジェクト内にある場合は、サービス プロジェクト ID です。

--vpc-connectorフラグを使用します。

- 既存のサービスの場合:

gcloud run services update SERVICE --vpc-connector=CONNECTOR_NAME

- 新しいサービスの場合:

gcloud run deploy SERVICE --image=IMAGE_URL --vpc-connector=CONNECTOR_NAME

SERVICE: サービスの名前IMAGE_URL: コンテナ イメージへの参照(us-docker.pkg.dev/cloudrun/container/hello:latestなど)CONNECTOR_NAME: コネクタの名前。ホスト プロジェクトではなく共有 VPC サービス プロジェクトからデプロイする場合は、次のように完全修飾名を使用します。例:projects/HOST_PROJECT_ID/locations/CONNECTOR_REGION/connectors/CONNECTOR_NAME

HOST_PROJECT_IDはホスト プロジェクトの ID、CONNECTOR_REGIONはコネクタのリージョン、CONNECTOR_NAMEはコネクタに付けた名前です。

YAML

Cloud Run リソースを含むプロジェクトを使用するように gcloud CLI を設定します。

gcloud config set project PROJECT_ID

次のように置き換えます。

PROJECT_ID: 共有 VPC にアクセスする必要がある Cloud Run リソースを含むプロジェクトの ID。Cloud Run リソースがホスト プロジェクト内にある場合は、ホスト プロジェクト ID です。Cloud Run リソースがサービス プロジェクト内にある場合は、サービス プロジェクト ID です。

新しいサービスを作成する場合は、この手順をスキップします。既存のサービスを更新する場合は、その YAML 構成をダウンロードします。

gcloud run services describe SERVICE --format export > service.yaml

最上位の

spec属性の下のannotations属性にあるrun.googleapis.com/vpc-access-connector属性を追加または更新します。apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: annotations: run.googleapis.com/vpc-access-connector: CONNECTOR_NAME name: REVISION

次のように置き換えます。

- SERVICE: Cloud Run サービスの名前。

- CONNECTOR_NAME: コネクタの名前。ホスト プロジェクトではなく共有 VPC サービス プロジェクトからデプロイする場合は、次のように完全修飾名を使用します。例:

projects/HOST_PROJECT_ID/locations/CONNECTOR_REGION/connectors/CONNECTOR_NAME

HOST_PROJECT_IDはホスト プロジェクトの ID、CONNECTOR_REGIONはコネクタのリージョン、CONNECTOR_NAMEはコネクタに付けた名前です。 - REVISION を新しいリビジョン名に置き換えるか、削除(存在する場合)します。新しいリビジョン名を指定する場合は、次の条件を満たす必要があります。

SERVICE-で始まる- 小文字、数字、

-のみが使用されている - 末尾が

-ではない - 63 文字以内である

次のコマンドを使用して、サービスを新しい構成に置き換えます。

gcloud run services replace service.yaml

Terraform

Terraform リソースを使用してサービスを作成し、コネクタを使用するように構成できます。

次のステップ

- サーバーレス VPC アクセスの監査ロギングを使用して管理アクティビティをモニタリングする。

- VPC Service Controls を使用してサービス境界を作成して、リソースとデータを保護する。

- ネットワーク タグを使用して、コネクタ VM による VPC リソースへのアクセスを制限する。

- サーバーレス VPC アクセスに関連付けられている Identity and Access Management(IAM)のロールについて学習する。各ロールに関連付けられている権限の一覧については、IAM のドキュメントのサーバーレス VPC アクセスのロールをご覧ください。

- Memorystore に接続する方法を学習する。