Se a organização usa a VPC compartilhada, é possível configurar conectores de acesso VPC sem servidor no projeto de serviço ou no projeto host. Este guia mostra como configurar um conector no projeto de host.

Se você precisar configurar um conector em um projeto de serviço, consulte Configurar conectores em projetos de serviço. Para saber mais sobre as vantagens de cada método, consulte Como se conectar a uma rede VPC compartilhada.

Antes de começar

Verifique os papéis de gerenciamento de identidade e acesso (IAM) da conta que você está usando. A conta ativa precisa ter os seguintes papéis no projeto host:

Selecione o projeto host no ambiente que preferir.

Console

Abra o painel do console Google Cloud .

Na barra de menus na parte superior do painel, clique no menu suspenso do projeto e selecione o projeto host.

gcloud

Defina o projeto padrão na CLI gcloud para o projeto host executando este comando no terminal:

gcloud config set project HOST_PROJECT_ID

Substitua:

HOST_PROJECT_ID: o ID do projeto host da VPC compartilhada.

Criar um conector de acesso VPC sem servidor

Para enviar solicitações à rede VPC e receber as respostas correspondentes, você precisa criar um conector de acesso VPC sem servidor. É possível criar um conector usando o Google Cloud console, a Google Cloud CLI ou o Terraform:

Console

Ative a API de acesso VPC sem servidor para o projeto.

Acesse a página de visão geral do acesso VPC sem servidor.

Clique em Criar conector.

No campo Nome, insira um nome para o conector. O nome precisa seguir a convenção de nomenclatura do Compute Engine e ter menos de 21 caracteres. Hifens (

-) contam como dois caracteres.No campo Região, selecione uma região para o conector. Ela precisa corresponder à região do serviço sem servidor.

Se o serviço estiver na região

us-centraloueurope-west, useus-central1oueurope-west1.No campo Rede, selecione uma rede VPC para o conector.

Clique no menu suspenso Sub-rede:

Selecione uma sub-rede

/28não usada.- As sub-redes precisam ser usadas exclusivamente pelo conector. Elas não podem ser usadas por outros recursos, como VMs, Private Service Connect ou balanceadores de carga.

- Para confirmar que a sub-rede não está sendo usada para

o Private Service Connect ou o Cloud Load Balancing, verifique

se a sub-rede

purposeéPRIVATEexecutando o seguinte comando na CLI gcloud:gcloud compute networks subnets describe SUBNET_NAME

SUBNET_NAMEpelo nome da sub-rede.

Opcional: se você quiser configurar opções de escalonamento para ter mais controle sobre o conector, clique em Mostrar configurações de escalonamento para exibir o formulário de escalonamento:

- Defina os números mínimo e máximo de instâncias para seu conector

ou use os padrões, que são 2 (mínimo) e 10 (máximo). O

conector é escalonado horizontalmente para o máximo especificado conforme o tráfego aumenta,

mas o conector não reduz o escalonamento quando o tráfego diminui. É

necessário usar valores entre

2e10, e o valorMINprecisa ser menor que o valorMAX. - No menu suspenso Tipo de instância, escolha o tipo de máquina a ser usado para o conector ou use o

padrão

e2-micro. Observe a barra lateral de custo à direita ao escolher o tipo de instância, que exibe a largura de banda e as estimativas de custo.

- Defina os números mínimo e máximo de instâncias para seu conector

ou use os padrões, que são 2 (mínimo) e 10 (máximo). O

conector é escalonado horizontalmente para o máximo especificado conforme o tráfego aumenta,

mas o conector não reduz o escalonamento quando o tráfego diminui. É

necessário usar valores entre

Clique em Criar.

Uma marca de seleção verde aparecerá ao lado do nome do conector quando ele estiver pronto para uso.

gcloud

Atualize os componentes

gcloudpara a versão mais recente:gcloud components update

Ative a API de acesso VPC sem servidor para seu projeto:

gcloud services enable vpcaccess.googleapis.com

Crie um conector de acesso VPC sem servidor:

gcloud compute networks vpc-access connectors create CONNECTOR_NAME \ --region=REGION \ --subnet=SUBNET \ --subnet-project=HOST_PROJECT_ID \ # Optional: specify minimum and maximum instance values between 2 and 10, default is 2 min, 10 max. --min-instances=MIN \ --max-instances=MAX \ # Optional: specify machine type, default is e2-micro --machine-type=MACHINE_TYPE

Substitua:

CONNECTOR_NAME: um nome para o conector. O nome precisa seguir a convenção de nomenclatura do Compute Engine e ter menos de 21 caracteres. Hifens (-) contam como dois caracteres.REGION: uma região para o conector. Ela precisa corresponder à região do serviço sem servidor. Se o serviço estiver na regiãous-centraloueurope-west, useus-central1oueurope-west1.SUBNET: o nome de uma sub-rede/28não utilizada.- As sub-redes precisam ser usadas exclusivamente pelo conector. Elas não podem ser usadas por outros recursos, como VMs, Private Service Connect ou balanceadores de carga.

- Para confirmar se a sub-rede não está sendo usada para

o Private Service Connect ou o Cloud Load Balancing, verifique

se o

purposeda rede éPRIVATEexecutando o seguinte comando na CLI gcloud:gcloud compute networks subnets describe SUBNET_NAME

SUBNET_NAME: o nome da sub-rede

HOST_PROJECT_ID: o ID do projeto hostMIN: é o número mínimo de instâncias a serem usadas no conector. Use um número inteiro entre2e9. O padrão é2. Para saber mais sobre o escalonamento do conector, consulte Capacidade de processamento e escalonamento.MAX: o número máximo de instâncias a serem usadas para o conector. Use um número inteiro entre3e10. O padrão é10. Se o tráfego exigir, o conector será escalonado horizontalmente para instâncias[MAX], mas a escala não será reduzida. Para saber mais sobre o escalonamento do conector, consulte Capacidade de processamento e escalonamento.MACHINE_TYPE:f1-micro,e2-microoue2-standard-4. Para saber mais sobre a capacidade de processamento do conector, incluindo o tipo de máquina e o escalonamento, consulte Capacidade de processamento e escalonamento.

Para mais detalhes e argumentos opcionais, consulte a página de referência da

gcloud.Verifique se o conector está no estado

READYantes de usá-lo:gcloud compute networks vpc-access connectors describe CONNECTOR_NAME \ --region=REGION

Substitua:

CONNECTOR_NAME: o nome do conector. Este é o nome que você especificou na etapa anteriorREGION: a região do conector. Esta é a região especificada na etapa anterior

A saída precisa conter a linha

state: READY.

Terraform

É possível usar um recurso do Terraform

para ativar a API vpcaccess.googleapis.com.

É possível usar módulos do Terraform para criar uma rede VPC e uma sub-rede e, em seguida, criar o conector.

Ativar o Cloud Run para o projeto de serviço

Ative a API Cloud Run para o projeto de serviço. Isso é necessário para adicionar papéis do IAM em etapas futuras e para que o projeto de serviço use o Cloud Run.

Console

Abra a página da API Cloud Run.

Na barra de menus na parte superior do painel, clique no menu suspenso do projeto e selecione o projeto de serviço.

Clique em Ativar.

gcloud

No terminal, execute:

gcloud services enable run.googleapis.com --project=SERVICE_PROJECT_ID

Substitua:

SERVICE_PROJECT_ID: o ID do projeto de serviço

Conceder acesso ao conector

Para que o conector tenha acesso, conceda ao projeto de serviço Agente de serviço do Cloud Run o papel do IAM Usuário de acesso VPC sem servidor no projeto host.

Console

Abra a página "IAM".

Clique no menu suspenso do projeto e selecione o projeto host.

Clique em Adicionar.

No campo Novos principais, insira o endereço de e-mail do Agente de serviço do Cloud Run para o serviço do Cloud Run:

service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com

Substitua:

SERVICE_PROJECT_NUMBER: o número do projeto associado ao projeto de serviço. Ele é diferente do ID do projeto. Encontre esse número na página Configurações do projeto do projeto de serviço noGoogle Cloud console.

No campo Papel, selecione Usuário de acesso VPC sem servidor.

Clique em Salvar.

gcloud

No terminal, execute:

gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=serviceAccount:service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com \ --role=roles/vpcaccess.user

Substitua:

HOST_PROJECT_ID: o ID do projeto host da VPC compartilhada.SERVICE_PROJECT_NUMBER: o número do projeto associado à conta de serviço. Ele é diferente do ID do projeto. Para encontrar o número do projeto, execute o comando a seguir:gcloud projects describe SERVICE_PROJECT_ID

Tornar o conector detectável

Na política do IAM do projeto host, conceda os papéis predefinidos a seguir aos principais que implantam serviços do Cloud Run:

- Visualizador de acesso VPC sem servidor (

vpcaccess.viewer): obrigatório. - Leitor da rede do Compute (

compute.networkViewer): opcional, mas recomendado. Permite que o principal do IAM enumere sub-redes na rede VPC compartilhada.

Como alternativa, é possível usar papéis personalizados ou outros papéis predefinidos que incluam todas as permissões do papel Leitor de acesso VPC sem servidor (vpcaccess.viewer).

Console

Abra a página "IAM".

Clique no menu suspenso do projeto e selecione o projeto host.

Clique em Adicionar.

No campo Novos principais, insira o endereço de e-mail do principal que pode ver o conector no projeto de serviço. É possível inserir vários e-mails nesse campo.

No campo Papel, selecione os dois papéis a seguir:

- Visualizador de acesso VPC sem servidor

- Leitor da rede do Compute

Clique em Salvar.

gcloud

Execute estes comandos no terminal:

gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=PRINCIPAL \ --role=roles/vpcaccess.viewer gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member=PRINCIPAL \ --role=roles/compute.networkViewer

Substitua:

HOST_PROJECT_ID: o ID do projeto host da VPC compartilhada.PRINCIPAL: o principal que implanta serviços do Cloud Run. Saiba mais sobre a sinalização--member.

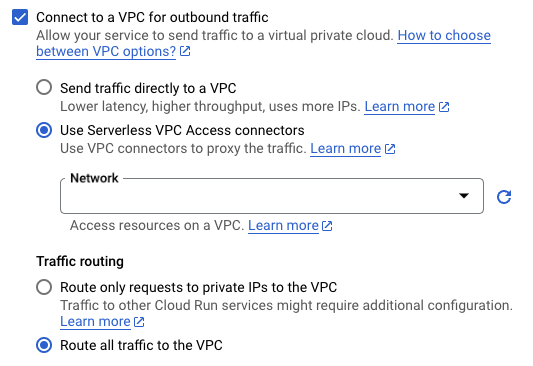

Configurar o serviço para usar um conector

Para cada serviço do Cloud Run que exigir acesso à sua VPC compartilhada, especifique o conector do serviço. É possível especificar o conector usando o Google Cloud console, a Google Cloud CLI, o arquivo YAML ou o Terraform ao implantar um novo serviço ou atualizar um serviço existente.

Console

No Google Cloud console, acesse o Cloud Run:

Selecione Serviços no menu e clique em Implantar contêiner para configurar um novo serviço. Se você estiver configurando um serviço atual, clique nele e em Editar e implantar nova revisão.

Ao configurar um novo serviço, preencha a página inicial de configurações de serviço e clique em Contêineres, volumes, Rede e segurança para expandir essa página.

Clique na guia Conexões.

- No campo Conector VPC, selecione um conector para usar ou selecione Nenhum para desconectar seu serviço de uma rede VPC.

Clique em Criar ou Implantar.

gcloud

Configure a CLI gcloud para usar o projeto que contém o recurso do Cloud Run:

gcloud config set project PROJECT_ID

PROJECT_ID: o ID do projeto que contém o recurso do Cloud Run que exige acesso à sua VPC compartilhada. Se o recurso do Cloud Run estiver no projeto host, esse será o ID do projeto host. Se o recurso do Cloud Run estiver em um projeto de serviço, esse será o ID do projeto de serviço.

Use a sinalização

--vpc-connector.

- Para os serviços atuais:

gcloud run services update SERVICE --vpc-connector=CONNECTOR_NAME

- Para novos serviços:

gcloud run deploy SERVICE --image=IMAGE_URL --vpc-connector=CONNECTOR_NAME

SERVICE: o nome do serviço;IMAGE_URL: uma referência à imagem de contêiner. Por exemplo,us-docker.pkg.dev/cloudrun/container/hello:latest;CONNECTOR_NAME: o nome do conector. Use o nome totalmente qualificado ao implantar a partir de um projeto de serviço de VPC compartilhada (em vez do projeto host). Por exemplo:projects/HOST_PROJECT_ID/locations/CONNECTOR_REGION/connectors/CONNECTOR_NAME

HOST_PROJECT_IDé o ID do projeto host,CONNECTOR_REGIONé a região do conector eCONNECTOR_NAMEé o nome que você deu ao conector.

YAML

Configure a CLI gcloud para usar o projeto que contém o recurso do Cloud Run:

gcloud config set project PROJECT_ID

Substitua:

PROJECT_ID: o ID do projeto que contém o recurso do Cloud Run que exige acesso à sua VPC compartilhada. Se o recurso do Cloud Run estiver no projeto host, esse será o ID do projeto host. Se o recurso do Cloud Run estiver em um projeto de serviço, esse será o ID do projeto de serviço.

Se você estiver criando um novo serviço, pule esta etapa. Se você estiver atualizando um serviço existente, faça o download da configuração YAML correspondente:

gcloud run services describe SERVICE --format export > service.yaml

Adicione ou atualize o atributo

run.googleapis.com/vpc-access-connectorno atributoannotationsno atributospecde nível superior:apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE spec: template: metadata: annotations: run.googleapis.com/vpc-access-connector: CONNECTOR_NAME name: REVISION

Substitua:

- SERVICE: o nome do serviço do Cloud Run.

- CONNECTOR_NAME: o nome do

conector. Use o nome totalmente qualificado ao implantar a partir de

um projeto de serviço de VPC compartilhada (em vez do projeto host). Por

exemplo:

projects/HOST_PROJECT_ID/locations/CONNECTOR_REGION/connectors/CONNECTOR_NAME

HOST_PROJECT_IDé o ID do projeto host,CONNECTOR_REGIONé a região do conector eCONNECTOR_NAMEé o nome que você deu ao conector. - REVISION por um novo nome de revisão ou excluí-lo (se houver). Se você fornecer um novo nome de revisão, ele precisará atender aos seguintes critérios:

- Começa com

SERVICE- - Contém apenas letras minúsculas, números e

- - Não termina com um

- - Não excede 63 caracteres

- Começa com

Substitua o serviço pela nova configuração usando o seguinte comando:

gcloud run services replace service.yaml

Terraform

É possível usar um recurso do Terraform para criar um serviço e configurá-lo para usar seu conector.

Próximas etapas

- Monitore as atividades administrativas com o registro de auditoria de acesso VPC sem servidor.

- Proteja recursos e dados criando um perímetro de serviço com o VPC Service Controls.

- Use tags de rede para restringir o acesso da VM do conector aos recursos da VPC.

- Saiba mais sobre os papéis de gerenciamento de identidade e acesso (IAM, na sigla em inglês) associados ao acesso VPC sem servidor. Consulte Papéis de acesso VPC sem servidor na documentação do IAM para uma lista de permissões associadas a cada papel.

- Saiba como se conectar ao Memorystore.