Admin Looker dapat mengelola apa yang dapat dilihat dan dilakukan pengguna atau grup pengguna di Looker dengan menentukan akses berikut:

- Akses Konten, yang mengontrol apakah pengguna atau grup pengguna dapat melihat folder atau mengelola folder. Pengguna yang dapat melihat folder dapat membuka folder dan melihat daftar dasbor dan Look di folder tersebut. Pengguna yang dapat mengelola folder dapat memanipulasi konten folder (menyalin, memindahkan, menghapus, dan mengganti nama dasbor dan Look), mengatur folder itu sendiri (mengganti nama, memindahkan, atau menghapus folder), dan memberi pengguna serta grup lain akses ke folder. Akses konten dikelola oleh admin Looker di panel Admin atau, jika diizinkan, oleh masing-masing pengguna dari dalam folder.

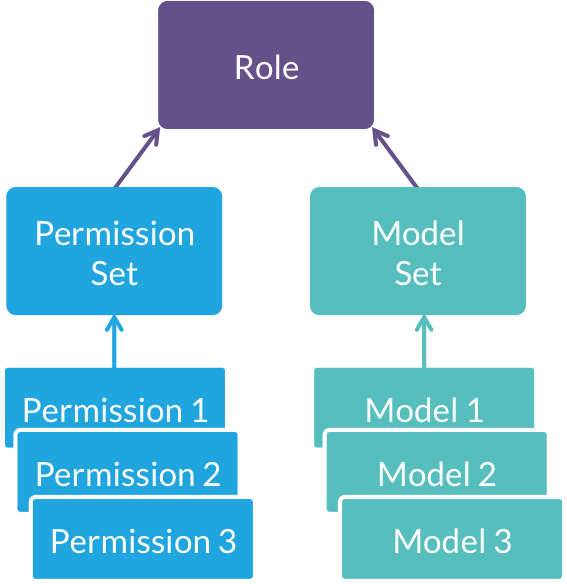

- Akses Data, yang mengontrol data mana yang boleh dilihat pengguna. Akses data terutama dikelola menggunakan Set Model, yang membentuk setengah dari peran Looker. Peran ini kemudian diterapkan ke pengguna dan grup. Akses data dapat dibatasi lebih lanjut dalam model menggunakan filter akses untuk membatasi baris data yang dapat dilihat pengguna, seolah-olah ada filter otomatis pada kueri mereka. Anda juga dapat membatasi akses ke Eksplorasi, gabungan, tampilan, atau kolom tertentu menggunakan pemberian akses.

- Akses Fitur, yang mengontrol jenis tindakan yang diizinkan untuk dilakukan pengguna di Looker, termasuk melihat data dan konten tersimpan, mengubah model LookML, mengelola Looker, dan sebagainya. Akses fitur dikelola oleh Set Izin, yang membentuk separuh peran Looker. Beberapa izin ini berlaku untuk seluruh instance Looker, seperti kemampuan untuk melihat semua jadwal pengiriman data. Sebagian besar izin diterapkan ke set model tertentu, seperti kemampuan untuk melihat dasbor yang ditentukan pengguna berdasarkan model tersebut.

Akses data, akses fitur, dan akses konten untuk pengguna dan grup digabungkan untuk menentukan apa yang dapat dilakukan dan dilihat pengguna di Looker.

Pengguna dan grup

Di Looker, ada pengguna perorangan dan grup pengguna. Pengguna dikelola di halaman Pengguna di panel Admin Looker, sedangkan grup dikelola di halaman Grup di panel Admin Looker.

Praktik terbaiknya adalah menggunakan grup untuk menghindari kebosanan dalam menetapkan, menyesuaikan, dan menghapus kontrol untuk setiap pengguna. Biasanya, kombinasi aktivitas yang diizinkan untuk pengguna dapat diatur dengan memasukkan pengguna tersebut ke dalam satu atau beberapa grup. Jika tidak ada kombinasi grup yang cukup, pertimbangkan untuk membuat grup dengan hanya satu pengguna, yang memungkinkan Anda berpotensi memperluas grup tersebut ke lebih banyak orang di masa mendatang. Untuk filter akses, sebaiknya gunakan atribut pengguna karena Anda dapat menetapkan atribut pengguna ke grup.

Mengontrol akses konten pengguna

Folder Looker memungkinkan Anda mengatur kumpulan dasbor dan Look. Folder ini juga dapat berisi folder lain, sehingga memfasilitasi hierarki organisasi bertingkat.

Folder memungkinkan Anda menetapkan tingkat akses yang menentukan pengguna mana yang dapat mengedit konten folder (seperti Tampilan dan dasbor), melihat konten dalam folder, dan mengubah setelan:

Pengguna harus memiliki setidaknya tingkat akses Lihat ke folder untuk melihat bahwa folder tersebut ada, untuk melihat Look dan dasbor di dalamnya, serta untuk menyalin Look dan dasbor di folder tersebut.

Pengguna harus memiliki tingkat akses Kelola Akses, Edit untuk folder agar dapat mengelola akses ke folder dan mengedit folder serta kontennya (termasuk mengganti nama folder, memindahkan konten, dan menghapus Look serta dasbor).

Folder tidak mengontrol apa yang dapat dilakukan pengguna di platform Looker, atau data mana yang dapat mereka gunakan untuk membuat konten mereka sendiri. Untuk mengelola tingkat akses tersebut, lihat bagian Mengontrol Akses Fitur dan Data di halaman ini.

Petunjuk langkah demi langkah untuk menyesuaikan tingkat akses folder bagi pengguna yang menjelajahi konten di Looker dibahas di halaman dokumentasi Mengatur dan mengelola akses ke konten. Admin Looker juga dapat menyesuaikan tingkat akses folder untuk semua grup dan pengguna dari halaman Akses Konten Looker. Anda juga dapat melihat halaman dokumentasi Merancang dan mengonfigurasi sistem tingkat akses untuk mengetahui informasi tentang desain tingkat akses di seluruh instance.

Meskipun akses konten dikelola secara terpisah dari akses fitur, peran yang ditetapkan kepada pengguna dapat memengaruhi apakah mereka dapat melihat Look dan dasbor yang tercantum dalam folder, melihat Look atau dasbor, atau mengelola folder. Bagian Cara interaksi akses dan izin konten di halaman ini menjelaskan secara lebih mendetail bagaimana akses fitur memengaruhi akses konten.

Mengontrol akses ke fitur dan data

Untuk mengontrol akses fitur dan data di Looker, Anda biasanya membuat grup pengguna (ini bersifat opsional, tetapi direkomendasikan) dan menetapkan grup tersebut ke suatu peran. Peran mengikat sekumpulan izin dengan sekumpulan model LookML. Model itu sendiri menentukan kolom dan data mana yang tersedia.

Anda dapat menerapkan batas data tertentu kepada pengguna tertentu dengan filter akses. Selain itu, Anda dapat membatasi developer Looker untuk menggunakan model berdasarkan database tertentu dengan menggunakan project.

Anda juga dapat mengontrol akses ke Eksplorasi, gabungan, tampilan, atau kolom tertentu dengan membuat pemberian akses. Pemberian akses membatasi akses hanya untuk pengguna yang telah diberi nilai atribut pengguna tertentu.

| Jika Anda ingin mencapainya ... | Berikut adalah langkah-langkah dasar yang akan Anda lakukan ... |

|---|---|

| Mengontrol tindakan yang dapat dilakukan pengguna | Buat set izin dengan izin yang sesuai, lalu tetapkan grup atau pengguna ke peran dengan set izin tersebut |

| Mengontrol kolom yang dapat diakses pengguna | Buat model dengan kolom yang sesuai, lalu tetapkan grup atau pengguna ke peran dengan model tersebut |

| Mengontrol data yang dapat diakses pengguna | Buat model dengan batasan data yang sesuai, lalu tetapkan grup atau pengguna ke peran dengan model tersebut- atau -Gunakan filter akses untuk membatasi pengguna ke data yang sesuai- atau -Gunakan atribut pengguna untuk memberikan kredensial database yang berbeda kepada grup atau pengguna- atau -Gunakan atribut pengguna dengan pemberian akses untuk membatasi akses ke Eksplorasi, gabungan, tampilan, atau kolom tertentu |

| Mengontrol koneksi database yang dapat diakses oleh developer Looker | Buat project dengan koneksi yang sesuai, kaitkan project dengan sekumpulan model, lalu tetapkan grup atau pengguna ke peran dengan model tersebut |

Akses fitur juga dapat memengaruhi akses konten. Lihat bagian Cara interaksi akses dan izin konten di halaman ini untuk mengetahui detail selengkapnya tentang cara akses data dan akses fitur memengaruhi akses konten.

Elemen dasar yang perlu Anda pahami

Peran

Peran adalah kombinasi dari satu set izin dan satu set model. Set izin terdiri dari satu atau beberapa izin, dan menentukan apa yang dapat dilakukan oleh peran. Set model terdiri dari satu atau beberapa model, dan menentukan model LookML yang berlaku untuk peran.

Setelah membuat peran, Anda dapat menetapkan pengguna individual, atau sekelompok pengguna, ke peran tersebut. Jika Anda menambahkan beberapa peran ke pengguna perorangan, dan peran lainnya ke grup tempat pengguna tersebut berada, pengguna akan mewarisi semua peran tersebut secara bersamaan.

Beberapa izin relevan dengan seluruh instance Looker Anda, sementara izin lainnya hanya berlaku untuk model dalam peran yang sama. Lihat halaman dokumentasi Peran untuk mengetahui informasi selengkapnya.

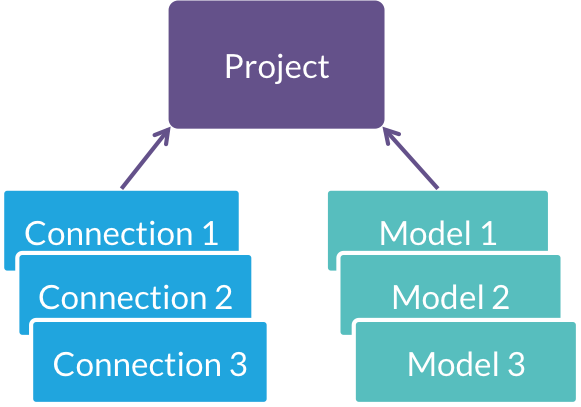

Project

Project memungkinkan Anda membatasi koneksi database mana yang dapat digunakan oleh model mana. Hal ini dapat membantu Anda mengontrol kumpulan data mana yang dapat digunakan oleh developer Looker saat mereka membuat model. Project dapat berisi satu atau beberapa model, dan dapat dikonfigurasi untuk menggunakan satu atau beberapa koneksi.

Pembatasan yang ditentukan melalui project ini juga berlaku untuk SQL Runner Looker, yang memastikan bahwa developer Anda tidak dapat mengakses koneksi database yang dilarang dengan menggunakan SQL Runner.

Atribut pengguna

Atribut pengguna memungkinkan Anda menetapkan nilai arbitrer ke grup pengguna atau pengguna individu. Nilai ini kemudian digunakan sebagai input ke berbagai bagian Looker, yang menyesuaikan pengalaman untuk setiap pengguna.

Salah satu cara atribut pengguna mengontrol akses adalah dengan memparameterkan kredensial database agar spesifik untuk setiap pengguna. Hal ini hanya memiliki nilai jika database Anda memiliki beberapa pengguna dengan akses data yang bervariasi. Lihat halaman dokumentasi Atribut pengguna untuk mengetahui informasi selengkapnya.

Cara lain atribut pengguna mengontrol akses adalah sebagai bagian dari filter akses. Filter akses memungkinkan Anda menggunakan satu atau beberapa atribut pengguna sebagai filter data. Misalnya, Anda mungkin ingin menetapkan nama perusahaan untuk setiap pengguna, lalu memastikan semua konten yang mereka lihat difilter menurut nama tersebut. Untuk mengetahui deskripsi cara menerapkan filter akses, lihat halaman dokumentasi Atribut pengguna dan halaman dokumentasi parameter access_filter.

Atribut pengguna juga mengontrol pemberian akses. Pemberian akses menentukan atribut pengguna dan menentukan nilai yang diizinkan dalam atribut pengguna tersebut untuk memberikan akses ke Eksplorasi, gabung, lihat, atau kolom. Kemudian, Anda menggunakan parameter required_access_grants di tingkat Jelajah, gabungan, tampilan, atau kolom untuk membatasi akses ke struktur LookML tersebut hanya bagi pengguna yang memiliki nilai atribut pengguna yang diizinkan. Misalnya, Anda dapat menggunakan pemberian akses untuk membatasi akses ke dimensi salary hanya bagi pengguna yang memiliki nilai payroll di atribut pengguna department. Untuk mengetahui deskripsi cara menentukan pemberian akses, lihat halaman dokumentasi parameter access_grant.

Menggunakan elemen penyusun

Mengontrol akses fitur

Izin mengontrol jenis aktivitas yang dapat dilakukan pengguna atau grup. Berikut cara pengguna mendapatkan izin:

- Praktik terbaiknya adalah mengidentifikasi satu atau beberapa grup pengguna yang harus memiliki set izin, dengan membuat grup jika perlu. Anda dapat memberikan izin kepada masing-masing pengguna jika Anda memilihnya.

- Buat set izin yang berisi izin yang sesuai.

- Jika beberapa izin yang akan ditetapkan bersifat spesifik per model, buat atau identifikasi kumpulan model yang ada.

- Buat peran yang menggabungkan set izin dan, jika perlu, set model.

- Tetapkan peran dari halaman Peran. Setelah peran ada, Anda juga dapat menetapkan peran kepada pengguna di halaman Pengguna.

Anda dapat menetapkan beberapa peran kepada pengguna atau grup. Dalam hal ini, pengguna akan memiliki semua izin dari semua peran yang mereka miliki. Contoh:

- Role1 memberikan kemampuan untuk melihat dasbor di Model1.

- Role2 memberikan kemampuan untuk melihat dasbor dan menjelajahi Model2.

Jika Anda menetapkan kedua peran ke grup pengguna yang sama, mereka dapat melihat dasbor di Model1 dan Model2, tetapi hanya dapat menjelajahi Model2.

Mengontrol akses pengguna ke kolom Looker

Kolom yang dapat digunakan pengguna dikontrol oleh model yang dapat diakses pengguna. Berikut cara pengguna mendapatkan akses kolom:

- Buat model LookML (atau kombinasi model LookML) yang hanya berisi kolom yang harus diakses pengguna.

- Buka Admin > Pengguna > Peran.

- Di halaman Peran, buat set model yang berisi model tersebut, lalu tetapkan ke peran.

- Untuk bekerja dengan grup pengguna, yang umumnya dianggap sebagai praktik terbaik, buat grup di halaman Grup Looker. Kemudian, tetapkan grup tersebut ke peran yang sesuai di halaman Roles.

- Untuk bekerja dengan pengguna tertentu, tetapkan peran kepada pengguna tersebut dari halaman Pengguna atau halaman Peran.

Anda dapat menetapkan beberapa peran kepada pengguna atau grup. Pengguna kemudian dapat menggunakan semua model dari semua peran yang mereka miliki.

Penting untuk diperhatikan bahwa parameter hidden untuk kolom dirancang untuk menciptakan pengalaman yang lebih bersih bagi pengguna, bukan untuk mengontrol akses kolom. Parameter hidden menyembunyikan kolom dari pemilih kolom, tetapi tidak akan mencegah pengguna menggunakan kolom tersebut. Jika seseorang mengirimkan link yang menggunakan kolom tersebut, dia dapat melihatnya, dan tempat lain di Looker akan tetap menampilkan kolom tersebut.

Mengontrol akses pengguna ke data

Ada beberapa cara untuk mengontrol akses pengguna ke data, bergantung pada kasus penggunaannya:

- Untuk melarang pengguna melihat kolom data tertentu, kontrol kolom yang dapat mereka akses, seperti yang dijelaskan di bagian Mengontrol akses pengguna ke kolom Looker. Selama pengguna tidak dapat mengembangkan, dan tidak dapat menggunakan SQL Runner, mereka dibatasi oleh kolom yang dapat mereka akses.

- Untuk melarang pengguna melihat baris data tertentu, terapkan kolom filter akses, seperti yang dijelaskan di halaman dokumentasi parameter

access_filter. - Untuk membatasi akses ke Eksplorasi, gabungan, tampilan, atau kolom tertentu, buat pemberian akses yang membatasi akses hanya untuk pengguna yang diberi nilai atribut pengguna yang diizinkan, seperti yang dijelaskan di halaman dokumentasi parameter

access_grant. - Untuk membatasi pengguna Looker agar hanya dapat menjalankan kueri pada pengguna database tertentu, yang telah dikonfigurasi oleh tim database Anda untuk membatasi akses data, gunakan atribut pengguna. Dengan fitur ini, Anda dapat memparameterkan koneksi database sehingga grup pengguna atau pengguna perorangan dapat menjalankan kueri mereka dengan kredensial database tertentu. Anda juga harus mempertimbangkan untuk membatasi pengguna ke kolom Looker yang tepat. Jika tidak, pengguna Looker dapat mencoba membuat kueri kolom yang tidak dapat diakses oleh pengguna databasenya, dan mereka akan menerima error.

Sama seperti parameter kolom hidden yang tidak ditujukan untuk mengontrol akses kolom, parameter hidden untuk Eksplorasi tidak mencegah semua pengguna melihat Eksplorasi. Parameter hidden menghapus Jelajah dari menu Jelajah, tetapi jika pengguna telah menyimpan konten yang mereferensikan Jelajah tersembunyi, mereka akan tetap memiliki akses ke data Jelajah.

Jika Anda menggunakan penyematan bertanda tangan, pastikan untuk mengonfigurasi kontrol akses data melalui URL penyematan bertanda tangan.

Mengontrol akses developer ke koneksi database

Tidak seperti pengguna biasa, developer Looker tidak sepenuhnya dibatasi oleh model dan filter akses, karena mereka dapat menambahkan atau mengubah model LookML. Namun, admin masih dapat membatasi developer Looker ke koneksi database tertentu menggunakan project. Untuk melakukannya:

- Buat project yang membatasi jumlah model tertentu ke sejumlah koneksi database tertentu. Hal ini dilakukan di halaman Manage Projects Looker.

- Buka Admin > Pengguna > Peran.

- Di halaman Roles, buat set model yang berisi setidaknya satu model dalam project, lalu tetapkan ke peran.

- Untuk bekerja dengan grup pengguna, yang umumnya dianggap sebagai praktik terbaik, buat grup di halaman Grup Looker. Kemudian, tetapkan grup tersebut ke peran yang sesuai di halaman Roles.

- Untuk bekerja dengan pengguna tertentu, tetapkan peran kepada pengguna tersebut dari halaman Pengguna atau halaman Peran.

Jika developer Looker dapat melihat model apa pun yang merupakan bagian dari project, mereka akan dapat melihat semua model yang merupakan bagian dari project tersebut. Misalnya, hal ini dapat terjadi jika Anda menetapkan developer Looker ke peran dengan hanya satu model, tetapi model tersebut ternyata merupakan bagian dari project yang berisi model lain.

Cara interaksi akses dan izin konten

Akses konten dikelola oleh pengguna saat mereka melihat folder, atau dikelola oleh admin Looker di halaman Akses Konten di panel Admin. Peran yang ditetapkan kepada pengguna menentukan akses pengguna ke fitur dan data. Hal ini memengaruhi apa yang dapat dilakukan pengguna dalam folder dan apakah mereka dapat melihat Tampilan dan dasbor.

Melihat data di Look dan dasbor

Untuk melihat data Look atau dasbor, pengguna harus memiliki setidaknya akses Lihat ke folder tempat konten disimpan.

Pengguna harus memiliki izin access_data dan see_looks untuk memilih Tampilan dan melihat datanya. Pengguna harus memiliki izin access_data dan see_user_dashboards untuk memilih dasbor dan melihat datanya.

Untuk melihat data dalam Look atau kartu dasbor, pengguna harus memiliki akses ke data tersebut. Tanpa akses data yang diperlukan:

- Meskipun pengguna dapat melihat Look yang tercantum dalam folder dan dapat membuka Look, kueri Look tidak dijalankan dan pengguna tidak dapat melihat data Look.

- Meskipun pengguna dapat melihat dasbor yang tercantum dalam folder dan dapat membuka dasbor, setiap kartu yang tidak dapat diakses oleh pengguna akan ditampilkan sebagai kosong. Jika dasbor memiliki kartu yang dibuat dari beberapa model, pengguna akan dapat melihat kartu yang terkait dengan model yang dapat diaksesnya, dan kartu dari model lain akan menampilkan error.

Misalnya, pengguna yang memiliki akses Lihat untuk folder, akses data untuk data yang mendasari semua Look dalam folder, dan izin access_data serta see_looks dapat melihat daftar semua Look dalam folder dan juga dapat melihat Look tersebut. Jika pengguna ini tidak memiliki akses untuk melihat dasbor LookML atau yang ditentukan pengguna, pengguna tidak akan melihat dasbor apa pun yang mungkin ada di folder.

Melihat folder dan daftar Look serta dasbor

Pengguna memerlukan setidaknya tingkat akses Lihat ke folder untuk melihat folder tersebut dan melihat daftar konten yang disimpan di dalam folder tersebut.

Pengguna yang juga memiliki setidaknya izin see_looks dapat melihat judul Look di folder. Pengguna yang juga memiliki setidaknya izin see_user_dashboards dapat melihat judul dasbor di folder. Namun, hal ini tidak berarti bahwa mereka dapat melihat data Tampilan atau dasbor.

Misalnya, pengguna yang memiliki izin see_looks tetapi tidak memiliki izin access_data dapat melihat judul Look, tetapi tidak dapat melihat data Look.

Pengguna yang memiliki izin access_data, tetapi tidak memiliki izin see_looks atau see_user_dashboards, tidak akan dapat melihat folder atau konten apa pun.

Mengubah folder

Pengguna harus memiliki tingkat akses Kelola Akses, Edit untuk folder agar dapat mengatur folder tersebut, termasuk menyalin dan memindahkan konten, mengganti nama dan memindahkan folder, serta tindakan serupa. Pengguna juga harus memiliki izin manage_spaces untuk membuat, mengedit, memindahkan, dan menghapus folder.

Memanfaatkan infrastruktur izin pengguna Anda (LDAP, SAML, dan OpenID Connect)

Jika sudah menyiapkan infrastruktur LDAP, SAML, atau OpenID, Anda dapat menggunakan sistem tersebut untuk mengelola login pengguna. Petunjuk untuk menyiapkan LDAP dapat ditemukan di halaman Autentikasi LDAP. Petunjuk untuk menyiapkan SAML dapat ditemukan di halaman dokumentasi Autentikasi SAML. Petunjuk untuk menyiapkan OpenID Connect dapat ditemukan di halaman dokumentasi Autentikasi OpenID Connect.

Jika telah mengonfigurasi grup dalam penerapan LDAP, SAML, atau OpenID Connect, Anda juga dapat menggunakan grup tersebut dalam Looker. Namun, ada beberapa hal yang harus diingat:

- Grup yang Anda buat akan otomatis ditransfer ke Looker, dan akan terlihat di halaman Grup. Satu grup Looker akan dibuat untuk setiap grup LDAP, SAML, atau OpenID Connect, dan nama grup Looker akan sama dengan nama grup LDAP, SAML, atau OpenID Connect.

- Anda akan dapat menggunakan grup Looker ini untuk menetapkan tingkat akses untuk folder dan atribut pengguna kepada anggota grup.

- Anda tidak akan dapat menggunakan grup Looker untuk mengonfigurasi peran seperti yang Anda lakukan dengan grup yang dibuat secara manual. Sebagai gantinya, Anda akan memetakan grup LDAP, SAML, atau OpenID Connect ke peran Looker selama proses penyiapan, dan hanya dapat mengubah peran yang ditetapkan dari halaman penyiapan LDAP, SAML, atau OpenID Connect. Kami mewajibkan pendekatan ini agar grup LDAP, SAML, atau OpenID Connect Anda tetap menjadi satu-satunya sumber tepercaya. Tanpa batasan ini, pemetaan grup ke peran dapat menyimpang dari fungsi yang dimaksudkan dalam skema LDAP, SAML, atau OpenID Connect Anda.

Anda juga dapat menggunakan LDAP untuk menerapkan koneksi database khusus pengguna ke kueri Looker, seperti yang dijelaskan di halaman dokumentasi Autentikasi LDAP.