Esta página explica as opções de configuração de rede para instâncias do Looker (Google Cloud core).

Define a configuração de rede de uma instância durante a criação da instância. É recomendável determinar que opções de rede quer usar antes de iniciar o processo de criação da instância. Esta página também ajuda a determinar qual destas opções é mais adequada às necessidades da sua organização.

Vista geral

Estão disponíveis as seguintes opções de configuração de rede para o Looker (essencial para o Google Cloud):

- Usar ligações seguras públicas: uma instância que usa um endereço IP externo acessível através da Internet.

Use ligações privadas: as ligações privadas usam redes privadas para aceder às instâncias do Looker (Google Cloud core) e a partir destas. Existem duas opções para usar redes privadas:

- Private Service Connect: uma instância ativada para o Private Service Connect usa um endereço IP da nuvem virtual privada (VPC) interno alojado pela Google e usa o Private Service Connect para estabelecer ligação privada aos serviços Google e de terceiros.

- Acesso privado aos serviços: uma instância ativada para o acesso privado aos serviços usa um endereço IP da nuvem virtual privada (VPC) interno alojado pela Google e usa o acesso privado aos serviços para estabelecer ligação de forma privada aos serviços Google e de terceiros.

Use ligações híbridas: uma instância que suporta um endereço IP público para entrada e um endereço IP de VPC interno alojado na Google e acesso a serviços privados ou Private Service Connect para saída.

Quando considerar uma configuração de rede para a sua instância do Looker (essencial para o Google Cloud), as seguintes informações podem ser úteis para tomar a sua decisão:

- A configuração da rede tem de ser definida quando a instância é criada. Não é possível alterar uma instância configurada para ligações seguras públicas após a criação da instância. Uma instância configurada para ligações híbridas pode ser alterada para ligações privadas, ou uma instância com ligações privadas pode ser alterada para uma configuração de ligações híbridas após a criação da instância.

- A disponibilidade das funcionalidades varia consoante a opção de rede. Consulte a página de documentação Disponibilidade de funcionalidades no Looker (Google Cloud core) para mais informações.

- Todas as ligações ao BigQuery são feitas através da rede privada da Google, independentemente da configuração de rede.

- Se um fornecedor de identidade de terceiros estiver configurado para o Início de sessão único, o navegador do utilizador comunica com o fornecedor de identidade e, em seguida, é redirecionado para a instância do Looker (Google Cloud core). Desde que o URL de redirecionamento esteja acessível através da rede do utilizador, os fornecedores de identidade de terceiros funcionam para todas as configurações de rede.

Consulte também a tabela na secção Como escolher uma opção de rede desta página de documentação para obter mais informações sobre como decidir a configuração de rede certa para a sua equipa.

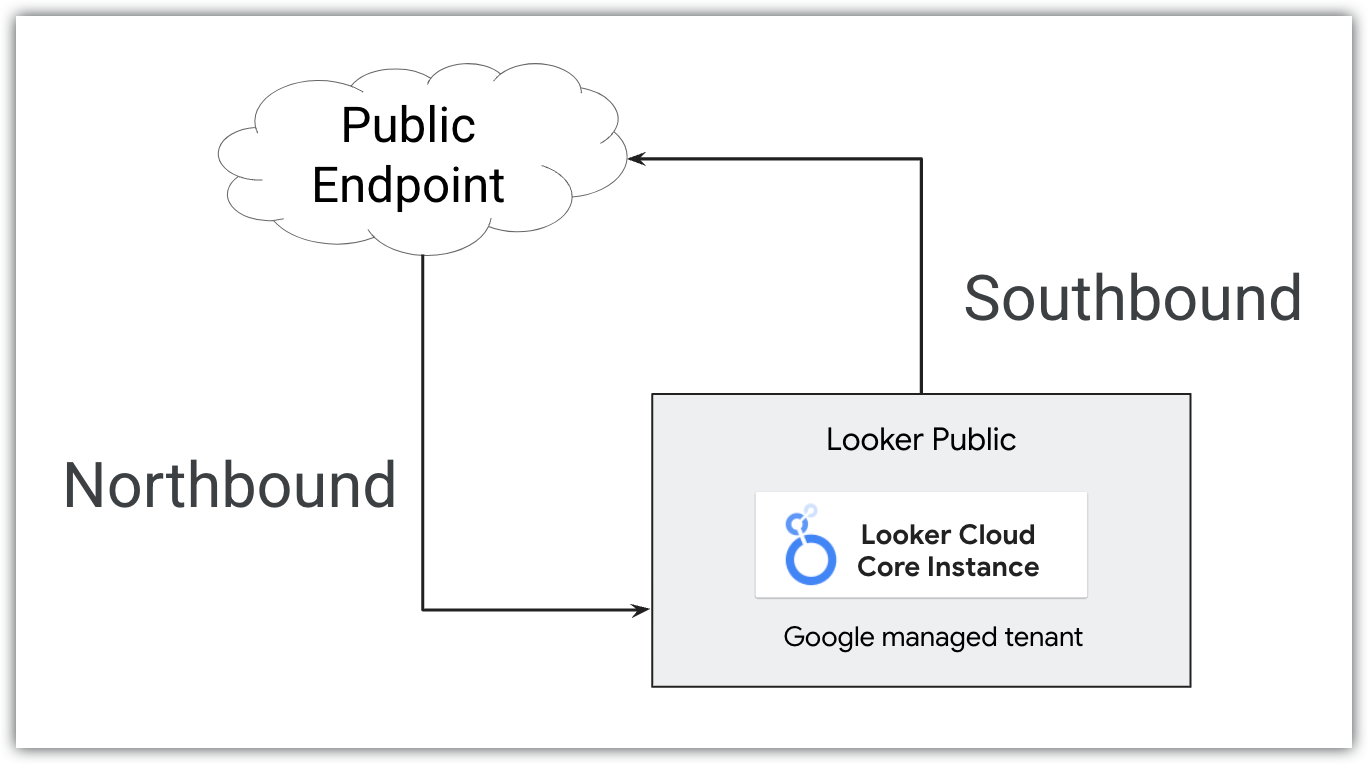

Ligações públicas seguras

O Looker (Google Cloud core) implementado como uma instância de ligação segura pública é acessível a partir de um endereço IP acessível através da Internet externa. Nesta configuração, o tráfego de entrada (norte) para o Looker (Google Cloud Core) é suportado, além do acesso de saída (sul) do Looker (Google Cloud Core) aos pontos finais da Internet. Esta configuração é semelhante à configuração de uma instância do Looker (original) alojada pelo Looker.

As ligações seguras públicas permitem apenas tráfego HTTPS no Looker (Google Cloud core). A Google aprovisiona automaticamente um certificado SSL quando o CNAME é atualizado e a Google consegue localizar os registos DIG. Este certificado é alterado automaticamente a cada quatro meses. Para se ligar de forma segura a bases de dados externas a partir de uma instância do Looker (Google Cloud core) com uma ligação segura pública, pode configurar uma ligação SSL encriptada.

As configurações de ligações seguras públicas são fáceis de configurar e estabelecer ligação, e não requerem configuração de rede avançada nem conhecimentos especializados.

Para criar uma instância de ligação segura pública do Looker (Google Cloud core), consulte a página de documentação Crie uma instância do Looker (Google Cloud core) de ligação segura pública.

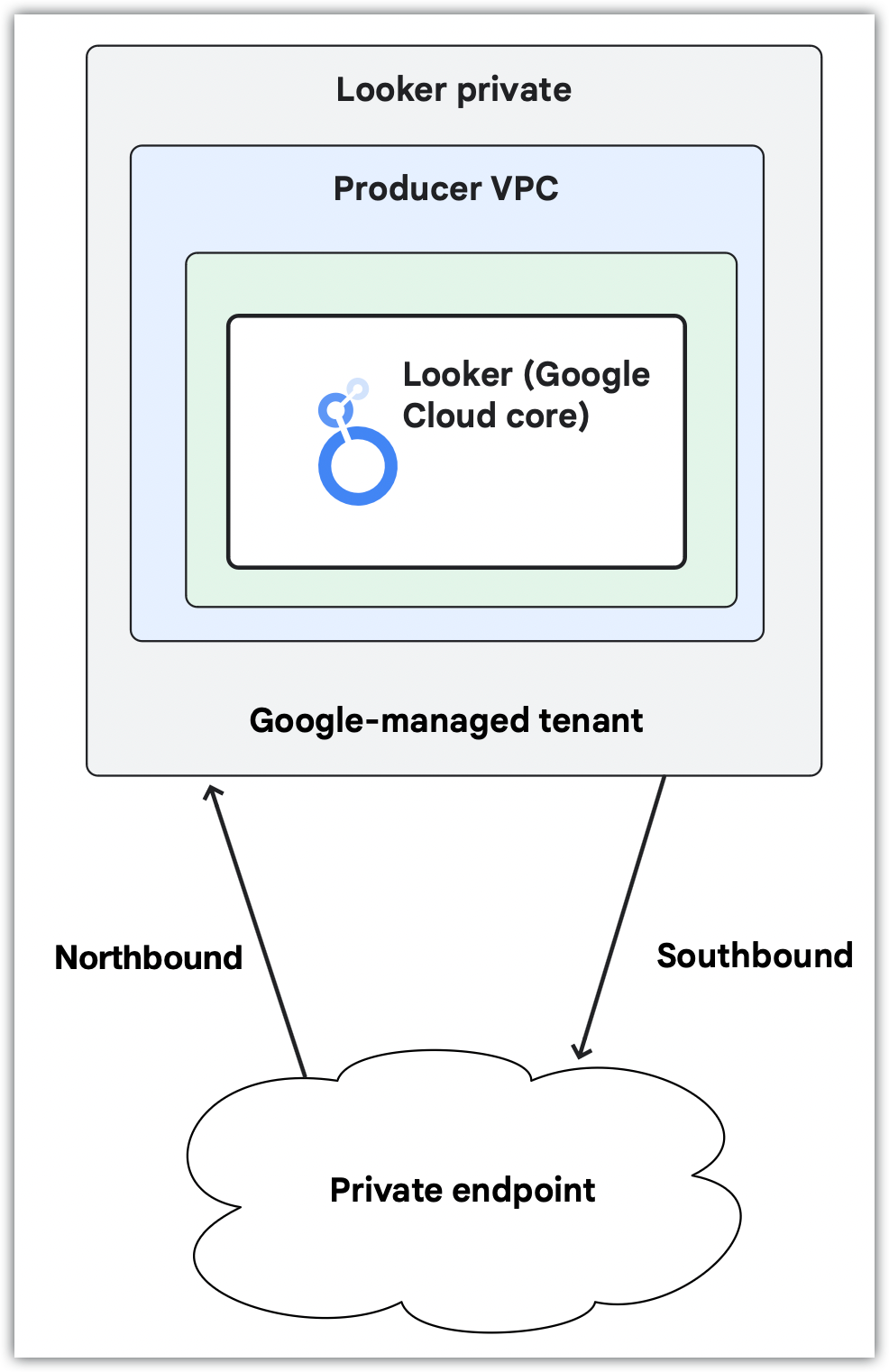

Ligações privadas

Uma instância do Looker (Google Cloud core) configurada para usar ligações privadas usa um endereço IP da VPC interno alojado na Google. Pode usar este endereço para comunicar com outros recursos que podem aceder à VPC. As ligações privadas tornam os serviços acessíveis sem passar pela Internet pública nem usar endereços IP externos. Como não atravessam a Internet, as ligações privadas através de redes privadas oferecem normalmente uma latência mais baixa e vetores de ataque limitados.

Numa configuração de ligações privadas, os certificados internos são totalmente geridos pela Google e não são expostos a ninguém. Se estiver a aprovisionar uma instância de ligações privadas com certificados personalizados, não precisa de gerir os certificados privados internos. Em alternativa, use o seu próprio certificado personalizado e certifique-se de que a rotação desse certificado é mantida.

Numa configuração de ligações privadas, o Looker (Google Cloud core) não tem um URL público. Controla todo o tráfego de entrada (norte) e todo o tráfego de saída (sul) é encaminhado através da sua VPC.

Se a sua instância usar apenas uma ligação privada, é necessária uma configuração adicional para configurar um domínio personalizado e o acesso do utilizador à instância; usar algumas funcionalidades do Looker (Google Cloud core); ou estabelecer ligação a recursos externos, como fornecedores de Git. As competências internas de redes são úteis para planear e executar esta configuração.

O Looker (Google Cloud Core) suporta as seguintes duas opções para ligações privadas:

A utilização do acesso a serviços privados ou do Private Service Connect tem de ser decidida no momento da criação da instância.

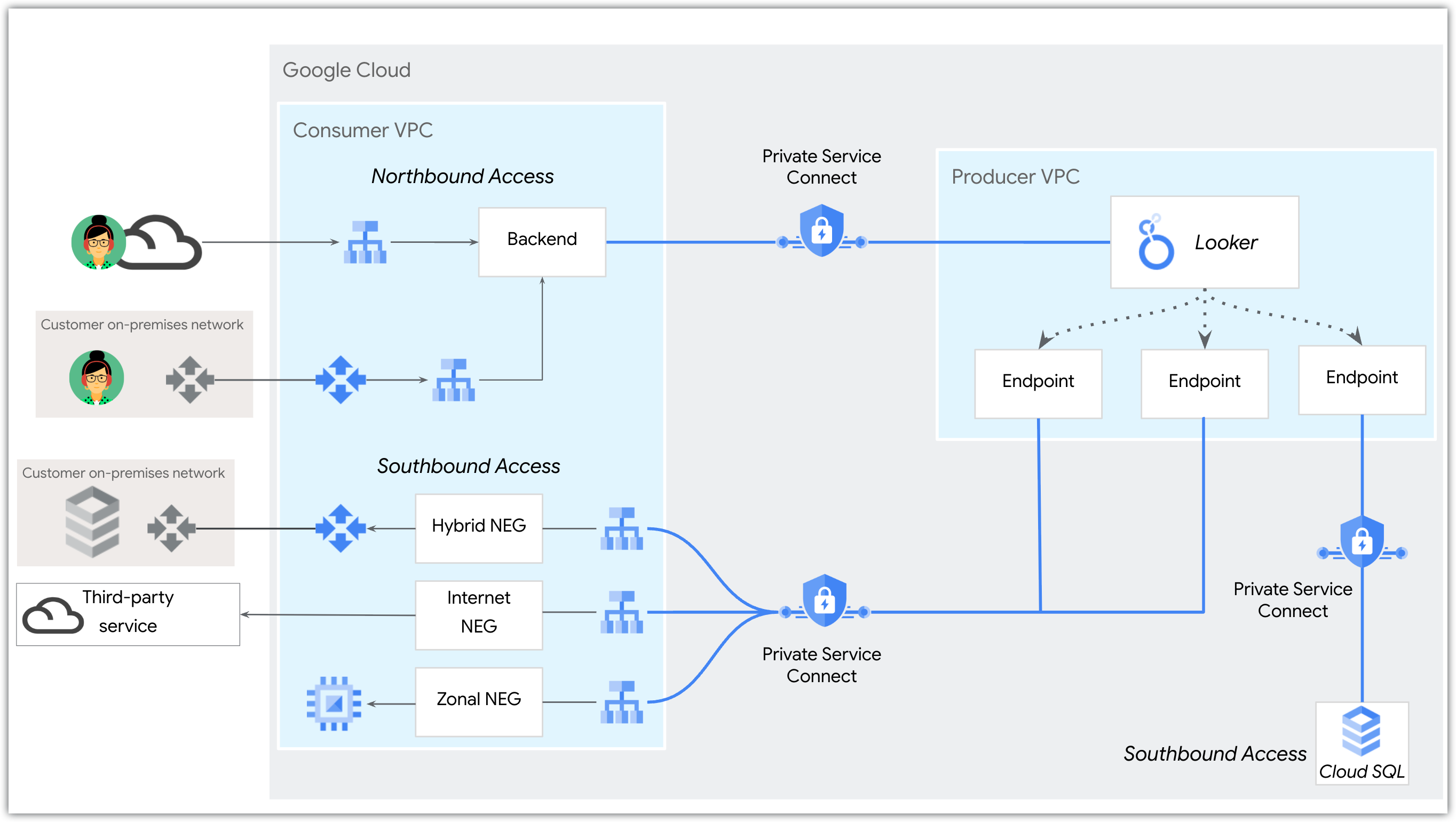

Private Service Connect

A utilização do Private Service Connect com o Looker (essencial para o Google Cloud) tem de ser definida no momento da criação da instância.

Quando usado com o Looker (essencial para o Google Cloud), o Private Service Connect difere do acesso a serviços privados das seguintes formas:

- Os pontos finais e os backends suportam métodos de acesso públicos ou privados.

- O Looker (essencial para o Google Cloud) pode estabelecer ligação a outros serviços Google, como o Cloud SQL, que são acessíveis através do Private Service Connect.

- Não é necessário atribuir grandes blocos de IPs.

- As ligações diretas permitem a comunicação transitiva.

- Não é necessário partilhar uma rede com outros serviços.

- Suporta multi-tenancy.

Os servidores de processamento do Private Service Connect podem ser usados para aceder a instâncias do Private Service Connect do Looker (essencial para o Google Cloud).

As instâncias do Looker (essencial para o Google Cloud) (Private Service Connect) usam pontos finais para estabelecer ligação a Google Cloud recursos externos. Se um recurso for externo, também tem de configurar um grupo de pontos finais de rede (NEG) e um balanceador de carga. Além disso, cada ligação de saída a um serviço único requer que o serviço seja publicado através do Private Service Connect. No lado do Looker (essencial para o Google Cloud), cada ligação de saída exclusiva tem de ser criada e mantida para cada serviço ao qual quer estabelecer ligação.

A experiência em rede interna é útil para planear e executar configurações do Private Service Connect.

Para ver um exemplo de ligação a um serviço externo, consulte o codelab do NEG de Internet HTTPS de saída do PSC do Looker.

Para saber mais sobre as instâncias do Private Service Connect, consulte a página de documentação Use o Private Service Connect com o Looker (Google Cloud core).

Acesso a serviços privados

A utilização de ligações privadas de acesso a serviços privados com o Looker (essencial para o Google Cloud) tem de ser definida no momento da criação da instância. As instâncias do Looker (Google Cloud core) podem incluir opcionalmente uma ligação segura pública com a respetiva ligação privada (acesso a serviços privados). Após a criação de uma instância que usa o acesso a serviços privados, pode adicionar ou remover uma ligação privada a essa instância.

Para criar uma ligação privada (acesso a serviços privados), tem de atribuir um intervalo de /22CIDR na sua VPC ao Looker (Google Cloud core).

Para configurar o acesso do utilizador a uma instância que usa apenas uma ligação privada (acesso a serviços privados), tem de configurar um domínio personalizado e configurar o acesso ao domínio consoante as necessidades da sua organização. Para estabelecer ligação a recursos externos, tem de fazer uma configuração adicional. As competências internas de redes são úteis para planear e executar esta configuração.

Para criar uma instância de acesso a serviços privados do Looker (Google Cloud core), consulte a página de documentação Crie uma instância de ligações privadas.

Configuração de ligações híbridas

As instâncias do Looker (Google Cloud core) que usam o acesso a serviços privados ou o Private Service Connect para a respetiva ligação privada suportam uma configuração de ligações híbridas.

Uma instância do Looker (Google Cloud core) que usa o acesso privado aos serviços e que tem uma ligação híbrida tem um URL público, e todo o tráfego de entrada (norte) passa pela ligação pública através de HTTPS. O tráfego de saída (sul) é encaminhado através da sua VPC, que pode ser configurada para permitir apenas tráfego de ligação privada, através de HTTPS ou encriptação. Todo o tráfego em trânsito é encriptado.

Uma instância do Looker (essencial para o Google Cloud) ativada para o Private Service Connect usa um endereço IP definido pelo cliente acessível numa VPC para entrada. A comunicação com a VPC e as cargas de trabalho nas instalações ou de várias nuvens usa anexos de serviços que implementa para o tráfego de saída.

Uma configuração de ligações híbridas permite a utilização de algumas funcionalidades do Looker (Google Cloud core) que não estão disponíveis para configurações de ligações privadas, como o conetor de BI do Connected Sheets.

Como escolher uma opção de rede

A tabela seguinte mostra a disponibilidade de funcionalidades para diferentes opções de rede.

| Requisitos de rede | |||||

|---|---|---|---|---|---|

| Funcionalidade | Ligações seguras públicas | Associações híbridas (PSA) | Associações privadas (PSA) | Associações híbridas (PSC) | Ligações privadas (PSC) |

| Requer a atribuição de um intervalo de IP para a criação de instâncias | Não | Sim (/22 por instância, por região)

|

Sim (/22 por instância, por região)

|

Não | Não |

| Cloud Armor | Sim. O Looker (essencial para o Google Cloud) usa regras do Cloud Armor predefinidas, que são geridas pela Google. Estas regras não são configuráveis. | Sim. O Looker (essencial para o Google Cloud) usa regras do Cloud Armor predefinidas, que são geridas pela Google. Estas regras não são configuráveis. | Não | Sim. O Looker (essencial para o Google Cloud) usa regras do Cloud Armor predefinidas, que são geridas pela Google. Estas regras não são configuráveis. | Suportado com o Application Load Balancer externo regional gerido pelo cliente, o back-end do Private Service Connect e o Google Cloud Armor gerido pelo cliente |

| Domínio personalizado | Sim | Suportado como um URL público | Sim | Suportado como um URL público | Sim |

| Acesso de entrada | |||||

| Funcionalidade | Ligações seguras públicas | Associações híbridas (PSA) | Associações privadas (PSA) | Associações híbridas (PSC) | Ligações privadas (PSC) |

| Internet pública | Sim | Sim | Não | Suportado com o balanceador de carga de aplicações externo regional gerido pela Google | Suportado com o balanceador de carga de aplicações externo regional gerido pelo cliente, o back-end do Private Service Connect e o domínio personalizado |

| Intercâmbio de VPCs (acesso a serviços privados) | Não | Sim | Sim | Não | Não |

| Encaminhamento baseado em PSC | Não | Não | Não |

São suportados os seguintes elementos:

O acesso global é suportado pelos back-ends do Private Service Connect, mas não pelos pontos finais do consumidor do Private Service Connect. |

|

| Redes híbridas | Não | Sim | Sim | Sim | Sim |

| Acesso de saída | |||||

| Funcionalidade | Ligações seguras públicas | Associações híbridas (PSA) | Associações privadas (PSA) | Associações híbridas (PSC) | Ligações privadas (PSC) |

| Internet | Sim | Não | Não | Suportado com o balanceador de carga interno do proxy TCP regional, o NEG da Internet e o gateway do Cloud NAT. | |

| Intercâmbio de VPCs (acesso a serviços privados) | Não | Sim | Sim | Não | Não |

| Encaminhamento baseado no Private Service Connect | Não | Não | Não | Suportado com o balanceador de carga interno do proxy TCP regional e o NEG híbrido | |

| Redes híbridas (várias nuvens e nas instalações) | Não | Sim | Sim | Suportado com o balanceador de carga interno do proxy TCP regional, o NEG híbrido e os Google Cloud produtos de rede | |

| Aplicação | |||||

| Funcionalidade | Ligações seguras públicas | Associações híbridas (PSA) | Associações privadas (PSA) | Associações híbridas (PSC) | Ligações privadas (PSC) |

| GitHub | Sim | Suportado com o balanceador de carga interno do proxy TCP e o NEG da Internet | Sim. Para ver um exemplo, consulte o codelab do NEG da Internet HTTPS de saída do PSC do Looker. | ||

| GitHub Enterprise | Não | Sim | Sim | Sim | Sim |

| Cloud SQL | Sim | Suportado com o Cloud SQL implementado na mesma VPC que o Looker (essencial para o Google Cloud) | Sim | Sim | Sim |

| BigQuery | Sim | Sim | Sim | Sim | Sim |

| Incorporar | Sim | Sim | Sim | Sim | Sim |

| Marketplace | Sim | Não | Não | Não | Não |

| Páginas associadas | Sim | Sim | Não | Sim | Não |

| SMTP | Sim | Sim | Sim | Sim. Requer conetividade de saída. | |

| Vantagens | |||||

| Funcionalidade | Ligações seguras públicas | Associações híbridas (PSA) | Associações privadas (PSA) | Associações híbridas (PSC) | Ligações privadas (PSC) |

| Vantagens |

|

|

|

|

|

| Considerações | |||||

| Funcionalidade | Ligações seguras públicas | Associações híbridas (PSA) | Associações privadas (PSA) | Associações híbridas (PSC) | Ligações privadas (PSC) |

| Considerações | Se quiser um URL personalizado, tem de configurar um nome de domínio totalmente qualificado (por exemplo, looker.examplepetstore.com). Não pode ter um URL personalizado como examplepetstore.looker.com.

|

|

|

|

|

O que se segue?

- Crie uma instância do Looker (Google Cloud Core) com ligações públicas seguras

- Use o Private Service Connect com o Looker (núcleo do Google Cloud)

- Crie uma instância do Private Service Connect de ligações privadas do Looker (Google Cloud core)

- Siga um tutorial sobre como fazer uma ligação HTTPS de saída ao GitHub a partir de um PSC.

- Crie uma instância do Looker (Google Cloud Core) com ligações privadas (acesso a serviços privados)