Looker menyediakan autentikasi dua faktor (2FA) sebagai lapisan keamanan tambahan untuk melindungi data yang dapat diakses melalui Looker. Dengan 2FA diaktifkan, setiap pengguna yang login harus melakukan autentikasi dengan kode sekali pakai yang dibuat oleh perangkat seluler mereka. Tidak ada opsi untuk mengaktifkan 2FA bagi sebagian pengguna.

Halaman Autentikasi Dua Faktor di bagian Autentikasi pada menu Admin memungkinkan Anda mengaktifkan dan mengonfigurasi 2FA.

Menggunakan autentikasi 2 langkah

Berikut adalah alur kerja tingkat tinggi untuk menyiapkan dan menggunakan 2FA. Perhatikan persyaratan sinkronisasi waktu, yang diperlukan agar 2FA berfungsi dengan benar.

Administrator mengaktifkan 2FA di setelan admin Looker.

Saat Anda mengaktifkan 2FA, semua pengguna yang login ke Looker akan logout dan harus login kembali menggunakan 2FA.

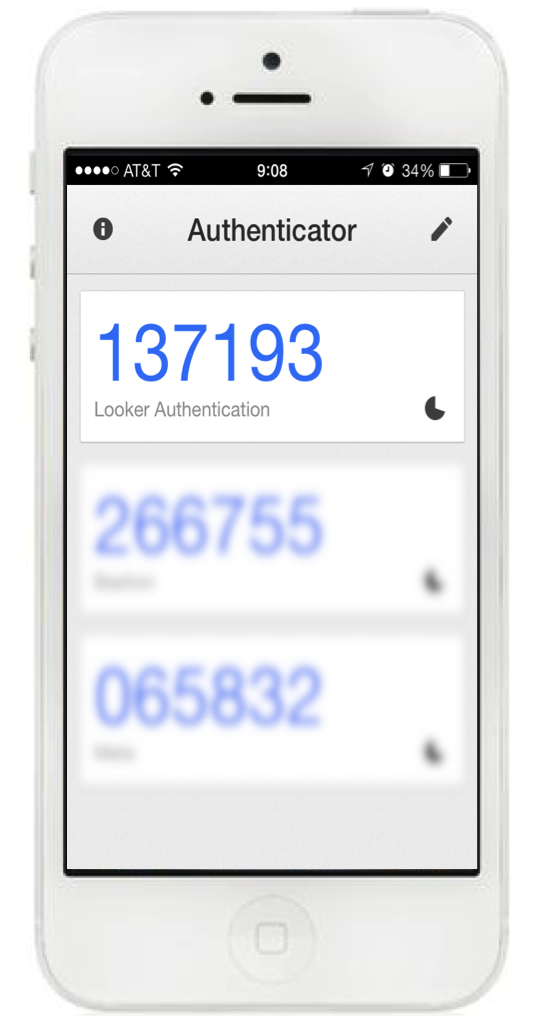

Pengguna perorangan menginstal aplikasi iPhone atau aplikasi Android Google Authenticator di perangkat seluler mereka.

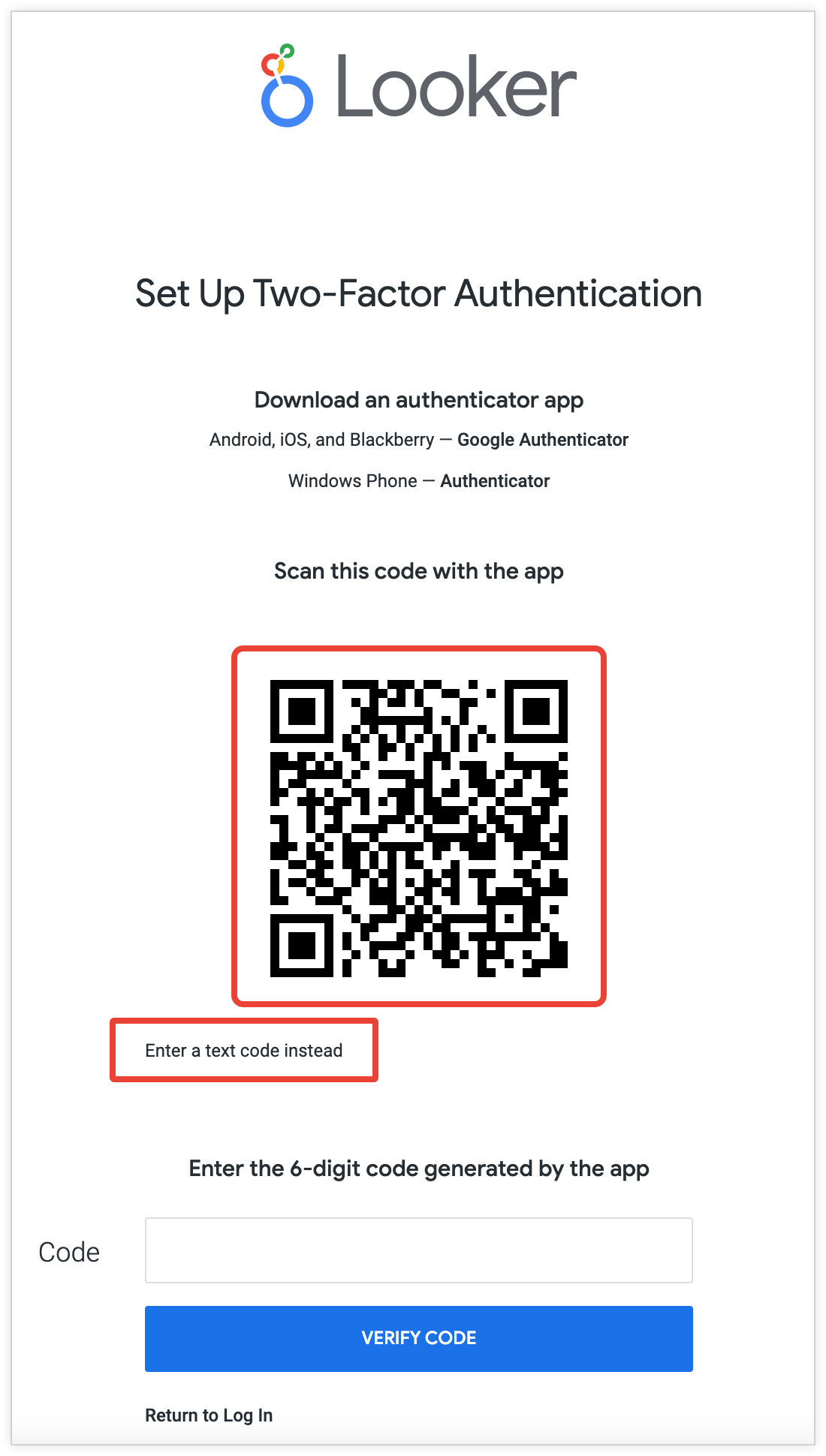

Saat login pertama kali, pengguna akan melihat gambar kode QR di layar komputer, yang harus dipindai dengan ponsel menggunakan aplikasi Google Authenticator.

Jika pengguna tidak dapat memindai kode QR dengan ponselnya, ada juga opsi untuk membuat kode teks yang dapat dimasukkan di ponselnya.

Setelah menyelesaikan langkah ini, pengguna akan dapat membuat kunci autentikasi untuk Looker.

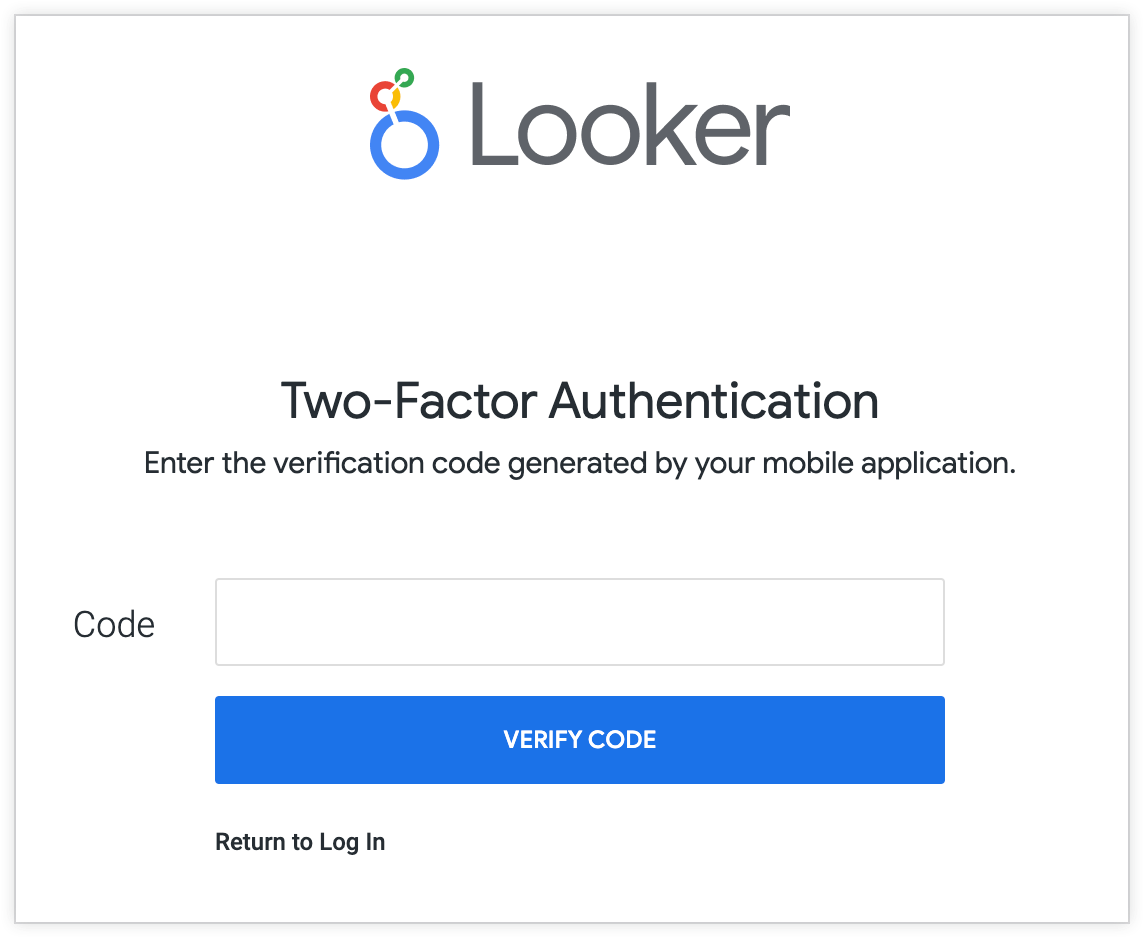

Pada login berikutnya ke Looker, pengguna harus memasukkan kunci autentikasi setelah mengirimkan nama pengguna dan sandi mereka.

Jika pengguna mengaktifkan opsi Ini adalah komputer tepercaya, kunci akan mengautentikasi browser login selama periode 30 hari. Selama periode ini, pengguna dapat login hanya dengan nama pengguna dan sandi. Setiap 30 hari, Looker mewajibkan setiap pengguna untuk melakukan autentikasi ulang browser dengan Google Authenticator.

Persyaratan sinkronisasi waktu

Google Authenticator menghasilkan token berbasis waktu, yang memerlukan sinkronisasi waktu antara server Looker dan setiap perangkat seluler agar token berfungsi. Jika server Looker dan perangkat seluler tidak disinkronkan, hal ini dapat menyebabkan pengguna perangkat seluler tidak dapat melakukan autentikasi dengan 2FA. Untuk menyinkronkan sumber waktu:

- Menyetel perangkat seluler untuk sinkronisasi waktu otomatis dengan jaringan.

- Untuk deployment Looker yang dihosting pelanggan, pastikan NTP berjalan dan dikonfigurasi di server. Jika server disediakan di AWS, Anda mungkin perlu mengizinkan NTP secara eksplisit di ACL Jaringan AWS.

- Admin Looker dapat menetapkan perbedaan waktu maksimum yang diizinkan di panel Admin Looker, yang menentukan seberapa besar perbedaan yang diizinkan antara server dan perangkat seluler. Jika setelan waktu perangkat seluler tidak akurat lebih dari batas penyimpangan yang diizinkan, kunci autentikasi tidak akan berfungsi. Defaultnya adalah 90 detik.

Mereset autentikasi 2 langkah

Jika pengguna perlu mereset 2FA mereka (misalnya, jika mereka memiliki perangkat seluler baru):

- Di halaman Pengguna di bagian Admin Looker, klik Edit di sisi kanan baris pengguna untuk mengedit informasi akun pengguna.

- Di bagian Rahasia Verifikasi Dua Faktor, klik Reset. Hal ini menyebabkan Looker meminta pengguna untuk memindai ulang kode QR dengan aplikasi Google Authenticator pada saat mereka mencoba login ke instance Looker berikutnya.

Pertimbangan

Saat mengonfigurasi autentikasi 2 faktor, perhatikan pertimbangan berikut:

- Autentikasi 2 langkah tidak memengaruhi penggunaan Looker API.

- Autentikasi dua faktor tidak memengaruhi autentikasi melalui sistem eksternal seperti LDAP, SAML, Google OAuth, atau OpenID Connect. 2FA memengaruhi kredensial login alternatif yang digunakan dengan sistem ini.