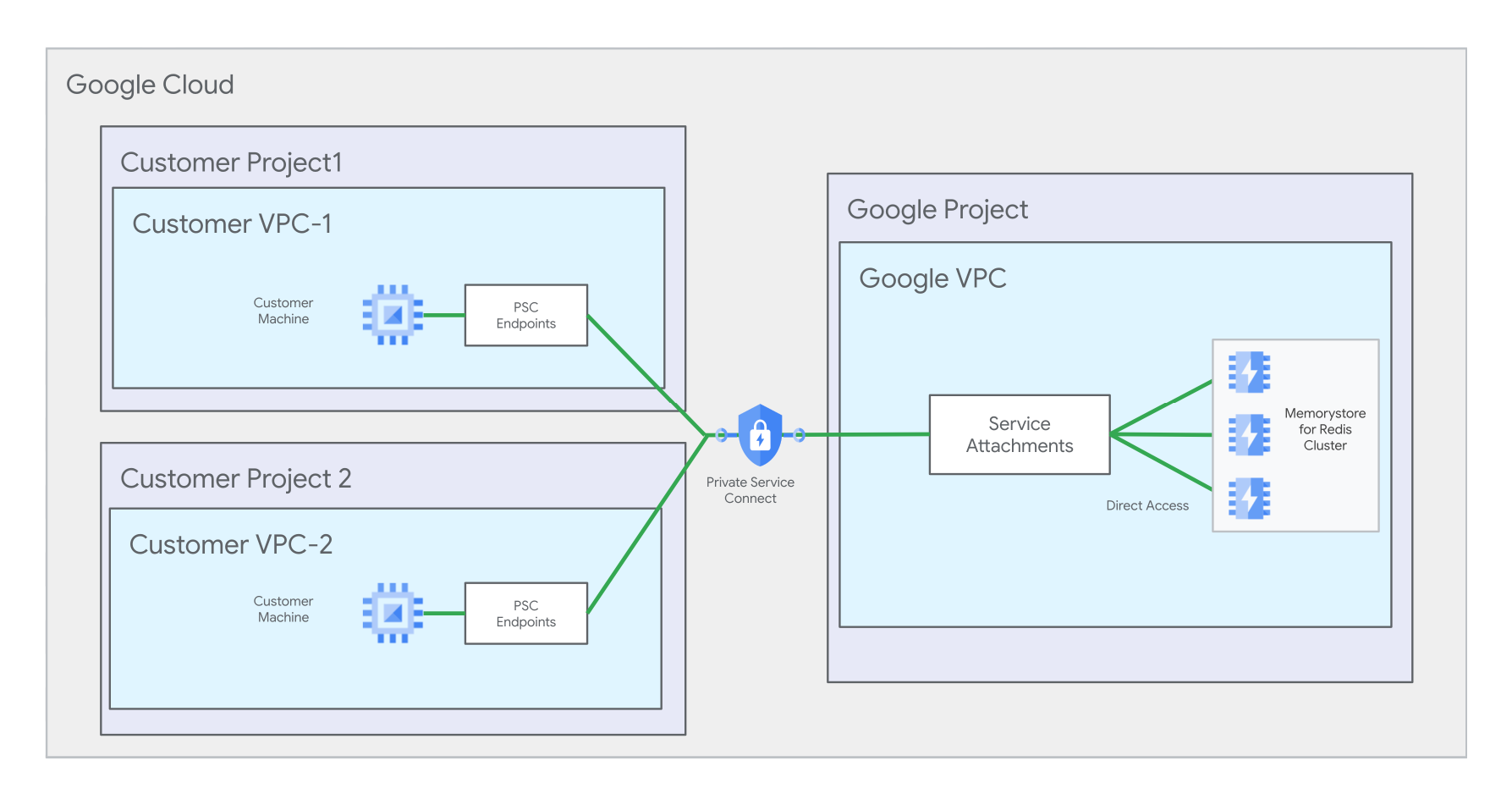

Halaman ini menjelaskan cara menyiapkan konektivitas untuk beberapa jaringan Virtual Private Cloud (VPC) untuk instance Memorystore for Redis Cluster yang sudah memiliki beberapa koneksi Private Service Connect yang terdaftar secara otomatis. Tutorial ini menunjukkan cara melakukannya dengan membuat endpoint Private Service Connect di jaringan konsumen, menargetkan lampiran layanan instance Memorystore, dan mendaftarkan komponen dengan instance. Halaman ini juga menjelaskan cara menghubungkan klien Anda ke instance melalui koneksi Private Service Connect.

Untuk mengetahui petunjuk cara menyiapkan jaringan multi-VPC untuk Memorystore baru yang tidak disediakan dengan koneksi Private Service Connect yang terdaftar secara otomatis, lihat Menyiapkan beberapa jaringan VPC menggunakan koneksi Private Service Connect yang terdaftar oleh pengguna.

Untuk mengetahui informasi selengkapnya tentang penyiapan beberapa jaringan VPC, lihat Tentang jaringan VPC ganda.

Ringkasan langkah-langkah utama

Bagian ini memberikan daftar ringkasan langkah-langkah utama dalam tutorial ini untuk menyiapkan koneksi Private Service Connect baru Anda. Pertama, Anda harus bersiap untuk mengikuti tutorial ini dengan menyelesaikan langkah-langkah di bagian Sebelum memulai.

Langkah-langkah utama

- Langkah 1: Catat jalur lampiran layanan

- Langkah 2: Siapkan dan daftarkan koneksi Private Service Connect untuk jaringan VPC kedua Anda

- Langkah 3: Siapkan koneksi klien

Selain itu, Anda juga dapat:

Sebelum memulai

Sebelum memulai, pastikan Anda memiliki peran IAM dan resource berikut. Google Cloud

Peran IAM yang diperlukan

| Contoh ID resource | Jenis resource |

|---|---|

roles/redis.admin

|

Memberikan kontrol penuh atas instance Memorystore for Redis Cluster dan mengontrol instance selama siklus prosesnya. |

roles/servicedirectory.editor

|

Memberi Anda izin untuk mengedit resource Service Directory. Peran ini diperlukan untuk membuat endpoint Private Service Connect. |

roles/compute.networkAdmin

|

Memberikan kontrol penuh atas jaringan VPC yang memulai koneksi ke instance Memorystore. Anda dapat membuat dan mengelola alamat IP, aturan firewall, dan endpoint Private Service Connect. Peran ini diperlukan untuk membuat endpoint Private Service Connect. Jika Anda menggunakan Private Service Connect untuk terhubung ke instance Memorystore dari beberapa jaringan VPC, maka setiap jaringan dapat memiliki administratornya sendiri. |

Resource prasyarat

Anda perlu membuat resource berikut sebelum memulai tutorial ini. Sebaiknya buat resource dengan ID dan lokasi berikut, tetapi Anda juga dapat memilih ID dan lokasi Anda sendiri. Tutorial ini mengasumsikan Anda telah Membuat instance Memorystore yang memiliki dua koneksi Private Service Connect yang terdaftar secara otomatis.

| Contoh ID resource | Jenis resource | Contoh jalur lengkap | Deskripsi |

|---|---|---|---|

my-memorystore-instance

|

Instance Memorystore for Redis Cluster | t/a | Untuk contoh perintah dalam tutorial ini, nilai ini merepresentasikan instance yang sudah ada dan memiliki koneksi Private Service Connect yang terdaftar secara otomatis di jaringan 1. |

my-network-1

|

Jaringan VPC |

projects/my-project-1/global/networks/my-network-1

|

Memorystore Anda memiliki koneksi Private Service Connect yang otomatis terdaftar di jaringan ini |

my-project-1

|

Google Cloud project | t/a | Instance Memorystore Anda berada di project ini |

Dalam tutorial ini, Anda akan menggunakan resource berikut untuk membuat dua koneksi Private Service Connect di jaringan VPC 2:

| Contoh ID resource | Jenis resource | Contoh jalur lengkap | Deskripsi |

|---|---|---|---|

my-project-2

|

Google Cloud project | t/a | Untuk tutorial ini, project ini adalah tempat Anda membuat jaringan kedua dan subnetwork kedua. Namun, jaringan dan subnet kedua dapat berada dalam project yang sama dengan jaringan pertama, jika Anda memilihnya. |

my-network-2

|

Jaringan VPC |

projects/my-project-2/global/networks/my-network-2

|

Dalam tutorial ini, Anda akan membuat 2 endpoint Private Service Connect di jaringan ini |

my-subnet-2

|

Subnet VPC |

projects/my-project-2/regions/us-central1/subnetworks/my-subnet-2

|

Dalam tutorial ini, Anda mencadangkan 2 alamat IP di subnet ini |

Mengaktifkan API

Aktifkan API berikut yang diperlukan untuk mengelola jaringan Compute Engine, Memorystore for Redis Cluster, dan resource Private Service Connect.

gcloud

Untuk mengaktifkan API di project 2, jalankan perintah berikut:

gcloud services enable --project=PROJECT_2_ID compute.googleapis.com gcloud services enable --project=PROJECT_2_ID redis.googleapis.com gcloud services enable --project=PROJECT_2_ID servicedirectory.googleapis.com

Langkah 1: Catat jalur lampiran layanan

Catat dua URI lampiran layanan untuk instance Memorystore Anda. Anda menggunakan URI lampiran layanan ini untuk menyiapkan koneksi Private Service Connect baru.

gcloud

Untuk melihat informasi ringkasan tentang instance dengan Private Service Connect yang diaktifkan, cari kolom pscServiceAttachments. Kolom ini menampilkan dua URI yang mengarah ke lampiran layanan instance. Untuk melihat informasi ini, gunakan perintah gcloud redis clusters describe:

gcloud redis clusters describe INSTANCE_ID --project=PROJECT_1_ID --region=REGION_ID

Ganti kode berikut:

- INSTANCE_ID adalah nama instance Memorystore Anda.

- PROJECT_1_ID adalah ID Project 1 yang berisi instance Memorystore.

- REGION_ID adalah ID region tempat instance Memorystore Anda berada.

Berikut menunjukkan contoh output untuk perintah ini:

gcloud redis clusters describe my-memorystore-instance \ --project=my-project-1 --region=us-central1 ... pscServiceAttachments: - connectionType: CONNECTION_TYPE_DISCOVERY serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa - serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Langkah 2: Siapkan dan daftarkan koneksi Private Service Connect untuk jaringan VPC kedua Anda

Bagian ini menunjukkan cara menyiapkan dua koneksi Private Service Connect yang diperlukan untuk jaringan VPC kedua Anda.

Buat endpoint Private Service Connect untuk jaringan 2

Bagian ini menjelaskan tindakan yang perlu Anda lakukan untuk membuat 2 endpoint Private Service Connect di Jaringan 2.

Mencadangkan alamat IP untuk jaringan 2

Selanjutnya, cadangkan 2 alamat IP di jaringan 2.

Mencadangkan alamat IP 1

gcloud

Untuk mencadangkan alamat IP 1, jalankan perintah gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_1_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_1 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Ganti kode berikut:

- IP_ADDRESS_1_ID adalah ID yang Anda berikan ke alamat IP Anda.

- PROJECT_2_ID adalah ID project 2. Ini adalah project tempat Anda membuat jaringan dan subnetwork Virtual Private Cloud kedua.

- IP_ADDRESS_1 adalah alamat IP pilihan Anda dari dalam rentang

SUBNET_2_IDyang Anda cadangkan sebagai bagian dari Prerequisite resources. - REGION_ID adalah region tempat instance Memorystore Anda berada.

- SUBNET_2_ID adalah ID subnetwork yang Anda pesan di jaringan 2 dalam project 2 sebagai bagian dari Resource prasyarat.

Contoh:

gcloud compute addresses create my-ip-address-1 \ --project=my-project-1 \ --addresses=10.142.0.10 \ --region=us-central1 \ --subnet=projects/my-project-1/regions/us-central1/subnetworks/my-subnet-1 \ --purpose=GCE_ENDPOINT

Mencadangkan alamat IP 2

gcloud

Untuk mencadangkan alamat IP 2, jalankan perintah gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_2_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_2 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Ganti kode berikut:

- IP_ADDRESS_2_ID adalah ID yang Anda berikan ke alamat IP Anda.

- PROJECT_2_ID adalah ID project 2. Ini adalah project tempat Anda membuat jaringan dan subnetwork VPC kedua.

- IP_ADDRESS_2 adalah alamat IP pilihan Anda dari dalam rentang

SUBNET_2_IDyang Anda cadangkan sebagai bagian dari Prerequisite resources. - REGION_ID adalah region tempat instance Memorystore Anda berada.

- SUBNET_2_ID adalah ID subnetwork yang Anda pesan di jaringan 2 dalam project 2 sebagai bagian dari Resource prasyarat.

Tambahkan aturan penerusan untuk jaringan 2

Selanjutnya, buat aturan penerusan yang menghubungkan alamat IP ke lampiran layanan instance Memorystore.

Tambahkan aturan penerusan 1 untuk IP 1

gcloud

Untuk menambahkan aturan penerusan untuk IP 1, jalankan perintah gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_1_NAME \ --address=IP_ADDRESS_1_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_1 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Ganti kode berikut:

- FORWARDING_RULE_1_NAME adalah nama yang Anda berikan pada aturan penerusan yang Anda buat.

- IP_ADDRESS_1_ID adalah ID alamat IP yang Anda cadangkan di bagian Reserve IP addresses.

- NETWORK_2_ID adalah ID jaringan kedua Anda.

- REGION_ID adalah region tempat instance Memorystore Anda berada.

- SERVICE_ATTACHMENT_1 adalah lampiran layanan pertama yang Anda catat di Catat jalur lampiran layanan.

- PROJECT_2_ID adalah ID project 2. Ini adalah project tempat Anda membuat jaringan dan subnetwork VPC kedua.

Contoh:

gcloud compute forwarding-rules create my-forwarding-rule-1 \ --address=my-ip-address-1 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa \ --project=my-project-2 \ --allow-psc-global-access

Tambahkan aturan penerusan 2 untuk IP 2

gcloud

Untuk menambahkan aturan penerusan untuk IP 2, jalankan perintah gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_2_NAME \ --address=IP_ADDRESS_2_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_2 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Ganti kode berikut:

- FORWARDING_RULE_2_NAME adalah nama yang Anda berikan pada aturan penerusan yang Anda buat.

- IP_ADDRESS_2_ID adalah ID alamat IP yang Anda cadangkan di bagian Reserve IP addresses.

- NETWORK_2_ID adalah ID jaringan kedua Anda.

- REGION_ID adalah region tempat instance Memorystore Anda berada.

- SERVICE_ATTACHMENT_2 adalah lampiran layanan kedua yang Anda catat di Catat jalur lampiran layanan.

- PROJECT_2_ID adalah ID project 2. Ini adalah project tempat Anda membuat jaringan dan subnetwork VPC kedua.

Contoh:

gcloud compute forwarding-rules create my-forwarding-rule-2 \ --address=my-ip-address-2 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa-2 \ --project=my-project-2 \ --allow-psc-global-access

Mendaftarkan koneksi Private Service Connect dengan instance Memorystore Anda untuk jaringan 2

Bagian ini menunjukkan langkah-langkah yang harus diikuti untuk mendaftarkan koneksi dengan instance Memorystore Anda. Pertama, Anda harus mendapatkan ID koneksi dan ID project dari aturan penerusan.

Kemudian, Anda akan mengaktifkan konektivitas dengan mendaftarkan informasi koneksi Private Service Connect ke instance Memorystore Anda.

Dapatkan ID project dan ID koneksi aturan penerusan untuk jaringan 2

Selanjutnya, dapatkan nilai pscConnectionId untuk setiap aturan penerusan. Catat nilai-nilai tersebut.

Mendapatkan ID koneksi Private Service Connect 1

gcloud

Untuk melihat nilai pscConnectionId dan informasi ringkasan aturan penerusan lainnya, jalankan perintah gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_1_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Ganti kode berikut:

- FORWARDING_RULE_1_NAME adalah nama aturan penerusan pertama Anda.

- PROJECT_2_ID adalah ID project Google Cloud yang berisi aturan penerusan.

Contoh berikut menunjukkan contoh output untuk perintah ini:

gcloud compute forwarding-rules describe my-forwarding-rule-1 \ --project=my-project-2 \ --region=us-central1 ... pscConnectionId: '94710983646969729'

Mendapatkan ID koneksi Private Service Connect 2

gcloud

Untuk melihat nilai pscConnectionId dan informasi ringkasan aturan penerusan lainnya, jalankan perintah gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_2_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Ganti kode berikut:

- FORWARDING_RULE_2_NAME adalah nama aturan penerusan kedua Anda.

- PROJECT_2_ID adalah ID project Google Cloud yang berisi aturan penerusan.

Mendaftarkan informasi koneksi Private Service Connect untuk jaringan VPC 2

gcloud

Untuk mendaftarkan setiap koneksi, Anda akan memberikan ID koneksi Private Service Connect, alamat IP, jalur jaringan, jalur/URI aturan penerusan, dan lampiran layanan target. Lakukan hal ini dengan menjalankan perintah gcloud redis clusters add-cluster-endpoints:

gcloud redis clusters add-cluster-endpoints INSTANCE_ID \

--region=REGION_ID \

--project=PROJECT_1_ID \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"PSC_CONNECTION_1_ID","address":"IP_ADDRESS_1","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwarding-rule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","service-attachment":"SERVICE_ATTACHMENT_1"},{"psc-connection-id":"PSC_CONNECTION_2_ID","address":"IP_ADDRESS_2","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwarding-rule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","service-attachment":"SERVICE_ATTACHMENT_2"}]]'

Ganti kode berikut:

- INSTANCE_ID adalah ID instance Memorystore for Redis Cluster Anda.

- REGION_ID adalah ID region tempat instance Memorystore Anda berada.

- PROJECT_1_ID adalah ID Project 1 tempat instance Memorystore Anda berada. Jika koneksi Private Service Connect Anda berada di project yang berbeda dengan instance Anda, gunakan project yang berisi koneksi sebagai nilai untuk parameter ini.

- PROJECT_2_ID adalah ID Project 2.

- PSC_CONNECTION_1_ID adalah ID koneksi Private Service Connect 1 yang Anda catat saat Mendapatkan ID koneksi aturan penerusan untuk jaringan 2.

- IP_ADDRESS_1 adalah alamat IP pertama yang Anda cadangkan.

- NETWORK_2_ID adalah ID Jaringan 2.

- FORWARDING_RULE_1_NAME adalah nama aturan penerusan pertama yang Anda buat.

- SERVICE_ATTACHMENT_1 adalah lampiran layanan pertama Anda yang terhubung dengan

FORWARDING RULE_1_NAME. - PSC_CONNECTION_2_ID adalah ID koneksi Private Service Connect 2 yang Anda catat saat Mendapatkan ID koneksi aturan penerusan untuk jaringan 2.

- IP_ADDRESS_2 adalah alamat IP kedua yang Anda cadangkan.

- FORWARDING_RULE_2_NAME adalah nama aturan penerusan kedua yang Anda buat.

- SERVICE_ATTACHMENT_2 adalah lampiran layanan kedua Anda yang terhubung dengan

FORWARDING_RULE_2_NAME.

Contoh:

gcloud redis clusters add-cluster-endpoints my-instance \

--region=us-central-1 \

--project=my-project-1 \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"94710983646969729","address":"10.142.0.10","network":"projects/my-project-2/global/networks/my-network-2","forwarding-rule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-1","service-attachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa"},{"psc-connection-id":"86510983646969993","address":"10.142.0.12","network":"projects/my-project-2/global/networks/my-network-2","forwarding-rule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-2","service-attachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2"}]]'

Langkah 3: Siapkan koneksi klien

Bagian ini menjelaskan cara mengonfigurasi klien untuk konektivitas jaringan dalam panduan ini.

Catat informasi endpoint koneksi Private Service Connect

Selanjutnya, catat dua alamat IP. Yang pertama adalah alamat IP koneksi penemuan dari koneksi Private Service Connect yang terdaftar secara otomatis. Kolom ini tercantum setelah kolom discoveryEndpoints:.

Alamat IP koneksi penemuan dari koneksi Private Service Connect yang terdaftar oleh pengguna Anda tercantum di bagian clusterEndpoints:connections:pscConnection. Alamat IP ini sesuai dengan kolom CONNECTION_TYPE_DISCOVERY.

gcloud

Untuk melihat informasi endpoint koneksi Private Service Connect untuk jaringan Anda, jalankan perintah gcloud redis clusters describe:

gcloud redis clusters describe INSTANCE_ID \ --region=REGION_ID \ --project=PROJECT_1_ID

Catat alamat IP:

discoveryEndpoints:

- address: 10.128.0.55

port: 6379

pscConfig:

network: projects/my-project-1/global/networks/my-network-1

...

...

clusterEndpoints:

- connections:

- pscConnection:

address: 10.142.0.10

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-2/global/networks/my-network-2

projectId: my-network-2

pscConnectionId: '94710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscConnection:

address: 10.142.0.12

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-2/global/networks/my-network-2

projectId: my-project-2

pscConnectionId: '86510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Dalam output sebelumnya, nilai alamat IP koneksi Private Service Connect penemuan yang akan Anda catat adalah 10.128.0.55 (terdaftar secara otomatis) dan 10.142.0.10 (terdaftar oleh pengguna).

Mengonfigurasi klien Anda

Selanjutnya, konfigurasi klien Anda sebagai berikut:

Konfigurasi koneksi klien di jaringan 1 menggunakan IP penemuan untuk jaringan 1. Dalam tutorial ini, alamat IP ini adalah alamat IP yang Anda catat dan tercantum setelah kolom

discoveryEndpoints:.Konfigurasi koneksi klien di jaringan 2 menggunakan IP penemuan di jaringan 2. Dalam tutorial ini, alamat IP ini adalah alamat IP yang Anda catat di bagian

clusterEndpointsdan sesuai dengan nilaiCONNECTION_TYPE_DISCOVERY.

Untuk mengetahui petunjuk cara menghubungkan ke instance Memorystore, lihat Menghubungkan dari VM Compute Engine menggunakan redis-cli.

Menghapus koneksi Private Service Connect

Secara opsional, sebelum Anda menghapus instance, Anda dapat menghapus semua koneksi Private Service Connect yang terdaftar oleh pengguna dan terkait dengan instance tersebut. Untuk melakukannya, Anda harus menghapus aturan penerusan dan membatalkan pendaftaran endpoint yang Anda siapkan dalam tutorial ini.

Selain itu, Anda dapat menghapus alamat IP yang dicadangkan untuk melepaskannya agar dapat digunakan di masa mendatang.

Menghapus aturan penerusan

Bagian ini memberikan petunjuk tentang cara menghapus aturan penerusan yang Anda buat sebelumnya dalam tutorial ini.

Hapus aturan penerusan 1

gcloud

Untuk menghapus aturan penerusan, jalankan perintah gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_1_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Ganti kode berikut:

- FORWARDING_RULE_1_NAME adalah nama aturan penerusan pertama Anda.

- PROJECT_2_ID adalah ID project 2. Ini adalah project tempat Anda membuat jaringan dan subnetwork VPC kedua.

Hapus aturan penerusan 2

gcloud

Untuk menghapus aturan penerusan, jalankan perintah gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_2_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Ganti kode berikut:

- FORWARDING_RULE_2_NAME adalah nama aturan penerusan kedua Anda.

- PROJECT_2_ID adalah ID project 2. Ini adalah project tempat Anda membuat jaringan dan subnetwork VPC kedua.

Membatalkan pendaftaran endpoint Private Service Connect untuk jaringan VPC 2

Bagian ini memberikan petunjuk untuk membatalkan pendaftaran endpoint Private Service Connect yang Anda daftarkan sebelumnya dalam tutorial ini.

Membatalkan pendaftaran endpoint untuk jaringan VPC 2

gcloud

Untuk membatalkan pendaftaran informasi endpoint dengan instance Memorystore, jalankan perintah gcloud redis clusters remove-cluster-endpoints:

gcloud redis clusters remove-cluster-endpoints INSTANCE_ID \

--region=REGION_ID \

--project=PROJECT_1_ID \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"PSC_CONNECTION_1_ID"},{"psc-connection-id":"PSC_CONNECTION_2_ID"}]]'

Ganti kode berikut:

- INSTANCE_ID adalah ID instance yang endpointnya Anda batalkan pendaftarannya.

- PROJECT_1_ID adalah ID Project 1 tempat instance Memorystore Anda berada.

- REGION_ID adalah ID region tempat instance Memorystore Anda berada.

- PSC_CONNECTION_1_ID adalah ID koneksi Private Service Connect pertama yang Anda catat saat Mendapatkan ID koneksi aturan penerusan.

- PSC_CONNECTION_2_ID adalah ID koneksi Private Service Connect kedua yang Anda catat saat Mendapatkan ID koneksi aturan penerusan.

Menghapus instance Memorystore for Redis Cluster

Secara opsional, Anda dapat memilih untuk menghapus instance Memorystore. Namun, sebelum Anda dapat menghapus instance Memorystore, Anda harus Membatalkan pendaftaran endpoint Private Service Connect.

gcloud

Untuk menghapus instance Memorystore for Redis Cluster, jalankan perintah gcloud redis clusters delete:

gcloud redis clusters delete INSTANCE_ID \ --region=REGION_ID \ --project=PROJECT_1_ID

Ganti kode berikut:

- INSTANCE_ID adalah ID instance Anda.

- REGION_ID adalah ID region tempat instance Memorystore Anda berada.

- PROJECT_1_ID adalah ID project 1. Ini adalah project tempat instance Memorystore Anda berada.