Cette page décrit les options de configuration réseau pour les instances Looker (Google Cloud Core).

Vous définissez la configuration réseau d'une instance lors de sa création. Nous vous recommandons de déterminer les options de mise en réseau que vous souhaitez utiliser avant de commencer à créer votre instance. Cette page vous aide également à déterminer laquelle de ces options répond le mieux aux besoins de votre organisation.

Présentation

Les options de configuration réseau suivantes sont disponibles pour Looker (Google Cloud Core) :

- Utiliser des connexions publiques sécurisées : instance qui utilise une adresse IP externe accessible sur Internet.

Utiliser des connexions privées : les connexions privées utilisent des réseaux privés pour accéder aux instances Looker (Google Cloud Core) et en sortir. Deux options s'offrent à vous pour utiliser des réseaux privés :

- Private Service Connect : une instance activée pour Private Service Connect utilise une adresse IP de cloud privé virtuel (VPC) interne hébergée par Google et Private Service Connect pour se connecter de manière privée aux services Google et tiers.

- Accès privé aux services : une instance pour laquelle l'accès privé aux services est activé utilise une adresse IP de cloud privé virtuel (VPC) interne hébergée par Google et l'accès privé aux services pour se connecter de manière privée aux services Google et tiers.

Utiliser des connexions hybrides : instance compatible avec une adresse IP publique pour l'entrée et une adresse IP VPC interne hébergée par Google, ainsi qu'avec l'accès aux services privés ou Private Service Connect pour la sortie.

Lorsque vous choisissez une configuration réseau pour votre instance Looker (Google Cloud Core), les informations suivantes peuvent vous aider à prendre votre décision :

- La configuration réseau doit être définie lors de la création de l'instance. Une instance configurée pour les connexions sécurisées publiques ne peut pas être modifiée après sa création. Une instance configurée pour les connexions hybrides peut être remplacée par des connexions privées, ou une instance avec des connexions privées peut être remplacée par une configuration de connexions hybrides après sa création.

- La disponibilité des fonctionnalités varie selon l'option réseau. Pour en savoir plus, consultez la page de documentation Disponibilité des fonctionnalités dans Looker (Google Cloud Core).

- Toutes les connexions à BigQuery passent par le réseau privé de Google, quelle que soit la configuration réseau.

- Si un fournisseur d'identité tiers est configuré pour l'authentification unique, le navigateur de l'utilisateur communique avec le fournisseur d'identité, puis est redirigé vers l'instance Looker (Google Cloud Core). Tant que l'URL de redirection est accessible sur le réseau de l'utilisateur, les fournisseurs d'identité tiers fonctionnent pour toutes les configurations réseau.

Consultez également le tableau de la section Choisir une option de mise en réseau de cette page de documentation pour savoir comment choisir la configuration réseau adaptée à votre équipe.

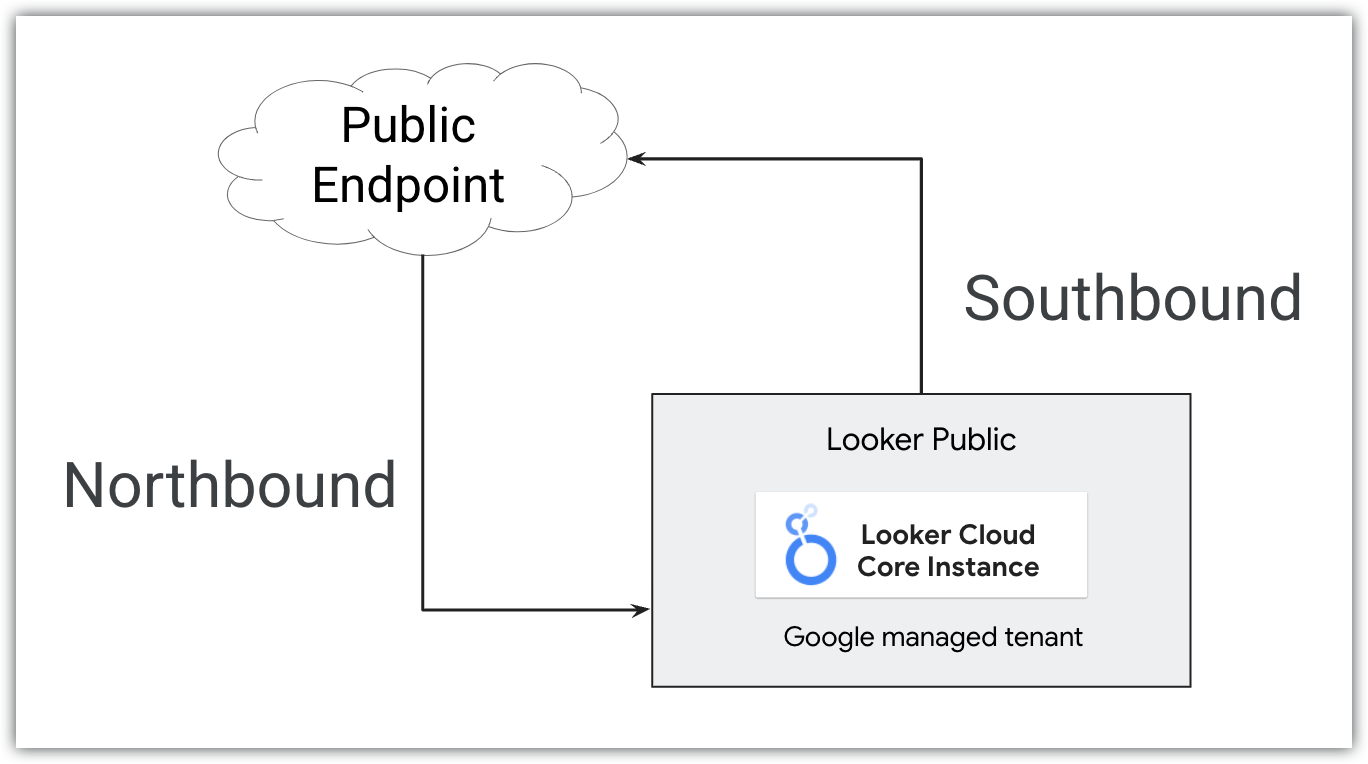

Connexions sécurisées publiques

Une instance Looker (Google Cloud Core) déployée en tant qu'instance de connexion sécurisée publique est accessible à partir d'une adresse IP externe accessible sur Internet. Dans cette configuration, le trafic entrant (nord) vers Looker (Google Cloud Core) est accepté en plus de l'accès sortant (sud) de Looker (Google Cloud Core) aux points de terminaison Internet. Cette configuration est semblable à celle d'une instance Looker (version initiale) hébergée par Looker.

Les connexions publiques sécurisées n'autorisent que le trafic HTTPS dans Looker (Google Cloud Core). Google provisionne automatiquement un certificat SSL lorsque le CNAME est mis à jour et que Google peut trouver les enregistrements DIG. Ce certificat est automatiquement renouvelé tous les quatre mois. Pour vous connecter de manière sécurisée à des bases de données externes à partir d'une instance Looker (Google Cloud Core) avec une connexion publique sécurisée, vous pouvez configurer une connexion SSL chiffrée.

Les configurations de connexions publiques sécurisées sont faciles à configurer et à utiliser. Elles ne nécessitent pas de configuration ni d'expertise réseau avancées.

Pour créer une instance Looker (Google Cloud Core) avec une connexion publique sécurisée, consultez la page de documentation Créer une instance Looker (Google Cloud Core) avec une connexion publique sécurisée.

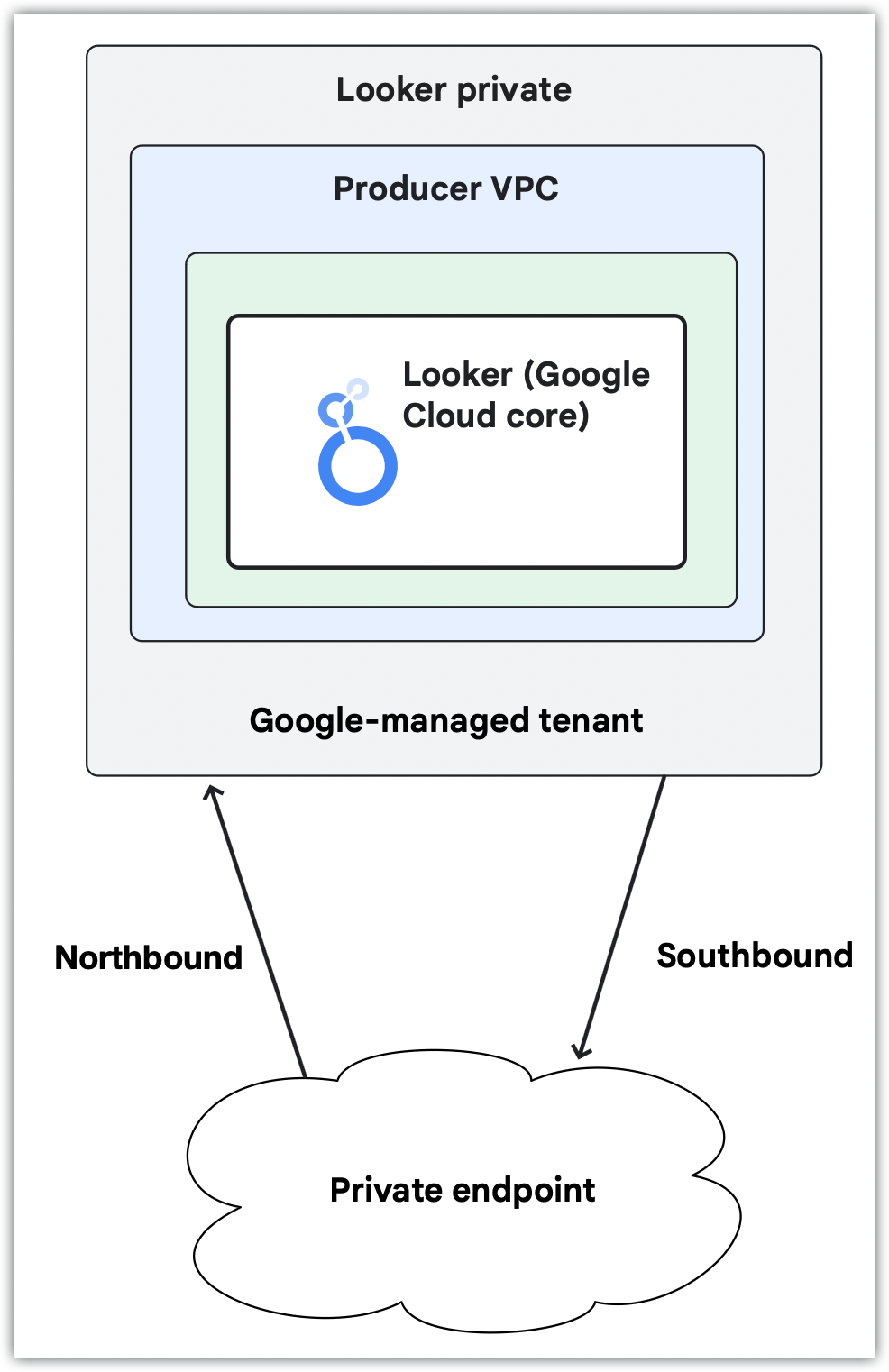

Connexions privées

Une instance Looker (Google Cloud Core) configurée pour utiliser des connexions privées utilise une adresse IP VPC interne hébergée par Google. Vous pouvez utiliser cette adresse pour communiquer avec d'autres ressources ayant accès au VPC. Les connexions privées permettent d'accéder aux services sans passer par l'Internet public ni utiliser d'adresses IP externes. Comme elles ne transitent pas par Internet, les connexions privées via une adresse IP privée offrent généralement une latence plus faible et des vecteurs d'attaque limités.

Dans une configuration de connexions privées, les certificats internes sont entièrement gérés par Google et ne sont exposés à personne. Si vous provisionnez une instance de connexion privée avec des certificats personnalisés, vous n'avez pas besoin de gérer les certificats privés internes. Utilisez plutôt votre propre certificat personnalisé et assurez-vous que sa rotation est maintenue.

Dans une configuration de connexions privées, Looker (Google Cloud Core) n'a pas d'URL publique. Vous contrôlez tout le trafic entrant (nord) et tout le trafic sortant (sud) sera acheminé via votre VPC.

Si votre instance n'utilise qu'une connexion privée, une configuration supplémentaire est nécessaire pour configurer un domaine personnalisé et l'accès des utilisateurs à l'instance, utiliser certaines fonctionnalités Looker (Google Cloud Core) ou se connecter à des ressources externes, telles que des fournisseurs Git. Une expertise interne en mise en réseau est utile pour planifier et exécuter cette configuration.

Looker (Google Cloud Core) est compatible avec les deux options suivantes pour les connexions privées :

L'utilisation de l'accès aux services privés ou de Private Service Connect doit être décidée au moment de la création de l'instance.

Private Service Connect

L'utilisation de Private Service Connect avec Looker (Google Cloud Core) doit être définie au moment de la création de l'instance.

Lorsqu'il est utilisé avec Looker (Google Cloud Core), Private Service Connect diffère de l'accès aux services privés de la manière suivante :

- Les points de terminaison et les backends sont compatibles avec les méthodes d'accès public ou privé.

- Looker (Google Cloud Core) peut se connecter à d'autres services Google, tels que Cloud SQL, accessibles via Private Service Connect.

- Il n'est pas nécessaire d'allouer de grands blocs d'adresses IP.

- Les connexions directes permettent la communication transitive.

- Il n'est pas nécessaire de partager un réseau avec d'autres services.

- Compatible avec l'architecture mutualisée.

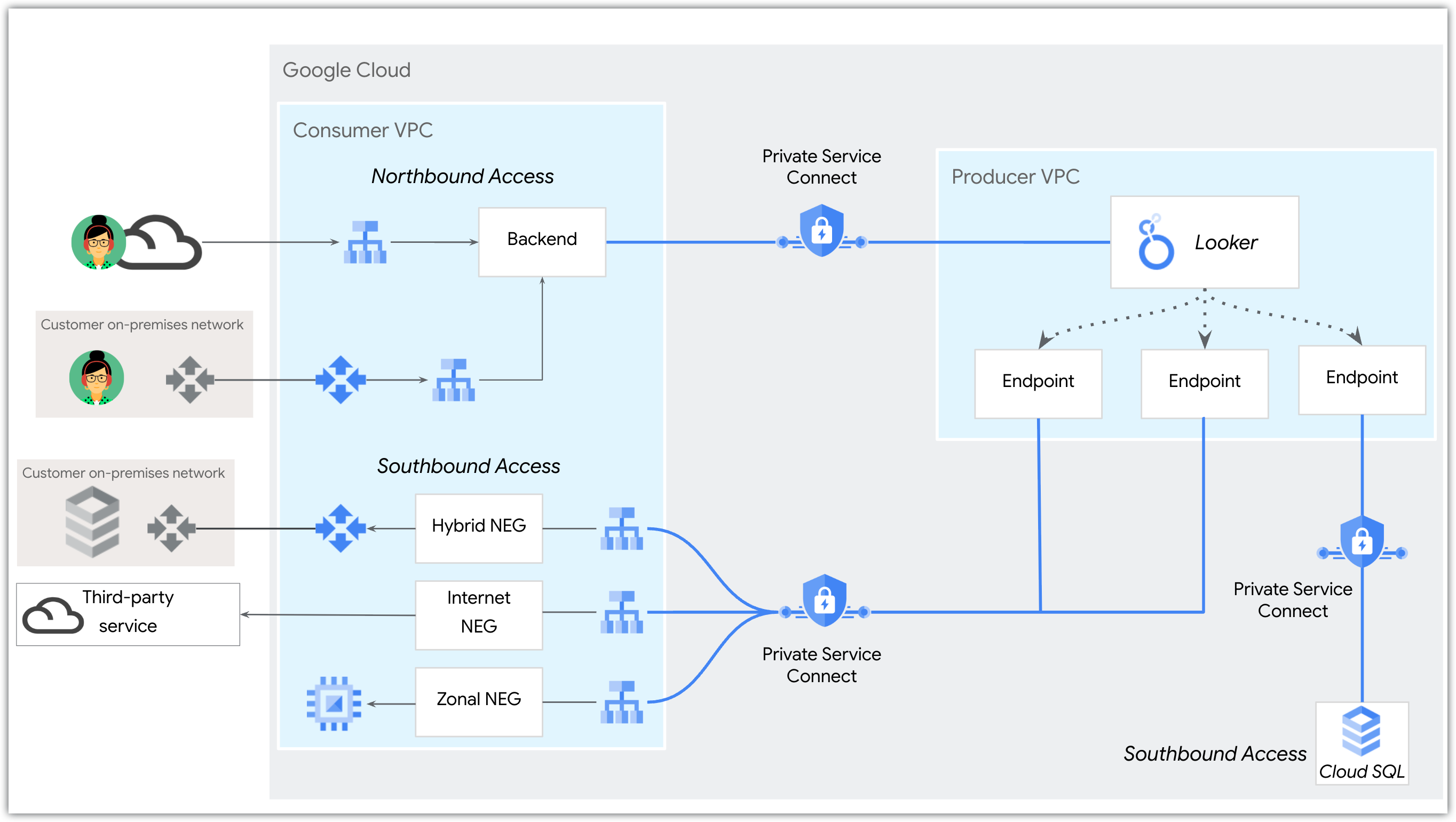

Les backends Private Service Connect peuvent être utilisés pour accéder aux instances Looker (Google Cloud Core) Private Service Connect.

Les instances Looker (Google Cloud Core) (Private Service Connect) utilisent des points de terminaison pour se connecter à Google Cloud ou à des ressources externes. Si une ressource est externe, un groupe de points de terminaison du réseau (NEG) et un équilibreur de charge doivent également être configurés. De plus, chaque connexion sortante à un service unique nécessite que le service soit publié à l'aide de Private Service Connect. Du côté de Looker (Google Cloud Core), chaque connexion de sortie unique doit être créée et gérée pour chaque service auquel vous souhaitez vous connecter.

Il est utile de disposer d'une expertise en réseau en interne pour planifier et exécuter les configurations Private Service Connect.

Pour obtenir un exemple de connexion à un service externe, consultez l'atelier de programmation Looker PSC Southbound HTTPS Internet NEG.

Pour en savoir plus sur les instances Private Service Connect, consultez la page de documentation Utiliser Private Service Connect avec Looker (Google Cloud Core).

Accès aux services privés

L'utilisation de connexions privées d'accès aux services privés avec Looker (Google Cloud Core) doit être définie au moment de la création de l'instance. Les instances Looker (Google Cloud Core) peuvent éventuellement inclure une connexion publique sécurisée avec leur connexion privée (accès aux services privés). Une fois que vous avez créé une instance qui utilise l'accès aux services privés, vous pouvez ajouter ou supprimer une connexion privée à cette instance.

Pour créer une connexion privée (accès aux services privés), vous devez allouer une plage CIDR /22 dans votre VPC à Looker (Google Cloud Core).

Pour configurer l'accès des utilisateurs à une instance qui n'utilise qu'une connexion privée (accès aux services privés), vous devez configurer un domaine personnalisé et configurer l'accès au domaine en fonction des besoins de votre organisation. Pour vous connecter à des ressources externes, vous devez effectuer une configuration supplémentaire. Une expertise interne en mise en réseau est utile pour planifier et exécuter cette configuration.

Pour créer une instance Looker (Google Cloud Core) avec accès aux services privés, consultez la page de documentation Créer une instance de connexions privées.

Configuration des connexions hybrides

Les instances Looker (Google Cloud Core) qui utilisent l'accès aux services privés ou Private Service Connect pour leur connexion privée sont compatibles avec une configuration de connexions hybrides.

Une instance Looker (Google Cloud Core) qui utilise l'accès aux services privés et qui dispose d'une connexion hybride possède une URL publique. Tout le trafic entrant (vers le nord) passera par la connexion publique via HTTPS. Le trafic sortant (vers le sud) est acheminé via votre VPC, qui peut être configuré pour n'autoriser que le trafic de connexion privée, à l'aide du protocole HTTPS ou du chiffrement. Tout le trafic en transit est chiffré.

Une instance Looker (Google Cloud Core) pour laquelle Private Service Connect est activé utilise une adresse IP définie par le client et accessible dans un VPC pour l'entrée. La communication avec le VPC et les charges de travail sur site ou multicloud utilise des rattachements de service que vous déployez pour le trafic sortant.

Une configuration de connexions hybrides permet d'utiliser certaines fonctionnalités Looker (Google Cloud Core) qui ne sont pas disponibles pour les configurations de connexions privées, comme le connecteur BI Google Sheets associé.

Choisir une option de mise en réseau

Le tableau suivant indique la disponibilité des fonctionnalités pour différentes options de mise en réseau.

| Configuration réseau requise | |||||

|---|---|---|---|---|---|

| Fonctionnalité | Connexions sécurisées publiques | Connexions hybrides (PSA) | Connexions privées (PSA) | Connexions hybrides (PSC) | Connexions privées (PSC) |

| Nécessite l'allocation de plages d'adresses IP pour la création d'instances | Non | Oui (/22 par instance et par région)

|

Oui (/22 par instance et par région)

|

Non | Non |

| Cloud Armor | Oui. Looker (Google Cloud Core) utilise des règles Cloud Armor par défaut, qui sont gérées par Google. Ces règles ne sont pas configurables. | Oui. Looker (Google Cloud Core) utilise des règles Cloud Armor par défaut, qui sont gérées par Google. Ces règles ne sont pas configurables. | Non | Oui. Looker (Google Cloud Core) utilise des règles Cloud Armor par défaut, qui sont gérées par Google. Ces règles ne sont pas configurables. | Compatible avec les équilibreurs de charge d'application externes régionaux gérés par le client, le backend Private Service Connect et Google Cloud Armor géré par le client |

| Domaine personnalisé | Oui | Accepté en tant qu'URL publique | Oui | Accepté en tant qu'URL publique | Oui |

| Accès entrant | |||||

| Fonctionnalité | Connexions sécurisées publiques | Connexions hybrides (PSA) | Connexions privées (PSA) | Connexions hybrides (PSC) | Connexions privées (PSC) |

| Internet public | Oui | Oui | Non | Compatible avec l'équilibreur de charge d'application externe régional géré par Google | Compatible avec l'équilibreur de charge d'application externe régional géré par le client, le backend Private Service Connect et le domaine personnalisé |

| Appairage de VPC (accès aux services privés) | Non | Oui | Oui | Non | Non |

| Routage basé sur PSC | Non | Non | Non |

Compatible avec les éléments suivants :

L'accès mondial est compatible avec les backends Private Service Connect, mais pas avec les points de terminaison client Private Service Connect. |

|

| Réseau hybride | Non | Oui | Oui | Oui | Oui |

| Accès sortant | |||||

| Fonctionnalité | Connexions sécurisées publiques | Connexions hybrides (PSA) | Connexions privées (PSA) | Connexions hybrides (PSC) | Connexions privées (PSC) |

| Internet | Oui | Non | Non | Compatible avec l'équilibreur de charge interne proxy TCP régional, le NEG Internet et la passerelle Cloud NAT. | |

| Appairage de VPC (accès aux services privés) | Non | Oui | Oui | Non | Non |

| Routage basé sur Private Service Connect | Non | Non | Non | Compatible avec l'équilibreur de charge interne proxy TCP régional et le NEG hybride | |

| Mise en réseau hybride (multicloud et sur site) | Non | Oui | Oui | Compatible avec l'équilibreur de charge interne proxy TCP régional, le NEG hybride et les produits de mise en réseauGoogle Cloud | |

| Application | |||||

| Fonctionnalité | Connexions sécurisées publiques | Connexions hybrides (PSA) | Connexions privées (PSA) | Connexions hybrides (PSC) | Connexions privées (PSC) |

| GitHub | Oui | Compatible avec l'équilibreur de charge interne proxy TCP et le NEG Internet | Oui. Pour obtenir un exemple, consultez l'atelier de programmation sur le NEG Internet HTTPS Southbound PSC Looker. | ||

| GitHub Enterprise | Non | Oui | Oui | Oui | Oui |

| Cloud SQL | Oui | Compatible avec Cloud SQL déployé dans le même VPC que Looker (Google Cloud Core) | Oui | Oui | Oui |

| BigQuery | Oui | Oui | Oui | Oui | Oui |

| Intégrer | Oui | Oui | Oui | Oui | Oui |

| Marketplace | Oui | Non | Non | Non | Non |

| Feuilles connectées | Oui | Oui | Non | Oui | Non |

| SMTP | Oui | Oui | Oui | Oui. Nécessite une connectivité sortante. | |

| Avantages | |||||

| Fonctionnalité | Connexions sécurisées publiques | Connexions hybrides (PSA) | Connexions privées (PSA) | Connexions hybrides (PSC) | Connexions privées (PSC) |

| Avantages |

|

|

|

|

|

| Remarques | |||||

| Fonctionnalité | Connexions sécurisées publiques | Connexions hybrides (PSA) | Connexions privées (PSA) | Connexions hybrides (PSC) | Connexions privées (PSC) |

| Remarques | Si vous souhaitez une URL personnalisée, vous devez configurer un nom de domaine complet (par exemple, looker.examplepetstore.com). Vous ne pouvez pas utiliser une URL personnalisée telle que examplepetstore.looker.com.

|

|

|

|

|

Étapes suivantes

- Créer une instance Looker (Google Cloud Core) avec des connexions publiques sécurisées

- Utiliser Private Service Connect avec Looker (Google Cloud Core)

- Créer une instance Private Service Connect pour les connexions privées Looker (Google Cloud Core)

- Suivez un tutoriel sur la façon d'établir une connexion HTTPS sortante à GitHub à partir d'un PSC.

- Créer une instance Looker (Google Cloud Core) avec des connexions privées (accès aux services privés)