En esta página se explican las opciones de configuración de red de las instancias de Looker (Google Cloud core).

La configuración de red de una instancia se define durante la creación de la instancia. Es recomendable que decida qué opciones de red quiere usar antes de empezar el proceso de creación de la instancia. Esta página también te ayudará a determinar cuál de estas opciones es la más adecuada para las necesidades de tu organización.

Información general

Están disponibles las siguientes opciones de configuración de red para Looker (Google Cloud Core):

- Usar conexiones públicas seguras: una instancia que usa una dirección IP externa accesible a través de Internet.

Usar conexiones privadas: las conexiones privadas usan redes privadas para acceder a las instancias de Looker (Google Cloud Core) y desde ellas. Hay dos opciones para usar redes privadas:

- Private Service Connect: una instancia habilitada para Private Service Connect usa una dirección IP de nube privada virtual (VPC) interna alojada en Google y usa Private Service Connect para conectarse de forma privada a servicios de Google y de terceros.

- Acceso a servicios privados: una instancia habilitada para el acceso a servicios privados usa una dirección IP de nube privada virtual (VPC) interna alojada en Google y utiliza el acceso a servicios privados para conectarse de forma privada a servicios de Google y de terceros.

Usar conexiones híbridas: una instancia que admita una dirección IP pública para el tráfico entrante y una dirección IP de VPC interna alojada en Google, así como acceso a servicios privados o Private Service Connect para el tráfico saliente.

A la hora de elegir una configuración de red para tu instancia de Looker (Google Cloud core), puede ser útil tener en cuenta la siguiente información:

- La configuración de red debe definirse al crear la instancia. Una instancia configurada para conexiones seguras públicas no se puede cambiar después de crearla. Una instancia configurada para conexiones híbridas se puede cambiar a conexiones privadas, o bien una instancia con conexiones privadas se puede cambiar a una configuración de conexiones híbridas después de crearla.

- La disponibilidad de las funciones varía según la opción de red. Para obtener más información, consulta la página de documentación Disponibilidad de funciones en Looker (servicio principal de Google Cloud).

- Todas las conexiones a BigQuery se realizan a través de la red privada de Google, independientemente de la configuración de la red.

- Si se configura un proveedor de identidades externo para el inicio de sesión único, el navegador del usuario se comunica con el proveedor de identidades y, a continuación, se le redirige a la instancia de Looker (Google Cloud Core). Siempre que se pueda acceder a la URL de redirección a través de la red del usuario, los proveedores de identidad de terceros funcionarán con todas las configuraciones de red.

También puede consultar la tabla de la sección Cómo elegir una opción de red de esta página de documentación para obtener más información sobre cómo decidir la configuración de red adecuada para su equipo.

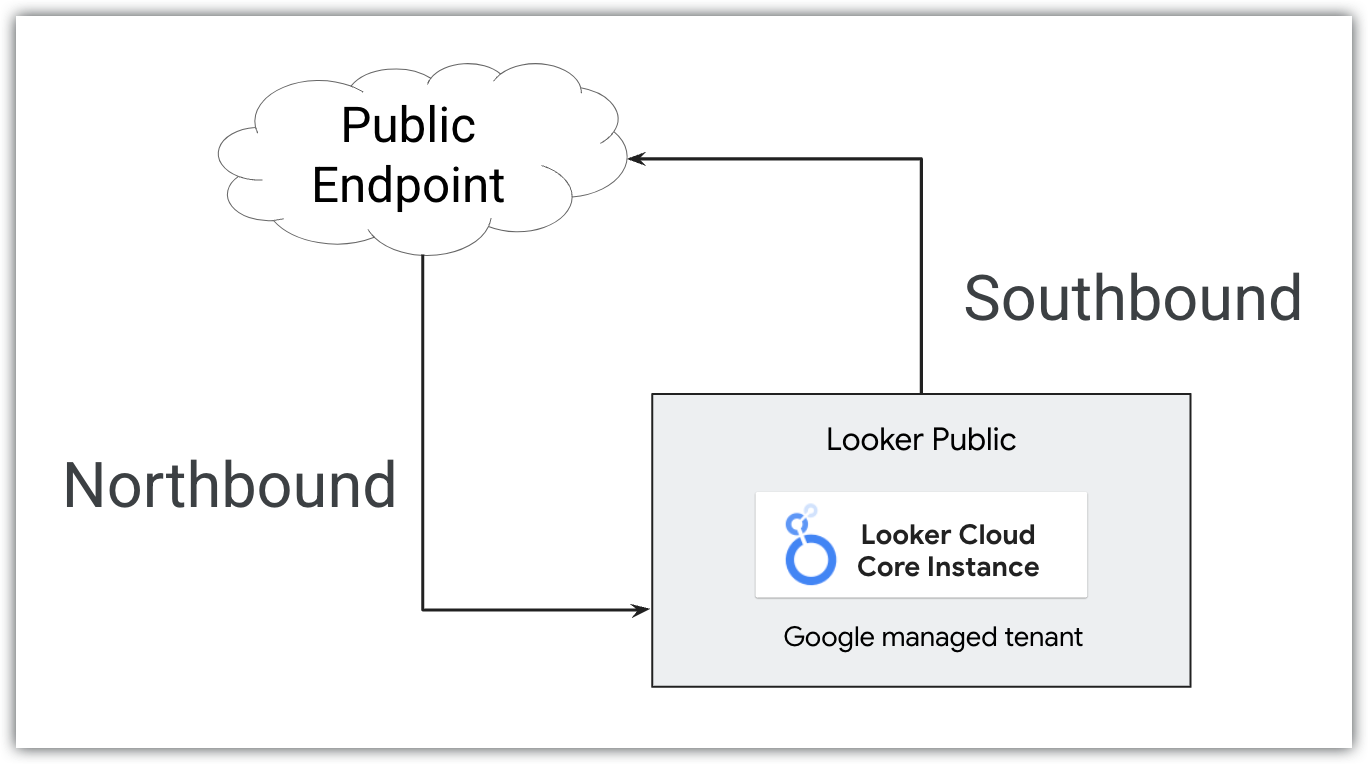

Conexiones públicas seguras

Se puede acceder a Looker (Google Cloud core) implementado como una instancia de conexión segura pública desde una dirección IP externa accesible a través de Internet. En esta configuración, se admite el tráfico entrante (norte) a Looker (Google Cloud Core), además del acceso saliente (sur) de Looker (Google Cloud Core) a los endpoints de Internet. Esta configuración es similar a la de una instancia de Looker (original) alojada por Looker.

Las conexiones públicas seguras solo permiten el tráfico HTTPS en Looker (Google Cloud Core). Google aprovisiona automáticamente un certificado SSL cuando se actualiza el CNAME y Google puede localizar los registros DIG. Este certificado se rota automáticamente cada cuatro meses. Para conectarte de forma segura a bases de datos externas desde una instancia de Looker (Google Cloud core) con una conexión pública segura, puedes configurar una conexión SSL cifrada.

Las configuraciones de conexiones públicas seguras son fáciles de configurar y no requieren una configuración de red avanzada ni conocimientos especializados.

Para crear una instancia de conexión pública segura de Looker (Google Cloud Core), consulta la página de documentación Crear una instancia de conexión pública segura de Looker (Google Cloud Core).

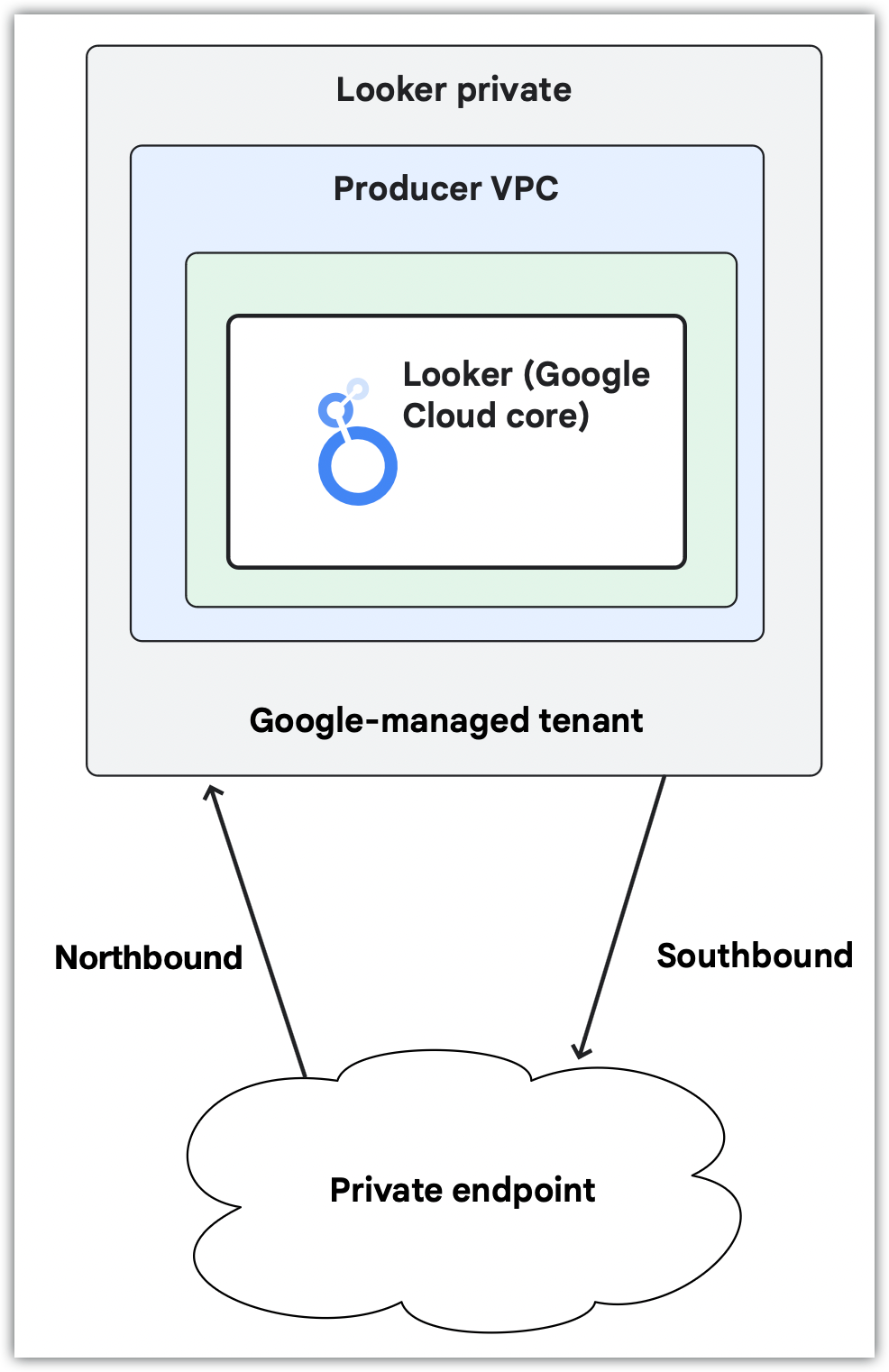

Conexiones privadas

Una instancia de Looker (Google Cloud Core) configurada para usar conexiones privadas utiliza una dirección IP de VPC interna alojada en Google. Puedes usar esta dirección para comunicarte con otros recursos que puedan acceder a la VPC. Las conexiones privadas permiten acceder a los servicios sin tener que pasar por Internet ni usar direcciones IP externas. Como no atraviesan Internet, las conexiones privadas a través de redes privadas suelen ofrecer una latencia más baja y vectores de ataque limitados.

En una configuración de conexiones privadas, Google gestiona por completo los certificados internos, que no se exponen a nadie. Si aprovisionas una instancia de conexiones privadas con certificados personalizados, no tienes que gestionar los certificados privados internos. En su lugar, usa tu propio certificado personalizado y asegúrate de que se mantenga la rotación de ese certificado.

En una configuración de conexiones privadas, Looker (Google Cloud core) no tiene una URL pública. Tú controlas todo el tráfico entrante (norte) y todo el tráfico saliente (sur) se dirigirá a través de tu VPC.

Si tu instancia solo usa una conexión privada, es necesario realizar una configuración adicional para configurar un dominio personalizado y el acceso de los usuarios a la instancia, usar algunas funciones de Looker (Google Cloud core) o conectarse a recursos externos, como proveedores de Git. Es útil tener conocimientos internos sobre redes para planificar y ejecutar esta configuración.

Looker (Google Cloud Core) admite las dos opciones siguientes para las conexiones privadas:

El uso del acceso a servicios privados o de Private Service Connect debe decidirse en el momento de crear la instancia.

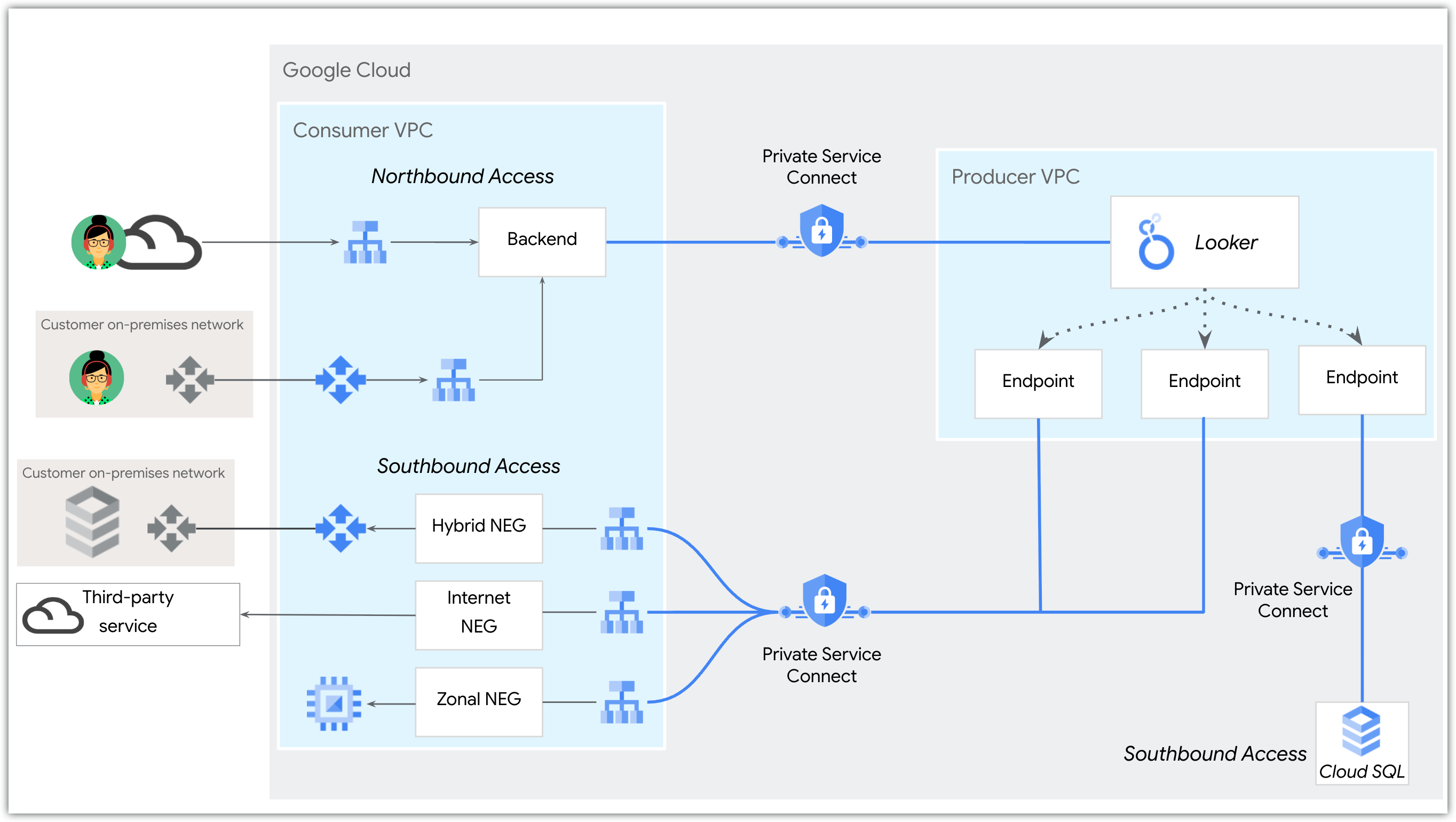

Private Service Connect

El uso de Private Service Connect con Looker (Google Cloud Core) debe configurarse en el momento de crear la instancia.

Cuando se usa con Looker (en la infraestructura de Google Cloud), Private Service Connect se diferencia del acceso a servicios privados en los siguientes aspectos:

- Los endpoints y los back-ends admiten métodos de acceso públicos o privados.

- Looker (Google Cloud core) puede conectarse a otros servicios de Google, como Cloud SQL, a los que se puede acceder a través de Private Service Connect.

- No es necesario asignar grandes bloques de IPs.

- Las conexiones directas permiten la comunicación transitiva.

- No es necesario compartir una red con otros servicios.

- Admite multitenencia.

Los backends de Private Service Connect se pueden usar para acceder a instancias de Private Service Connect de Looker (Google Cloud core).

Las instancias de Looker (Google Cloud core) (Private Service Connect) usan puntos finales para conectarse a Google Cloud o recursos externos. Si un recurso es externo, también se deben configurar un grupo de endpoints de red (NEG) y un balanceador de carga. Además, cada conexión saliente a un servicio único requiere que el servicio se publique mediante Private Service Connect. En el extremo de Looker (Google Cloud core), se debe crear y mantener una conexión de salida única para cada servicio al que quieras conectarte.

Es útil tener experiencia en redes internas para planificar y ejecutar configuraciones de Private Service Connect.

Para ver un ejemplo de conexión a un servicio externo, consulta el codelab de NEG de Internet HTTPS de PSC de salida de Looker.

Para obtener más información sobre las instancias de Private Service Connect, consulta la página de documentación Usar Private Service Connect con Looker (Google Cloud core).

Acceso a servicios privados

El uso de conexiones privadas de acceso a servicios privados con Looker (Google Cloud core) debe configurarse en el momento de crear la instancia. Las instancias de Looker (Google Cloud core) pueden incluir, de forma opcional, una conexión pública segura con su conexión privada (acceso a servicios privados). Una vez que hayas creado una instancia que utilice el acceso a servicios privados, podrás añadir o eliminar una conexión privada a esa instancia.

Para crear una conexión privada (acceso a servicios privados), debes asignar un intervalo de CIDR /22 en tu VPC a Looker (Google Cloud core).

Para configurar el acceso de los usuarios a una instancia que solo utilice una conexión privada (acceso privado a los servicios), debes configurar un dominio personalizado y configurar el acceso al dominio en función de las necesidades de tu organización. Para conectarte a recursos externos, tendrás que realizar una configuración adicional. Es útil tener conocimientos internos sobre redes para planificar y ejecutar esta configuración.

Para crear una instancia de acceso a servicios privados de Looker (Google Cloud core), consulta la página de documentación Crear una instancia de conexiones privadas.

Configuración de conexiones híbridas

Las instancias de Looker (Google Cloud core) que usan acceso a servicios privados o Private Service Connect para su conexión privada admiten una configuración de conexiones híbridas.

Una instancia de Looker (Google Cloud core) que usa el acceso a servicios privados y que tiene una conexión híbrida tiene una URL pública, y todo el tráfico entrante (de norte a sur) pasará por la conexión pública mediante HTTPS. El tráfico saliente (de sur a norte) se enruta a través de tu VPC, que se puede configurar para permitir solo el tráfico de conexión privada mediante HTTPS o cifrado. Todo el tráfico en tránsito se cifra.

Una instancia de Looker (Google Cloud core) que tiene habilitado Private Service Connect usa una dirección IP definida por el cliente a la que se puede acceder en una VPC para el tráfico entrante. La comunicación con la VPC y las cargas de trabajo on-premise o multinube utiliza vinculaciones de servicio que se despliegan para el tráfico de salida.

Una configuración de conexiones híbridas permite usar algunas funciones de Looker (Google Cloud Core) que no están disponibles en las configuraciones de conexiones privadas, como el conector de BI de Hojas conectadas.

Cómo elegir una opción de red

En la siguiente tabla se muestra la disponibilidad de las funciones para las diferentes opciones de redes.

| Requisitos de red | |||||

|---|---|---|---|---|---|

| Función | Conexiones públicas seguras | Conexiones híbridas (PSA) | Conexiones privadas (PSA) | Conexiones híbridas (PSC) | Conexiones privadas (PSC) |

| Requiere la asignación de un intervalo de IP para crear una instancia | No | Sí (/22 por instancia y región)

|

Sí (/22 por instancia y región)

|

No | No |

| Cloud Armor | Sí. Looker (Google Cloud core) usa reglas predeterminadas de Cloud Armor, que gestiona Google. Estas reglas no se pueden configurar. | Sí. Looker (Google Cloud core) usa reglas predeterminadas de Cloud Armor, que gestiona Google. Estas reglas no se pueden configurar. | No | Sí. Looker (Google Cloud core) usa reglas predeterminadas de Cloud Armor, que gestiona Google. Estas reglas no se pueden configurar. | Compatible con balanceadores de carga de aplicación externos regionales gestionados por el cliente, backends de Private Service Connect y Google Cloud Armor gestionado por el cliente |

| Dominio personalizado | Sí | Se admite como URL pública | Sí | Se admite como URL pública | Sí |

| Acceso entrante | |||||

| Función | Conexiones públicas seguras | Conexiones híbridas (PSA) | Conexiones privadas (PSA) | Conexiones híbridas (PSC) | Conexiones privadas (PSC) |

| Internet con acceso público | Sí | Sí | No | Compatible con el balanceador de carga de aplicación externo regional gestionado por Google | Compatible con balanceadores de carga de aplicación externos regionales gestionados por el cliente, backends de Private Service Connect y dominios personalizados |

| Emparejamiento de VPC (acceso a servicios privados) | No | Sí | Sí | No | No |

| Enrutamiento basado en PSC | No | No | No |

Se admite lo siguiente:

El acceso global es compatible con los backends de Private Service Connect, pero no con los endpoints de cliente de Private Service Connect. |

|

| Redes híbridas | No | Sí | Sí | Sí | Sí |

| Acceso de salida | |||||

| Función | Conexiones públicas seguras | Conexiones híbridas (PSA) | Conexiones privadas (PSA) | Conexiones híbridas (PSC) | Conexiones privadas (PSC) |

| Internet | Sí | No | No | Se admite con el balanceador de carga interno de proxy TCP regional, el NEG de Internet y la pasarela de Cloud NAT. | |

| Emparejamiento de VPC (acceso a servicios privados) | No | Sí | Sí | No | No |

| Enrutamiento basado en Private Service Connect | No | No | No | Se admite con el balanceador de carga interno de proxy TCP regional y el NEG híbrido. | |

| Redes híbridas (multinube y locales) | No | Sí | Sí | Se admite con el balanceador de carga interno de proxy TCP regional, el NEG híbrido y los Google Cloud productos de redes. | |

| Aplicación | |||||

| Función | Conexiones públicas seguras | Conexiones híbridas (PSA) | Conexiones privadas (PSA) | Conexiones híbridas (PSC) | Conexiones privadas (PSC) |

| GitHub | Sí | Se admite con el balanceador de carga interno de proxy TCP y el NEG de Internet | Sí. Para ver un ejemplo, consulta el codelab de NEG de Internet HTTPS de salida de PSC de Looker. | ||

| GitHub Enterprise | No | Sí | Sí | Sí | Sí |

| Cloud SQL | Sí | Se admite con Cloud SQL implementado en la misma VPC que Looker (Google Cloud Core) | Sí | Sí | Sí |

| BigQuery | Sí | Sí | Sí | Sí | Sí |

| Integrar | Sí | Sí | Sí | Sí | Sí |

| Marketplace | Sí | No | No | No | No |

| Hojas vinculadas | Sí | Sí | No | Sí | No |

| SMTP | Sí | Sí | Sí | Sí. Requiere conectividad saliente. | |

| Ventajas | |||||

| Función | Conexiones públicas seguras | Conexiones híbridas (PSA) | Conexiones privadas (PSA) | Conexiones híbridas (PSC) | Conexiones privadas (PSC) |

| Ventajas |

|

|

|

|

|

| Cuestiones importantes | |||||

| Función | Conexiones públicas seguras | Conexiones híbridas (PSA) | Conexiones privadas (PSA) | Conexiones híbridas (PSC) | Conexiones privadas (PSC) |

| Cuestiones importantes | Si quieres una URL personalizada, debes configurar un nombre de dominio completo (por ejemplo, looker.examplepetstore.com). No puedes tener una URL personalizada como examplepetstore.looker.com.

|

|

|

|

|

Siguientes pasos

- Crear una instancia de Looker (Google Cloud core) con conexiones públicas seguras

- Usar Private Service Connect con Looker (servicio principal de Google Cloud)

- Crea una instancia de Private Service Connect de conexiones privadas de Looker (Google Cloud Core)

- Sigue un tutorial sobre cómo realizar una conexión HTTPS saliente a GitHub desde un PSC.

- Crear una instancia de Looker (Google Cloud Core) con conexiones privadas (acceso a servicios privados)