O Looker oferece autenticação de dois fatores (2FA) como uma camada extra de segurança para proteger os dados acessíveis pela plataforma. Com a 2FA ativada, todos os usuários que fazem login precisam se autenticar com um código único gerado pelo dispositivo móvel. Não há opção para ativar a 2FA para um subconjunto de usuários.

Na página Autenticação de dois fatores, na seção Autenticação do menu Administrador, é possível ativar e configurar a 2FA.

Usar a autenticação de dois fatores

Confira a seguir o fluxo de trabalho geral para configurar e usar a 2FA. Confira os requisitos de sincronização de horário, que são necessários para o funcionamento correto da 2FA.

O administrador ativa a 2FA nas configurações de administrador do Looker.

Quando você ativa a 2FA, todos os usuários conectados ao Looker são desconectados e precisam fazer login novamente usando a 2FA.

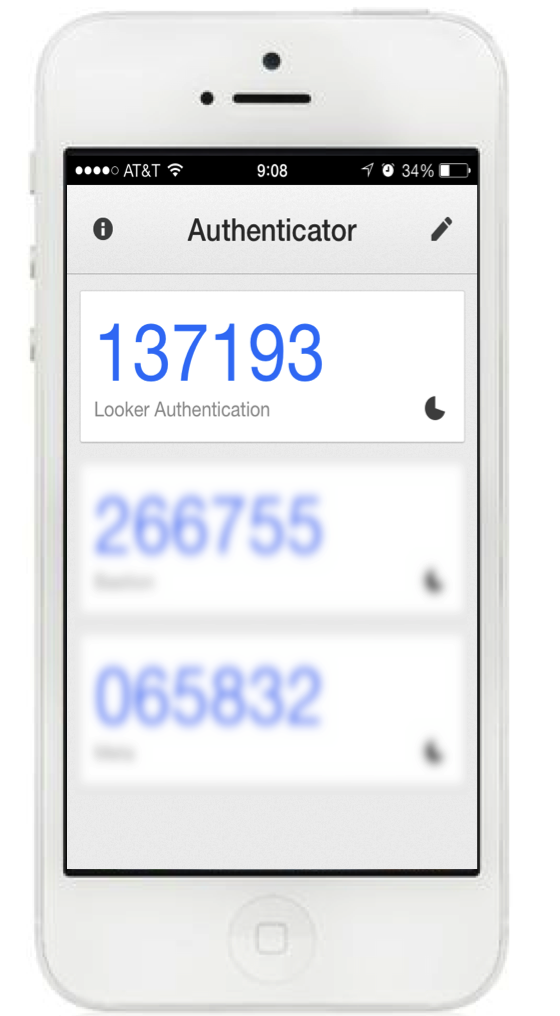

Os usuários individuais instalam o app para iPhone ou Android do Google Authenticator nos dispositivos móveis.

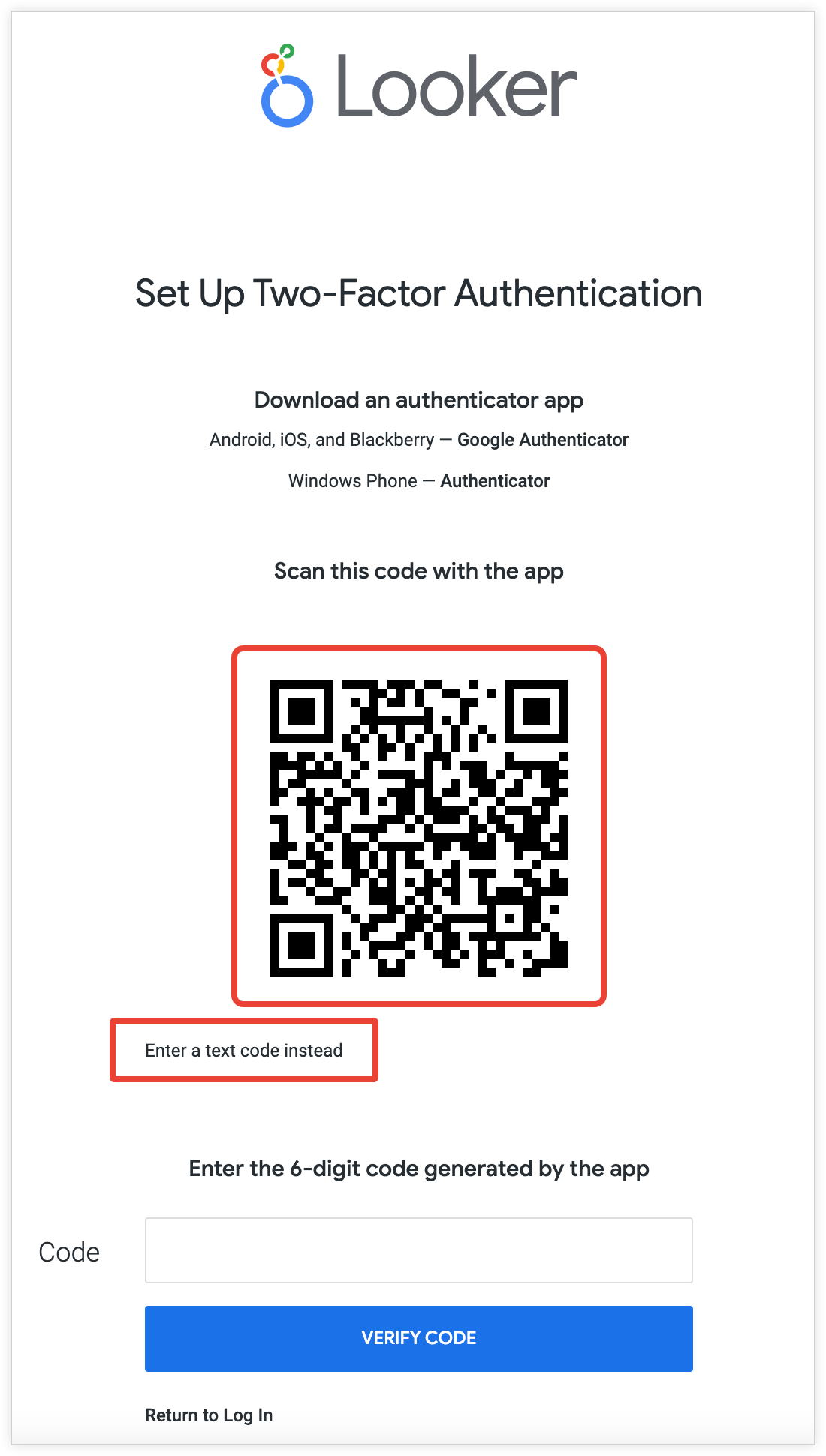

No primeiro login, um usuário vai receber uma imagem de um QR code na tela do computador, que precisa ser lido com o smartphone usando o app Google Authenticator.

Se o usuário não conseguir ler um QR code com o smartphone, também há a opção de gerar um código de texto para inserir no dispositivo.

Depois de concluir essa etapa, os usuários poderão gerar chaves de autenticação para o Looker.

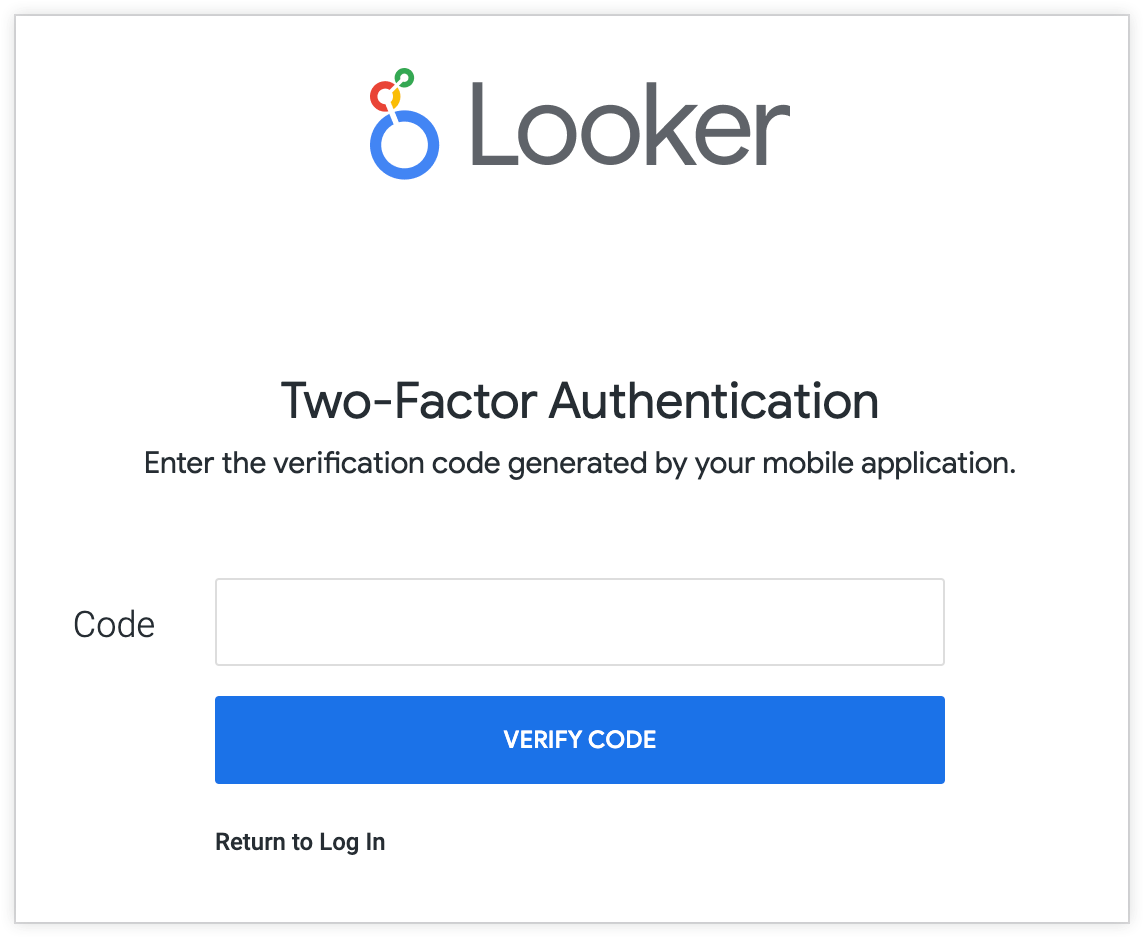

Nos logins subsequentes no Looker, o usuário precisará inserir uma chave de autenticação depois de enviar o nome de usuário e a senha.

Se um usuário ativar a opção Este é um computador confiável, a chave autenticará o navegador de login por um período de 30 dias. Durante esse período, o usuário pode fazer login apenas com o nome de usuário e a senha. A cada 30 dias, o Looker exige que cada usuário faça a autenticação do navegador com o Google Authenticator.

Requisitos de sincronização de horário

O Google Authenticator gera tokens baseados em tempo, que exigem sincronização de tempo entre o servidor do Looker e cada dispositivo móvel para que funcionem. Se o servidor do Looker e um dispositivo móvel não estiverem sincronizados, o usuário do dispositivo móvel não poderá fazer a autenticação com a 2FA. Para sincronizar fontes de tempo:

- Defina os dispositivos móveis para sincronização automática de horário com a rede.

- Para implantações do Looker hospedadas pelo cliente, verifique se o NTP está em execução e configurado no servidor. Se o servidor for provisionado na AWS, talvez seja necessário permitir explicitamente o NTP na ACL de rede da AWS.

- Um administrador do Looker pode definir o deslocamento máximo permitido no painel Administrador do Looker, que define a diferença permitida entre o servidor e os dispositivos móveis. Se a configuração de hora de um dispositivo móvel estiver errada em mais do que o desvio permitido, as chaves de autenticação não vão funcionar. O padrão é 90 segundos.

Redefinir a autenticação de dois fatores

Se um usuário precisar redefinir a autenticação de dois fatores (por exemplo, se ele tiver um novo dispositivo móvel):

- Na página Usuários da seção Administrador do Looker, clique em Editar no lado direito da linha do usuário para editar as informações da conta.

- Na seção Chave secreta de dois fatores, clique em Redefinir. Isso faz com que o Looker peça ao usuário para escanear novamente um QR code com o app Google Authenticator na próxima vez que ele tentar fazer login na instância do Looker.

Considerações

Ao configurar a autenticação de dois fatores, tenha em mente as seguintes considerações:

- A autenticação de dois fatores não afeta o uso da API Looker.

- A autenticação de dois fatores não afeta a autenticação por sistemas externos, como LDAP, SAML, OAuth do Google ou OpenID Connect. A 2FA afeta todas as credenciais de login alternativas usadas com esses sistemas.