Questo documento descrive come creare e gestire le visualizzazioni dei log nei bucket Cloud Logging. Le visualizzazioni dei log offrono un controllo avanzato e granulare su chi può accedere ai log all'interno dei bucket di log.

Puoi configurare e gestire le visualizzazioni dei log utilizzando la console Google Cloud , gcloud CLI, Terraform o l'API Cloud Logging.

Per informazioni generali sul modello di archiviazione di Logging, vedi Panoramica su routing e archiviazione.

Informazioni sulle visualizzazioni log

Le visualizzazioni dei log ti consentono di concedere a un utente l'accesso solo a un sottoinsieme dei log archiviati in un bucket di log. Ad esempio, considera uno scenario in cui memorizzi i log della tua organizzazione in un progetto centrale. Potresti creare una visualizzazione log per ogni progetto che contribuisce con i log al bucket di log. Puoi quindi concedere a ogni utente l'accesso a una o più visualizzazioni di log e quindi limitare i log che gli utenti possono visualizzare.

Puoi creare un massimo di 30 visualizzazioni dei log per bucket log.

Controllare l'accesso a una visualizzazione log

Cloud Logging utilizza i criteri IAM per controllare chi ha accesso alle visualizzazioni log. I criteri IAM possono esistere a livello di risorsa, progetto, cartella e organizzazione. Per Cloud Logging, puoi creare un criterio IAM per ogni visualizzazione log. Per determinare se un'entità è autorizzata per un'azione, IAM valuta tutti i criteri applicabili, con la prima valutazione a livello di risorsa.

Le entità con il ruolo di roles/logging.viewAccessor in un progettoGoogle Cloud possono accedere alle visualizzazioni e ai log in qualsiasi bucket di log del progetto.

Per concedere a un'entità l'accesso solo a una visualizzazione dei log specifica, esegui una delle seguenti operazioni:

Crea un criterio IAM per la visualizzazione dei log, quindi aggiungi un'associazione IAM a questo criterio che conceda all'entità l'accesso alla visualizzazione dei log.

Se crei un numero elevato di visualizzazioni dei log, ti consigliamo questo approccio.

Concedi all'entità il ruolo IAM

roles/logging.viewAccessorsul progetto che contiene la visualizzazione dei log, ma associa una condizione IAM per limitare la concessione alla visualizzazione dei log specifica. Se ometti la condizione, concedi all'entità l'accesso a tutte le visualizzazioni dei log. Esiste un limite di 20 associazioni di ruoli nel file dei criteri per un progetto Google Cloud che includono lo stesso ruolo e lo stesso principal, ma espressioni di condizione diverse.

Per saperne di più, consulta le seguenti sezioni di questo documento:

- Concedere l'accesso a una visualizzazione dei log.

- Elenca tutte le associazioni di ruoli in una visualizzazione di log.

Visualizzazioni log create automaticamente

Cloud Logging crea automaticamente una visualizzazione _AllLogs per ogni

bucket di log e una visualizzazione _Default per il bucket di log _Default:

- Visualizzazione

_AllLogs: puoi visualizzare tutti i log nel bucket di log. - Visualizzazione

_Default: puoi visualizzare tutti gli audit log non di accesso ai dati nel bucket di log.

Non puoi modificare le visualizzazioni create automaticamente da Cloud Logging, ma puoi eliminare la visualizzazione _AllLogs.

Filtro visualizzazione di log

Ogni visualizzazione dei log contiene un filtro che determina quali voci di log sono visibili nella visualizzazione. I filtri possono confrontare uno qualsiasi dei seguenti valori:

Un'origine dati che utilizza la funzione

source. La funzionesourcerestituisce le voci di log di una risorsa specifica nella gerarchia di organizzazioni, cartelle e progetti Google Cloud .Un ID log che utilizza la funzione

log_id. La funzionelog_idrestituisce le voci di log che corrispondono all'argomentoLOG_IDspecificato dal campologName.Un tipo di risorsa valido che utilizza il confronto

resource.type=FIELD_NAME.

Un filtro della visualizzazione log può contenere più istruzioni unite da operatori logici AND. Ad esempio, il seguente filtro include solo

le voci di log di Compute Engine stdout

di un progetto Google Cloud denominato myproject:

source("projects/myproject") AND

resource.type = "gce_instance" AND

log_id("stdout")

Puoi anche applicare l'operatore di negazione a un'origine dati, a un ID log o a un tipo di risorsa. Ad esempio, il seguente filtro esclude le voci di log di Compute Engine stdout dalla visualizzazione dei log:

source("projects/myproject") AND

NOT resource.type = "gce_instance" AND

log_id("stdout")

Puoi applicare l'operatore di negazione a un'origine dati, a un ID log o a un

tipo di risorsa. Non puoi applicare questo operatore a un'istruzione composta.

Ad esempio, un'istruzione del modulo NOT (A AND B) non è supportata.

Inoltre, non puoi includere operatori logici OR nei filtri delle visualizzazioni di log.

Per informazioni dettagliate sulla sintassi di filtro, consulta Confronti.

Differenza tra le visualizzazioni dei log e le visualizzazioni di Analytics

Le visualizzazioni dei log e le visualizzazioni di Analytics sono diverse.

Una visualizzazione di log in un bucket di log controlla

quali voci di log nel bucket di log puoi visualizzare. Quando utilizzi

Log Analytics, la struttura dei dati LogEntry determina lo schema dei

dati che interroghi.

Una vista Analytics contiene una query SQL su una o più viste log. Utilizzando Analisi dei log, puoi scrivere query su una

visualizzazione Analytics. Poiché il creatore di una vista Analytics determina lo schema, un caso d'uso delle viste Analytics è la trasformazione dei dati di log dal formato LogEntry in un formato più adatto alle tue esigenze.

Prima di iniziare

Prima di creare o aggiornare una visualizzazione log, completa i seguenti passaggi:

Se non l'hai ancora fatto, nel Google Cloud progetto appropriato, crea un bucket Logging per il quale vuoi configurare una visualizzazione log personalizzata.

-

Per ottenere le autorizzazioni necessarie per creare e gestire le visualizzazioni log e per concedere l'accesso alle visualizzazioni log, chiedi all'amministratore di concederti i seguenti ruoli IAM nel progetto:

-

Writer configurazione log (

roles/logging.configWriter) -

Per aggiungere un'associazione di ruoli a un progetto:

Project IAM Admin (

roles/resourcemanager.projectIamAdmin) -

Per aggiungere un'associazione di ruoli a una visualizzazione log:

Logging Admin (

roles/logging.admin)

Per ulteriori informazioni sulla concessione dei ruoli, consulta Gestisci l'accesso a progetti, cartelle e organizzazioni.

Potresti anche riuscire a ottenere le autorizzazioni richieste tramite i ruoli personalizzati o altri ruoli predefiniti.

-

Writer configurazione log (

-

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

Terraform

Per utilizzare gli esempi di Terraform in questa pagina in un ambiente di sviluppo locale, installa e inizializza gcloud CLI, quindi configura le credenziali predefinite dell'applicazione e con le tue credenziali utente.

Installa Google Cloud CLI.

Se utilizzi un provider di identità (IdP) esterno, devi prima accedere a gcloud CLI con la tua identità federata.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Per saperne di più, consulta Configurare ADC per un ambiente di sviluppo locale nella documentazione sull'autenticazione Google Cloud .

Determina quali log vuoi includere nella visualizzazione. Utilizza queste informazioni per specificare il filtro della visualizzazione dei log.

Determina chi deve avere accesso alla visualizzazione log e se vuoi aggiungere associazioni al criterio IAM della visualizzazione log o al progetto. Google Cloud Per ulteriori informazioni, vedi Controllare l'accesso a una visualizzazione dei log.

Creare una visualizzazione log

Puoi creare un massimo di 30 visualizzazioni dei log per bucket log.

Console

Per creare una visualizzazione log:

-

Nella console Google Cloud , vai alla pagina Archiviazione dei log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

- Seleziona il progetto, la cartella o l'organizzazione che contiene il bucket di log.

- Nel riquadro Bucket di log, seleziona il nome del bucket di log su cui vuoi creare una visualizzazione log.

- Nella pagina dei dettagli del bucket dei log, vai al riquadro Visualizzazioni log e poi fai clic su Crea visualizzazione log.

Nella pagina Definisci visualizzazione di log, completa quanto segue:

- Inserisci un nome per la visualizzazione dei log. Non puoi modificare questo nome dopo la creazione della visualizzazione log. Il nome è limitato a 100 caratteri e può includere solo lettere, cifre, trattini bassi e trattini.

- Inserisci una descrizione per la visualizzazione dei log.

- Nel campo Crea filtro, inserisci un'espressione che determini quali voci di log nel bucket di log sono incluse nella visualizzazione di log. Per informazioni sulla struttura di questo campo, consulta la sezione Filtro della visualizzazione log di questo documento.

(Facoltativo) Per aggiungere un'associazione di ruoli alla risorsa di visualizzazione dei log:

- Fai clic su Continua e vai alla pagina Imposta autorizzazioni.

- Fai clic su Concedi l'accesso.

- Nella sezione Aggiungi entità, espandi il menu Nuove entità e poi seleziona un'entità.

- Nella sezione Assegna i ruoli, seleziona il ruolo Log View Accessor.

- Fai clic su Salva.

Fai clic su Salva visualizzazione.

Se non hai concesso ai principal l'accesso alla visualizzazione dei log durante il flusso di creazione, completa i passaggi nella sezione seguente.

gcloud

Per creare una visualizzazione log:

Esegui il comando

gcloud logging views create.Prima di utilizzare i dati dei comandi riportati di seguito, effettua le seguenti sostituzioni:

- LOG_VIEW_ID: l'identificatore della visualizzazione dei log, che è limitato a 100 caratteri e può includere solo lettere, cifre, trattini bassi e trattini.

- BUCKET_NAME: il nome del bucket dei log.

- LOCATION: la posizione del bucket dei log.

- FILTER: un filtro che definisce la visualizzazione dei log. Se è vuoto, la visualizzazione di log include tutti i log. Ad esempio, per filtrare in base ai log delle istanze VM di Compute Engine, inserisci

"resource.type=gce_instance". - DESCRIPTION: una descrizione della visualizzazione di log. Ad esempio, potresti inserire quanto segue per la

descrizione

"Compute logs". - PROJECT_ID: l'identificatore del progetto. Per creare una visualizzazione log in una cartella o un'organizzazione, sostituisci

--projectcon--foldero--organization.

Esegui il comando

gcloud logging views create:Linux, macOS o Cloud Shell

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME \ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ` --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ^ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Questo comando non fornisce una risposta. Per confermare le modifiche, puoi eseguire il comando

gcloud logging views list.Concedi alle entità l'accesso alla visualizzazione dei log. La sezione seguente contiene informazioni su questi passaggi.

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base. Per saperne di più, consulta la documentazione di riferimento del fornitore Terraform.

Per creare una visualizzazione log in un progetto, una cartella o un'organizzazione utilizzando Terraform, segui questi passaggi:

Utilizza la risorsa Terraform

google_logging_log_view.Nel comando, imposta i seguenti campi:

name: impostato sul nome completo della visualizzazione log. Ad esempio, per i progetti, il formato di questo campo è:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/view/LOG_VIEW_ID"Nell'espressione precedente, LOCATION è la posizione del bucket dei log.

bucket: impostato sul nome completo del bucket dei log. Ad esempio, questo campo potrebbe essere:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME"filter: il filtro che descrive quali voci di log sono incluse nella visualizzazione log.description: una breve descrizione.

Concedi alle entità l'accesso alla visualizzazione dei log. La sezione seguente contiene informazioni su questi passaggi.

Concedere l'accesso a una visualizzazione dei log

Per limitare un principal a una visualizzazione log specifica in un bucket log definito dall'utente, puoi utilizzare due approcci:

Aggiungi un'associazione di ruolo a livello di visualizzazione dei log.

A livello di progetto, aggiungi un'associazione di ruolo condizionale.

Quando crei un numero elevato di visualizzazioni log, ti consigliamo di controllare l'accesso utilizzando il file delle norme IAM della visualizzazione log.

Visualizzazione log: aggiungi associazioni di ruolo

Questa sezione descrive come utilizzare il file di criteri IAM per una visualizzazione log per controllare chi ha accesso alle voci di log in quella visualizzazione log. Quando utilizzi questo approccio, aggiungi un'associazione al file di criteri della visualizzazione di log, l'associazione concede all'entità specificata l'accesso alla visualizzazione di log.

Questa sezione descrive anche come elencare l'associazione di ruoli contenuta nel file di policy IAM per una visualizzazione log.

Console

Per aggiornare il file della policy IAM di una visualizzazione log:

-

Nella console Google Cloud , vai alla pagina Archiviazione dei log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

- Seleziona il progetto, la cartella o l'organizzazione che contiene il bucket di log.

- Nel riquadro Bucket di log, seleziona il nome del bucket di log che ospita la visualizzazione dei log.

- Nella pagina dei dettagli del bucket dei log, vai al riquadro Visualizzazioni log.

Per la visualizzazione dei log il cui file di norme IAM vuoi modificare, fai clic su more_vert Azioni e poi seleziona Modifica autorizzazioni.

Si apre il riquadro a comparsa delle autorizzazioni, che mostra quelle associate alla visualizzazione dei log.

Nel riquadro a comparsa delle autorizzazioni, fai clic su Aggiungi entità.

Nella sezione Aggiungi entità, espandi il menu Nuove entità e seleziona un'entità.

Nella sezione Assegna i ruoli, seleziona il ruolo Log View Accessor.

Fai clic su Salva.

Il riquadro delle autorizzazioni viene aggiornato con le nuove autorizzazioni.

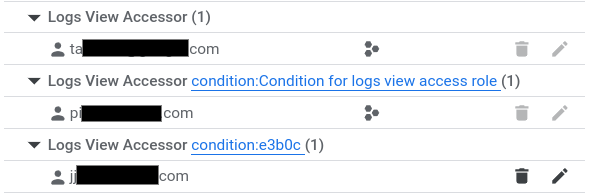

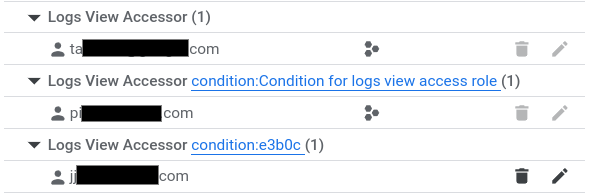

La sezione etichettata Log View Accessor (N) elenca le entità con concessioni a livello di progetto del ruolo Log View Accessor. Queste entità hanno accesso a tutte le visualizzazioni dei log nel progetto.

Le sezioni etichettate come Condizione di accesso alla visualizzazione dei log:testo descrittivo specifico della condizione (N) elencano le entità che hanno concessioni condizionali a livello di progetto del ruolo Accesso alla visualizzazione dei log. Queste entità hanno accesso solo alla visualizzazione dei log specificata dalla condizione.

La sezione etichettata come Condizione di accesso alla visualizzazione dei log:abcde (N) elenca le entità a cui sono state concesse autorizzazioni a livello di visualizzazione dei log.

Lo screenshot seguente mostra un riquadro a comparsa delle autorizzazioni in cui due entità hanno concessioni di ruolo a livello di progetto, identificate dall'icona del progetto,

, e una entità ha una concessione a livello di visualizzazione log:

, e una entità ha una concessione a livello di visualizzazione log:

Per chiudere il riquadro, fai clic su X.

gcloud

Per aggiornare il file della policy IAM di una visualizzazione log:

Esegui il comando

gcloud logging views add-iam-policy-binding.Prima di utilizzare i dati dei comandi riportati di seguito, effettua le seguenti sostituzioni:

- LOG_VIEW_ID: l'identificatore della visualizzazione dei log, che è limitato a 100 caratteri e può includere solo lettere, cifre, trattini bassi e trattini.

- PRINCIPAL: un identificatore per l'entità a cui vuoi concedere il ruolo. Gli identificatori dell'entità in genere hanno il seguente formato:

PRINCIPAL-TYPE:ID. Ad esempio:user:my-user@example.com. Per un elenco completo dei formati chePRINCIPALpuò avere, consulta Identificatori principal. - BUCKET_NAME: il nome del bucket dei log.

- LOCATION: la posizione del bucket dei log.

- PROJECT_ID: l'identificatore del progetto. Se necessario, sostituisci

--projectcon--foldero--organization.

Esegui il comando

gcloud logging views add-iam-policy-binding:Linux, macOS o Cloud Shell

gcloud logging views add-iam-policy-binding LOG_VIEW_ID \ --member=PRINCIPAL --role='roles/logging.viewAccessor' \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ` --member=PRINCIPAL --role='roles/logging.viewAccessor' ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ^ --member=PRINCIPAL --role='roles/logging.viewAccessor' ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Di seguito è illustrata la risposta quando viene aggiunto un singolo binding:

Updated IAM policy for logging view [projects/PROJECT_ID/locations/global/buckets/BUCKET_NAME/views/LOG_VIEW_ID]. bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Per verificare l'aggiornamento, esegui il comando

gcloud logging views get-iam-policy:Prima di utilizzare i dati dei comandi riportati di seguito, effettua le seguenti sostituzioni:

- LOG_VIEW_ID: l'identificatore della visualizzazione dei log, che è limitato a 100 caratteri e può includere solo lettere, cifre, trattini bassi e trattini.

- BUCKET_NAME: il nome del bucket dei log.

- LOCATION: la posizione del bucket dei log.

- PROJECT_ID: l'identificatore del progetto. Se necessario, sostituisci

--projectcon--foldero--organization.

Esegui il comando

gcloud logging views get-iam-policy:Linux, macOS o Cloud Shell

gcloud logging views get-iam-policy LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views get-iam-policy LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views get-iam-policy LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Quando una visualizzazione di log non contiene associazioni, la risposta contiene solo un campo

etag. Di seguito è illustrata la risposta quando una visualizzazione dei log contiene un singolo binding:bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base. Per saperne di più, consulta la documentazione di riferimento del fornitore Terraform.

Per eseguire il provisioning delle associazioni IAM per una visualizzazione di log utilizzando Terraform, sono disponibili diverse risorse:

google_logging_log_view_iam_policygoogle_logging_log_view_iam_bindinggoogle_logging_log_view_iam_member

Per saperne di più, consulta Policy IAM per LogView di Cloud Logging.

Per elencare le associazioni IAM per le visualizzazioni dei log utilizzando Terraform, utilizza l'origine dati

google_logging_log_view_iam_policy.Google Cloud project: Add role bindings

Questa sezione descrive come aggiungere un binding del ruolo a un progetto Google Cloud e come elencare i binding collegati a un progetto. Quando utilizzi questo approccio, per limitare l'accesso di un'entità alle voci di log archiviate in una visualizzazione log specifica, devi aggiungere una condizione IAM alla concessione.

Console

Per aggiungere un'associazione di ruolo al file della policy IAM di un progettoGoogle Cloud , nel progetto in cui hai creato il bucket dei log, procedi nel seguente modo:

-

Nella console Google Cloud , vai alla pagina IAM:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo IAM e amministrazione.

La pagina IAM elenca tutte le entità, i relativi ruoli IAM e le eventuali condizioni associate a questi ruoli, che vengono applicati a livello di progetto. Questa pagina non mostra le associazioni di ruoli allegate al file delle norme di una visualizzazione log.

Fai clic su Concedi l'accesso.

Nel campo Nuove entità, aggiungi l'account email dell'utente.

Nel menu a discesa Seleziona un ruolo, seleziona Logs View Accessor.

Questo ruolo fornisce agli utenti l'accesso in lettura a tutte le visualizzazioni. Per limitare l'accesso degli utenti a una visualizzazione specifica, aggiungi una condizione basata sul nome della risorsa.

Fai clic su Aggiungi condizione IAM.

Inserisci un Titolo e una Descrizione per la condizione.

Nel menu a discesa Tipo di condizione, seleziona Risorsa > Nome.

Nel menu a discesa Operatore, seleziona è.

Nel campo Valore, inserisci l'ID della visualizzazione log, incluso il percorso completo della visualizzazione.

Ad esempio:

projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID

Fai clic su Salva per aggiungere la condizione.

Fai clic su Salva per impostare le autorizzazioni.

gcloud

Per aggiungere un'associazione di ruolo al file della policy IAM di un progettoGoogle Cloud , completa i seguenti passaggi:

Crea un file JSON o YAML con la tua condizione.

Ad esempio, puoi creare un file denominato

condition.yamlcon il seguente contenuto:expression: "resource.name == \"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID\"" title: "My title" description: "My description"(Facoltativo) Per verificare che il file JSON o YAML sia formattato correttamente, esegui questo comando:

gcloud alpha iam policies lint-condition --condition-from-file=condition.yamlAggiorna la policy IAM del progetto Google Cloud chiamando il metodo

gcloud projects add-iam-policy-binding.Prima di utilizzare il comando seguente, effettua le seguenti sostituzioni:

- PROJECT_ID: l'identificatore del progetto.

- PRINCIPAL: un identificatore per l'entità a cui vuoi concedere il ruolo. Gli identificatori dell'entità in genere hanno il seguente formato:

PRINCIPAL-TYPE:ID. Ad esempio:user:my-user@example.com. Per un elenco completo dei formati chePRINCIPALpuò avere, consulta Identificatori principal.

Esegui il comando

gcloud projects add-iam-policy-binding:gcloud projects add-iam-policy-binding PROJECT_ID --member=PRINCIPAL --role='roles/logging.viewAccessor' --condition-from-file=condition.yamlLa risposta al comando precedente include tutti i binding dei ruoli.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessor(Facoltativo) Per elencare i binding dei ruoli in un progetto Google Cloud , utilizza il comando

gcloud projects get-iam-policy:gcloud projects get-iam-policy PROJECT_IDPrima di utilizzare il comando seguente, effettua le seguenti sostituzioni:

- PROJECT_ID: l'identificatore del progetto.

La risposta al comando precedente include tutti i binding dei ruoli.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessor

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base. Per saperne di più, consulta la documentazione di riferimento del fornitore Terraform.

Per eseguire il provisioning delle associazioni IAM per i progetti utilizzando Terraform, sono disponibili diverse risorse:

google_project_iam_policygoogle_project_iam_bindinggoogle_project_iam_member

Per saperne di più, consulta la pagina Policy IAM per i progetti.

Per elencare le associazioni IAM per i progetti utilizzando Terraform, utilizza l'origine dati

google_project_iam_policy.Elenca tutte le associazioni di ruoli per una visualizzazione log

La pagina IAM della console Google Cloud elenca i binding dei ruoli a livello di progetto. Questa pagina non elenca le associazioni di ruoli associate a risorse come le visualizzazioni dei log. Questa sezione descrive come visualizzare tutti i binding dei ruoli per una visualizzazione log specifica.

Per elencare i binding IAM collegati a una visualizzazione log, completa i seguenti passaggi.

-

Nella console Google Cloud , vai alla pagina Archiviazione dei log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

- Seleziona il progetto, la cartella o l'organizzazione che contiene il bucket di log.

- Nel riquadro Bucket di log, seleziona il nome del bucket di log che ospita la visualizzazione dei log.

- Nella pagina dei dettagli del bucket dei log, vai al riquadro Visualizzazioni log.

Per la visualizzazione dei log di cui vuoi visualizzare le associazioni di ruoli, fai clic su more_vert Azioni e poi seleziona Modifica autorizzazioni.

Il riquadro a comparsa delle autorizzazioni mostra tutte le autorizzazioni associate alla visualizzazione dei log:

La sezione etichettata Log View Accessor (N) elenca le entità con concessioni a livello di progetto del ruolo Log View Accessor. Queste entità hanno accesso a tutte le visualizzazioni dei log nel progetto.

Le sezioni etichettate come Condizione di accesso alla visualizzazione dei log:testo descrittivo specifico della condizione (N) elencano le entità che hanno concessioni condizionali a livello di progetto del ruolo Accesso alla visualizzazione dei log. Queste entità hanno accesso solo alla visualizzazione dei log specificata dalla condizione.

La sezione etichettata come Condizione di accesso alla visualizzazione dei log:abcde (N) elenca le entità a cui sono state concesse autorizzazioni a livello di visualizzazione dei log.

Lo screenshot seguente mostra un riquadro a comparsa delle autorizzazioni in cui due entità hanno concessioni di ruolo a livello di progetto, identificate dall'icona del progetto,

, e una entità ha una concessione a livello di visualizzazione log:

, e una entità ha una concessione a livello di visualizzazione log:

Per chiudere il riquadro, fai clic su X.

Elenca le visualizzazioni dei log in un bucket di log

Console

-

Nella console Google Cloud , vai alla pagina Archiviazione dei log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

- Seleziona il progetto, la cartella o l'organizzazione che contiene il bucket di log.

Nel riquadro Bucket di log, seleziona il nome del bucket di log che ospita la visualizzazione dei log.

Viene visualizzata la pagina dei dettagli del bucket di log. Il riquadro Visualizzazioni di log elenca le visualizzazioni di log nel bucket di log.

gcloud

Per elencare le visualizzazioni dei log create per un bucket di log, utilizza il comando

gcloud logging views list.Prima di utilizzare i dati dei comandi riportati di seguito, effettua le seguenti sostituzioni:

- BUCKET_NAME: il nome del bucket dei log.

- LOCATION: la posizione del bucket dei log.

- PROJECT_ID: l'identificatore del progetto. Se necessario, sostituisci

--projectcon--foldero--organization.

Esegui il comando

gcloud logging views list:Linux, macOS o Cloud Shell

gcloud logging views list \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views list ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views list ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

I dati di risposta sono un elenco di visualizzazioni log. Per ogni visualizzazione log, il filtro viene mostrato insieme alle date di creazione e ultimo aggiornamento. Quando le date di creazione e aggiornamento sono vuote, la visualizzazione dei log è stata creata quando è stato creato il progetto Google Cloud . Il seguente output di esempio mostra che nel bucket di log su cui è stata eseguita la query sono presenti due ID vista,

_AllLogsecompute:VIEW_ID: _AllLogs FILTER: CREATE_TIME: UPDATE_TIME: VIEW_ID: compute FILTER: resource.type="gce_instance" CREATE_TIME: 2024-02-20T17:41:17.405162921Z UPDATE_TIME: 2024-02-20T17:41:17.405162921Z

Terraform

Puoi utilizzare Terraform per creare e modificare una visualizzazione log. Tuttavia, non puoi utilizzare Terraform per elencare le visualizzazioni dei log.

Aggiorna una visualizzazione dei log

Console

-

Nella console Google Cloud , vai alla pagina Archiviazione dei log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

- Seleziona il progetto, la cartella o l'organizzazione che contiene il bucket di log.

- Nel riquadro Bucket di log, seleziona il nome del bucket di log che ospita la visualizzazione dei log.

- Nella pagina dei dettagli del bucket dei log, vai al riquadro Visualizzazioni log.

Nella visualizzazione dei log di cui vuoi aggiornare i dettagli, fai clic su more_vert Altro, quindi su Modifica visualizzazione.

Puoi modificare la descrizione e il filtro per la visualizzazione dei log.

Al termine delle modifiche, fai clic su Salva visualizzazione.

gcloud

Per aggiornare o modificare una visualizzazione log, utilizza il comando

gcloud logging views update. Se non conosci l'ID vista, consulta Elenco delle visualizzazioni dei log.Prima di utilizzare i dati dei comandi riportati di seguito, effettua le seguenti sostituzioni:

- LOG_VIEW_ID: l'identificatore della visualizzazione dei log, che è limitato a 100 caratteri e può includere solo lettere, cifre, trattini bassi e trattini.

- BUCKET_NAME: il nome del bucket dei log.

- LOCATION: la posizione del bucket dei log.

- FILTER: un filtro che definisce la visualizzazione dei log. Se è vuoto, la visualizzazione di log include tutti i log. Ad esempio, per filtrare in base ai log delle istanze VM di Compute Engine, inserisci

"resource.type=gce_instance". - DESCRIPTION: una descrizione della visualizzazione di log. Ad esempio, potresti inserire quanto segue per la

descrizione

"New description for the log view". - PROJECT_ID: l'identificatore del progetto. Se necessario, sostituisci

--projectcon--foldero--organization.

Esegui il comando

gcloud logging views update:Linux, macOS o Cloud Shell

gcloud logging views update LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views update LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views update LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Questo comando non fornisce una risposta. Per confermare le modifiche, puoi eseguire il comando

gcloud logging views describe.Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base. Per saperne di più, consulta la documentazione di riferimento del fornitore Terraform.

Per modificare una visualizzazione log in un progetto, una cartella o un'organizzazione utilizzando Terraform, utilizza la risorsa Terraform

google_logging_log_view.Eliminare una visualizzazione di log

Quando non hai più bisogno di una visualizzazione dei log che hai creato, puoi eliminarla. Tuttavia, prima di eliminare una visualizzazione log, ti consigliamo di verificare che non venga fatto riferimento alla visualizzazione log da un'altra risorsa, ad esempio una query salvata.

Non puoi eliminare la visualizzazione di log

_Defaultnel bucket di log_Default.Console

-

Nella console Google Cloud , vai alla pagina Archiviazione dei log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

- Seleziona il progetto, la cartella o l'organizzazione che contiene il bucket di log.

- Nel riquadro Bucket di log, seleziona il nome del bucket di log che ospita la visualizzazione dei log.

- Nella pagina dei dettagli del bucket dei log, vai al riquadro Visualizzazioni log e seleziona la casella di controllo della visualizzazione log che vuoi eliminare.

- Nella barra degli strumenti del riquadro Visualizzazioni log, fai clic su Elimina visualizzazione, quindi completa la finestra di dialogo.

gcloud

Per eliminare una visualizzazione log:

Consigliato: esamina il tuo Google Cloud progetto per assicurarti che non venga fatto riferimento alla visualizzazione dei log. Valuta la possibilità di esaminare quanto segue:

- Query eseguite dalle pagine Esplora log o Analisi dei log che sono state salvate o condivise.

- Dashboard personalizzate.

Utilizza il comando

gcloud logging views delete. Se non conosci l'ID vista, consulta Elenco delle visualizzazioni dei log.Prima di utilizzare i dati dei comandi riportati di seguito, effettua le seguenti sostituzioni:

- LOG_VIEW_ID: l'identificatore della visualizzazione dei log, che è limitato a 100 caratteri e può includere solo lettere, cifre, trattini bassi e trattini.

- BUCKET_NAME: il nome del bucket dei log.

- LOCATION: la posizione del bucket dei log.

- PROJECT_ID: l'identificatore del progetto. Se necessario, sostituisci

--projectcon--foldero--organization.

Esegui il comando

gcloud logging views delete:Linux, macOS o Cloud Shell

gcloud logging views delete LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views delete LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views delete LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

La risposta conferma l'eliminazione. Ad esempio, di seguito è riportata la risposta all'eliminazione di una visualizzazione log denominata

tester:Deleted [tester].

Terraform

Per scoprire come applicare o rimuovere una configurazione Terraform, consulta Comandi Terraform di base. Per saperne di più, consulta la documentazione di riferimento del fornitore Terraform.

Descrivi una visualizzazione di log

Console

-

Nella console Google Cloud , vai alla pagina Archiviazione dei log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

- Nel riquadro Bucket di log, seleziona il nome del bucket di log che ospita la visualizzazione dei log.

- Nella pagina dei dettagli del bucket dei log, vai al riquadro Visualizzazioni log.

- Nella visualizzazione del log di cui vuoi visualizzare i dettagli, fai clic su more_vert Altro e poi su Modifica visualizzazione.

- Per chiudere la finestra di dialogo senza salvare le modifiche, fai clic su Annulla.

gcloud

Per recuperare informazioni dettagliate su una visualizzazione log, utilizza il comando

gcloud logging views describe. Se non conosci l'ID vista, consulta Elenco delle visualizzazioni dei log.Prima di utilizzare i dati dei comandi riportati di seguito, effettua le seguenti sostituzioni:

- LOG_VIEW_ID: l'identificatore della visualizzazione dei log, che è limitato a 100 caratteri e può includere solo lettere, cifre, trattini bassi e trattini.

- BUCKET_NAME: il nome del bucket dei log.

- LOCATION: la posizione del bucket dei log.

- PROJECT_ID: l'identificatore del progetto. Se necessario, sostituisci

--projectcon--foldero--organization.

Esegui il comando

gcloud logging views describe:Linux, macOS o Cloud Shell

gcloud logging views describe LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION\ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views describe LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views describe LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION^ --project=PROJECT_ID

La risposta include sempre la descrizione e il nome completo della visualizzazione log. Include anche il filtro, se il campo del filtro non è vuoto. Di seguito è riportato un esempio di risposta:

createTime: '2024-02-20T17:41:17.405162921Z' filter: resource.type="gce_instance" name: projects/my-project/locations/global/buckets/my-bucket/views/compute updateTime: '2024-02-20T17:41:17.405162921Z'

Terraform

Puoi utilizzare Terraform per creare e modificare una visualizzazione log. Tuttavia, non puoi utilizzare Terraform per visualizzare i dettagli di una visualizzazione log.

Visualizzare i log associati a una visualizzazione log

Puoi visualizzare le voci di log in una visualizzazione dei log utilizzando Esplora log o la pagina Analisi dei log. Quando utilizzi Esplora log, devi configurare l'ambito e selezionare una visualizzazione di log. Quando utilizzi la pagina Analisi dei log, esegui query su una visualizzazione log.

Per eseguire query su una visualizzazione log utilizzando Esplora log:

-

Nella Google Cloud console, vai alla pagina Esplora log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

Seleziona le risorse in cui cercare le voci di log:

Quando nella barra degli strumenti viene visualizzato

Log di progetto,

espandi il menu, seleziona

Visualizzazione log e poi la visualizzazione log che vuoi interrogare.

Log di progetto,

espandi il menu, seleziona

Visualizzazione log e poi la visualizzazione log che vuoi interrogare.Quando la barra degli strumenti mostra un messaggio simile a

1 visualizzazione di log,

espandi il menu, seleziona Visualizzazione di log e poi seleziona la visualizzazione di log o

le visualizzazioni di log per cui vuoi eseguire la query.

1 visualizzazione di log,

espandi il menu, seleziona Visualizzazione di log e poi seleziona la visualizzazione di log o

le visualizzazioni di log per cui vuoi eseguire la query.In caso contrario, la barra degli strumenti mostra un'icona

e

il nome di un ambito dei log, ad esempio _Default. Espandi il menu, seleziona Visualizzazione log e poi seleziona la visualizzazione log per cui vuoi eseguire la query.

e

il nome di un ambito dei log, ad esempio _Default. Espandi il menu, seleziona Visualizzazione log e poi seleziona la visualizzazione log per cui vuoi eseguire la query.

Per saperne di più, consulta la documentazione di Esplora log.

Passaggi successivi

Per scoprire come controllare l'accesso a campi specifici in una voce di log, consulta Configurare l'accesso a livello di campo.

Salvo quando diversamente specificato, i contenuti di questa pagina sono concessi in base alla licenza Creative Commons Attribution 4.0, mentre gli esempi di codice sono concessi in base alla licenza Apache 2.0. Per ulteriori dettagli, consulta le norme del sito di Google Developers. Java è un marchio registrato di Oracle e/o delle sue consociate.

Ultimo aggiornamento 2025-10-19 UTC.