En esta página, se explica cómo ver la información de seguridad sobre las imágenes de contenedor que implementas. Puedes ver esta información en el panel lateral Estadísticas de seguridad de Cloud Deploy en la consola de Google Cloud .

El panel lateral Estadísticas de seguridad proporciona una descripción general de alto nivel de varias métricas de seguridad. Puedes usar este panel para identificar y mitigar los riesgos en las imágenes que implementas.

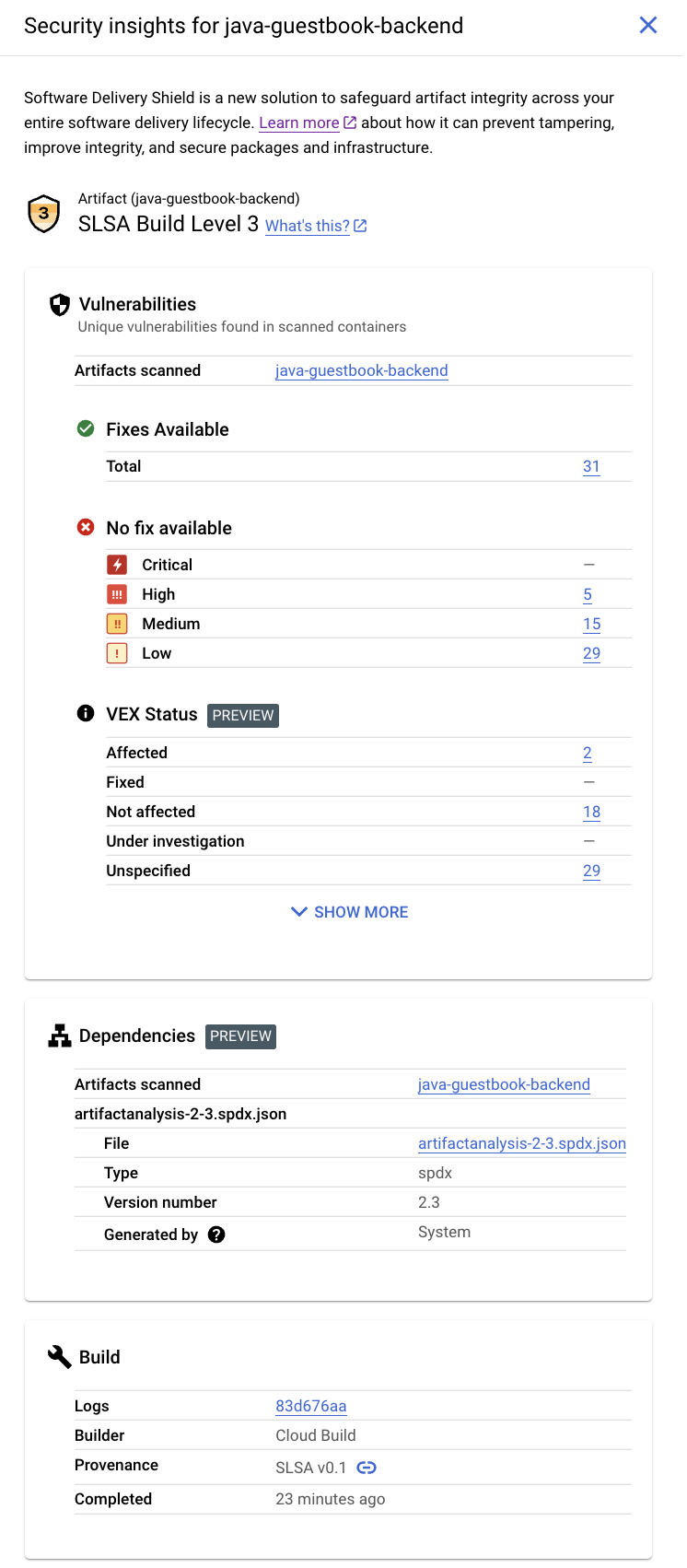

En este panel, se muestra la siguiente información:

Nivel de compilación de SLSA

Identifica el nivel de madurez de tu proceso de compilación de software de acuerdo con la especificación de Niveles de cadena de suministro para artefactos de software (SLSA).

Vulnerabilidades

Enumera las vulnerabilidades que se encontraron en tus artefactos.

Estado de VEX

Estado de Vulnerability Exploitability eXchange(VEX) para los artefactos de compilación.

SBOM

Lista de materiales de software (SBOM) para los artefactos de compilación.

Detalles de compilación

Incluye información sobre la compilación.

Requisitos

Las estadísticas de seguridad solo están disponibles para las imágenes de contenedor que cumplen con los siguientes requisitos:

El análisis de vulnerabilidades debe estar habilitado.

Se deben otorgar los roles requeridos de Identity and Access Management en el proyecto en el que se ejecuta Artifact Analysis.

El nombre de la imagen, como parte de la creación de la versión, debe estar calificado por SHA.

Si la imagen se muestra en la pestaña Artifacts de Cloud Deploy sin el hash SHA256, es posible que debas volver a compilarla.

Habilitar el análisis de vulnerabilidades

La información que se muestra en el panel de Estadísticas de seguridad proviene de Artifact Analysis y, posiblemente, de Cloud Build. Artifact Analysis es un servicio que proporciona análisis integrados a pedido o automatizados para imágenes base de contenedores, paquetes de Maven y Go en contenedores, y para paquetes de Maven no contenidos en contenedores.

Para recibir todas las estadísticas de seguridad disponibles, debes habilitar el análisis de vulnerabilidades:

Para activar el análisis de vulnerabilidades, habilita las APIs requeridas.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Compila tu imagen de contenedor y almacénala en Artifact Registry. Artifact Analysis analiza automáticamente los artefactos de compilación.

El análisis de vulnerabilidades puede tardar unos minutos, según el tamaño de la imagen del contenedor.

Para obtener más información sobre el análisis de vulnerabilidades, consulta Análisis durante la inserción.

El análisis tiene un costo. Consulta la página Precios para obtener información sobre los precios.

Otorga permisos para ver las estadísticas

Para ver las estadísticas de seguridad en Cloud Deploy, necesitas los roles de IAM que se describen aquí o un rol con permisos equivalentes. Si Artifact Registry y Artifact Analysis se ejecutan en proyectos diferentes, debes agregar el rol de Visualizador de casos de Artifact Analysis o permisos equivalentes en el proyecto en el que se ejecuta Artifact Analysis.

Visualizador de Cloud Build (

roles/cloudbuild.builds.viewer)Consulta las estadísticas de una compilación.

Visualizador de Artifact Analysis (

roles/containeranalysis.occurrences.viewer)Consulta las vulnerabilidades y otra información de las dependencias.

Consulta estadísticas de seguridad en Cloud Deploy

Abre la página Canalizaciones de entrega de Cloud Deploy en la consola deGoogle Cloud :

Si es necesario, selecciona el proyecto que incluye la canalización y la versión que entregaron la imagen de contenedor para la que deseas ver estadísticas de seguridad.

Haz clic en el nombre de la canalización de entrega.

Se muestran los detalles de la canalización de entrega.

En la página Detalles de la canalización de entrega, selecciona una versión que haya entregado la imagen del contenedor.

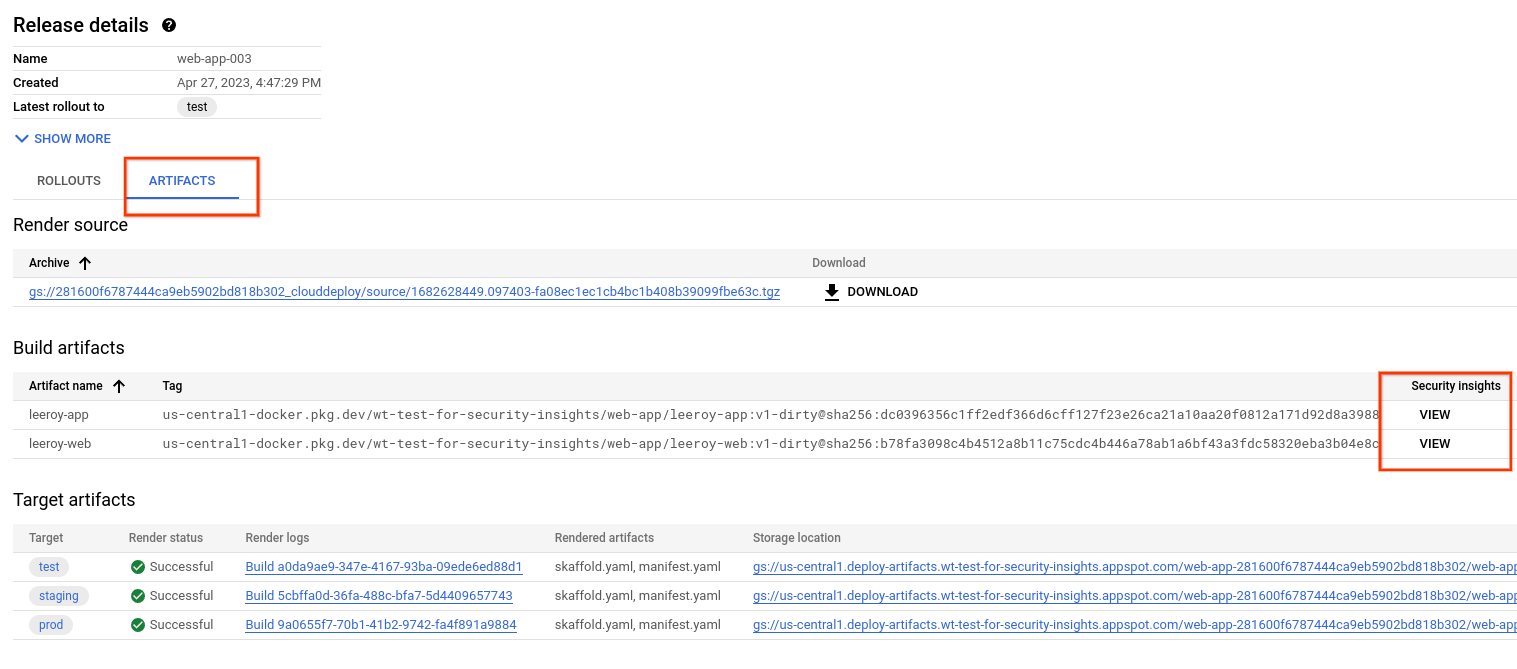

En la página Detalles de la versión, selecciona la pestaña Artefactos.

Los contenedores que se entregaron con la versión seleccionada se enumeran en Artefactos de compilación. Para cada contenedor, la columna Estadísticas de seguridad incluye un vínculo Ver.

Haz clic en el vínculo Ver junto al nombre del artefacto cuyos detalles de seguridad deseas ver.

Se muestra el panel Estadísticas de seguridad, que muestra la información de seguridad disponible para este artefacto. En las siguientes secciones, se describe esta información con más detalle.

Nivel de SLSA

La SLSA es un conjunto de lineamientos de seguridad estándar de la industria para productores y consumidores de software. Este estándar establece cuatro niveles de confianza en la seguridad de tu software.

Vulnerabilidades

En la tarjeta Vulnerabilidades, se muestran las ocurrencias de vulnerabilidades, las correcciones disponibles y el estado de VEX para los artefactos de compilación.

Artifact Analysis admite el análisis de imágenes de contenedores enviadas a Artifact Registry. Los análisis detectan vulnerabilidades en paquetes de sistemas operativos y en paquetes de aplicaciones creados en Python, Node.js, Java (Maven) o Go.

Los resultados del análisis se organizan por nivel de gravedad. El nivel de gravedad es una evaluación cualitativa basada en la capacidad de explotación, el alcance, el impacto y la madurez de la vulnerabilidad.

Haz clic en el nombre de la imagen para ver los artefactos que se analizaron en busca de vulnerabilidades.

Por cada imagen de contenedor enviada a Artifact Registry, Artifact Analysis puede almacenar una declaración de VEX asociada. VEX es un tipo de asesoramiento de seguridad que indica si un producto se ve afectado por una vulnerabilidad conocida.

Cada declaración de VEX proporciona lo siguiente:

- Publicador de la declaración de VEX

- Es el artefacto para el que se escribe la declaración.

- La evaluación de vulnerabilidades (estado de VEX) para cualquier CVE

Dependencias

La tarjeta Dependencies muestra una lista de SBOM que incluyen una lista de dependencias.

Cuando compilas una imagen de contenedor con Cloud Build y la envías a Artifact Registry, Artifact Analysis puede generar registros de SBOM para las imágenes enviadas.

Un SBOM es un inventario completo de una aplicación que identifica los paquetes de los que depende tu software. El contenido puede incluir software de terceros de proveedores, artefactos internos y bibliotecas de código abierto.

Detalles de compilación

Los detalles de la compilación incluyen lo siguiente:

Un vínculo a los registros de Cloud Build

Nombre del compilador que compiló la imagen

Fecha y hora de la compilación

Compila la procedencia en formato JSON.

¿Qué sigue?

Prueba la guía de inicio rápido Realiza implementaciones en GKE y consulta estadísticas de seguridad

Prueba la guía de inicio rápido Implementa una app en Cloud Run y consulta estadísticas de seguridad

Conocer las prácticas recomendadas sobre la seguridad de la cadena de suministro de software